기본 제공 고급 보호 계획 외에도 Microsoft Defender for Cloud는 다음과 같은 위협 방지 기능도 제공합니다.

팁

Defender for Cloud의 위협 방지 기능을 사용하도록 설정하려면 해당 워크로드가 포함된 구독에서 향상된 보안 기능을 사용하도록 설정해야 합니다.

Azure 네트워크 계층에 대한 위협 방지

Defender for Cloud 네트워크 계층 분석은 Azure 핵심 라우터에서 수집하는 패킷 헤더인 IPFIX 데이터 샘플을 기반으로 합니다. 이 데이터 피드를 기반으로 하여 Defender for Cloud에서 기계 학습 모델을 사용하여 악성 트래픽 활동을 식별하고 플래그를 지정합니다. 또한 Defender for Cloud는 Microsoft 위협 인텔리전스 데이터베이스를 사용하여 IP 주소를 보강합니다.

일부 네트워크 구성에서는 Defender for Cloud에서 의심스러운 네트워크 활동에 대한 경고를 생성하지 않도록 제한합니다. Defender for Cloud가 네트워크 경고를 생성하려면 다음을 확인합니다.

- 가상 머신에서 공용 IP 주소를 사용하거나 가상 머신이 공용 IP 주소가 있는 부하 분산 장치에 있습니다.

- 가상 머신의 네트워크 송신 트래픽은 외부 IDS 솔루션에서 차단되지 않습니다.

Azure 네트워크 계층 경고 목록은 경고 참조 표를 참조하세요.

다른 Microsoft 서비스에서 보안 경고 스트리밍

클라우드용 Defender에서 Azure WAF 경고 표시

중요합니다

이 기능은 2024년 9월 25일에 사용 중지됩니다. Sentinel 고객의 경우 Azure 웹 애플리케이션 방화벽 커넥터를 구성할 수 있습니다.

Azure Application Gateway는 일반적인 악용 및 취약성으로부터 웹 애플리케이션을 중앙 집중식으로 보호하는 WAF(웹 애플리케이션 방화벽)를 제공합니다.

일반적으로 알려진 취약성을 악용하여 웹 애플리케이션을 공격하는 악의적인 사례가 점점 늘어나고 있습니다. Application Gateway WAF는 Open Web Application Security Project의 핵심 규칙 집합 3.2 이상을 기반으로 합니다. WAF는 새로운 취약성으로부터 보호하기 위해 자동으로 업데이트됩니다.

WAF Security 솔루션을 만든 경우 다른 구성 없이 WAF 경고가 클라우드용 Defender로 스트림됩니다. WAF에서 생성되는 경고에 대한 자세한 내용은 웹 애플리케이션 방화벽 CRS 규칙 그룹 및 규칙을 참조하세요.

참고 항목

WAF v1만 지원되며 클라우드용 Microsoft Defender 작동합니다.

Azure의 Application Gateway WAF를 배포하려면 다음 단계를 수행합니다.

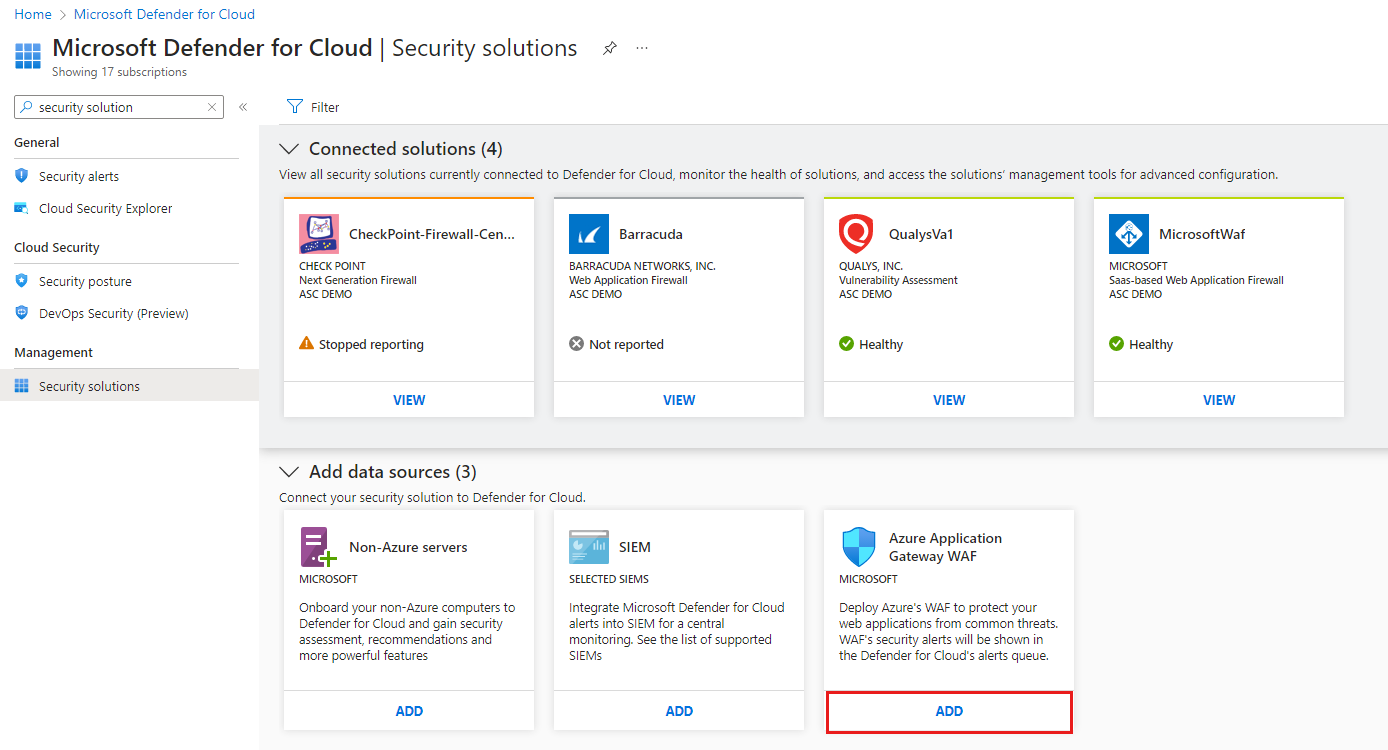

Azure Portal에서 클라우드용 Defender를 엽니다.

클라우드용 Defender 메뉴에서 보안 솔루션을 선택합니다.

데이터 원본 추가 섹션에서 Azure의 Application Gateway WAF에 대해 추가를 선택합니다.

클라우드용 Defender에서 Azure DDoS Protection 경고 표시

DDoS(분산 서비스 거부) 공격은 쉽게 실행되는 것으로 알려져 있습니다. 특히 애플리케이션을 클라우드로 이동하는 경우 매우 중요한 보안 문제가 됩니다. DDoS 공격은 애플리케이션의 리소스를 소진시켜서 정상적인 사용자가 애플리케이션을 사용할 수 없게 생성합니다. DDoS 공격은 인터넷을 통해 연결할 수 있는 모든 엔드포인트를 대상으로 할 수 있습니다.

DDoS 공격을 방어하려면 Azure DDoS Protection 라이선스를 구매하고 애플리케이션 디자인 모범 사례를 따릅니다. DDoS Protection은 다양한 서비스 계층을 제공합니다. 자세한 내용은 Azure DDoS Protection 개요를 참조하세요.

Azure DDoS Protection을 사용하도록 설정한 경우 다른 구성 없이 DDoS 경고가 Defender for Cloud로 스트림됩니다. DDoS Protection에서 생성되는 경고에 대한 자세한 내용은 경고 참조 테이블을 참조하세요.

Microsoft Entra 사용 권한 관리(이전의 Cloudknox)

Microsoft Entra 사용 권한 관리는 CIEM(클라우드 인프라 권한 관리) 솔루션입니다. Microsoft Entra Permission Management는 Azure, AWS 및 GCP의 모든 ID 및 리소스에 대한 포괄적인 가시성과 사용 권한을 제어합니다.

통합의 일환으로, 온보딩된 각 Azure 구독과 AWS 계정 및 GCP 프로젝트에서 PCI(권한 크리프 인덱스)를 볼 수 있습니다. PCI는 ID 및 리소스에서 사용되지 않거나 과도한 권한의 수와 관련된 위험 수준을 주기적으로 평가하는 집계 메트릭입니다. PCI는 사용 가능한 권한에 따라 ID가 잠재적으로 얼마나 위험해질 수 있는지 측정합니다.

다음 단계

이러한 위협 방지 기능의 보안 경고에 대한 자세한 내용은 다음 문서를 참조하세요.