Azure Web Application Firewall과 함께 Microsoft Sentinel 사용

Microsoft Sentinel과 결합된 Azure WAF(Web Application Firewall)는 WAF 리소스에 대한 보안 정보 이벤트 관리를 제공할 수 있습니다. Microsoft Sentinel은 WAF 데이터를 쉽게 분할하고 볼 수 있는 Log Analytics를 사용하여 보안 분석을 제공합니다. Microsoft Sentinel을 사용하여 미리 빌드된 통합 문서에 액세스하고 조직의 요구 사항에 가장 적합하도록 수정할 수 있습니다. 통합 문서는 Azure CDN(Content Delivery Network)의 WAF, Azure Front Door의 WAF, 그리고 여러 구독 및 작업 영역에 걸친 Application Gateway의 WAF에 대한 분석을 표시할 수 있습니다.

WAF 로그 분석 범주

WAF 로그 분석은 다음과 같은 범주로 분류됩니다.

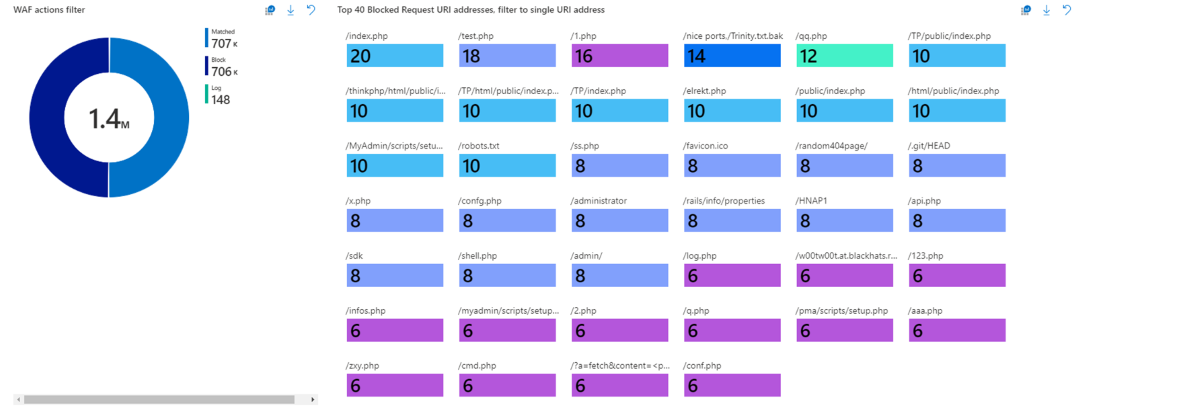

- 수행된 모든 WAF 작업

- 상위 40개 차단된 요청 URI 주소

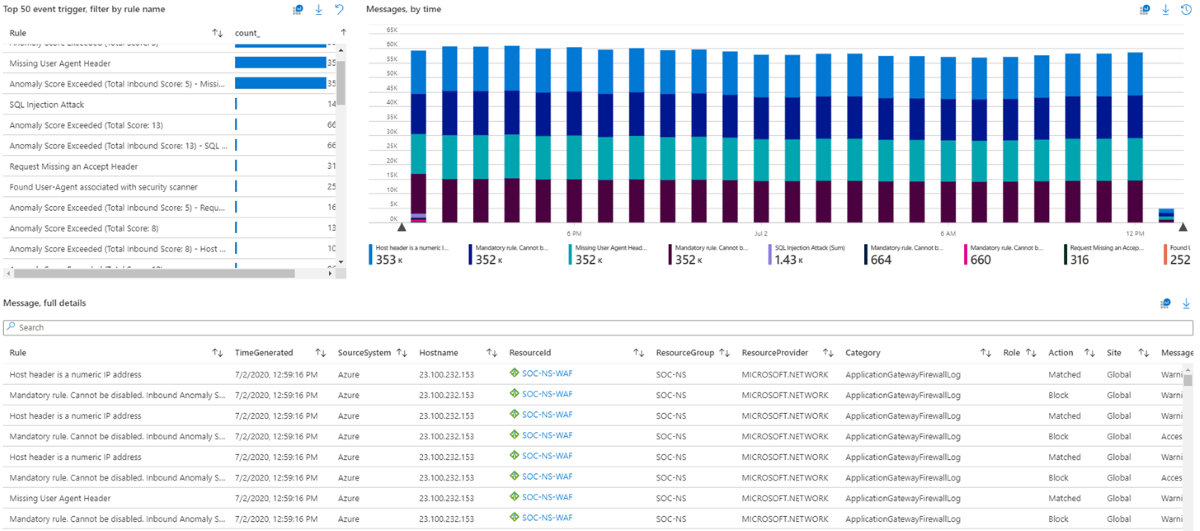

- 상위 50개 이벤트 트리거

- 시간당 메시지

- 전체 메시지 정보

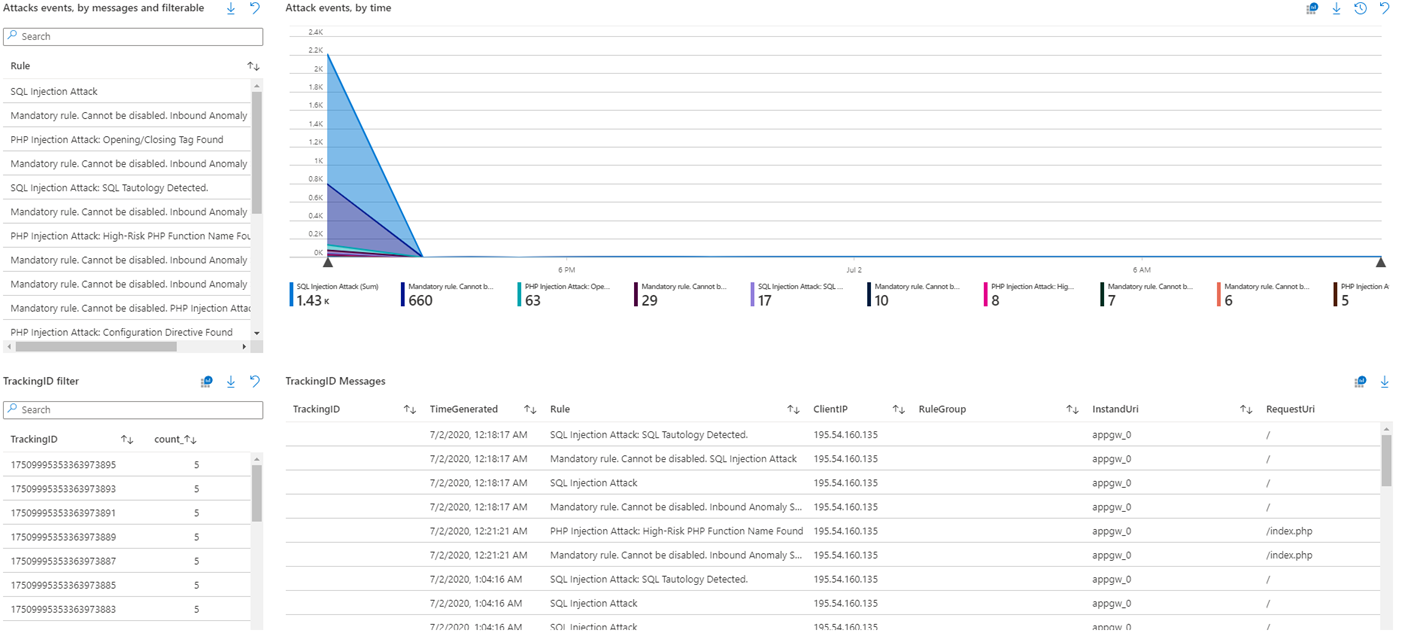

- 메시지의 공격 이벤트

- 시간당 공격 이벤트

- 추적 ID 필터

- 추적 ID 메시지

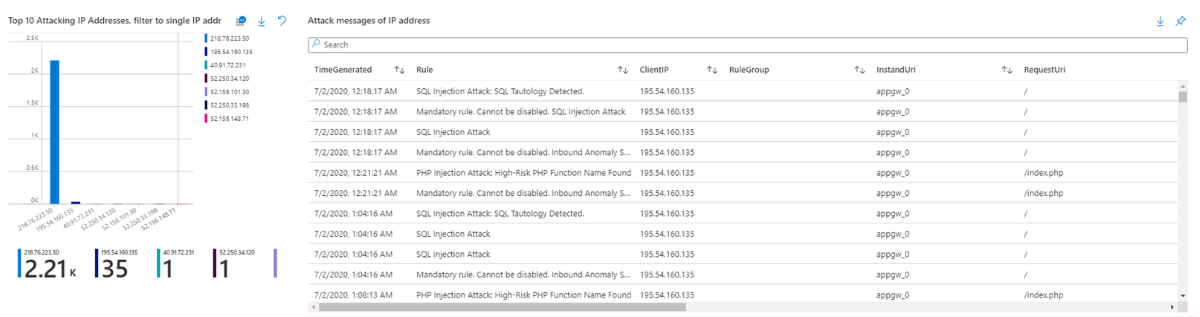

- 상위 10개 공격 IP 주소

- IP 주소의 메시지 공격

WAF 통합 문서 예제

다음 WAF 통합 문서 예제는 샘플 데이터를 보여 줍니다.

WAF 통합 문서 시작

WAF 통합 문서는 모든 Azure Front Door, Application Gateway, CDN WAF에서 작동합니다. 이러한 리소스에서 데이터를 연결하기 전에 리소스에서 로그 분석을 사용하도록 설정해야 합니다.

각 리소스에 대해 로그 분석을 사용하도록 설정하려면 개별 Azure Front Door, Application Gateway 또는 CDN 리소스로 이동합니다.

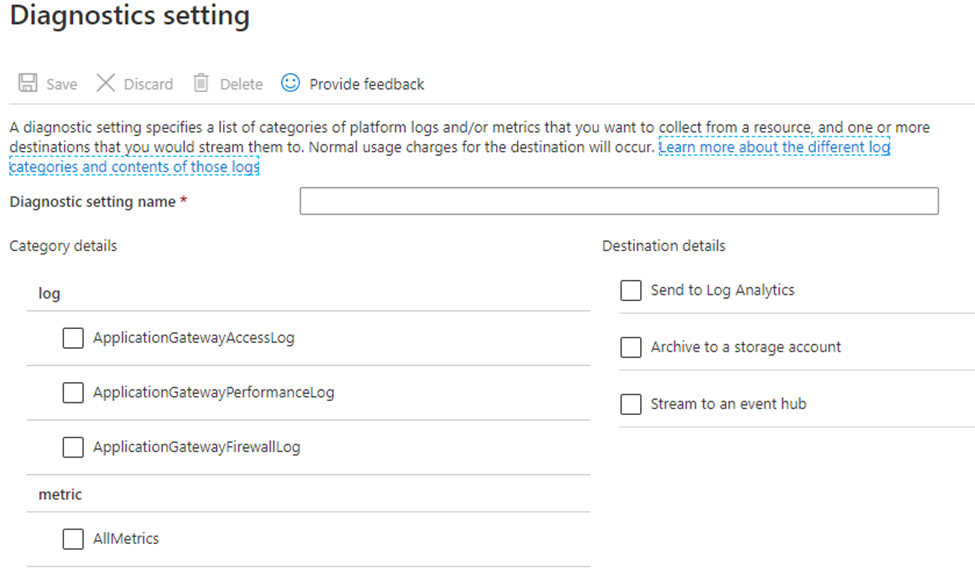

진단 설정을 선택합니다.

+ 진단 설정 추가를 선택합니다.

진단 설정 페이지에서 다음을 수행합니다.

- 이름을 입력합니다.

- Log Analytics에 보내기를 선택합니다.

- 로그 대상 작업 영역을 선택합니다.

- 분석할 로그 유형을 선택합니다.

- Application Gateway: ‘ApplicationGatewayAccessLog’와 ‘ApplicationGatewayFirewallLog’

- Azure Front Door 표준/프리미엄: ‘FrontDoorAccessLog’ 및 ‘FrontDoorFirewallLog’

- Azure Front Door 클래식: ‘FrontdoorAccessLog’ 및 ‘FrontdoorFirewallLog’

- CDN: ‘AzureCdnAccessLog’

- 저장을 선택합니다.

Azure 홈페이지의 검색 창에 Microsoft Sentinel을 입력하고 Microsoft Sentinel 리소스를 선택합니다.

이미 활성화된 작업 영역을 선택하거나 새 작업 영역을 만듭니다.

Microsoft Sentinel의 콘텐츠 관리에서 콘텐츠 허브를 선택합니다.

Azure Web Application Firewall 솔루션을 찾아 선택합니다.

페이지의 위쪽에 있는 도구 모음에서 설치/업데이트를 선택합니다.

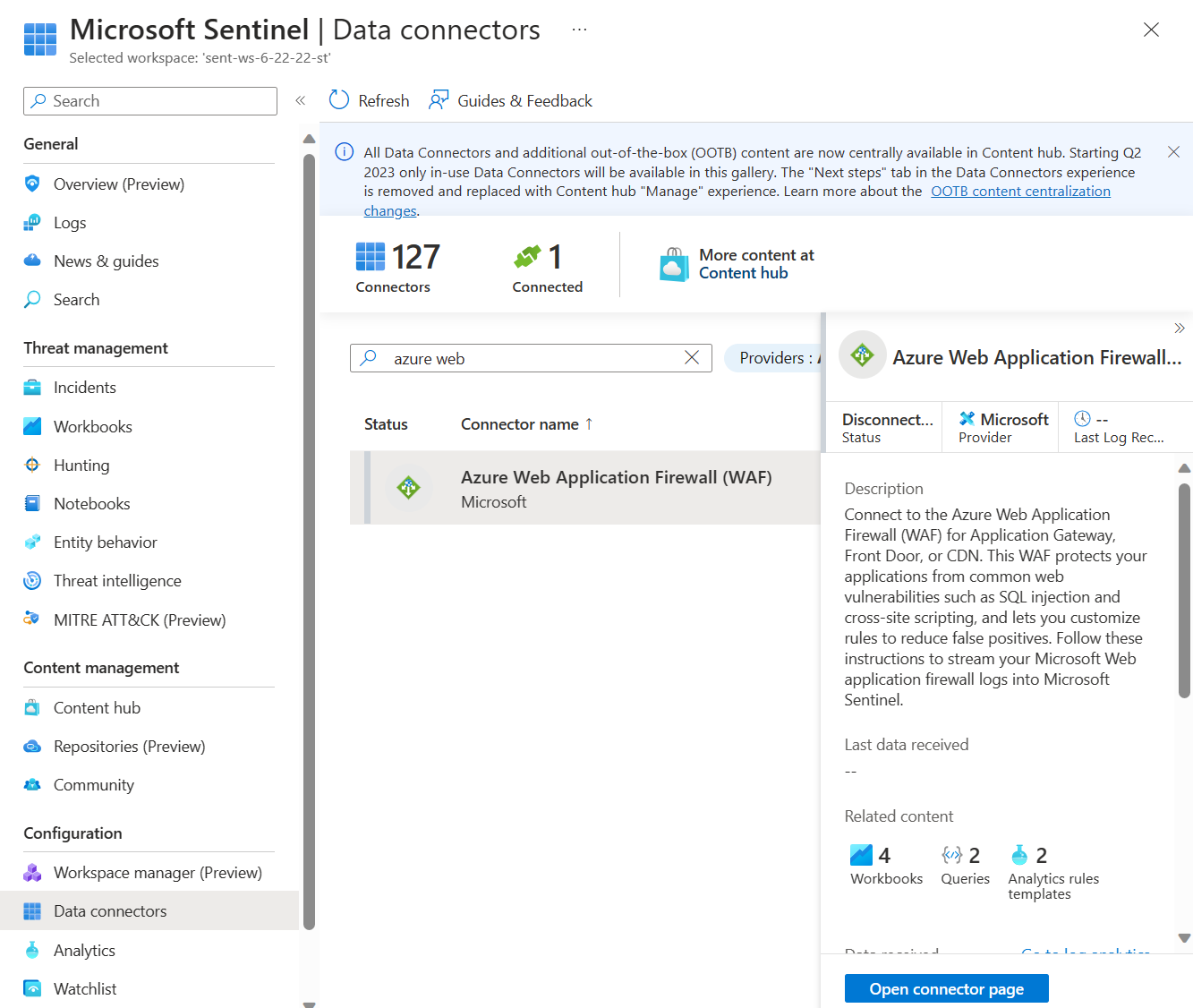

Microsoft Sentinel의 왼쪽 메뉴에 있는 구성에서 데이터 커넥터를 선택합니다.

Azure WAF(Web Application Firewall)를 검색하여 선택합니다. 오른쪽 아래에서 커넥터 페이지 열기를 선택합니다.

이전에 수행하지 않은 경우 로그 분석 데이터를 포함하려는 각 WAF 리소스에 대한 구성의 지침을 따릅니다.

개별 WAF 리소스 구성이 완료되면 다음 단계 탭을 선택합니다. 권장 통합 문서 중 하나를 선택합니다. 이 통합 문서는 이전에 사용하도록 설정된 모든 로그 분석 데이터를 사용합니다. 이제 WAF 리소스에 작동하는 WAF 통합 문서가 있어야 합니다.

위협을 자동으로 검색하고 대응

Sentinel 수집 WAF 로그를 사용하면 Sentinel 분석 규칙을 사용하여 자동으로 보안 공격을 검색하고 보안 인시던트를 만들며 플레이북을 사용하여 보안 인시던트에 자동으로 대응할 수 있습니다. Microsoft Sentinel에서 자동화 규칙과 함께 플레이북 사용에 대해 자세히 알아봅니다.

또한 Azure WAF는 SQLi, XSS 및 Log4J 공격에 대한 기본 제공 Sentinel 검색 규칙 템플릿과 함께 제공됩니다. 이러한 템플릿은 Sentinel의 '규칙 템플릿' 섹션에 있는 분석 탭에서 찾을 수 있습니다. 이러한 템플릿을 사용하거나 WAF 로그를 기반으로 고유한 템플릿을 정의할 수 있습니다.

이러한 규칙의 자동화 섹션은 플레이북을 실행하여 인시던트에 자동으로 대응하는 데 도움이 될 수 있습니다. 공격에 대응하기 위한 플레이북의 예는 여기의 네트워크 보안 GitHub 리포지토리에서 찾을 수 있습니다. 이 플레이북은 WAF 분석 검색 규칙에 의해 검색된 공격자의 원본 IP를 차단하는 WAF 정책 사용자 지정 규칙을 자동으로 만듭니다.