클라우드용 Defender의 보안 점수

클라우드용 Microsoft Defender의 보안 점수는 클라우드 보안 태세를 개선하는 데 도움이 될 수 있습니다. 보안 점수는 보안 결과를 단일 점수로 집계하므로 현재 보안 상황을 한눈에 평가할 수 있습니다. 점수가 높을수록 식별된 위험 수준이 낮아집니다.

구독에서 클라우드용 Defender를 켜면 MCSB(Microsoft 클라우드 보안 벤치마크) 표준이 기본적으로 구독에 적용됩니다. MCSB 표준에 따라 범위 내 리소스 평가가 시작됩니다.

MCSB는 평가 결과를 바탕으로 권장 사항을 발급합니다. MCSB의 기본 제공 권장 사항만 보안 점수에 영향을 미칩니다. 현재 위험 우선 순위는 보안 점수에 영향을 미치지 않습니다.

참고 항목

미리 보기로 표시된 권장 사항은 보안 점수 계산에 포함되지 않습니다. 가능하면 이러한 권장 사항을 수정하여 미리 보기 기간이 종료되면 점수에 반영되도록 해야 합니다. 미리 보기 권장 사항에는 ![]() 아이콘이 표시됩니다.

아이콘이 표시됩니다.

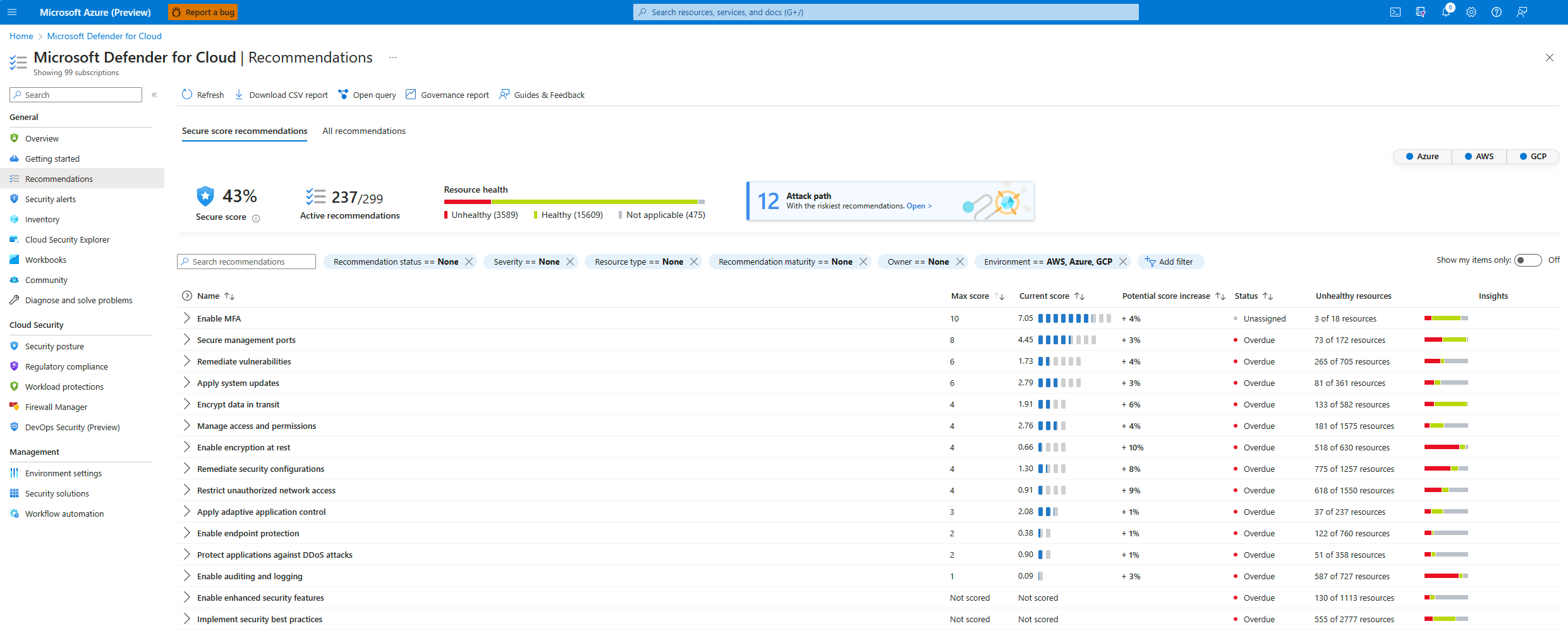

보안 점수 보기

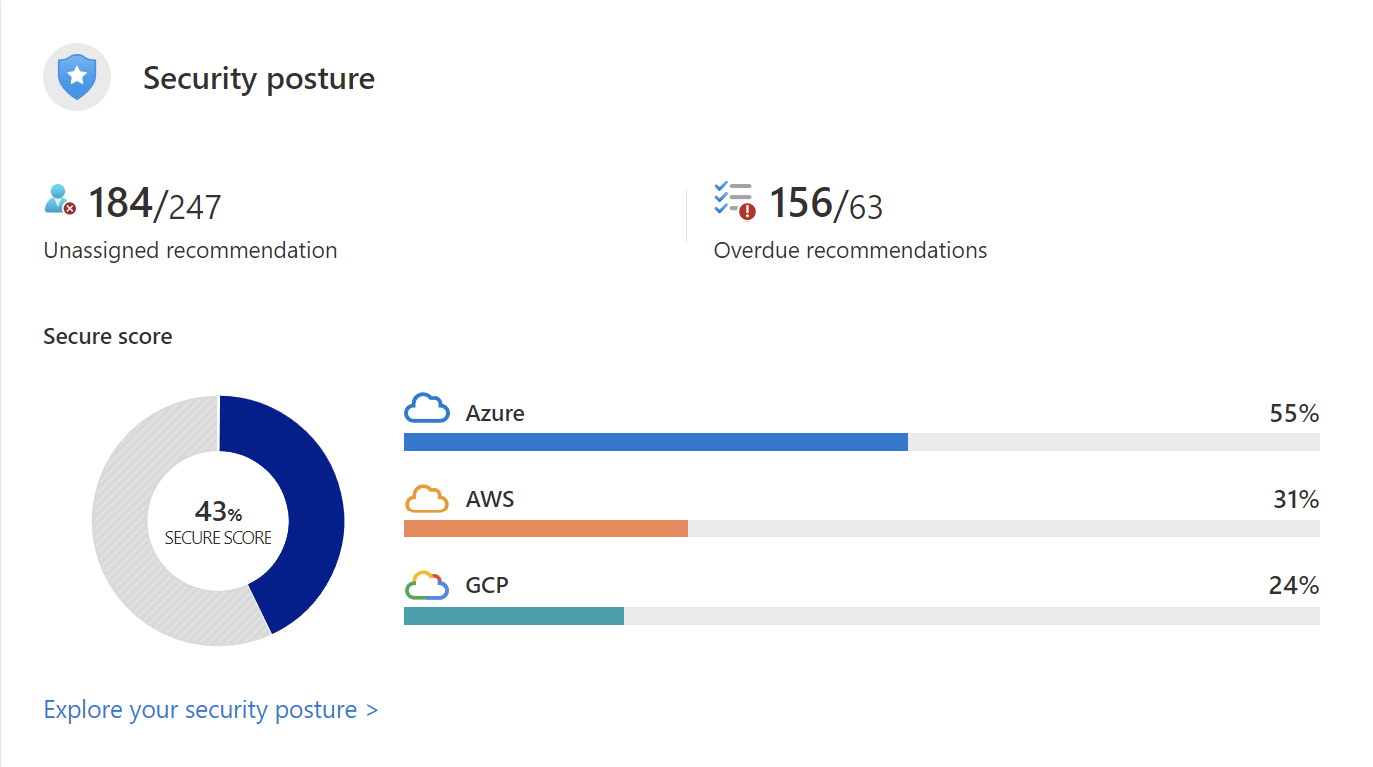

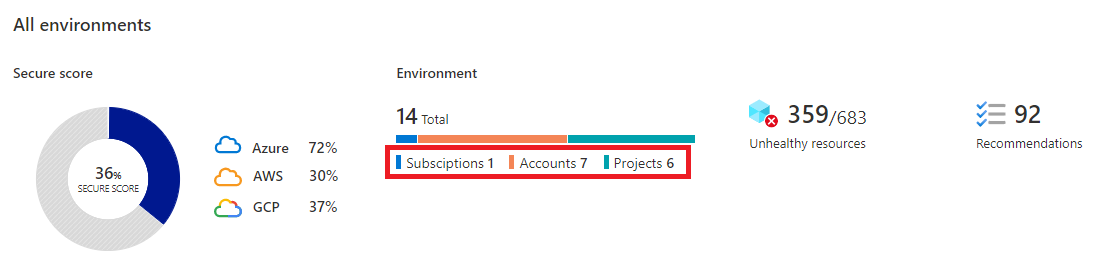

클라우드용 Defender 개요 대시보드를 보면 모든 환경에 대한 보안 점수를 볼 수 있습니다. 대시보드에는 보안 점수가 백분율 값으로 표시되며 기본값이 포함됩니다.

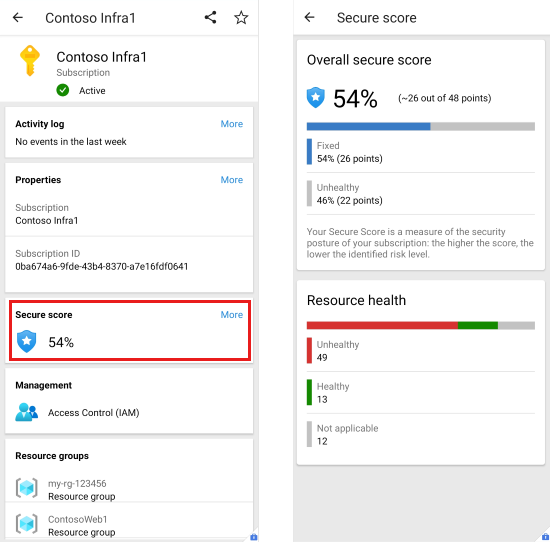

Azure 모바일 앱은 보안 점수를 백분율 값으로 표시합니다. 점수를 설명하는 세부 정보를 보려면 탭합니다.

보안 태세 살펴보기

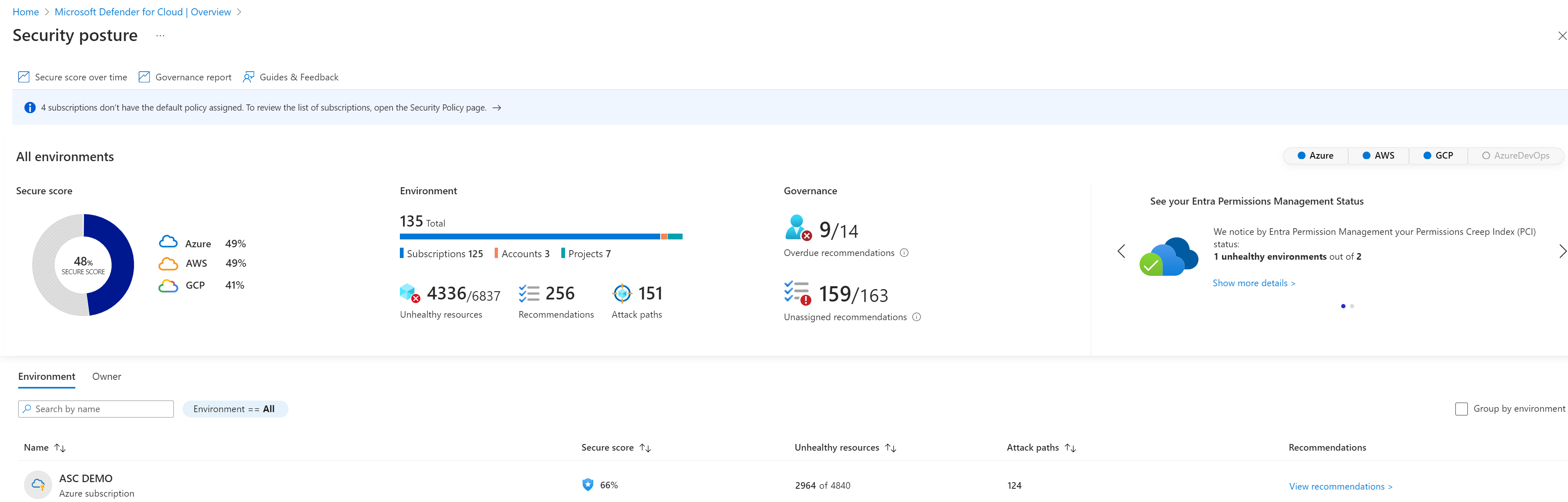

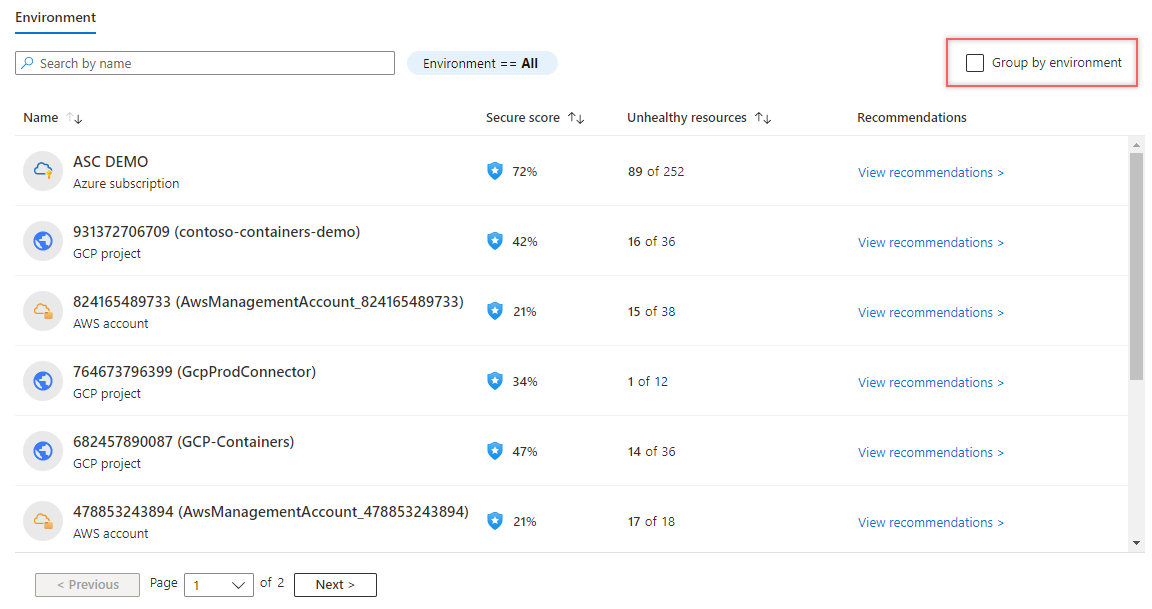

클라우드용 Defender의 보안 태세 페이지에는 전체 환경과 각 환경에 대한 보안 점수가 별도로 표시됩니다.

이 페이지에서는 전체 점수에 영향을 미치는 구독, 계정 및 프로젝트, 비정상 리소스에 대한 정보 및 관련 권장 사항을 볼 수 있습니다. Azure, AWS(Amazon Web Services), GCP(Google Cloud Platform), Azure DevOps 등 환경별로 필터링할 수 있습니다. 그런 다음 각 Azure 구독, AWS 계정 및 GCP 프로젝트를 자세히 살펴볼 수 있습니다.

보안 점수 계산

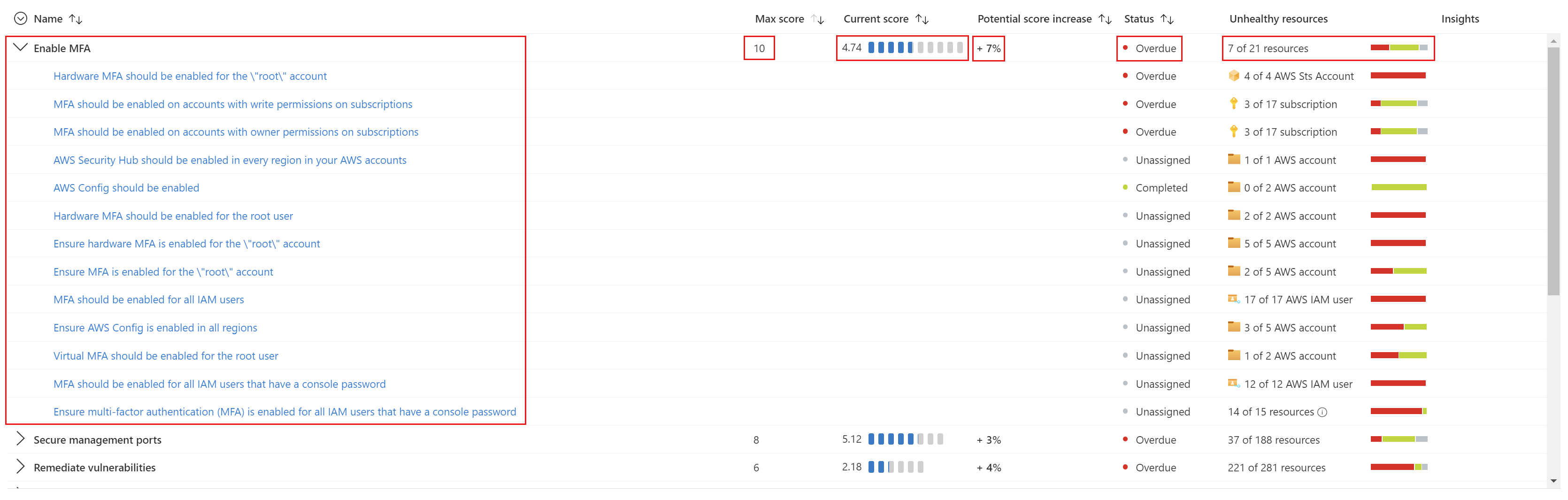

클라우드용 Defender의 권장 사항 페이지에 있는 보안 점수 권장 사항 탭에는 MCSB 내의 준수 제어가 전체 보안 점수에 어떻게 기여하는지 보여 줍니다.

클라우드용 Defender는 각 Azure 구독이나 각 AWS 또는 GCP 클라우드 커넥터에 대해 8시간마다 각 제어를 계산합니다.

Important

컨트롤 내의 권장 사항은 컨트롤 자체보다 더 자주 업데이트됩니다. 권장 사항의 리소스 수와 컨트롤의 리소스 수 사이에 불일치가 있을 수 있습니다.

컨트롤에 대한 예제 점수

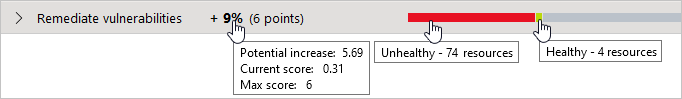

다음 예제에서는 취약성을 수정하기 위한 보안 점수 권장 사항에 중점을 둡니다.

이 예에서는 권장 사항의 다음 필드를 보여 줍니다.

| 필드 | 세부 정보 |

|---|---|

| 약점 수정 | 알려진 취약성을 발견하고 해결하기 위한 권장 사항 그룹입니다. |

| 최대 점수 | 컨트롤 내의 모든 권장 사항을 완료하여 얻을 수 있는 최대 포인트입니다. 컨트롤의 최대 점수는 해당 컨트롤의 상대적 중요도를 나타내며 모든 환경에 대해 고정됩니다. 이 열의 값을 사용하여 먼저 작업할 문제를 결정합니다. |

| 현재 점수 | 이 컨트롤의 현재 점수입니다. 현재 점수=[리소스당 점수]*[정상 리소스 수] 각 제어의 점수가 총점으로 집계됩니다. 이 예제에서 컨트롤은 현재 총 점수에 3.33포인트를 제공합니다. |

| 점수 증가 가능성 | 컨트롤 내에서 사용할 수 있는 나머지 포인트입니다. 이 컨트롤의 모든 권장 사항을 수정하면 점수가 4% 증가합니다. 잠재적 점수 증가=[리소스당 점수]*[비정상 리소스 수] |

| Insights | 각 권장 사항에 대한 추가 세부 정보는 다음과 같습니다. - - - - |

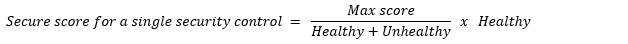

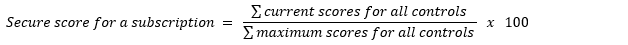

점수 계산 수식

점수 계산 방법은 다음과 같습니다.

보안 제어

보안 제어 점수를 결정하는 수식은 다음과 같습니다.

각 컨트롤의 현재 점수는 컨트롤 내 리소스의 상태를 측정한 것입니다. 각 개별 보안 제어는 보안 점수에 기여합니다. 컨트롤 내 권장 사항의 영향을 받는 각 리소스는 컨트롤의 현재 점수에 기여합니다. 보안 점수에는 미리 보기 권장 사항에 있는 리소스가 포함되지 않습니다.

다음 예에서는 최대 점수인 6을 78로 나눕니다. 이는 정상 리소스와 비정상 리소스의 합계이기 때문입니다. 따라서 6 / 78 = 0.0769입니다. 이 값에 정상 리소스의 수(4)를 곱하여 현재 점수가 됩니다. 0.0769 * 4 = 0.31.

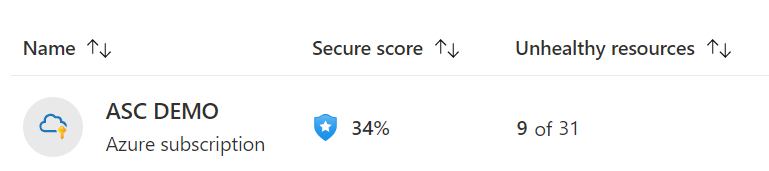

단일 구독 또는 커넥터

단일 구독 또는 커넥터의 보안 점수를 결정하는 수식은 다음과 같습니다.

다음 예에는 모든 보안 제어를 사용할 수 있는 단일 구독 또는 커넥터가 있습니다(잠재적 최대 점수는 60포인트). 점수는 60포인트 만점에 29포인트를 보여 줍니다. 나머지 31포인트는 보안 제어의 잠재 점수 증가 수치에 반영됩니다.

이 수식은 구독이라는 단어만 커넥터라는 단어로 바꾼 커넥터에 대한 동일한 수식입니다.

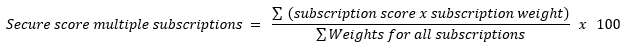

여러 구독 및 커넥터

여러 구독 및 커넥터에 대한 보안 점수를 결정하는 수식은 다음과 같습니다.

여러 구독 및 커넥터에 대한 결합된 점수에는 각 구독 및 커넥터에 대한 가중치가 포함됩니다. 클라우드용 Defender는 리소스 수와 같은 요소를 기반으로 구독 및 커넥터의 상대적 가중치를 결정합니다. 각 구독 및 커넥터에 대한 현재 점수는 단일 구독 또는 커넥터와 동일한 방식으로 계산되지만, 가중치는 수식과 같이 적용됩니다.

여러 구독 및 커넥터를 볼 때 보안 점수는 사용하도록 설정된 모든 정책 내의 모든 리소스를 평가하고 그룹화합니다. 이를 그룹화하면 각 보안 제어의 최대 점수에 어떤 영향을 미치는지 알 수 있습니다.

종합 점수는 평균이 아닙니다. 오히려 모든 구독 및 커넥터에 걸쳐 모든 리소스의 상태를 평가한 상태입니다. 권장 사항 페이지로 이동하여 사용할 수 있는 잠재적 포인트를 더하면 현재 점수(22)와 사용 가능한 최대 점수(58)의 차이임을 알 수 있습니다.

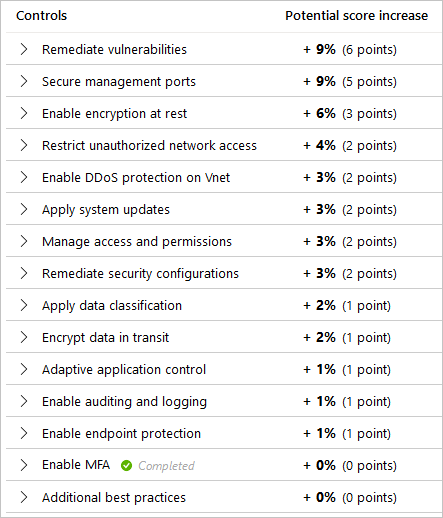

보안 점수 개선

MCSB는 일련의 준수 제어로 구성됩니다. 각 컨트롤은 관련된 보안 권장 사항의 논리적 그룹으로, 취약한 공격 노출 영역을 반영합니다.

조직이 각 개별 공격 노출 영역을 얼마나 잘 보호하고 있는지 확인하려면 각 보안 컨트롤의 점수를 검토합니다. 권장 사항을 모두 수정한 경우에만 점수가 향상됩니다.

보안 컨트롤을 위한 가능한 모든 포인트를 구하려면 모든 리소스가 보안 컨트롤 내의 모든 보안 권장 사항을 준수해야 합니다. 예를 들어, 클라우드용 Defender에는 관리 포트를 보호하는 방법에 대한 여러 권장 사항이 있습니다. 보안 점수에 차이를 만들려면 모든 문제를 수정해야 합니다.

다음 방법 중 하나를 사용하여 보안 점수를 개선시킬 수 있습니다.

- 권장 사항 목록에서 보안 권장 사항을 수정합니다. 각 리소스에 대해 각 권장 사항을 수동으로 수정하거나 수정 옵션(사용 가능한 경우)을 사용하여 여러 리소스에 대한 문제를 신속하게 해결할 수 있습니다.

- 점수를 높이고 사용자가 점수에 부정적인 영향을 미치는 리소스를 만들지 않도록 권장 사항을 적용 또는 거부합니다.

보안 점수 컨트롤

다음 표에는 클라우드용 Microsoft Defender의 보안 제어가 나열되어 있습니다. 각 컨트롤에 대해 모든 리소스의 컨트롤에 나열된 모든 권장 사항에 따라 수정할 경우 보안 점수에 추가될 수 있는 최대 포인트를 확인할 수 있습니다.

| 보안 점수 | 보안 제어 |

|---|---|

| 10 | MFA 사용: 클라우드용 Defender는 MFA에 높은 값을 부여합니다. 이러한 권장 사항을 사용하여 구독 사용자를 보호합니다. MFA를 사용하고 권장 사항을 준수하는 세 가지 방법인 보안 기본값, 사용자별 할당, 조건부 액세스 정책이 있습니다. 자세히 알아보기. |

| 8 | 보안 관리 포트: 무차별 암호 대입 공격은 종종 관리 포트를 대상으로 합니다. 이러한 권장 사항을 사용하여 Just-In-Time VM 액세스 및 네트워크 보안 그룹과 같은 도구로 노출을 줄입니다. |

| 6 | 시스템 업데이트 적용: 업데이트를 적용하지 않으면 패치되지 않은 취약성이 남고 공격에 취약한 환경이 됩니다. 이러한 권장 사항을 사용하여 운영 효율성을 유지하고, 보안 취약성을 줄이고, 사용자에게 보다 안정적인 환경을 제공합니다. 시스템 업데이트를 배포하려면 업데이트 관리 솔루션을 사용하여 컴퓨터에 대한 패치 및 업데이트를 관리할 수 있습니다. |

| 6 | 취약성 해결: 취약성 평가 도구가 클라우드용 Defender에 취약성을 보고하면 클라우드용 Defender는 결과와 관련 정보를 권장 사항으로 제공합니다. 이러한 권장 사항을 사용하여 식별된 취약성을 수정합니다. |

| 4 | 보안 구성 수정: 잘못 구성된 IT 자산은 공격을 받을 위험이 더 높습니다. 이러한 권장 사항을 사용하여 인프라 전체에서 식별된 잘못된 구성을 강화합니다. |

| 4 | 액세스 및 권한 관리: 보안 프로그램의 핵심 부분은 사용자가 업무를 수행하는 데 필요한 액세스 권한, 즉 최소 권한 액세스 모델을 갖도록 보장하는 것입니다. 이러한 권장 사항을 사용하여 ID 및 액세스 요구 사항을 관리합니다. |

| 4 | 미사용 데이터 암호화 사용: 이 권장 사항을 사용하여 저장된 데이터 보호와 관련된 잘못된 구성을 완화할 수 있습니다. |

| 4 | 전송 중인 데이터 암호화: 구성 요소, 위치 또는 프로그램 간에 이동하는 데이터를 보호하려면 이 권장 사항을 사용합니다. 이러한 데이터는 중간자(man-in-the-middle) 공격, 도청 및 세션 하이재킹에 취약합니다. |

| 4 | 무단 네트워크 액세스 제한: Azure는 네트워크 전반에 걸쳐 액세스에 대한 높은 보안 표준을 제공하는 데 도움이 되는 도구 모음을 제공합니다. 이 권장 사항을 사용하여 클라우드용 Defender의 적응형 네트워크 강화를 관리하고, 모든 관련 PaaS(platform as a service) 서비스에 대해 Azure Private Link를 구성했는지 확인하고, 가상 네트워크에 Azure Firewall을 사용하도록 설정합니다. |

| 3 | 적응형 애플리케이션 제어 적용: 적응형 애플리케이션 제어는 컴퓨터에서 실행할 수 있는 애플리케이션을 제어하는 지능적이고 자동화된 엔드투엔드 솔루션입니다. 또한 맬웨어로부터 머신을 보호하는 데 유용합니다. |

| 2 | DDoS 공격으로부터 애플리케이션 보호: Azure의 고급 네트워킹 보안 솔루션은 Azure DDoS Protection, Azure Web Application Firewall 및 Kubernetes에 대한 Azure Policy 추가 기능을 포함합니다. 이러한 도구 및 기타 도구를 사용하여 애플리케이션을 보호하려면 다음 권장 사항을 사용합니다. |

| 2 | 엔드포인트 보호 사용: 클라우드용 Defender는 조직의 엔드포인트에서 엔드포인트용 Microsoft Defender 또는 이 목록에 표시된 주요 솔루션과 같은 활성 위협 검색 및 대응 솔루션을 확인합니다. EDR(엔드포인트 감지 및 응답) 솔루션이 사용하도록 설정되지 않은 경우 다음 권장 사항을 사용하여 엔드포인트용 Microsoft Defender를 배포합니다. 엔드포인트용 Defender는 서버용 Defender 계획에 포함되어 있습니다. 이 컨트롤의 다른 권장 사항은 에이전트를 배포하고 파일 무결성 모니터링을 구성하는 데 도움이 됩니다. |

| 1 | 감사 및 로깅 사용: 자세한 로그는 인시던트 조사 및 기타 여러 문제 해결 작업의 중요한 부분입니다. 이 컨트롤의 권장 사항은 관련이 있을 때마다 진단 로그를 사용하도록 설정하는 데 중점을 둡니다. |

| 0 | 보안 강화 기능 사용: 이러한 권장 사항을 사용하여 클라우드용 Defender 계획을 사용하도록 설정합니다. |

| 0 | 보안 모범 사례 구현: 이 권장 사항 모음은 조직 보안에 중요하지만 보안 점수에는 영향을 미치지 않습니다. |