컨테이너용 Defender로 GCP(Google Cloud Platform) 컨테이너를 보호합니다.

클라우드용 Microsoft Defender의 컨테이너용 Defender는 클러스터, 컨테이너 및 해당 애플리케이션의 보안을 개선, 모니터링 및 유지할 수 있도록 컨테이너를 보호하는 데 사용되는 클라우드 기반 솔루션입니다.

컨테이너용 Microsoft Defender 개요에 대해 자세히 알아봅니다.

가격 책정 페이지에서 Defender for Container 가격 책정에 대해 자세히 알아볼 수 있습니다.

필수 조건

Microsoft Azure 구독이 필요합니다. Azure 구독이 없는 경우 무료 구독에 등록하면 됩니다.

Azure 구독에서 클라우드용 Microsoft Defender를 사용하도록 설정해야 합니다.

Kubernetes 노드가 패키지 관리자의 원본 리포지토리에 액세스할 수 있는지 확인합니다.

다음 Azure Arc 지원 Kubernetes 네트워크 요구 사항의 유효성이 검사되었는지 유효성을 검사합니다.

GCP 프로젝트에서 컨테이너용 Defender 계획을 사용하도록 설정합니다.

GKE(Google Kubernetes Engine) 클러스터를 보호하려면:

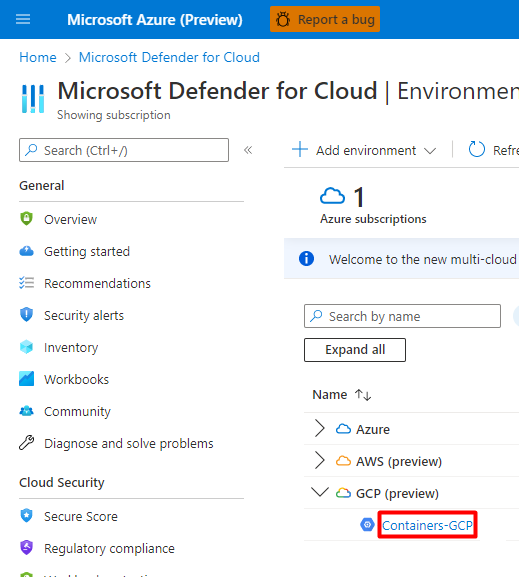

Azure Portal에 로그인합니다.

클라우드용 Microsoft Defender를 검색하여 선택합니다.

클라우드용 Defender 메뉴에서 환경 설정을 선택합니다.

관련 GCP 프로젝트를 선택합니다.

다음: 계획 선택 단추를 선택합니다.

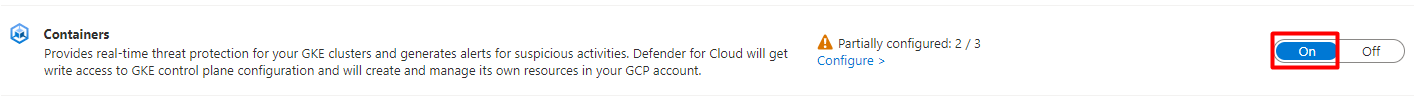

컨테이너 계획이 켜기로 전환되었는지 확인합니다.

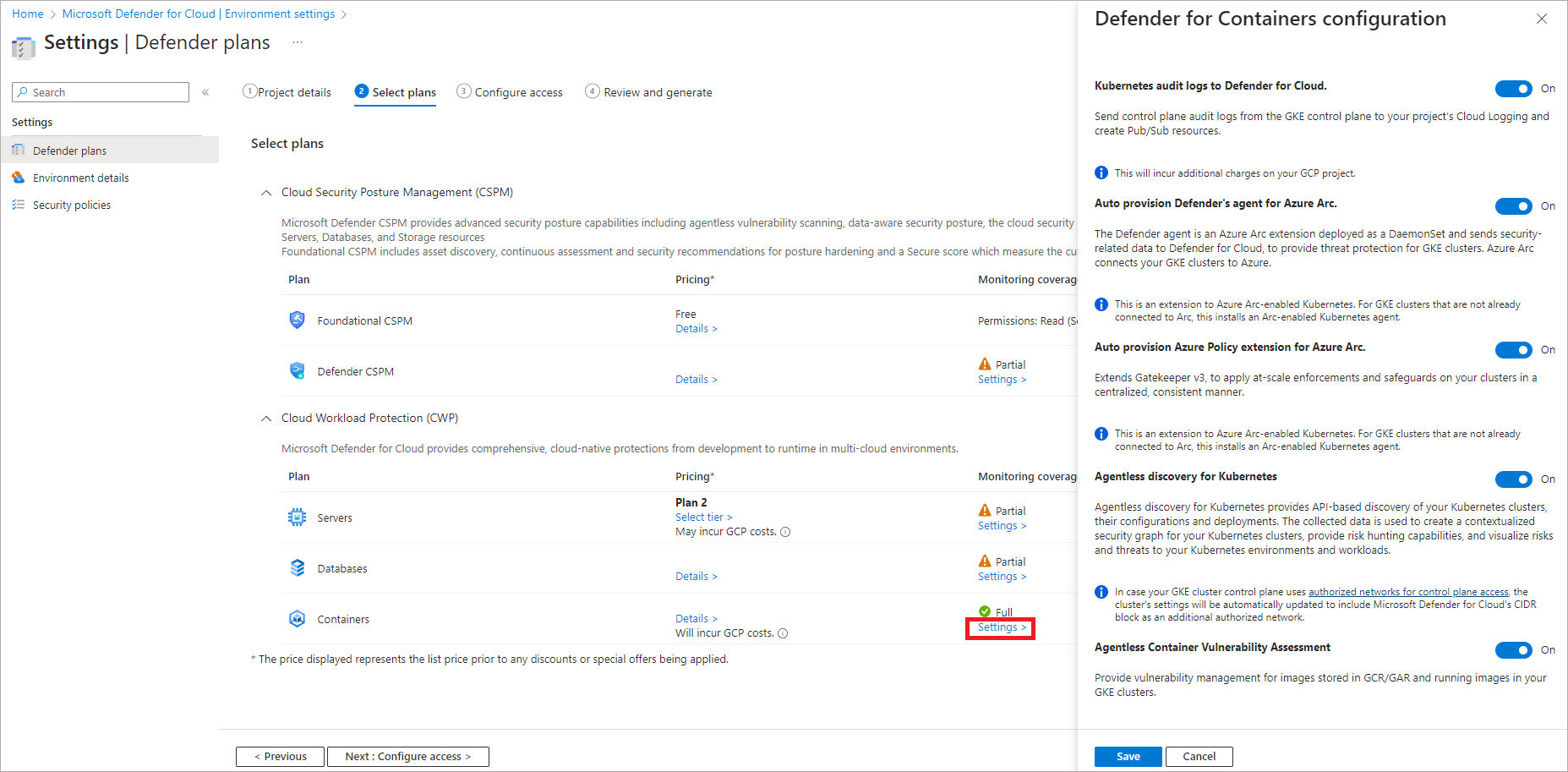

플랜에 대한 선택적 구성을 변경하려면 설정을 선택합니다.

Kubernetes 감사 로그를 클라우드용 Defender: 기본적으로 사용하도록 설정합니다. 이 구성은 GCP 프로젝트 수준에서만 사용할 수 있습니다. 이는 추가 분석을 위해 GCP Cloud Logging을 통해 클라우드용 Microsoft Defender 백 엔드에 에이전트 없는 감사 로그 데이터 컬렉션을 제공합니다. 컨테이너용 Defender에는 런타임 위협 방지를 제공하기 위해 컨트롤 플레인 감사 로그가 필요합니다. Kubernetes 감사 로그를 Microsoft Defender로 보내려면 설정을 켜기로 전환합니다.

참고 항목

이 구성을 사용하지 않도록 설정하면

Threat detection (control plane)기능이 사용하지 않도록 설정됩니다. 사용 가능한 기능에 대해 자세히 알아봅니다.Azure Arc용 Defender 센서 자동 프로비전 및 Azure Arc용 Azure Policy 확장 자동 프로비전: 기본적으로 사용 설정됩니다. 다음 세 가지 방법으로 Azure Arc 지원 Kubernetes 및 해당 확장을 GKE 클러스터에 설치할 수 있습니다.

- 이 섹션의 지침에 설명된 대로 프로젝트 수준에서 컨테이너용 Defender 자동 프로비전을 사용하도록 설정합니다. 이 방법을 권장합니다.

- 클러스터별 설치에는 클라우드용 Defender 권장 사항을 사용합니다. 이는 클라우드용 Microsoft Defender 권장 사항 페이지에 표시됩니다. 특정 클러스터에 솔루션을 배포하는 방법을 알아봅니다.

- Arc 지원 Kubernetes 및 확장을 수동으로 설치합니다.

Kubernetes용 에이전트 없는 검색은 Kubernetes 클러스터의 API 기반 검색을 제공합니다. Kubernetes용 에이전트 없는 검색 기능을 사용하려면 설정을 켜기로 전환합니다.

에이전트 없는 컨테이너 취약성 평가는 Google 레지스트리(GAR 및 GCR)에 저장된 이미지와 GKE 클러스터에서 실행 중인 이미지에 대한 취약성 관리를 제공합니다. 에이전트 없는 컨테이너 취약성 평가 기능을 사용하려면 설정을 켜기로 전환합니다.

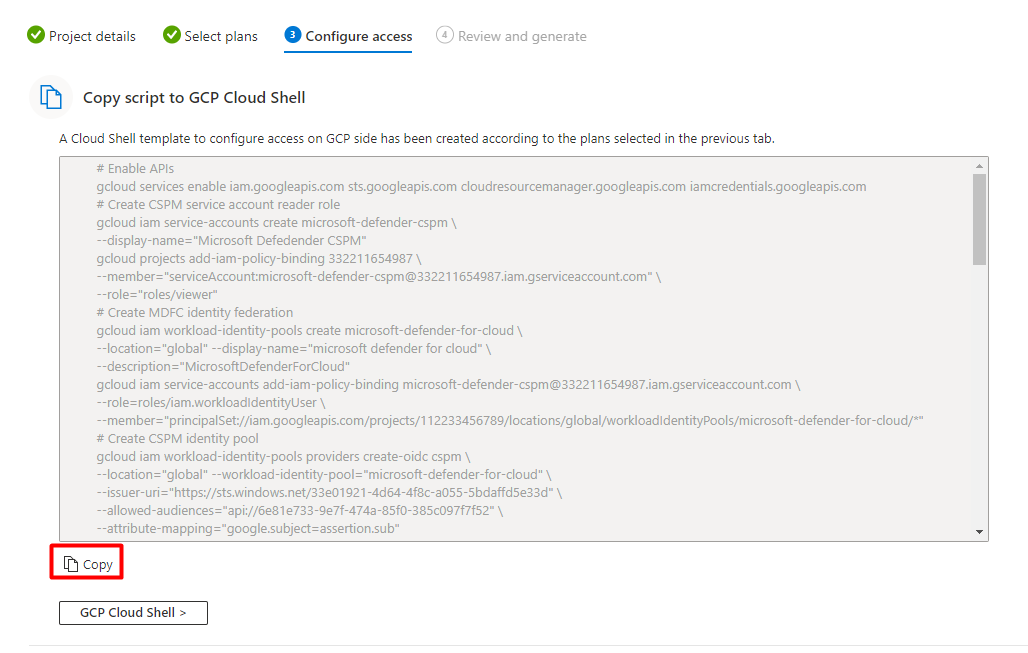

복사 단추를 선택합니다.

GCP Cloud Shell 단추를 선택합니다.

스크립트를 Cloud Shell 터미널에 붙여넣고 실행합니다.

커넥터는 스크립트가 실행된 후 업데이트됩니다. 이 프로세스를 완료하는 데 최대 6-8시간이 소요될 수 있습니다.

다음: 검토 및 생성>을 선택합니다.

업데이트를 선택합니다.

특정 클러스터에 솔루션 배포

GCP 커넥터 온보딩 프로세스 또는 그 이후에 기본 자동 프로비저닝 구성을 끄기로 사용하지 않도록 설정한 경우 컨테이너용 Defender에서 전체 보안 가치를 가져오려면 Azure Arc 지원 Kubernetes, Defender 센서, Kubernetes용 Azure Policy를 각 GKE 클러스터에 수동으로 설치해야 합니다.

확장(필요한 경우 Arc)을 설치하는 데 사용할 수 있는 2개의 클라우드용 Defender 전용 권장 사항이 있습니다.

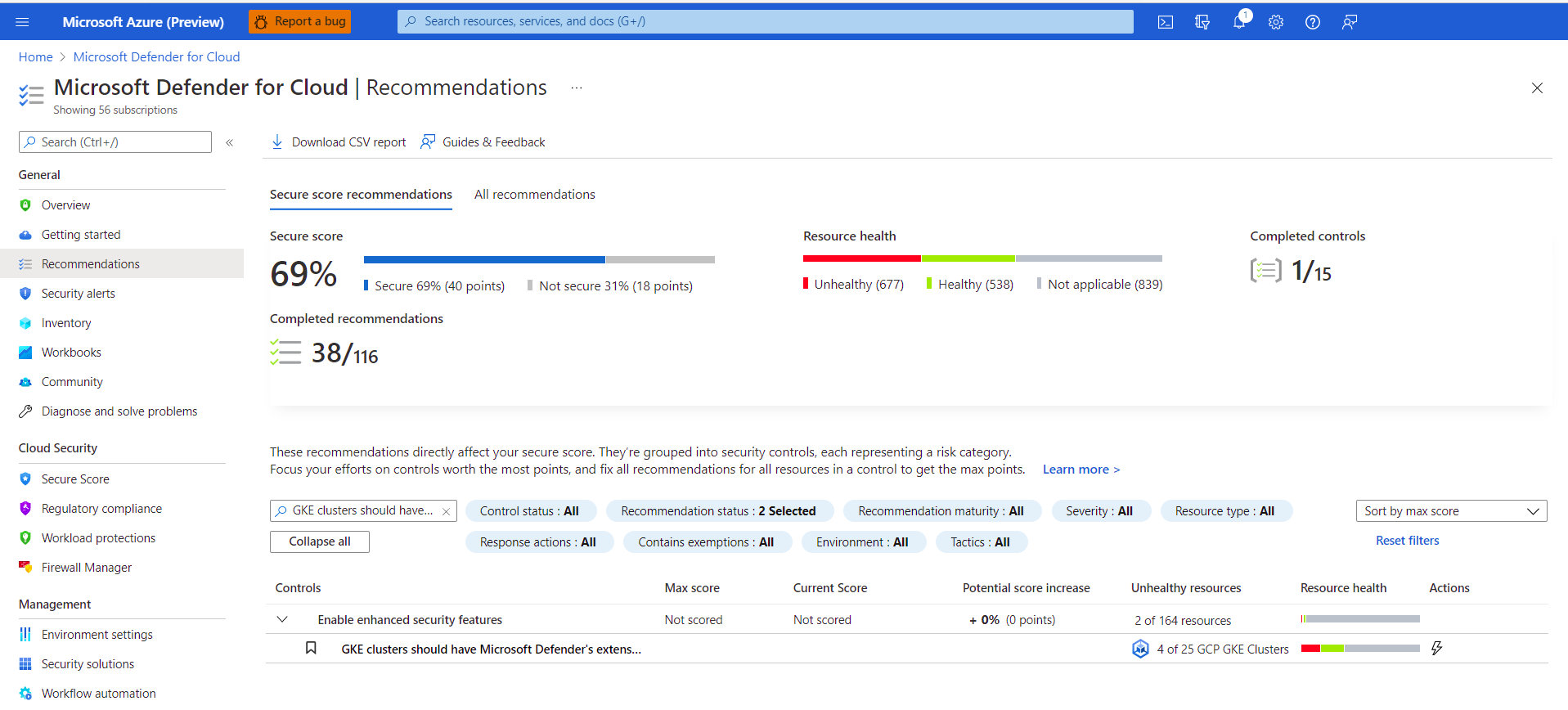

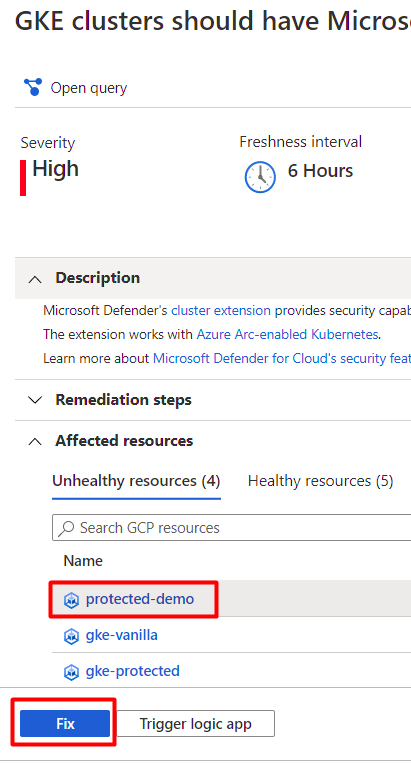

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

참고 항목

Arc 확장을 설치할 때 제공되는 GCP 프로젝트가 해당 커넥터의 프로젝트와 동일한지 확인해야 합니다.

특정 클러스터에 솔루션을 배포하려면:

Azure Portal에 로그인합니다.

클라우드용 Microsoft Defender를 검색하여 선택합니다.

클라우드용 Defender 메뉴에서 권장 사항을 선택합니다.

클라우드용 Defender의 권장 사항 페이지에서 위의 각 권장 사항을 이름으로 검색합니다.

비정상 GKE 클러스터를 선택합니다.

Important

클러스터를 한 번에 하나씩 선택해야 합니다.

하이퍼링크된 이름으로 클러스터를 선택하지 마세요. 관련 행의 다른 곳을 선택합니다.

비정상 리소스의 이름을 선택합니다.

수정을 선택합니다.

클라우드용 Defender는 선택한 언어로 스크립트를 생성합니다.

- Linux의 경우 Bash를 선택합니다.

- Windows의 경우 PowerShell을 선택합니다.

수정 논리 다운로드를 선택합니다.

클러스터에서 생성된 스크립트를 실행합니다.

두 번째 권장 사항에 대해 3~10단계를 반복합니다.

다음 단계

컨테이너용 Defender의 고급 사용 기능은 컨테이너용 Microsoft Defender 사용 페이지를 참조하세요.