컨테이너용 Microsoft Defender 구성 요소 구성

컨테이너용 Microsoft Defender는 컨테이너 보호를 위한 클라우드 네이티브 솔루션입니다. 클러스터가 실행 중인지 여부를 보호하는 데 도움이 됩니다.

AKS(Azure Kubernetes Service): 컨테이너화된 애플리케이션을 개발, 배포 및 관리하기 위한 Microsoft의 관리 서비스입니다.

연결된 AWS(Amazon Web Services) 계정의 EKS(Amazon Elastic Kubernetes Service): 자체 Kubernetes 컨트롤 플레인 또는 노드를 설치, 작동 및 유지 관리할 필요 없이 AWS에서 Kubernetes를 실행하기 위한 Amazon의 관리 서비스입니다.

GCP(Google Cloud Platform) 프로젝트의 GKE(Google Kubernetes Engine): GCP 인프라를 사용하여 애플리케이션을 배포, 관리 및 크기 조정하기 위한 Google의 관리 환경입니다.

다른 Kubernetes 배포 (Azure Arc 지원 Kubernetes 사용): 온-프레미스 또는 IaaS(Infrastructure as a Service)에서 호스트되는 CNCF(Cloud Native Computing Foundation) 인증 Kubernetes 클러스터. 자세한 내용은 클라우드용 Defender의 컨테이너 지원 매트릭스를 참조하세요.

먼저 다음 문서에서 컨테이너를 연결하고 보호하는 방법을 알아볼 수 있습니다.

- 컨테이너용 Defender로 Azure 컨테이너 보호

- 컨테이너용 Defender로 온-프레미스 Kubernetes 클러스터 보호

- Defender for Containers를 사용하여 AWS(Amazon Web Services) 컨테이너 보호

- Defender for Containers를 사용하여 GCP(Google Cloud Platform) 컨테이너 보호

또한 필드 비디오 시리즈의 클라우드용 Defender 이러한 비디오를 시청하여 자세히 알아볼 수 있습니다.

참고 항목

Azure Arc 지원 Kubernetes 클러스터에 대한 Defender for Containers 지원은 미리 보기 기능입니다. 미리 보기 기능은 셀프 서비스에서 옵트인하여 사용할 수 있습니다.

미리 보기는 있는 그대로 제공됩니다. 서비스 수준 계약 및 제한된 보증에서 제외됩니다.

지원되는 운영 체제, 기능 가용성, 아웃바운드 프록시 등에 대한 자세한 내용은 클라우드용 Defender 컨테이너 지원 매트릭스를 참조하세요.

네트워크 요구 사항

Defender 센서가 클라우드용 Microsoft Defender 연결하여 보안 데이터 및 이벤트를 보낼 수 있도록 아웃바운드 액세스를 위해 다음 엔드포인트가 구성되어 있는지 확인합니다.

Defender 센서는 구성된 Azure Monitor Log Analytics 작업 영역에 연결해야 합니다. 기본적으로 AKS 클러스터에는 무제한 아웃바운드(송신) 인터넷 액세스가 있습니다. 클러스터에서 이벤트 송신이 Azure Monitor AMPLS(Private Link Scope)를 사용해야 하는 경우 다음을 수행해야 합니다.

- 컨테이너 인사이트 및 Log Analytics 작업 영역을 사용하여 클러스터를 정의합니다.

- 쿼리 액세스 모드 및 수집 액세스 모드가 열기로 설정된 AMPLS를 구성합니다.

- 클러스터의 Log Analytics 작업 영역을 AMPLS의 리소스로 정의합니다.

- AMPLS에서 클러스터의 가상 네트워크와 Log Analytics 리소스 간에 가상 네트워크 프라이빗 엔드포인트를 만듭니다. 가상 네트워크 비공개 엔드포인트는 비공개 DNS 영역과 통합됩니다.

자세한 내용은 Azure Monitor Private Link 범위 만들기를 참조 하세요.

네트워크 요구 사항

퍼블릭 클라우드 배포에 대한 다음 엔드포인트가 아웃바운드 액세스를 위해 구성되었는지 확인합니다. 아웃바운드 액세스를 위해 구성하면 Defender 센서가 클라우드용 Microsoft Defender 연결하여 보안 데이터 및 이벤트를 보낼 수 있습니다.

| Azure 도메인 | Azure Government 도메인 | 21Vianet 도메인에서 운영하는 Azure | 포트 |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

또한 Azure Arc 지원 Kubernetes 네트워크 요구 사항의 유효성을 검사해야 합니다.

계획 사용

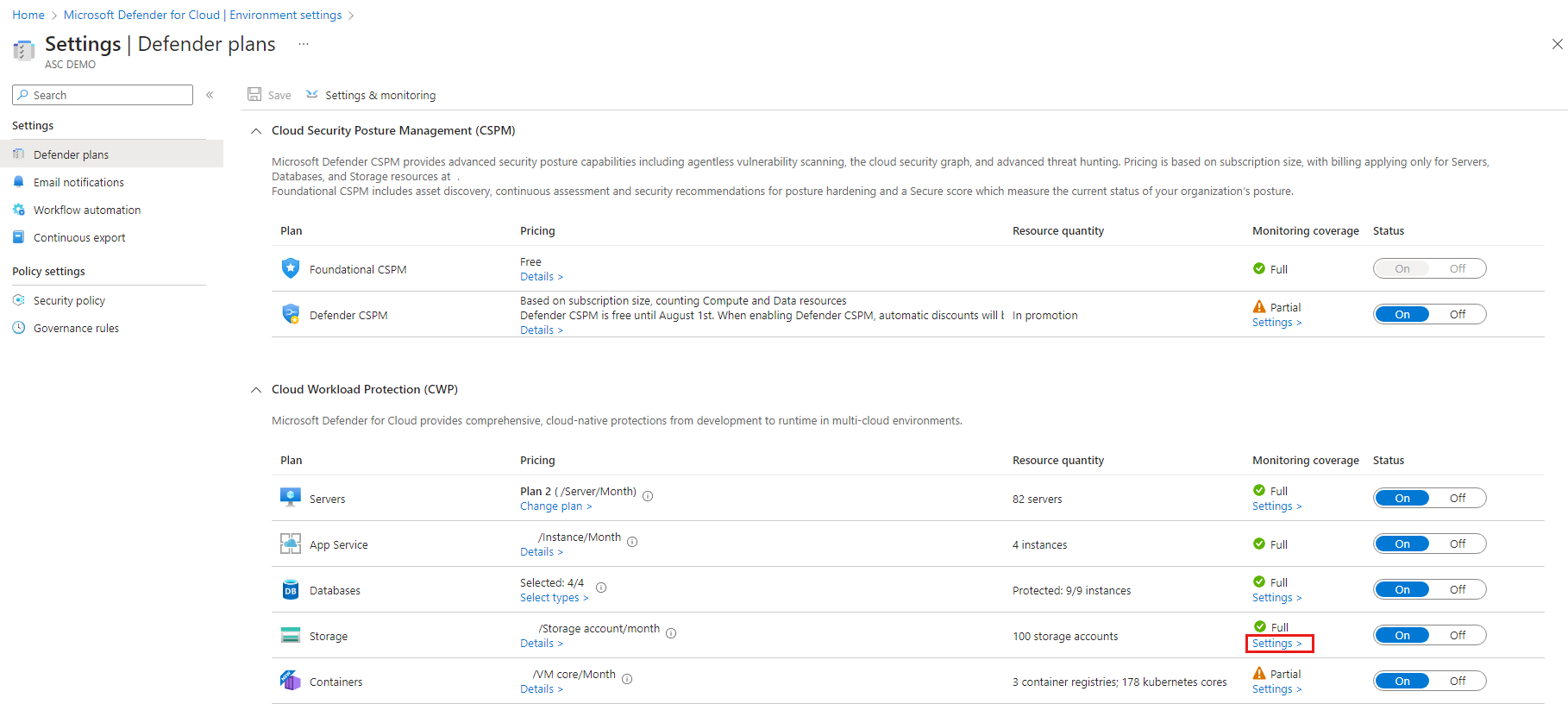

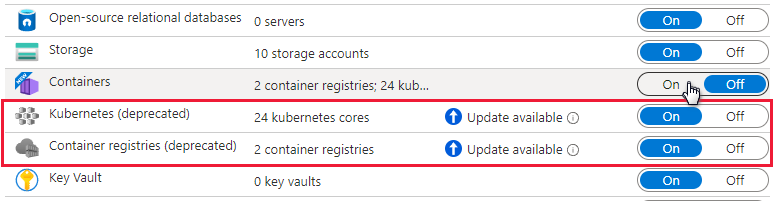

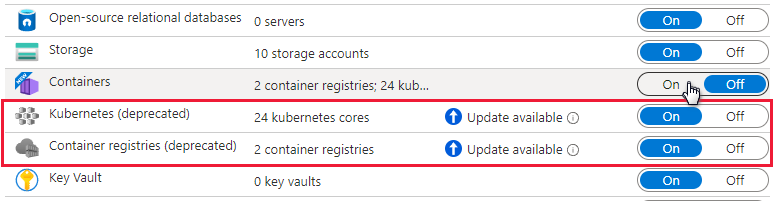

클라우드용 Defender 설정을 선택한 다음, 관련 구독을 선택합니다.

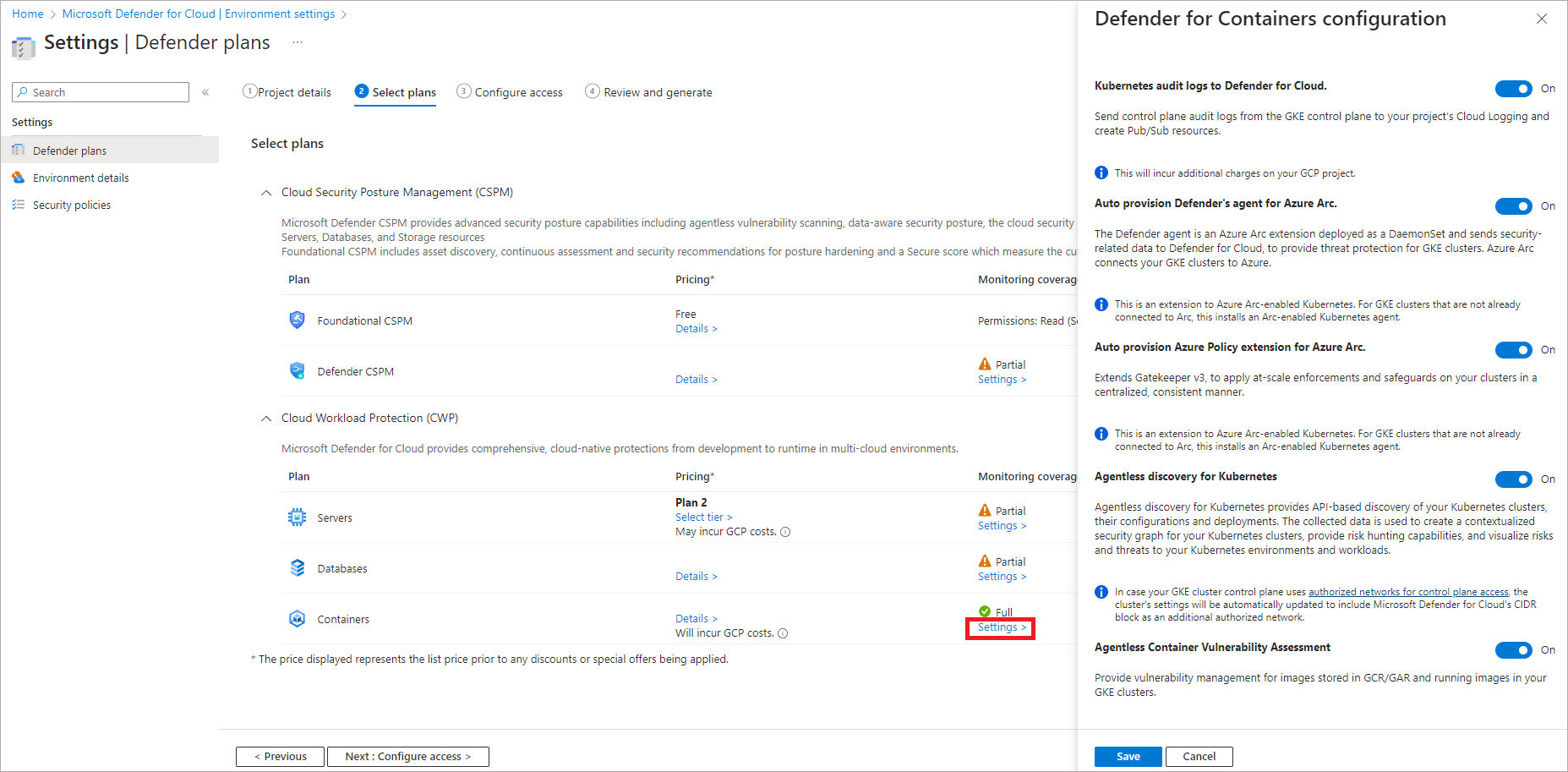

Defender 계획 페이지에서 컨테이너>설정을 선택합니다.

팁

구독에 이미 Defender for Kubernetes 또는 컨테이너 레지스트리용 Defender가 사용하도록 설정된 경우 업데이트 알림이 나타납니다. 그렇지 않으면 유일한 옵션은 컨테이너입니다.

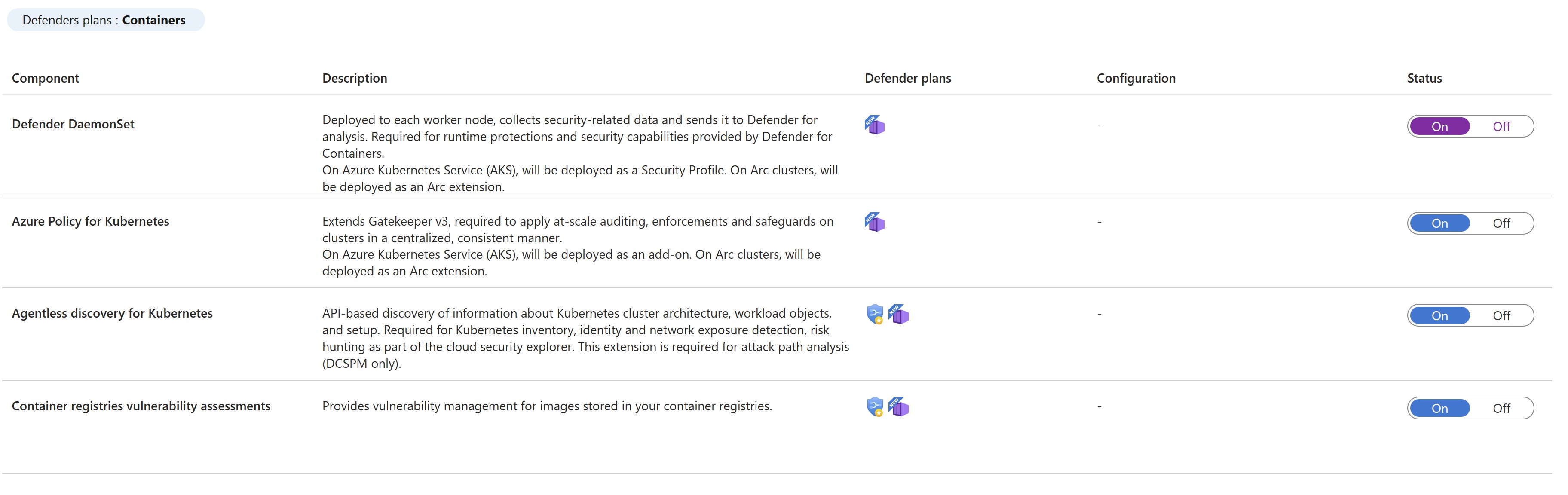

관련 구성 요소를 켭니다.

참고 항목

- 2023년 8월 이전에 가입하여 Defender CSPM(클라우드 보안 상태 관리)의 일부로 Kubernetes에 대한 에이전트 없는 검색이 켜져 있지 않은 컨테이너용 Defender 고객은 플랜을 사용하도록 설정한 경우 Defender for Containers 계획 내에서 Kubernetes 확장에 대한 에이전트 없는 검색을 수동으로 사용하도록 설정해야 합니다.

- 컨테이너용 Defender를 끄면 구성 요소가 끄기로 설정됩니다. 더 이상 컨테이너에 배포되지는 않지만 이미 설치된 컨테이너에서 제거되지는 않습니다.

기능별 사용 설정 메서드

기본적으로 Azure Portal 을 통해 계획을 사용하도록 설정하면 Microsoft Defender for Containers 는 모든 기능을 자동으로 사용하도록 구성되고 모든 필수 구성 요소를 설치하여 플랜에서 제공하는 보호를 제공합니다. 이 구성에는 기본 작업 영역의 할당이 포함됩니다.

요금제의 모든 기능을 활성화하지 않으려면 컨테이너 요금제에서 구성 편집을 선택하여 활성화할 특정 기능을 수동으로 선택할 수 있습니다. 그런 다음 설정 및 모니터링 페이지에서 사용하도록 설정할 기능을 선택합니다. 계획의 초기 구성 후에 Defender 계획 페이지에서 이 구성을 수정할 수도 있습니다.

각 기능에 대한 사용 방법에 대한 자세한 내용은 지원 매트릭스를 참조하세요.

역할 및 권한

Defender for Containers 확장을 프로비전하는 역할에 대해 자세히 알아봅니다.

Defender 센서에 대한 사용자 지정 작업 영역 할당

Azure Policy를 통해 사용자 지정 작업 영역을 할당할 수 있습니다.

권장 사항을 사용하여 자동 프로비저닝 없이 Defender 센서 또는 Azure 정책 에이전트 수동 배포

센서 설치가 필요한 기능을 하나 이상의 Kubernetes 클러스터에 배포할 수도 있습니다. 적절한 권장 사항을 사용합니다.

| 센서 | 추천 |

|---|---|

| Kubernetes용 Defender 센서 | Azure Kubernetes Service 클러스터에는 Defender 프로필이 사용하도록 설정되어 있어야 합니다. |

| Azure Arc 지원 Kubernetes용 Defender 센서 | Azure Arc 지원 Kubernetes 클러스터에 Defender의 확장이 설치되어 있어야 합니다. |

| Kubernetes용 Azure Policy 에이전트 | Azure Kubernetes Service 클러스터에 Kubernetes용 Azure Policy 추가 기능이 설치되어 있어야 합니다. |

| Azure Arc 지원 Kubernetes용 Azure Policy 에이전트 | Azure Arc 지원 Kubernetes 클러스터에 Azure Policy 확장이 설치되어 있어야 합니다. |

특정 클러스터에 Defender 센서를 배포하려면 다음을 수행합니다.

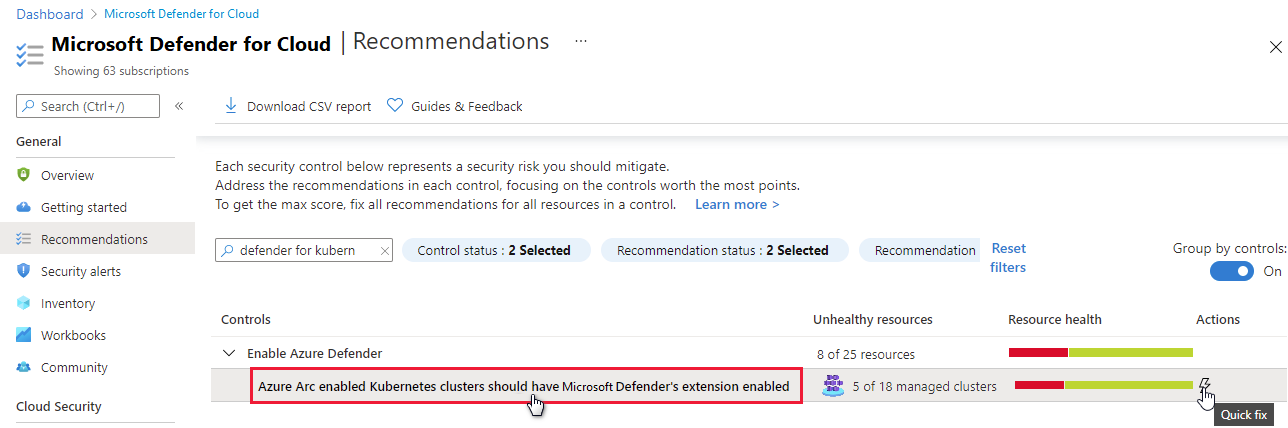

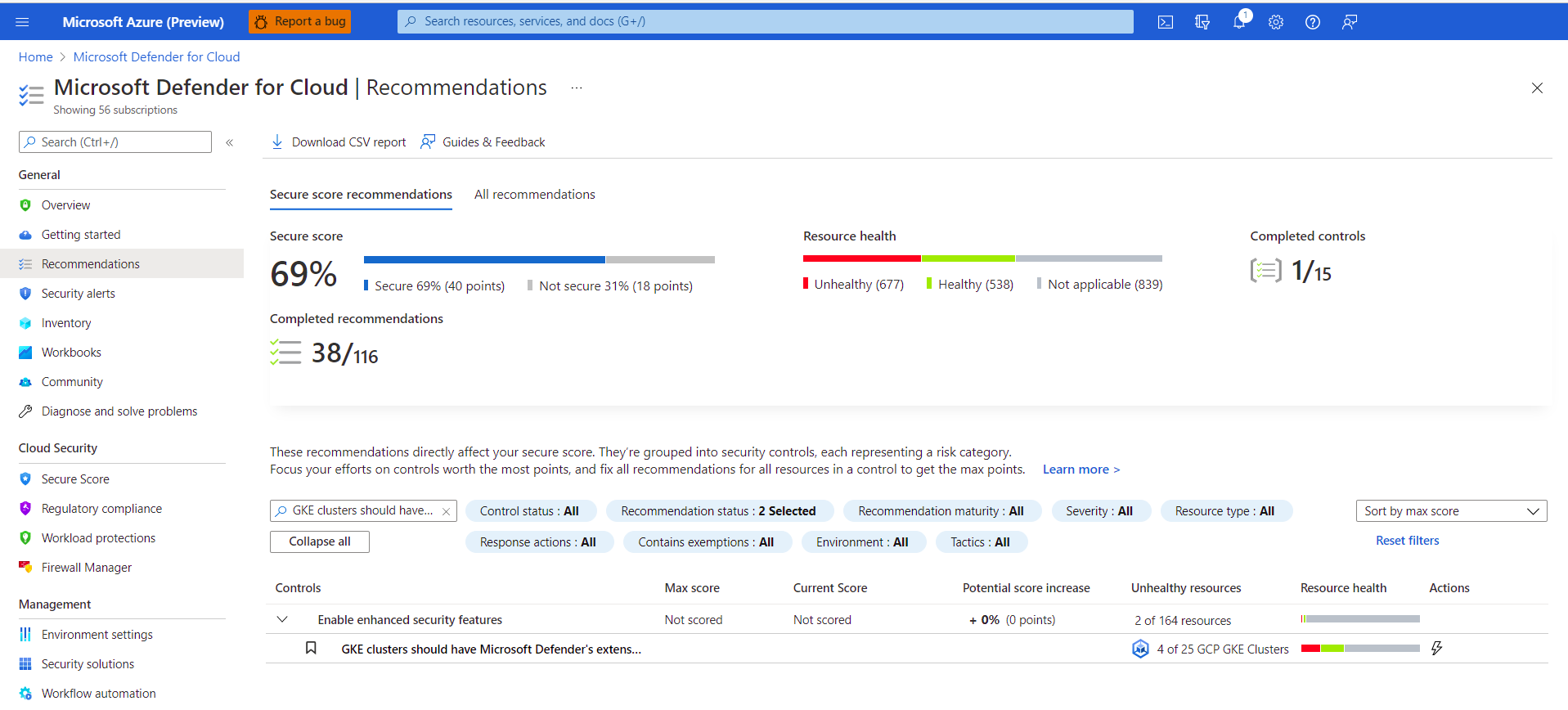

클라우드용 Microsoft Defender 권장 사항 페이지에서 향상된 보안 보안 제어 사용 또는 이전 권장 사항 중 하나를 검색합니다. (위의 링크를 사용하여 권장 사항을 직접 열 수도 있습니다.)

비정상 탭을 열어 센서가 없는 모든 클러스터를 봅니다 .

센서를 배포할 클러스터를 선택한 다음 수정을 선택합니다.

X 리소스 수정을 선택합니다.

Defender 센서 배포: 모든 옵션

Azure Portal, REST API 또는 Azure Resource Manager 템플릿을 사용하여 Defender for Containers 계획을 사용하도록 설정하고 모든 관련 구성 요소를 배포할 수 있습니다. 자세한 단계는 관련 탭을 선택합니다.

Defender 센서가 배포되면 기본 작업 영역이 자동으로 할당됩니다. Azure Policy를 통해 기본 작업 영역 대신 사용자 지정 작업 영역을 할당할 수 있습니다.

참고 항목

Defender 센서는 각 노드에 배포되어 런타임 보호를 제공하고 eBPF 기술을 사용하여 해당 노드에서 신호를 수집합니다.

클라우드용 Defender 권장 사항의 수정 단추 사용

Azure Portal 페이지를 사용하여 클라우드용 Defender 계획을 사용하도록 설정하고 Kubernetes 클러스터를 대규모로 방어하는 데 필요한 모든 구성 요소의 자동 프로비저닝을 설정할 수 있습니다. 프로세스가 간소화됩니다.

클라우드용 Defender 권장 사항은 다음을 제공합니다.

- Defender 센서가 배포된 클러스터의 가시성.

- 센서가 없는 클러스터에 센서를 배포하는 수정 단추입니다.

센서를 배포하려면 다음을 수행합니다.

클라우드용 Microsoft Defender 권장 사항 페이지에서 향상된 보안 보안 제어 사용 설정을 엽니다.

필터를 사용하여 Azure Kubernetes Service 클러스터에 Defender 프로필이 사용하도록 설정되어 있어야 함이라는 권장 사항을 찾습니다.

팁

작업 열의 수정 아이콘을 확인합니다 .

클러스터를 선택하여 정상 및 비정상 리소스(센서가 있는 클러스터 및 비정상 리소스)의 세부 정보를 확인합니다.

비정상 리소스 목록에서 클러스터를 선택합니다. 그런 다음 수정을 선택하여 수정 확인과 함께 창을 엽니다.

X 리소스 수정을 선택합니다.

계획 사용

클라우드용 Defender 설정을 선택한 다음, 관련 구독을 선택합니다.

Defender 계획 페이지에서 컨테이너>설정을 선택합니다.

팁

구독에 이미 Defender for Kubernetes 또는 컨테이너 레지스트리용 Defender가 사용하도록 설정된 경우 업데이트 알림이 나타납니다. 그렇지 않으면 유일한 옵션은 컨테이너입니다.

관련 구성 요소를 켭니다.

참고 항목

컨테이너용 Defender를 끄면 구성 요소가 끄기로 설정됩니다. 더 이상 컨테이너에 배포되지는 않지만 이미 설치된 컨테이너에서 제거되지는 않습니다.

기본적으로 Azure Portal 을 통해 계획을 사용하도록 설정하면 Microsoft Defender for Containers 가 필수 구성 요소를 자동으로 설치하여 계획이 제공하는 보호를 제공하도록 구성됩니다. 이 구성에는 기본 작업 영역의 할당이 포함됩니다.

온보딩 프로세스 중에 구성 요소의 자동 설치를 사용하지 않도록 설정하려면 컨테이너 플랜에 대한 구성 편집을 선택합니다. 고급 옵션이 나타나고 각 구성 요소에 대해 자동 설치를 사용하지 않도록 설정할 수 있습니다.

Defender 계획 페이지에서 이 구성을 수정할 수도 있습니다.

참고 항목

포털을 통해 계획을 사용하도록 설정한 후 언제든지 계획을 사용하지 않도록 선택하는 경우 클러스터에 배포된 Defender for Containers 구성 요소를 수동으로 제거해야 합니다.

Azure Policy를 통해 사용자 지정 작업 영역을 할당할 수 있습니다.

구성 요소의 자동 설치를 사용하지 않도록 설정하는 경우 적절한 권장 사항을 사용하여 구성 요소를 하나 이상의 클러스터에 쉽게 배포할 수 있습니다.

- Kubernetes용 Azure Policy 추가 기능: Azure Kubernetes Service 클러스터에 Kubernetes용 Azure Policy 추가 기능이 설치되어 있어야 합니다.

- Azure Kubernetes Service 프로필: Azure Kubernetes Service 클러스터에는 Defender 프로필이 사용하도록 설정되어 있어야 합니다.

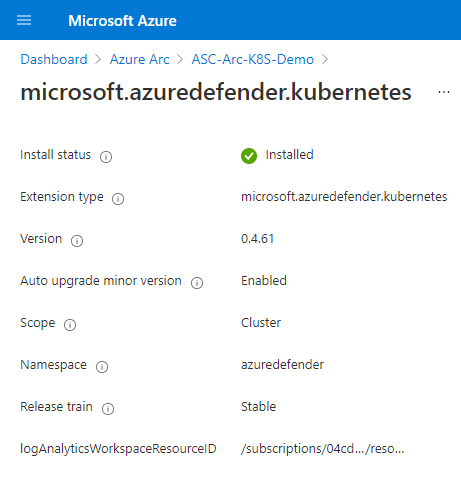

- Azure Arc 지원 Kubernetes용 Defender 확장: Azure Arc 지원 Kubernetes 클러스터에는 Defender 확장이 설치되어 있어야 합니다.

- Azure Arc 지원 Kubernetes에 대한 Azure Policy 확장: Azure Arc 지원 Kubernetes 클러스터에는 Azure Policy 확장이 설치되어 있어야 합니다.

Defender for Containers 확장을 프로비전하는 역할에 대해 자세히 알아봅니다.

필수 조건

센서를 배포하기 전에 다음을 확인합니다.

Defender 센서 배포

다양한 방법을 사용하여 Defender 센서를 배포할 수 있습니다. 자세한 단계는 관련 탭을 선택합니다.

클라우드용 Defender 권장 사항의 수정 단추 사용

클라우드용 Defender 권장 사항은 다음을 제공합니다.

- Defender 센서가 배포된 클러스터의 가시성.

- 센서가 없는 클러스터에 센서를 배포하는 수정 단추입니다.

센서를 배포하려면 다음을 수행합니다.

클라우드용 Microsoft Defender 권장 사항 페이지에서 향상된 보안 보안 제어 사용 설정을 엽니다.

필터를 사용하여 Azure Arc 지원 Kubernetes 클러스터에 Microsoft Defender 확장을 사용하도록 설정해야 하는 권장 사항을 찾습니다.

팁

작업 열의 수정 아이콘을 확인합니다 .

센서를 선택하여 정상 및 비정상 리소스(센서가 있는 클러스터 및 비정상 리소스)의 세부 정보를 확인합니다.

비정상 리소스 목록에서 클러스터를 선택합니다. 그런 다음 수정 옵션을 사용하여 창을 열려면 수정을 선택합니다.

관련 Log Analytics 작업 영역을 선택한 다음 x 리소스 수정을 선택합니다.

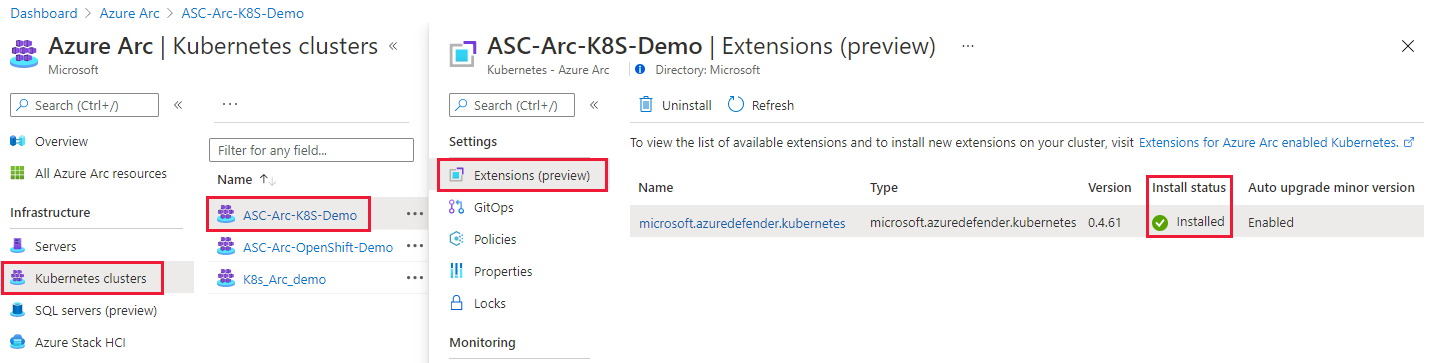

배포 확인

클러스터에 Defender 센서가 설치되어 있는지 확인하려면 다음 탭 중 하나의 단계를 수행합니다.

클라우드용 Defender 권장 사항을 사용하여 센서 상태 확인

계획 사용

Important

- AWS 계정을 연결하지 않은 경우 다음 단계를 시작하기 전에 AWS 계정을 클라우드용 Microsoft Defender 연결합니다.

- 커넥터에서 계획을 이미 사용하도록 설정했으며 선택적 구성을 변경하거나 새 기능을 사용하도록 설정하려는 경우 4단계로 직접 이동합니다.

EKS 클러스터를 보호하려면 관련 계정 커넥터에서 Defender for Containers 계획을 사용하도록 설정합니다.

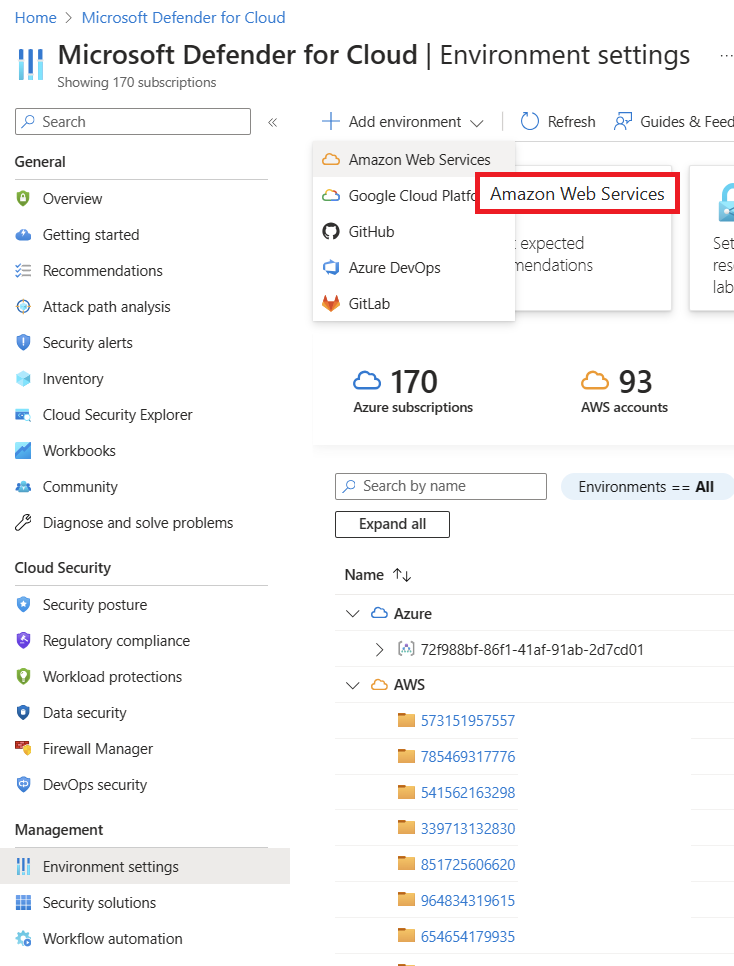

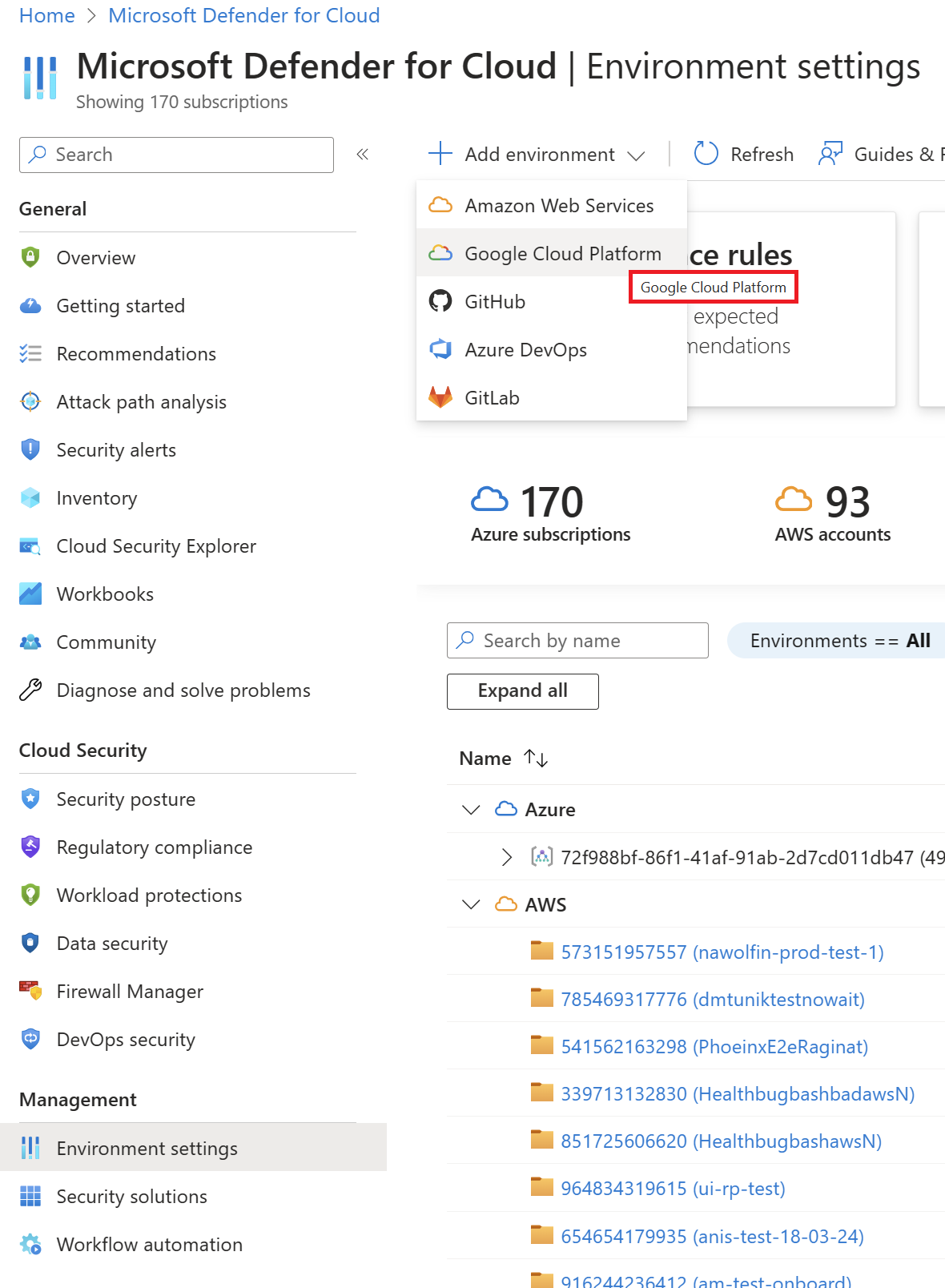

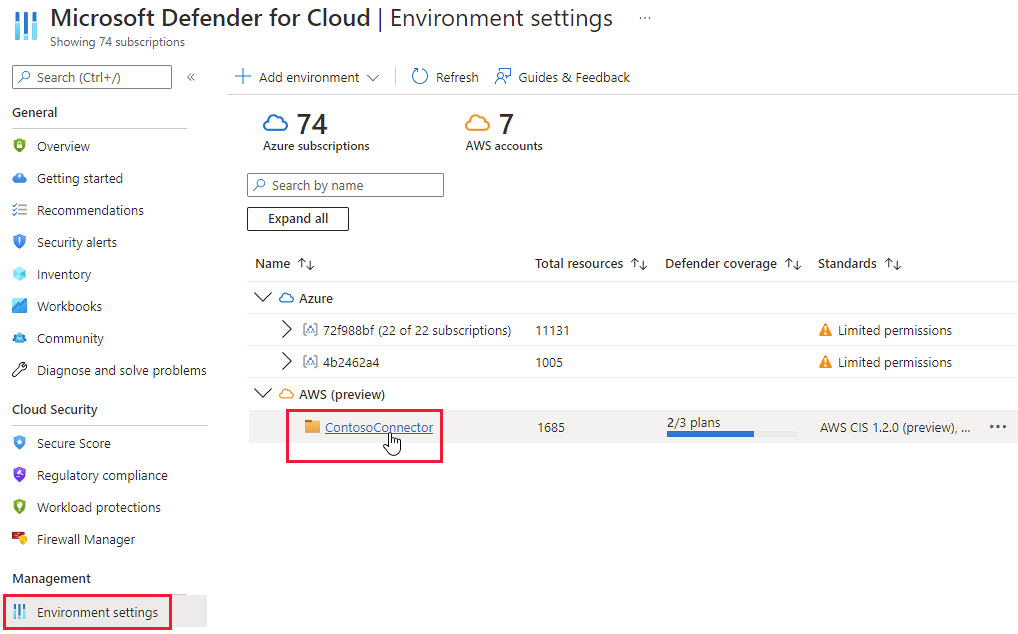

클라우드용 Defender 환경 설정을 엽니다.

AWS 커넥터를 선택합니다.

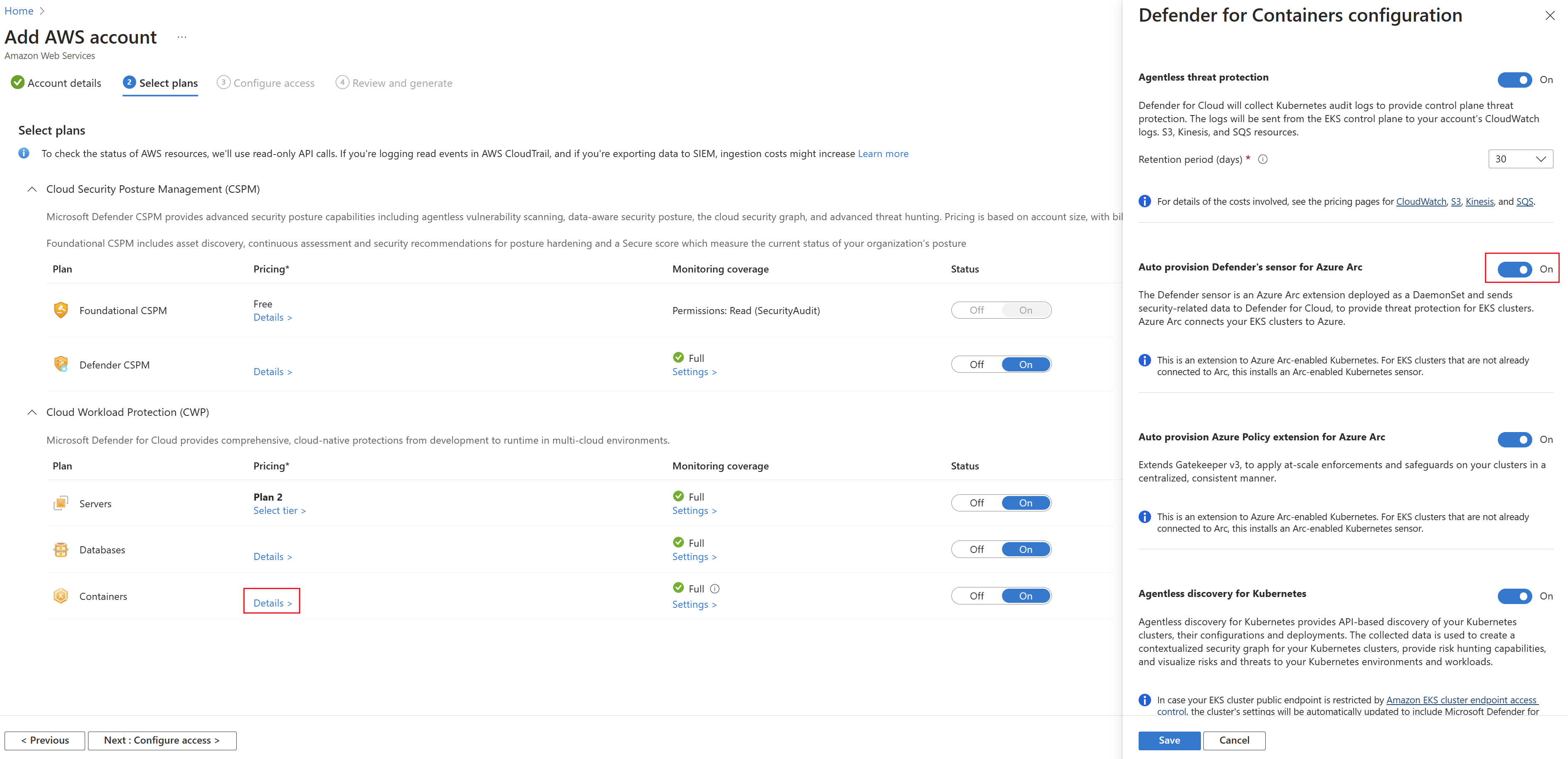

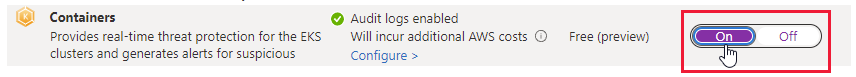

컨테이너 플랜의 토글이 켜기로 설정되어 있는지 확인합니다.

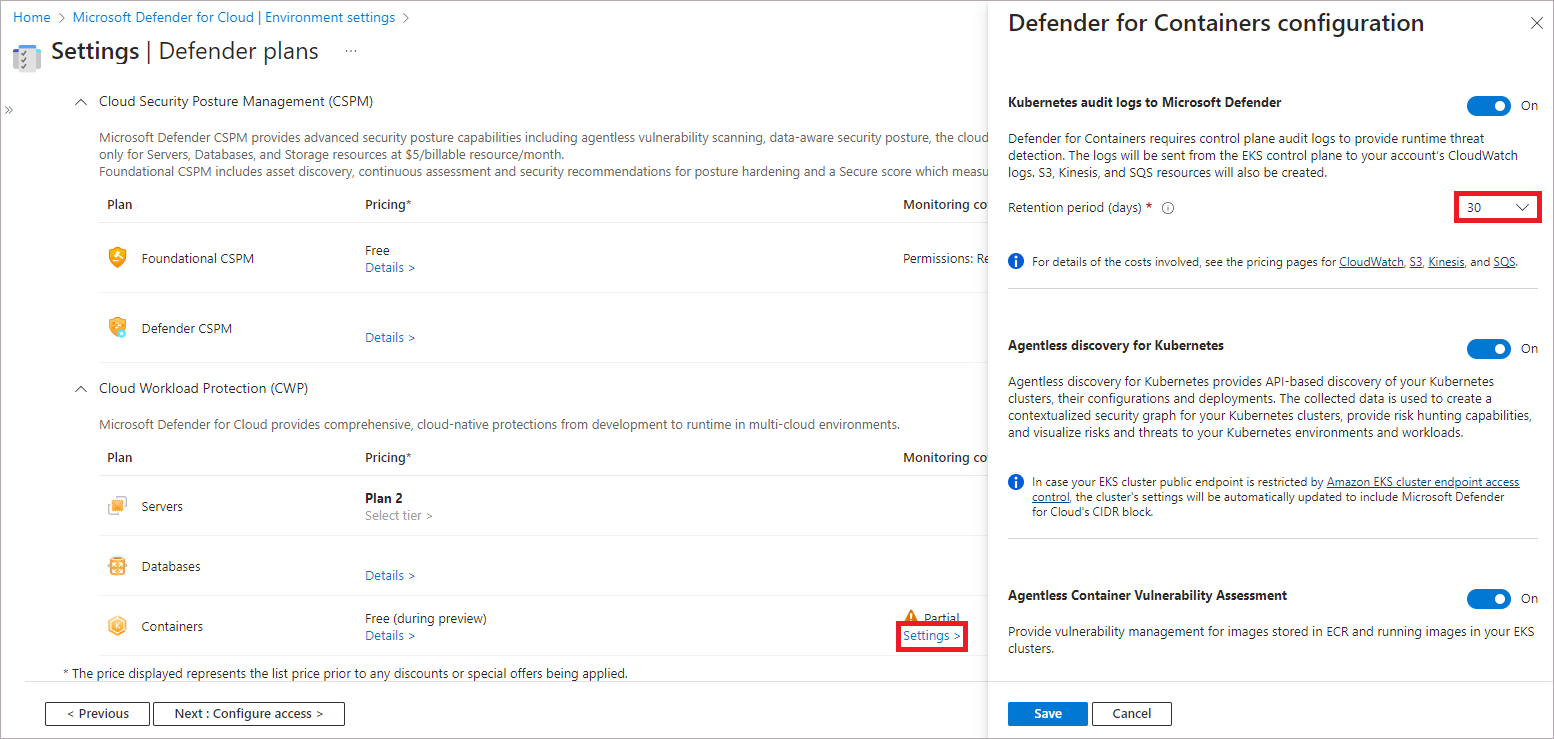

플랜에 대한 선택적 구성을 변경하려면 설정을 선택합니다.

컨테이너용 Defender에는 런타임 위협 방지를 제공하기 위해 컨트롤 플레인 감사 로그가 필요합니다. Kubernetes 감사 로그를 Microsoft Defender로 보내려면 해당 기능에 대한 토글을 켜기로 설정합니다. 감사 로그의 보존 기간을 변경하려면 필요한 시간 프레임을 입력합니다.

참고 항목

이 구성을 사용하지 않도록 설정하면 위협 탐지(컨트롤 플레인 ) 기능도 사용하지 않도록 설정됩니다. 사용 가능한 기능에 대해 자세히 알아봅니다.

Kubernetes에 대한 에이전트 없는 검색 기능은 Kubernetes 클러스터의 API 기반 검색을 제공합니다. 기능을 사용하도록 설정하려면 토글을 켜기로 설정합니다.

에이전트 없는 컨테이너 취약성 평가 기능은 ECR에 저장된 이미지 및 EKS 클러스터에서 이미지를 실행하기 위한 취약성 관리 제공합니다. 기능을 사용하도록 설정하려면 토글을 켜기로 설정합니다.

커넥터 마법사의 나머지 페이지를 계속 진행합니다.

Kubernetes용 에이전트 없는 검색 기능을 사용하도록 설정하는 경우 클러스터에 대한 컨트롤 플레인 권한을 부여해야 합니다. 다음 방법 중 하나로 권한을 부여할 수 있습니다.

이 Python 스크립트를 실행 합니다. 이 스크립트는 온보딩하려는 EKS 클러스터에 대한 클라우드용 Defender 역할을

MDCContainersAgentlessDiscoveryK8sRoleaws-auth ConfigMap추가합니다.각 Amazon EKS 클러스터에

MDCContainersAgentlessDiscoveryK8sRole클러스터와 상호 작용하는 기능을 사용하여 역할을 부여합니다. eksctl을 사용하여 기존 및 새로 만든 모든 클러스터에 로그인하고 다음 스크립트를 실행합니다.eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arns자세한 내용은 Amazon EKS 사용자 가이드에서 EKS 액세스 항목을 사용하여 Kubernetes에 대한 액세스 권한을 IAM 사용자에게 부여합니다.

Azure Arc 지원 Kubernetes, Defender 센서 및 Kubernetes용 Azure Policy가 EKS 클러스터에 설치되어 있고 실행 중이어야 합니다. 이러한 확장(및 필요한 경우 Azure Arc)을 설치하기 위한 전용 클라우드용 Defender 권장 사항이 있습니다. EKS 클러스터에는 Azure Arc용 Microsoft Defender 확장이 설치되어 있어야 합니다.

권장 사항에서 제공하는 수정 단계를 따릅니다.

EKS 클러스터에 대한 권장 사항 및 경고 보기

팁

이 블로그 게시물의 지침에 따라 컨테이너 경고를 시뮬레이션할 수 있습니다.

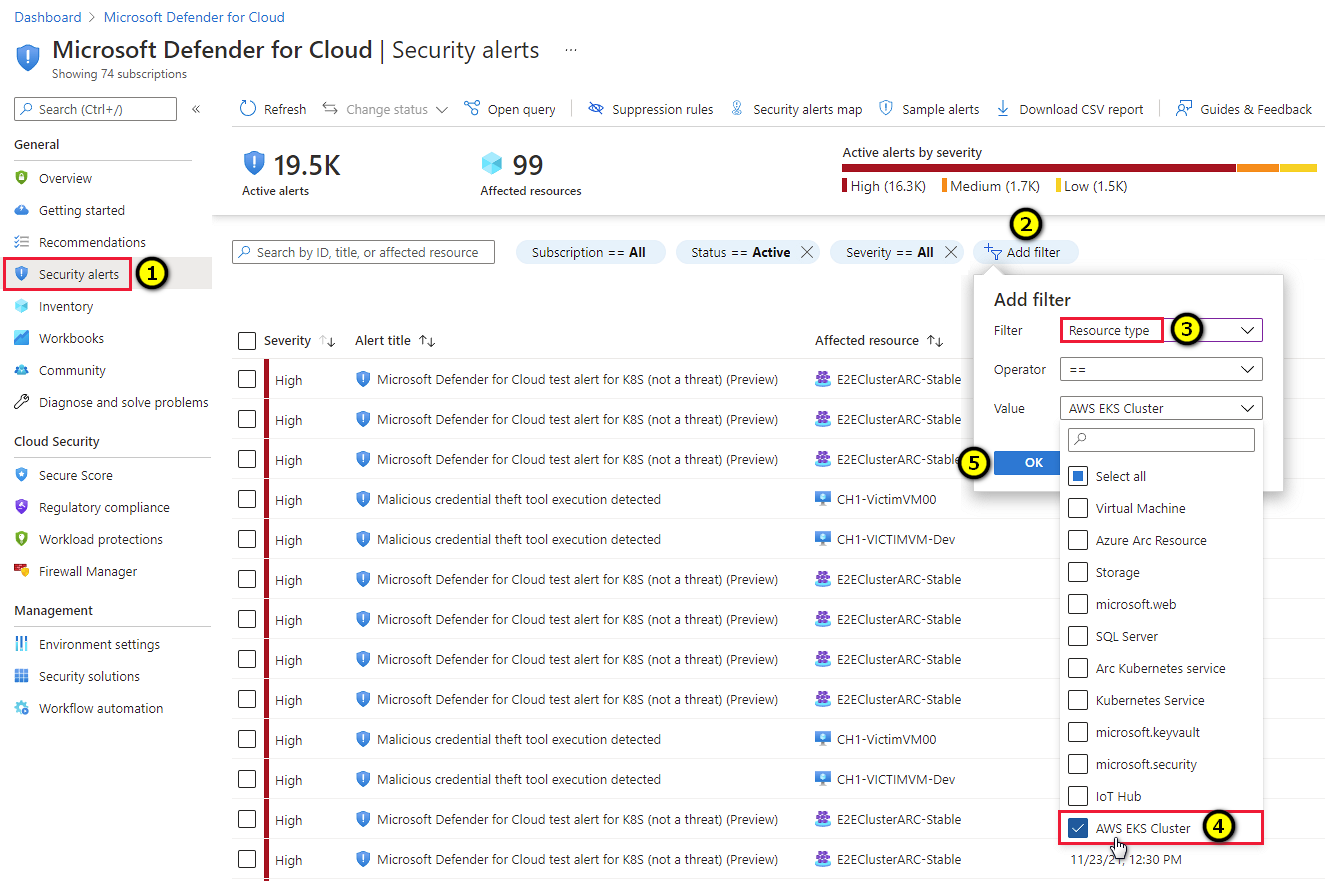

EKS 클러스터에 대한 경고 및 권장 사항을 보려면 경고, 권장 사항 및 인벤토리 페이지에 대한 필터를 사용하여 리소스 유형 AWS EKS 클러스터를 기준으로 필터링합니다.

Defender 센서 배포

AWS 클러스터에 Defender 센서를 배포하려면 다음을 수행합니다.

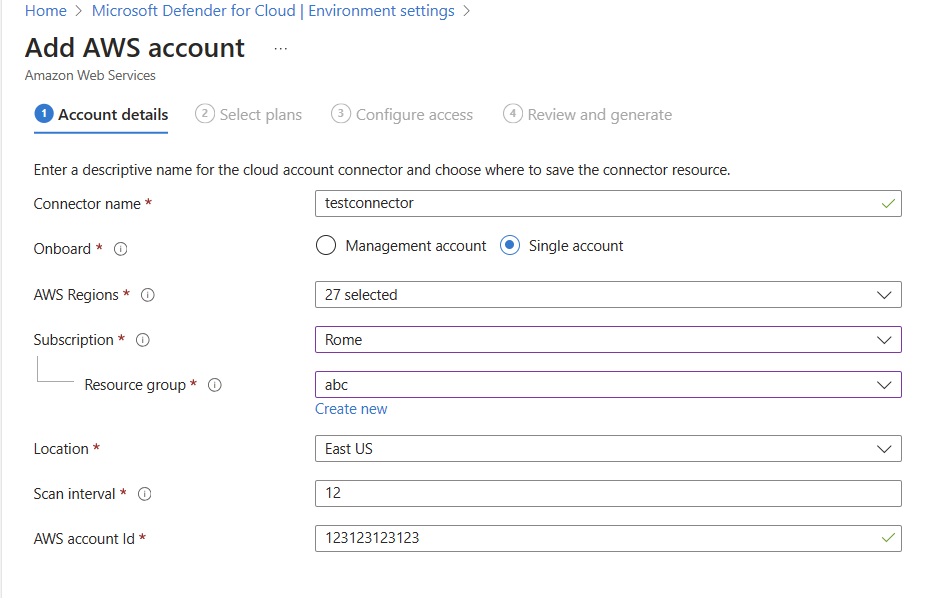

클라우드용 Microsoft Defender> 환경 설정>환경 Amazon Web Services 추가>로 이동합니다.

계정 세부 정보를 입력합니다.

계획 선택으로 이동하고, 컨테이너 계획을 열고, Azure Arc에 대한 Defender의 센서 자동 프로비전이 켜기로 설정되어 있는지 확인합니다.

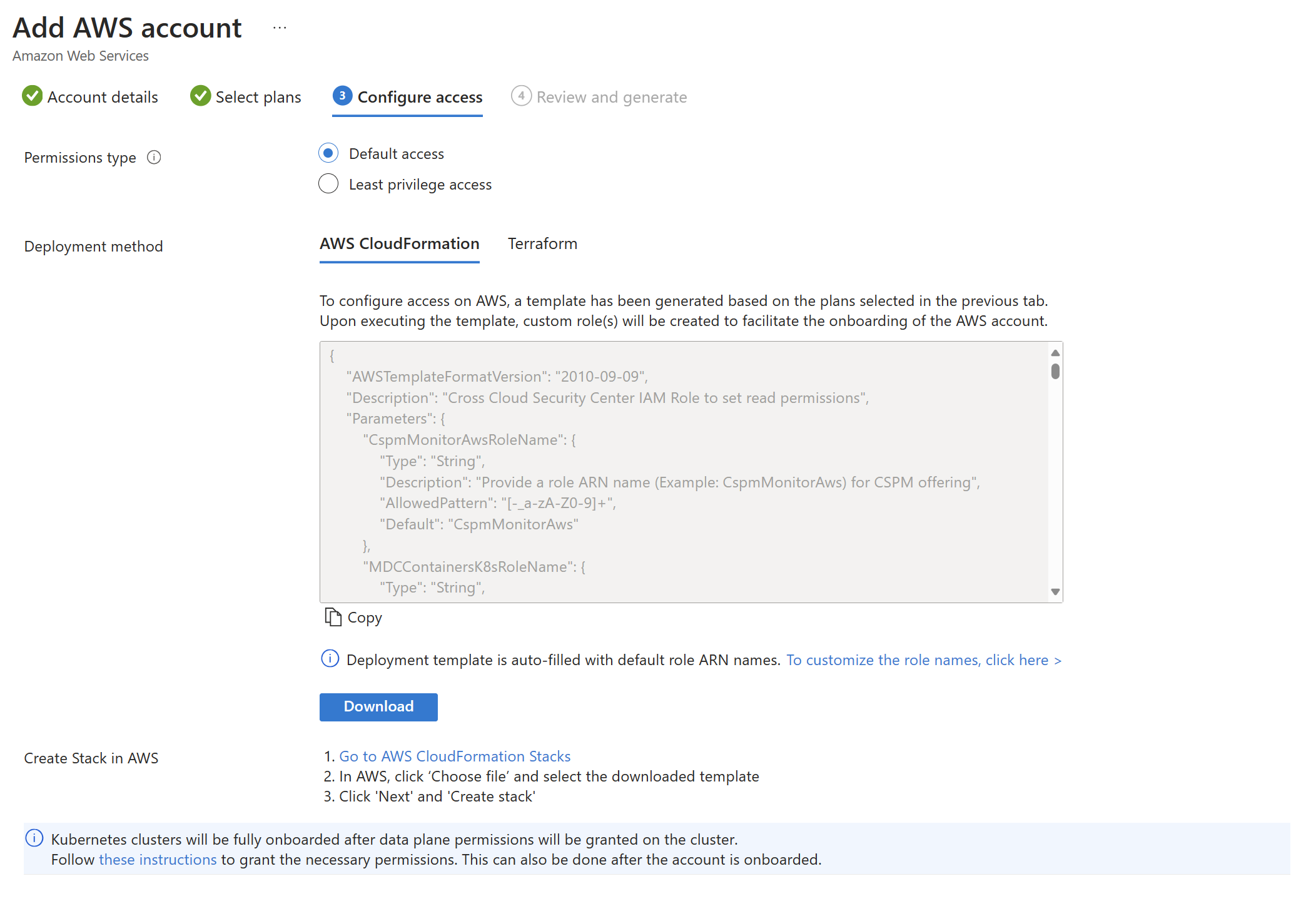

액세스 구성으로 이동하여 해당 단계를 따릅니다.

클라우드 형성 템플릿이 성공적으로 배포되면 만들기를 선택합니다.

참고 항목

자동 프로비저닝에서 특정 AWS 클러스터를 제외할 수 있습니다. 센서 배포의 경우, 리소스에 ms_defender_container_exclude_agents 태그를 true 값으로 적용합니다. 에이전트 없는 배포의 경우, 리소스에 ms_defender_container_exclude_agentless 태그를 true 값으로 적용합니다.

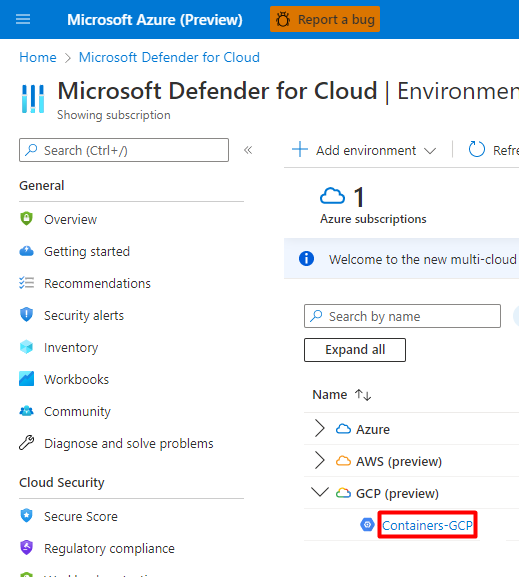

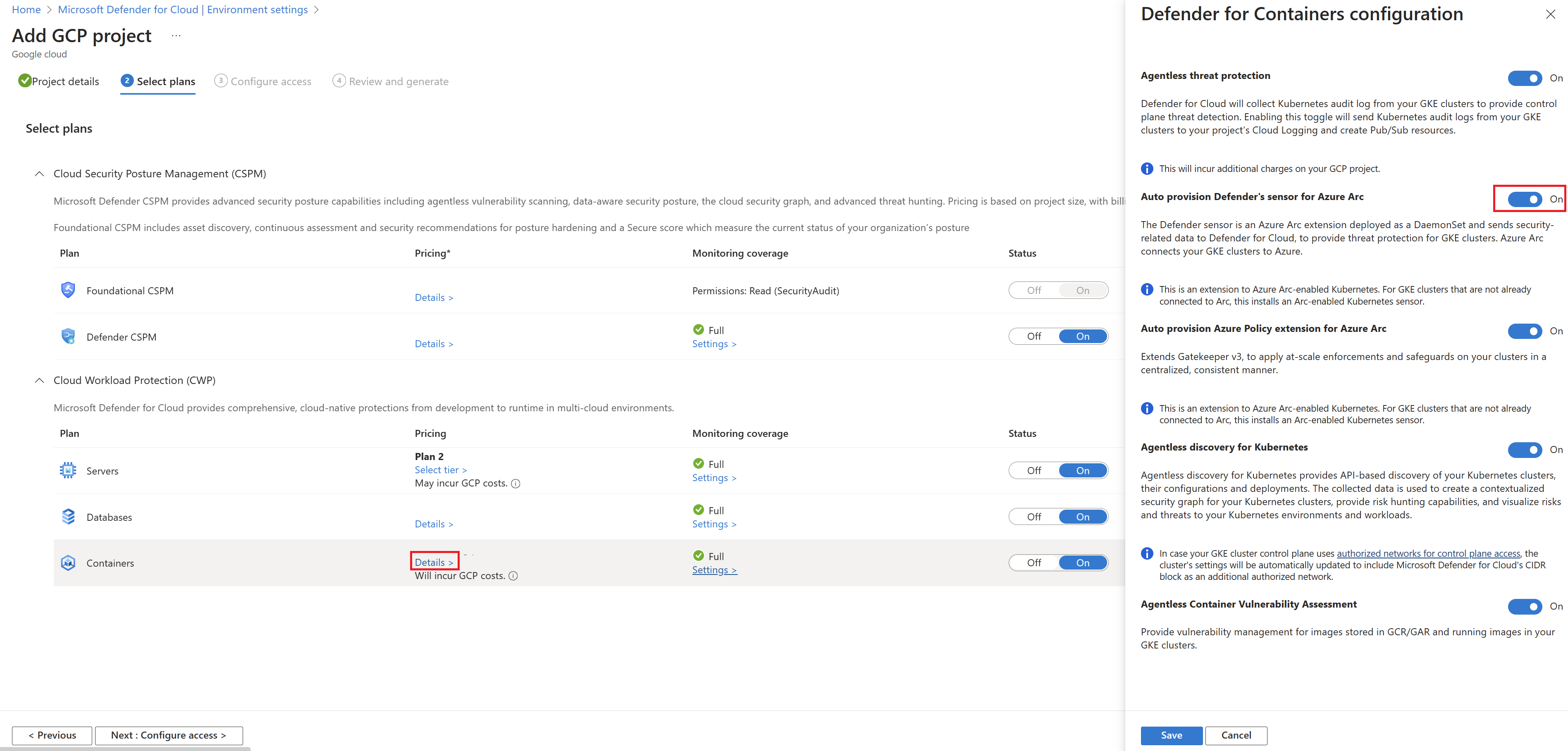

계획 사용

Important

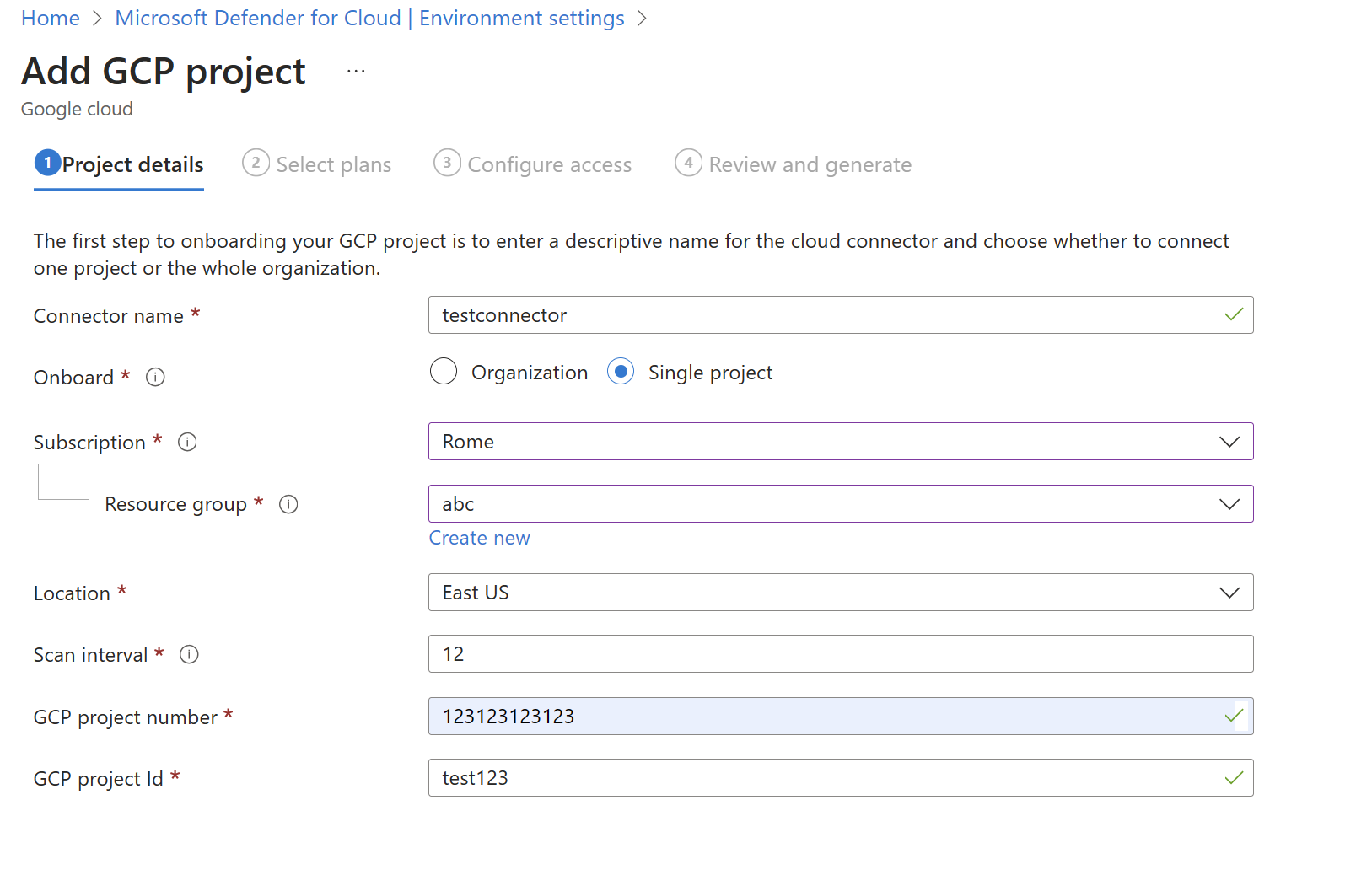

GCP 프로젝트를 연결하지 않은 경우 GCP 프로젝트를 클라우드용 Microsoft Defender 연결합니다.

GKE 클러스터를 보호하려면 다음 단계를 사용하여 관련 GCP 프로젝트에서 Defender for Containers 계획을 사용하도록 설정합니다.

참고 항목

Azure Arc 설치를 방지하는 Azure 정책이 없는지 확인합니다.

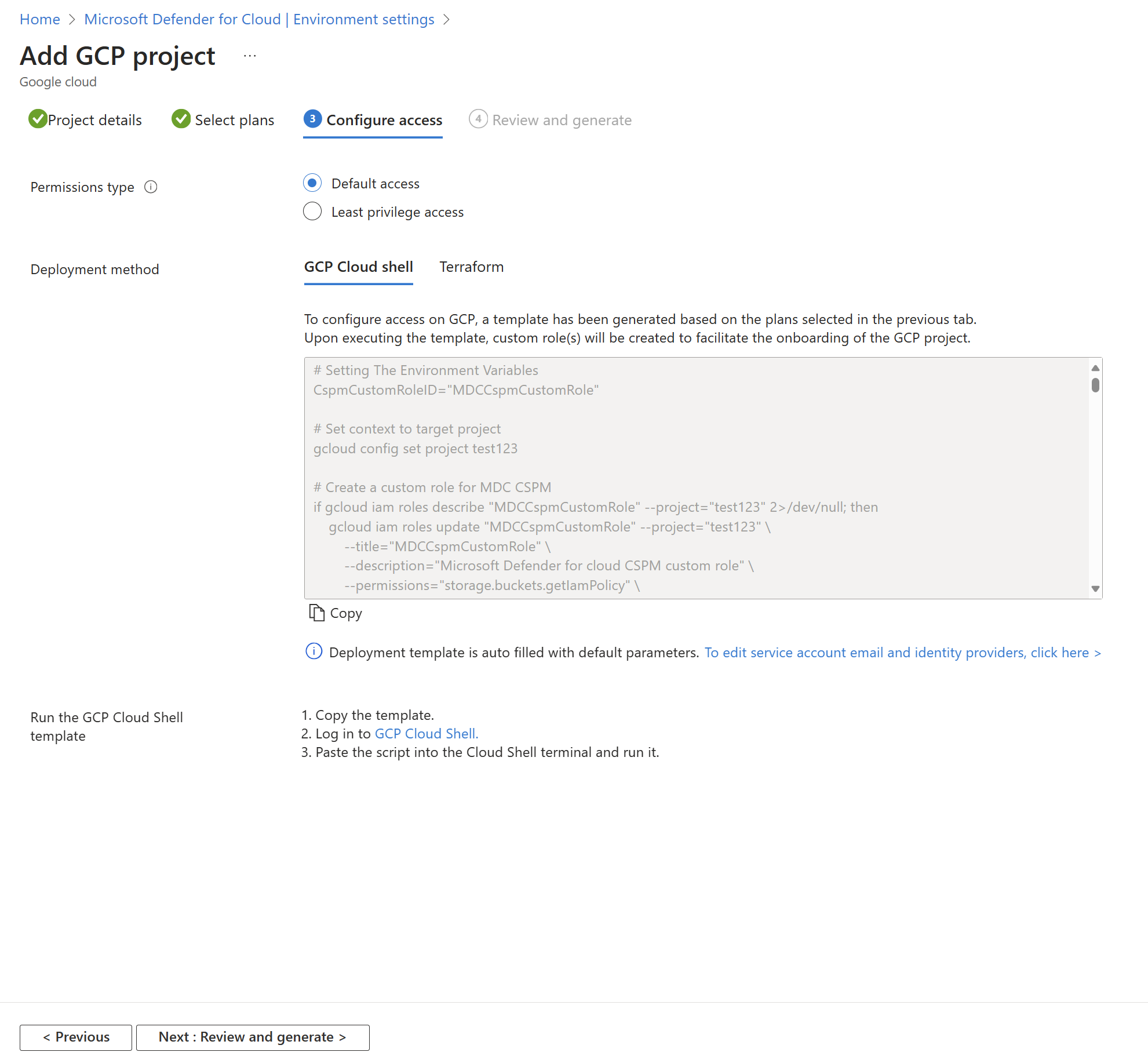

Azure Portal에 로그인합니다.

클라우드용 Microsoft Defender>환경 설정으로 이동합니다.

관련 GCP 커넥터를 선택합니다.

다음: 계획 선택 > 단추를 선택합니다.

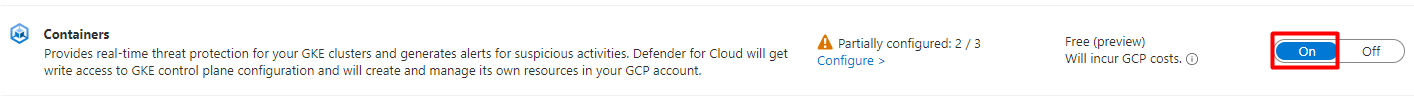

컨테이너 계획의 토글이 켜지도록 합니다.

플랜에 대한 선택적 구성을 변경하려면 설정을 선택합니다.

Kubernetes 감사 로그를 클라우드용 Defender: 기본적으로 사용하도록 설정합니다. 이 구성은 GCP 프로젝트 수준에서만 사용할 수 있습니다. 이는 추가 분석을 위해 GCP Cloud Logging을 통해 클라우드용 Microsoft Defender 백 엔드에 에이전트 없는 감사 로그 데이터 컬렉션을 제공합니다. 컨테이너용 Defender에는 런타임 위협 방지를 제공하기 위해 컨트롤 플레인 감사 로그가 필요합니다. Kubernetes 감사 로그를 Microsoft Defender로 보내려면 토글을 켜기로 설정합니다.

참고 항목

이 구성을 사용하지 않도록 설정하면 위협 탐지(컨트롤 플레인 ) 기능도 사용하지 않도록 설정됩니다. 사용 가능한 기능에 대해 자세히 알아봅니다.

Azure Arc용 Defender 센서 자동 프로비전 및 Azure Arc용 Azure Policy 확장 자동 프로비전: 기본적으로 사용 설정됩니다. 다음 세 가지 방법으로 Azure Arc 지원 Kubernetes 및 해당 확장을 GKE 클러스터에 설치할 수 있습니다.

- 이 섹션의 지침에 설명된 대로 프로젝트 수준에서 Defender for Containers 자동 프로비저닝을 사용하도록 설정합니다. 이 방법을 권장합니다.

- 클러스터별 설치에는 클라우드용 Defender 권장 사항을 사용합니다. 클라우드용 Microsoft Defender 권장 사항 페이지에 표시됩니다. 특정 클러스터에 솔루션을 배포하는 방법을 알아봅니다.

- Azure Arc 지원 Kubernetes 및 확장을 수동으로 설치합니다.

Kubernetes에 대한 에이전트 없는 검색 기능은 Kubernetes 클러스터의 API 기반 검색을 제공합니다. 기능을 사용하도록 설정하려면 토글을 켜기로 설정합니다.

에이전트 없는 컨테이너 취약성 평가 기능은 Google 레지스트리(Google Artifact Registry 및 Google Container Registry)에 저장된 이미지와 GKE 클러스터에서 실행 중인 이미지에 대한 취약성 관리 제공합니다. 기능을 사용하도록 설정하려면 토글을 켜기로 설정합니다.

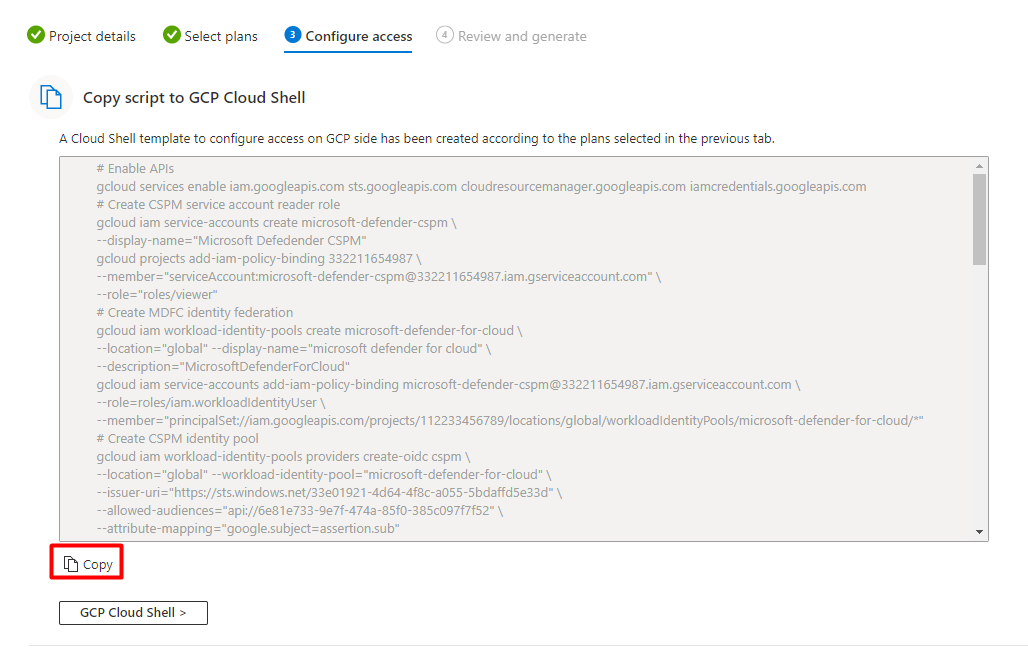

복사 단추를 선택합니다.

GCP Cloud Shell > 단추를 선택합니다.

스크립트를 Cloud Shell 터미널에 붙여넣고 실행합니다.

스크립트가 실행된 후 커넥터가 업데이트됩니다. 이 프로세스를 완료하는 데 최대 8시간이 걸릴 수 있습니다.

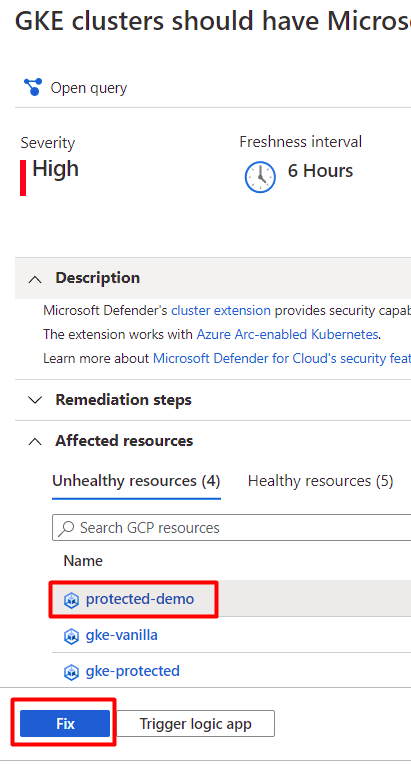

특정 클러스터에 솔루션 배포

GCP 커넥터 온보딩 프로세스 중 또는 그 이후에 기본 자동 프로비저닝 구성을 Off로 설정한 경우 각 GKE 클러스터에 Azure Arc 지원 Kubernetes, Defender 센서 및 Kubernetes용 Azure Policy를 수동으로 설치해야 합니다. 이를 설치하면 Defender for Containers에서 전체 보안 값을 얻을 수 있습니다.

두 가지 전용 클라우드용 Defender 권장 사항을 사용하여 확장을 설치할 수 있습니다(필요한 경우 Azure Arc).

- EKS 클러스터에는 Azure Arc용 Microsoft Defender의 확장이 설치되어 있어야 함

- GKE 클러스터에는 Azure Policy 확장이 설치되어 있어야 합니다.

참고 항목

Arc 확장을 설치할 때 제공된 GCP 프로젝트가 관련 커넥터의 프로젝트와 동일한지 확인해야 합니다.

특정 클러스터에 솔루션을 배포하려면:

Azure Portal에 로그인합니다.

클라우드용 Microsoft Defender>리커밋으로 이동합니다.

클라우드용 Defender 권장 사항 페이지에서 이름으로 권장 사항 중 하나를 검색합니다.

비정상 GKE 클러스터를 선택합니다.

Important

클러스터를 한 번에 하나씩 선택해야 합니다.

하이퍼링크된 이름으로 클러스터를 선택하지 마세요. 관련 행의 다른 위치를 선택합니다.

비정상 리소스의 이름을 선택합니다.

수정을 선택합니다.

클라우드용 Defender는 선택한 언어로 스크립트를 생성합니다.

- Linux의 경우 Bash를 선택합니다.

- Windows의 경우 PowerShell을 선택합니다.

수정 논리 다운로드를 선택합니다.

클러스터에서 생성된 스크립트를 실행합니다.

다른 권장 사항에 대해 3~8단계를 반복합니다.

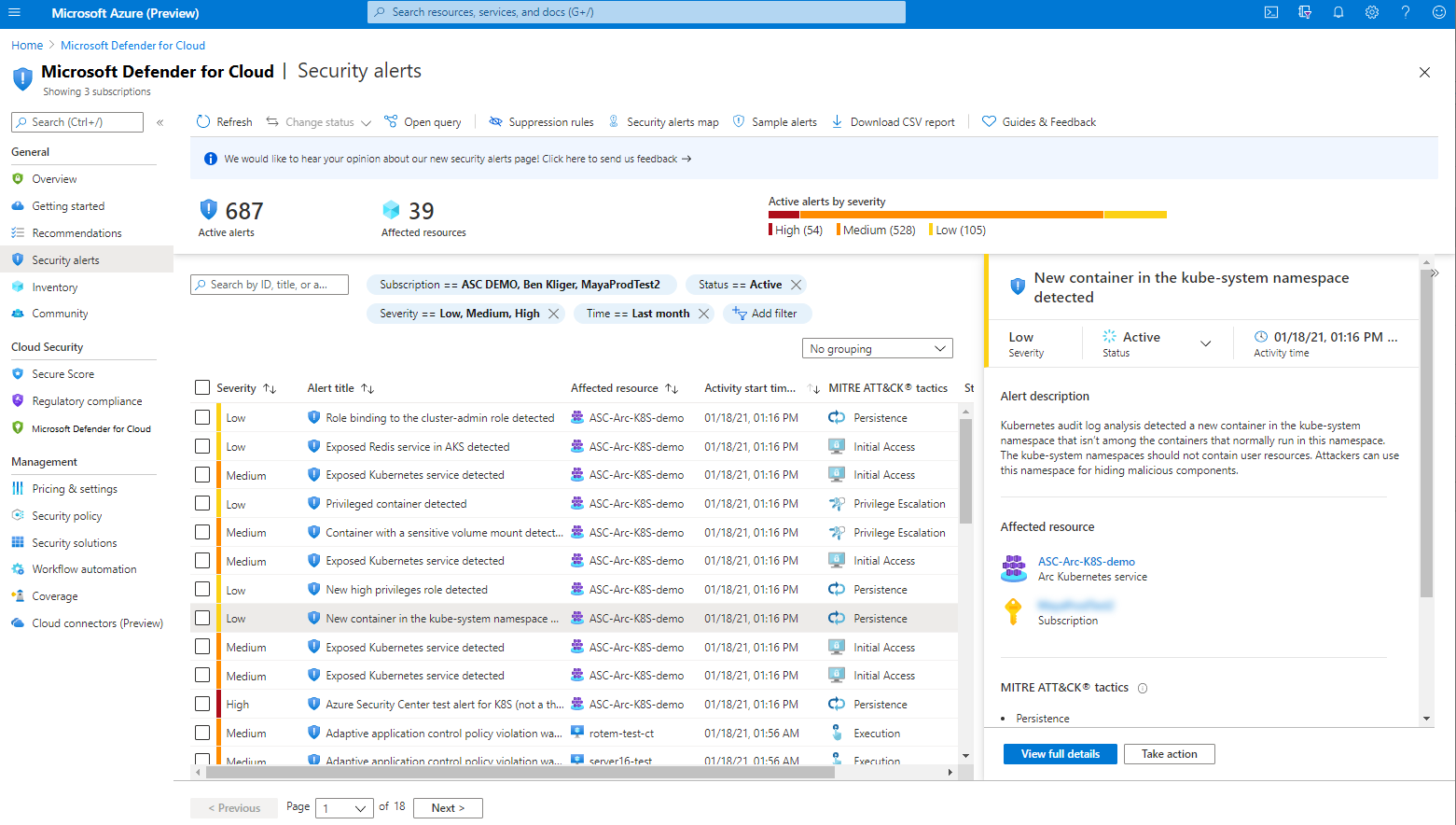

GKE 클러스터 경고 보기

Azure Portal에 로그인합니다.

클라우드용 Microsoft Defender>보안 경고로 이동합니다.

단추를 선택합니다.

단추를 선택합니다.필터 드롭다운 메뉴에서 리소스 유형을 선택합니다.

값 드롭다운 메뉴에서 GCP GKE 클러스터를 선택합니다.

확인을 선택합니다.

Defender 센서 배포

GCP 클러스터에 Defender 센서를 배포하려면 다음을 수행합니다.

클라우드용 Microsoft Defender> 환경 설정>추가 환경>Google Cloud Platform으로 이동합니다.

계정 세부 정보를 입력합니다.

계획 선택으로 이동하고, 컨테이너 계획을 열고, Azure Arc에 대한 Defender의 센서 자동 프로비전이 켜기로 설정되어 있는지 확인합니다.

액세스 구성으로 이동하여 해당 단계를 따릅니다.

스크립트가

gcloud성공적으로 실행되면 만들기를 선택합니다.

참고 항목

자동 프로비저닝에서 특정 GCP 클러스터를 제외할 수 있습니다. 센서 배포의 경우, 리소스에 ms_defender_container_exclude_agents 레이블을 true 값으로 적용합니다. 에이전트 없는 배포의 경우, 리소스에 ms_defender_container_exclude_agentless 레이블을 true 값으로 적용합니다.

컨테이너용 Microsoft Defender의 보안 경고 시뮬레이션

지원되는 경고의 전체 목록은 모든 클라우드용 Defender 보안 경고의 참조 테이블에서 사용할 수 있습니다.

보안 경고를 시뮬레이션하려면 다음을 수행합니다.

클러스터에서 다음 명령을 실행합니다.

kubectl get pods --namespace=asc-alerttest-662jfi039n예상 응답은

No resource found입니다.30분 이내에 클라우드용 Defender 이 활동을 감지하고 보안 경고를 트리거합니다.

참고 항목

Azure Arc는 Defender for Containers에 대한 에이전트 없는 경고를 시뮬레이션하기 위한 필수 구성 요소가 아닙니다.

Azure Portal에서 클라우드용 Microsoft Defender>보안 경고로 이동하여 관련 리소스에 대한 경고를 찾습니다.

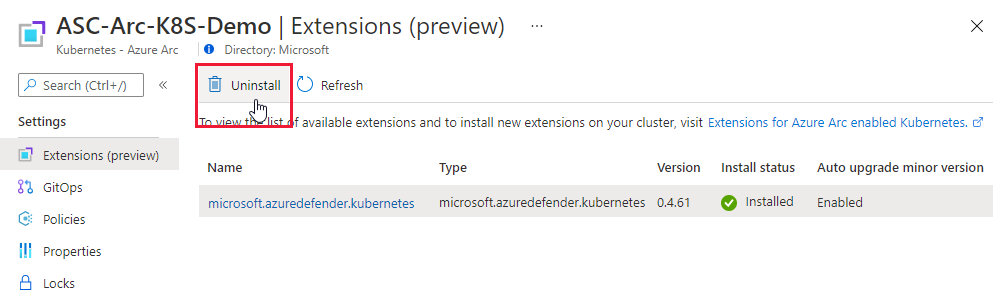

Defender 센서 제거

이(또는 모든) 클라우드용 Defender 확장을 제거하려면 자동 프로비저닝을 해제하는 것만으로는 충분하지 않습니다.

- 자동 프로비저닝을 사용하도록 설정하면 기존 및 향후 머신에 영향을 줄 수 있습니다.

- 확장에 대한 자동 프로비저닝을 사용하지 않도록 설정하면 향후 머신에만 영향을 줍니다. 자동 프로비저닝을 사용하지 않도록 설정하면 아무것도 제거되지 않습니다.

참고 항목

Defender for Containers 계획을 완전히 사용하지 않도록 설정하려면 환경 설정으로 이동하여 컨테이너용 Microsoft Defender를 해제합니다.

그럼에도 불구하고 이제부터 Defender for Containers 구성 요소가 리소스에 자동으로 프로비전되지 않도록 하려면 확장의 자동 프로비저닝을 사용하지 않도록 설정합니다.

다음 탭에 설명된 대로 Azure Portal, Azure CLI 또는 REST API를 사용하여 현재 실행 중인 컴퓨터에서 확장을 제거할 수 있습니다.

Azure Portal을 사용하여 확장 제거

AKS에 대한 기본 Log Analytics 작업 영역 설정

Defender 센서는 Log Analytics 작업 영역을 데이터 파이프라인으로 사용하여 클러스터에서 클라우드용 Defender 데이터를 보냅니다. 작업 영역은 데이터를 유지하지 않습니다. 따라서 이 사용 사례에서는 사용자에게 요금이 청구되지 않습니다.

Defender 센서는 기본 Log Analytics 작업 영역을 사용합니다. 기본 Log Analytics 작업 영역이 없는 경우 Defender 센서를 설치할 때 클라우드용 Defender 새 리소스 그룹 및 기본 작업 영역을 만듭니다. 기본 작업 영역은 해당 지역을 기반으로 합니다.

기본 Log Analytics 작업 영역 및 리소스 그룹의 명명 규칙은 다음과 같습니다.

- 작업 영역: DefaultWorkspace-[subscription-ID]-[geo]

- 리소스 그룹: DefaultResourceGroup-[geo]

사용자 지정 작업 영역 할당

자동 프로비저닝을 사용하도록 설정하면 기본 작업 영역이 자동으로 할당됩니다. Azure Policy를 통해 사용자 지정 작업 영역을 할당할 수 있습니다.

할당된 작업 영역이 있는지 확인하려면:

Azure Portal에 로그인합니다.

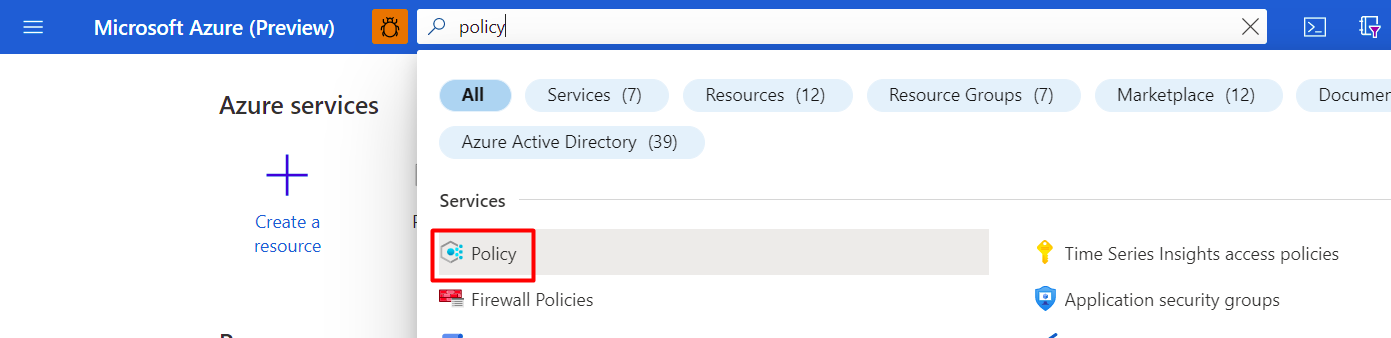

정책을 검색하고 선택합니다.

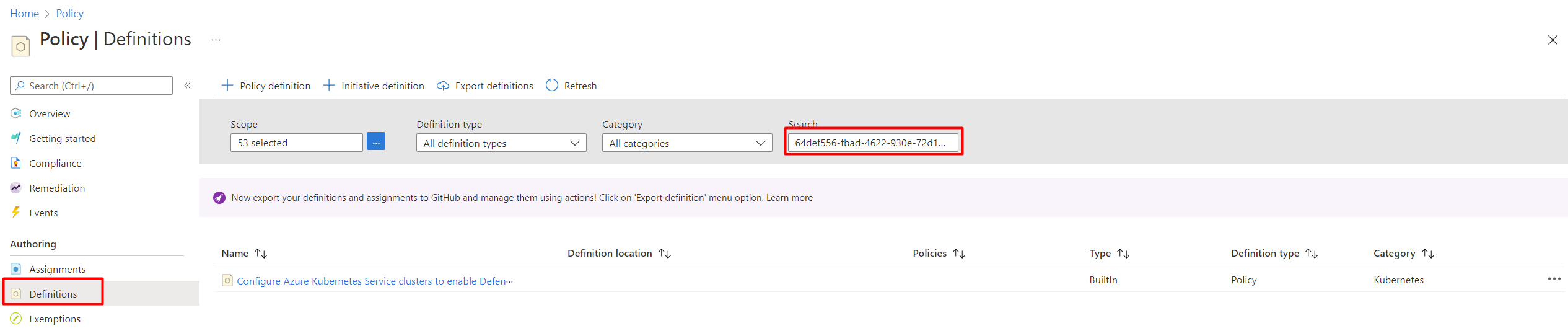

정의를 선택합니다.

정책 ID

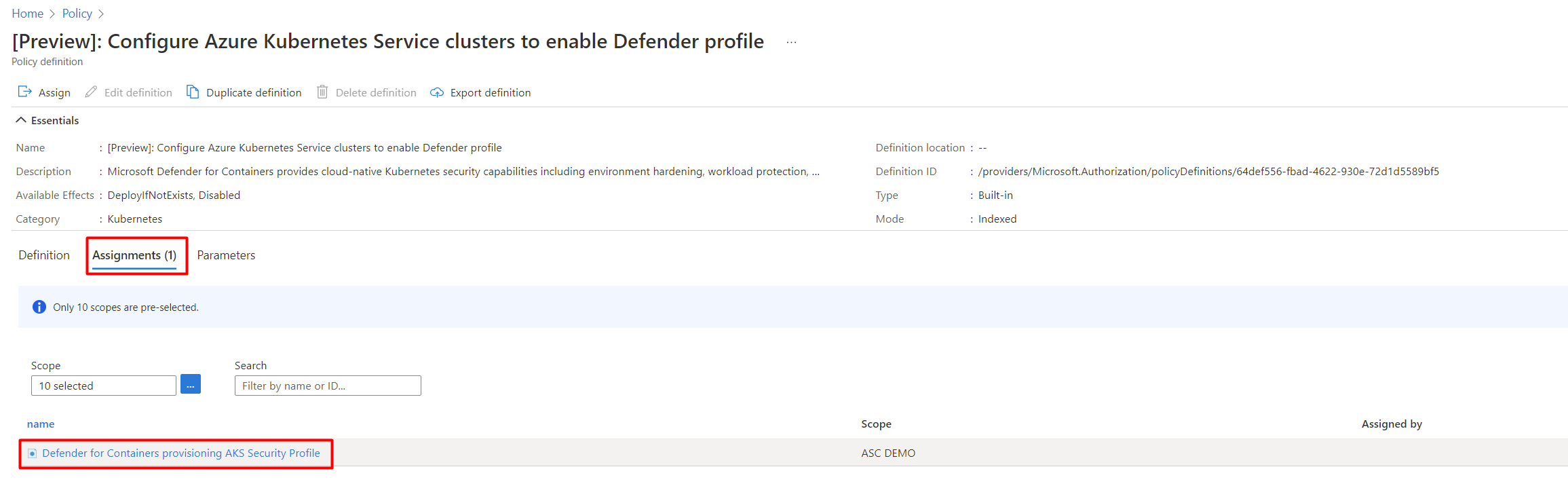

64def556-fbad-4622-930e-72d1d5589bf5를 검색합니다.Defender 프로필을 사용하도록 Azure Kubernetes Service 클러스터 구성을 선택합니다.

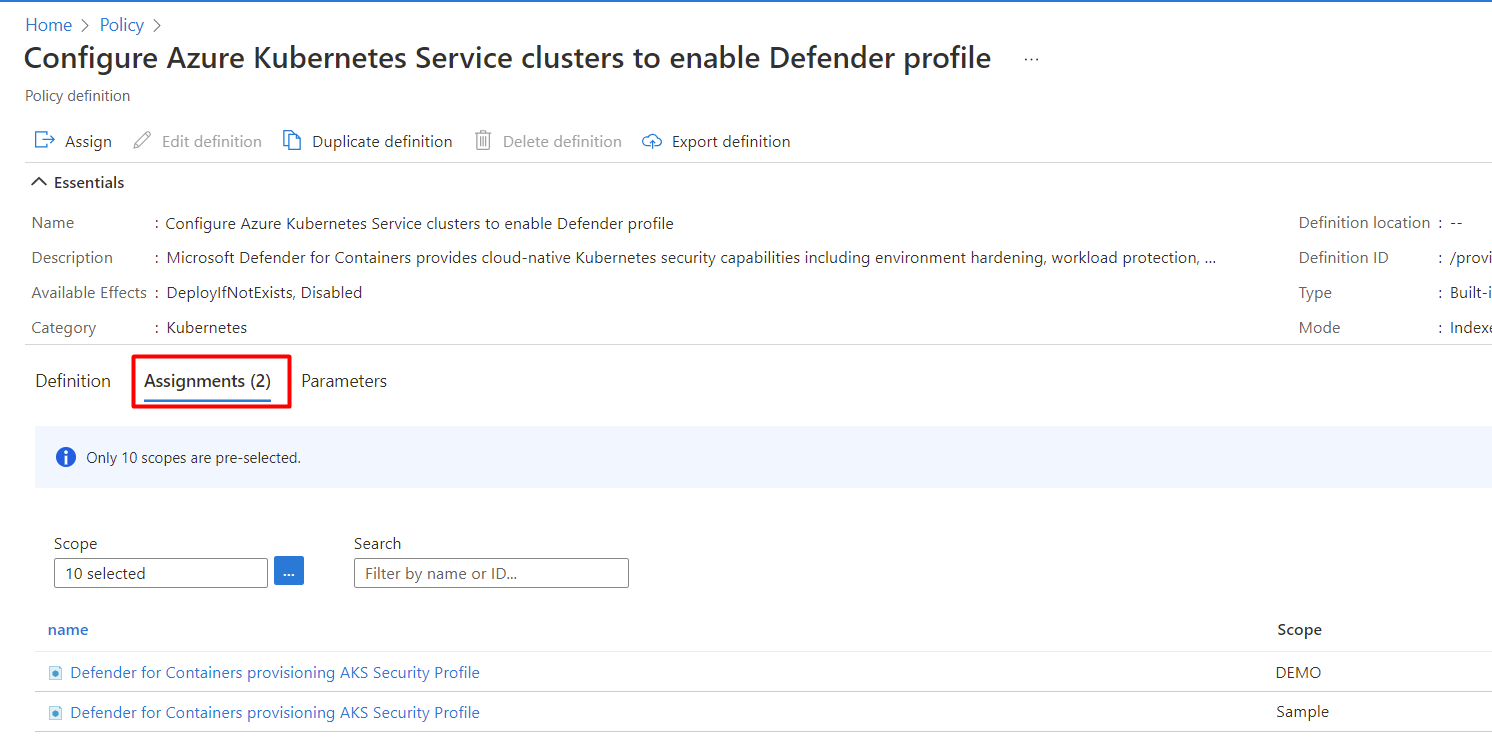

할당을 선택합니다.

이 문서의 다음 섹션 중 하나를 다음과 같이 사용합니다.

- 정책이 관련 범위에 아직 할당되지 않은 경우 사용자 지정 작업 영역 단계를 사용하여 새 할당 만들기를 따릅니다.

- 정책이 이미 할당되어 있고 사용자 지정 작업 영역을 사용하도록 변경하려는 경우 사용자 지정 작업 영역 단계를 사용하여 할당 업데이트에 따릅니다.

사용자 지정 작업 영역을 사용하여 새 할당 만들기

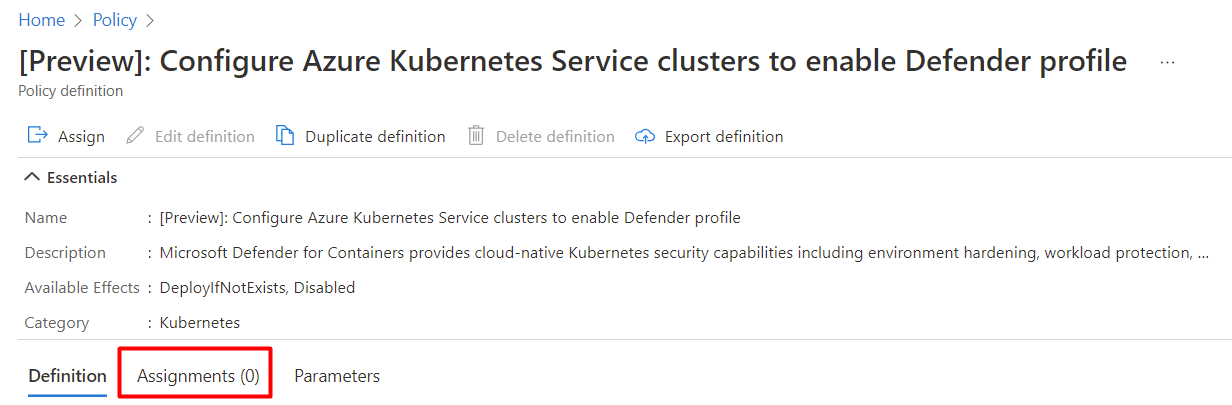

정책이 아직 할당되지 않은 경우 할당 탭에 숫자 0이 표시됩니다.

사용자 지정 작업 영역을 할당하려면 다음을 수행합니다.

할당을 선택합니다.

매개 변수 탭에서 입력 또는 검토 옵션이 필요한 매개 변수만 표시 선택을 취소 합니다.

드롭다운 메뉴에서 LogAnalyticsWorkspaceResourceId 값을 선택합니다.

검토 + 만들기를 선택합니다.

만들기를 선택합니다.

사용자 지정 작업 영역으로 할당 업데이트

정책이 작업 영역에 할당된 경우 할당 탭에 숫자 1이 표시됩니다.

참고 항목

구독이 두 개 이상인 경우 숫자가 더 높을 수 있습니다.

사용자 지정 작업 영역을 할당하려면 다음을 수행합니다.

Azure Arc에 대한 기본 Log Analytics 작업 영역

Defender 센서는 Log Analytics 작업 영역을 데이터 파이프라인으로 사용하여 클러스터에서 클라우드용 Defender 데이터를 보냅니다. 작업 영역은 데이터를 유지하지 않습니다. 따라서 이 사용 사례에서는 사용자에게 요금이 청구되지 않습니다.

Defender 센서는 기본 Log Analytics 작업 영역을 사용합니다. 기본 Log Analytics 작업 영역이 없는 경우 Defender 센서를 설치할 때 클라우드용 Defender 새 리소스 그룹 및 기본 작업 영역을 만듭니다. 기본 작업 영역은 해당 지역을 기반으로 합니다.

기본 Log Analytics 작업 영역 및 리소스 그룹의 명명 규칙은 다음과 같습니다.

- 작업 영역: DefaultWorkspace-[subscription-ID]-[geo]

- 리소스 그룹: DefaultResourceGroup-[geo]

사용자 지정 작업 영역 할당

자동 프로비저닝을 사용하도록 설정하면 기본 작업 영역이 자동으로 할당됩니다. Azure Policy를 통해 사용자 지정 작업 영역을 할당할 수 있습니다.

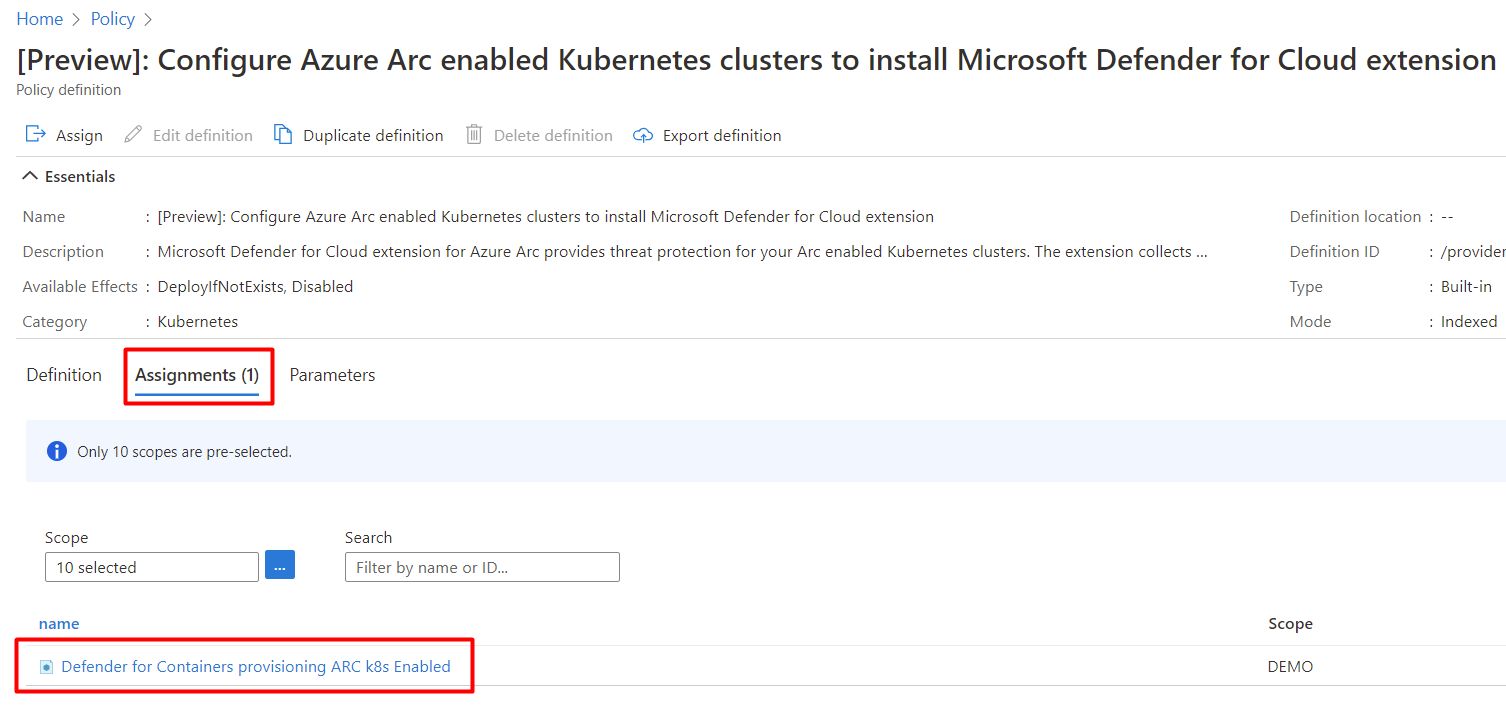

할당된 작업 영역이 있는지 확인하려면:

Azure Portal에 로그인합니다.

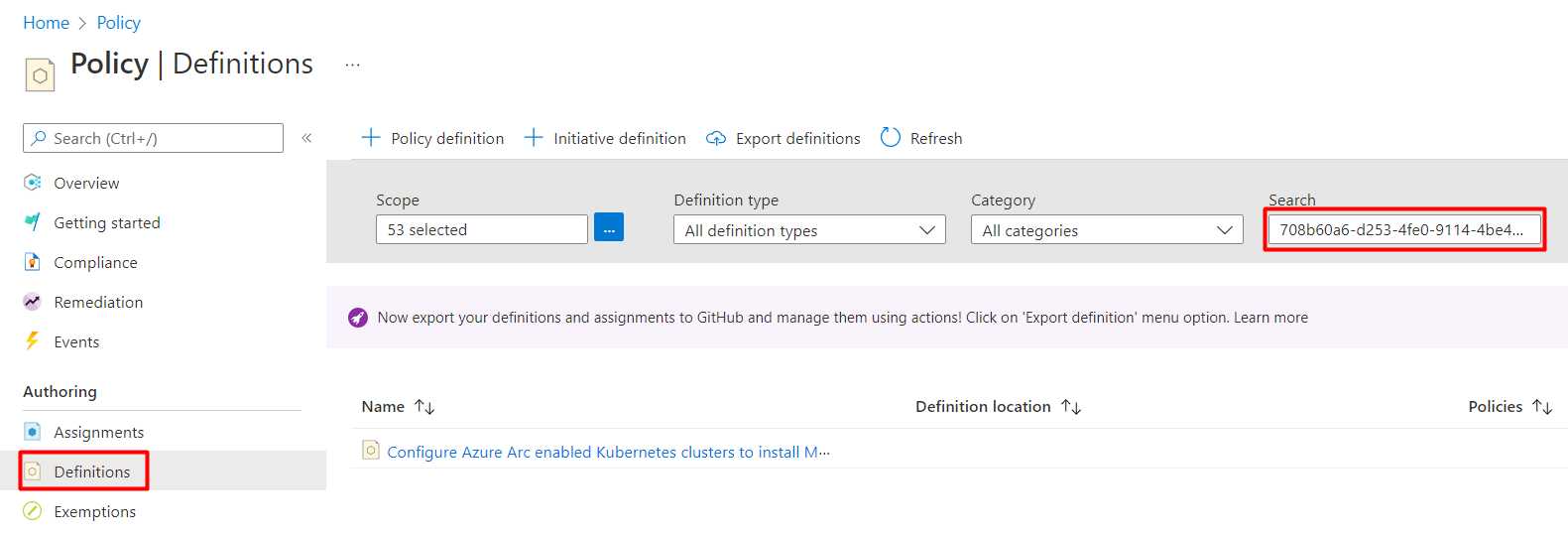

정책을 검색하고 선택합니다.

정의를 선택합니다.

정책 ID

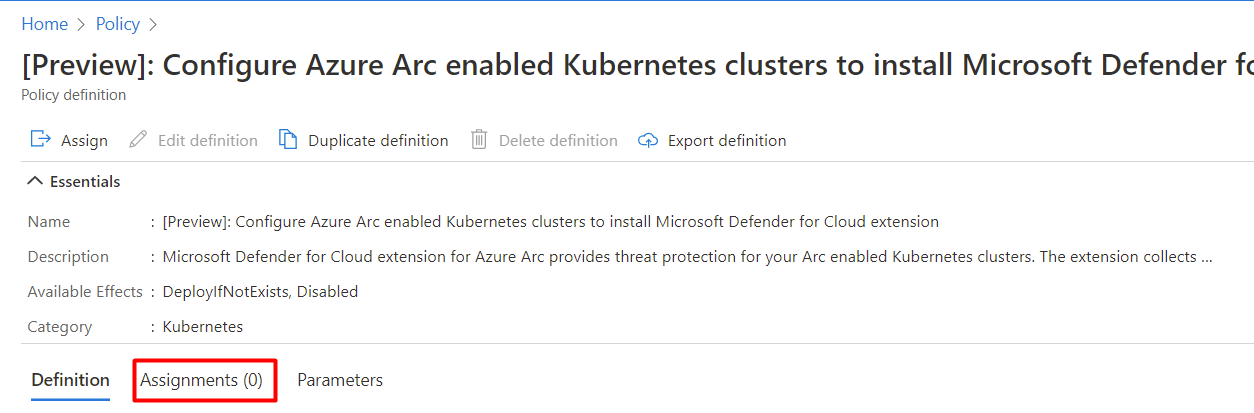

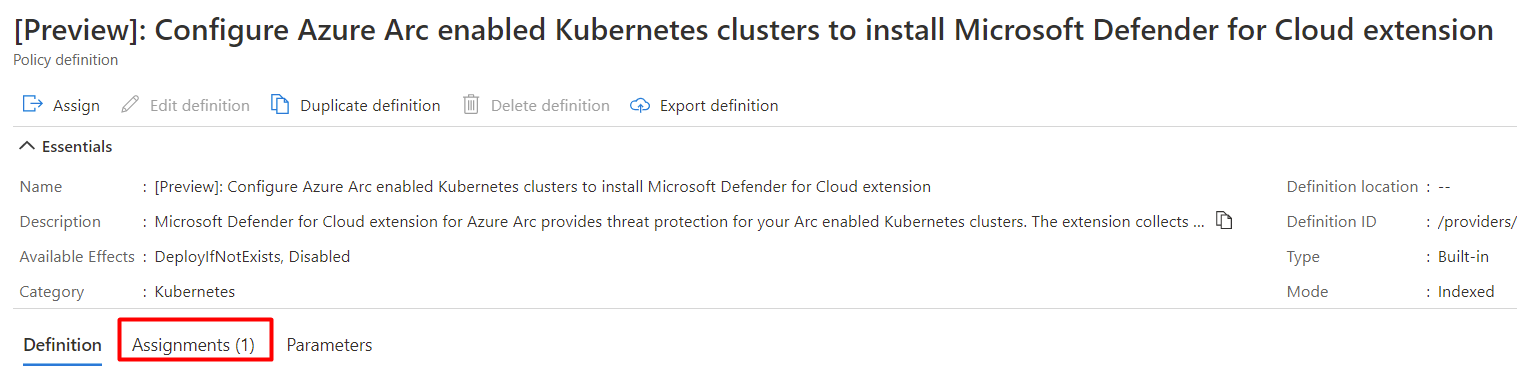

708b60a6-d253-4fe0-9114-4be4c00f012c를 검색합니다.클라우드용 Microsoft Defender 확장을 설치하도록 Azure Arc 지원 Kubernetes 클러스터 구성을 선택합니다.

할당을 선택합니다.

이 문서의 다음 섹션 중 하나를 다음과 같이 사용합니다.

- 정책이 관련 범위에 아직 할당되지 않은 경우 사용자 지정 작업 영역 단계를 사용하여 새 할당 만들기를 따릅니다.

- 정책이 이미 할당되어 있고 사용자 지정 작업 영역을 사용하도록 변경하려는 경우 사용자 지정 작업 영역 단계를 사용하여 할당 업데이트에 따릅니다.

사용자 지정 작업 영역을 사용하여 새 할당 만들기

정책이 아직 할당되지 않은 경우 할당 탭에 숫자 0이 표시됩니다.

사용자 지정 작업 영역을 할당하려면 다음을 수행합니다.

할당을 선택합니다.

매개 변수 탭에서 입력 또는 검토 옵션이 필요한 매개 변수만 표시 선택을 취소 합니다.

드롭다운 메뉴에서 LogAnalyticsWorkspaceResourceId 값을 선택합니다.

검토 + 만들기를 선택합니다.

만들기를 선택합니다.

사용자 지정 작업 영역으로 할당 업데이트

정책이 작업 영역에 할당된 경우 할당 탭에 숫자 1이 표시됩니다.

참고 항목

구독이 두 개 이상인 경우 숫자가 더 높을 수 있습니다. 숫자 1 이상이 있지만 할당이 관련 범위에 없는 경우 사용자 지정 작업 영역 단계를 사용하여 새 할당 만들기를 따릅니다.

사용자 지정 작업 영역을 할당하려면 다음을 수행합니다.

Defender 센서 제거

이(또는 모든) 클라우드용 Defender 확장을 제거하려면 자동 프로비저닝을 해제하는 것만으로는 충분하지 않습니다.

- 자동 프로비저닝을 사용하도록 설정하면 기존 및 향후 머신에 영향을 줄 수 있습니다.

- 확장에 대한 자동 프로비저닝을 사용하지 않도록 설정하면 향후 머신에만 영향을 줍니다. 자동 프로비저닝을 사용하지 않도록 설정하면 아무것도 제거되지 않습니다.

참고 항목

Defender for Containers 계획을 완전히 사용하지 않도록 설정하려면 환경 설정으로 이동하여 컨테이너용 Microsoft Defender를 해제합니다.

그럼에도 불구하고 이제부터 Defender for Containers 구성 요소가 리소스에 자동으로 프로비전되지 않도록 하려면 확장의 자동 프로비저닝을 사용하지 않도록 설정합니다.

다음 탭에 설명된 대로 REST API, Azure CLI 또는 Resource Manager 템플릿을 사용하여 현재 실행 중인 컴퓨터에서 확장을 제거할 수 있습니다.

REST API를 사용하여 AKS에서 Defender 센서 제거

REST API를 사용하여 확장을 제거하려면 다음 PUT 명령을 실행합니다.

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

명령에는 다음 매개 변수가 포함됩니다.

| 속성 | 설명 | 필수 |

|---|---|---|

SubscriptionId |

클러스터의 구독 ID | 예 |

ResourceGroup |

클러스터의 리소스 그룹 | 예 |

ClusterName |

클러스터 이름 | 예 |

ApiVersion |

API 버전; 2022-06-01 이상이어야 합니다. | 예 |

요청 본문은 다음과 같습니다.

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

요청 본문에는 다음과 같은 매개 변수가 있습니다.

| 속성 | 설명 | 필수 |

|---|---|---|

location |

클러스터의 위치 | 예 |

properties.securityProfile.defender.securityMonitoring.enabled |

클러스터에서 컨테이너용 Microsoft Defender를 사용하거나 사용하지 않도록 설정할지 여부를 결정합니다. | 예 |

관련 콘텐츠

이제 Defender for Containers를 사용하도록 설정했으므로 다음을 수행할 수 있습니다.

- Azure Container Registry 이미지에서 취약성 검사

- Microsoft Defender 취약성 관리를 사용하여 AWS 이미지에서 취약성 검사

- Microsoft Defender 취약성 관리 사용하여 GCP 이미지에서 취약성을 검사합니다.

- 컨테이너용 Defender에 대한 일반적인 질문을 확인하세요.

클라우드용 Defender 및 Defender for Containers에 대해 자세히 알아보려면 다음 블로그를 확인하세요.