자체 호스팅 Windows 에이전트

Azure DevOps Services

Windows, Azure 및 기타 Visual Studio 솔루션을 빌드하고 배포하려면 하나 이상의 Windows 에이전트가 필요합니다. Windows 에이전트는 Java 및 Android 앱을 빌드할 수도 있습니다.

이 문서에서는 Azure DevOps Services 및 현재 버전의 Azure DevOps Server에서 3.x 에이전트 소프트웨어를 사용하기 위한 지침을 제공합니다. 3.x 에이전트 를 지원하는 Azure DevOps Server 버전 목록은 Azure DevOps Server에서 3.x 에이전트를 지원하나요?

참고 항목

이 문서에서는 자체 호스팅 에이전트를 구성하는 방법을 설명합니다. Azure DevOps Services를 사용하고 Microsoft 호스팅 에이전트 가 요구 사항을 충족하는 경우 자체 호스팅 Windows 에이전트 설정을 건너뛸 수 있습니다.

에이전트에 대해 알아보기

에이전트가 무엇이고 어떻게 작동하는지 이미 알고 있는 경우 다음 섹션으로 바로 이동할 수 있습니다. 그러나 수행하는 작업 및 작동 방식에 대한 자세한 배경은 Azure Pipelines 에이전트를 참조 하세요.

필수 구성 요소 확인

머신에 다음과 같은 필수 구성 요소가 있는지 확인합니다.

- 운영 체제 버전

- 클라이언트 OS

- Windows 7 SP1 ESU

- Windows 8.1

- Windows 10

- Windows 11

- 서버 OS

- Windows Server 2012 이상

- 클라이언트 OS

- 에이전트 소프트웨어는 자체 버전의 .NET을 설치하므로 .NET 필수 구성 요소가 없습니다.

- PowerShell 3.0 이상

- Subversion - Subversion 리포지토리에서 빌드하는 경우 컴퓨터에 Subversion 클라이언트를 설치해야 합니다.

- 권장 - Visual Studio 빌드 도구 (2015 이상)

에이전트 설치 프로그램을 처음 수동으로 실행해야 합니다. 에이전트 작동 방식에 대한 느낌을 받거나 많은 에이전트 설정을 자동화하려는 경우 무인 구성을 사용하는 것이 좋습니다.

하드웨어 사양

에이전트의 하드웨어 사양은 요구 사항, 팀 크기 등에 따라 달라집니다. 모든 사람에게 적용되는 일반적인 권장 사항을 만들 수 없습니다. 참조 지점으로 Azure DevOps 팀은 호스트된 에이전트를 활용하는 파이프라인을 사용하여 호스트된 에이전트 코드를 빌드합니다. 반면에 Azure DevOps 코드의 대부분은 자체 호스팅 에이전트 4개를 실행하는 24코어 서버 클래스 컴퓨터에 의해 빌드됩니다.

권한 준비

자체 호스팅 에이전트에 대한 정보 보안

에이전트를 구성하는 사용자에게는 풀 관리자 권한이 필요하지만 에이전트를 실행하는 사용자는 그렇지 않습니다.

에이전트에서 제어하는 폴더에는 암호 해독 또는 유출될 수 있는 비밀이 포함되어 있으므로 가능한 한 적은 수의 사용자로 제한해야 합니다.

Azure Pipelines 에이전트는 외부 원본에서 다운로드하는 코드를 실행하도록 설계된 소프트웨어 제품입니다. 기본적으로 RCE(원격 코드 실행) 공격의 대상이 될 수 있습니다.

따라서 작업을 수행하기 위해 파이프라인 에이전트의 각 개별 사용을 둘러싼 위협 모델을 고려하고 에이전트를 실행하는 사용자, 에이전트가 실행되는 컴퓨터, 파이프라인 정의에 대한 쓰기 액세스 권한이 있는 사용자, yaml이 저장된 git 리포지토리에 부여할 수 있는 최소 사용 권한을 결정하는 것이 중요합니다. 또는 새 파이프라인에 대한 풀에 대한 액세스를 제어하는 사용자 그룹입니다.

에이전트를 실행하는 ID가 에이전트를 풀에 연결할 수 있는 권한이 있는 ID와 달라지도록 하는 것이 가장 좋습니다. 자격 증명(및 기타 에이전트 관련 파일)을 생성하는 사용자는 자격 증명을 읽어야 하는 사용자와 다릅니다. 따라서 에이전트 컴퓨터 자체에 부여된 액세스 권한과 로그 및 아티팩트와 같은 중요한 파일이 포함된 에이전트 폴더를 신중하게 고려하는 것이 더 안전합니다.

DevOps 관리자 및 에이전트 프로세스를 실행하는 사용자 ID에 대해서만 에이전트 폴더에 대한 액세스 권한을 부여하는 것이 좋습니다. 관리자는 파일 시스템을 조사하여 빌드 실패를 이해하거나 로그 파일을 가져와서 Azure DevOps 오류를 보고해야 할 수 있습니다.

사용할 사용자 결정

일회성 단계로 에이전트를 등록해야 합니다. 에이전트 큐를 관리할 수 있는 권한이 있는 사용자는 다음 단계를 완료해야 합니다. 에이전트는 일상적인 작업에서 이 사용자의 자격 증명을 사용하지 않지만 등록을 완료해야 합니다. 에이전트가 통신하는 방법에 대해 자세히 알아봅니다.

사용자에게 사용 권한이 있는지 확인

사용하려는 사용자 계정에 에이전트를 등록할 수 있는 권한이 있는지 확인합니다.

사용자가 Azure DevOps 조직 소유자 또는 TFS 또는 Azure DevOps Server 관리자인가요? 여기서 중지합니다. 권한이 있습니다.

그렇지 않은 경우:

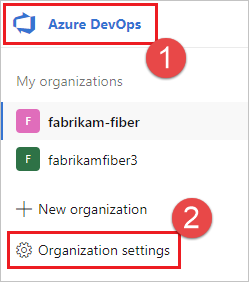

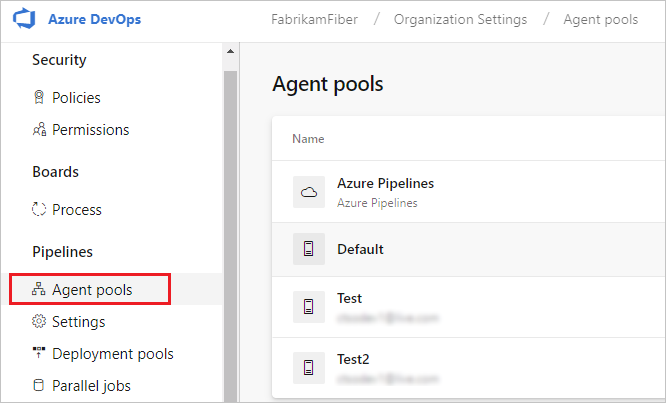

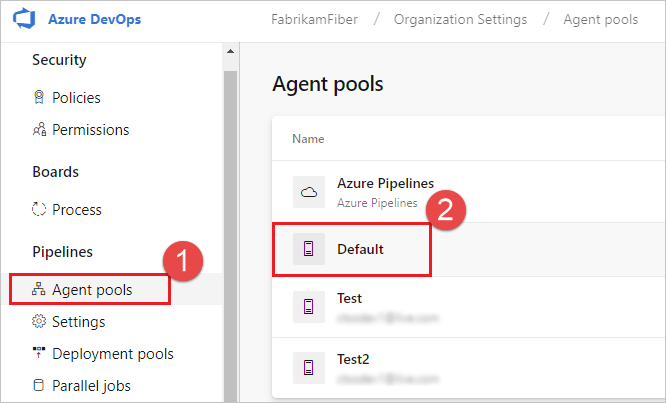

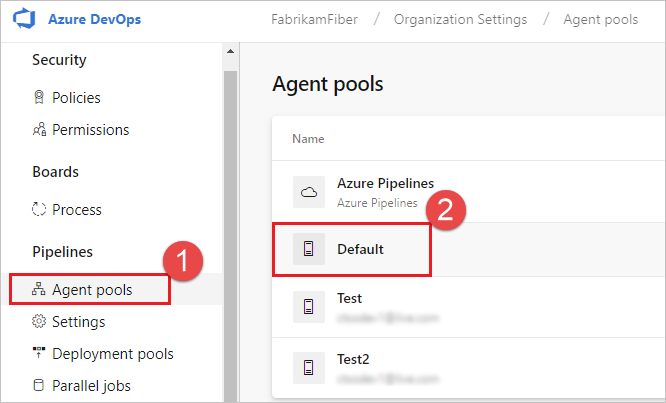

브라우저를 열고 Azure Pipelines 조직 또는 Azure DevOps Server 또는 TFS 서버의 에이전트 풀 탭으로 이동합니다.

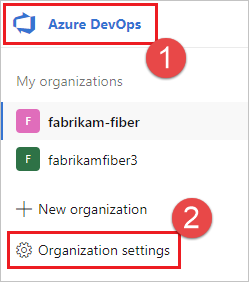

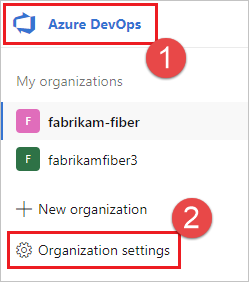

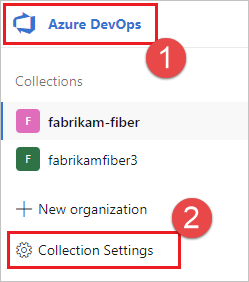

조직에 로그인합니다(

https://dev.azure.com/{yourorganization}).Azure DevOps, 조직 설정을 선택합니다.

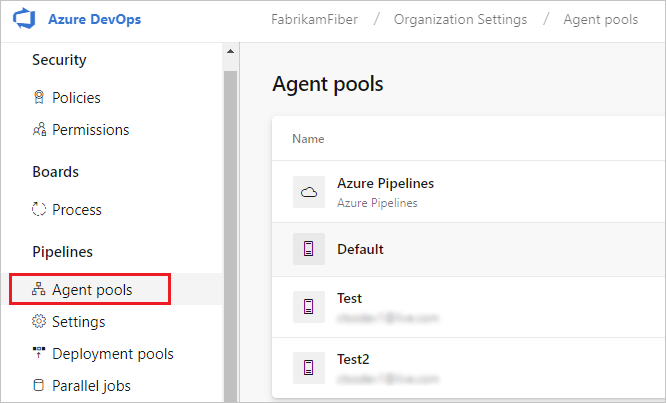

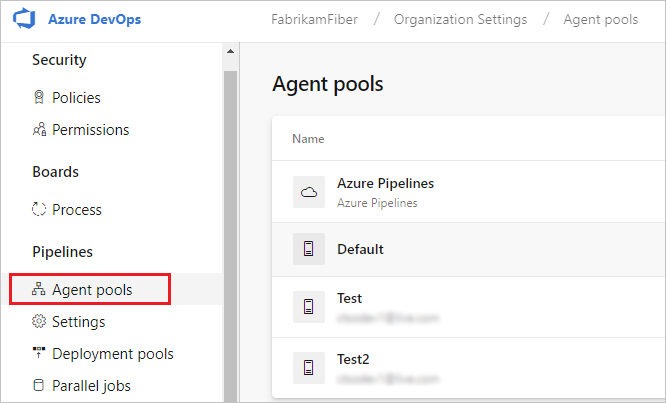

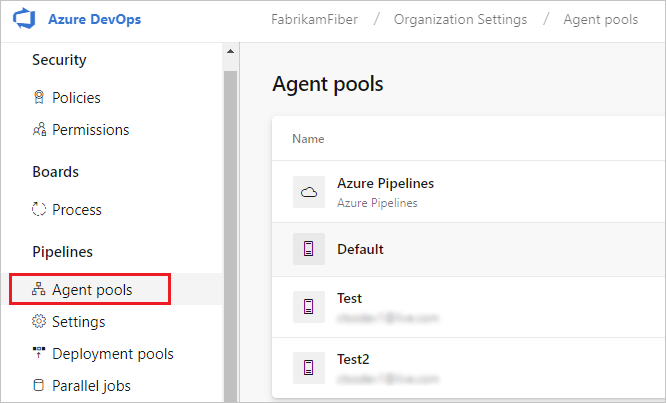

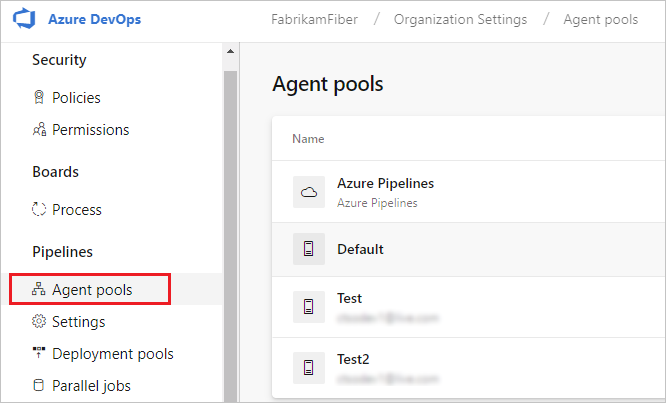

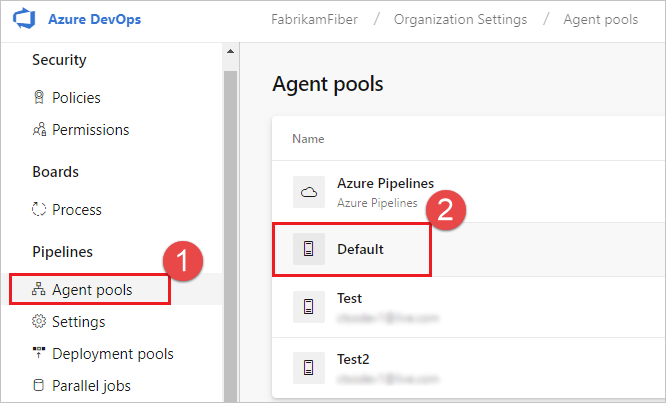

에이전트 풀을 선택합니다.

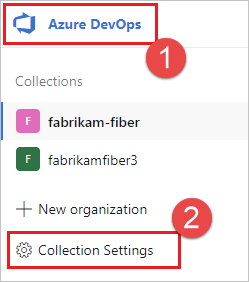

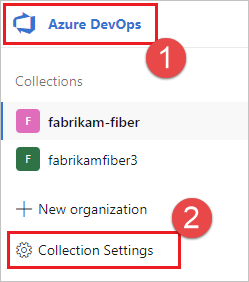

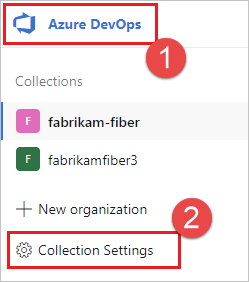

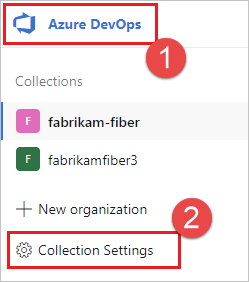

프로젝트 컬렉션(

http://your-server/DefaultCollection)에 로그인합니다.Azure DevOps, 컬렉션 설정을 선택합니다.

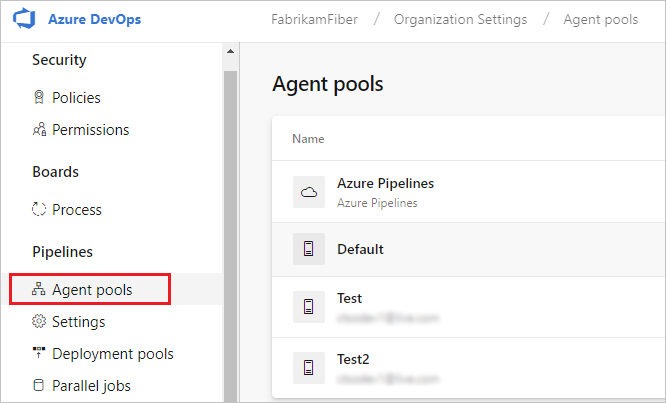

에이전트 풀을 선택합니다.

Azure DevOps, 컬렉션 설정을 선택합니다.

에이전트 풀을 선택합니다.

페이지 오른쪽에 있는 풀을 선택한 다음 보안을 클릭합니다.

사용하려는 사용자 계정이 표시되지 않으면 관리자에게 추가합니다. 관리자는 에이전트 풀 관리자, Azure DevOps 조직 소유자 또는 TFS 또는 Azure DevOps Server 관리자일 수 있습니다.

배포 그룹 에이전트인 경우 관리자는 배포 그룹 관리자, Azure DevOps 조직 소유자 또는 TFS 또는 Azure DevOps Server 관리자가 될 수 있습니다.

Azure Pipelines의 배포 그룹 페이지의 보안 탭에서 배포 그룹 관리자 역할에 사용자를 추가할 수 있습니다.

참고 항목

다음과 같은 메시지가 표시되면 ID를 추가할 수 없습니다. 다른 ID를 사용해 보세요. 조직 소유자 또는 TFS 또는 Azure DevOps Server 관리자에 대해 위의 단계를 수행했을 것입니다. 아무 것도 할 필요가 없습니다. 에이전트 풀을 관리할 수 있는 권한이 이미 있습니다.

에이전트 다운로드 및 구성

Azure Pipelines

위에서 설명한 대로 사용 권한을 준비한 계정을 사용하여 컴퓨터에 로그온합니다.

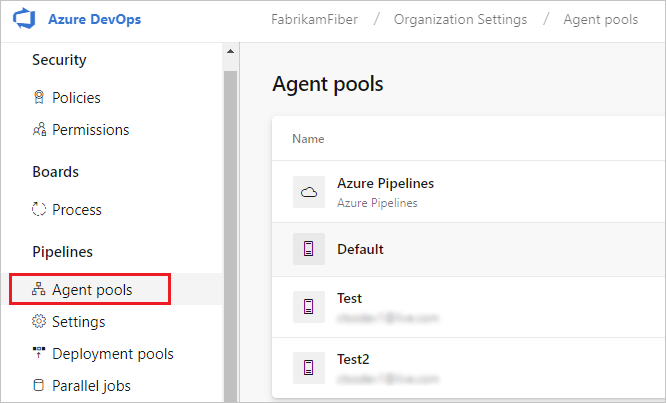

웹 브라우저에서 Azure Pipelines에 로그인하고 에이전트 풀 탭으로 이동합니다.

조직에 로그인합니다(

https://dev.azure.com/{yourorganization}).Azure DevOps, 조직 설정을 선택합니다.

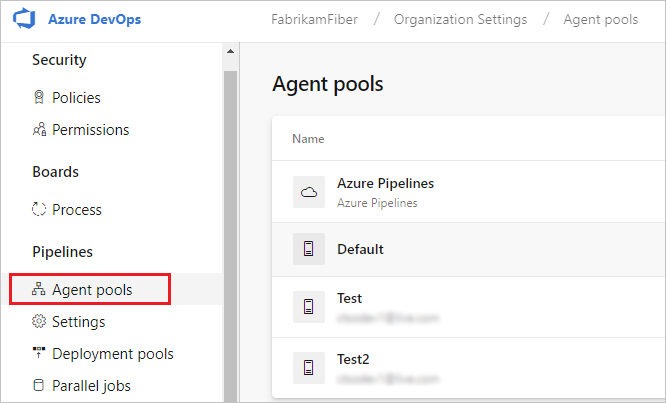

에이전트 풀을 선택합니다.

프로젝트 컬렉션(

http://your-server/DefaultCollection)에 로그인합니다.Azure DevOps, 컬렉션 설정을 선택합니다.

에이전트 풀을 선택합니다.

Azure DevOps, 컬렉션 설정을 선택합니다.

에이전트 풀을 선택합니다.

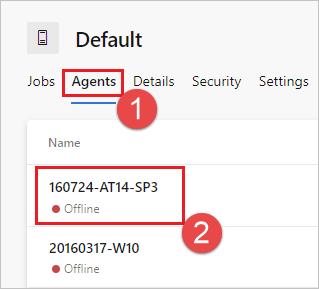

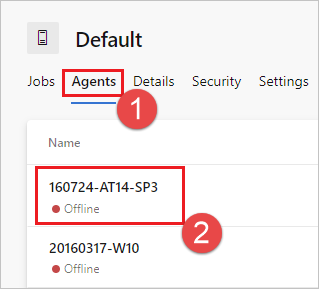

기본 풀을 선택하고 에이전트 탭을 선택한 다음 새 에이전트를 선택합니다.

에이전트 가져오기 대화 상자에서 Windows를 선택합니다.

왼쪽 창에서 컴퓨터에 설치된 Windows OS 버전의 프로세서 아키텍처를 선택합니다. x64 에이전트 버전은 64비트 Windows용인 반면 x86 버전은 32비트 Windows용입니다. 설치된 Windows 버전을 잘 모르는 경우 다음 지침에 따라 알아보세요.

오른쪽 창에서 다운로드 단추를 클릭합니다.

페이지의 지침에 따라 에이전트를 다운로드합니다.

선택한 디렉터리에 에이전트의 압축을 풉니다. 도구와 스크립트가 항상 공백을 제대로 이스케이프하지는 않으므로 디렉터리의 경로에 공백이 포함되어 있지 않은지 확인합니다. 권장되는 폴더는 다음과 입니다

C:\agents. 다운로드 폴더 또는 다른 사용자 폴더에서 추출하면 권한 문제가 발생할 수 있습니다.

Important

관리자 권한 PowerShell 창에서 에이전트를 구성하는 것이 좋습니다. 서비스로 구성하려면 이 작업이 필요합니다.

Windows PowerShell ISE를 사용하여 에이전트를 구성해서는 안 됩니다.

Important

보안상의 이유로 관리자만 에이전트 폴더(C:\agents)를 편집할 수 있도록 하는 것이 좋습니다.

참고 항목

에이전트 구성에는 git-bash와 같은 민트 기반 셸을 사용하지 마십시오. Mintty는 네이티브 입력/출력 Windows API와 완전히 호환되지 않으며(여기에 몇 가지 정보가 있음) 이 경우 설치 스크립트가 올바르게 작동할 것이라고 보장할 수 없습니다.

에이전트 설치

관리자 권한(PowerShell) 창을 시작하고 에이전트의 압축을 풉니다.

cd C:\agentsconfig.cmd를 실행합니다. 그러면 에이전트를 구성하기 위한 일련의 질문이 표시됩니다..\config.cmd

서버 URL

설치 프로그램에서 서버 URL을 요청하면 Azure DevOps Services에 대해 대답 https://dev.azure.com/{your-organization}합니다.

설치 프로그램에서 서버 URL을 요청하면 Azure DevOps Server에 대해 대답 https://{my-server}/{my-collection}합니다.

에이전트 설정 인증 유형

에이전트를 등록할 때 다음 인증 유형 중에서 선택하면 각 인증 유형에 필요한 특정 추가 정보를 묻는 메시지가 표시됩니다. 자세한 내용은 자체 호스팅 에이전트 인증 옵션을 참조 하세요.

- 개인용 액세스 토큰

- 기본 인증을 사용하여 Azure DevOps Server 또는 TFS에 대체 연결 대체를 선택하면 자격 증명을 묻는 메시지가 표시됩니다.

Windows 에이전트에는 Azure DevOps Server 및 TFS에 다음과 같은 두 가지 추가 인증 옵션이 있습니다.

- NTLM 또는 Kerberos와 같은 Windows 인증 체계를 통해 로그인한 사용자 이외의 사용자로 TFS에 대한 연결을 협상합니다. 협상을 선택하면 자격 증명을 묻는 메시지가 표시됩니다.

- 통합(기본값) NTLM 또는 Kerberos와 같은 Windows 인증 체계를 통해 로그인한 사용자의 자격 증명을 사용하여 Windows 에이전트를 TFS에 연결합니다. 이 방법을 선택한 후에는 자격 증명을 묻는 메시지가 표시되지 않습니다.

Important

대체 인증, 협상 또는 통합 인증을 사용하도록 인증 방법을 지원하도록 서버를 구성해야 합니다.

에이전트를 등록하는 데 사용되는 인증 방법은 에이전트 등록 중에만 사용됩니다. 에이전트가 등록 후 Azure Pipelines와 통신하는 방법에 대한 자세한 내용은 Azure Pipelines 또는 TFS와의 통신을 참조하세요.

대화형 또는 서비스 모드 선택

대화형 모드 또는 서비스로 에이전트를 실행할지 여부에 대한 지침은 에이전트: 대화형 및 서비스를 참조하세요.

서비스로 실행하도록 선택하는 경우(권장) 실행하는 사용자 이름은 20자 이하여야 합니다.

에이전트 실행

대화형으로 실행

대화형으로 실행되도록 에이전트를 구성한 경우 다음 명령을 실행하여 에이전트를 시작합니다.

.\run.cmd

에이전트를 다시 시작하려면 Ctrl+C를 눌러 에이전트를 중지한 다음 실행 run.cmd 하여 다시 시작합니다.

참고 항목

PowerShell Core에서 에이전트를 실행하여 Windows PowerShell 작업을 실행하는 경우 다음과 같은 Error in TypeData "System.Security.AccessControl.ObjectSecurity": The member is already present오류와 함께 파이프라인이 실패할 수 있습니다. Windows PowerShell이 부모 프로세스에서 PowerShell Core 모듈 위치를 포함하는 환경 변수를 상속 PSModulePath 하기 때문입니다.

해결 방법으로 에이전트의 노브 AZP_AGENT_CLEANUP_PSMODULES_IN_POWERSHELL true 를 파이프라인에 설정할 수 있습니다. 이렇게 하면 작업을 실행하기 전에 에이전트를 다시 설정할 PSModulePath 수 있습니다.

variables:

AZP_AGENT_CLEANUP_PSMODULES_IN_POWERSHELL: "true"

이 해결 방법으로 문제가 해결되지 않거나 사용자 지정 모듈 위치를 사용해야 하는 경우 에이전트를 실행하기 전에 PowerShell Core 창에서 필요에 따라 변수를 설정할 $Env:PSModulePath 수 있습니다.

한 번 실행

에이전트가 하나의 작업만 수락하도록 선택한 다음 종료하도록 선택할 수도 있습니다. 이 구성에서 실행하려면 다음 명령을 사용합니다.

.\run.cmd --once

이 모드의 에이전트는 하나의 작업만 허용한 다음 정상적으로 스핀다운합니다(Azure Container Instances와 같은 서비스에서 Docker에서 실행하는 데 유용).

서비스로 실행

에이전트가 서비스로 실행되도록 구성한 경우 자동으로 시작됩니다. 서비스 스냅인에서 에이전트 실행 상태를 보고 제어할 수 있습니다. 다음 중 하나를 실행하고 services.msc 찾습니다.

- "Azure Pipelines 에이전트(에이전트 이름)"

- "VSTS 에이전트(에이전트 이름)"

- "vstsagent. (조직 이름). (에이전트 이름)"

참고 항목

서비스로 실행되는 에이전트의 액세스 제어를 통해 더 많은 유연성을 허용하려면 대화형 구성 흐름 중에 플래그 또는 프롬프트를 통해 에이전트 서비스 SID 유형을 [SERVICE_SID_TYPE_UNRESTRICTED]로 설정할 수 있습니다.

기본적으로 에이전트 서비스는 .으로 SERVICE_SID_TYPE_NONE구성됩니다.

에이전트를 다시 시작하려면 항목을 마우스 오른쪽 단추로 클릭하고 다시 시작을 선택합니다.

참고 항목

에이전트의 로그온 계정을 변경해야 하는 경우 서비스 스냅인에서 변경하지 마세요. 대신 아래 정보를 참조하여 에이전트를 다시 구성합니다.

에이전트를 사용하려면 에이전트의 풀을 사용하여 작업을 실행합니다. 다른 풀을 선택하지 않은 경우 에이전트는 기본 풀에 있습니다.

에이전트 바꾸기

에이전트를 대체하려면 다운로드를 수행하고 에이전트 단계를 다시 구성합니다.

이미 존재하는 에이전트와 동일한 이름을 사용하여 에이전트를 구성하는 경우 기존 에이전트를 바꿀 것인지 묻는 메시지가 표시됩니다. 대답 Y하는 경우 대체하려는 에이전트(아래 참조)를 제거해야 합니다. 그렇지 않으면 몇 분 동안 충돌이 발생하면 에이전트 중 하나가 종료됩니다.

에이전트 제거 및 다시 구성

에이전트를 제거하려면 다음을 수행합니다.

.\config remove

에이전트를 제거한 후 다시 구성할 수 있습니다.

무인 구성

에이전트는 사람의 개입 없이 스크립트에서 설정할 수 있습니다.

모든 질문에 대한 답변과 대답을 전달 --unattended 해야 합니다.

에이전트를 구성하려면 조직의 URL 또는 에이전트를 설정할 권한이 있는 사람의 컬렉션 및 자격 증명을 알고 있어야 합니다.

다른 모든 응답은 선택 사항입니다.

대신 환경 변수를 사용하여 명령줄 매개 변수를 지정할 수 있습니다. 대문자로 이름을 입력하고 앞에 추가합니다 VSTS_AGENT_INPUT_.

예를 들어 . VSTS_AGENT_INPUT_PASSWORD --password

필수 옵션

--unattended- 에이전트 설정에서 정보를 입력하라는 메시지가 표시되지 않으며 명령줄에서 모든 설정을 제공해야 합니다.--url <url>- 서버의 URL입니다. 예: https://dev.azure.com/myorganization 또는 http://my-azure-devops-server:8080/tfs--auth <type>- 인증 유형입니다. 유효한 값은 다음과 같습니다.pat(개인용 액세스 토큰)SP(서비스 주체) (에이전트 버전 3.227.1 이상이 필요)negotiate(Kerberos 또는 NTLM)alt(기본 인증)integrated(Windows 기본 자격 증명)

인증 옵션

- 선택한

--auth pat경우:--token <token>- 개인 액세스 토큰을 지정합니다.- OAuth 2.0 토큰을 매개 변수로

--token전달할 수도 있습니다.

- 선택한 경우 또는

--auth alt다음을 수행--auth negotiate합니다.--userName <userName>- Windows 사용자 이름을 형식domain\userName으로 지정하거나userName@domain.com--password <password>- 암호를 지정합니다.

- 선택한

--auth SP경우:--clientID <clientID>- 에이전트 등록에 대한 액세스 권한이 있는 서비스 주체의 클라이언트 ID를 지정합니다.--tenantId <tenantID>- 서비스 주체가 등록된 테넌트 ID를 지정합니다.--clientSecret <clientSecret>- 서비스 주체의 클라이언트 암호를 지정합니다.- 자세한 내용은 서비스 주체를 사용하여 에이전트 등록을 참조하세요.

풀 및 에이전트 이름

--pool <pool>- 조인할 에이전트의 풀 이름--agent <agent>- 에이전트 이름--replace- 풀의 에이전트를 대체합니다. 다른 에이전트가 동일한 이름으로 수신 대기하는 경우 충돌과 함께 실패하기 시작합니다.

에이전트 설정

--work <workDirectory>- 작업 데이터가 저장되는 작업 디렉터리입니다._work기본적으로 에이전트 디렉터리의 루트 아래에 있습니다. 작업 디렉터리가 지정된 에이전트에 의해 소유되며 여러 에이전트 간에 공유해서는 안 됩니다.--acceptTeeEula- Team Explorer Everywhere 최종 사용자 라이선스 계약 수락(macOS 및 Linux만 해당)--disableloguploads- 서버로 콘솔 로그 출력을 스트리밍하거나 보내지 마세요. 대신 작업이 완료된 후 에이전트 호스트의 파일 시스템으로부터 검색할 수 있습니다.

Windows 전용 시작

--runAsService- Windows 서비스로 실행되도록 에이전트 구성(관리자 권한 필요)--runAsAutoLogon- 자동 로그온 구성 및 시작 시 에이전트 실행(관리자 권한 필요)--windowsLogonAccount <account>- Windows 사용자 이름을 형식domain\userName으로 지정하거나 지정하는 데 사용--runAsService됨 또는--runAsAutoLogonuserName@domain.com--windowsLogonPassword <password>- Windows 로그온 암호를 사용--runAsService하거나--runAsAutoLogon지정하는 데 사용됨(그룹 관리 서비스 계정 및 Windows 기본 제공 계정(예: 'NT AUTHORITY\NETWORK SERVICE')에 필요하지 않음)--enableservicesidtypeunrestricted- 서비스 SID 유형SERVICE_SID_TYPE_UNRESTRICTED으로 에이전트를 구성하는 데 사용됩니다--runAsService(관리자 권한 필요).--overwriteAutoLogon- 컴퓨터에서 기존 자동 로그온을 덮어쓰는 데 사용됩니다--runAsAutoLogon.--noRestart- 에이전트 구성이 완료된 후 호스트의 다시 시작을 중지하는 데 사용됩니다--runAsAutoLogon.

옵션을 사용하여 에이전트 runAsAutoLogon 구성 문제 해결

이 옵션을 사용하여 에이전트를 runAsAutoLogon 구성하면 컴퓨터를 다시 시작한 후 매번 에이전트가 실행됩니다.

컴퓨터를 다시 시작한 후 에이전트가 실행되지 않는 경우 다음 단계를 수행합니다.

에이전트가 컴퓨터에 이미 구성된 경우

에이전트를 다시 구성하기 전에 이전 에이전트 구성을 제거해야 하므로 에이전트 폴더에서 다음 명령을 실행합니다.

.\config.cmd remove --auth 'PAT' --token '<token>'

명령을 실행한 후 에이전트 풀에서 에이전트가 제거되었는지 확인합니다.

<Azure DevOps organization> / <Project> / Settings / Agent pools / <Agent Pool> / Agents

명령을 실행하여 제거되지 않은 경우 에이전트 풀에서 에이전트를 수동으로 제거합니다.

그런 다음 에이전트 폴더에서 이 명령을 실행하여 에이전트를 다시 구성해 봅니다.

.\config.cmd --unattended --agent '<agent-name>' --pool '<agent-pool-name>' --url '<azure-dev-ops-organization-url>' --auth 'PAT' --token '<token>' --runAsAutoLogon --windowsLogonAccount '<domain\user-name>' --windowsLogonPassword '<windows-password>'

에이전트 이름(특정 고유 이름)을 지정하고 다시 구성한 후 이 에이전트가 에이전트 풀에 표시되는지 확인합니다.

에이전트 보관 파일의 압축을 풀고(여기서 다운로드할 수 있음) 압축을 풀고 압축을 풉니다.

Windows 레지스트리 키가 기록되고 올바르게 저장되었는지 확인합니다.

whoami /user 명령을 실행하여 <sid>. Registry Editor 경로를 열고 따릅니다.

Computer\HKEY_USERS\<sid>\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

키가 있는지 확인합니다 VSTSAgent . 이 키가 있는 경우 삭제한 다음 에이전트 폴더에서 명령을 실행 .\config.cmd 하여(인수 없이) 에이전트를 닫 Registry Editor 고 구성합니다. 질문에 Enter Restart the machine at a later time?대답하기 전에 다시 열고 Registry Editor 키가 나타났는지 VSTSAgent 확인합니다. 키를 눌러 Enter 질문에 대답하고 컴퓨터를 다시 시작한 후에도 키가 그 자리에 남아 있는지 VSTSAgent 확인합니다.

컴퓨터에서 Windows 레지스트리 키가 제대로 작동하는지 확인

autorun.cmd 다음 줄을 echo "Hello from AutoRun!"포함하는 파일을 만듭니다.

키 AutoRun 와 값이 있는 새 키-값 쌍 위의 경로에서 열고 Registry Editor 만듭니다.

C:\windows\system32\cmd.exe /D /S /C start "AutoRun" "D:\path\to\autorun.cmd"

머신 다시 시작 메시지와 함께 콘솔 창이 표시되지 않으면 Windows 레지스트리 키에 Hello from AutoRun! 문제가 있습니다.

배포 그룹만

--deploymentGroup- 에이전트를 배포 그룹 에이전트로 구성--deploymentGroupName <name>- 에이전트가 조인할 배포 그룹을 지정하는 데 사용됩니다--deploymentGroup.--projectName <name>- 프로젝트 이름을 설정하는 데 사용됩니다--deploymentGroup.--addDeploymentGroupTags- 배포 그룹 태그를 추가해야 함을 나타내는 데 사용됩니다--deploymentGroup.--deploymentGroupTags <tags>- 배포 그룹 에이전트에 대해 쉼표로 구분된 태그 목록을 지정하는 데 사용됩니다--addDeploymentGroupTags(예: "web, db").

환경만

--addvirtualmachineresourcetags- 환경 리소스 태그를 추가해야 함을 나타내는 데 사용됩니다.--virtualmachineresourcetags <tags>- 환경 리소스 에이전트에 대한 쉼표로 구분된 태그 목록을 지정하는 데 사용됩니다--addvirtualmachineresourcetags(예: "web, db").

.\config --help 항상 최신 필수 및 선택적 응답을 나열합니다.

진단

자체 호스팅 에이전트에 문제가 있는 경우 진단을 실행해 볼 수 있습니다. 에이전트를 구성한 후:

.\run --diagnostics

이 작업은 문제 해결에 도움이 될 수 있는 진단 제품군을 통해 실행됩니다. 진단 기능은 에이전트 버전 2.165.0부터 사용할 수 있습니다.

자체 호스팅 에이전트에 대한 네트워크 진단

Agent.Diagnostic 값을 true로 설정하여 자체 호스팅 에이전트에 대한 네트워크 문제를 해결하는 데 사용할 수 있는 추가 로그를 수집합니다. 자세한 내용은 자체 호스팅 에이전트에 대한 네트워크 진단을 참조 하세요.

다른 옵션에 대한 도움말

다른 옵션에 대해 알아보려면 다음을 수행합니다.

.\config --help

이 도움말은 인증 대안 및 무인 구성에 대한 정보를 제공합니다.

기능

에이전트의 기능은 풀에서 카탈로그화되고 보급되므로 처리할 수 있는 빌드 및 릴리스만 할당됩니다. 빌드 및 릴리스 에이전트 기능을 참조 하세요.

대부분의 경우 에이전트를 배포한 후 소프트웨어 또는 유틸리티를 설치해야 합니다. 일반적으로 개발 머신에서 사용하는 소프트웨어와 도구는 에이전트에 설치해야 합니다.

예를 들어 빌드에 npm 작업이 포함된 경우 npm이 설치된 풀에 빌드 에이전트가 없는 한 빌드가 실행되지 않습니다.

Important

기능에는 모든 환경 변수와 에이전트가 실행되면 설정된 값이 포함됩니다. 에이전트가 실행되는 동안 이러한 값이 변경되면 에이전트를 다시 시작하여 새 값을 선택해야 합니다. 에이전트에 새 소프트웨어를 설치한 후에는 빌드를 실행할 수 있도록 새 기능이 풀에 표시되도록 에이전트를 다시 시작해야 합니다.

환경 변수를 기능으로 제외하려는 경우 무시할 쉼표로 구분된 변수 목록을 사용하여 환경 변수 VSO_AGENT_IGNORE 를 설정하여 지정할 수 있습니다.

FAQ

에이전트는 어떤 버전의 Git을 실행하나요?

기본적으로 Windows 에이전트는 에이전트 소프트웨어와 함께 번들로 제공되는 Git 버전을 사용합니다. Microsoft는 에이전트와 함께 번들로 제공되는 Git 버전을 사용하는 것이 좋지만 이 기본 동작을 재정의하고 에이전트 컴퓨터가 경로에 설치한 Git 버전을 사용하는 몇 가지 옵션이 있습니다.

- 파이프라인에 명명된

System.PreferGitFromPath파이프라인 변수를true설정합니다. - 자체 호스팅 에이전트에서 에이전트 루트 디렉터리에 .env라는 파일을 만들고 파일에 줄을

System.PreferGitFromPath=true추가할 수 있습니다. 자세한 내용은 각 개별 에이전트에 대해 서로 다른 환경 변수를 설정하는 어떻게 할까요? 참조하세요.

파이프라인에서 사용되는 Git의 버전을 보려면 다음 예제와 같이 파이프라인의 단계에 대한 checkout 로그를 확인할 수 있습니다.

Syncing repository: PathFilter (Git)

Prepending Path environment variable with directory containing 'git.exe'.

git version

git version 2.26.2.windows.1

어떻게 할까요? 최신 에이전트 버전이 있는지 확인하시겠습니까?

에이전트 풀 탭으로 이동합니다.

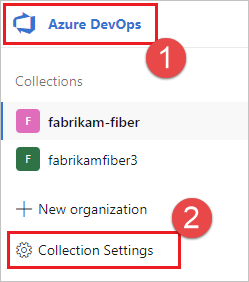

조직에 로그인합니다(

https://dev.azure.com/{yourorganization}).Azure DevOps, 조직 설정을 선택합니다.

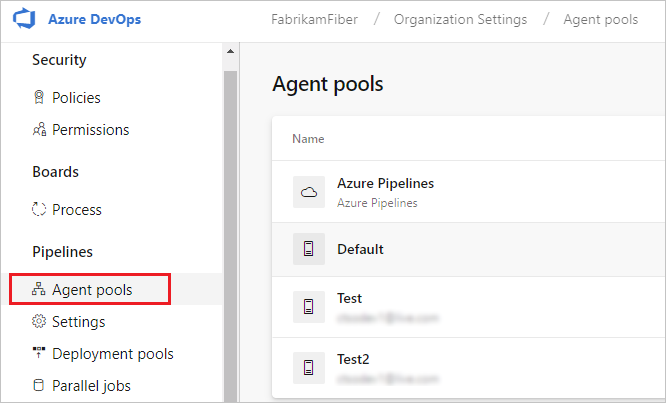

에이전트 풀을 선택합니다.

프로젝트 컬렉션(

http://your-server/DefaultCollection)에 로그인합니다.Azure DevOps, 컬렉션 설정을 선택합니다.

에이전트 풀을 선택합니다.

Azure DevOps, 컬렉션 설정을 선택합니다.

에이전트 풀을 선택합니다.

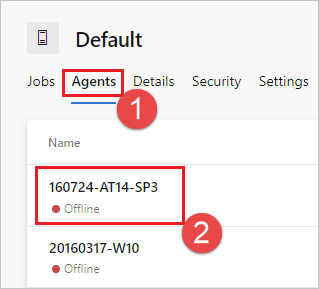

에이전트가 포함된 풀을 클릭합니다.

에이전트가 사용하도록 설정되어 있는지 확인합니다.

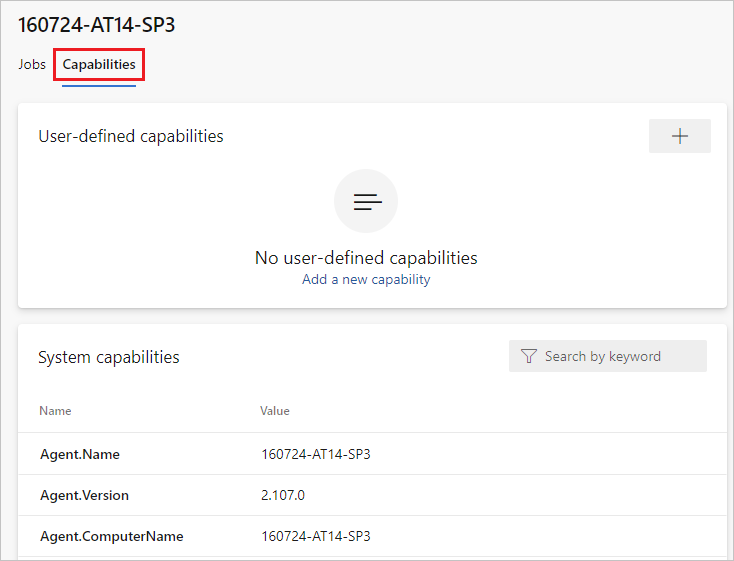

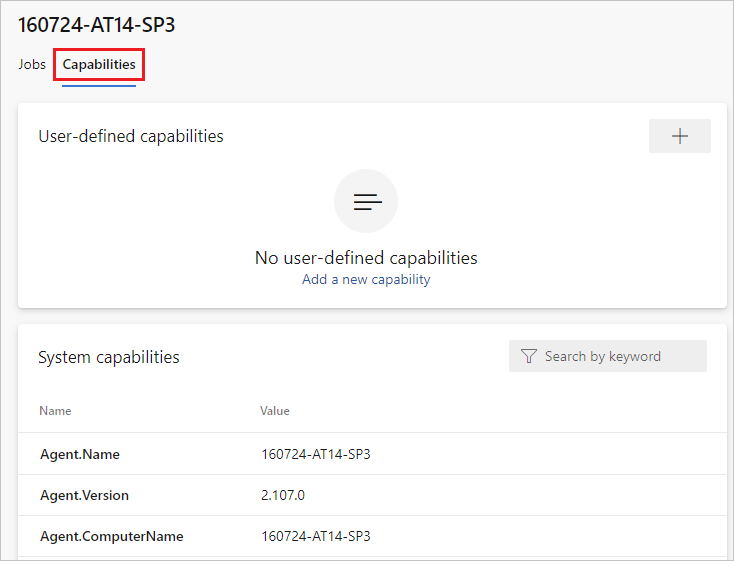

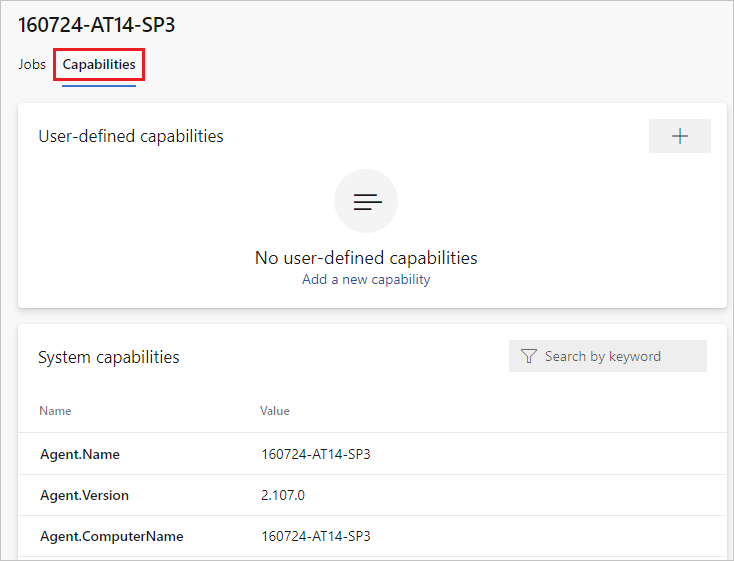

기능 탭으로 이동합니다.

에이전트 풀 탭에서 원하는 에이전트 풀을 선택합니다.

에이전트를 선택하고 원하는 에이전트를 선택합니다.

기능 탭을 선택합니다.

참고 항목

Microsoft 호스팅 에이전트는 시스템 기능을 표시하지 않습니다. Microsoft 호스팅 에이전트에 설치된 소프트웨어 목록은 Microsoft 호스팅 에이전트 사용을 참조하세요.

에이전트 풀 탭에서 원하는 풀을 선택합니다.

에이전트를 선택하고 원하는 에이전트를 선택합니다.

기능 탭을 선택합니다.

에이전트 풀 탭에서 원하는 풀을 선택합니다.

에이전트를 선택하고 원하는 에이전트를 선택합니다.

기능 탭을 선택합니다.

Agent.Version기능을 찾습니다. 최신 게시된 에이전트 버전에 대해 이 값을 확인할 수 있습니다. Azure Pipelines 에이전트를 참조하고 나열된 가장 높은 버전 번호에 대한 페이지를 확인합니다.각 에이전트는 최신 버전의 에이전트가 필요한 작업을 실행할 때 자동으로 업데이트됩니다. 일부 에이전트를 수동으로 업데이트하려면 풀을 마우스 오른쪽 단추로 클릭하고 모든 에이전트 업데이트를 선택합니다.

Azure DevOps Server 풀의 일부인 에이전트를 업데이트할 수 있나요?

예. Azure DevOps Server 2019부터 로컬 디스크에서 에이전트 패키지 파일을 찾도록 서버를 구성할 수 있습니다. 이 구성은 릴리스 당시 서버와 함께 제공된 기본 버전을 재정의합니다. 이 시나리오는 서버에 인터넷에 액세스할 수 없는 경우에도 적용됩니다.

인터넷에 액세스할 수 있는 컴퓨터에서 Azure Pipelines 에이전트 GitHub 릴리스 페이지에서 최신 버전의 에이전트 패키지 파일(.zip 또는 .tar.gz 형식)을 다운로드합니다.

선택한 방법(예: USB 드라이브, 네트워크 전송 등)을 사용하여 다운로드한 패키지 파일을 각 Azure DevOps 서버 애플리케이션 계층으로 전송합니다. 에이전트 파일을 다음 폴더 아래에 배치합니다.

- Windows:

%ProgramData%\Microsoft\Azure DevOps\Agents - Linux:

usr/share/Microsoft/Azure DevOps/Agents - macOS:

usr/share/Microsoft/Azure DevOps/Agents

에이전트 폴더가 없으면 만듭니다.

- 모두 설정되었습니다! 이제 Azure DevOps Server는 에이전트가 업데이트될 때마다 로컬 파일을 사용합니다. 각 에이전트는 최신 버전의 에이전트가 필요한 작업을 실행할 때 자동으로 업데이트됩니다. 그러나 일부 에이전트를 수동으로 업데이트하려면 풀을 마우스 오른쪽 단추로 클릭한 다음 모든 에이전트 업데이트를 선택합니다.

방화벽을 실행하고 있으며 코드가 Azure Repos에 있습니다. 에이전트는 어떤 URL로 통신해야 하나요?

방화벽 뒤의 보안 네트워크에서 에이전트를 실행하는 경우 에이전트가 다음 URL 및 IP 주소와의 통신을 시작할 수 있는지 확인합니다.

| 도메인 URL | 설명 |

|---|---|

https://{organization_name}.pkgs.visualstudio.com |

도메인을 사용하는 {organization_name}.visualstudio.com 조직을 위한 Azure DevOps 패키징 API |

https://{organization_name}.visualstudio.com |

도메인을 {organization_name}.visualstudio.com 사용하는 조직의 경우 |

https://{organization_name}.vsblob.visualstudio.com |

도메인을 사용하는 {organization_name}.visualstudio.com 조직을 위한 Azure DevOps 원격 분석 |

https://{organization_name}.vsrm.visualstudio.com |

도메인을 사용하는 {organization_name}.visualstudio.com 조직을 위한 릴리스 관리 서비스 |

https://{organization_name}.vssps.visualstudio.com |

도메인을 사용하는 {organization_name}.visualstudio.com 조직을 위한 Azure DevOps Platform Services |

https://{organization_name}.vstmr.visualstudio.com |

도메인을 사용하는 {organization_name}.visualstudio.com 조직을 위한 Azure DevOps 테스트 관리 서비스 |

https://*.blob.core.windows.net |

Azure Artifacts |

https://*.dev.azure.com |

도메인을 dev.azure.com 사용하는 조직의 경우 |

https://*.vsassets.io |

CDN을 통한 Azure Artifacts |

https://*.vsblob.visualstudio.com |

도메인을 사용하는 dev.azure.com 조직을 위한 Azure DevOps 원격 분석 |

https://*.vssps.visualstudio.com |

도메인을 사용하는 dev.azure.com 조직을 위한 Azure DevOps Platform Services |

https://*.vstmr.visualstudio.com |

도메인을 사용하는 dev.azure.com 조직을 위한 Azure DevOps 테스트 관리 서비스 |

https://app.vssps.visualstudio.com |

도메인을 {organization_name}.visualstudio.com 사용하는 조직의 경우 |

https://dev.azure.com |

도메인을 dev.azure.com 사용하는 조직의 경우 |

https://login.microsoftonline.com |

Microsoft Entra 로그인 |

https://management.core.windows.net |

Azure 관리 API |

https://vstsagentpackage.azureedge.net |

에이전트 패키지 |

조직이 기존 방화벽 또는 IP 제한 사항과 함께 작동하도록 하려면 IP 버전에 따라 다음 IP 주소를 포함하도록 허용 목록에 있는 IP가 열려 있는지 확인하고 dev.azure.com *dev.azure.com 업데이트합니다. 현재 허용 목록 13.107.6.183 및 13.107.9.183 IP 주소인 경우 제거할 필요가 없으므로 그대로 둡니다.

IPv4 범위

13.107.6.0/2413.107.9.0/2413.107.42.0/2413.107.43.0/24

IPv6 범위

2620:1ec:4::/482620:1ec:a92::/482620:1ec:21::/482620:1ec:22::/48

참고 항목

허용된 주소에 대한 자세한 내용은 허용된 주소 목록 및 네트워크 연결을 참조 하세요.

자체 서명된 인증서를 사용하여 에이전트를 실행할 어떻게 할까요? 있나요?

참고 항목

자체 서명된 인증서를 사용하여 에이전트를 실행하는 것은 Azure DevOps Server에만 적용됩니다.

웹 프록시 뒤에서 에이전트를 실행할 어떻게 할까요? 있나요?

에이전트를 다시 어떻게 할까요?

에이전트를 대화형으로 실행하는 경우 대화형으로 실행의 다시 시작 지침을 참조하세요. 에이전트를 서비스로 실행하는 경우 서비스로 실행의 단계에 따라 에이전트를 다시 시작합니다.

각 개별 에이전트에 대해 서로 다른 환경 변수를 설정할 어떻게 할까요? 있나요?

.env 에이전트의 루트 디렉터리 아래에 파일을 만들고 다음 형식으로 파일에 설정하려는 환경 변수를 배치한 다음 에이전트를 다시 시작합니다.

MyEnv0=MyEnvValue0

MyEnv1=MyEnvValue1

MyEnv2=MyEnvValue2

MyEnv3=MyEnvValue3

MyEnv4=MyEnvValue4

웹 프록시를 우회하고 Azure Pipelines에 연결하도록 에이전트를 구성할 어떻게 할까요? 있나요?

에이전트가 프록시를 우회하고 Azure Pipelines에 직접 연결하도록 하려면 에이전트가 다음 URL에 액세스할 수 있도록 웹 프록시를 구성해야 합니다.

도메인을 *.visualstudio.com 사용하는 조직의 경우:

https://login.microsoftonline.com

https://app.vssps.visualstudio.com

https://{organization_name}.visualstudio.com

https://{organization_name}.vsrm.visualstudio.com

https://{organization_name}.vstmr.visualstudio.com

https://{organization_name}.pkgs.visualstudio.com

https://{organization_name}.vssps.visualstudio.com

도메인을 dev.azure.com 사용하는 조직의 경우:

https://dev.azure.com

https://*.dev.azure.com

https://login.microsoftonline.com

https://management.core.windows.net

https://vstsagentpackage.azureedge.net

https://vssps.dev.azure.com

조직이 기존 방화벽 또는 IP 제한 사항과 함께 작동하도록 하려면 IP 버전에 따라 다음 IP 주소를 포함하도록 허용 목록에 있는 IP가 열려 있는지 확인하고 dev.azure.com *dev.azure.com 업데이트합니다. 현재 허용 목록 13.107.6.183 및 13.107.9.183 IP 주소인 경우 제거할 필요가 없으므로 그대로 둡니다.

IPv4 범위

13.107.6.0/2413.107.9.0/2413.107.42.0/2413.107.43.0/24

IPv6 범위

2620:1ec:4::/482620:1ec:a92::/482620:1ec:21::/482620:1ec:22::/48

참고 항목

이 절차를 통해 에이전트는 웹 프록시를 바이패스할 수 있습니다. 빌드 파이프라인 및 스크립트는 빌드에서 실행하는 각 작업 및 도구에 대한 웹 프록시 무시를 처리해야 합니다.

예를 들어 NuGet 작업을 사용하는 경우 사용 중인 NuGet 피드를 호스트하는 서버의 URL 무시를 지원하도록 웹 프록시를 구성해야 합니다.

TFS를 사용하고 있으며 위 섹션의 URL이 작동하지 않습니다. 어디에서 도움을 받을 수 있나요?

TFS 온-프레미스를 사용하고 있지만 일부 기능이 표시되지 않습니다. 이유는 무엇인가요?

일부 기능은 Azure Pipelines에서만 사용할 수 있으며 온-프레미스에서는 아직 사용할 수 없습니다. 최신 버전의 TFS로 업그레이드한 경우 일부 기능을 온-프레미스에서 사용할 수 있습니다.

에이전트 서비스에 대해 SERVICE_SID_TYPE_UNRESTRICTED 사용하도록 설정되는 것은 무엇인가요?

Windows Server에서 에이전트 소프트웨어를 구성할 때 다음 프롬프트에서 서비스 보안 식별자를 지정할 수 있습니다.

Enter enable SERVICE_SID_TYPE_UNRESTRICTED for agent service (Y/N) (press enter for N)

이전 버전의 에이전트 소프트웨어는 현재 에이전트 버전의 기본값인 서비스 보안 식별자 유형을 SERVICE_SID_TYPE_NONE설정합니다. 보안 서비스 식별자 유형을 SERVICE_SID_TYPE_UNRESTRICTED구성하려면 키를 누릅니다 Y.

자세한 내용은 SERVICE_SID_INFO 구조 및 보안 식별자를 참조하세요.