KV(Key Vault) 인증서는 만들거나 키 자격 증명 모음으로 가져올 수 있습니다. KV 인증서를 만들 때 프라이빗 키는 키 자격 증명 모음 내에 만들어지며 인증서 소유자에게 절대 공개되지 않습니다. 다음은 Key Vault에서 인증서 생성 방법입니다.

자체 서명된 인증서 만들기: 퍼블릭-프라이빗 키 쌍을 만들고 이를 인증서와 연결합니다. 인증서는 자체 키에 의해 서명됩니다.

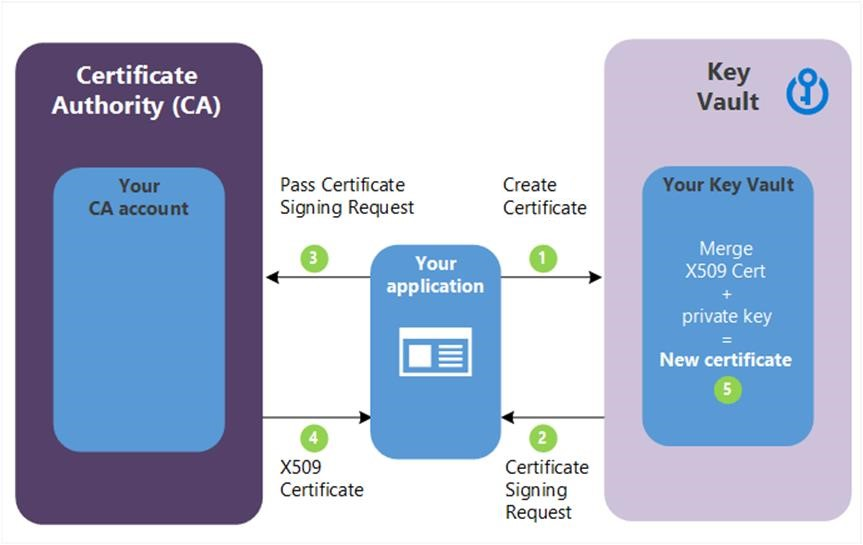

새 인증서 수동으로 만들기: 퍼블릭-프라이빗 키 쌍을 만들고 X.509 인증서 서명 요청을 생성합니다. 등록 기관 또는 인증 기관에서 서명 요청에 서명할 수 있습니다. 서명된 x509 인증서를 보류 중인 키 쌍과 병합하여 Key Vault에서 KV 인증서를 완료할 수 있습니다. 이 방법은 더 많은 단계를 필요로 하지만 프라이빗 키가 Key Vault에서 만들어지고 또 Key Vault로 제한되기 때문에 보안이 더욱 강화됩니다.

다음 설명은 위의 다이어그램에서 녹색 글자로 된 단계에 해당합니다.

- 다이어그램에서 애플리케이션은 내부적으로 키 자격 증명 모음에서 키를 만드는 작업으로 시작하는 인증서를 만듭니다.

- Key Vault는 애플리케이션 CSR(Certificate Signing Request)에 반환됨

- 애플리케이션은 선택한 CA에 CSR을 전달합니다.

- 선택한 CA가 X509 인증서로 응답합니다.

- 애플리케이션이 CA에서 X509 인증서를 병합해 인증서 만들기를 완료합니다.

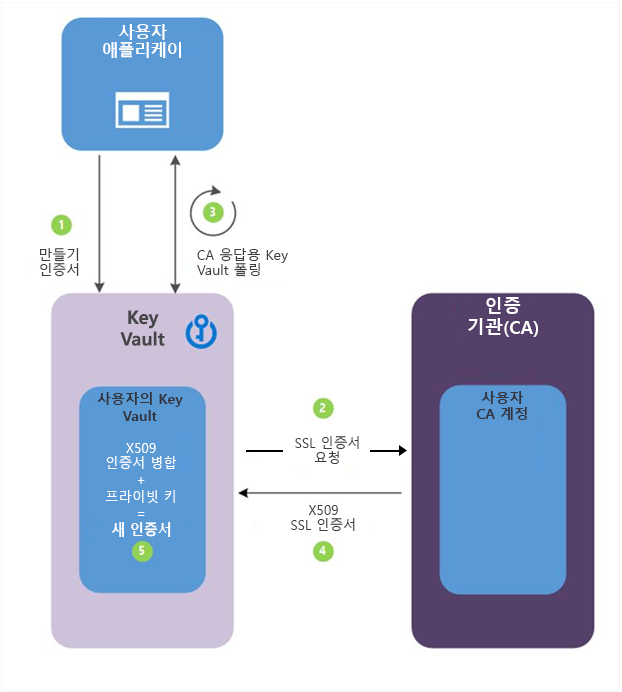

- 알려진 인증서 발급자 공급자를 통해 인증서 만들기: 이 방법을 사용하면 발급자 개체를 만드는 일회성 작업을 수행해야 합니다. 키 자격 증명 모음에서 발급자 개체를 만든 후에 해당 이름을 KV 인증서 정책에서 참조할 수 있습니다. KV 인증서 같은 인증서 만들기를 요청하면 자격 증명 모음에서 키 쌍을 만들고 x509 인증서를 가져오기 위해 참조된 발급자 개체의 정보를 사용하여 발급자 공급자 서비스와 통신합니다. x509 인증서는 인증서 발급자 서비스에서 검색되며, KV 인증서 생성을 완료하기 위해 키 쌍과 병합됩니다.

다음 설명은 위의 다이어그램에서 녹색 글자로 된 단계에 해당합니다.

- 다이어그램에서 애플리케이션은 내부적으로 키 자격 증명 모음에서 키를 만드는 작업으로 시작하는 인증서를 만듭니다.

- Key Vault에서 TLS/SSL 인증서 요청을 CA에 보냅니다.

- 애플리케이션은 인증서 완료를 위해 Key Vault를 루프 및 대기 프로세스로 폴링합니다. Key Vault가 x509 인증서로 CA의 응답을 받으면 인증서 작성이 완료된 것입니다.

- CA가 TLS/SSL X.509 인증서를 사용하여 Key Vault의 TLS/SSL 인증서 요청에 응답합니다.

- 새 인증서 만들기는 CA에 대한 TLS/SSL X.509 인증서를 병합하여 완료합니다.

비동기 처리

KV 인증서 만들기는 비동기 프로세스입니다. 이 작업은 KV 인증서 요청을 만들고 http 상태 코드 202(수락)를 반환합니다. 이 작업에서 생성한 보류 중인 개체를 폴링하여 요청 상태를 추적할 수 있습니다. 보류 중인 개체의 전체 URI이 위치 헤더에서 반환됩니다.

KV 인증서 만들기 요청이 완료되면 보류 중인 개체의 상태가 "진행 중"에서 "완료됨"으로 변경되고 KV 인증서의 새 버전이 생성됩니다. 이는 현재 버전이 됩니다.

첫 번째 만들기

KV 인증서가 처음으로 만들어지면 주소 지정 가능한 키 및 비밀도 인증서와 동일한 이름으로 생성됩니다. 이름이 이미 사용 중이면 http 상태 코드 409(충돌)로 인해 작업이 실패하게 됩니다. 주소 지정 가능한 키와 비밀은 KV 인증서 특성에서 해당 특성을 가져옵니다. 이렇게 만들어진 주소 지정 가능한 키 및 비밀은 관리되는 키 및 비밀로 표시되며 그 수명은 Key Vault에서 관리합니다. 관리되는 키 및 비밀은 읽기 전용입니다. 참고: KV 인증서가 만료되거나 사용되지 않는 경우 해당 키와 비밀은 작동할 수 없게 됩니다.

KV 인증서를 만드는 첫 번째 작업인 경우 정책은 필수입니다. 정책 리소스를 바꾸려면 연속된 만들기 작업이 정책에 제공될 수도 있습니다. 정책이 제공되지 않는 경우 서비스에서 정책 리소스가 다음 버전의 KV 인증서를 만드는 데 사용됩니다. 참고로 다음 버전을 만들기 위한 요청이 진행 중인 경우 현재 KV 인증서, 그리고 해당 주소 지정 가능한 키 및 비밀은 변경되지 않습니다.

자체 발급된 인증서

자체 발급된 인증서를 만들려면 다음 코드 조각에 표시된 대로 인증서 정책에서 발급자 이름을 "Self"로 설정합니다.

"issuer": {

"name": "Self"

}

발급자 이름이 지정되지 않은 경우 “Unknown”으로 설정됩니다. 발급자가 "Unknown"인 경우 인증서 소유자는 인증서 만들기를 완료하려면 자신이 선택한 발급자에서 수동으로 x509 인증서를 가져온 다음, 공용 x509 인증서를 키 자격 증명 모음 인증서 보류 중인 개체와 병합해야 합니다.

"issuer": {

"name": "Unknown"

}

파트너 CA 공급자

인증서 만들기는 수동으로 또는 “Self” 발급자를 사용하여 완료할 수 있습니다. 또한 Key Vault는 인증서 생성을 단순화하기 위해 특정 발급자 공급자와도 파트너 관계를 맺습니다. 다음 유형의 인증서는 이러한 파트너 발급자 공급자를 통해 키 자격 증명 모음에 대해 순서를 지정할 수 있습니다.

| 공급자 | 인증서 유형 | 구성 설정 |

|---|---|---|

| DigiCert | Key Vault가 DigiCert를 통해 OV 또는 EV SSL 인증서 제공 | 통합 가이드 |

| GlobalSign | Key Vault가 GlobalSign을 통해 OV 또는 EV SSL 인증서 제공 | 통합 가이드 |

인증서 발급자는 Azure KV(Key Vault)에 CertificateIssuer 리소스로 표시되는 엔터티입니다. KV 인증서의 원본에 대한 정보(발급자 이름, 공급자, 자격 증명 및 기타 관리 세부 정보)를 제공하는 데 사용됩니다.

발급자 공급자에게 주문이 이뤄지면 인증서 종류에 따라 x509 인증서 확장 및 인증서 유효 기간을 존중하거나 재정의할 수 있습니다.

권한 부여: 인증서/만들기 권한이 필요합니다.

참고 항목

- 포털, Azure CLI, Azure PowerShell을 사용하여 Key Vault에서 인증서를 만드는 방법 가이드

- 인증서 생성 모니터링 및 관리