Microsoft Sentinel에서 관심 목록을 사용하여 쿼리 또는 검색 규칙 빌드

관심 목록을 조인 및 조회용 테이블로 처리하여 관심 목록의 데이터에 대해 테이블의 데이터를 쿼리합니다. 관심 목록을 만들 때 SearchKey를 정의합니다. 검색 키는 다른 데이터와 조인 또는 자주 사용되는 검색 개체로 사용할 관심 목록의 열 이름입니다.

최적 쿼리 성능을 얻으려면 쿼리에서 Searchkey를 조인 키로 사용합니다.

Important

Microsoft Sentinel은 Microsoft Defender 포털에서 통합 보안 운영 플랫폼의 공개 미리 보기의 일부로 사용할 수 있습니다. 자세한 내용은 Microsoft Defender 포털의 Microsoft Sentinel을 참조하세요.

관심 목록을 사용하여 쿼리 빌드

검색 쿼리에 관심 목록을 사용하려면 _GetWatchlist(‘watchlist-name’) 함수를 사용하고 SearchKey를 조인 키로 사용하는 Kusto 쿼리를 작성합니다.

Azure Portal의 Microsoft Sentinel의 경우 구성 아래에서 관심 목록을 선택합니다.

Defender 포털에서 Microsoft Sentinel의 경우 Microsoft Sentinel>구성>관심 목록을 선택합니다.사용할 관심 목록을 선택합니다.

로그에서 보기를 선택합니다.

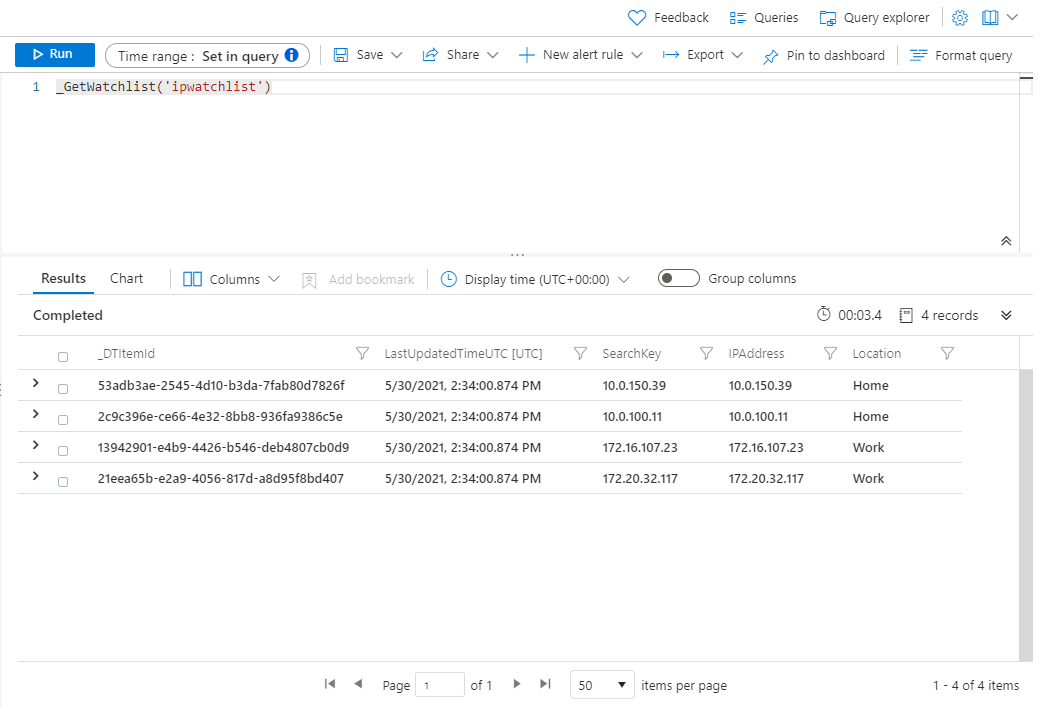

결과 탭을 검토합니다. 관심 목록의 항목이 쿼리에 대해 자동으로 추출됩니다.

아래 예제에서는 이름 및 IP 주소 필드의 추출 결과를 보여 줍니다. SearchKey는 고유 열로 표시됩니다.

쿼리의 타임스탬프는 쿼리 UI와 예약된 경고에서 무시됩니다.

_GetWatchlist(‘watchlist-name’) 함수를 사용하고 SearchKey를 조인 키로 사용하는 쿼리를 작성합니다.

예를 들어 다음 예제 쿼리는

mywatchlist라는 관심 목록에 대해 정의된 검색 키를 사용하여Heartbeat테이블의RemoteIPCountry열을 조인합니다.Heartbeat | lookup kind=leftouter _GetWatchlist('mywatchlist') on $left.RemoteIPCountry == $right.SearchKey다음 이미지는 Log Analytics의 예제 쿼리 결과를 보여 줍니다.

관심 목록을 사용하여 분석 규칙 만들기

분석 규칙에 관심 목록을 사용하려면 쿼리에서 _GetWatchlist(‘watchlist-name’) 함수를 사용하여 규칙을 만듭니다.

구성에서 분석을 선택합니다.

만들기를 선택한 다음, 만들려는 규칙 유형을 선택합니다.

일반 탭에서 적절한 정보를 입력합니다.

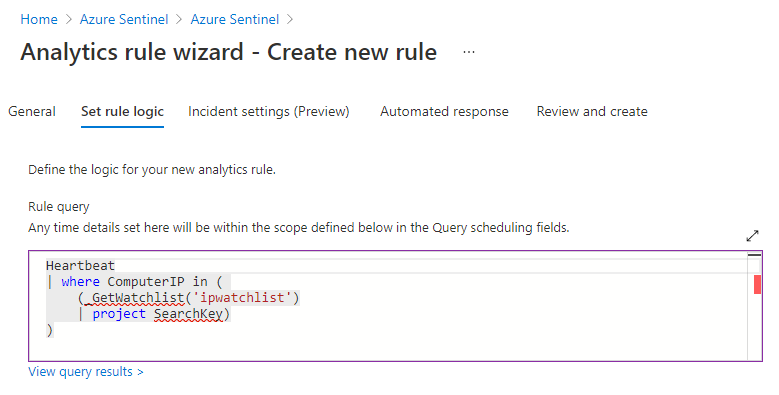

규칙 논리 설정 탭의 규칙 쿼리에서 쿼리에

_GetWatchlist('<watchlist>')함수를 사용합니다.예를 들어 다음 값이 포함된 CSV 파일에서 만든

ipwatchlist라는 관심 목록이 있다고 가정해 봅시다.IPAddress,Location10.0.100.11,Home172.16.107.23,Work10.0.150.39,Home172.20.32.117,WorkCSV 파일은 다음 이미지와 같습니다.

이 예제에

_GetWatchlist함수를 사용하려면 쿼리는_GetWatchlist('ipwatchlist')가 됩니다.

이 예에서는 관심 목록의 IP 주소에서 발생하는 이벤트만 포함합니다.

//Watchlist as a variable let watchlist = (_GetWatchlist('ipwatchlist') | project IPAddress); Heartbeat | where ComputerIP in (watchlist)다음 예제 쿼리는 관심 목록에 대해 정의된 쿼리 및 검색 키와 함께 관심 목록을 인라인으로 사용합니다.

//Watchlist inline with the query //Use SearchKey for the best performance Heartbeat | where ComputerIP in ( (_GetWatchlist('ipwatchlist') | project SearchKey) )다음 이미지는 규칙 쿼리에 사용된 마지막 쿼리를 보여 줍니다.

분석 규칙 마법사의 나머지 탭을 완료합니다.

관심 목록은 작업 영역에서 12일마다 새로 고쳐져 TimeGenerated 필드를 업데이트합니다. 자세한 내용은 위협 탐지를 위한 사용자 지정 분석 규칙 생성하기를 참조하세요.

관심 목록 별칭 목록 보기

쿼리 또는 분석 규칙에서 사용할 관심 목록을 식별하기 위해 관심 목록 별칭 목록을 확인해야 할 수도 있습니다.

Azure Portal의 Microsoft Sentinel의 경우 일반 아래에서 로그를 선택합니다.

Defender 포털에서 조사 및 응답>헌팅>고급 헌팅을 선택합니다.새 쿼리 페이지에서

_GetWatchlistAlias쿼리를 실행합니다.결과 탭의 별칭 목록을 검토합니다.

관련 콘텐츠

이 문서에서는 Microsoft Sentinel 관심 목록을 사용하여 데이터를 보강하고 조사를 개선하는 방법을 알아보았습니다. Microsoft Sentinel에 대해 자세히 알아보려면 다음 문서를 참조하세요.

- 관심 목록 만들기

- 데이터 및 잠재적 위협에 대한 가시성을 확보하는 방법을 알아봅니다.

- Microsoft Sentinel을 사용하여 위협 탐지에서 시작합니다.

- 통합 문서를 사용하여 데이터를 모니터링합니다.