Microsoft Sentinel의 새로운 기능

이 문서에는 Microsoft Sentinel에 추가된 최신 기능과 Microsoft Sentinel에서 향상된 사용자 환경을 제공하는 관련 서비스의 새로운 기능이 나열되어 있습니다.

나열된 기능은 지난 3개월 동안 릴리스되었습니다. 이전에 제공된 기능에 대한 자세한 내용은 기술 커뮤니티 블로그를 참조하세요.

https://aka.ms/sentinel/rss URL을 복사하여 피드 reader에 붙여넣어 이 페이지가 업데이트되면 알림을 받습니다.

참고 항목

US Government 클라우드의 기능 가용성에 대한 자세한 내용은 US Government 고객을 위한 클라우드 기능 가용성의 Microsoft Sentinel 표를 참조하세요.

2024년 7월

Microsoft 통합 보안 플랫폼 일반 공급

이제 Microsoft Sentinel이 Microsoft Defender 포털의 Microsoft 통합 보안 운영 플랫폼 내에서 일반 공급됩니다. 이 Microsoft 통합 Security 운영 플랫폼에서는 Microsoft Sentinel, Microsoft Defender XDR, Microsoft Copilot의 모든 기능을 Microsoft Defender에 통합합니다. 자세한 내용은 다음 리소스를 참조하세요.

- 블로그 게시물: Microsoft 통합 Security 운영 플랫폼 일반 공급

- Microsoft Defender 포털의 Microsoft Sentinel

- Microsoft Sentinel을 Microsoft Defender XDR에 연결

- Microsoft Defender에서의 Microsoft Copilot

2024년 6월

코드리스 커넥터 플랫폼 일반 공급

CCP(코드리스 커넥터 플랫폼)가 이제 GA(일반 공급)됩니다. 공지 블로그 게시물을 확인하세요.

CCP의 향상된 사항 및 기능에 대한 자세한 내용은 Microsoft Sentinel을 위한 코드리스 커넥터 만들기를 참조하세요.

사용할 수 있는 고급 위협 지표 검색 기능

위협 인텔리전스 검색 및 필터링 기능이 향상되었으며, 이제 Microsoft Sentinel 및 Microsoft Defender 포털에서 동등한 환경을 제공합니다. 검색은 각각 최대 3개의 하위 절을 포함하는 최대 10개의 조건을 지원합니다.

자세한 내용은 위협 지표 보기 및 관리에서 업데이트된 스크린샷을 참조하세요.

2024년 5월

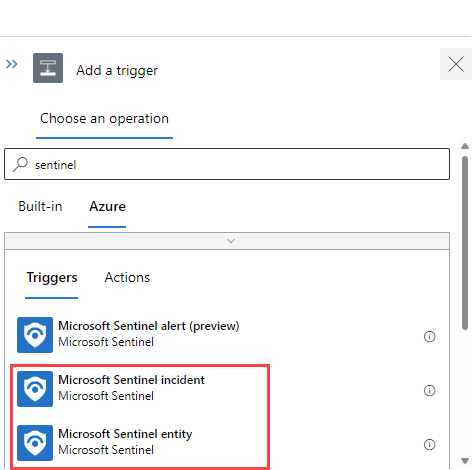

이제 플레이북의 인시던트 및 엔터티 트리거 일반 공급(GA)

이제 플레이북의 인시던트 및 엔터티 트리거가 일반 공급으로 지원됩니다.

자세한 내용은 플레이북 만들기를 참조하세요.

SOC 최적화를 통해 보안 운영 최적화(미리 보기)

Microsoft Sentinel은 이제 SOC 요구 사항이나 적용 범위에 영향을 주지 않고 비용을 절감할 수 있는 영역 또는 누락된 보안 제어 및 데이터를 추가할 수 있는 영역을 식별하는 데 도움이 되는 충실도가 높고 실행 가능한 권장 사항인 SOC 최적화를 제공합니다.

SOC 최적화 권장 사항을 사용하면 특정 위협에 대한 적용 범위 간격을 줄이고 보안 가치를 제공하지 않는 데이터에 대한 수집 속도를 강화할 수 있습니다. SOC 최적화는 SOC 팀이 수동 분석 및 연구에 시간을 소비하지 않고도 Microsoft Sentinel 작업 영역을 최적화하는 데 도움이 됩니다.

작업 영역이 통합 보안 운영 플랫폼에 온보딩된 경우 Microsoft Defender 포털에서도 SOC 최적화를 사용할 수 있습니다.

자세한 내용은 다음을 참조하세요.

2024년 4월

- Microsoft Defender 포털의 통합 보안 운영 플랫폼(미리 보기)

- Azure 중국 21Vianet에서 이제 Microsoft Sentinel GA(일반 공급)

- 두 가지 이상 탐지가 중단되었습니다.

- 이제 이탈리아 북부 지역에서 Microsoft Sentinel 사용 가능

Microsoft Defender 포털의 통합 보안 운영 플랫폼(미리 보기)

이제 Microsoft Defender 포털의 통합 보안 운영 플랫폼을 사용할 수 있습니다. 이 릴리스에서는 Microsoft Sentinel, Microsoft Defender XDR, Microsoft Copilot의 모든 기능을 Microsoft Defender에 통합합니다. 자세한 내용은 다음 리소스를 참조하세요.

- 블로그 공지: Microsoft Sentinel 및 Microsoft Defender XDR이 포함된 통합 보안 운영 플랫폼

- Microsoft Defender 포털의 Microsoft Sentinel

- Microsoft Sentinel을 Microsoft Defender XDR에 연결

- Microsoft Defender XDR의 Microsoft Security Copilot

Azure 중국 21Vianet에서 이제 Microsoft Sentinel GA(일반 공급)

Azure 중국 21Vianet에서 이제 Microsoft Sentinel이 GA(일반 공급)됩니다. Azure 상업용/기타 클라우드에 대한 Microsoft Sentinel 기능 지원에 나열된 대로 개별 기능은 아직 공개 미리 보기 상태일 수 있습니다.

자세한 내용은 Microsoft Sentinel의 지리적 가용성 및 데이터 보존을 참조하세요.

두 가지 이상 탐지가 중단되었습니다.

다음 이상 탐지는 결과 품질이 낮아 2024년 3월 26일부터 중단됩니다.

- 도메인 평판 Palo Alto 변칙

- Palo Alto GlobalProtect를 통해 하루에 다중 지역 로그인

이상 탐지의 전체 목록을 보려면 변칙 항목 참조 페이지를 참조하세요.

이제 이탈리아 북부 지역에서 Microsoft Sentinel 사용 가능

Microsoft Sentinel은 이제 Azure 상용/기타 클라우드에 대한 Microsoft Sentinel 기능 지원에 나열된 다른 모든 Azure 상용 지역과 동일한 기능 집합을 사용하여 이탈리아 북부 Azure 지역에서 사용할 수 있습니다.

자세한 내용은 Microsoft Sentinel의 지리적 가용성 및 데이터 보존을 참조하세요.

2024년 3월

- SIEM 마이그레이션 환경이 이제 GA(일반 공급)

- Amazon Web Services S3 커넥터가 이제 GA(일반 공급)

- 코드리스 커넥터 작성기(미리 보기)

- Azure Monitor 에이전트 기반 Syslog 및 CEF용 데이터 커넥터가 이제 GA(일반 공급)

SIEM 마이그레이션 환경이 이제 GA(일반 공급)

이번 달 초에 SIEM 마이그레이션 미리 보기를 발표했습니다. 이제 월말이면 이미 GA입니다. 새로운 Microsoft Sentinel 마이그레이션 환경은 고객과 파트너가 Microsoft 이외의 제품에서 호스트되는 보안 모니터링 사용 사례를 Microsoft Sentinel로 마이그레이션하는 프로세스를 자동화하는 데 도움이 됩니다.

- 이 도구의 첫 번째 버전은 Splunk에서의 마이그레이션을 지원합니다.

자세한 내용은 SIEM 마이그레이션 환경을 통해 Microsoft Sentinel로 마이그레이션을 참조하세요.

2024년 5월 2일에 열리는 웨비나에서 SIEM 마이그레이션 환경을 소개하는 보안 커뮤니티에 참여하세요.

Amazon Web Services S3 커넥터가 이제 GA(일반 공급)

Microsoft Sentinel은 AWS S3 데이터 커넥터를 GA(일반 공급)으로 릴리스했습니다. 이 커넥터를 사용하면 S3 버킷과 AWS의 간단한 메시지 큐 서비스를 사용하여 여러 AWS 서비스에서 Microsoft Sentinel로 로그를 수집할 수 있습니다.

릴리스와 동시에 Azure Commercial Cloud 고객을 위해 커넥터의 구성이 약간 변경되었습니다. AWS에 대한 사용자 인증은 이제 고객 작업 영역 ID와 함께 Microsoft Sentinel 애플리케이션 ID를 사용하는 대신 OIDC(OpenID Connect) 웹 자격 증명 공급자를 사용하여 수행됩니다. 기존 고객은 당분간 현재 구성을 계속 사용할 수 있으며 변경이 필요한 경우 사전에 알림을 받게 됩니다.

AWS S3 커넥터에 대한 자세한 내용은 Microsoft Sentinel을 Amazon Web Services에 연결하여 AWS 서비스 로그 데이터 수집을 참조하세요.

코드리스 커넥터 작성기(미리 보기)

이제 CCP(코드리스 커넥터 플랫폼) 데이터 커넥터용 ARM 템플릿 배포와 관련된 복잡한 JSON을 탐색하는 데 도움이 되는 통합 문서가 있습니다. 코드리스 커넥터 작성기의 친숙한 인터페이스를 사용하여 개발을 간소화하세요.

자세한 내용은 블로그 게시물인 코드리스 커넥터 작성기를 사용하여 코드리스 커넥터 만들기(미리 보기)를 참조하세요.

CCP에 대한 자세한 내용은 Microsoft Sentinel을 위한 코드리스 커넥터 만들기(공개 미리 보기)를 참조하세요.

Azure Monitor 에이전트 기반 Syslog 및 CEF용 데이터 커넥터가 이제 GA(일반 공급)

Microsoft Sentinel은 AMA(Azure Monitor 에이전트)를 기반으로 하는 두 개의 데이터 커넥터를 일반 공급으로 출시했습니다. 이제 이러한 커넥터를 사용하여 DCR(데이터 수집 규칙)을 Azure Monitor 에이전트가 설치된 컴퓨터에 배포하여 CEF(Common Event Format) 메시지를 포함한 Syslog 메시지를 수집할 수 있습니다.

Syslog 및 CEF 커넥터에 대한 자세한 내용은 Azure Monitor 에이전트를 사용하여 Syslog 및 CEF 로그 수집을 참조하세요.

2024년 2월

- Microsoft Power Platform용 Microsoft Sentinel 솔루션 미리 보기 사용 가능

- Security Command Center 발견 항목 수집을 위한 새로운 Google 게시/구독 기반 커넥터(미리 보기)

- 인시던트 작업이 이제 GA(일반 공급)됩니다.

- AWS 및 GCP 데이터 커넥터가 이제 Azure Government 클라우드를 지원합니다.

- AMA 커넥터를 통한 Windows DNS 이벤트가 이제 GA(일반 공급)됩니다.

Microsoft Power Platform용 Microsoft Sentinel 솔루션 미리 보기 사용 가능

Power Platform용 Microsoft Sentinel 솔루션(미리 보기)을 사용하면 Power Platform 환경에서 의심스럽거나 악의적인 활동을 모니터링하고 탐지할 수 있습니다. 이 솔루션은 다양한 Power Platform 구성 요소 및 인벤토리 데이터에서 활동 로그를 수집합니다. 이러한 활동 로그를 분석하여 다음 활동과 같은 위협 및 의심스러운 활동을 탐지합니다.

- 권한이 없는 지역에서 Power Apps 실행

- Power Apps에 의한 의심스러운 데이터 폐기

- Power Apps 대량 삭제

- Power Apps를 통해 가능한 피싱 공격

- 퇴사 직원에 의한 Power Automate 흐름 작업

- 환경에 추가된 Microsoft Power Platform 커넥터

- Microsoft Power Platform 데이터 손실 방지 정책의 업데이트 또는 제거

이 솔루션을 Microsoft Sentinel 콘텐츠 허브에서 찾아보세요.

자세한 내용은 다음을 참조하세요.

- Microsoft Power Platform용 Microsoft Sentinel 솔루션 개요

- Microsoft Power Platform용 Microsoft Sentinel 솔루션: 보안 콘텐츠 참조

- Microsoft Power Platform용 Microsoft Sentinel 솔루션 배포

Security Command Center 발견 항목 수집을 위한 새로운 Google 게시/구독 기반 커넥터(미리 보기)

이제 새 GCP(Google Cloud Platform) 게시/구독 기반 커넥터(현재 미리 보기)를 사용하여 Google Security Command Center에서 로그를 수집할 수 있습니다.

GCP(Google Cloud Platform) Security Command Center는 Google Cloud를 위한 강력한 보안 및 위험 관리 플랫폼입니다. 자산 인벤토리 및 검색, 취약성 및 위협 탐지, 위험 완화 및 수정과 같은 기능을 제공합니다. 이러한 기능을 사용하면 조직의 보안 상태 및 데이터 공격 표면에 대한 인사이트를 얻고 제어할 수 있으며 결과 및 자산과 관련된 작업을 효율적으로 처리하는 능력을 향상할 수 있습니다.

Microsoft Sentinel과 통합하면 “단일 창”에서 전체 다중 클라우드 환경을 표시하고 제어할 수 있습니다.

- 새 커넥터를 설정하고 Google Security Command Center에서 이벤트를 수집하는 방법을 알아보세요.

인시던트 작업이 이제 GA(일반 공급)됩니다.

인시던트 조사 및 응답 방식을 표준화하여 인시던트 워크플로를 보다 효과적으로 관리할 수 있도록 도와주는 인시던트 작업이 이제 Microsoft Sentinel에서 GA(일반 공급)됩니다.

Microsoft Sentinel 설명서에서 인시던트 작업에 대해 자세히 알아봅니다.

관심 목록, 자동화 규칙 및 플레이북과 함께 인시던트 작업을 사용하여 두 부분으로 구성된 작업 관리 솔루션을 빌드하는 방법을 보여 주는 Benji Kovacevic의 이 블로그 게시물을 참조하세요.

- 인시던트 작업 리포지토리입니다.

- 인시던트 제목에 따라 새로 만들어진 인시던트에 작업을 자동으로 연결하고 적절한 담당자에게 할당하는 메커니즘입니다.

AWS 및 GCP 데이터 커넥터가 이제 Azure Government 클라우드를 지원합니다.

AWS(Amazon Web Services) 및 GCP(Google Cloud Platform)용 Microsoft Sentinel 데이터 커넥터에는 이제 Azure Government 클라우드의 작업 영역으로 데이터를 수집하기 위한 지원 구성이 포함됩니다.

Azure Government 고객을 위한 이러한 커넥터의 구성은 퍼블릭 클라우드 구성과 약간 다릅니다. 자세한 내용은 관련 설명서를 참조하세요.

- Microsoft Sentinel을 Amazon Web Services에 연결하여 AWS 서비스 로그 데이터 수집

- Google Cloud Platform 로그 데이터를 Microsoft Sentinel에 수집

AMA 커넥터를 통한 Windows DNS 이벤트가 이제 GA(일반 공급)됩니다.

이제 일반 공급한 데이터 커넥터와 함께 Azure Monitor 에이전트를 사용하여 Windows DNS 이벤트를 Microsoft Sentinel에 수집할 수 있습니다. 이 커넥터를 사용하면 DCR(데이터 수집 규칙)과 강력하고 복잡한 필터를 정의하여 필요한 특정 DNS 레코드와 필드만 수집할 수 있습니다.

- 자세한 내용은 AMA 커넥터를 사용하여 Windows DNS 서버에서 데이터 스트리밍 및 필터링을 참조하세요.

2024년 1월

분석 규칙을 통해 SAP 시스템의 가양성 감소

분석 규칙을 SAP®용 Microsoft Sentinel 솔루션 애플리케이션과 함께 사용하면 SAP® 시스템에서 트리거되는 가양성 수를 줄일 수 있습니다. SAP®용 Microsoft Sentinel 솔루션 애플리케이션에는 이제 다음과 같은 향상된 기능이 포함되어 있습니다.

이제 SAPUsersGetVIP 함수는 SAP에서 제공한 역할 또는 프로필에 따라 사용자 제외를 지원합니다.

이제 SAP_User_Config 관심 목록은 SAPUser 필드에 와일드카드를 사용하여 특정 구문을 사용하는 모든 사용자를 제외하도록 지원합니다.

자세한 내용은 SAP®용 Microsoft Sentinel 솔루션 애플리케이션 데이터 참조 및 Microsoft Sentinel에서 가양성 처리를 참조하세요.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기