Azure Virtual Desktop에 대한 RDP Shortpath 구성

Important

Azure Virtual Desktop용 TURN에서 공용 네트워크용 RDP Shortpath를 사용하는 것은 현재 미리 보기로 제공됩니다. 베타, 미리 보기로 제공되거나 아직 일반 공급으로 릴리스되지 않은 Azure 기능에 적용되는 약관은 Microsoft Azure 미리 보기에 대한 추가 사용 약관을 참조하세요.

RDP Shortpath는 지원되는 Windows 원격 데스크톱 클라이언트와 세션 호스트 간에 직접 UDP 기반 전송을 설정하는 Azure Virtual Desktop의 기능입니다. 이 문서에서는 관리 네트워크 및 공용 네트워크에 대해 RDP Shortpath를 구성하는 방법을 보여 줍니다. 자세한 내용은 RDP Shortpath를 참조하세요.

Important

RDP Shortpath는 Azure 퍼블릭 클라우드에서만 사용할 수 있습니다.

필수 조건

RDP Shortpath를 사용하도록 설정하려면 필수 조건을 충족해야 합니다. 시나리오에 대해 아래에서 탭을 선택합니다.

Windows용 원격 데스크톱 클라이언트 버전 1.2.3488 이상을 실행하는 클라이언트 디바이스입니다. 현재 비 Windows 클라이언트는 지원되지 않습니다.

클라이언트와 세션 호스트 간의 직접적인 가시선 연결입니다. 직접적인 가시선 연결이 있다는 것은 클라이언트가 방화벽(Windows 방화벽 포함) 또는 네트워크 보안 그룹에 의해 차단되지 않고 다음과 같은 관리 네트워크를 사용하여 포트 3390(기본값)의 세션 호스트에 직접 연결할 수 있음을 의미합니다.

사이트 간 또는 지점 간 VPN(IPsec)(예: Azure VPN Gateway).

RDP Shortpath 사용

RDP Shortpath를 사용하도록 설정하는 단계는 관리 네트워크 또는 공용 네트워크에 대해 사용하도록 설정할지 여부에 따라 세션 호스트에 따라 다르지만 클라이언트에 대해서는 동일합니다. 시나리오에 대해 아래에서 탭을 선택합니다.

세션 호스트

관리 네트워크의 RDP Shortpath를 사용하도록 설정하려면 세션 호스트에서 RDP Shortpath 수신기를 사용하도록 설정해야 합니다. AD(Active Directory) 도메인 조인 세션 호스트의 경우 도메인에서 중앙에서, Microsoft Entra ID에 조인된 세션 호스트의 경우 로컬에서 그룹 정책을 사용하여 이 작업을 수행할 수 있습니다.

Azure Virtual Desktop 관리 템플릿을 다운로드하고 .cab 파일 및 .zip 보관의 내용을 추출합니다.

그룹 정책을 AD 도메인에서 중앙 집중식으로 구성할지, 아니면 각 세션 호스트에 대해 로컬로 구성할지에 따라 다음을 수행합니다.

AD 도메인: terminalserver-avd.admx 파일을 복사하여 도메인의 중앙 저장소(예:

\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitions)에 붙여넣습니다. 여기서 contoso.com은 도메인 이름입니다. 그런 다음 en-us\terminalserver-avd.adml 파일을en-us하위 폴더에 복사합니다.GPMC(그룹 정책 관리 콘솔)을 열고 세션 호스트를 대상으로 하는 정책을 만들거나 편집합니다.

로컬: terminalserver-avd.admx 파일을 복사하여

%windir%\PolicyDefinitions에 붙여넣습니다. 그런 다음 en-us\terminalserver-avd.adml 파일을en-us하위 폴더에 복사합니다.세션 호스트에서 로컬 그룹 정책 편집기를 엽니다.

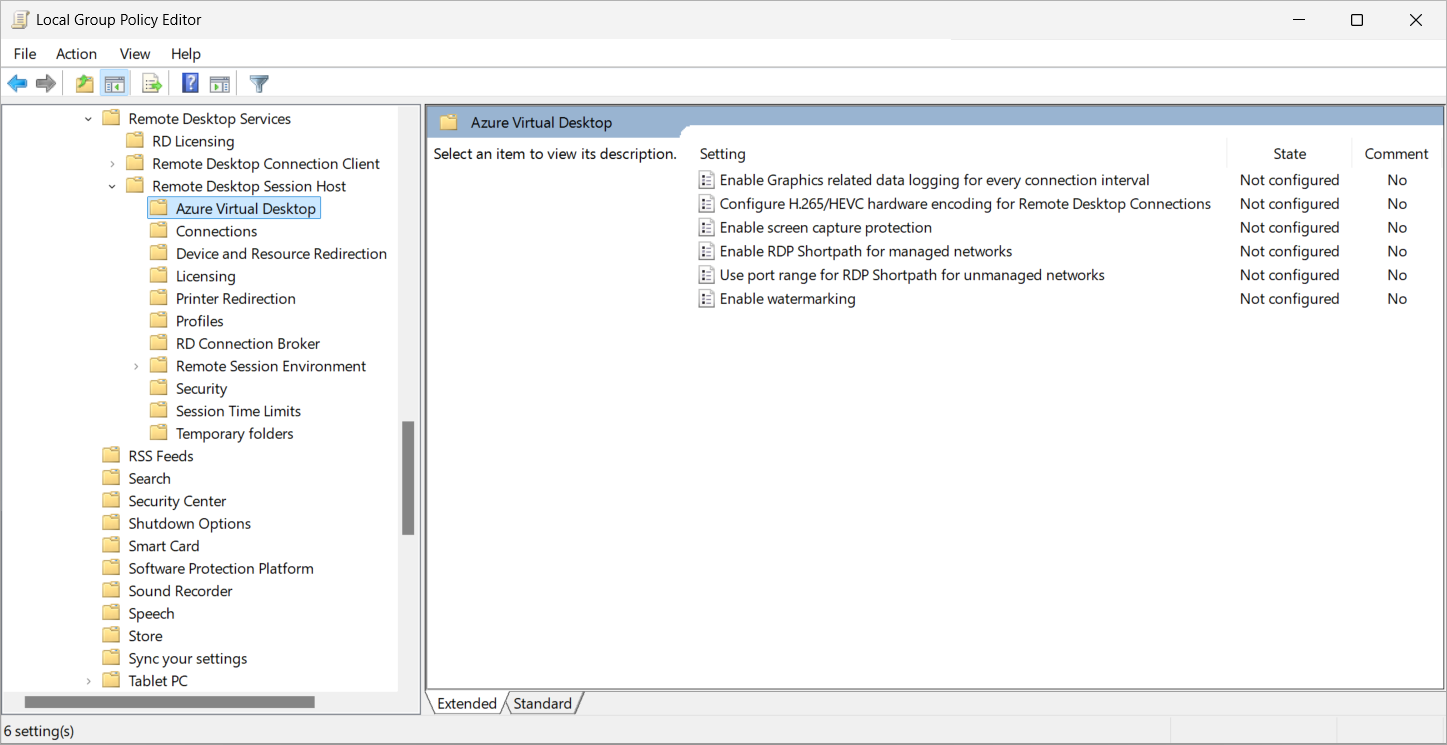

컴퓨터 구성>관리 템플릿>Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 세션 호스트>Azure Virtual Desktop으로 이동합니다. 다음 스크린샷과 같이 Azure Virtual Desktop에 대한 정책 설정이 표시되어야 합니다.

정책 설정 관리 네트워크에 대해 RDP Shortpath 사용을 열고 사용으로 설정합니다. 이 정책 설정을 사용하면 Azure Virtual Desktop 세션 호스트가 들어오는 연결을 수신 대기하는 데 사용할 포트 번호를 구성할 수도 있습니다. 기본 포트는 3390입니다.

3390 포트를 허용하도록 Windows 방화벽을 구성해야 하는 경우 그룹 정책을 사용하여 Windows 방화벽을 AD 도메인에서 중앙 집중식으로 구성할지, 아니면 각 세션 호스트에서 로컬로 구성할지에 따라 다음 명령 중 하나를 실행합니다.

AD 도메인: 관리자 권한 PowerShell 프롬프트를 열고 다음 명령을 실행하여

$domainName값을 사용자 고유의 도메인 이름으로,$writableDC값을 쓰기 가능한 도메인 컨트롤러의 호스트 이름으로,$policyName값을 기존 그룹 정책 개체의 이름으로 바꿉니다.$domainName = "contoso.com" $writableDC = "dc01" $policyName = "RDP Shortpath Policy" $gpoSession = Open-NetGPO -PolicyStore "$domainName\$policyName" -DomainController $writableDC New-NetFirewallRule -DisplayName 'Remote Desktop - RDP Shortpath (UDP-In)' -Action Allow -Description 'Inbound rule for the Remote Desktop service to allow RDP Shortpath traffic. [UDP 3390]' -Group '@FirewallAPI.dll,-28752' -Name 'RemoteDesktop-UserMode-In-RDPShortpath-UDP' -Profile Domain, Private -Service TermService -Protocol UDP -LocalPort 3390 -Program '%SystemRoot%\system32\svchost.exe' -Enabled:True -GPOSession $gpoSession Save-NetGPO -GPOSession $gpoSession로컬: 관리자 권한 PowerShell 프롬프트를 열고 다음 명령을 실행합니다.

New-NetFirewallRule -DisplayName 'Remote Desktop - RDP Shortpath (UDP-In)' -Action Allow -Description 'Inbound rule for the Remote Desktop service to allow RDP Shortpath traffic. [UDP 3390]' -Group '@FirewallAPI.dll,-28752' -Name 'RemoteDesktop-UserMode-In-RDPShortpath-UDP' -PolicyStore PersistentStore -Profile Domain, Private -Service TermService -Protocol UDP -LocalPort 3390 -Program '%SystemRoot%\system32\svchost.exe' -Enabled:True

확인을 선택하고 세션 호스트를 다시 시작하여 정책 설정을 적용합니다.

Windows 클라이언트

클라이언트가 올바르게 구성되었는지 확인하는 단계는 관리 네트워크 또는 공용 네트워크에 대해 RDP Shortpath를 사용할지 여부에 관계없이 동일합니다. Active Directory 도메인에 조인된 관리되는 클라이언트에 대한 그룹 정책, Microsoft Entra ID에 조인되고 Intune에 등록된 관리되는 클라이언트용 Intune 또는 관리되지 않는 클라이언트에 대한 로컬 그룹 정책을 사용하여 이를 수행할 수 있습니다.

참고 항목

기본적으로 Windows에서 RDP 트래픽은 TCP 및 UDP 프로토콜을 모두 사용하려고 시도합니다. 클라이언트가 이전에 TCP만 사용하도록 구성된 경우에 한해서 다음 단계를 수행하면 됩니다.

그룹 정책을 사용하여 관리되는 Windows 클라이언트 및 관리되지 않는 Windows 클라이언트에서 RDP Shortpath 사용

그룹 정책을 사용하여 관리되는 Windows 클라이언트와 관리되지 않는 Windows 클라이언트를 구성하려면 다음을 수행합니다.

관리되는 클라이언트 또는 관리되지 않는 클라이언트를 구성할지 여부에 따라 다음을 수행합니다.

관리되는 클라이언트의 경우 그룹 정책 관리 콘솔(GPMC)을 열고 클라이언트를 대상으로 하는 정책을 만들거나 편집합니다.

관리되지 않는 클라이언트의 경우 클라이언트에서 로컬 그룹 정책 편집기를 엽니다.

컴퓨터 구성>관리 템플릿>Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 연결 클라이언트로 이동합니다.

클라이언트에서 UDP 끄기 정책 설정을 열고 사용 안 함으로 설정합니다.

확인을 선택하고 클라이언트를 다시 시작하여 정책 설정을 적용합니다.

Intune을 사용하여 Windows 클라이언트에서 RDP Shortpath 사용

Intune을 사용하여 관리되는 Windows 클라이언트를 구성하려면 다음을 수행합니다.

Microsoft Intune 관리 센터에 로그인합니다.

관리 템플릿을 사용하여 Windows 10 이상 디바이스용 구성 프로필을 만들거나 편집합니다.

컴퓨터 구성>Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 연결 클라이언트로 이동합니다.

클라이언트에서 UDP 끄기 설정을 선택하고 사용 안 함으로 설정합니다.

확인을 선택한 후 다음을 선택합니다.

구성 프로필을 적용한 다음 클라이언트를 다시 시작합니다.

Teredo 지원

RDP Shortpath에는 필요하지 않지만 Teredo는 추가 NAT 통과 후보를 추가하고 IPv4 전용 네트워크에서 성공적인 RDP Shortpath 연결 가능성을 높입니다. 관리자 권한 PowerShell 프롬프트에서 다음 명령을 실행하여 세션 호스트와 클라이언트 모두에서 Teredo를 사용하도록 설정할 수 있습니다.

Set-NetTeredoConfiguration -Type Enterpriseclient

RDP Shortpath가 작동하는지 확인

다음으로 클라이언트가 RDP Shortpath를 사용하여 연결하고 있는지 확인해야 합니다. 원격 데스크톱 클라이언트의 연결 정보 대화 상자 또는 Log Analytics를 사용하여 전송을 확인할 수 있습니다.

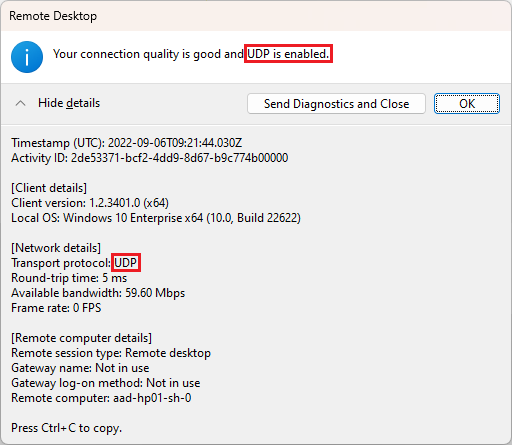

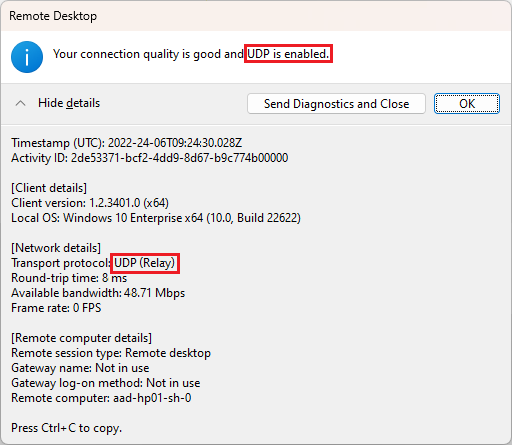

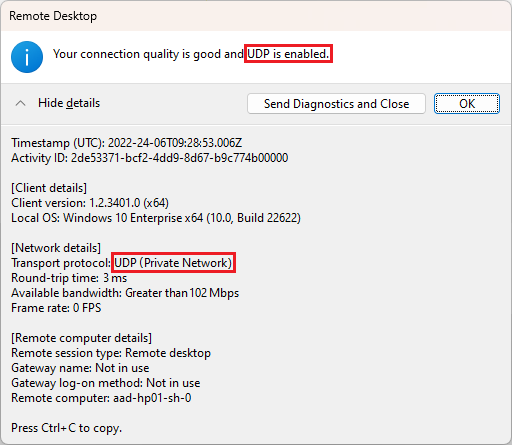

연결 정보 대화 상자

연결이 RDP Shortpath를 사용하고 있는지 확인하려면, 클라이언트에서 연결 정보를 확인하면 됩니다. 시나리오에 대해 아래에서 탭을 선택합니다.

Azure Virtual Desktop에 연결

다음 스크린샷과 같이 화면 상단의 연결 도구 모음으로 이동하여 연결 정보 대화 상자를 열고 신호 강도 아이콘을 선택합니다.

다음 스크린샷과 같이 출력에서 전송 프로토콜이 UDP(프라이빗 네트워크)인지 확인할 수 있습니다.

이벤트 뷰어

연결이 RDP Shortpath를 사용하고 있는지 확인하기 위해 세션 호스트에서 이벤트 로그를 확인할 수 있습니다.

Azure Virtual Desktop에 연결

세션 호스트에서 이벤트 뷰어를 엽니다.

애플리케이션 및 서비스 로그>Microsoft>Windows>RemoteDesktopServices-RdpCoreCDV>Operational로 이동합니다.

이벤트 ID 135로 필터링합니다. RDP Shortpath를 사용하는 연결은 터널에 대한 다중 전송 연결 완료: 1, 전송 유형이 UDP로 설정됨 메시지와 함께 전송 형식이 UDP를 사용하고 있음을 나타냅니다.

Log Analytics

Azure Log Analytics를 사용하는 경우 WVDConnections 테이블을 쿼리하여 연결을 모니터링할 수 있습니다. UdpUse라는 열은 Azure Virtual Desktop RDP 스택에서 현재 사용자 연결에 UDP 프로토콜을 사용하는지 여부를 나타냅니다. 가능한 값은 다음과 같습니다.

1 - 사용자 연결에서 관리되는 네트워크용 RDP Shortpath를 사용하고 있습니다.

2 - 사용자 연결이 STUN을 통해 직접적으로 공용 네트워크용 RDP Shortpath를 사용하고 있습니다.

4 - 사용자 연결이 TURN을 통해 간접적으로 공용 네트워크용 RDP Shortpath를 사용하고 있습니다.

다른 값의 경우, 사용자 연결이 RDP Shortpath를 사용하지 않고 TCP를 사용해 연결됩니다.

다음 쿼리에서 연결 정보를 검토할 수 있습니다. Log Analytics 쿼리 편집기에서 이 쿼리를 실행할 수 있습니다. 각 쿼리에 대해 user@contoso.com을 조회할 사용자의 UPN으로 바꿉니다.

let Events = WVDConnections | where UserName == "user@contoso.com" ;

Events

| where State == "Connected"

| project CorrelationId, UserName, ResourceAlias, StartTime=TimeGenerated, UdpUse, SessionHostName, SessionHostSxSStackVersion

| join (Events

| where State == "Completed"

| project EndTime=TimeGenerated, CorrelationId, UdpUse)

on CorrelationId

| project StartTime, Duration = EndTime - StartTime, ResourceAlias, UdpUse, SessionHostName, SessionHostSxSStackVersion

| sort by StartTime asc

다음 Log Analytics 쿼리를 실행하여 RDP Shortpath가 특정 사용자 세션에 대해 사용하도록 설정되어 있는지 확인할 수 있습니다.

WVDCheckpoints

| where Name contains "Shortpath"

Log Analytics에 로그인하여 볼 수 있는 오류 정보에 대해 자세히 알아보려면 다음을 수행합니다.

RDP Shortpath 사용 안 함

RDP Shortpath를 사용하지 않도록 설정하는 단계는 세션 호스트에 따라 다르며, 관리 네트워크만 사용하지 않도록 설정할지, 공용 네트워크에만 사용하지 않도록 설정할지 또는 둘 다 사용하지 않도록 설정할지에 따라 다릅니다. 시나리오에 대해 아래에서 탭을 선택합니다.

세션 호스트

세션 호스트의 관리 네트워크에 대해 RDP Shortpath를 사용하지 않도록 설정하려면 RDP Shortpath 수신기를 사용하지 않도록 설정해야 합니다. AD 도메인에 조인된 세션 호스트의 경우 도메인에서 중앙에서 또는 Microsoft Entra ID에 조인된 세션 호스트에 대해 로컬로 그룹 정책을 사용하여 이 작업을 수행할 수 있습니다.

또는 방화벽이나 네트워크 보안 그룹의 세션 호스트에 대한 포트 3390(기본값)을 차단할 수 있습니다.

그룹 정책을 도메인에서 중앙 집중식으로 구성할지 아니면 각 세션 호스트에 대해 로컬로 구성할지에 따라 다음을 수행합니다.

AD 도메인: GPMC(그룹 정책 관리 콘솔)를 열고 세션 호스트를 대상으로 하는 기존 정책을 편집합니다.

로컬: 세션 호스트에서 로컬 그룹 정책 편집기를 엽니다.

컴퓨터 구성>관리 템플릿>Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 세션 호스트>Azure Virtual Desktop으로 이동합니다. 관리 네트워크에 대해 RDP Shortpath를 사용하도록 설정했을 때 관리 템플릿이 있는 경우 Azure Virtual Desktop에 대한 정책 설정이 표시되어야 합니다.

정책 설정 관리 네트워크에 대해 RDP Shortpath 사용을 열고 구성되지 않음으로 설정합니다.

확인을 선택하고 세션 호스트를 다시 시작하여 정책 설정을 적용합니다.

Windows 클라이언트

클라이언트 디바이스에서 TCP만 사용하도록 RDP 트래픽을 구성하여 관리 네트워크 및 공용 네트워크에 대해 RDP Shortpath를 사용하지 않도록 설정할 수 있습니다. Active Directory 도메인에 조인된 관리되는 클라이언트에 대한 그룹 정책, Microsoft Entra ID에 조인되고 Intune에 등록된 관리되는 클라이언트용 Intune 또는 관리되지 않는 클라이언트에 대한 로컬 그룹 정책을 사용하여 이를 수행할 수 있습니다.

Important

그룹 정책 또는 Intune을 사용하여 TCP 및 UDP 프로토콜을 모두 사용하도록 이전에 RDP 트래픽을 설정한 경우 설정이 충돌하지 않는지 확인합니다.

그룹 정책을 사용하여 관리되는 Windows 클라이언트 및 관리되지 않는 Windows 클라이언트에서 RDP Shortpath 사용

그룹 정책을 사용하여 관리되는 Windows 클라이언트와 관리되지 않는 Windows 클라이언트를 구성하려면 다음을 수행합니다.

관리되는 클라이언트 또는 관리되지 않는 클라이언트를 구성할지 여부에 따라 다음을 수행합니다.

관리되는 클라이언트의 경우 그룹 정책 관리 콘솔(GPMC)을 열고 클라이언트를 대상으로 하는 정책을 만들거나 편집합니다.

관리되지 않는 클라이언트의 경우 클라이언트에서 로컬 그룹 정책 편집기를 엽니다.

컴퓨터 구성>관리 템플릿>Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 연결 클라이언트로 이동합니다.

정책 설정 클라이언트에서 UDP 끄기를 열고 사용으로 설정합니다.

확인을 선택하고 클라이언트를 다시 시작하여 정책 설정을 적용합니다.

Intune을 사용하여 Windows 클라이언트에서 RDP Shortpath 사용

Intune을 사용하여 관리되는 Windows 클라이언트를 구성하려면 다음을 수행합니다.

Microsoft Intune 관리 센터에 로그인합니다.

관리 템플릿을 사용하여 Windows 10 이상 디바이스용 구성 프로필을 만들거나 편집합니다.

Windows 구성 요소>원격 데스크톱 서비스>원격 데스크톱 연결 클라이언트로 이동합니다.

클라이언트에서 UDP 끄기 설정을 선택하고 사용으로 설정합니다. 확인을 선택한 후 다음을 선택합니다.

구성 프로필을 적용한 다음 클라이언트를 다시 시작합니다.

다음 단계

- 공용 네트워크용 RDP Shortpath를 사용하여 클라이언트가 사용하는 포트 범위를 제한하는 방법을 알아봅니다.

- 공용 네트워크용 RDP Shortpath 전송을 사용하여 연결을 설정하는 데 문제가 있는 경우 RDP Shortpath 문제 해결을 참조하세요.