이 문서에서는 Azure Portal을 사용하여 VPN Gateway 사이트 간 VPN 또는 VNet 간 연결에 대한 IPsec/IKE 정책을 구성하는 단계를 안내합니다. 다음 섹션에서는 IPsec/IKE 정책을 만들고 구성하고 이 정책을 새 연결 또는 기존 연결에 적용하는 방법을 설명합니다.

워크플로

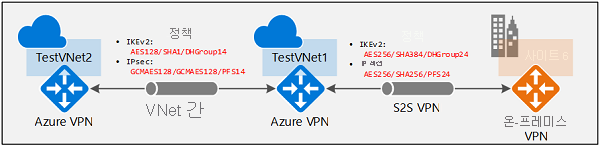

이 문서의 지침은 다음 다이어그램에 표시된 대로 IPsec/IKE 정책을 설정하고 구성하는 데 도움이 됩니다.

- 가상 네트워크 및 VPN 게이트웨이를 만듭니다.

- 프레미스 간 연결에 대한 로컬 네트워크 게이트웨이 또는 VNet 간 연결에 대한 다른 가상 네트워크 및 게이트웨이를 만듭니다.

- 연결(IPsec 또는 VNet2VNet)을 만듭니다.

- 연결 리소스에 대한 IPsec/IKE 정책을 구성/업데이트/제거합니다.

정책 매개 변수

IPsec 및 IKE 프로토콜 표준은 다양하게 결합된 다양한 암호화 알고리즘을 지원합니다. 이러한 지원이 어떻게 프레미스 간 및 VNet 간 연결이 규정 준수 또는 보안 요구 사항을 충족하도록 하는 데 도움이 될 수 있는지를 확인하려면 암호화 요구 사항 및 Azure VPN Gateway 정보를 참조하세요. 다음 고려 사항에 유의하시기 바랍니다.

- IPsec/IKE 정책은 다음 게이트웨이 SKU에만 작동합니다.

- VpnGw1~5 및 VpnGw1AZ~5AZ

- 표준 및 고성능

- 지정된 연결에 대해 one 정책 조합만 지정할 수 있습니다.

- IKE(주 모드)와 IPsec(빠른 모드) 둘 다에 대한 모든 알고리즘 및 매개 변수를 지정해야 합니다. 부분적인 정책 사양은 허용되지 않습니다.

- 해당 VPN 디바이스 공급업체 사양을 참조하여 정책이 해당 온-프레미스 VPN 디바이스에서 지원되는지 확인하세요. 정책이 호환되지 않는 경우 S2S 또는 VNet 간 연결을 설정할 수 없습니다.

암호화 알고리즘 및 키 강도

다음 표에는 지원되는 구성 가능한 암호화 알고리즘 및 키 강도가 나와 있습니다.

| IPsec/IKEv2 | 옵션 |

|---|---|

| IKEv2 암호화 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2 무결성 | SHA384, SHA256, SHA1, MD5 |

| DH 그룹 | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, 없음 |

| IPsec 암호화 | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, 없음 |

| IPsec 무결성 | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS 그룹 | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, 없음 |

| 빠른 모드 SA 수명 | (선택 사항, 지정하지 않은 경우 기본값) 초(정수, 최소 300, 기본값 27,000) 킬로바이트(정수, 최소 1,024, 기본값 10,2400,000) |

| 트래픽 선택기 |

UsePolicyBasedTrafficSelectors($True 또는 $False, 그러나 선택 사항, 지정되지 않은 경우 기본값은 $False) |

| DPD 제한 시간 | 초(정수, 최소 9, 최대 3,600, 기본값 45) |

온-프레미스 VPN 디바이스 구성은 Azure IPsec 또는 IKE 정책에서 지정한 다음 알고리즘 및 매개 변수가 일치하거나 포함해야 합니다.

- IKE 암호화 알고리즘(기본 모드, 1단계)

- IKE 무결성 알고리즘(기본 모드, 1단계)

- DH 그룹(기본 모드, 1단계)

- IPsec 암호화 알고리즘(빠른 모드, 2단계)

- IPsec 무결성 알고리즘(빠른 모드, 2단계)

- PFS 그룹(빠른 모드, 2단계)

- 트래픽 선택기(

UsePolicyBasedTrafficSelectors(을)를 사용하는 경우) - SA 수명(일치하지 않아도 되는 로컬 사양)

IPsec 암호화 알고리즘에 GCMAES를 사용하는 경우 IPsec 무결성을 위해 동일한 GCMAES 알고리즘과 키 길이를 선택해야 합니다. 예를 들어, 두 가지 모두에 GCMAES128을 사용합니다.

알고리즘 및 키 표에서:

- IKE는 주 모드 또는 1단계에 해당합니다.

- IPsec은 빠른 모드 또는 2단계에 해당합니다.

- DH 그룹은 기본 모드 또는 1단계에서 사용되는 Diffie-Hellman 그룹을 지정합니다.

- PFS 그룹은 빠른 모드 또는 2단계에서 사용되는 Diffie-Hellman 그룹을 지정했습니다.

IKE 주 모드 SA 수명은 Azure VPN Gateways에서 28,800초로 고정됩니다.

UsePolicyBasedTrafficSelectors(은)는 연결에 대한 선택적 매개 변수입니다. 연결에서UsePolicyBasedTrafficSelectors(을)를$True(으)로 설정하면 VPN 게이트웨이가 온-프레미스 정책 기반 VPN 방화벽에 연결되도록 구성됩니다.UsePolicyBasedTrafficSelectors(을)를 사용하도록 설정하는 경우 VPN 디바이스에 다대다 대신 Azure 가상 네트워크 접두사에 대한 온-프레미스 네트워크(로컬 네트워크 게이트웨이) 접두사의 모든 조합으로 정의된 일치하는 트래픽 선택기가 있는지 확인합니다. VPN 게이트웨이는 VPN 게이트웨이에 구성된 내용에 관계없이 원격 VPN 게이트웨이가 제안하는 모든 트래픽 선택기를 허용합니다.예를 들어 온-프레미스 네트워크 접두사가 10.1.0.0/16 및 10.2.0.0/16이고 가상 네트워크 접두사가 192.168.0.0/16 및 172.16.0.0/16이면 다음 트래픽 선택기를 지정해야 합니다.

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

정책 기반 트래픽 선택기에 대한 자세한 내용은 여러 온-프레미스 정책 기반 VPN 디바이스에 VPN 게이트웨이 연결을 참조하세요.

시간 제한을 더 짧은 기간으로 설정하면 IKE가 더 적극적으로 키를 다시 입력하게 됩니다. 그러면 어떤 경우에는 연결이 끊어진 것처럼 보일 수 있습니다. 온-프레미스 위치가 VPN 게이트웨이가 있는 Azure 지역에서 멀리 떨어져 있거나 실제 링크 조건으로 인해 패킷 손실이 발생할 수 있는 경우에는 이러한 상황이 바람직하지 않을 수 있습니다. 일반적으로 시간 제한을 30~45초로 설정하는 것이 좋습니다.

참고 항목

IKEv2 무결성은 무결성 및 PRF(의사 임의 함수)에 모두 사용됩니다. 지정된 IKEv2 암호화 알고리즘이 GCM*인 경우 IKEv2 무결성에 전달된 값은 PRF에만 사용되며 암시적으로 IKEv2 무결성을 GCM*으로 설정합니다. 다른 모든 경우에서 IKEv2 무결성에 전달된 값은 IKEv2 무결성 및 PRF 모두에 사용됩니다.

Diffie-Hellman 그룹

다음 표에는 사용자 지정 정책에서 지원하는 해당 Diffie-hellman 그룹이 나열되어 있습니다.

| Diffie-Hellman 그룹 | DHGroup | PFSGroup | 키 길이 |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768비트 MODP |

| 2 | DHGroup2 | PFS2 | 1024비트 MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048비트 MODP |

| 19 | ECP256 | ECP256 | 256비트 ECP |

| 20 | ECP384 | ECP384 | 384비트 ECP |

| 24 | DHGroup24 | PFS24 | 2048비트 MODP |

자세한 내용은 RFC3526 및 RFC5114를 참조하세요.

사용자 지정 정책으로 S2S VPN 연결 만들기

이 섹션에서는 IPsec/IKE 정책을 사용하여 사이트 간 VPN 연결을 만드는 단계를 안내합니다. 다음 단계에서는 아래 다이어그램과 같이 연결을 만듭니다. 이 다이어그램의 온-프레미스 사이트는 Site6를 나타냅니다.

1단계: TestVNet1용 가상 네트워크, VPN 게이트웨이 및 로컬 네트워크 게이트웨이 만들기

다음 리소스를 만듭니다. 단계는 사이트 간 VPN 연결 만들기를 참조하세요.

다음 값을 사용하여 가상 네트워크 TestVNet1을 만듭니다.

- 리소스 그룹: TestRG1

- 이름: TestVNet1

- 지역: (미국) 미국 동부

- IPv4 주소 공간: 10.1.0.0/16

- 서브넷 1 이름: FrontEnd

- 서브넷 1 주소 범위: 10.1.0.0/24

- 서브넷 2 이름: BackEnd

- 서브넷 2 주소 범위: 10.1.1.0/24

다음 값을 사용하여 가상 네트워크 게이트웨이 VNet1GW를 만듭니다.

- 이름: VNet1GW

- 지역: 미국 동부

- 게이트웨이 유형: VPN

- VPN 유형: 경로 기반

- SKU: VpnGw2AZ

- 세대: 2세대

- 가상 네트워크: VNet1

- 게이트웨이 서브넷 주소 범위: 10.1.255.0/27

- 공용 IP 주소 유형: 기본 또는 표준

- 공용 IP 주소: 새로 만들기

- 공용 IP 주소 이름: VNet1GWpip

- 활성-활성 모드 사용: 사용 안 함

- BGP 구성: 사용 안 함

2단계: 로컬 네트워크 게이트웨이 및 연결 리소스 구성

다음 값을 사용하여 로컬 네트워크 게이트웨이 리소스 Site6을 만듭니다.

- 이름: Site6

- 리소스 그룹: TestRG1

- 위치: 미국 동부

- 로컬 게이트웨이 IP 주소: 5.4.3.2(예: 값만 해당 - 온-프레미스 디바이스의 IP 주소 사용)

- 주소 공간 10.61.0.0/16, 10.62.0.0/16(예: 값만 해당)

가상 네트워크 게이트웨이에서 다음 값을 사용하여 로컬 네트워크 게이트웨이에 연결을 추가합니다.

- 연결 이름: VNet1toSite6

- 연결 유형: IPsec

- 로컬 네트워크 게이트웨이: Site6

- 공유 키: abc123(예: 값 - 사용된 온-프레미스 디바이스 키와 일치해야 함)

- IKE 프로토콜: IKEv2

3단계: S2S VPN 연결에서 사용자 지정 IPsec/IKE 정책 구성

다음 알고리즘 및 매개 변수를 사용하여 사용자 지정 IPsec/IKE 정책을 구성합니다.

- IKE 1단계: AES256, SHA384, DHGroup24

- IKE 2단계(IPsec): AES256, SHA256, PFS 없음

- IPsec SA 수명(KB): 102400000

- IPsec SA 수명(초): 30000

- DPD 시간 제한: 45초

사용자가 만든 연결 리소스인 VNet1toSite6으로 이동합니다. 구성 페이지를 엽니다. 사용자 지정 IPsec/IKE 정책을 선택하여 모든 구성 옵션을 표시합니다. 다음 스크린샷은 목록에 따른 구성을 보여줍니다.

IPsec으로 GCMAES를 사용하는 경우 IPsec 암호화 및 무결성 모두에 대해 동일한 GCMAES 알고리즘 및 키 길이를 사용해야 합니다. 예를 들어 다음 스크린샷은 IPsec 암호화와 IPsec 무결성 모두에 대해 GCMAES128을 지정합니다.

Azure VPN 게이트웨이를 정책 기반 온-프레미스 VPN 디바이스에 연결하도록 설정하려면 정책 기반 트래픽 선택기 사용 옵션에 대해 사용을 선택할 수 있습니다.

모든 옵션을 선택한 후에는 저장을 선택하여 연결 리소스에 대한 변경 내용을 커밋합니다. 정책은 약 1분 후에 적용됩니다.

Important

연결에 IPsec/IKE 정책이 지정되고 나면 Azure VPN Gateway는 해당 특정 연결에 지정된 암호화 알고리즘 및 키 수준으로 된 IPsec/IKE 제안만 보내거나 수락합니다. 연결에 대한 온-프레미스 VPN 디바이스에서 정확한 정책 조합을 사용하거나 수락하는지 확인합니다. 그러지 않으면 S2S VPN 터널이 설정되지 않습니다.

정책 기반 트래픽 선택기 및 DPD 제한 시간 옵션은 사용자 지정 IPsec/IKE 정책 없이 기본 정책으로 지정할 수 있습니다.

사용자 지정 정책을 사용하여 VNet 간 연결 만들기

IPsec/IKE 정책을 사용하여 VNet 간 연결을 만드는 단계는 S2S VPN 연결을 만드는 단계와 유사합니다. TestVNet1 및 VPN 게이트웨이를 만들고 구성하려면 S2S vpn 연결 만들기의 이전 섹션을 완료해야 합니다.

1단계: TestVNet2용 가상 네트워크, VPN 게이트웨이 및 로컬 네트워크 게이트웨이 만들기

VNet 간 연결 만들기 문서의 단계를 사용하여 TestVNet2를 만들고 TestVNet1에 대한 VNet 간 연결을 만듭니다.

예제 값:

가상 네트워크 TestVNet2

- 리소스 그룹: TestRG2

- 이름: TestVNet2

- 지역: (미국) 미국 서부

- IPv4 주소 공간: 10.2.0.0/16

- 서브넷 1 이름: FrontEnd

- 서브넷 1 주소 범위: 10.2.0.0/24

- 서브넷 2 이름: BackEnd

- 서브넷 2 주소 범위: 10.2.1.0/24

VPN 게이트웨이: VNet2GW

- 이름: VNet2GW

- 지역: 미국 서부

- 게이트웨이 유형: VPN

- VPN 유형: 경로 기반

- SKU: VpnGw2AZ

- 세대: 2세대

- 가상 네트워크: TestVNet2

- 게이트웨이 서브넷 주소 범위: 10.2.255.0/27

- 공용 IP 주소 유형: 기본 또는 표준

- 공용 IP 주소: 새로 만들기

- 공용 IP 주소 이름: VNet2GWpip

- 활성-활성 모드 사용: 사용 안 함

- BGP 구성: 사용 안 함

2단계: VNet 간 연결 구성

VNet1GW 게이트웨이에서 VNet 간 연결을 VNet1toVNet2라는 VNet2GW에 추가합니다.

다음으로, VNet2GW에서 VNet 간 연결을 VNet2toVNet1이라는 VNet1GW에 추가합니다.

연결을 추가하면 VNet2GW 리소스의 다음 스크린샷에 표시된 대로 VNet 간 연결이 표시됩니다.

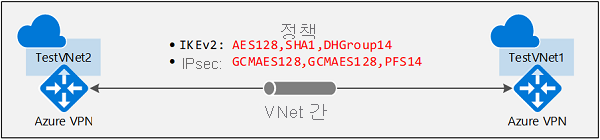

3단계: VNet1toVNet2에서 사용자 지정 IPsec/IKE 정책 구성

VNet1toVNet2 연결 리소스에서 구성 페이지로 이동합니다.

IPsec/IKE 정책의 경우 사용자 지정을 선택하여 사용자 지정 정책 옵션을 표시합니다. 해당 키 길이로 암호화 알고리즘을 선택합니다. 이 정책은 VNet1toSite6 연결에 대해 만든 이전 정책과 일치할 필요가 없습니다.

예제 값:

- IKE 1단계: AES128, SHA1, DHGroup14

- IKE 2단계(IPsec): GCMAES128, GCMAES128, PFS2048

- IPsec SA 수명(KB): 102400000

- IPsec SA 수명(초): 14400

- DPD 시간 제한: 45초

페이지 맨 위에서 저장을 선택하여 연결 리소스에 정책 변경 내용을 적용합니다.

4단계: VNet2toVNet1에서 사용자 지정 IPsec/IKE 정책 구성

VNet2toVNet1 연결인 VNet2toVNet1에 동일한 정책을 적용합니다. 그렇지 않으면 정책 불일치로 인해 IPsec/IKE VPN 터널이 연결되지 않습니다.

Important

연결에 IPsec/IKE 정책이 지정되고 나면 Azure VPN Gateway는 해당 특정 연결에 지정된 암호화 알고리즘 및 키 수준으로 된 IPsec/IKE 제안만 보내거나 수락합니다. 두 연결에 대한 IPsec 정책이 같은지 확인합니다. 그러지 않으면 VNet 간 연결이 설정되지 않습니다.

이러한 단계를 완료하면 몇 분 안에 연결이 설정되고, 다음과 같은 네트워크 토폴로지가 구현됩니다.

연결에서 사용자 지정 정책을 제거하려면 다음을 수행합니다.

- 연결에서 사용자 지정 정책을 제거하려면 연결 리소스로 이동합니다.

- 구성 페이지에서 Pses/IKE 정책을 사용자 지정에서 기본값으로 변경합니다. 그러면 연결에 대해 이전에 지정된 모든 사용자 지정 정책이 제거되고 이 연결에 대한 기본 IPsec/IKE 설정이 복원됩니다.

- 저장을 선택하여 사용자 지정 정책을 제거하고 연결에 대한 기본 IPsec/IKE 설정을 복원합니다.

IPsec/IKE 정책 FAQ

질문과 대답을 보려면 VPN Gateway FAQ의 IPsec/IKE 정책 섹션으로 이동합니다.

다음 단계

정책 기반 트래픽 선택기에 대한 자세한 내용은 여러 온-프레미스 정책 기반 VPN 디바이스 연결을 참조하세요.