암호화 요구 사항 및 Azure VPN Gateway 정보

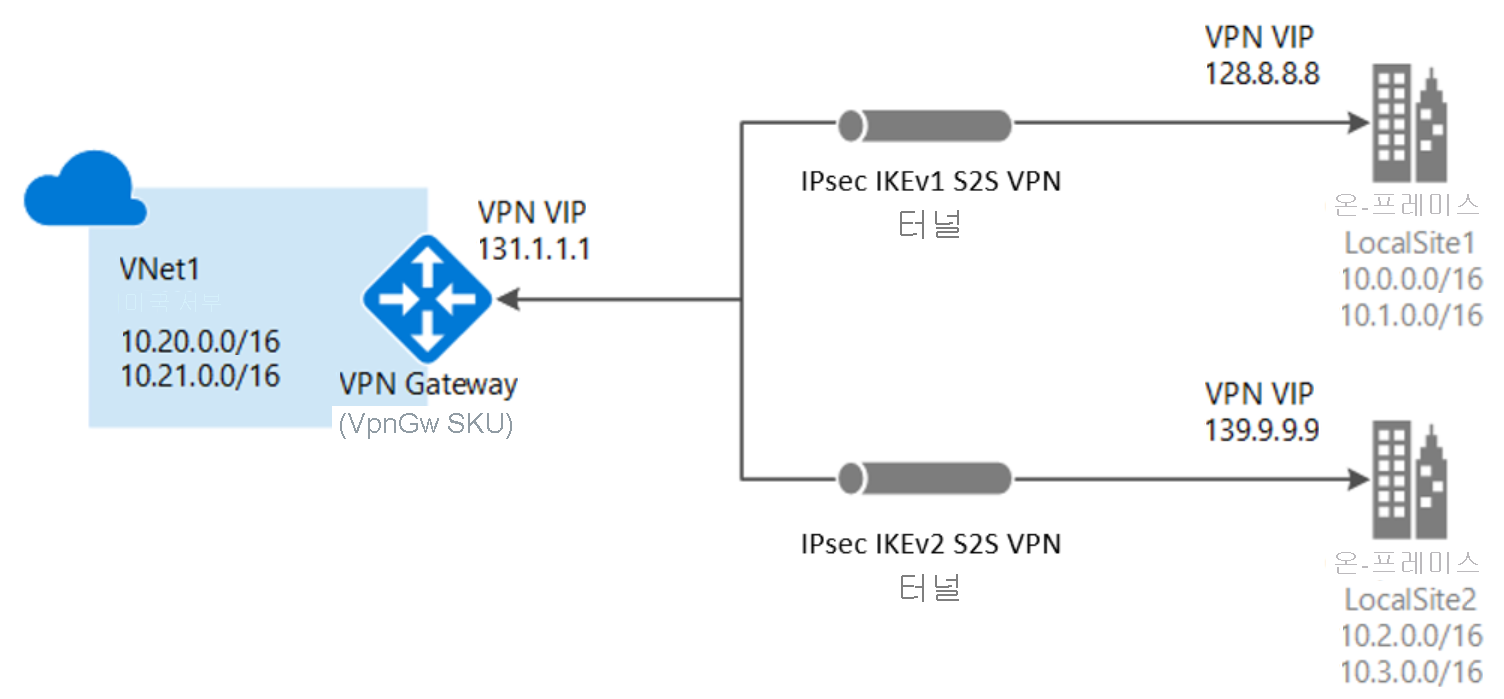

이 문서에서는 Azure 내에서 크로스-프레미스 S2S VPN 터널 및 VNet 간 연결 모두에 대한 암호화 요구 사항을 충족하도록 Azure VPN Gateway를 구성하는 방법을 설명합니다.

Azure VPN 연결에 대한 IKEv1 및 IKEv2 정보

일반적으로 기본 SKU에 대해서만 IKEv1 연결을 허용하고, 기본 SKU 이외의 모든 VPN 게이트웨이 SKU에 대해 IKEv2 연결을 허용했습니다. 기본 SKU는 1개의 연결 및 성능 등의 기타 제한 사항을 허용하고, IKEv1 프로토콜만 지원하는 레거시 디바이스를 사용하는 고객 환경은 제한적이었습니다. 이제 IKEv1 프로토콜을 사용하는 고객 환경을 향상시키기 위해 기본 SKU를 제외한 모든 VPN 게이트웨이 SKU에 대한 IKEv1 연결을 허용합니다. 자세한 내용은 VPN Gateway SKU를 참조하세요. IKEv1을 사용하는 VPN Gateway는 기본 모드 키를 다시 입력하는 동안 터널 재연결이 발생할 수 있습니다.

IKEv1 및 IKEv2 연결이 동일한 VPN 게이트웨이에 적용되는 경우 이러한 두 연결 간의 전송은 자동으로 설정됩니다.

Azure VPN Gateway에 대한 IPsec 및 IKE 정책 매개 변수 정보

IPsec 및 IKE 프로토콜 표준은 다양하게 결합된 다양한 암호화 알고리즘을 지원합니다. 특정 조합의 암호화 알고리즘 및 매개 변수를 요청하지 않으면 Azure VPN 게이트웨이에서 기본 제안 집합을 사용합니다. 기본 정책 집합은 기본 구성에서 광범위한 타사 VPN 디바이스와의 상호 운용성을 극대화하기 위해 선택되었습니다. 따라서 정책 및 제안 수에서 사용 가능한 암호화 알고리즘 및 키 길이의 가능한 모든 조합을 다룰 수는 없습니다.

기본 정책

Azure VPN Gateway에 대한 기본 정책 집합은 사이트 간 VPN Gateway 연결에 대한 VPN 디바이스 및 IPsec/IKE 매개 변수 정보 문서에 나열되어 있습니다.

암호화 요구 사항

특정 암호화 알고리즘 또는 매개 변수가 필요한 통신의 경우, 일반적으로 규정 준수 또는 보안 요구 사항으로 인해 이제 Azure 기본 정책 집합 대신 특정 암호화 알고리즘 및 키 강도와 함께 사용자 지정 IPsec/IKE 정책을 사용하도록 Azure VPN Gateway를 구성할 수 있습니다.

예를 들어 Azure VPN Gateway에 대한 IKEv2 기본 모드 정책은 Diffie-Hellman Group 2(1024비트)만 활용하는 반면, Group 14(2048비트), Group 24(2048비트 MODP Group), ECP(elliptic curve groups) 256 또는 384비트(각각 Group 19 및 Group 20) 등 IKE에서 사용할 더 강력한 그룹을 지정해야 할 수 있습니다. 유사한 요구 사항은 IPsec 빠른 모드 정책에도 적용됩니다.

Azure VPN Gateway의 사용자 지정 IPsec/IKE 정책

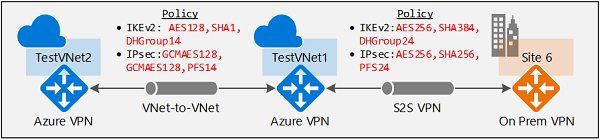

이제 Azure VPN Gateway에서 연결별 사용자 지정 IPsec/IKE 정책을 지원합니다. 아래 예제에 나와 있는 것처럼 사이트 간 또는 VNet 간 연결에 대해 원하는 키 강도를 가진 IPsec 및 IKE에 대한 특정 암호화 알고리즘 조합을 선택할 수 있습니다.

IPsec/IKE 정책을 만들어 새 연결 또는 기존 연결에 적용할 수 있습니다.

워크플로

- 다른 방법 문서에 설명된 대로 연결 토폴로지에 대한 가상 네트워크, VPN 게이트웨이 또는 로컬 네트워크 게이트웨이를 만듭니다.

- IPsec/IKE 정책을 만듭니다.

- S2S 또는 VNet 간 연결을 만들 때 정책을 적용할 수 있습니다.

- 연결이 이미 생성된 경우 기존 연결에 정책을 적용하거나 업데이트할 수 있습니다.

IPsec/IKE 정책 FAQ

모든 Azure VPN 게이트웨이 SKU에서 사용자 지정 IPsec/IKE 정책이 지원되나요?

사용자 지정 IPsec/IKE 정책은 기본 SKU를 제외한 모든 Azure VPN 게이트웨이 SKU에서 지원됩니다.

연결에서 얼마나 많은 정책을 지정할 수 있나요?

연결에 대해 하나의 정책 조합만 지정할 수 있습니다.

연결에 부분 정책을 지정할 수 있나요(예: IKE 알고리즘만 지정하지만 IPsec은 지정하지 않는지)?

아니요, IKE(주 모드) 및 IPsec(빠른 모드) 모두에 대한 모든 알고리즘 및 매개 변수를 지정해야 합니다. 부분적인 정책 사양은 허용되지 않습니다.

사용자 지정 정책에서 지원하는 알고리즘 및 주요 강점은 무엇인가요?

다음 표에는 직접 구성할 수 있는 지원되는 암호화 알고리즘 및 키 수준이 나와 있습니다. 모든 필드에 대해 한 가지 옵션을 선택해야 합니다.

| IPsec/IKEv2 | 옵션 |

|---|---|

| IKEv2 암호화 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2 무결성 | SHA384, SHA256, SHA1, MD5 |

| DH 그룹 | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, 없음 |

| IPsec 암호화 | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, 없음 |

| IPsec 무결성 | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS 그룹 | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, 없음 |

| 빠른 모드 SA 수명 | (선택 사항, 지정하지 않은 경우 기본값) 초(정수, 최소 300, 기본값 27,000) 킬로바이트(정수, 최소 1,024, 기본값 10,2400,000) |

| 트래픽 선택기 | UsePolicyBasedTrafficSelectors($True 또는 $False, 그러나 선택 사항, 지정되지 않은 경우 기본값은 $False) |

| DPD 제한 시간 | 초(정수, 최소 9, 최대 3,600, 기본값 45) |

온-프레미스 VPN 디바이스 구성은 Azure IPsec 또는 IKE 정책에서 지정한 다음 알고리즘 및 매개 변수가 일치하거나 포함해야 합니다.

- IKE 암호화 알고리즘(기본 모드, 1단계)

- IKE 무결성 알고리즘(기본 모드, 1단계)

- DH 그룹(기본 모드, 1단계)

- IPsec 암호화 알고리즘(빠른 모드, 2단계)

- IPsec 무결성 알고리즘(빠른 모드, 2단계)

- PFS 그룹(빠른 모드, 2단계)

- 트래픽 선택기(

UsePolicyBasedTrafficSelectors(을)를 사용하는 경우) - SA 수명(일치하지 않아도 되는 로컬 사양)

IPsec 암호화 알고리즘에 GCMAES를 사용하는 경우 IPsec 무결성을 위해 동일한 GCMAES 알고리즘과 키 길이를 선택해야 합니다. 예를 들어, 두 가지 모두에 GCMAES128을 사용합니다.

알고리즘 및 키 표에서:

- IKE는 주 모드 또는 1단계에 해당합니다.

- IPsec은 빠른 모드 또는 2단계에 해당합니다.

- DH 그룹은 기본 모드 또는 1단계에서 사용되는 Diffie-Hellman 그룹을 지정합니다.

- PFS 그룹은 빠른 모드 또는 2단계에서 사용되는 Diffie-Hellman 그룹을 지정했습니다.

IKE 주 모드 SA 수명은 Azure VPN Gateways에서 28,800초로 고정됩니다.

UsePolicyBasedTrafficSelectors(은)는 연결에 대한 선택적 매개 변수입니다. 연결에서UsePolicyBasedTrafficSelectors(을)를$True(으)로 설정하면 VPN 게이트웨이가 온-프레미스 정책 기반 VPN 방화벽에 연결되도록 구성됩니다.UsePolicyBasedTrafficSelectors(을)를 사용하도록 설정하는 경우 VPN 디바이스에 다대다 대신 Azure 가상 네트워크 접두사에 대한 온-프레미스 네트워크(로컬 네트워크 게이트웨이) 접두사의 모든 조합으로 정의된 일치하는 트래픽 선택기가 있는지 확인합니다. VPN 게이트웨이는 VPN 게이트웨이에 구성된 내용에 관계없이 원격 VPN 게이트웨이가 제안하는 모든 트래픽 선택기를 허용합니다.예를 들어 온-프레미스 네트워크 접두사가 10.1.0.0/16 및 10.2.0.0/16이고 가상 네트워크 접두사가 192.168.0.0/16 및 172.16.0.0/16이면 다음 트래픽 선택기를 지정해야 합니다.

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

정책 기반 트래픽 선택기에 대한 자세한 내용은 여러 온-프레미스 정책 기반 VPN 디바이스에 VPN 게이트웨이 연결을 참조하세요.

시간 제한을 더 짧은 기간으로 설정하면 IKE가 더 적극적으로 키를 다시 입력하게 됩니다. 그러면 어떤 경우에는 연결이 끊어진 것처럼 보일 수 있습니다. 온-프레미스 위치가 VPN 게이트웨이가 있는 Azure 지역에서 멀리 떨어져 있거나 실제 링크 조건으로 인해 패킷 손실이 발생할 수 있는 경우에는 이러한 상황이 바람직하지 않을 수 있습니다. 일반적으로 시간 제한을 30~45초로 설정하는 것이 좋습니다.

자세한 내용은 VPN 게이트웨이를 여러 온-프레미스 정책 기반 VPN 디바이스에 연결을 참조하세요.

사용자 지정 정책이 지원하는 Diffie-Hellman 그룹은 무엇입니까?

다음 표에서는 사용자 지정 정책이 지원하는 해당 Diffie-Hellman 그룹을 나열합니다.

| Diffie-Hellman 그룹 | DHGroup | PFSGroup | 키 길이 |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768비트 MODP |

| 2 | DHGroup2 | PFS2 | 1024비트 MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048비트 MODP |

| 19 | ECP256 | ECP256 | 256비트 ECP |

| 20 | ECP384 | ECP384 | 384비트 ECP |

| 24 | DHGroup24 | PFS24 | 2048비트 MODP |

자세한 내용은 RFC3526 및 RFC5114를 참조하세요.

사용자 지정 정책이 VPN 게이트웨이에 대한 기본 IPsec/IKE 정책 집합을 대체하나요?

예. 연결에 사용자 지정 정책을 지정한 후 Azure VPN 게이트웨이는 연결에서 해당 정책만 IKE 초기자 및 IKE 응답자로 사용합니다.

사용자 지정 IPsec/IKE 정책을 제거하면 연결이 보호되지 않나요?

아니요, IPsec/IKE는 여전히 연결을 보호하는 데 도움이 됩니다. 연결에서 사용자 지정 정책을 제거한 후 VPN 게이트웨이는 IPsec/IKE 제안의 기본 목록으로 되돌아가 온-프레미스 VPN 디바이스를 사용하여 IKE 핸드셰이크를 다시 시작합니다.

IPsec/IKE 정책을 추가 또는 업데이트하는 것이 VPN 연결에 방해가 될까요?

예. VPN 게이트웨이가 기존 연결을 중단하고 IKE 핸드셰이크를 다시 시작하여 새 암호화 알고리즘 및 매개 변수를 사용하여 IPsec 터널을 다시 설정하면 약간의 중단(몇 초)이 발생할 수 있습니다. 중단을 최소화하기 위해 일치하는 알고리즘 및 키 강도로 온-프레미스 VPN 디바이스도 구성되었는지 확인합니다.

다른 연결에 다른 정책을 사용할 수 있나요?

예. 사용자 지정 정책은 연결별로 적용됩니다. 다른 연결에 서로 다른 IPsec/IKE 정책을 만들어 적용할 수 있습니다.

또한 연결의 하위 집합에 대해 사용자 지정 정책을 적용하도록 선택할 수도 있습니다. 나머지는 Azure 기본 IPsec/IKE 정책 집합을 사용합니다.

VNet-VNet 연결에서 사용자 지정 정책을 사용할 수 있나요?

예. IPsec 크로스-프레미스 연결 및 VNet 간 연결 모두에 사용자 지정 정책을 적용할 수 있습니다.

두 VNet 간 연결 리소스에 동일한 정책을 지정해야 하나요?

예. Azure에서 VNet 간 터널은 두 개의 연결 리소스(각 방향당 하나씩)로 구성됩니다. 두 연결 리소스에 동일한 정책이 있는지 확인합니다. 그렇지 않으면 VNet-VNet 연결이 설정되지 않습니다.

기본 DPD 시간 제한 값이란 무엇인가요? 다른 DPD 시간 제한을 지정할 수 있나요?

기본 DPD 시간 제한은 VPN 게이트웨이에서 45초입니다. 각 IPsec 또는 VNet 간 연결에서 9초에서 3,600초까지 다른 DPD 시간 제한 값을 지정할 수 있습니다.

참고 항목

시간 제한을 더 짧은 기간으로 설정하면 IKE가 더 적극적으로 키를 다시 입력하게 됩니다. 그러면 어떤 경우에는 연결이 끊어진 것처럼 보일 수 있습니다. 온-프레미스 위치가 VPN 게이트웨이가 있는 Azure 지역에서 멀리 떨어져 있거나 실제 링크 조건으로 인해 패킷 손실이 발생할 수 있는 경우에는 이러한 상황이 바람직하지 않을 수 있습니다. 일반적으로 시간 제한을 30~45초로 설정하는 것이 좋습니다.

사용자 지정 IPsec/IKE 정책이 ExpressRoute 연결에서 작동하나요?

아니요. IPsec/IKE 정책은 VPN 게이트웨이를 통한 S2S VPN 및 VNet-VNet 연결에서만 작동합니다.

IKEv1 또는 IKEv2 프로토콜 형식을 사용하여 연결을 만들려면 어떻게 해야 하나요?

기본 SKU, 표준 SKU 및 이전 SKU 및 다른 이전 SKU를 제외한 모든 경로 기반 VPN 형식 SKU에서 IKEv1 연결을 만들 수 있습니다.

연결을 만드는 동안 연결 프로토콜 유형(IKEv1 또는 IKEv2)을 지정할 수 있습니다. 연결 프로토콜 유형을 지정하지 않으면 해당하는 경우 기본 옵션으로 IKEv2가 사용됩니다. 자세한 내용은 Azure PowerShell cmdlet 설명서를 참조하세요.

SKU 유형 및 IKEv1 및 IKEv2 지원에 대한 자세한 내용은 VPN 게이트웨이를 여러 온-프레미스 정책 기반 VPN 디바이스에 연결을 참조하세요.

IKEv1과 IKEv2 연결 간의 전송이 허용되나요?

예.

경로 기반 VPN 유형에 대한 기본 SKU에서 IKEv1 사이트간 연결을 사용할 수 있나요?

아니요. 기본 SKU는 이 구성을 지원하지 않습니다.

연결을 만든 후 연결 프로토콜 유형을 변경할 수 있나요? (IKEv1에서 IKEv2로 또는 그 반대로)

아니요. 연결을 만든 후에는 IKEv1 및 IKEv2 프로토콜을 변경할 수 없습니다. 원하는 프로토콜 형식을 사용하여 새 연결을 삭제하고 다시 만들어야 합니다.

내 IKEv1 연결이 자주 다시 연결되는 이유는 무엇인가요?

정적 라우팅 또는 경로 기반 IKEv1 연결이 일상적인 간격으로 연결이 끊어지는 경우 VPN 게이트웨이가 현재 위치 다시 키를 지원하지 않기 때문일 수 있습니다. 기본 모드의 키를 다시 입력하면 IKEv1 터널의 연결이 끊기고 다시 연결하는 데 최대 5초가 걸립니다. 기본 모드 협상 시간 제한 값은 키의 빈도를 결정합니다. 이러한 재연결을 방지하기 위해 인플레이스 키 다시 입력을 지원하는 IKEv2를 사용하도록 전환할 수 있습니다.

연결이 임의로 다시 연결되는 경우 문제 해결 가이드를 따릅니다.

구성에 대한 자세한 정보 및 단계는 어디에서 찾을 수 있나요?

다음 문서를 참조하세요.

- S2S VPN 및 VNet-VNet에 대한 사용자 지정 IPsec/IKE 연결 정책 구성: Azure Portal

- S2S VPN 및 VNet-VNet에 대한 사용자 지정 IPsec/IKE 연결 정책 구성: PowerShell

다음 단계

연결에 대한 사용자 지정 IPsec/IKE 정책을 구성하는 방법에 대한 단계별 지침은 IPsec/IKE 정책 구성을 참조하세요.

또한 UsePolicyBasedTrafficSelectors 옵션에 대한 자세한 내용은 여러 정책 기반 VPN 디바이스 연결을 참조하세요.