중요

사용 중단 알림: SIEM 에이전트 Microsoft Defender for Cloud Apps

Microsoft Defender 워크로드에서 진행 중인 수렴 프로세스의 일환으로 Microsoft Defender for Cloud Apps SIEM 에이전트는 2025년 11월부터 더 이상 사용되지 않습니다.

기존 Microsoft Defender for Cloud Apps SIEM 에이전트는 해당 시점까지 그대로 작동합니다. 2025년 6월 19일부터 새 SIEM 에이전트를 구성할 수 없지만 Microsoft Sentinel 에이전트 통합(미리 보기)은 계속 지원되며 계속 추가할 수 있습니다.

여러 워크로드의 활동 및 경고 데이터 관리를 지원하는 API로 전환하는 것이 좋습니다. 이러한 API는 보안 모니터링 및 관리를 강화하고 여러 Microsoft Defender 워크로드의 데이터를 사용하여 추가 기능을 제공합니다.

Microsoft Defender for Cloud Apps SIEM 에이전트를 통해 현재 사용할 수 있는 데이터에 대한 연속성과 액세스를 보장하려면 지원되는 다음 API로 전환하는 것이 좋습니다.

- 경고 및 활동은 Microsoft Defender XDR 스트리밍 API를 참조하세요.

- Microsoft Entra ID Protection 로그온 이벤트는 고급 헌팅 스키마의 IdentityLogonEvents 테이블을 참조하세요.

- Microsoft Graph 보안 경고 API는 다음을 참조하세요. alerts_v2

- Microsoft Defender XDR 인시던트 API에서 Microsoft Defender for Cloud Apps 경고 데이터를 보려면 Microsoft Defender XDR 인시던트 API 및 인시던트 리소스 유형을 참조하세요.

Microsoft Defender for Cloud Apps 일반 SIEM 서버와 통합하여 연결된 앱의 경고 및 활동을 중앙 집중식으로 모니터링할 수 있습니다. 연결된 앱에서 새 활동 및 이벤트를 지원하므로 해당 앱에 대한 가시성이 Microsoft Defender for Cloud Apps 롤아웃됩니다. SIEM 서비스와 통합하면 일반적인 보안 워크플로를 유지 관리하고, 보안 절차를 자동화하고, 클라우드 기반 이벤트와 온-프레미스 이벤트 간의 상관 관계를 유지하면서 클라우드 애플리케이션을 더 잘 보호할 수 있습니다. Microsoft Defender for Cloud Apps SIEM 에이전트는 서버에서 실행되고 Microsoft Defender for Cloud Apps 경고 및 활동을 끌어와 SIEM 서버로 스트리밍합니다.

SIEM을 Defender for Cloud Apps 처음 통합하면 지난 2일 동안의 활동 및 경고가 SIEM 및 모든 활동 및 경고(선택한 필터에 따라)로 전달됩니다. 이 기능을 장기간 사용하지 않도록 설정한 다음 다시 사용하도록 설정하면 지난 2일간의 경고 및 활동이 전달된 다음, 그 때부터 모든 경고 및 활동이 전달됩니다.

추가 통합 솔루션은 다음과 같습니다.

- Microsoft Sentinel - 네이티브 통합을 위한 확장 가능한 클라우드 네이티브 SIEM 및 SOAR입니다. Microsoft Sentinel과 통합하는 방법에 대한 자세한 내용은 Microsoft Sentinel 통합을 참조하세요.

- Microsoft 보안 그래프 API - 여러 보안 공급자를 연결하는 단일 프로그래밍 인터페이스를 제공하는 중간 서비스(또는 브로커)입니다. 자세한 내용은 Microsoft Graph 보안 API 사용하여 보안 솔루션 통합을 참조하세요.

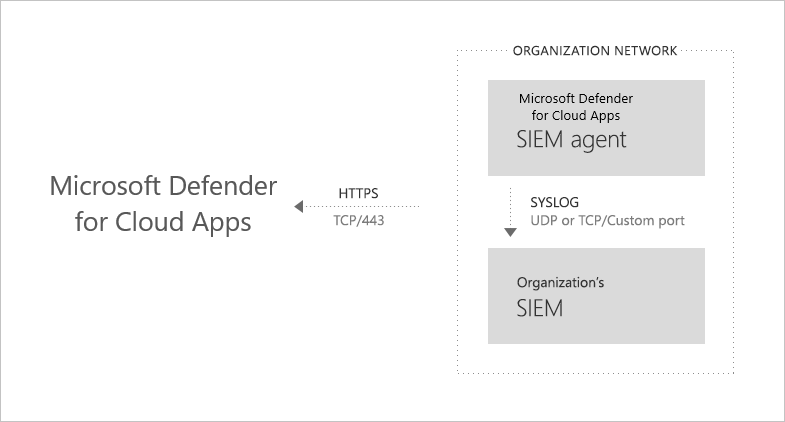

일반 SIEM 통합 아키텍처

SIEM 에이전트는 organization 네트워크에 배포됩니다. 배포 및 구성되면 Defender for Cloud Apps RESTful API를 사용하여 구성된 데이터 형식(경고 및 활동)을 가져옵니다. 그런 다음 포트 443에서 암호화된 HTTPS 채널을 통해 트래픽을 보냅니다.

SIEM 에이전트가 Defender for Cloud Apps 데이터를 검색하면 Syslog 메시지를 로컬 SIEM으로 보냅니다. Defender for Cloud Apps 설치 중에 제공한 네트워크 구성(사용자 지정 포트가 있는 TCP 또는 UDP)을 사용합니다.

지원되는 SIEM

Defender for Cloud Apps 현재 Micro Focus ArcSight 및 일반 CEF를 지원합니다.

통합 방법

SIEM과 통합은 다음 세 단계로 수행됩니다.

- Defender for Cloud Apps 설정합니다.

- JAR 파일을 다운로드하고 서버에서 실행합니다.

- SIEM 에이전트가 작동하는지 확인합니다.

필수 구성 요소

- 표준 Windows 또는 Linux 서버(가상 머신일 수 있습니다).

- OS: Windows 또는 Linux

- CPU: 2

- 디스크 공간: 20GB

- RAM: 2GB

- 서버에서 Java 8을 실행해야 합니다. 이전 버전은 지원되지 않습니다.

- TLS(전송 계층 보안) 1.2 이상. 이전 버전은 지원되지 않습니다.

- 네트워크 요구 사항에 설명된 대로 방화벽 설정

SIEM과 통합

1단계: Defender for Cloud Apps 설정

Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다.

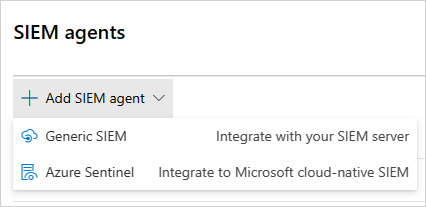

시스템에서SIEM 에이전트를 선택합니다. SIEM 에이전트 추가를 선택한 다음, 일반 SIEM을 선택합니다.

마법사에서 마법사 시작을 선택합니다.

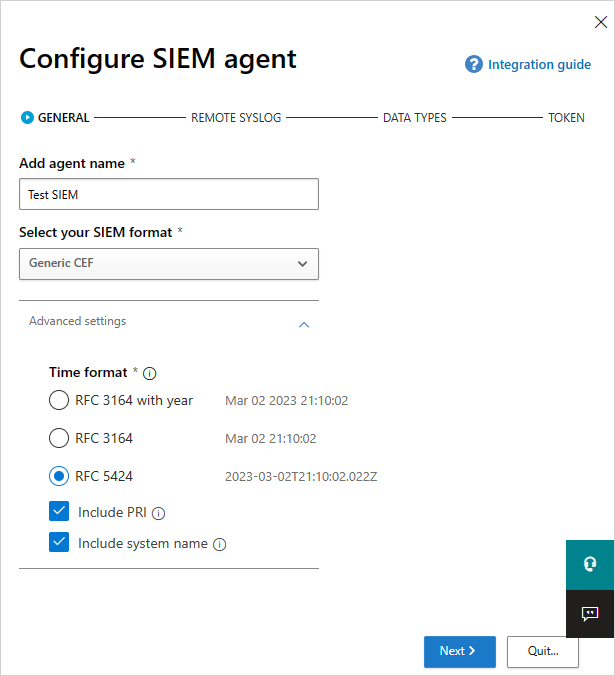

마법사에서 이름을 입력하고 SIEM 형식을 선택하고 해당 형식 과 관련된 고급 설정을 설정합니다. 다음을 선택합니다.

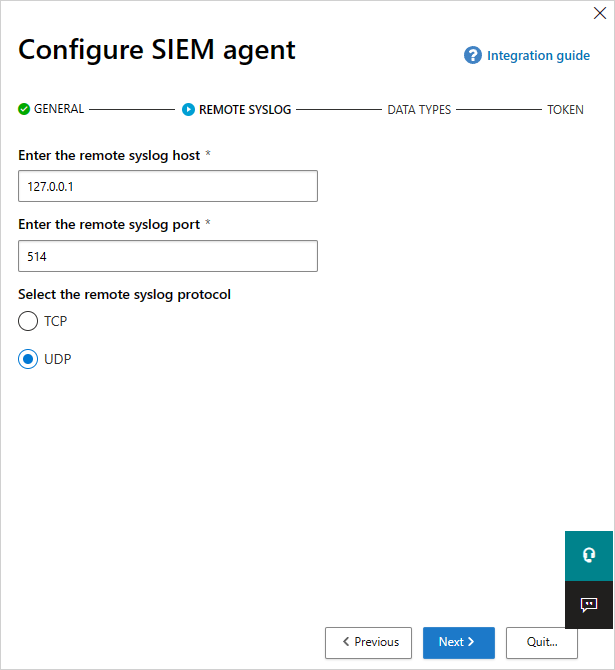

원격 syslog 호스트 및 Syslog 포트 번호의 IP 주소 또는 호스트 이름을 입력합니다. 원격 Syslog 프로토콜로 TCP 또는 UDP를 선택합니다. 보안 관리자와 협력하여 이러한 세부 정보가 없는 경우 가져올 수 있습니다. 다음을 선택합니다.

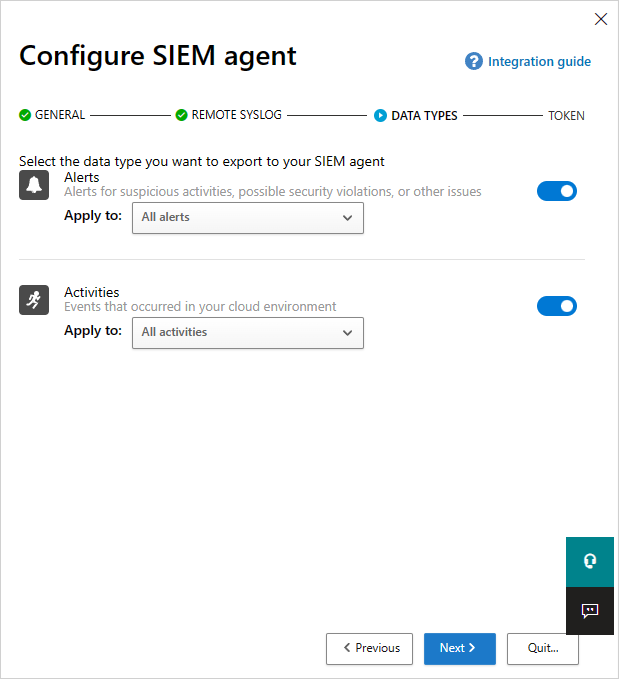

경고 및 활동을 위해 SIEM 서버로 내보낼 데이터 형식을 선택합니다. 슬라이더를 사용하여 슬라이더를 사용하도록 설정하고 사용하지 않도록 설정합니다. 기본적으로 모든 항목이 선택됩니다. 적용을 사용하여 필터를 설정하여 특정 경고 및 활동만 SIEM 서버에 보낼 수 있습니다. 결과 편집 및 미리 보기를 선택하여 필터가 예상대로 작동하는지 검사. 다음을 선택합니다.

토큰을 복사하고 나중에 저장할 수 있습니다. 마침을 선택하고 마법사를 그대로 둡니다. 테이블에 추가한 SIEM 에이전트를 보려면 SIEM 페이지로 돌아가기. 나중에 연결될 때까지 만든 것으로 표시됩니다.

참고

사용자가 만든 모든 토큰은 토큰을 만든 관리자에게 바인딩됩니다. 즉, 관리 사용자가 Defender for Cloud Apps 제거되면 토큰이 더 이상 유효하지 않습니다. 일반 SIEM 토큰은 필요한 유일한 리소스에 대한 읽기 전용 권한을 제공합니다. 이 토큰의 일부에 다른 권한이 부여되지 않습니다.

2단계: JAR 파일을 다운로드하고 서버에서 실행

Microsoft 다운로드 센터에서 소프트웨어 사용 조건에 동의한 후 .zip 파일을 다운로드하고 압축을 풉니다.

서버에서 추출된 파일을 실행합니다.

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

참고

- 파일 이름은 SIEM 에이전트의 버전에 따라 다를 수 있습니다.

- 대괄호 [ ]의 매개 변수는 선택 사항이며 관련 경우에만 사용해야 합니다.

- 서버 시작 중에 JAR을 실행하는 것이 좋습니다.

- Windows: 예약된 작업으로 실행하고 사용자가 로그온되었는지 여부를 실행 하도록 작업을 구성하고 작업 중지 확인란을 선택 취소해야 합니다.

- Linux: & 사용하여 실행 명령을 rc.local 파일에 추가합니다. 예:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

다음 변수가 사용되는 위치:

- DIRNAME는 로컬 에이전트 디버그 로그에 사용할 디렉터리 경로입니다.

- ADDRESS[:P ORT]는 서버가 인터넷에 연결하는 데 사용하는 프록시 서버 주소 및 포트입니다.

- TOKEN은 이전 단계에서 복사한 SIEM 에이전트 토큰입니다.

언제든지 -h를 입력하여 도움을 받을 수 있습니다.

샘플 활동 로그

다음은 SIEM으로 전송된 샘플 활동 로그입니다.

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

다음 텍스트는 경고 로그 파일 예제입니다.

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

CEF 형식의 샘플 Defender for Cloud Apps 경고

| 에 적용 가능 | CEF 필드 이름 | 설명 |

|---|---|---|

| 활동/경고 | 시작하다 | 활동 또는 경고 타임스탬프 |

| 활동/경고 | 끝 | 활동 또는 경고 타임스탬프 |

| 활동/경고 | rt(rt) | 활동 또는 경고 타임스탬프 |

| 활동/경고 | msg | 포털에 표시된 것처럼 활동 또는 경고 설명 |

| 활동/경고 | suser | 활동 또는 경고 주체 사용자 |

| 활동/경고 | destinationServiceName | 활동 또는 경고 시작 앱(예: Microsoft 365, Sharepoint, Box). |

| 활동/경고 | cs<X>레이블 | 각 레이블의 의미는 다르지만 레이블 자체는 targetObjects와 같이 설명합니다. |

| 활동/경고 | cs<X> | 레이블에 해당하는 정보입니다(레이블 예제에 따라 활동 또는 경고의 대상 사용자). |

| 활동 | EVENT_CATEGORY_* | 활동의 상위 수준 범주 |

| 활동 | <행동> | 포털에 표시된 활동 유형 |

| 활동 | externalId | 이벤트 ID |

| 활동 | dvc | 클라이언트 디바이스의 IP |

| 활동 | requestClientApplication | 클라이언트 디바이스의 사용자 에이전트 |

| 경고 | <경고 유형> | 예를 들어 "ALERT_CABINET_EVENT_MATCH_AUDIT" |

| 경고 | <이름> | 일치하는 정책 이름 |

| 경고 | externalId | 경고 ID |

| 경고 | src | 클라이언트 디바이스의 IPv4 주소 |

| 경고 | c6a1 | 클라이언트 디바이스의 IPv6 주소 |

3단계: SIEM 에이전트가 작동하는지 확인

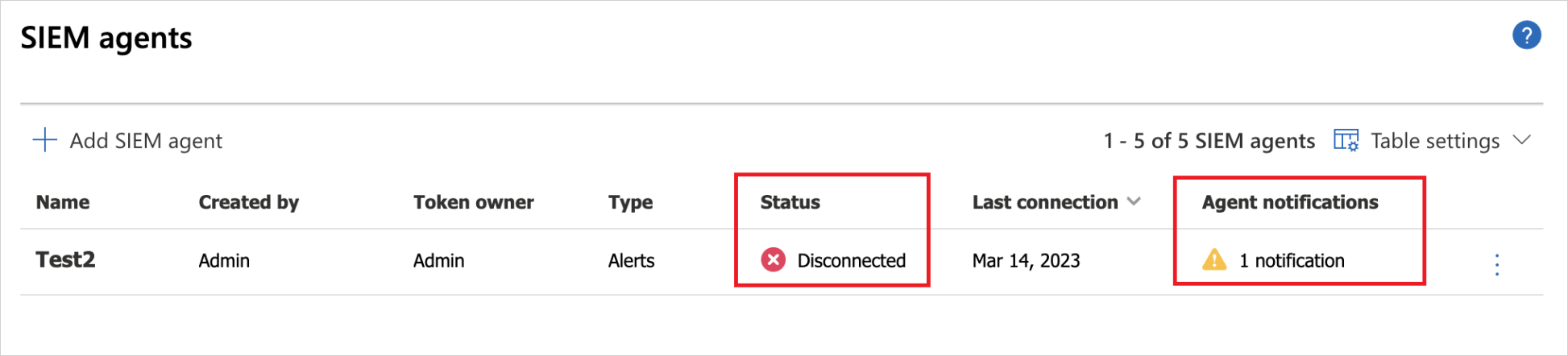

포털에서 SIEM 에이전트의 상태 연결 오류 또는 연결 끊김이 아니고 에이전트 알림이 없는지 확인합니다. 연결이 2시간 이상 중단되면 상태 연결 오류로 변경됩니다. 12시간 넘게 연결이 끊어지면 상태 연결 끊김으로 변경됩니다.

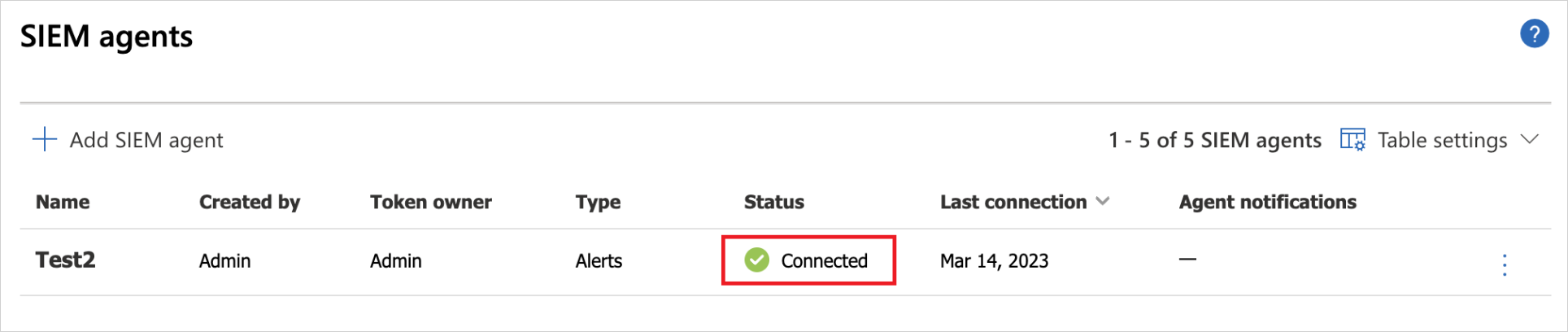

대신 다음과 같이 상태 연결해야 합니다.

Syslog/SIEM 서버에서 Defender for Cloud Apps 도착하는 활동 및 경고가 표시되는지 확인합니다.

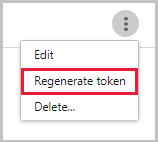

토큰 다시 생성

토큰이 손실되면 테이블의 SIEM 에이전트에 대한 행 끝에 있는 세 개의 점을 선택하여 토큰을 항상 다시 생성할 수 있습니다. 토큰 다시 생성을 선택하여 새 토큰을 가져옵니다.

SIEM 에이전트 편집

SIEM 에이전트를 편집하려면 테이블의 SIEM 에이전트에 대한 행 끝에 있는 세 개의 점을 선택하고 편집을 선택합니다. SIEM 에이전트를 편집하는 경우 .jar 파일을 다시 실행할 필요가 없으며 자동으로 업데이트됩니다.

SIEM 에이전트 삭제

SIEM 에이전트를 삭제하려면 테이블의 SIEM 에이전트에 대한 행 끝에 있는 세 개의 점을 선택하고 삭제를 선택합니다.

다음 단계

문제가 발생하면 도움을 드리겠습니다. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.