중요

사용 중단 알림: SIEM 에이전트 Microsoft Defender for Cloud Apps

Microsoft Defender 워크로드에서 진행 중인 수렴 프로세스의 일환으로 Microsoft Defender for Cloud Apps SIEM 에이전트는 2025년 11월부터 더 이상 사용되지 않습니다.

기존 Microsoft Defender for Cloud Apps SIEM 에이전트는 해당 시점까지 그대로 작동합니다. 2025년 6월 19일부터 새 SIEM 에이전트를 구성할 수 없지만 Microsoft Sentinel 에이전트 통합(미리 보기)은 계속 지원되며 계속 추가할 수 있습니다.

여러 워크로드의 활동 및 경고 데이터 관리를 지원하는 API로 전환하는 것이 좋습니다. 이러한 API는 보안 모니터링 및 관리를 강화하고 여러 Microsoft Defender 워크로드의 데이터를 사용하여 추가 기능을 제공합니다.

Microsoft Defender for Cloud Apps SIEM 에이전트를 통해 현재 사용할 수 있는 데이터에 대한 연속성과 액세스를 보장하려면 지원되는 다음 API로 전환하는 것이 좋습니다.

- 경고 및 활동은 Microsoft Defender XDR 스트리밍 API를 참조하세요.

- Microsoft Entra ID Protection 로그온 이벤트는 고급 헌팅 스키마의 IdentityLogonEvents 테이블을 참조하세요.

- Microsoft Graph 보안 경고 API는 다음을 참조하세요. alerts_v2

- Microsoft Defender XDR 인시던트 API에서 Microsoft Defender for Cloud Apps 경고 데이터를 보려면 Microsoft Defender XDR 인시던트 API 및 인시던트 리소스 유형을 참조하세요.

microsoft Sentinel(확장 가능한 클라우드 네이티브 SIEM 및 SOAR)과 Microsoft Defender for Cloud Apps 통합하여 경고 및 검색 데이터를 중앙 집중식으로 모니터링할 수 있습니다. Microsoft Sentinel과 통합하면 일반적인 보안 워크플로를 유지 관리하고, 보안 절차를 자동화하고, 클라우드 기반 이벤트와 온-프레미스 이벤트 간의 상관 관계를 유지하면서 클라우드 애플리케이션을 더 잘 보호할 수 있습니다.

Microsoft Sentinel 사용의 이점은 다음과 같습니다.

- Log Analytics에서 제공하는 더 긴 데이터 보존.

- 기본 시각화.

- Microsoft Power BI 또는 Microsoft Sentinel 통합 문서와 같은 도구를 사용하여 조직의 요구에 맞는 고유한 검색 데이터 시각화를 만듭니다.

추가 통합 솔루션은 다음과 같습니다.

- 제네릭 SIEM - Defender for Cloud Apps 일반 SIEM 서버와 통합합니다. 제네릭 SIEM과 통합하는 방법에 대한 자세한 내용은 일반 SIEM 통합을 참조하세요.

- Microsoft 보안 그래프 API - 여러 보안 공급자를 연결하는 단일 프로그래밍 인터페이스를 제공하는 중간 서비스(또는 브로커)입니다. 자세한 내용은 Microsoft Graph 보안 API 사용하여 보안 솔루션 통합을 참조하세요.

Microsoft Sentinel과 통합에는 Defender for Cloud Apps 및 Microsoft Sentinel의 구성이 모두 포함됩니다.

필수 구성 요소

Microsoft Sentinel과 통합하려면 다음을 수행합니다.

- 유효한 Microsoft Sentinel 라이선스가 있어야 합니다.

- 테넌트에서 보안 관리자 이상이어야 합니다.

미국 정부 지원

직접 Defender for Cloud Apps - Microsoft Sentinel 통합은 상용 고객에게만 제공됩니다.

그러나 모든 Defender for Cloud Apps 데이터는 Microsoft Defender XDR 사용할 수 있으므로 Microsoft Defender XDR 커넥터를 통해 Microsoft Sentinel에서 사용할 수 있습니다.

Microsoft Sentinel에서 Defender for Cloud Apps 데이터를 확인하려는 GCC, GCC High 및 DoD 고객이 Microsoft Defender XDR 솔루션을 설치하는 것이 좋습니다.

자세한 내용은 다음 항목을 참조하세요.

Microsoft Sentinel과 통합

Microsoft Defender 포털에서 설정 > Cloud Apps를 선택합니다.

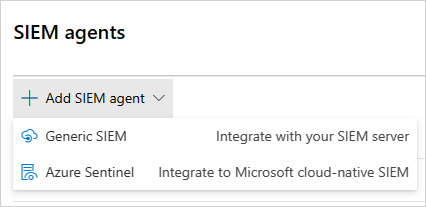

시스템에서SIEM 에이전트 SIEM 에이전트 >> Sentinel 추가를 선택합니다. 예시:

참고

이전에 통합을 수행한 경우 Microsoft Sentinel을 추가하는 옵션을 사용할 수 없습니다.

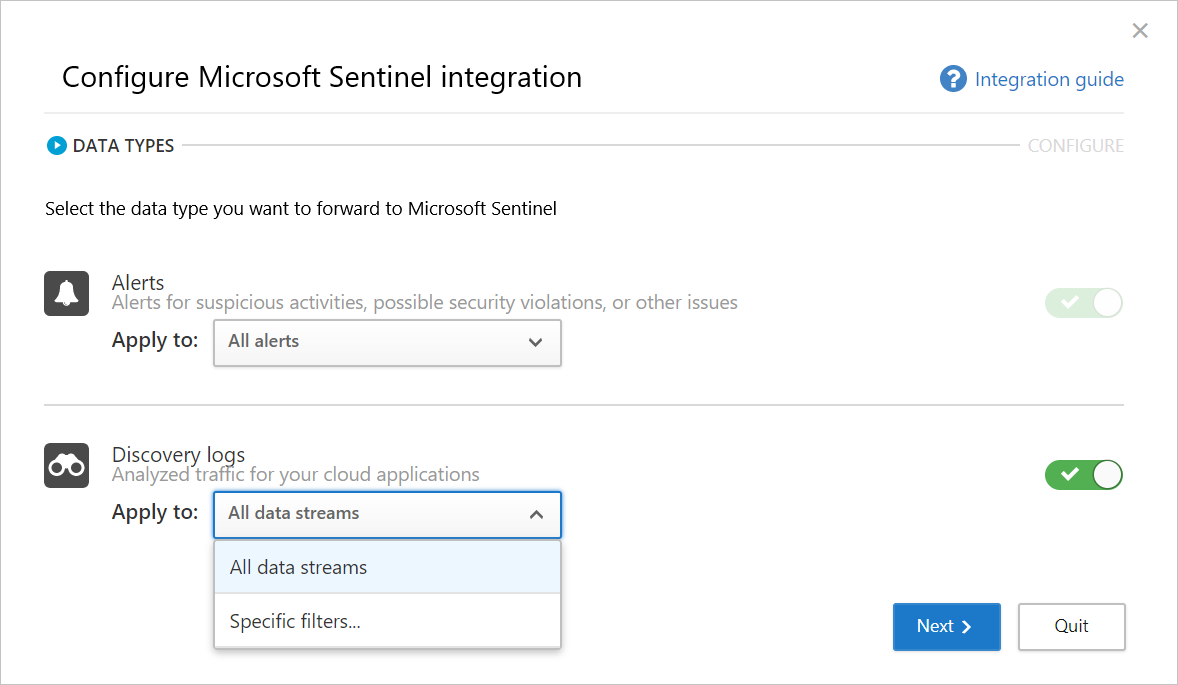

마법사에서 Microsoft Sentinel로 전달할 데이터 형식을 선택합니다. 다음과 같이 통합을 구성할 수 있습니다.

- 경고: Microsoft Sentinel을 사용하도록 설정하면 경고가 자동으로 켜집니다.

- 검색 로그: 슬라이더를 사용하여 기본적으로 모든 항목을 사용하도록 설정하고 사용하지 않도록 설정한 다음 적용 대상 드롭다운을 사용하여 Microsoft Sentinel로 전송되는 검색 로그를 필터링합니다.

예시:

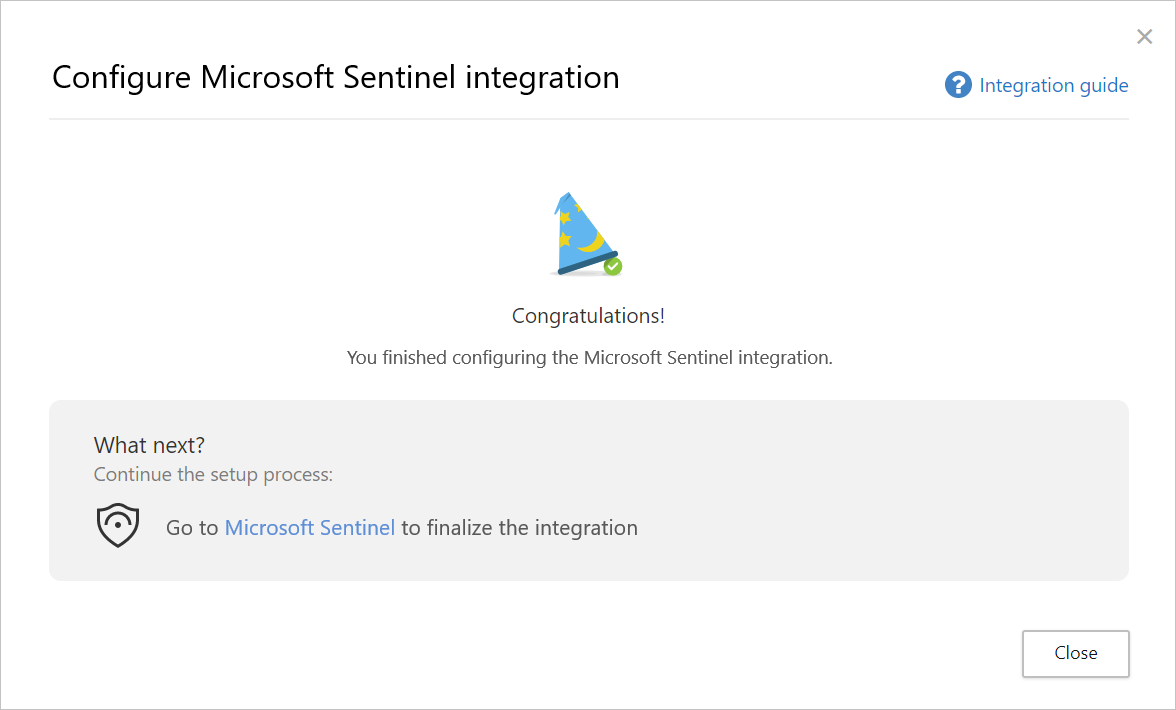

다음을 선택하고 Microsoft Sentinel로 계속 이동하여 통합을 완료합니다. Microsoft Sentinel을 구성하는 방법에 대한 자세한 내용은 Defender for Cloud Apps 대한 Microsoft Sentinel 데이터 커넥터를 참조하세요. 예시:

참고

새 검색 로그는 일반적으로 Defender for Cloud Apps 구성한 후 15분 이내에 Microsoft Sentinel에 표시됩니다. 그러나 시스템 환경 조건에 따라 시간이 더 오래 걸릴 수 있습니다. 자세한 내용은 분석 규칙의 수집 지연 처리를 참조하세요.

Microsoft Sentinel의 경고 및 검색 로그

통합이 완료되면 Microsoft Sentinel에서 Defender for Cloud Apps 경고 및 검색 로그를 볼 수 있습니다.

Microsoft Sentinel의 로그 아래 Security Insights에서 다음과 같이 Defender for Cloud Apps 데이터 형식에 대한 로그를 찾을 수 있습니다.

| 데이터 형식 | 표 |

|---|---|

| 검색 로그 | McasShadowItReporting |

| 경고 | SecurityAlert |

다음 표에서는 McasShadowItReporting 스키마의 각 필드에 대해 설명합니다.

| 필드 | 유형 | 설명 | 예제 |

|---|---|---|---|

| TenantId | String | 작업 영역 ID | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | String | 원본 시스템 – 정적 값 | Azure |

| TimeGenerated [UTC] | 날짜/시간 | 검색 데이터 날짜 | 2019-07-23T11:00:35.858Z |

| StreamName | String | 특정 스트림의 이름 | Marketing Department |

| TotalEvents | 정수 | 세션당 총 이벤트 수 | 122 |

| BlockedEvents | 정수 | 차단된 이벤트 수 | 0 |

| UploadedBytes | 정수 | 업로드된 데이터의 양 | 1,514,874 |

| TotalBytes | 정수 | 총 데이터 량 | 4,067,785 |

| DownloadedBytes | 정수 | 다운로드한 데이터의 양 | 2,552,911 |

| IpAddress | String | 원본 IP 주소 | 127.0.0.0 |

| UserName | String | 사용자 이름 | Raegan@contoso.com |

| EnrichedUserName | String | Microsoft Entra 사용자 이름을 사용하여 보강된 사용자 이름 | Raegan@contoso.com |

| AppName | String | 클라우드 앱의 이름 | Microsoft 비즈니스용 OneDrive |

| AppId | 정수 | 클라우드 앱 식별자 | 15600 |

| AppCategory | String | 클라우드 앱 범주 | 클라우드 저장소 |

| AppTags | String 배열 | 앱에 대해 정의된 기본 제공 및 사용자 지정 태그 | ["제재됨"] |

| AppScore | 정수 | 비위험 앱의 점수인 0-10, 10 규모 앱의 위험 점수 | 10 |

| 유형 | String | 로그 유형 – 정적 값 | McasShadowItReporting |

Microsoft Sentinel에서 Defender for Cloud Apps 데이터와 함께 Power BI 사용

통합이 완료되면 다른 도구에서 Microsoft Sentinel에 저장된 Defender for Cloud Apps 데이터를 사용할 수도 있습니다.

이 섹션에서는 Microsoft Power BI 사용하여 데이터를 쉽게 형성하고 결합하여 organization 요구 사항을 충족하는 보고서와 대시보드를 빌드하는 방법을 설명합니다.

시작하려면 다음을 수행합니다.

Power BI에서 microsoft Sentinel에서 Defender for Cloud Apps 데이터에 대한 쿼리를 가져옵니다. 자세한 내용은 Power BI로 로그 데이터 Azure 모니터링을 참조하세요.

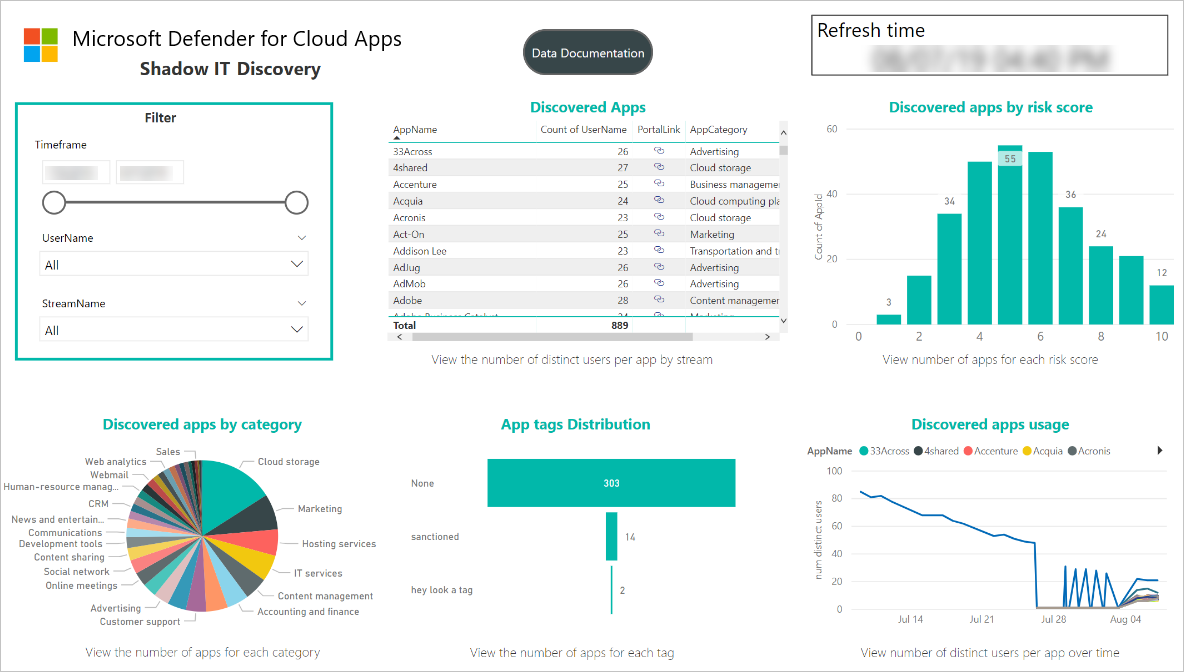

Defender for Cloud Apps Shadow IT Discovery 앱을 설치하고 검색 로그 데이터에 연결하여 기본 제공 섀도 IT 검색 dashboard 봅니다.

참고

현재 앱은 Microsoft AppSource에 게시되지 않습니다. 따라서 앱을 설치할 수 있는 권한은 Power BI 관리자에게 문의해야 할 수 있습니다.

예시:

필요에 따라 Power BI Desktop 사용자 지정 대시보드를 빌드하고 organization 시각적 분석 및 보고 요구 사항에 맞게 조정합니다.

Defender for Cloud Apps 앱 연결

Power BI에서 앱 > 섀도 IT 검색 앱을 선택합니다.

새 앱 시작 페이지에서 연결을 선택합니다. 예시:

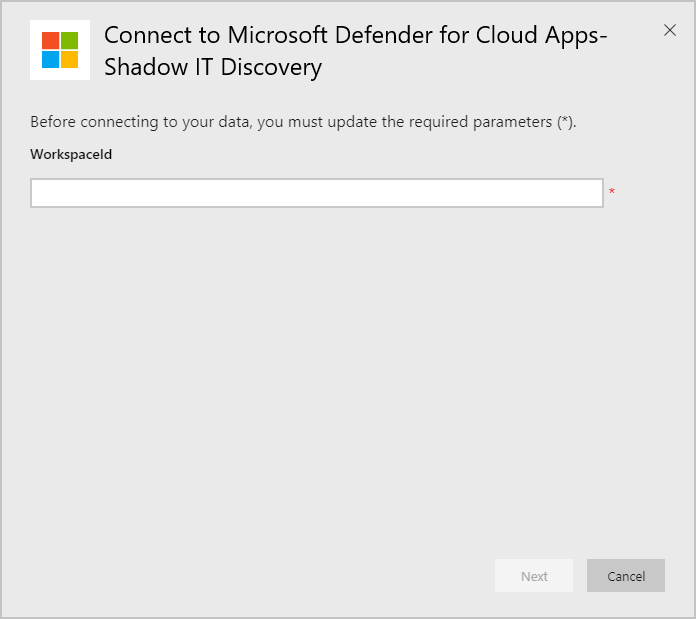

작업 영역 ID 페이지에서 로그 분석 개요 페이지에 표시된 대로 Microsoft Sentinel 작업 영역 ID를 입력하고 다음을 선택합니다. 예시:

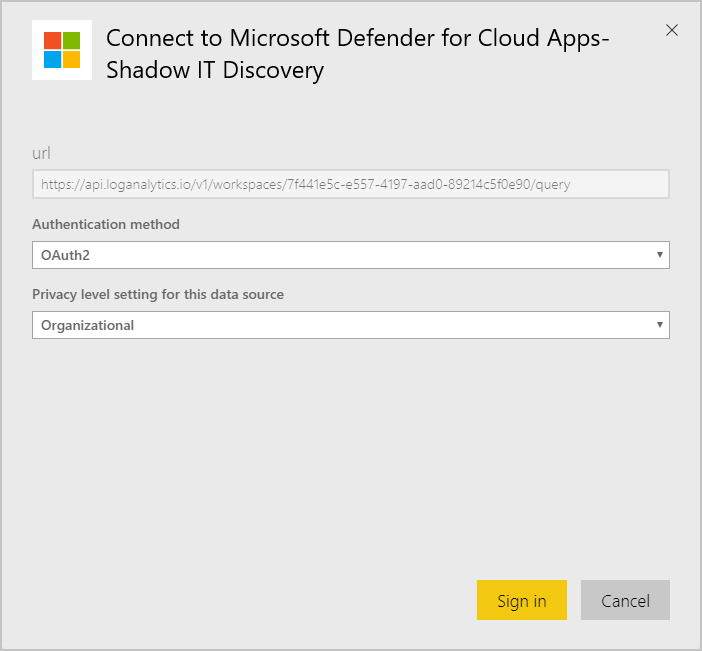

인증 페이지에서 인증 방법 및 개인 정보 수준을 지정한 다음 로그인을 선택합니다. 예시:

데이터를 연결한 후 작업 영역 데이터 세트 탭으로 이동하여 새로 고침을 선택합니다. 그러면 보고서가 사용자 고유의 데이터로 업데이트됩니다.

문제가 발생하면 도움을 드리겠습니다. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.