완벽한 환경에서 모든 직원은 정보 보호의 중요성을 이해하고 정책 내에서 일합니다. 실제 환경에서는 회계 정보를 자주 사용하는 바쁜 파트너가 실수로 잘못된 권한으로 Box 리포지토리에 중요한 문서를 업로드할 가능성이 높습니다. 일주일 후 기업의 기밀 정보가 경쟁사에 유출되었다는 사실을 알게 되었습니다.

이러한 일이 발생하지 않도록 하기 위해 Microsoft Defender for Cloud Apps 조직에 존재하는 다양한 데이터 누출 지점을 다루는 광범위한 DLP 기능 제품군을 제공합니다.

이 자습서에서는 Defender for Cloud Apps 사용하여 잠재적으로 노출된 중요한 데이터를 검색하고 컨트롤을 적용하여 노출을 방지하는 방법을 알아봅니다.

organization 중요한 정보를 검색하고 보호하는 방법

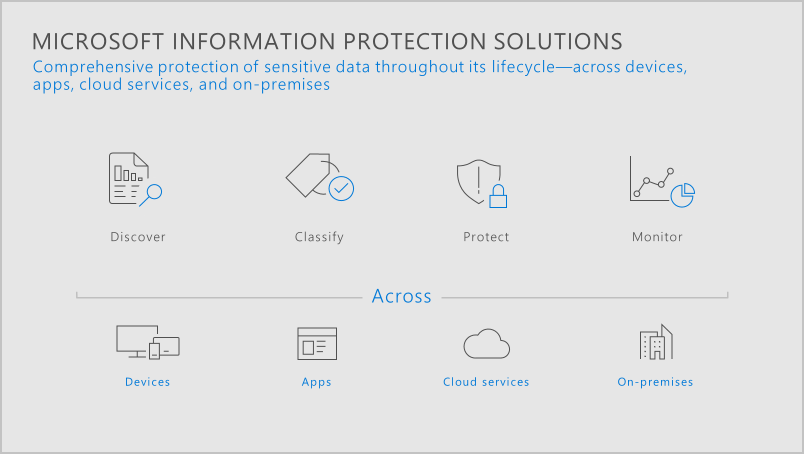

정보 보호에 대한 접근 방식은 여러 위치 및 디바이스에서 전체 수명 주기를 통해 데이터를 보호할 수 있는 다음 단계로 나눌 수 있습니다.

1단계: 데이터 검색

앱 연결: organization 사용되는 데이터를 검색하는 첫 번째 단계는 organization 사용되는 클라우드 앱을 Defender for Cloud Apps 연결하는 것입니다. 연결되면 Defender for Cloud Apps 데이터를 검색하고, 분류를 추가하고, 정책 및 제어를 적용할 수 있습니다. 앱 연결 방법에 따라 검사 및 컨트롤이 적용되는 방법 및 시기에 영향을 줍니다. 다음 방법 중 하나로 앱을 연결할 수 있습니다.

앱 커넥터 사용: 앱 커넥터는 앱 공급자가 제공하는 API를 사용합니다. organization 사용되는 앱에 대한 가시성을 높이고 제어할 수 있습니다. 검사는 주기적으로(12시간마다) 실시간으로 수행됩니다(변경이 검색될 때마다 트리거됨). 앱을 추가하는 방법에 대한 자세한 내용 및 지침은 앱 연결을 참조하세요.

조건부 액세스 앱 제어 사용: 조건부 액세스 앱 제어 솔루션은 Microsoft Entra 조건부 액세스와 고유하게 통합된 역방향 프록시 아키텍처를 사용하며 모든 앱에 컨트롤을 적용할 수 있습니다.

Microsoft Edge 사용자는 직접 브라우저 내 보호를 활용할 수 있습니다. 조건부 액세스 앱 제어는 역방향 프록시 아키텍처를 사용하여 다른 브라우저에 적용됩니다. 자세한 내용은 Microsoft Defender for Cloud Apps 조건부 액세스 앱 제어를 사용하여 앱 보호 및 비즈니스용 Microsoft Edge(미리 보기)를 사용하여 브라우저 내 보호를 참조하세요.

조사: API 커넥터를 사용하여 앱을 Defender for Cloud Apps 연결한 후 Defender for Cloud Apps 사용하는 모든 파일을 검사합니다. Microsoft Defender Portal의 Cloud Apps에서 파일로 이동하여 클라우드 앱에서 공유하는 파일, 해당 접근성 및 상태 대한 개요를 확인합니다. 자세한 내용은 파일 조사를 참조하세요.

2단계: 중요한 정보 분류

중요한 정보 정의: 파일에서 중요한 정보를 찾기 전에 먼저 organization 중요한 정보를 정의해야 합니다. 데이터 분류 서비스의 일환으로 100가지 이상의 기본 제공 중요한 정보 유형을 제공하거나 회사 정책에 맞게 직접 만들 수 있습니다. Defender for Cloud Apps 기본적으로 Microsoft Purview Information Protection 통합되며 두 서비스 전체에서 동일한 중요한 형식과 레이블을 사용할 수 있습니다. 따라서 중요한 정보를 정의하려면 Microsoft Purview Information Protection 포털로 이동하여 정보를 만들고 정의하면 Defender for Cloud Apps 사용할 수 있습니다. 지문 또는 EDM(정확한 데이터 일치)과 같은 고급 분류 유형을 사용할 수도 있습니다.

중요한 정보를 식별하고 적절한 민감도 레이블을 적용하기 위해 이미 열심히 노력한 사용자의 경우 콘텐츠를 다시 검사하지 않고도 정책에서 해당 레이블을 사용할 수 있습니다.

Microsoft Information Protection 통합 사용

- Microsoft Defender 포털에서 설정을 선택합니다. 그런 다음 , Cloud Apps를 선택합니다.

- Information ProtectionMicrosoft Information Protection. Microsoft Information Protection 민감도 레이블 및 콘텐츠 검사 경고에 대한 새 파일 자동 검색을 선택합니다.

자세한 내용은 Microsoft Purview Information Protection 통합을 참조하세요.

파일에서 중요한 정보를 식별하는 정책 만들기: 보호하려는 정보의 종류를 알고 나면 이를 검색하는 정책을 만들어야 합니다. 먼저 다음 정책을 만듭니다.

파일 정책

이 유형의 정책을 사용하여 API 연결된 클라우드 앱에 저장된 파일의 콘텐츠를 거의 실시간으로 검사하고 미사용 데이터를 검색합니다. 파일은 Defender for Cloud Apps 네이티브 통합 덕분에 암호화된 콘텐츠 Microsoft Purview Information Protection 포함하여 지원되는 검사 방법 중 하나를 사용하여 검사됩니다.Microsoft Defender Portal의 Cloud Apps에서 정책 ->정책 관리를 선택합니다.

정책 만들기를 선택한 다음 파일 정책을 선택합니다.

검사 방법에서 다음 분류 서비스 중 하나를 선택하고 구성합니다.

- 데이터 분류 서비스: Microsoft 365, Microsoft Purview Information Protection 및 Defender for Cloud Apps 걸쳐 수행한 분류 결정을 사용하여 통합 레이블 지정 환경을 제공합니다. 이는 Microsoft 제품 전반에서 일관되고 통합된 환경을 제공하기 때문에 기본 설정 콘텐츠 검사 방법입니다.

매우 중요한 파일의 경우 일치하는 각 파일에 대한 경고 만들기를 선택하고 필요한 경고를 선택하여 organization 보호되지 않은 중요한 정보가 있는 파일이 있을 때 알려줍니다.

만들기를 선택합니다.

세션 정책

이 유형의 정책을 사용하여 다음에 액세스할 때 실시간으로 파일을 검사하고 보호합니다.- 데이터 반출 방지: 관리되지 않는 장치 등에 있는 중요 문서의 다운로드, 자르기, 복사, 인쇄를 차단합니다.

- 다운로드 시 파일 보호: 문서에 레이블을 지정하고 Microsoft Purview Information Protection 보호해야 합니다. 이 작업을 수행하면 문서가 보호되고 잠재적으로 위험한 세션에서 사용자 액세스가 제한됩니다.

- 레이블이 지정되지 않은 파일의 업로드 방지: 중요한 파일을 업로드, 배포 및 다른 사용자가 사용하기 전에 파일에 올바른 레이블과 보호가 있어야 합니다. 이 작업을 사용하면 사용자가 콘텐츠를 분류할 때까지 중요한 콘텐츠가 있는 레이블이 지정되지 않은 파일이 업로드되지 않도록 할 수 있습니다.

Microsoft Defender Portal의 Cloud Apps에서 정책 ->정책 관리를 선택합니다.

정책 만들기를 선택한 다음 세션 정책을 선택합니다.

세션 제어 유형에서 DLP를 사용하여 옵션 중 하나를 선택합니다.

검사 방법에서 다음 분류 서비스 중 하나를 선택하고 구성합니다.

- 데이터 분류 서비스: Microsoft 365, Microsoft Purview Information Protection 및 Defender for Cloud Apps 걸쳐 수행한 분류 결정을 사용하여 통합 레이블 지정 환경을 제공합니다. 이는 Microsoft 제품 전반에서 일관되고 통합된 환경을 제공하기 때문에 기본 설정 콘텐츠 검사 방법입니다.

매우 중요한 파일의 경우 경고 만들기를 선택하고 필요한 경고를 선택하면 organization 보호되지 않은 중요한 정보가 있는 파일이 있을 때 알 수 있습니다.

만들기를 선택합니다.

회사 정책을 준수하여 중요한 데이터를 검색하는 데 필요한 만큼의 정책을 만들어야 합니다.

3단계: 데이터 보호

이제 중요한 정보가 있는 파일을 검색할 수 있지만 실제로 수행하려는 작업은 잠재적인 위협으로부터 해당 정보를 보호하는 것입니다. 인시던트를 알고 나면 상황을 수동으로 수정하거나 파일 보안을 위해 Defender for Cloud Apps 제공하는 자동 거버넌스 작업 중 하나를 사용할 수 있습니다. 작업에는 Microsoft Purview Information Protection 네이티브 컨트롤, API 제공 작업 및 실시간 모니터링이 포함됩니다. 적용할 수 있는 거버넌스의 종류는 다음과 같이 구성하는 정책 유형에 따라 달라집니다.

파일 정책 거버넌스 작업: 클라우드 앱 공급자의 API 및 네이티브 통합을 사용하여 다음을 포함한 파일을 보호합니다.

- 경고를 트리거하고 인시던트에 대한 메일 알림 보냅니다.

- 네이티브 Microsoft Purview Information Protection 컨트롤을 적용하기 위해 파일에 적용된 레이블 관리

- 파일에 대한 공유 액세스 변경

- 파일 격리

- Microsoft 365에서 특정 파일 또는 폴더 권한 제거

- 파일을 휴지통 폴더로 이동

세션 정책 컨트롤: 역방향 프록시 기능을 사용하여 다음과 같은 파일을 보호합니다.

- 경고를 트리거하고 인시던트에 대한 메일 알림 보냅니다.

- 파일의 다운로드 또는 업로드를 명시적으로 허용하고 모든 관련 활동을 모니터링합니다.

- 파일의 다운로드 또는 업로드를 명시적으로 차단합니다. 관리되지 않는 디바이스를 포함하여 모든 디바이스에서 organization 중요한 파일이 반출 또는 반입되지 않도록 보호하려면 이 옵션을 사용합니다.

- 정책의 파일 필터와 일치하는 파일에 민감도 레이블을 자동으로 적용합니다. 중요한 파일의 다운로드를 보호하려면 이 옵션을 사용합니다.

4단계: 데이터 모니터링 및 보고

데이터는 모두 검사하고 보호할 수 있습니다. 이제 매일 dashboard 검사 새 경고가 트리거되었는지 확인하려고 합니다. 클라우드 환경의 상태를 주시하는 것이 좋습니다. dashboard 어떤 일이 일어나고 있는지 파악하고 필요한 경우 조사를 시작하는 데 도움이 됩니다.

중요한 파일 인시던트 모니터링의 가장 효과적인 방법 중 하나는 정책 페이지로 이동하여 구성한 정책에 대한 일치 항목을 검토하는 것입니다. 또한 경고를 구성한 경우 경고 페이지로 이동하여 범주를 DLP로 지정하고 트리거되는 파일 관련 정책을 검토하여 파일 경고를 정기적으로 모니터링하는 것도 고려해야 합니다. 이러한 인시던트 검토는 organization 관심 있는 위협에 집중하도록 정책을 미세 조정하는 데 도움이 될 수 있습니다.

결론적으로 이러한 방식으로 중요한 정보를 관리하면 클라우드에 저장된 데이터가 악의적인 반출 및 반입으로부터 최대한 보호됩니다. 또한 파일이 공유되거나 손실된 경우 권한이 있는 사용자만 액세스할 수 있습니다.

참고 항목

문제가 발생하면 도움을 드리겠습니다. 제품 문제에 대한 지원 또는 지원을 받으려면 지원 티켓을 여세요.