공격 표면 감소 규칙 보고서는 organization 내 디바이스에 적용되는 규칙에 대한 자세한 정보를 제공합니다. 또한 이 보고서는 다음과 같은 정보를 제공합니다.

- 검색된 위협

- 차단된 위협

- 표준 보호 규칙을 사용하여 위협을 차단하도록 구성되지 않은 디바이스

또한 보고서는 다음을 수행할 수 있는 사용하기 쉬운 인터페이스를 제공합니다.

- 위협 탐지 보기

- ASR 규칙의 구성 보기

- 제외 구성(추가)

- 드릴다운하여 자세한 정보 수집

보고서를 보려면 다음 옵션이 있습니다.

- 보안 보고서의 디바이스 섹션에 있는 ASR 보고서 요약 카드에서

- 공격 표면 감소 규칙 보고서 페이지에서 직접.

개별 공격 표면 감소 규칙에 대한 자세한 내용은 공격 표면 감소 규칙 참조를 참조하세요.

필수 구성 요소

- 공격 표면 감소 규칙 보고서에 액세스하려면 Microsoft Defender 포털에 대한 읽기 권한이 필요합니다.

- Windows Server 2012 R2 및 Windows Server 2016 공격 표면 감소 규칙 보고서에 표시하려면 최신 통합 솔루션 패키지를 사용하여 이러한 디바이스를 온보딩해야 합니다. 자세한 내용은 Windows Server 2012 R2 및 2016용 최신 통합 솔루션의 새로운 기능을 참조하세요.

지원되는 운영 체제

- Windows

액세스 권한 보고

Microsoft Defender 포털에서 공격 노출 영역 감소 규칙 보고서에 액세스하려면 다음 권한이 필요합니다.

| 사용 권한 이름 | 사용 권한 유형 |

|---|---|

| 데이터 보기 | 보안 작업 |

중요

사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 이렇게 하면 조직의 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한이 높은 역할입니다.

이러한 권한을 할당하려면 다음을 수행합니다.

Microsoft Defender 포털에 로그인합니다.

탐색 창에서 설정>엔드포인트>역할 (권한 아래) 을 선택합니다.

편집할 역할을 선택한 다음 편집을 선택합니다.

역할 편집의 일반 탭에 있는 역할 이름에 역할의 이름을 입력합니다.

설명에 역할에 대한 간략한 요약을 입력합니다.

사용 권한에서 데이터 보기를 선택하고 데이터 보기에서 보안 작업을 선택합니다.

<a name='navigate-to-the-attack-surface-reduction-rules-report>

보안 보고서의 디바이스 섹션에 있는 ASR 보고서 요약 카드

의 Microsoft Defender 포털에서 https://security.microsoft.com보고서>일반 섹션 >보안 보고서로 이동합니다. 또는 보안 보고서 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/reports.

보안 보고서 페이지에서 ASR 규칙 보고서 요약 카드가 포함된 디바이스 섹션을 찾습니다.

ASR 규칙 보고서 요약은 두 개의 카드로 나뉩니다.

ASR 규칙 검색 요약 카드

ASR 규칙 검색 요약 카드 ASR 규칙에 의해 차단된 검색된 위협 수의 요약을 보여 줍니다. 이 카드 두 개의 작업 단추가 포함되어 있습니다.

- 검색 보기: 검색 탭 열기

- 제외 추가: 제외 탭을 엽니다.

카드 맨 위에 있는 ASR 규칙 검색 링크를 선택하면 기본 공격 표면 감소 규칙 검색 탭도 열립니다.

ASR 규칙 구성 요약 카드

상위 섹션에서는 일반적인 공격 기술로부터 보호하는 세 가지 권장 규칙을 중점적으로 설명합니다. 이 카드 차단 모드, 감사 모드 또는 꺼짐(구성되지 않음)에서 설정된 ASR(Three) 표준 보호 규칙이 있는 organization 컴퓨터에 대한 현재 상태 정보를 보여 줍니다. 디바이스 보호 단추에는 세 가지 규칙에 대한 전체 구성 세부 정보만 표시됩니다. 고객은 이러한 규칙을 사용하도록 설정하는 작업을 신속하게 수행할 수 있습니다.

아래쪽 섹션은 규칙당 보호되지 않는 디바이스 수에 따라 6개의 규칙을 표시합니다. 구성 보기 단추는 모든 ASR 규칙에 대한 모든 구성 세부 정보를 표시합니다. 제외 추가 단추는 SOC(Security Operation Center)를 평가할 수 있도록 검색된 모든 파일/프로세스 이름이 나열된 제외 추가 페이지를 보여 줍니다. 제외 추가 페이지는 Microsoft Intune 연결됩니다.

카드 두 개의 작업 단추도 포함합니다.

- 구성 보기: 검색 탭 열기

- 제외 추가: 제외 탭을 엽니다.

카드 맨 위에 있는 ASR 규칙 구성 링크를 선택하면 기본 공격 표면 감소 규칙 구성 탭도 열립니다.

간소화된 표준 보호 옵션

구성 요약 카드 세 가지 표준 보호 규칙을 사용하여 디바이스 보호 단추를 제공합니다. 최소한 다음 세 가지 공격 표면 감소 표준 보호 규칙을 사용하도록 설정하는 것이 좋습니다.

- Windows 로컬 보안 기관 하위 시스템에서 자격 증명 도용 차단(lsass.exe)

- 악용된 취약한 서명된 드라이버의 남용 차단

- WMI(Windows Management Instrumentation) 이벤트 구독을 통한 지속성 차단

세 가지 표준 보호 규칙을 사용하도록 설정하려면 다음을 수행합니다.

디바이스 보호를 선택합니다. 기본 구성 탭이 열립니다.

구성 탭에서 기본 규칙은자동으로 모든 규칙에서 Standard 보호 규칙을 사용하도록 설정으로 전환합니다.

디바이스 목록에서 표준 보호 규칙을 적용할 디바이스를 선택한 다음 저장을 선택합니다.

이 카드 두 개의 다른 탐색 단추가 있습니다.

- 구성 보기: 구성 탭을 엽니다.

- 제외 추가: 제외 탭을 엽니다.

카드 맨 위에 있는 ASR 규칙 구성 링크를 선택하면 기본 공격 표면 감소 규칙 구성 탭도 열립니다.

공격 표면 감소 규칙 보고서 페이지

ASR 규칙 보고서 요약 카드는 상태 ASR 규칙의 빠른 요약을 가져오는 데 유용하지만 기본 탭은 필터링 및 구성 기능에 대한 자세한 정보를 제공합니다.

의 Microsoft Defender 포털에서 https://security.microsoft.com보고서>엔드포인트 섹션 >공격 표면 감소 규칙으로 이동합니다. 또는 공격 표면 감소 규칙 보고서로 직접 이동하려면 를 사용합니다. https://security.microsoft.com/asr

다음 탭은 공격 표면 감소 규칙 보고서 페이지에서 사용할 수 있습니다.

공격 표면 감소 규칙 기본 검색 탭

공격 표면 감소 규칙 보고서의 검색 탭에 직접 액세스하려면 를 사용합니다https://security.microsoft.com/asr?viewid=detections.

검색 탭에는 다음 정보가 포함됩니다.

감사 검색: 감사 모드에서 설정된 규칙에 의해 캡처되는 위협 검색 수를 보여 줍니다.

차단된 검색: 차단 모드에서 설정된 규칙에 의해 차단되는 위협 검색 수를 보여 줍니다.

대규모 통합 그래프: 차단 및 감사된 검색을 표시합니다.

그래프는 표시된 날짜 범위에 대한 검색 데이터를 제공하며, 특정 위치를 마우스로 가리키고 날짜별 정보를 수집하는 기능을 제공합니다.

세부 정보 테이블에는 디바이스별로 검색된 위협과 다음 필드가 나열되어 있습니다.

| 필드 이름 | 정의 |

|---|---|

| 검색된 파일 | 가능한 위협 또는 알려진 위협을 포함하도록 결정된 파일 |

| 에서 검색됨 | 위협이 검색된 날짜 |

| 차단/감사되었나요? | 특정 이벤트에 대한 검색 규칙이 차단 또는 감사 모드인지 여부 |

| 규칙 | 위협을 감지한 규칙 |

| 원본 앱 | 잘못된 "검색된 파일"을 호출한 애플리케이션 |

| 디바이스 | Audit 또는 Block 이벤트가 발생한 디바이스의 이름입니다. |

| 디바이스 그룹 | 디바이스가 속한 Active Directory 그룹 |

| 사용자 | 통화를 담당하는 컴퓨터 계정 |

| Publisher | 특정 .exe 또는 애플리케이션을 릴리스한 회사 |

ASR 규칙 감사 및 블록 모드에 대한 자세한 내용은 공격 표면 감소 규칙 모드를 참조하세요.

검색 상자는 디바이스 ID, 파일 이름 또는 프로세스 이름으로 항목을 검색하는 데 사용할 수 있습니다.

필터 추가를 선택한 다음 사용 가능한 옵션 중에서 선택하여 탭의 정보를 필터링할 수 있습니다. 탭 맨 위에 필터가 표시되면 선택 항목을 구성할 수 있습니다.

규칙: Standard 보호 또는 모두를 선택합니다.

날짜: 최대 30일의 시작 날짜를 선택합니다.

규칙 선택: 다음 규칙 중 하나 이상을 선택합니다.

- WMI 이벤트 구독을 통한 지속성 차단

- Windows 로컬 보안 기관 하위 시스템에서 자격 증명 도용 차단(lsass.exe)

- 악용된 취약한 서명된 드라이버의 남용 차단

팁

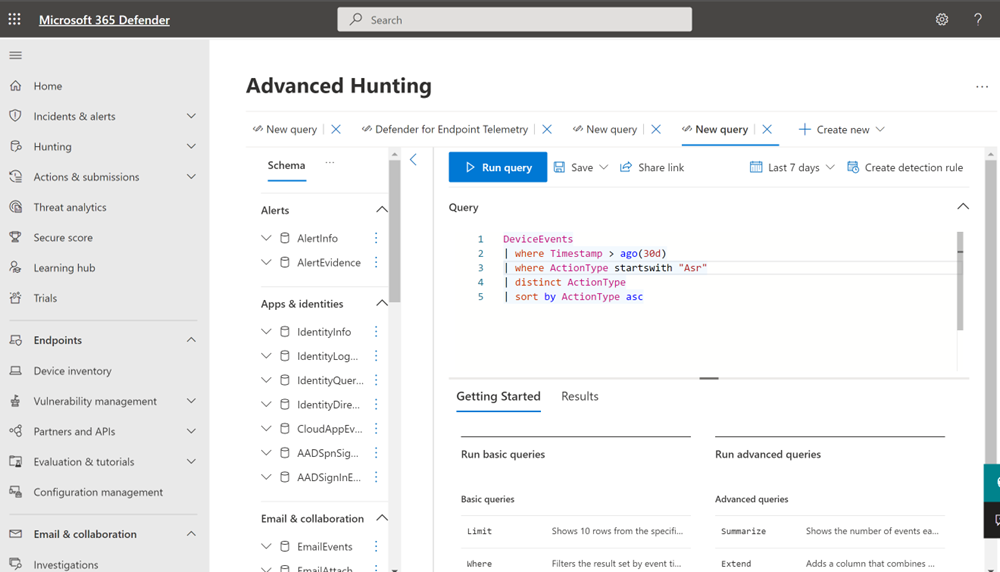

트리거된 모든 규칙을 보려면 고급 헌팅에서 DeviceEvents 테이블을 사용합니다.

현재 세부 정보 테이블에 나열된 검색 된 개별 항목의 수는 200개 규칙으로 제한됩니다. 내보내기를 사용하여 검색의 전체 목록을 CSV 파일에 저장합니다.

디바이스 그룹: 사용 가능한 디바이스 그룹을 선택합니다.

차단됨/감사됨?: 감사됨 또는 차단됨을 선택합니다.

GroupBy 는 다음 옵션과 함께 세부 정보 테이블에서 사용할 수 있습니다.

- 그룹화 없음

- 검색된 파일

- 감사 또는 차단

- 규칙

- 원본 앱

- 장치

- 디바이스 그룹

- 사용자

- 게시자

팁

현재 GroupBy를 사용하려면 목록의 마지막 검색 항목으로 스크롤하여 전체 데이터 집합을 로드해야 합니다. 그런 다음 GroupBy를 사용할 수 있습니다. 그렇지 않으면 나열된 검색의 보기 가능한 페이지가 두 개 이상 있는 결과에 대한 결과가 올바르지 않습니다.

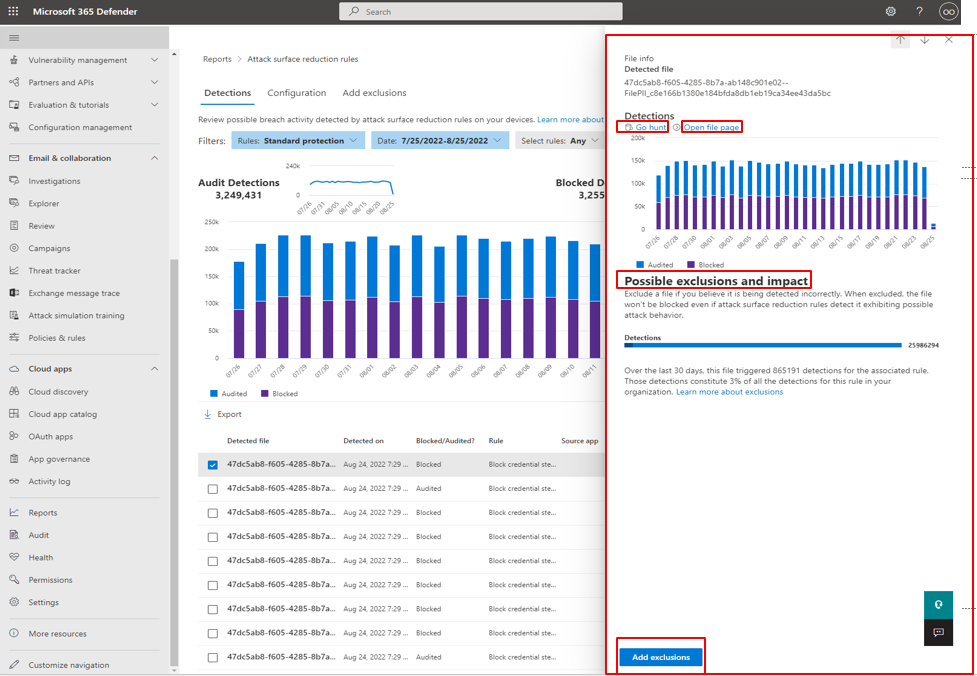

실행 가능한 플라이아웃

"검색" 기본 페이지에는 지난 30일 동안의 모든 검색(파일/프로세스) 목록이 있습니다. 드릴다운 기능을 사용하여 열 검색 중에서 선택합니다.

가능한 제외 및 영향 섹션에서는 선택한 파일 또는 프로세스의 효과를 제공합니다. 다음을 수행할 수 있습니다.

- Go Hunt를 선택하면 고급 헌팅 쿼리 페이지가 열립니다.

- 파일 페이지를 열면 엔드포인트용 Microsoft Defender 검색이 열립니다.

- 제외 추가 단추는 제외 추가 기본 페이지와 연결됩니다.

다음 이미지는 실행 가능한 플라이아웃의 링크에서 고급 헌팅 쿼리 페이지가 열리는 방법을 보여 줍니다.

고급 헌팅에 대한 자세한 내용은 Microsoft Defender XDR 고급 헌팅을 사용하여 위협 사전 헌팅을 참조하세요.

공격 표면 감소 규칙 기본 구성 탭

공격 표면 감소 규칙 보고서의 구성 탭에 직접 액세스하려면 를 사용합니다https://security.microsoft.com/asr?viewid=configuration.

구성 탭은 요약 및 디바이스별 ASR 규칙 구성 세부 정보를 제공합니다. 구성 탭에는 다음과 같은 세 가지 주요 측면이 있습니다.

- 기본 규칙기본 규칙 과 모든 규칙 간에 결과를 토글하는 메서드 를 제공합니다. 기본적으로 기본 규칙이 선택됩니다.

-

디바이스 구성 개요 다음 상태 중 하나에서 디바이스의 현재 스냅샷 제공합니다.

- 노출된 모든 디바이스(필수 구성 요소가 누락된 디바이스, 감사 모드의 규칙, 잘못 구성된 규칙 또는 구성되지 않은 규칙)

- 규칙이 구성되지 않은 디바이스

- 감사 모드에서 규칙이 있는 디바이스

- 블록 모드에서 규칙이 있는 디바이스

- 구성 탭의 명명되지 않은 아래 섹션에서는 디바이스별로 디바이스의 현재 상태 목록을 제공합니다.

- 디바이스(이름)

- 전체 구성(규칙이 켜지거나 모두 꺼져 있는지 여부)

- 블록 모드의 규칙(차단하도록 설정된 디바이스당 규칙 수)

- 감사 모드의 규칙(감사 모드의 규칙 수)

- 규칙 해제(꺼져 있거나 사용하도록 설정되지 않은 규칙)

- 디바이스 ID(디바이스 GUID)

ASR 규칙을 사용하도록 설정하려면 다음을 수행합니다.

디바이스에서 ASR 규칙을 적용할 디바이스 또는 디바이스를 선택합니다.

플라이아웃 창에서 선택 항목을 확인한 다음 정책에 추가를 선택합니다. 구성 탭 및 규칙 추가 플라이아웃이 다음 이미지에 표시됩니다.

[참고!] 다른 ASR 규칙을 적용해야 하는 디바이스가 있는 경우 해당 디바이스를 개별적으로 구성해야 합니다.

검색 상자는 디바이스 ID, 파일 이름 또는 프로세스 이름으로 항목을 검색하는 데 사용할 수 있습니다.

탭 맨 위에서 보호 또는 모두를Standard 규칙을 필터링할 수 있습니다.

공격 표면 감소 규칙 제외 추가 탭

공격 표면 감소 규칙 보고서의 제외 추가 탭에 직접 액세스하려면 를 사용합니다https://security.microsoft.com/asr?viewid=exclusions.

제외 추가 탭은 파일 이름별로 순위가 지정된 검색 목록을 표시하고 제외를 구성하는 메서드를 제공합니다. 기본적으로 제외 추가 정보는 다음 세 가지 필드에 대해 나열됩니다.

- 파일 이름: ASR 규칙 이벤트를 트리거한 파일의 이름입니다.

- 검색: 명명된 파일에 대해 검색된 총 이벤트 수입니다. 개별 디바이스는 여러 ASR 규칙 이벤트를 트리거할 수 있습니다.

- 디바이스: 검색이 발생한 디바이스 수입니다.

중요

파일 또는 폴더를 제외하면 ASR 규칙에서 제공하는 보호를 심각하게 줄일 수 있습니다. 제외된 파일은 실행할 수 있으며 보고서나 이벤트는 기록되지 않습니다. ASR 규칙이 검색해서는 안 된다고 생각되는 파일을 검색하는 경우 먼저 감사 모드를 사용하여 규칙을 테스트해야 합니다.

파일을 선택하면 예상되는 영향 & 요약 이 열리고 다음과 같은 유형의 정보가 표시됩니다.

- 선택한 파일 - 제외를 위해 선택한 파일 수

- (개수) 검색 - 선택한 제외를 추가한 후 예상되는 검색 감소를 나타냅니다. 검색 감소는 제외 후실제 검색 및 검색에 대해 그래픽으로 표시됩니다.

- 영향을 받는 디바이스 수 - 선택한 제외에 대한 검색을 보고하는 디바이스의 예상 감소를 나타냅니다.

제외 추가 페이지에는 검색된 파일(선택 후)에서 사용할 수 있는 작업에 대한 두 개의 단추가 있습니다. 다음을 수행할 수 있습니다.

MICROSOFT INTUNE ASR 정책 페이지가 열리는 제외를 추가합니다. 자세한 내용은 "ASR 규칙 대체 구성 방법 사용"의 Intune 참조하세요.

csv 형식으로 파일 경로를 다운로드하는 제외 경로를 가져옵니다.

검색 상자는 디바이스 ID, 파일 이름 또는 프로세스 이름으로 항목을 검색하는 데 사용할 수 있습니다.

필터를 선택하여 보호 또는 모두를Standard 규칙을 필터링합니다.