AD FS, AD CS 및 Microsoft Entra Connect에 대한 센서 구성

AD FS(Active Directory Federation Services), AD CS(Active Directory Certificate Services) 및 Microsoft Entra Connect 서버에 Defender for Identity 센서를 설치하여 온-프레미스 및 하이브리드 공격으로부터 보호합니다. 이 문서에서는 설치 단계를 설명합니다.

이러한 고려 사항은 다음과 같습니다.

- AD FS 환경의 경우 Defender for Identity 센서는 페더레이션 서버에서만 지원됩니다. WAP(웹 애플리케이션 프록시) 서버에서는 필요하지 않습니다.

- AD CS 환경의 경우 오프라인인 AD CS 서버에 센서를 설치할 필요가 없습니다.

- Microsoft Entra Connect 서버의 경우 활성 서버와 스테이징 서버 모두에 센서를 설치해야 합니다.

필수 조건

AD FS, AD CS 또는 Microsoft Entra Connect 서버에 Defender for Identity 센서를 설치하기 위한 필수 조건은 도메인 컨트롤러에 센서를 설치하는 것과 동일합니다. 자세한 내용은 Microsoft Defender for Identity 필수 구성 요소를 참조하세요.

AD FS, AD CS 또는 Microsoft Entra Connect 서버에 설치된 센서는 로컬 서비스 계정을 사용하여 도메인에 연결할 수 없습니다. 대신 디렉터리 서비스 계정을 구성 해야 합니다.

또한 AD CS용 Defender for Identity 센서는 인증 기관 역할 서비스를 사용하는 AD CS 서버만 지원합니다.

AD FS 이벤트에 대한 자세한 정보 로깅 구성

AD FS 서버에서 실행되는 센서는 관련 이벤트에 대한 감사 수준을 자세한 정보 표시로 설정해야 합니다. 예를 들어 다음 명령을 사용하여 감사 수준을 자세한 정보 표시로 구성합니다.

Set-AdfsProperties -AuditLevel Verbose

자세한 내용은 다음을 참조하세요.

AD FS 데이터베이스에 대한 읽기 권한 구성

AD FS 서버에서 실행되는 센서가 AD FS 데이터베이스에 액세스할 수 있도록 하려면 관련 디렉터리 서비스 계정에 대한 읽기(db_datareader) 권한을 부여해야 합니다.

둘 이상의 AD FS 서버가 있는 경우 모든 서버에서 이 권한을 부여해야 합니다. 데이터베이스 권한은 서버 간에 복제되지 않습니다.

AdfsConfiguration 데이터베이스에 대한 다음 권한이 있는 디렉터리 서비스 계정을 허용하도록 SQL 서버를 구성합니다.

- connect

- 로그인

- read

- select

참고 항목

AD FS 데이터베이스가 로컬 AD FS 서버 대신 전용 SQL 서버에서 실행되고 gMSA(그룹 관리 서비스 계정)를 디렉터리 서비스 계정으로 사용하는 경우 SQL Server 에 gMSA 암호를 검색하는 데 필요한 권한을 부여해야 합니다.

AD FS 데이터베이스에 대한 액세스 권한 부여

SQL Server Management Studio, T-SQL(Transact-SQL) 또는 PowerShell을 사용하여 AD FS 데이터베이스에 대한 액세스 권한을 부여합니다.

예를 들어 WID(Windows 내부 데이터베이스) 또는 외부 SQL 서버를 사용하는 경우 다음 명령이 유용할 수 있습니다.

다음 샘플 코드에서는 다음을 수행합니다.

[DOMAIN1\mdiSvc01]는 작업 영역의 디렉터리 서비스 사용자입니다. gMSA로 작업하는 경우 사용자 이름의 끝에 추가$합니다. 예:[DOMAIN1\mdiSvc01$]AdfsConfigurationV4는 AD FS 데이터베이스 이름의 예이며 다를 수 있습니다.server=\.\pipe\MICROSOFT##WID\tsql\query은 WID를 사용하는 경우 데이터베이스에 대한 연결 문자열.

팁

연결 문자열 모르는 경우 Windows Server 설명서의 단계를 따릅니다.

T-SQL을 사용하여 센서에 AD FS 데이터베이스에 대한 액세스 권한을 부여하려면 다음을 수행합니다.

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

PowerShell을 사용하여 센서에 AD FS 데이터베이스에 대한 액세스 권한을 부여하려면 다음을 수행합니다.

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

이벤트 컬렉션 구성

AD FS, AD CS 또는 Microsoft Entra Connect 서버로 작업하는 경우 필요에 따라 감사를 구성했는지 확인합니다. 자세한 내용은 다음을 참조하세요.

AD FS:

AD CS:

Microsoft Entra Connect:

성공적인 배포 유효성 검사

AD FS 또는 AD CS 서버에 Defender for Identity 센서를 성공적으로 배포했는지 확인하려면 다음을 수행합니다.

Azure Advanced Threat Protection 센서 서비스가 실행 중인지 확인합니다. Defender for Identity 센서 설정을 저장한 후 서비스를 시작하는 데 몇 초 정도 걸릴 수 있습니다.

서비스가 시작되지 않으면 기본적으로 .에

%programfiles%\Azure Advanced Threat Protection sensor\Version X\Logs있는 파일을 검토Microsoft.Tri.sensor-Errors.log합니다.AD FS 또는 AD CS를 사용하여 애플리케이션에 사용자를 인증한 다음 Defender for Identity가 인증을 관찰했는지 확인합니다.

예를 들어 헌팅 고급 헌팅>을 선택합니다. 쿼리 창에서 다음 쿼리 중 하나를 입력하고 실행합니다.

설치 후 단계(선택 사항)

AD FS, AD CS 또는 Microsoft Entra Connect 서버에 센서를 설치하는 동안 가장 가까운 도메인 컨트롤러가 자동으로 선택됩니다. 다음 단계를 사용하여 선택한 도메인 컨트롤러를 확인하거나 수정합니다.

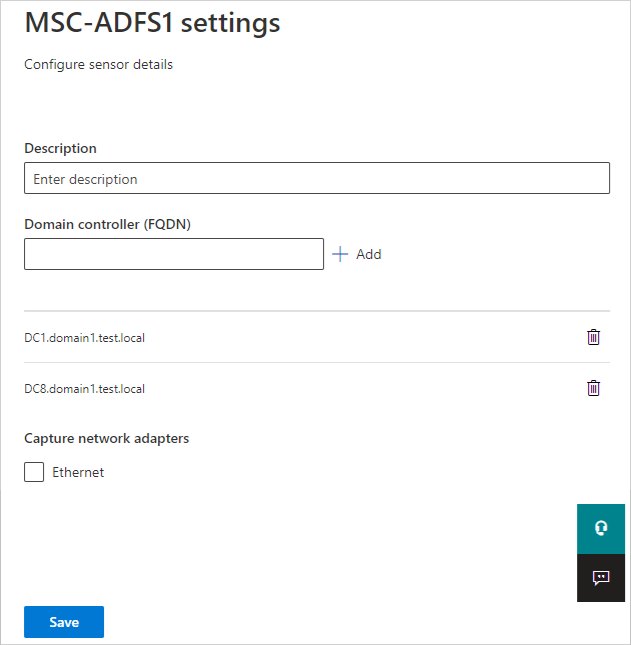

Microsoft Defender XDR에서 설정>ID>센서로 이동하여 모든 Defender for Identity 센서를 봅니다.

서버에 설치한 센서를 찾아 선택합니다.

열리는 창의 FQDN(도메인 컨트롤러) 상자에 확인자 도메인 컨트롤러의 FQDN(정규화된 도메인 이름)을 입력합니다. + 추가를 선택하여 FQDN을 추가한 다음 저장을 선택합니다.

센서를 초기화하는 데 몇 분 정도 걸릴 수 있습니다. 완료되면 AD FS, AD CS 또는 Microsoft Entra Connect 센서의 서비스 상태가 중지됨에서 실행 중으로 변경됩니다.

관련 콘텐츠

자세한 내용은 다음을 참조하세요.