보안 평가: 취약한 인증 기관 설정 편집(ESC6)(미리 보기)

이 문서에서는 Microsoft Defender for Identity의 취약한 인증 기관 설정 보고서에 대해 설명합니다.

취약한 인증 기관 설정은 무엇인가요?

각 인증서는 주체 필드를 통해 엔터티와 연결됩니다. 그러나 인증서에는 여러 엔터티에 대해 인증서가 유효하도록 허용하는 SAN(주체 대체 이름 ) 필드도 포함됩니다.

SAN 필드는 일반적으로 동일한 서버에서 호스트되는 웹 서비스에 사용되며, 각 서비스에 대해 별도의 인증서 대신 단일 HTTPS 인증서 사용을 지원합니다. 특정 인증서가 인증에도 유효한 경우 클라이언트 인증과 같은 적절한 EKU를 포함하면 여러 다른 계정을 인증하는 데 사용할 수 있습니다.

SAN 설정에서 사용자를 지정할 수 있는 권한 없는 사용자는 즉시 손상될 수 있으며 조직에 큰 위험을 초래할 수 있습니다.

AD CS editflags>EDITF_ATTRIBUTESUBJECTALTNAME2 플래그가 켜져 있는 경우 각 사용자는 인증서 요청에 대한 SAN 설정을 지정할 수 있습니다. 그러면 옵션이 켜져 있는지 여부에 관계없이 모든 인증서 템플릿에 Supply in the request 영향을 줍니다.

설정이 켜져 있고 템플릿이 인증에 유효한 템플릿이 있는 EDITF_ATTRIBUTESUBJECTALTNAME2 경우 공격자는 임의의 계정을 가장할 수 있는 인증서를 등록할 수 있습니다.

필수 조건

이 평가는 AD CS 서버에 센서를 설치한 고객만 사용할 수 있습니다. 자세한 내용은 AD CS(Active Directory Certificate Services)에 대한 새 센서 유형을 참조하세요.

이 보안 평가를 사용하여 조직의 보안 상태를 개선할 어떻게 할까요? 있나요?

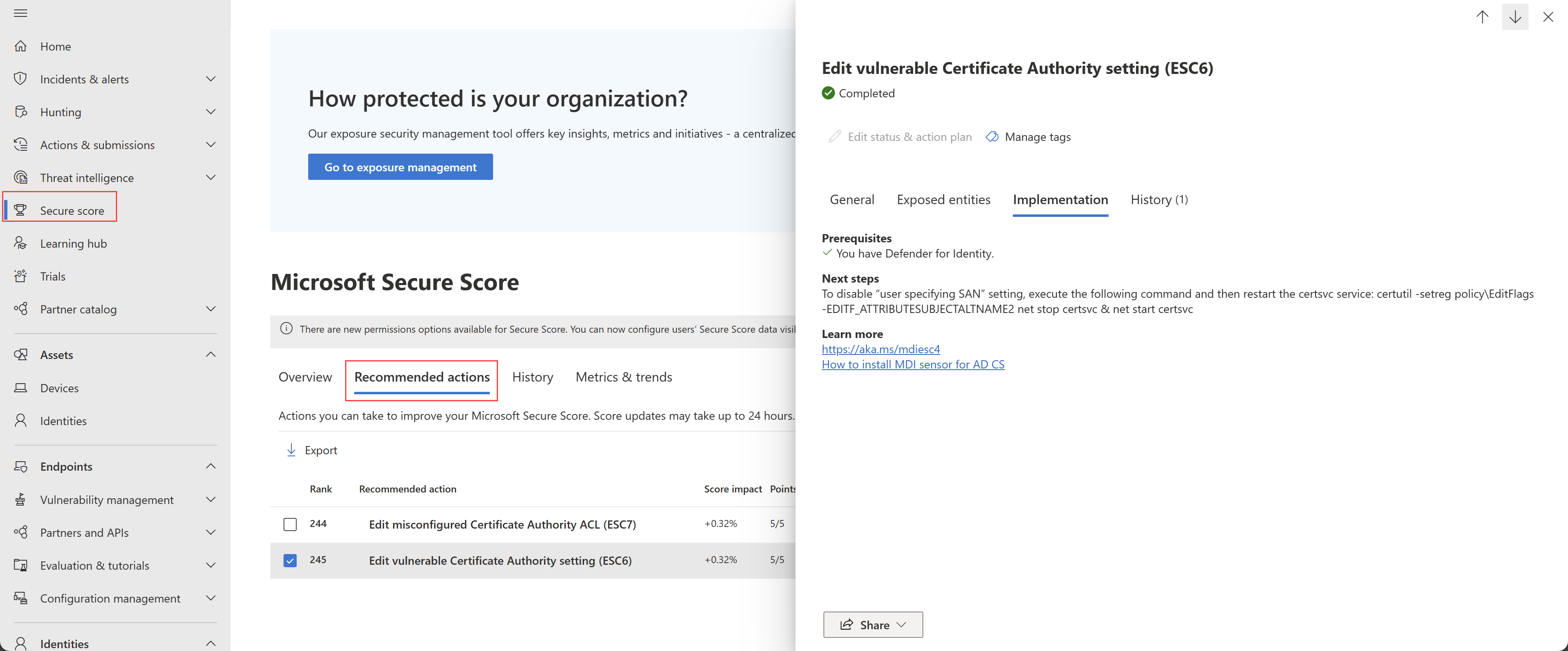

취약한 인증 기관 설정을 편집할 때 https://security.microsoft.com/securescore?viewid=actions 권장되는 작업을 검토합니다. 예시:

설정이 켜져 있는

EDITF_ATTRIBUTESUBJECTALTNAME2이유를 조사합니다.다음을 실행하여 설정을 끕니다.

certutil -setreg policy\EditFlags -EDITF_ATTRIBUTESUBJECTALTNAME2다음을 실행하여 서비스를 다시 시작합니다.

net stop certsvc & net start certsvc

프로덕션 환경에서 설정을 켜기 전에 제어된 환경에서 설정을 테스트해야 합니다.

참고 항목

평가는 거의 실시간으로 업데이트되지만 점수 및 상태 24시간마다 업데이트됩니다. 영향을 받는 엔터티 목록은 권장 사항을 구현한 후 몇 분 이내에 업데이트되지만 상태 완료됨으로 표시될 때까지 시간이 걸릴 수 있습니다.

보고서에는 지난 30일 동안의 영향을 받는 엔터티가 표시됩니다. 이 시간 이후에는 더 이상 영향을 받지 않는 엔터티가 노출된 엔터티 목록에서 제거됩니다.