Identity용 Microsoft Defender의 새로운 기능

이 문서는 Microsoft Defender for Identity의 최신 릴리스의 새로운 기능을 알려드리기 위해 자주 업데이트됩니다.

새로운 범위 및 참조의 기능

Defender for Identity 릴리스는 고객 테넌트에 점진적으로 배포됩니다. 테넌트에 아직 표시되지 않는 기능이 여기에 설명되어 있는 경우 나중에 업데이트를 다시 확인하세요.

자세한 내용은 다음 항목을 참조하십시오.

6개월 전 또는 이전에 릴리스된 버전 및 기능에 대한 업데이트는 Microsoft Defender for Identity의 새로운 기능 아카이브를 참조 하세요.

2024년 10월

MDI는 새로운 10개의 ID 상태 권장 사항(미리 보기)을 사용하여 적용 범위를 확장하고 있습니다.

새로운 ISPM(ID 보안 상태 평가)은 고객이 약점을 감시하여 잘못된 구성을 모니터링하고 온-프레미스 인프라에서 잠재적인 공격의 위험을 줄이는 데 도움이 될 수 있습니다.

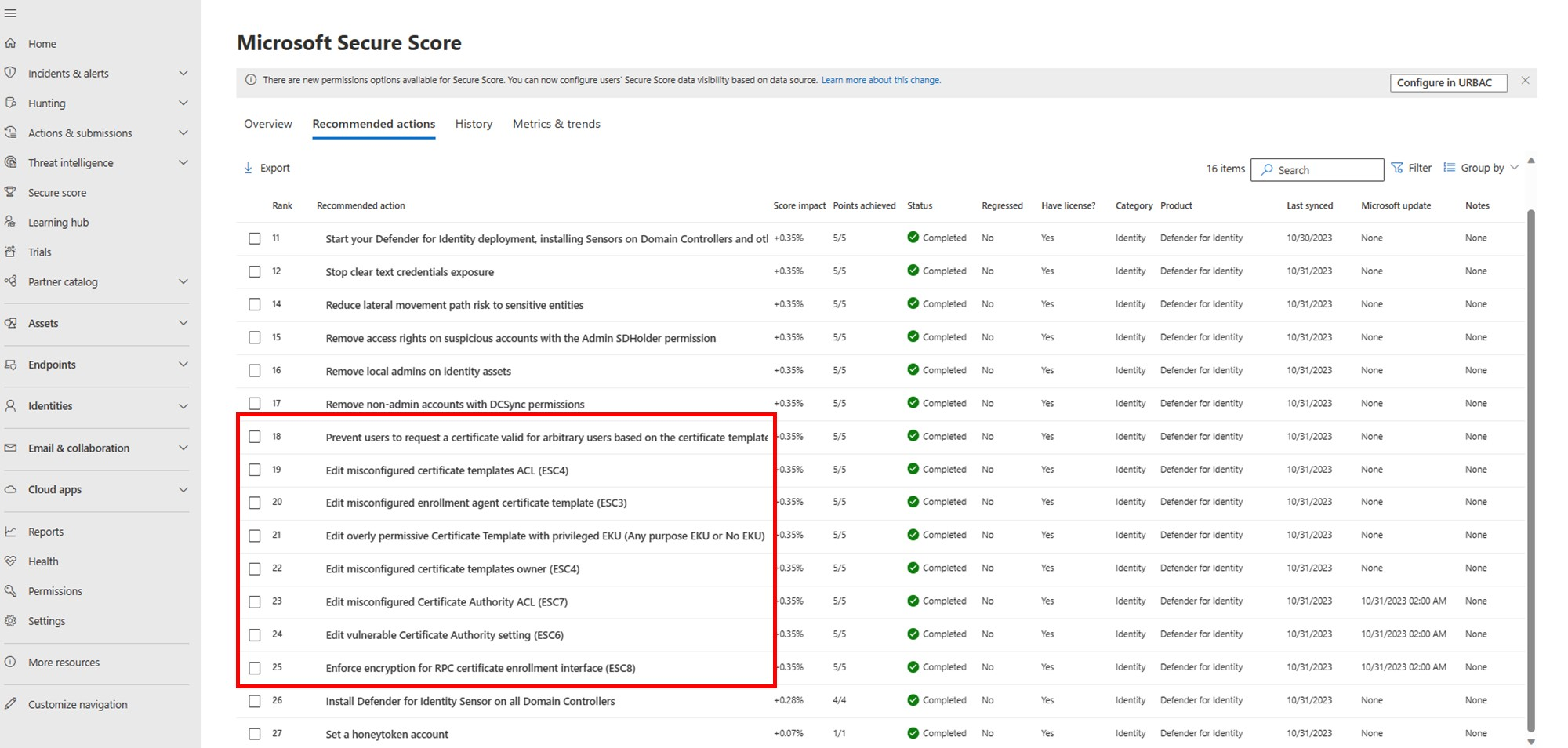

Microsoft 보안 점수의 일부인 이러한 새 ID 권장 사항은 Active Directory 인프라 및 그룹 정책 개체와 관련된 새로운 보안 상태 보고서입니다.

또한 권한 있는 서비스로의 프로토콜 전환을 사용하여 Kerberos 제한 위임의 표시를 포함하도록 "가장을 방지하기 위해 안전하지 않은 Kerberos 위임 수정"의 기존 권장 사항을 업데이트했습니다.

2024년 8월

새 Microsoft Entra Connect 센서:

하이브리드 ID 환경에서 Microsoft Defender for Identity 범위를 향상시키기 위한 지속적인 노력의 일환으로 Microsoft Entra Connect 서버에 대한 새로운 센서를 도입했습니다. 또한 Microsoft Entra Connect에 대한 새로운 하이브리드 보안 검색 및 새로운 ID 상태 권장 사항을 릴리스하여 고객이 보호 상태를 유지하고 잠재적인 위험을 완화할 수 있도록 지원합니다.

새로운 Microsoft Entra Connect ID 상태 권장 사항:

- Microsoft Entra Connect 커넥터 계정에 대한 암호 회전

- 손상된 Microsoft Entra Connect 커넥터 계정(일반적으로 MSOL_XXXXXXXX 표시된 AD DS 커넥터 계정)은 복제 및 암호 재설정과 같은 높은 권한 기능에 대한 액세스 권한을 부여할 수 있으므로 공격자가 클라우드 및 온-프레미스 환경 모두에서 동기화 설정을 수정하고 보안을 손상할 수 있을 뿐만 아니라 전체 도메인을 손상시키기 위한 몇 가지 경로를 제공할 수 있습니다. 이 평가에서는 고객이 90일 전에 마지막으로 설정한 암호를 사용하여 MSOL 계정의 암호를 변경하는 것이 좋습니다. 자세한 내용은 여기를 참조하십시오.

- Microsoft Entra Connect 계정에 대한 불필요한 복제 권한 제거

- Microsoft Entra Seamless SSO 계정 구성에 대한 암호 변경

- 이 보고서는 암호가 90일 전에 마지막으로 설정된 모든 Microsoft Entra Seamless SSO 컴퓨터 계정을 나열합니다. Azure SSO 컴퓨터 계정의 암호는 30일마다 자동으로 변경되지 않습니다. 공격자가 이 계정을 손상하는 경우 사용자를 대신하여 AZUREADSSOACC 계정에 대한 서비스 티켓을 생성하고 Active Directory에서 동기화된 Microsoft Entra 테넌트에서 모든 사용자를 가장할 수 있습니다. 공격자는 이를 사용하여 Active Directory에서 Microsoft Entra ID로 횡적으로 이동할 수 있습니다. 자세한 내용은 여기를 참조하십시오.

새 Microsoft Entra Connect 검색:

- Microsoft Entra Connect 서버에 의심스러운 대화형 로그온

- Microsoft Entra Connect 서버에 직접 로그인하는 것은 매우 비정상적이며 잠재적으로 악의적입니다. 공격자는 종종 이러한 서버를 대상으로 하여 광범위한 네트워크 액세스를 위해 자격 증명을 도용합니다. 이제 Microsoft Defender for Identity에서 Microsoft Entra Connect 서버에 대한 비정상적인 로그인을 검색하여 이러한 잠재적 위협을 더 빠르게 식별하고 대응할 수 있습니다. Microsoft Entra Connect 서버가 독립 실행형 서버이고 도메인 컨트롤러로 작동하지 않는 경우에 특히 적용됩니다.

- Microsoft Entra Connect 계정으로 사용자 암호 재설정

- Microsoft Entra Connect 커넥터 계정은 종종 사용자의 암호를 재설정하는 기능을 포함하여 높은 권한을 보유합니다. 이제 Microsoft Defender for Identity는 이러한 작업에 대한 가시성을 가지며 악의적이고 비정상으로 식별된 권한의 사용량을 검색합니다. 이 경고는 비밀번호 쓰기 저장 기능을 사용하지 않도록 설정한 경우에만 트리거됩니다.

- 중요한 사용자에 대한 Microsoft Entra Connect의 의심스러운 쓰기 저장

- Microsoft Entra Connect는 이미 권한 있는 그룹의 사용자에 대한 쓰기 저장을 차단하고 있지만 Microsoft Defender for Identity는 추가 유형의 중요한 계정을 식별하여 이 보호를 확장합니다. 이 향상된 검색은 중요한 계정에서 무단 암호 재설정을 방지하는 데 도움이 되며, 이는 클라우드 및 온-프레미스 환경을 대상으로 하는 고급 공격에서 중요한 단계가 될 수 있습니다.

추가 개선 사항 및 기능:

- 고급 헌팅의 'IdentityDirectoryEvents' 테이블에서 사용할 수 있는 중요한 계정 에서 실패한 암호 재설정의 새 활동입니다. 이렇게 하면 고객이 실패한 암호 재설정 이벤트를 추적하고 이 데이터를 기반으로 사용자 지정 검색을 만들 수 있습니다.

- DC 동기화 공격 검색에 대한 향상된 정확도입니다.

- 센서가 Microsoft Entra Connect 서비스에서 구성을 검색할 수 없는 경우의 새로운 상태 문제 입니다.

- Microsoft Entra Connect 서버에서 새 센서를 사용하도록 설정하여 PowerShell 원격 실행 탐지기와 같은 보안 경고에 대한 확장된 모니터링

DefenderForIdentity PowerShell 모듈 업데이트됨

DefenderForIdentity PowerShell 모듈이 업데이트되어 새로운 기능을 통합하고 몇 가지 버그 수정 문제를 해결했습니다. 주요 개선 사항은 다음과 같습니다.

- 새

New-MDIDSACmdlet: gMSA(그룹 관리 서비스 계정)에 대한 기본 설정과 표준 계정을 만드는 옵션을 사용하여 서비스 계정 만들기를 간소화합니다. - 자동 PDCe 검색: 대부분의 Active Directory 작업에 대해 PDCe(기본 도메인 컨트롤러 에뮬레이터)를 자동으로 대상으로 하여 GPO(그룹 정책 개체) 만들기 안정성을 향상시킵니다.

- 수동 도메인 컨트롤러 대상 지정: cmdlet에 대한

Get/Set/Test-MDIConfiguration새 서버 매개 변수를 사용하여 PDCe 대신 대상 지정을 위한 도메인 컨트롤러를 지정할 수 있습니다.

자세한 내용은 다음을 참조하세요.

2024년 7월

6 새로운 검색은 공개 미리 보기의 새로운 기능입니다.

- 가능한 NetSync 공격

- NetSync는 도메인 컨트롤러로 가장하여 대상 디바이스 암호의 암호 해시를 요청하는 악용 후 도구인 Mimikatz의 모듈입니다. 공격자가 이 기능을 사용하여 네트워크 내에서 악의적인 활동을 수행하여 조직의 리소스에 액세스할 수 있습니다.

- Microsoft Entra Seamless SSO 계정 인수 가능

- Microsoft Entra Seamless SSO(Single Sign-On) 계정 개체인 AZUREADSSOACC가 의심스러운 방식으로 수정되었습니다. 공격자가 온-프레미스 환경에서 클라우드로 횡적으로 이동할 수 있습니다.

- 의심스러운 LDAP 쿼리

- 알려진 공격 도구와 관련된 의심스러운 LDAP(Lightweight Directory Access Protocol) 쿼리가 검색되었습니다. 공격자가 이후 단계를 위해 정찰을 수행할 수 있습니다.

- 의심스러운 SPN이 사용자에게 추가되었습니다.

- 의심스러운 SPN(서비스 사용자 이름)이 중요한 사용자에게 추가되었습니다. 공격자가 조직 내에서 횡적 이동을 위해 상승된 액세스 권한을 얻으려고 시도할 수 있습니다.

- 의심스러운 ESXi 그룹 만들기

- 의심스러운 VMWare ESXi 그룹이 도메인에 만들어졌습니다. 이는 공격자가 공격의 이후 단계에 대해 더 많은 권한을 얻으려고 시도 중임을 나타낼 수 있습니다.

- 의심스러운 ADFS 인증

- 의심스러운 IP 주소에서 ADFS(Active Directory Federation Services)를 사용하여 로그인한 도메인 가입 계정입니다. 공격자가 사용자의 자격 증명을 도난당하고 이를 사용하여 조직에서 횡적 이동했을 수 있습니다.

Defender for Identity 릴리스 2.238

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

2024년 6월

ITDR 대시보드에서 사용자 정보를 쉽게 찾아 보세요.

Shield 위젯은 하이브리드, 클라우드 및 온-프레미스 환경의 사용자 수에 대한 간략한 개요를 제공합니다. 이제 이 기능에는 고급 헌팅 플랫폼에 대한 직접 링크가 포함되어 있으며, 자세한 사용자 정보를 손쉽게 제공합니다.

ITDR 배포 상태 위젯에 Microsoft Entra 조건부 액세스 및 Microsoft Entra 개인 액세스 포함

이제 Microsoft Entra 워크로드 조건부 액세스, Microsoft Entra 사용자 조건부 액세스 및 Microsoft Entra 개인 액세스 대한 라이선스 가용성을 볼 수 있습니다.

Defender for Identity 릴리스 2.237

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

2024년 5월

Defender for Identity 릴리스 2.236

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

Defender for Identity 릴리스 2.235

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

2024년 4월

CVE-2024-21427 Windows Kerberos 보안 기능 바이패스 취약성을 쉽게 검색

고객이 이 취약성에 따라 보안 프로토콜을 우회하려는 시도를 더 잘 식별하고 감지할 수 있도록 Kerberos AS 인증을 모니터링하는 고급 헌팅 내에 새로운 활동을 추가했습니다.

이제 이 데이터를 사용하여 고객은 Microsoft Defender XDR 내에서 사용자 지정 검색 규칙을 쉽게 만들고 이러한 유형의 활동에 대한 경고를 자동으로 트리거할 수 있습니다.

Access Defender XDR 포털 -> 헌팅 -> 고급 헌팅.

이제 아래 제공된 대로 권장 쿼리를 복사하고 "검색 규칙 만들기"를 클릭할 수 있습니다. 제공된 쿼리는 잠재적인 공격과 관련이 없는 정보를 생성할 수 있는 실패한 로그온 시도도 추적합니다. 따라서 특정 요구 사항에 맞게 쿼리를 자유롭게 사용자 지정할 수 있습니다.

IdentityLogonEvents

| where Application == "Active Directory"

| where Protocol == "Kerberos"

| where LogonType in("Resource access", "Failed logon")

| extend Error = AdditionalFields["Error"]

| extend KerberosType = AdditionalFields['KerberosType']

| where KerberosType == "KerberosAs"

| extend Spns = AdditionalFields["Spns"]

| extend DestinationDC = AdditionalFields["TO.DEVICE"]

| where Spns !contains "krbtgt" and Spns !contains "kadmin"

| project Timestamp, ActionType, LogonType, AccountUpn, AccountSid, IPAddress, DeviceName, KerberosType, Spns, Error, DestinationDC, DestinationIPAddress, ReportId

Defender for Identity 릴리스 2.234

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

Defender for Identity 릴리스 2.233

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

2024년 3월

Defender for Identity 설정을 보기 위한 새로운 읽기 전용 권한

이제 읽기 전용 권한이 있는 Defender for Identity 사용자를 구성하여 Defender for Identity 설정을 볼 수 있습니다.

자세한 내용은 Microsoft Defender XDR의 필수 권한 Defender for Identity를 참조하세요.

상태 문제를 보고 관리하기 위한 새 그래프 기반 API

이제 Graph API를 통해 Microsoft Defender for Identity 상태 문제를 보고 관리할 수 있습니다.

자세한 내용은 Graph API를 통해 상태 문제 관리를 참조하세요.

Defender for Identity 릴리스 2.232

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

Defender for Identity 릴리스 2.231

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

2024년 2월

Defender for Identity 릴리스 2.230

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

안전하지 않은 AD CS IIS 엔드포인트 구성에 대한 새로운 보안 상태 평가

Defender for Identity는 Microsoft Secure Score에 안전하지 않은 ADCS 인증서 등록 IIS 엔드포인트(ESC8) 권장 사항을 새로 추가했습니다.

AD CS(Active Directory Certificate Services)는 CES(인증서 등록 서비스) 또는 Certsrv(웹 등록 인터페이스)를 사용하는 HTTP를 통한 등록을 포함하여 다양한 방법 및 프로토콜을 통해 인증서 등록을 지원합니다. CES 또는 Certsrv IIS 엔드포인트의 안전하지 않은 구성으로 ESC8(릴레이 공격)에 대한 취약성이 발생할 수 있습니다.

최근 릴리스된 다른 AD CS 관련 권장 사항에 새로운 안전하지 않은 ADCS 인증서 등록 IIS 엔드포인트(ESC8) 권장 사항이 추가되었습니다. 이러한 평가는 보안 문제와 전체 조직에 위험을 게시하는 심각한 잘못된 구성을 관련 검색과 함께 표시하는 보안 상태 보고서를 제공합니다.

자세한 내용은 다음을 참조하세요.

- 보안 평가: 안전하지 않은 ADCS 인증서 등록 IIS 엔드포인트 편집(ESC8)

- AD CS 센서에 대한 보안 상태 평가

- Microsoft Defender for Identity의 보안 상태 평가

Defender for Identity 릴리스 2.229

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

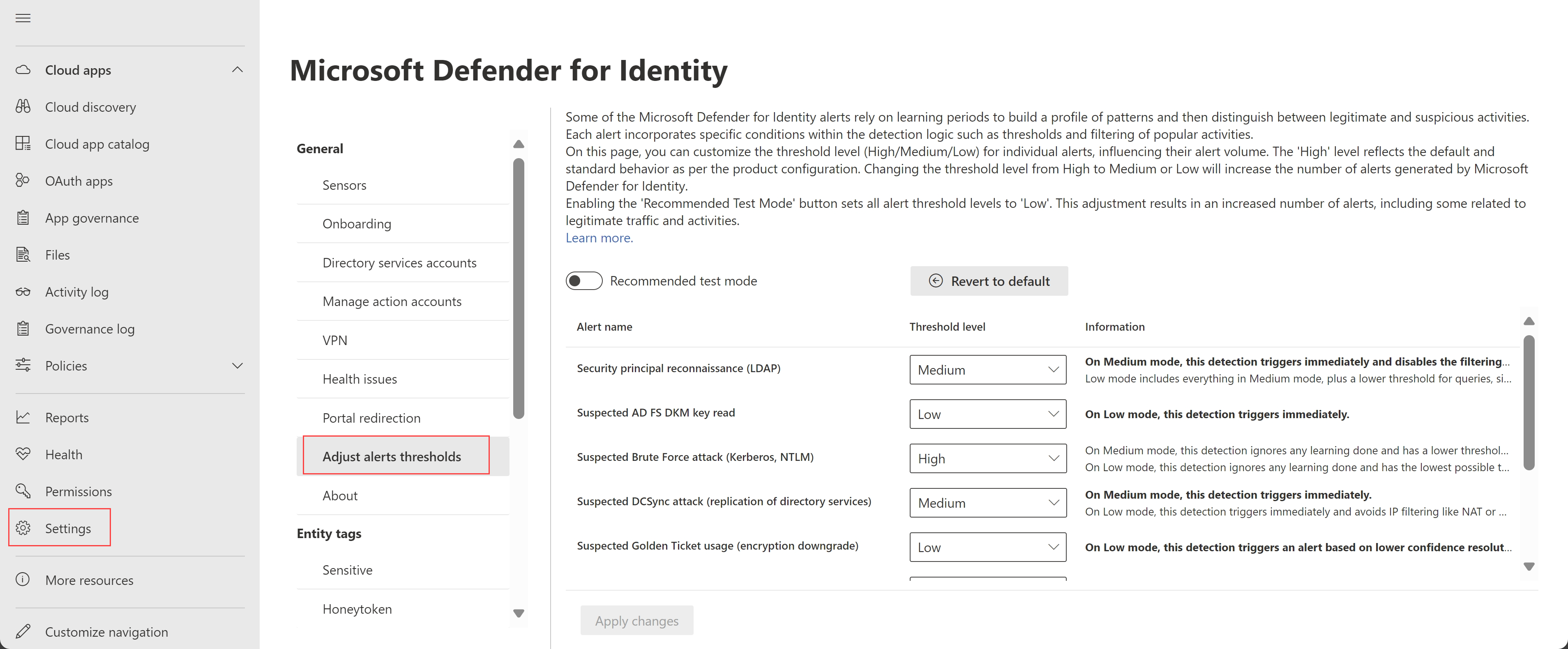

경고 임계값을 조정하기 위한 향상된 사용자 환경(미리 보기)

이제 Defender for Identity 고급 설정 페이지의 이름이 경고 임계값 조정으로 바뀌었으며 경고 임계값 을 조정하기 위한 향상된 유연성으로 새로 고친 환경을 제공합니다.

변경 내용은 다음과 같습니다.

이전 학습 기간 제거 옵션을 제거하고 새 권장 테스트 모드 옵션을 추가했습니다. 권장 테스트 모드를 선택하여 모든 임계값 수준을 낮음으로 설정하고 경고 수를 늘리고 다른 모든 임계값 수준을 읽기 전용으로 설정합니다.

이제 이전 민감도 수준 열의 이름이 임계값 수준으로 변경되고 새로 정의된 값이 있습니다. 기본적으로 모든 경고는 기본 동작 및 표준 경고 구성을 나타내는 높은 임계값으로 설정됩니다.

다음 표에서는 이전 민감도 수준 값과 새 임계값 수준 값 간의 매핑을 나열합니다.

| 민감도 수준(이전 이름) | 임계값 수준(새 이름) |

|---|---|

| Normal | 높음 |

| 중간 | 중간 |

| 높음 | 낮음 |

고급 설정 페이지에 정의된 특정 값이 있는 경우 다음과 같이 새 경고 임계값 조정 페이지로 전송했습니다.

| 고급 설정 페이지 구성 | 새 경고 임계값 조정 페이지 구성 |

|---|---|

| 토글된 학습 기간 제거 | 권장 테스트 모드 가 해제되었습니다. 경고 임계값 구성 설정은 동일하게 유지됩니다. |

| 해제된 학습 기간 제거 | 권장 테스트 모드 가 해제되었습니다. 경고 임계값 구성 설정은 모두 높은 임계값 수준으로 기본값으로 다시 설정됩니다. |

경고는 경고의 학습 기간이 이미 완료되었는지 여부에 관계없이 권장 테스트 모드 옵션을 선택하거나 임계값 수준이 중간 또는 낮음으로 설정된 경우 항상 즉시 트리거됩니다.

자세한 내용은 경고 임계값 조정을 참조 하세요.

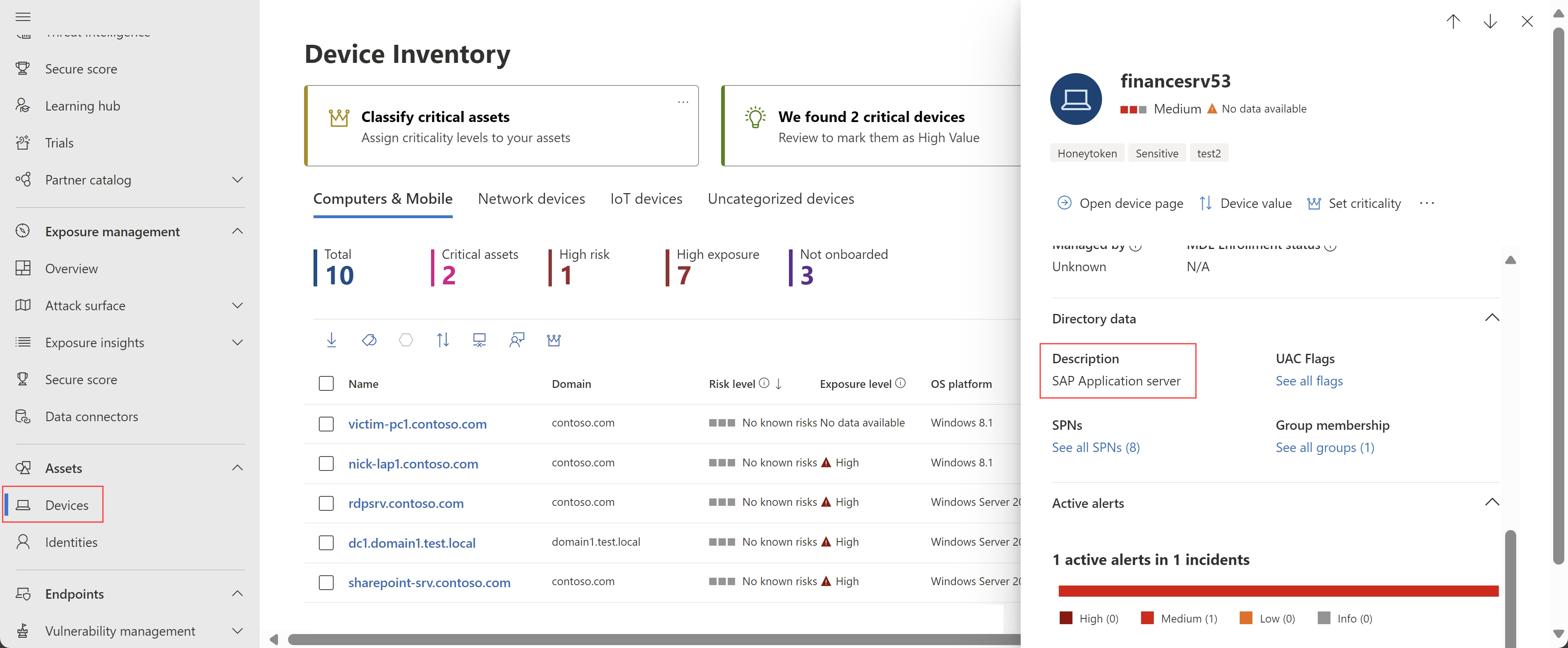

이제 디바이스 세부 정보 페이지에 디바이스 설명이 포함됨(미리 보기)

이제 Microsoft Defender XDR에는 디바이스 세부 정보 창 및 디바이스 세부 정보 페이지에 디바이스 설명이 포함됩니다. 설명은 디바이스의 Active Directory 설명 특성에서 채워집니다.

예를 들어 디바이스 세부 정보 쪽 창에서 다음을 수행합니다.

자세한 내용은 의심스러운 디바이스에 대한 조사 단계를 참조 하세요.

Defender for Identity 릴리스 2.228

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정 및 다음과 같은 새로운 경고가 포함됩니다.

- LDAP(계정 열거 정찰)(외부 ID 2437) (미리 보기)

- 디렉터리 서비스 복원 모드 암호 변경(외부 ID 2438) (미리 보기)

2024년 1월

Defender for Identity 릴리스 2.227

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

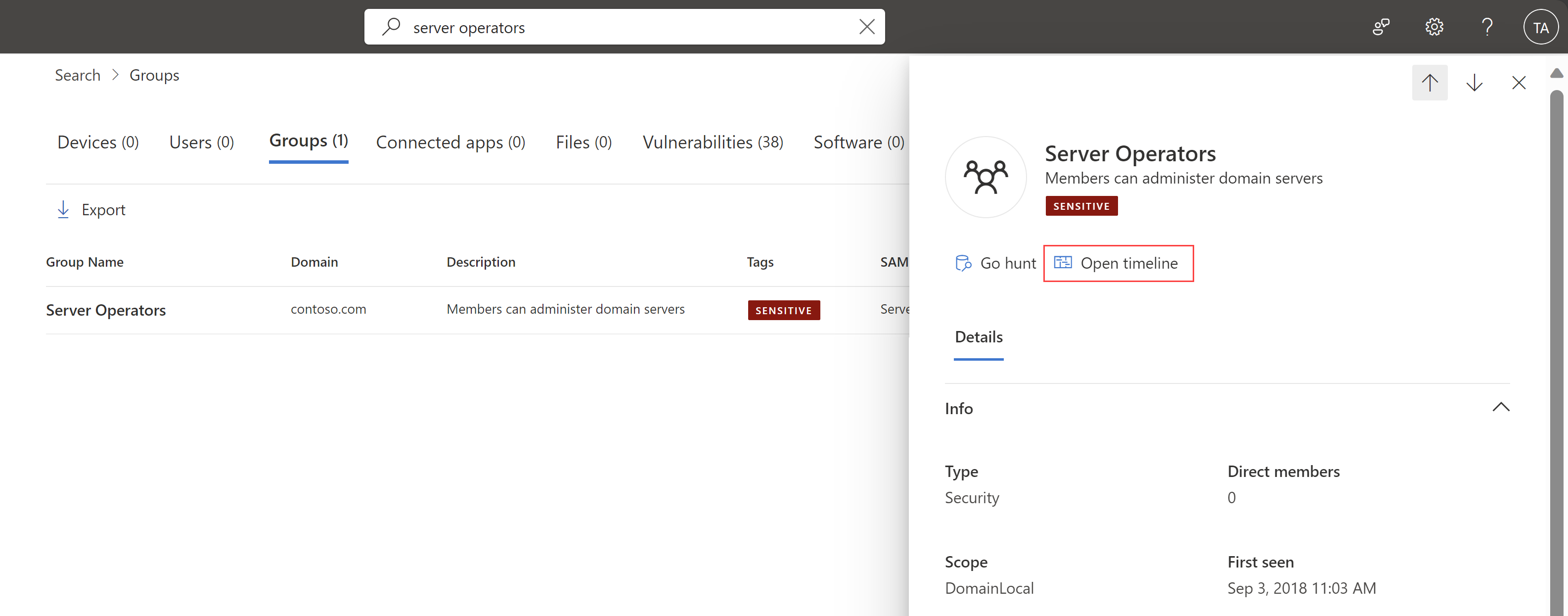

그룹 엔터티에 대해 추가된 타임라인 탭

이제 Microsoft Defender XDR에서 지난 180일 동안의 Active Directory 그룹 엔터티 관련 활동 및 경고(예: 그룹 멤버 자격 변경, LDAP 쿼리 등)를 볼 수 있습니다.

그룹 타임라인 페이지에 액세스하려면 그룹 세부 정보 창에서 타임라인 열기를 선택합니다.

예시:

자세한 내용은 의심스러운 그룹에 대한 조사 단계를 참조 하세요.

PowerShell을 통해 Defender for Identity 환경 구성 및 유효성 검사

이제 Defender for Identity는 Microsoft Defender for Identity 작업을 위한 환경을 구성하고 유효성을 검사하는 데 도움이 되도록 설계된 새로운 DefenderForIdentity PowerShell 모듈을 지원합니다.

PowerShell 명령을 사용하여 잘못된 구성을 방지하고 시간을 절약하고 시스템에 불필요한 부하를 방지합니다.

새 PowerShell 명령을 사용하는 데 도움이 되도록 다음 절차를 Defender for Identity 설명서에 추가했습니다.

- PowerShell을 사용하여 프록시 구성 변경

- PowerShell을 사용하여 감사 정책 구성, 가져오기 및 테스트

- PowerShell을 통해 현재 구성으로 보고서 생성

- PowerShell을 통해 DSA 권한 및 위임 테스트

- PowerShell을 사용하여 서비스 연결 테스트

자세한 내용은 다음을 참조하세요.

Defender for Identity 릴리스 2.226

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

Defender for Identity 릴리스 2.225

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

2023년 12월

참고 항목

원격 코드 실행 시도 경고 수가 감소하는 경우 Defender for Identity 검색 논리에 대한 업데이트를 포함하는 업데이트된 9월 공지를 참조하세요. Defender for Identity는 이전과 같이 원격 코드 실행 작업을 계속 기록합니다.

Microsoft 365 Defender의 새 ID 영역 및 대시보드(미리 보기)

이제 Defender for Identity 고객에게는 Defender for Identity의 ID 보안에 대한 정보를 위해 Microsoft 365 Defender에 새로운 ID 영역이 있습니다.

Microsoft 365 Defender에서 ID를 선택하여 다음 새 페이지를 확인합니다 .

대시보드: 이 페이지에는 ID 위협 감지 및 대응 활동을 모니터링하는 데 도움이 되는 그래프 및 위젯이 표시됩니다. 예시:

상태 문제: 이 페이지는 설정 > ID 영역에서 이동되며 일반 Defender for Identity 배포 및 특정 센서에 대한 현재 상태 문제를 나열합니다. 자세한 내용은 Microsoft Defender for Identity 센서 상태 문제를 참조하세요.

도구: 이 페이지에는 Defender for Identity로 작업할 때 유용한 정보 및 리소스에 대한 링크가 포함되어 있습니다. 이 페이지에서 특히 용량 계획 도구 및 Test-MdiReadiness.ps1 스크립트에 대한 설명서 링크를 찾습니다.

Defender for Identity 릴리스 2.224

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

AD CS 센서에 대한 보안 상태 평가(미리 보기)

Defender for Identity의 보안 상태 평가는 온-프레미스 Active Directory 구성에서 작업을 사전에 감지하고 권장합니다.

이제 권장되는 작업에는 특히 인증서 템플릿 및 인증 기관을 위한 다음과 같은 새로운 보안 상태 평가가 포함됩니다.

인증서 템플릿 권장 작업:

인증 기관에서 권장하는 작업:

새로운 평가는 Microsoft 보안 점수에서 사용할 수 있으며, 검색과 함께 전체 조직에 위험을 초래하는 보안 문제 및 심각한 잘못된 구성을 확인할 수 있습니다. 점수가 그에 따라 업데이트됩니다.

예시:

자세한 내용은 Microsoft Defender for Identity의 보안 상태 평가를 참조 하세요.

참고 항목

AD CS를 환경에 설치한 모든 고객은 인증서 템플릿 평가를 사용할 수 있지만, AD CS 서버에 센서를 설치한 고객만 인증 기관 평가를 사용할 수 있습니다. 자세한 내용은 AD CS(Active Directory Certificate Services)에 대한 새 센서 유형을 참조하세요.

Defender for Identity 릴리스 2.223

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

Defender for Identity 릴리스 2.222

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

Defender for Identity 릴리스 2.221

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

2023년 11월

Defender for Identity 릴리스 2.220

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

Defender for Identity 릴리스 2.219

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

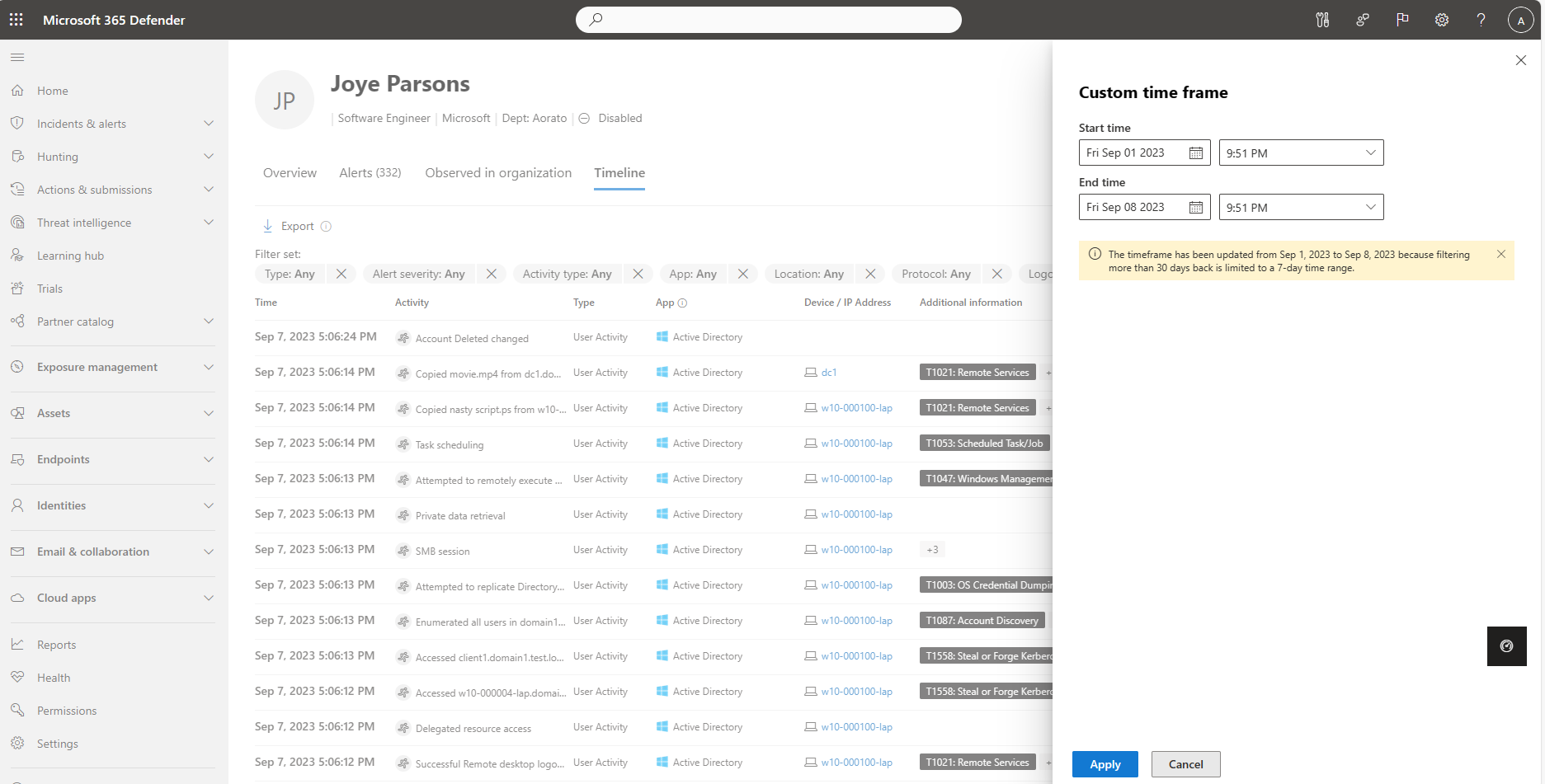

ID 타임라인에는 30일 이상의 데이터가 포함됩니다(미리 보기).

Defender for Identity는 ID 세부 정보에 대한 확장된 데이터 보존을 30일 이상으로 점진적으로 롤아웃하고 있습니다.

ID 세부 정보 페이지 타임라인 탭은 Defender for Identity, 클라우드용 Microsoft Defender 앱 및 엔드포인트용 Microsoft Defender 활동을 포함하며 현재 최소 150일이 포함되며 증가하고 있습니다. 향후 몇 주 동안 데이터 보존률에 약간의 변화가 있을 수 있습니다.

특정 시간 프레임 내에서 ID 타임라인에서 활동 및 경고를 보려면 기본 30일을 선택한 다음 사용자 지정 범위를 선택합니다. 30일 이상 전의 필터링된 데이터는 한 번에 최대 7일 동안 표시됩니다.

예시:

자세한 내용은 Microsoft Defender XDR에서 자산 조사 및 사용자 조사를 참조하세요.

Defender for Identity 릴리스 2.218

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

2023년 10월

Defender for Identity 릴리스 2.217

이 버전에는 다음과 같은 향상된 기능이 포함되어 있습니다.

요약 보고서: 요약 보고서는 상태 문제 탭에 두 개의 새 열을 포함하도록 업데이트됩니다.

- 세부 정보: 영향을 받는 개체 목록 또는 문제가 발생하는 특정 센서 목록과 같은 문제에 대한 추가 정보입니다.

- 권장 사항: 문제를 해결하기 위해 수행할 수 있는 권장 작업 목록 또는 문제를 추가로 조사하는 방법입니다.

자세한 내용은 Microsoft Defender XDR(미리 보기)에서 Defender for Identity 보고서 다운로드 및 예약을 참조하세요.

상태 문제: 이 테넌트 상태 문제로 '학습 기간 제거' 토글이 자동으로 꺼진 추가됨

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 버그 수정도 포함되어 있습니다.

Defender for Identity 릴리스 2.216

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

2023년 9월

원격 코드 실행 시도에 대한 경고 수 감소

Defender for Identity 및 엔드포인트용 Microsoft Defender 경고를 더 잘 정렬하기 위해 Defender for Identity 원격 코드 실행 시도 검색에 대한 검색 논리를 업데이트했습니다.

이 변경으로 인해 원격 코드 실행 시도 경고 수가 감소하지만 Defender for Identity는 원격 코드 실행 작업을 계속 기록합니다. 고객은 계속해서 자체 고급 헌팅 쿼리를 빌드하고 사용자 지정 검색 정책을 만들 수 있습니다.

경고 민감도 설정 및 학습 기간 향상

일부 Defender for Identity 경고는 경고가 트리거되기 전에 학습 기간을 기다리는 동시에 합법적인 활동과 의심스러운 활동을 구분할 때 사용할 패턴 프로필을 작성합니다.

이제 Defender for Identity는 학습 기간 환경에 다음과 같은 향상된 기능을 제공합니다.

이제 관리자는 학습 기간 제거 설정을 사용하여 특정 경고에 사용되는 민감도를 구성할 수 있습니다. 민감도를 표준으로 정의하여 선택한 경고 유형에 대해 학습 기간 제거 설정을 Off로 구성합니다.

새 Defender for Identity 작업 영역에 새 센서를 배포하면 학습 기간 제거 설정이 30일 동안 자동으로 켜집니다. 30일이 완료되면 학습 기간 제거 설정이 자동으로 꺼지고 경고 민감도 수준이 기본 기능으로 반환됩니다.

Defender for Identity에서 학습 기간이 완료될 때까지 경고가 생성되지 않는 표준 학습 기간 기능을 사용하려면 학습 기간 제거 설정을 해제로 구성합니다.

이전에 학습 기간 제거 설정을 업데이트한 경우 설정을 구성한 대로 유지됩니다.

자세한 내용은 고급 설정을 참조 하세요.

참고 항목

고급 설정 페이지는 원래 학습 기간 제거 옵션 아래에 있는 계정 열거형 정찰 경고를 민감도 설정에 대해 구성할 수 있는 것으로 나열했습니다. 이 경고는 목록에서 제거되었으며 LDAP(보안 주체 정찰) 경고로 대체되었습니다. 이 사용자 인터페이스 버그는 2023년 11월에 수정되었습니다.

Defender for Identity 릴리스 2.215

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

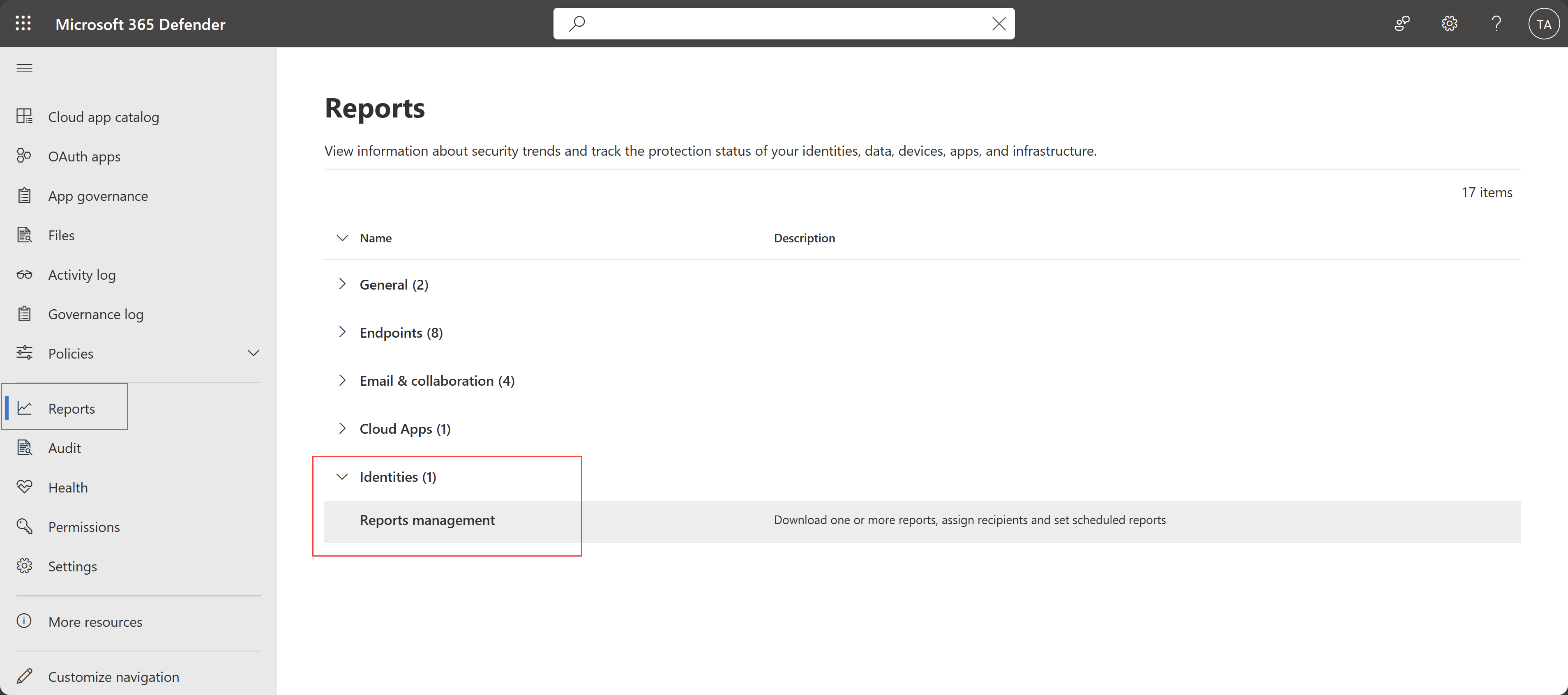

Defender for Identity 보고서가 기본 보고서 영역으로 이동됨

이제 설정 영역 대신 Microsoft Defender XDR의 기본 보고서 영역에서 Defender for Identity 보고서에 액세스할 수 있습니다. 예시:

자세한 내용은 Microsoft Defender XDR(미리 보기)에서 Defender for Identity 보고서 다운로드 및 예약을 참조하세요.

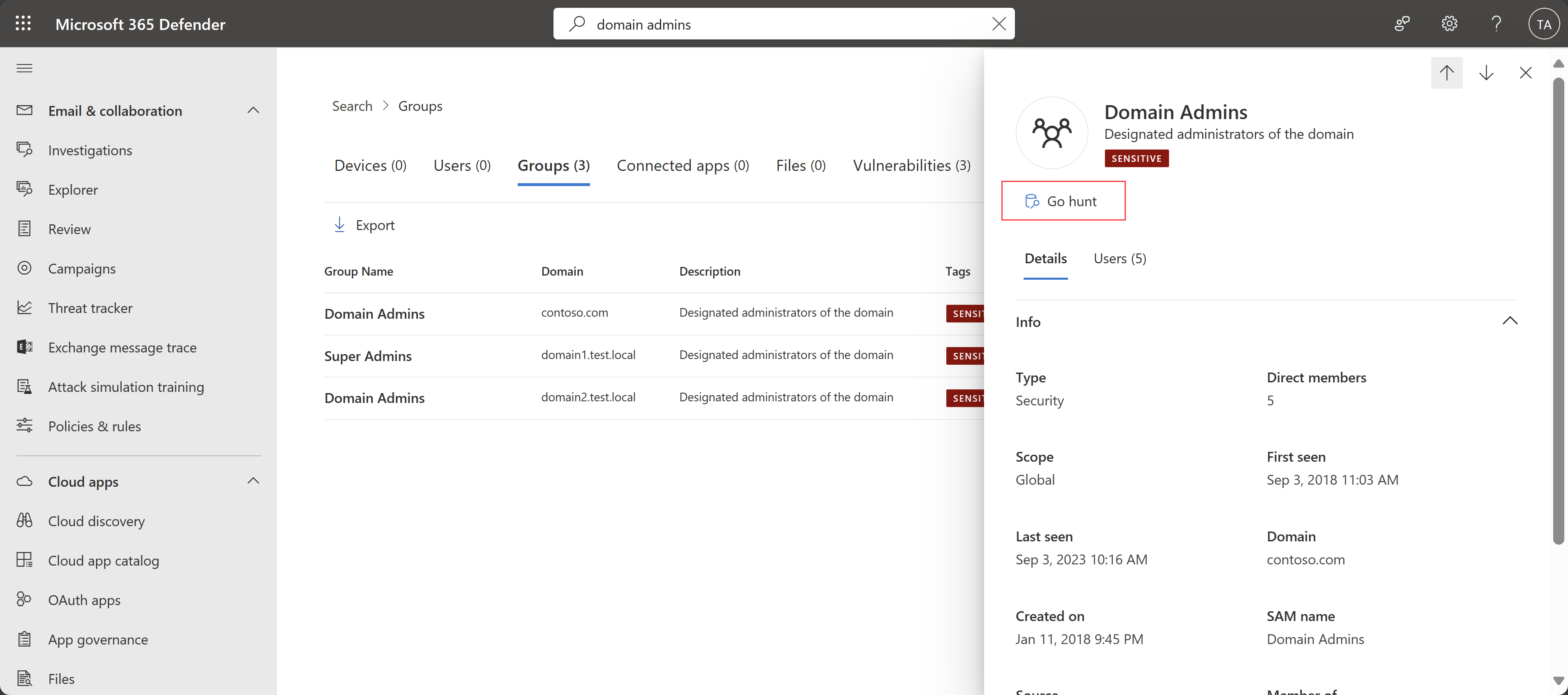

Microsoft Defender XDR의 그룹에 대한 이동 사냥 단추

Defender for Identity는 Microsoft Defender XDR에서 그룹에 대한 이동 사냥 단추를 추가했습니다. 사용자는 Go 헌트 단추를 사용하여 조사 중에 그룹 관련 활동 및 경고를 쿼리할 수 있습니다.

예시:

자세한 내용은 go hunt를 사용하여 엔터티 또는 이벤트 정보를 빠르게 헌팅하는 것을 참조하세요.

Defender for Identity 릴리스 2.214

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

성능 향상

Defender for Identity는 Defender for Identity 서비스에서 Microsoft Defender XDR로 실시간 이벤트를 전송할 때 대기 시간, 안정성 및 성능을 내부적으로 개선했습니다. 고객은 Microsoft Defender XDR에 표시되는 Defender for Identity 데이터(예: 고급 헌팅에 대한 경고 또는 활동)에서 지연을 예상하지 않아야 합니다.

자세한 내용은 다음을 참조하세요.

- Microsoft Defender for Identity의 보안 경고

- Microsoft Defender for Identity의 보안 상태 평가

- Microsoft Defender XDR에서 고급 헌팅을 사용하여 위협 사전에 헌팅

2023년 8월

Defender for Identity 릴리스 2.213

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

Defender for Identity 릴리스 2.212

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

Defender for Identity 릴리스 2.211

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.

AD CS(Active Directory Certificate Services)의 새로운 센서 유형

이제 Defender for Identity는 AD CS(Active Directory Certificate Services)가 구성된 전용 서버에 대한 새 ADCS 센서 유형을 지원합니다.

Microsoft Defender XDR의 설정 > ID > 센서 페이지에 식별된 새 센서 유형이 표시됩니다. 자세한 내용은 Microsoft Defender for Identity 센서 관리 및 업데이트를 참조 하세요.

새로운 센서 유형과 함께 Defender for Identity는 이제 관련 AD CS 경고 및 보안 점수 보고서도 제공합니다. 새 경고 및 보안 점수 보고서를 보려면 필요한 이벤트가 수집되고 서버에 기록되는지 확인합니다. 자세한 내용은 AD CS(Active Directory Certificate Services) 이벤트에 대한 감사 구성을 참조하세요.

AD CS는 보안 통신 및 인증 프로토콜에서 PKI(공개 키 인프라) 인증서를 발급하고 관리하는 Windows Server 역할입니다. 자세한 내용은 Active Directory 인증서 서비스란?을 참조 하세요.

Defender for Identity 릴리스 2.210

이 버전에는 클라우드 서비스 및 Defender for Identity 센서에 대한 개선 사항 및 버그 수정이 포함됩니다.