권한 관리에서 카탈로그 작성자에게 액세스 거버넌스 위임

카탈로그는 리소스 및 액세스 패키지의 컨테이너입니다. 관련 리소스 및 액세스 패키지를 그룹화하려는 경우 카탈로그를 생성합니다. 기본적으로 전역 관리자 또는 ID 거버넌스 관리자는 카탈로그를 만들 수 있고 다른 사용자를 카탈로그 소유자로 추가할 수 있습니다.

참고 항목

최소 권한 액세스 후에는 권한 관리에서 가능한 경우 ID 거버넌스 관리자 역할을 사용하는 것이 좋습니다.

조직에서는 다음 세 가지 방법으로 카탈로그를 사용하여 위임할 수 있습니다.

- 파일럿 프로젝트를 시작할 때 ID 거버넌스 관리자는 카탈로그를 만들고 관리할 수 있습니다. 나중에 파일럿에서 프로덕션으로 이동할 때 관리자가 아닌 사용자를 카탈로그에 소유자로 할당하여 카탈로그를 위임함으로써 해당 사용자가 앞으로 정책을 유지하도록 할 수 있습니다.

- 소유자가 없는 리소스가 있는 경우 관리자는 카탈로그를 만들고 각 카탈로그에 해당 리소스를 추가한 다음, 관리자가 아닌 사용자를 카탈로그에 소유자로 할당할 수 있습니다. 이렇게 하면 관리자가 아니고 리소스 소유자가 아닌 사용자가 해당 리소스에 대한 자체 액세스 정책을 관리할 수 있습니다.

- 리소스에 소유자가 있는 경우 관리자는

All Employees동적 그룹과 같은 사용자 컬렉션을 카탈로그 작성자 역할에 할당할 수 있으므로 해당 그룹 및 자체 리소스에 있는 사용자는 자신의 리소스에 대한 카탈로그를 만들 수 있습니다.

이 문서에서는 관리자가 아닌 사용자에게 위임하여 자체 카탈로그를 만들 수 있도록 하는 방법을 보여 줍니다. 이러한 사용자를 Microsoft Entra 권한 관리 정의 카탈로그 작성자 역할에 추가할 수 있습니다. 개별 사용자를 추가할 수도 있고 그룹을 추가하여 해당 멤버가 카탈로그를 만들 수 있게 할 수도 있습니다. 카탈로그를 만든 후 소유한 리소스를 해당 카탈로그에 추가할 수 있습니다. 기존 연결된 조직을 참조하는 정책을 포함하여 액세스 패키지 및 정책을 만들 수 있습니다.

위임할 기존 카탈로그가 있는 경우 리소스 카탈로그 만들기 및 관리 문서를 계속 진행합니다.

IT 관리자가 카탈로그 작성자에게 위임

팁

이 문서의 단계는 시작하는 포털에 따라 약간 다를 수도 있습니다.

카탈로그 작성자 역할에 사용자를 할당하려면 다음 단계를 수행합니다.

최소한 ID 관리 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

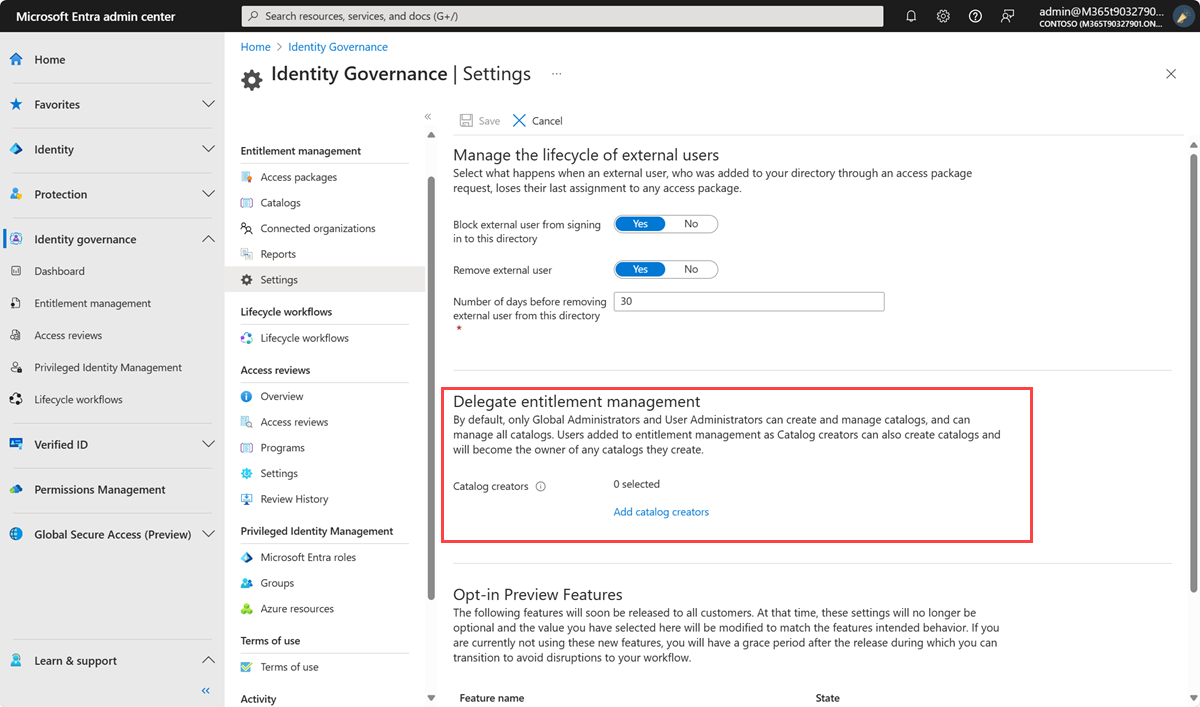

ID 거버넌스>권한 관리>설정으로 이동합니다.

편집을 선택합니다.

권한 관리 위임 섹션에서 카탈로그 작성자 추가를 선택하여 이 권한 관리 역할을 위임할 사용자 또는 그룹을 선택합니다.

선택을 선택합니다.

저장을 선택합니다.

위임된 역할이 Microsoft Entra 관리 센터에 액세스하도록 허용

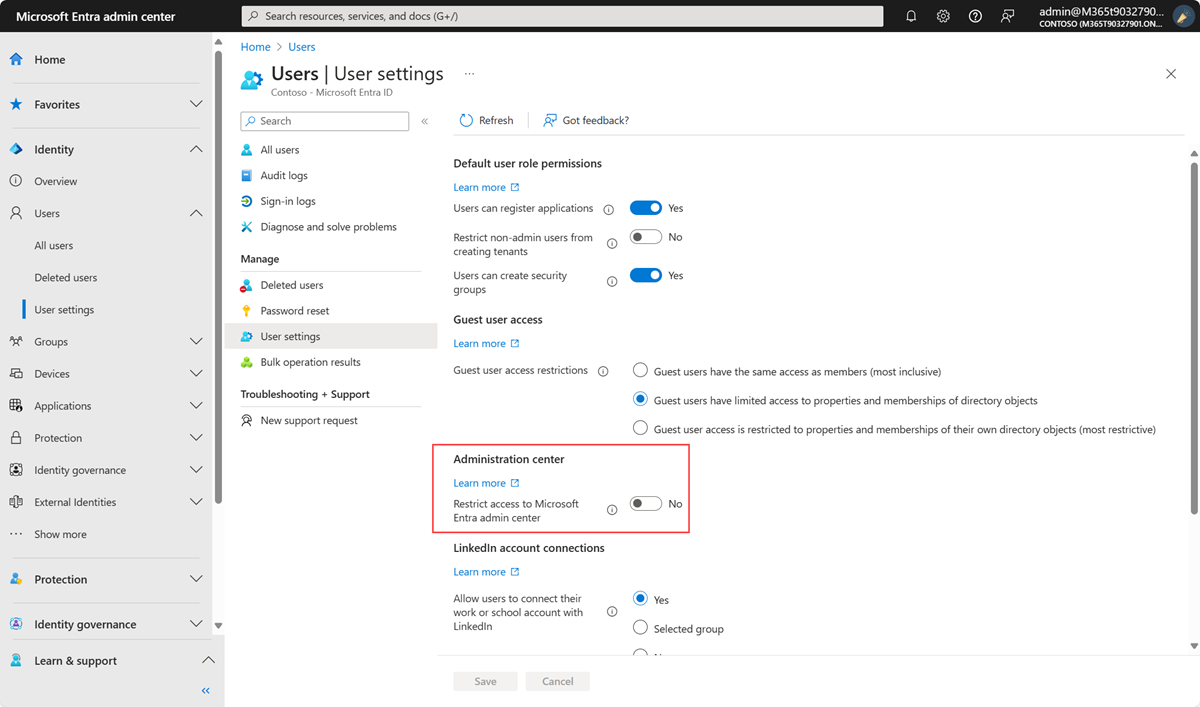

카탈로그 작성자 및 액세스 패키지 관리자와 같은 위임된 역할이 Microsoft Entra 관리 센터에 액세스하여 액세스 패키지를 관리하도록 허용하려면 관리 포털 설정을 확인해야 합니다.

최소한 ID 관리 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>사용자>사용자 설정으로 이동합니다.

Microsoft Entra 관리 포털에 대한 액세스 제한이 예로 설정되었는지 확인합니다.

프로그래밍 방식으로 역할 할당 관리

Microsoft Graph를 사용하여 카탈로그 작성자 및 자격 관리 카탈로그별 역할 할당을 보고 업데이트할 수도 있습니다. 위임된 EntitlementManagement.ReadWrite.All 권한이 있는 애플리케이션을 사용하는 적절한 역할의 사용자는 Graph API를 호출하여 자격 관리의 역할 정의를 나열하고 해당 역할 정의에 대한 역할 할당을 나열할 수 있습니다.

카탈로그 작성자 역할, 정의 ID가 ba92d953-d8e0-4e39-a797-0cbedb0a89e8인 역할에 할당된 사용자 및 그룹 목록을 검색하려면 Graph 쿼리를 사용합니다.

GET https://graph.microsoft.com/v1.0/roleManagement/entitlementManagement/roleAssignments?$filter=roleDefinitionId eq 'ba92d953-d8e0-4e39-a797-0cbedb0a89e8'&$expand=principal