권한 관리의 위임 및 역할

Microsoft Entra ID에서 역할 모델을 사용하여 ID 거버넌스를 통해 대규모로 액세스를 관리할 수 있습니다.

- 액세스 패키지를 사용하여 "영업 담당자"와 같은 조직의 조직 역할을 나타낼 수 있습니다. 조직 역할을 나타내는 액세스 패키지에는 여러 리소스에서 영업 담당자에게 일반적으로 필요할 수 있는 모든 액세스 권한이 포함됩니다.

- 애플리케이션은 자체 역할을 정의할 수 있습니다. 예를 들어, 판매 애플리케이션이 있고 해당 애플리케이션의 매니페스트에 "영업 사원" 앱 역할이 포함된 경우 액세스 패키지의 앱 매니페스트에 있는 해당 역할을 포함할 수 있습니다. 사용자가 여러 애플리케이션별 역할을 동시에 가질 수 있는 시나리오에서 애플리케이션은 보안 그룹을 사용할 수도 있습니다.

- 관리 액세스를 위임하는 데 역할을 사용할 수 있습니다. 판매에 필요한 모든 액세스 패키지에 대한 카탈로그가 있는 경우 카탈로그별 역할을 할당하여 해당 카탈로그를 담당할 사람을 할당할 수 있습니다.

이 문서에서는 역할을 사용하여 권한 관리 리소스에 대한 액세스를 제어하기 위해 Microsoft Entra 권한 관리 내의 측면을 관리하는 방법을 설명합니다.

기본적으로 전역 관리자 역할 또는 ID 거버넌스 관리자 역할의 사용자는 권한 관리의 모든 측면을 만들고 관리할 수 있습니다. 그러나 이러한 역할의 사용자는 액세스 패키지가 필요한 모든 상황을 모를 수 있습니다. 일반적으로 각 부서, 팀 또는 프로젝트 내의 사용자가 누구와 협력하고, 어떤 리소스를 사용하고, 얼마나 오래 협력하는지 알고 있습니다. 관리자가 아닌 사용자에게 무제한 권한을 부여하는 대신 사용자에게 작업을 수행하는 데 필요한 최소 권한을 부여하고 충돌하거나 부적절한 액세스 권한을 만들지 않도록 할 수 있습니다.

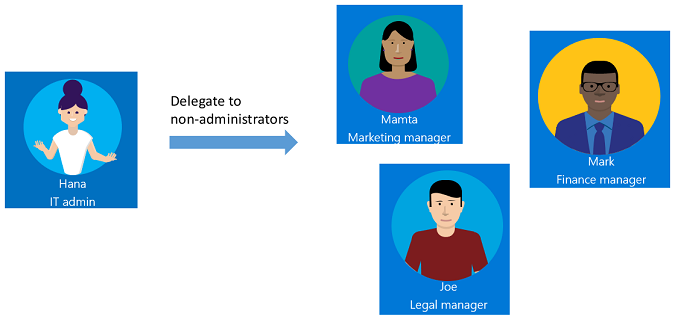

이 비디오는 IT 관리자가 관리자가 아닌 사용자에게 액세스 거버넌스를 위임하는 방법에 대한 개요를 제공합니다.

대리자 예제

권한 관리에서 액세스 거버넌스를 위임하는 방법을 이해하기 위해 예제를 사용하는 것이 좋습니다. 조직에 다음과 같은 관리자(administrator) 및 관리자(manager)가 있다고 가정합니다.

IT 관리자의 경우 Hana에는 각 부서(해당 부서의 리소스 및 중요 비즈니스용 콘텐츠를 담당하는 마케팅의 Mamta, 재무의 Mark 및 법무의 Joe)의 연락처가 있습니다.

권한 관리를 통해 이러한 비관리자에게 액세스 거버넌스를 위임할 수 있습니다. 이러한 비관리자는 액세스 권한이 필요한 사용자, 기간 및 리소스를 알 수 있기 때문입니다. 비관리자에게 위임하면 적절한 사용자가 해당 부서에 대한 액세스를 관리할 수 있습니다.

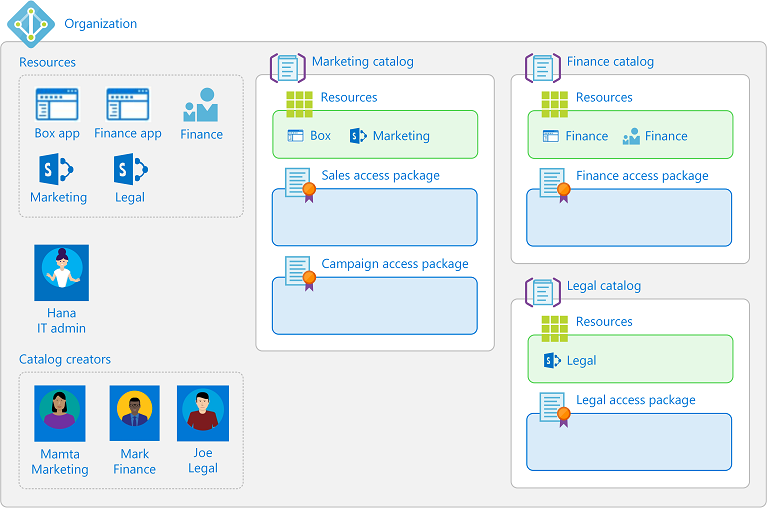

Hana가 마케팅, 재무 및 법무 부서에 액세스 거버넌스를 위임할 수 있는 한 가지 방법은 다음과 같습니다.

Hana는 새 Microsoft Entra 보안 그룹을 만들고 그룹의 멤버로 Mamta, Mark 및 Joe를 추가합니다.

Hana는 해당 그룹을 카탈로그 작성자 역할에 추가합니다.

이제 Mamta, Mark 및 Joe가 해당 부서의 카탈로그를 만들고, 해당 부서에 필요한 리소스를 추가하고, 카탈로그 내에서 추가 위임 작업을 수행할 수 있습니다. 서로의 카탈로그는 볼 수 없습니다.

Mamta는 리소스의 컨테이너인 마케팅 카탈로그를 만듭니다.

Mamta는 마케팅 부서가 소유하고 있는 리소스를 이 카탈로그에 추가합니다.

Mamta는 자신의 부서에서 다른 사람을 이 카탈로그에 대한 카탈로그 소유자로 추가하여 카탈로그 관리 책임을 공유할 수 있습니다.

Mamta는 마케팅 부서의 프로젝트 관리자에게 마케팅 카탈로그의 액세스 패키지 만들기 및 관리를 추가로 위임할 수 있습니다. 카탈로그의 액세스 패키지 관리자 역할에 할당하여 이를 수행할 수 있습니다. 액세스 패키지 관리자는 해당 카탈로그의 정책, 요청 및 할당과 함께 액세스 패키지를 만들고 관리할 수 있습니다. 카탈로그에서 허용하는 경우 액세스 패키지 관리자는 연결된 조직에서 사용자를 가져오도록 정책을 구성할 수 있습니다.

다음 다이어그램은 마케팅, 재무 및 법무 부서를 위한 리소스가 포함된 카탈로그를 보여 줍니다. 이러한 카탈로그를 사용하는 경우 프로젝트 관리자는 팀 또는 프로젝트에 대한 액세스 패키지를 만들 수 있습니다.

위임 후 마케팅 부서에는 다음 표와 비슷한 역할이 있을 수 있습니다.

| 사용자 | 조직 역할 | Microsoft Entra 역할 | 권한 관리 역할 |

|---|---|---|---|

| Hana | IT 관리자 | 전역 관리자 또는 ID 거버넌스 관리자 | |

| Mamta | 마케팅 관리자 | 사용자 | 카탈로그 작성자 및 카탈로그 소유자 |

| Bob | 마케팅 잠재 고객 | 사용자 | 카탈로그 소유자 |

| Jessica | 마케팅 프로젝트 관리자 | 사용자 | 액세스 패키지 관리자 |

권한 관리 역할

권한 관리에는 모든 카탈로그에 적용되는 권한 관리 자체를 관리할 수 있는 자격이 있는 다음과 같은 역할이 있습니다.

| 권한 관리 역할 | 역할 정의 ID | 설명 |

|---|---|---|

| 카탈로그 작성자 | ba92d953-d8e0-4e39-a797-0cbedb0a89e8 |

카탈로그를 만들고 관리합니다. 일반적으로 전역 관리자가 아닌 IT 관리자 또는 리소스 컬렉션에 대한 리소스 소유자입니다. 카탈로그를 만드는 사람은 자동으로 카탈로그의 첫 번째 카탈로그 소유자가 되며 카탈로그 소유자를 더 추가할 수 있습니다. 카탈로그 작성자는 소유하지 않은 카탈로그를 관리하거나 볼 수 없으며 소유하지 않은 리소스를 카탈로그에 추가할 수 없습니다. 카탈로그 작성자가 다른 카탈로그를 관리하거나 소유하지 않은 리소스를 추가해야 하는 경우 해당 카탈로그 또는 리소스의 공동 소유자가 되도록 요청할 수 있습니다. |

권한 관리에는 카탈로그 내에서 액세스 패키지 및 기타 구성을 관리하기 위한 각 특정 카탈로그에 대해 정의된 다음 역할이 있습니다. 관리자 또는 카탈로그 소유자는 이러한 역할에 사용자, 사용자 그룹 또는 서비스 주체를 추가할 수 있습니다.

| 권한 관리 역할 | 역할 정의 ID | 설명 |

|---|---|---|

| 카탈로그 소유자 | ae79f266-94d4-4dab-b730-feca7e132178 |

카탈로그에서 액세스 패키지 및 기타 리소스를 편집하고 관리합니다. 일반적으로 IT 관리자 또는 리소스 소유자이거나 카탈로그 소유자가 선택하는 사용자입니다. |

| 카탈로그 읽기 권한자 | 44272f93-9762-48e8-af59-1b5351b1d6b3 |

카탈로그 내의 기존 액세스 패키지를 봅니다. |

| 액세스 패키지 관리자 | 7f480852-ebdc-47d4-87de-0d8498384a83 |

카탈로그 내 모든 기존 액세스 패키지를 편집하고 관리합니다. |

| 액세스 패키지 할당 관리자 | e2182095-804a-4656-ae11-64734e9b7ae5 |

모든 기존 액세스 패키지의 할당을 편집하고 관리합니다. |

또한 선택된 승인자와 액세스 패키지의 요청자는 역할이 아니라 권한이 있습니다.

| Right | 설명 |

|---|---|

| 승인자 | 액세스 패키지에 대한 요청을 승인하거나 거부하기 위해 정책에서 권한을 부여합니다. 단, 액세스 패키지 정의는 변경할 수 없습니다. |

| Requestor | 액세스 패키지를 요청하는 액세스 패키지의 정책에 의해 권한이 부여됩니다. |

다음 표에는 권한 관리 역할이 권한 관리 내에서 수행할 수 있는 작업이 나열되어 있습니다.

| 작업 | Identity Governance 관리자 | 카탈로그 작성자 | 카탈로그 소유자 | 액세스 패키지 관리자 | 액세스 패키지 할당 관리자 |

|---|---|---|---|---|---|

| 카탈로그 작성자에게 위임 | ✔️ | ||||

| 연결된 조직 추가 | ✔️ | ||||

| 새 카탈로그 만들기 | ✔️ | ✔️ | |||

| 카탈로그에 리소스 추가 | ✔️ | ✔️ | |||

| 카탈로그 소유자 추가 | ✔️ | ✔️ | |||

| 카탈로그 편집 | ✔️ | ✔️ | |||

| 카탈로그 삭제 | ✔️ | ✔️ | |||

| 액세스 패키지 관리자에 위임 | ✔️ | ✔️ | |||

| 액세스 패키지 관리자 제거 | ✔️ | ✔️ | |||

| 카탈로그에 새 액세스 패키지 만들기 | ✔️ | ✔️ | ✔️ | ||

| 액세스 패키지의 리소스 역할 변경 | ✔️ | ✔️ | ✔️ | ||

| 외부 협업을 위한 정책을 포함한 정책 만들기 및 편집 | ✔️ | ✔️ | ✔️ | ||

| 사용자를 액세스 패키지에 직접 할당 | ✔️ | ✔️ | ✔️ | ✔️ | |

| 액세스 패키지에서 사용자 직접 제거 | ✔️ | ✔️ | ✔️ | ✔️ | |

| 액세스 패키지에 할당된 사용자 보기 | ✔️ | ✔️ | ✔️ | ✔️ | |

| 액세스 패키지의 요청 보기 | ✔️ | ✔️ | ✔️ | ✔️ | |

| 요청의 배달 오류 보기 | ✔️ | ✔️ | ✔️ | ✔️ | |

| 요청 재처리 | ✔️ | ✔️ | ✔️ | ✔️ | |

| 보류 중인 요청 취소 | ✔️ | ✔️ | ✔️ | ✔️ | |

| 액세스 패키지 숨기기 | ✔️ | ✔️ | ✔️ | ||

| 액세스 패키지 삭제 | ✔️ | ✔️ | ✔️ |

작업에 대한 최소 권한 있는 역할을 확인하려면 Microsoft Entra ID에서 관리 작업별 관리자 역할을 참조할 수도 있습니다.

참고 항목

액세스 패키지 할당 관리자 역할이 할당된 사용자는 액세스 패키지 정책에 의해 승인이 요구되는 경우 사용자를 직접 할당할 때 더 이상 승인 설정을 우회할 수 없습니다. 승인을 우회해야 하는 시나리오가 있는 경우 승인이 필요하지 않고 액세스 권한이 필요한 사용자로만 범위가 지정된 액세스 패키지에 두 번째 정책을 만드는 것이 좋습니다.

카탈로그에 리소스를 추가하는 데 필요한 역할

전역 관리자는 카탈로그에서 그룹(클라우드 생성 보안 그룹 또는 클라우드 생성 Microsoft 365 그룹), 애플리케이션 또는 SharePoint Online 사이트를 추가하거나 제거할 수 있습니다.

참고 항목

사용자 관리자 역할이 할당된 사용자는 더 이상 카탈로그를 만들거나 소유하지 않은 카탈로그에서 액세스 패키지를 관리할 수 없습니다. 카탈로그 소유자인 사용자 관리자는 디렉터리 역할에 할당 가능하도록 구성된 그룹을 제외하고 자신이 소유한 카탈로그에서 모든 그룹이나 애플리케이션을 추가하거나 제거할 수 있습니다. 역할 할당 가능 그룹에 대한 자세한 내용은 Microsoft Entra ID에서 역할 할당 가능 그룹 만들기를 참조하세요. 조직의 사용자에게 권한 관리에서 카탈로그, 액세스 패키지 또는 정책을 구성할 수 있는 사용자 관리자 역할이 할당된 경우 대신 이러한 사용자에게 ID 거버넌스 관리자 역할을 할당해야 합니다.

전역 관리자가 아닌 사용자는 카탈로그에 그룹, 애플리케이션 또는 SharePoint Online 사이트를 추가하려면 해당 리소스에 대한 작업을 수행 능력과 카탈로그 권한 관리에서 카탈로그 소유자 역할을 모두 갖고 있어야 합니다. 사용자가 리소스에 대한 작업을 수행할 수 있는 가장 일반적인 방법은 리소스를 관리할 수 있는 Microsoft Entra 디렉터리 역할을 수행하는 것입니다. 또는 소유자가 있는 리소스의 경우 사용자는 리소스의 소유자로 할당되어 작업을 수행할 수 있습니다.

사용자가 카탈로그에 리소스를 추가할 때 권한 관리에서 확인하는 작업은 다음과 같습니다.

- 보안 그룹 또는 Microsoft 365 그룹을 추가하려면 사용자에게

microsoft.directory/groups/members/update및microsoft.directory/groups/owners/update작업을 수행할 수 있는 권한이 있어야 합니다. - 애플리케이션을 추가하려면 사용자에게

microsoft.directory/servicePrincipals/appRoleAssignedTo/update작업을 수행할 수 있는 권한이 있어야 합니다. - SharePoint Online 사이트를 추가하려면 사용자는 SharePoint 관리자이거나 사이트에서 권한을 관리할 수 있는 SharePoint Online 사이트 역할에 있어야 합니다.

다음 표에는 해당 역할 조합의 사용자가 카탈로그에 리소스를 추가할 수 있도록 허용하는 작업을 포함하는 일부 역할 조합이 나열되어 있습니다. 카탈로그에서 리소스를 제거하려면 동일한 작업을 수행하는 역할이나 소유권도 있어야 합니다.

| Microsoft Entra 디렉터리 역할 | 권한 관리 역할 | 보안 그룹 추가 가능 | Microsoft 365 그룹 추가 가능 | 앱 추가 가능 | SharePoint Online 사이트 추가 가능 |

|---|---|---|---|---|---|

| 전역 관리자 | 해당 없음 | ✔️ | ✔️ | ✔️ | ✔️ |

| Identity Governance 관리자 | 해당 없음 | ✔️ | |||

| 그룹 관리자 | 카탈로그 소유자 | ✔️ | ✔️ | ||

| Intune 관리자 | 카탈로그 소유자 | ✔️ | ✔️ | ||

| Exchange 관리자 | 카탈로그 소유자 | ✔️ | |||

| SharePoint 관리자 | 카탈로그 소유자 | ✔️ | ✔️ | ||

| 애플리케이션 관리자 | 카탈로그 소유자 | ✔️ | |||

| 클라우드 애플리케이션 관리자 | 카탈로그 소유자 | ✔️ | |||

| 사용자 | 카탈로그 소유자 | 그룹 소유자인 경우에만 해당 | 그룹 소유자인 경우에만 해당 | 앱 소유자인 경우에만 해당 |

게스트 사용자 수명 주기 관리 위임

일반적으로 게스트 초대자 권한이 있는 역할의 사용자는 개별 외부 사용자를 조직에 초대할 수 있으며, 이 설정은 외부 협업 설정을 사용하여 변경할 수 있습니다.

협업 프로젝트의 개별 외부 사용자를 미리 알 수 없는 외부 협업 관리의 경우 외부 조직과 작업하는 사용자를 권한 관리 역할에 할당하면 해당 사용자가 외부 협업을 위한 카탈로그, 액세스 패키지, 정책을 구성할 수 있습니다. 이러한 구성을 사용하면 공동 작업 중인 외부 사용자가 조직의 디렉터리 및 액세스 패키지를 요청하고 추가할 수 있습니다.

- 연결된 조직의 외부 디렉터리에 있는 사용자가 카탈로그의 액세스 패키지를 요청할 수 있도록 허용하려면 외부 사용자에 대해 사용 카탈로그 설정을 예로 설정해야 합니다. 이 설정 변경은 카탈로그의 관리자나 카탈로그 소유자가 수행할 수 있습니다.

- 액세스 패키지에는 디렉터리에 없는 사용자에 대한 정책 집합도 있어야 합니다. 이 정책은 카탈로그의 관리자, 카탈로그 소유자 또는 액세스 패키지 관리자가 만들 수 있습니다.

- 해당 정책이 포함된 액세스 패키지를 사용하면 아직 디렉터리에 없는 사용자를 포함하여 범위 내의 사용자가 액세스를 요청할 수 있습니다. 요청이 승인되거나 승인이 필요하지 않은 경우 사용자는 자동으로 디렉터리에 추가됩니다.

- 정책 설정이 모든 사용자에 대한 것이고 사용자가 기존의 연결된 조직에 속하지 않은 경우 새로 제안된 연결된 조직이 자동으로 만들어집니다. 연결된 조직 목록을 보고 더 이상 필요하지 않은 조직을 제거할 수 있습니다.

권한 관리를 통해 가져온 외부 사용자가 액세스 패키지에 대한 마지막 할당을 잃을 때 발생하는 상황을 구성할 수도 있습니다. 외부 사용자 수명 주기 관리 설정에서 이 디렉터리에 로그인하는 것을 차단하거나 게스트 계정을 제거할 수 있습니다.

위임된 관리자가 디렉터리에 없는 사용자에 대한 정책을 구성하지 못하도록 제한

외부 협업 설정에서 관리 역할이 없는 사용자가 개별 게스트를 초대하는 것을 방지하려면 게스트 초대 설정 설정을 특정 관리자 역할로 변경하고 게스트 셀프 서비스 등록 사용을 아니요로 설정합니다.

외부 사용자가 외부 협업을 요청할 수 있도록 위임된 사용자가 권한 관리를 구성하지 못하도록 하려면 카탈로그를 변경할 수 있는 모든 전역 관리자, ID 거버넌스 관리자, 카탈로그 작성자, 카탈로그 소유자에게 이 제약 조건을 전달해야 합니다. 이를 통해 새 카탈로그나 업데이트된 카탈로그에서 새로운 협업을 실수로 허용하지 않을 수 있습니다. 카탈로그가 외부 사용자에 대해 사용을 아니요로 설정되고 디렉터리에 없는 사용자의 요청을 허용하는 정책이 포함된 액세스 패키지가 없는지 확인해야 합니다.

Microsoft Entra 관리 센터에서 현재 외부 사용자에 대해 사용하도록 설정된 카탈로그 목록을 볼 수 있습니다.

최소한 ID 관리 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID 거버넌스>권한 관리>카탈로그를 찾아보세요.

외부 사용자에 대해 사용에 대한 필터 설정을 예로 변경합니다.

해당 카탈로그에 0이 아닌 수의 액세스 패키지가 있는 경우 해당 액세스 패키지에는 디렉터리에 없는 사용자에 대한 정책이 있을 수 있습니다.

프로그래밍 방식으로 권한 관리 역할에 대한 역할 할당 관리

Microsoft Graph를 사용하여 카탈로그 작성자 및 자격 관리 카탈로그별 역할 할당을 보고 업데이트할 수도 있습니다. 위임된 EntitlementManagement.ReadWrite.All 권한이 있는 애플리케이션을 사용하는 적절한 역할의 사용자는 Graph API를 호출하여 자격 관리의 역할 정의를 나열하고 해당 역할 정의에 대한 역할 할당을 나열할 수 있습니다.

예를 들어, 특정 사용자 또는 그룹에 할당된 권한 관리별 역할을 보려면 Graph 쿼리를 사용하여 역할 할당을 나열하고 다음과 같이 사용자 또는 그룹의 ID를 principalId 쿼리 필터의 값으로 제공합니다.

GET https://graph.microsoft.com/v1.0/roleManagement/entitlementManagement/roleAssignments?$filter=principalId eq 'aaaaaaaa-bbbb-cccc-1111-222222222222'&$expand=roleDefinition&$select=id,appScopeId,roleDefinition

카탈로그와 관련된 역할의 경우 응답의 appScopeId는 사용자에게 역할이 할당된 카탈로그를 나타냅니다. 이 응답은 권한 관리에서 역할에 대한 해당 주체의 명시적 할당만 검색하며 디렉터리 역할을 통해 또는 역할에 할당된 그룹의 멤버 자격을 통해 액세스 자격이 있는 사용자에 대한 결과는 반환하지 않습니다.