Microsoft Entra ID Governance - 조직이 생산성을 개선하고 보안을 강화하며 준수 및 규정 요구 사항을 더 쉽게 충족할 수 있도록 지원하는 ID 거버넌스 솔루션입니다. Microsoft Entra ID 거버넌스를 사용하여 적절한 사용자가 올바른 리소스에 액세스할 수 있도록 자동으로 확인할 수 있습니다. ID 및 액세스 프로세스 자동화, 비즈니스 그룹에 위임 및 향상된 가시성을 통해 이 작업을 수행합니다. Microsoft Entra ID 거버넌스 및 관련 Microsoft 제품의 기능을 사용하면 중요한 자산에 대한 액세스를 보호, 모니터링 및 감사하여 ID 및 액세스 위험을 완화할 수 있습니다.

특히 Microsoft Entra ID Governance를 사용하면 조직이 온-프레미스와 클라우드 모두에서 서비스 및 애플리케이션에 액세스하기 위해 다음과 같은 네 가지 주요 질문 해결할 수 있습니다.

- 어떤 사용자가 어떤 리소스에 액세스할 수 있어야 하나요?

- 해당 사용자가 해당 액세스를 사용하여 수행하는 작업은 무엇인가요?

- 액세스를 관리하기 위한 조직 컨트롤이 마련되어 있나요?

- 감사자는 컨트롤이 효과적으로 작동하는지 확인할 수 있나요?

Microsoft Entra ID Governance를 사용하면 직원, 비즈니스 파트너 및 공급업체에 대해 다음 시나리오를 구현할 수 있습니다.

- ID 수명 주기 관리

- 액세스 수명 주기 거버넌스

- 관리를 위한 권한 있는 액세스 보호

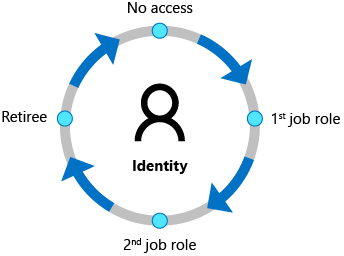

ID 수명 주기

조직에서 ID 거버넌스를 통해 한 사람이 조직에 가입할 때처럼 필요한 리소스에 얼마나 신속하게 액세스할 수 있는지와 같은 생산성 그리고 다른 중요한 요소들 사이의 균형을 달성하도록 돕습니다. 보안 - 고용 상태 변화에 따라 접근 권한은 어떻게 변경해야 하나요? ID 수명 주기 관리는 ID 거버넌스의 기반이며 효과적인 대규모 거버넌스를 원한다면 애플리케이션의 ID 수명 주기 관리 인프라를 현대화해야 합니다.

많은 조직에서 직원 및 다른 작업자의 ID 수명 주기는 HCM(인적 자본 관리) 또는 HR 시스템에서 해당 사용자의 표현과 연결되어 있습니다. 조직은 직원이 1일째에 생산성을 높일 수 있도록 해당 시스템의 신호를 기반으로 하는 신입 사원의 ID를 만드는 프로세스를 자동화해야 합니다. 또한 조직은 직원이 조직을 떠날 때 해당 ID와 액세스가 제거되도록 해야 합니다.

Microsoft Entra ID 거버넌스에서 다음을 사용하여 이러한 개인에 대한 ID 수명 주기를 자동화할 수 있습니다.

- 조직의 HR 원본에서 인바운드 프로비저닝 - Workday 및 SuccessFactors에서 검색을 포함하여 Active Directory와 Microsoft Entra ID 모두에서 사용자 ID를 자동으로 관리합니다.

- 수명 주기 워크플로 - 신입 직원이 조직에서 업무를 시작하기 전, 조직에 있는 동안 상태가 변경되거나 조직을 떠날 때와 같은 특정 주요 이벤트에서 실행되는 워크플로 작업을 자동화합니다. 예를 들어 새 사용자의 관리자에게 임시 액세스 패스가 포함된 이메일을 보내거나 첫 날 사용자에게 환영 이메일을 보내도록 워크플로를 구성할 수 있습니다.

- 권한 관리의 자동 할당 정책 - 사용자 특성의 변경 내용에 따라 사용자의 그룹 멤버 권한, 애플리케이션 역할 및 SharePoint 사이트 역할을 추가 및 제거할 수 있습니다.

- 사용자 프로비전 - SCIM, LDAP 및 SQL을 통해 수백 개의 클라우드 및 온-프레미스 애플리케이션에 대한 커넥터를 사용하여 다른 애플리케이션에서 사용자 계정을 만들기, 업데이트 및 제거합니다.

또한 조직은 파트너, 공급업체 및 기타 게스트가 공동 작업하거나 리소스에 액세스할 수 있도록 하기 위해 추가 ID가 필요합니다.

Microsoft Entra ID Governance에서 비즈니스 그룹이 다음을 사용하여 액세스 권한이 있어야 하는 게스트 및 기간을 확인할 수 있습니다.

- 권한 관리 - 사용자가 조직의 리소스에 대한 액세스를 요청할 수 있는 다른 조직을 지정할 수 있습니다. 사용자의 요청 중 하나가 승인되면, 자격 관리 시스템에 의해 조직의 디렉터리에 B2B 게스트로 자동 추가됩니다. 그런 다음 적절한 액세스 권한이 할당됩니다. 권한 관리는 액세스 권한이 만료되거나 해지될 때 B2B 게스트 사용자를 조직의 디렉터리에서 자동으로 제거합니다.

- 액세스 검토 - 조직 디렉터리에 이미 있는 기존 게스트에 대한 되풀이 검토를 자동화하고 더 이상 액세스가 필요하지 않은 사용자를 조직 디렉터리에서 제거합니다.

자세한 내용은 직원 및 게스트 수명 주기 관리를 참조하세요.

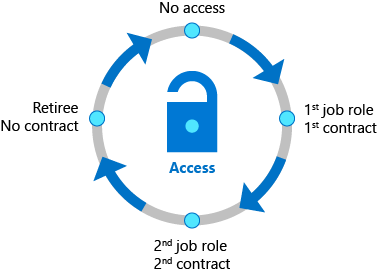

액세스 수명 주기

조직은 사용자의 ID를 만들 때 해당 사용자에 대해 처음으로 프로비전된 범위를 넘어서 액세스를 관리하는 프로세스가 필요합니다. 또한 기업 조직은 액세스 정책 및 컨트롤을 지속적으로 개발하고 적용할 수 있도록 효율적으로 규모를 조정해야 합니다.

Microsoft Entra ID 거버넌스를 사용하면 IT 부서에서 사용자가 다양한 리소스에 대해 가져야 하는 액세스 권한을 설정할 수 있습니다. 또한 업무 분리 또는 작업 변경에 대한 액세스 제거와 같은 필요한 적용 검사가 필요한지 확인할 수 있습니다. Microsoft Entra ID에는 수백 개의 클라우드 및 온프레미스 애플리케이션에 대한 커넥터가 있습니다. 조직의 앱 중에서 AD 그룹, 다른 온-프레미스 디렉터리 또는 데이터베이스에 의존하는 앱이나 SOAP 또는 REST API를 포함하여 SAP 관련 시스템, 그리고 SCIM, SAML 또는 OpenID Connect와 같은 표준을 구현하는 앱을 통합할 수 있습니다. 사용자가 해당 애플리케이션 중 하나에 로그인을 시도하면 Microsoft Entra ID는 조건부 액세스 정책을 적용합니다. 예를 들어 조건부 액세스 정책에는 애플리케이션에 액세스하기 전에 사용 약관을 표시하고 사용자가 해당 약관에 동의했는지 확인하는 작업이 포함될 수 있습니다. 자세한 내용은 애플리케이션대한 액세스를 제어하기 위한 조직 정책을

특성 변경에 따라 앱 및 그룹의 액세스 변경을 자동화할 수 있습니다. Microsoft Entra 수명 주기 워크플로 및 Microsoft Entra 권한 관리 자동으로 사용자를 그룹 또는 액세스 패키지에 추가하고 제거하므로 애플리케이션 및 리소스에 대한 액세스가 업데이트됩니다. 조직 내 조건이 다른 그룹으로 변경되면 사용자를 이동할 수도 있고, 모든 그룹이나 액세스 패키지에서 완전히 제거할 수도 있습니다.

이전에 온-프레미스 ID 거버넌스 제품을 사용했던 조직은 Microsoft Entra ID Governance로 조직 역할 모델을 이전할 수 있습니다.

또한 IT는 액세스 관리 결정을 비즈니스 의사 결정자에게 위임할 수 있습니다. 예를 들어, 유럽에 있는 회사의 마케팅 애플리케이션에서 기밀 고객 데이터에 액세스하려는 직원은 관리자, 부서 책임자 또는 리소스 소유자, 보안 위험 담당자의 승인이 필요할 수 있습니다. 권한 관리를 사용하면 사용자가 그룹 및 팀 멤버 권한, 앱 역할, SharePoint Online 역할 패키지 전반에 걸쳐 액세스를 요청하는 방법을 정의하고 액세스 요청에 대한 업무 분리 검사를 적용할 수 있습니다.

조직에서는 온-프레미스 애플리케이션을 포함하여 액세스할 수 있는 게스트 사용자를 제어할 수도 있습니다. 그런 다음 액세스 재인증을 위한 되풀이적인 Microsoft Entra 액세스 검토를 통해 이러한 액세스 권한을 정기적으로 검토할 수 있습니다.

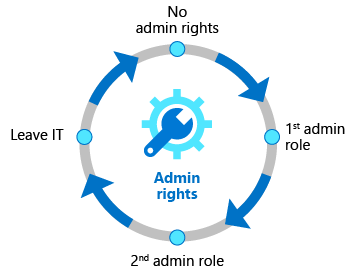

특권 액세스 수명 주기

특히 해당 관리자 권한과 연결된 오용 가능성이 조직에서 발생할 수 있기 때문에 권한 있는 액세스 관리가 최신 ID 거버넌스의 중요한 부분이라고 생각합니다. 관리 권한을 사용하는 직원, 공급 업체 및 계약자는 해당 계정 및 권한 있는 액세스 권한을 관리해야 합니다.

Microsoft Entra PIM(Privileged Identity Management)에서는 Microsoft Entra, Azure, 기타 Microsoft 온라인 서비스 및 기타 애플리케이션에서 리소스에 대한 액세스 권한을 보호하기 위해 조정된 추가 컨트롤을 제공합니다. 다단계 인증 및 조건부 액세스 외에도, Just-In-Time 액세스 및 Microsoft Entra PIM에서 제공된 역할 변경 내용 경고 기능은 포괄적인 거버넌스 제어 세트를 제공하여 조직의 리소스(디렉터리 역할, Microsoft 365 역할, Azure 리소스 역할 및 그룹 멤버 자격)를 보호하는 데 도움을 줍니다. 다른 양식의 액세스를 사용하는 경우와 마찬가지로 조직은 액세스 검토를 사용하여 권한 있는 관리자 역할의 모든 사용자에 대해 정기 액세스 재인증을 구성할 수 있습니다.

라이선스 요구 사항

이 기능을 사용하려면 Microsoft Entra ID Governance 또는 Microsoft Entra Suite 라이선스가 필요합니다. 요구 사항에 적합한 라이선스를 찾으려면 Microsoft Entra ID Governance 라이선스 기본 사항을 참조하세요.

시작

ID 거버넌스를 위해 Microsoft Entra ID를 구성하기 전 필수 조건을 확인합니다. 그런 다음 Microsoft Entra 관리 센터의 거버넌스 대시보드를 방문하여 권한 관리, 액세스 검토, 수명 주기 워크플로 및 Privileged Identity Management를 사용해 보세요.

권한 관리에서 리소스에 대한 액세스 관리, 승인 프로세스를 통해 Microsoft Entra ID에 외부 사용자 온보딩, 애플리케이션에 대한 액세스 제어 및 애플리케이션 기존 사용자에 대한 자습서도 있습니다.

각 조직마다 고유한 요구 사항이 있을 수 있지만 다음 구성 가이드에서는 보다 안전하고 생산적인 인력을 확보하기 위해 Microsoft에서 권장하는 기본 정책도 제공합니다.

또한 Microsoft의 서비스 및 통합 파트너 중 한 명과 협력하여 배포를 계획하거나 사용자 환경의 애플리케이션 및 기타 시스템과 통합할 수도 있습니다.

ID 거버넌스 기능에 대한 피드백이 있는 경우 Microsoft Entra 관리 센터에서 피드백이 있나요?를 선택하여 피드백을 제출해 주세요. 팀에서 여러분의 피드백을 정기적으로 검토합니다.

자동화를 사용하여 ID 거버넌스 작업 간소화

이러한 ID 거버넌스 기능을 사용하면 일반적인 ID 거버넌스 시나리오를 쉽게 자동화할 수 있습니다. 다음 표에서는 각 시나리오에 대해 자동화를 시작하는 방법을 보여 줍니다.

| 자동화할 시나리오 | 자동화 가이드 |

|---|---|

| 직원에 대해 AD 및 Microsoft Entra 사용자 계정 만들기, 업데이트 및 삭제 자동 수행 | Microsoft Entra 사용자 프로비전을 위한 클라우드 HR 계획 |

| 구성원 사용자 특성의 변경 내용에 따라 그룹의 멤버 자격 업데이트 | 동적 그룹 만들기 |

| 라이선스 할당 | 그룹 기반 라이선싱 |

| 사용자 특성 변경 내용에 따라 사용자의 그룹 멤버 자격, 애플리케이션 역할, SharePoint 사이트 역할 추가 및 제거 | 권한 관리에서 액세스 패키지에 대한 자동 할당 정책 구성 |

| 특정 날짜에 사용자의 그룹 멤버 자격, 애플리케이션 역할, SharePoint 사이트 역할 추가 및 제거 | 권한 관리에서 액세스 패키지의 수명 주기 설정 구성 |

| 사용자가 액세스를 요청하거나 수신할 때 또는 액세스가 제거될 때 사용자 지정 워크플로 실행 | 권한 관리에서 Logic Apps를 트리거하기 |

| Microsoft 그룹 및 Teams에서 게스트의 멤버 자격을 정기적으로 검토하고 거부된 게스트 멤버 자격 제거 | 액세스 검토 생성하기 |

| 검토자가 거부한 게스트 계정 제거 | 더 이상 리소스 액세스 권한이 없는 외부 사용자 검토 및 제거 |

| 액세스 패키지 할당이 없는 게스트 계정 제거 | 외부 사용자의 수명 주기 관리 |

| 자체 디렉터리 또는 데이터베이스가 있는 온-프레미스 및 클라우드 애플리케이션에 사용자 프로비전 | 자동 사용자 프로비저닝 구성을 사용자 할당이나 범위 지정 필터와 함께 사용하십시오 |

| 다른 예약된 작업 | Microsoft.Graph.Identity.Governance PowerShell 모듈을 통해 Azure Automation 및 Microsoft Graph를 사용하여 ID 거버넌스 작업 자동화 |