Microsoft Entra PIM(Privileged Identity Management)을 사용하여 Azure 리소스에 적합한 역할 멤버가 향후 날짜 및 시간에 대한 정품 인증을 예약할 수 있도록 합니다. 또한 최대(관리자가 구성) 내에서 특정 활성화 기간을 선택할 수도 있습니다.

이 문서는 Privileged Identity Management에서 Azure 리소스 역할을 활성화해야 하는 멤버를 위한 것입니다.

메모

이제 2023년 3월부터 할당을 활성화하고 Azure Portal의 PIM 외부 블레이드에서 직접 액세스를 볼 수 있습니다. 여기에서

중요하다

역할이 활성화되면 Microsoft Entra PIM은 역할에 대한 활성 할당을 일시적으로 추가합니다. Microsoft Entra PIM은 몇 초 내에 활성 할당(역할에 사용자를 할당)을 만듭니다. 비활성화(수동 또는 정품 인증 시간 만료를 통해)가 발생하면 Microsoft Entra PIM도 몇 초 내에 활성 할당을 제거합니다.

애플리케이션은 사용자가 가지고 있는 역할에 따라 액세스를 제공할 수 있습니다. 경우에 따라 애플리케이션 액세스는 사용자가 역할이 할당되거나 제거되었다는 사실을 즉시 반영하지 않을 수 있습니다. 애플리케이션이 이전에 사용자에게 역할이 없다는 사실을 캐시한 경우- 사용자가 애플리케이션에 다시 액세스하려고 하면 액세스가 제공되지 않을 수 있습니다. 마찬가지로 애플리케이션이 이전에 사용자에게 역할이 있다는 사실을 캐시한 경우 역할이 비활성화될 때 사용자는 여전히 액세스 권한을 얻을 수 있습니다. 특정 상황은 애플리케이션의 아키텍처에 따라 달라집니다. 일부 애플리케이션의 경우 로그아웃하고 다시 로그인하면 액세스가 추가되거나 제거될 수 있습니다.

필수 조건

역할 활성화

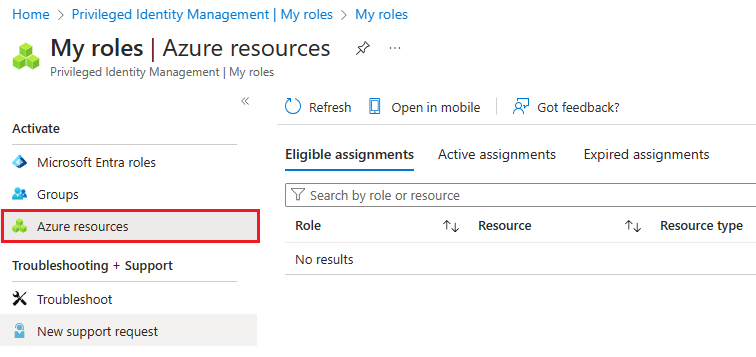

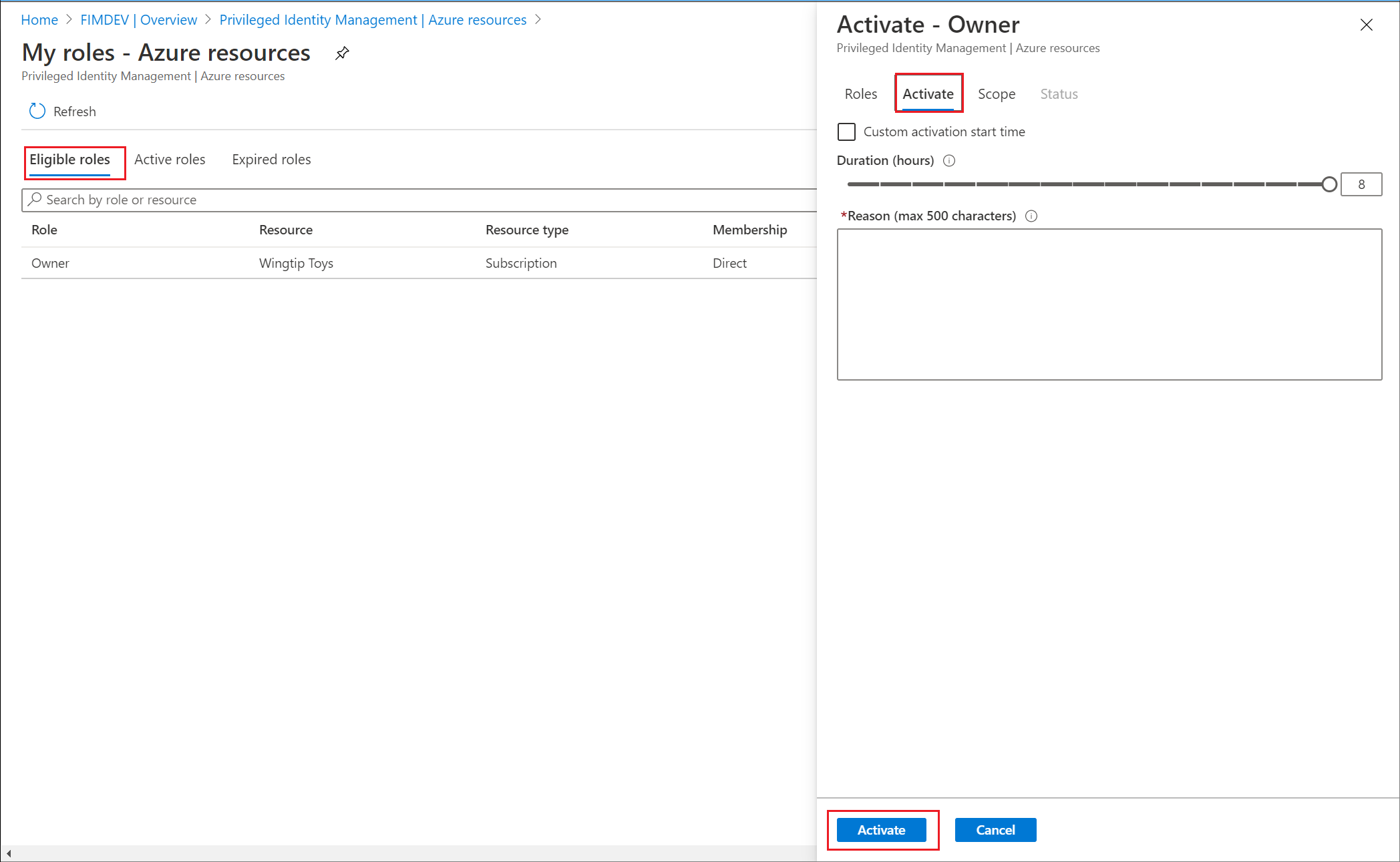

Azure 리소스 역할을 수행해야 하는 경우 Privileged Identity Management의 내 역할 탐색 옵션을 사용하여 활성화를 요청할 수 있습니다.

메모

PIM은 이제 Azure 모바일 앱에서 사용할 수 있습니다(iOS | Android) - Microsoft Entra ID 및 Azure 리소스 역할용입니다. 적격 할당을 쉽게 활성화하거나, 만료 중인 할당에 대한 갱신을 요청하거나, 보류 중인 요청의 상태를 확인합니다. 아래에서 자세히 알아보기

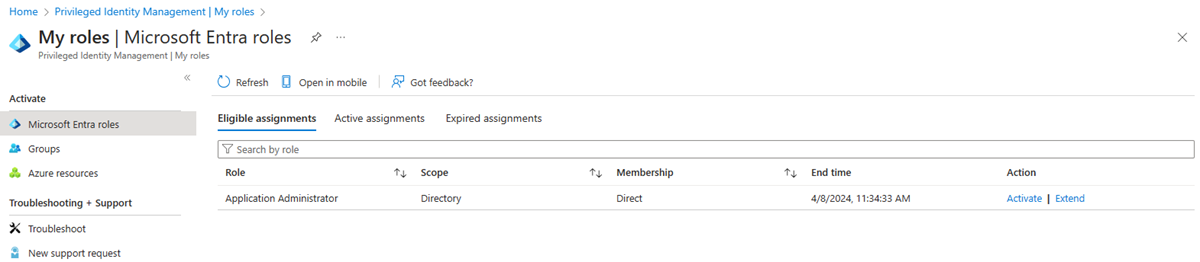

ID 거버넌스>Privileged Identity Management>내 역할로 찾습니다.

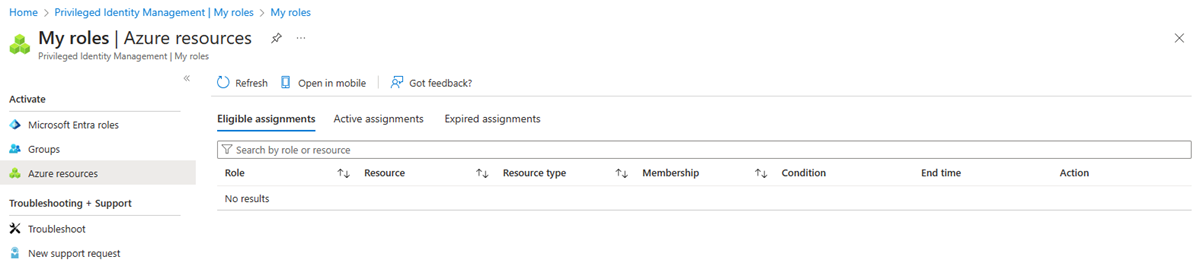

Azure 리소스 역할을 선택하여 적격 Azure 리소스 역할 목록을 확인합니다.

Azure 리소스 역할 목록에서 활성화할 역할을 찾습니다.

활성화를 선택하여 활성화 페이지를 엽니다.

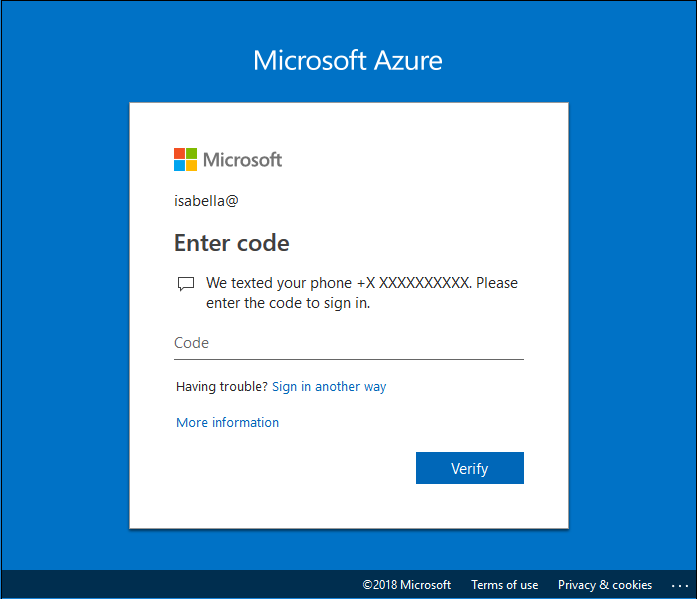

역할에 다단계 인증이 필요한 경우진행하기 전에 id 확인

선택합니다. 세션당 한 번만 인증하면 됩니다. 내 ID 확인을 선택하고 지침에 따라 추가 보안 확인을 제공합니다.

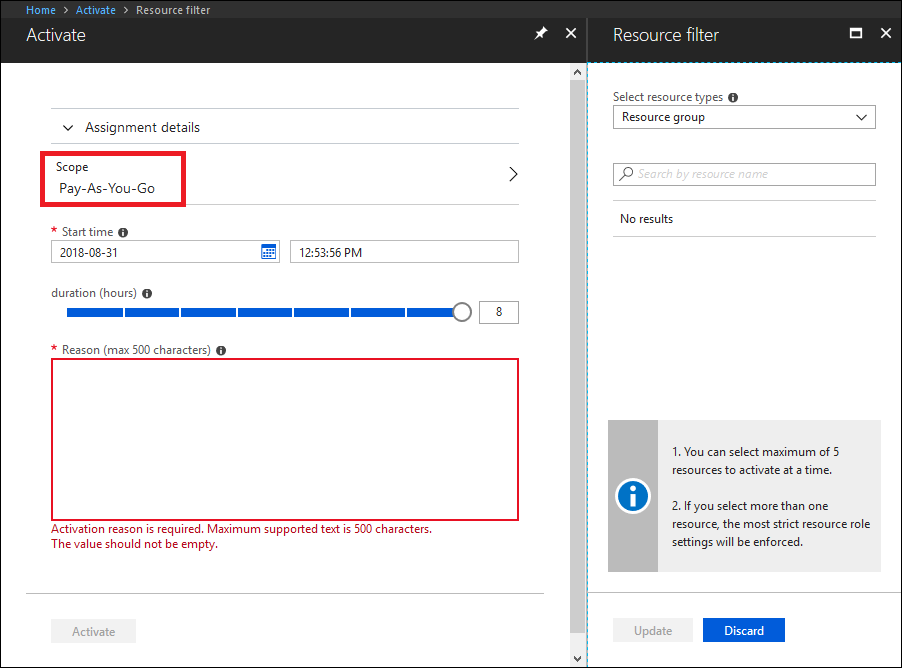

축소된 범위를 지정하려면 범위를 선택하여 리소스 필터 창을 엽니다.

필요한 리소스에 대한 액세스만 요청하는 것이 가장 좋습니다. 리소스 필터 창에서 액세스해야 하는 리소스 그룹 또는 리소스를 지정할 수 있습니다.

필요한 경우 사용자 지정 활성화 시작 시간을 지정합니다. 선택한 시간 후에 멤버가 활성화됩니다.

이유 상자에 활성화 요청 이유를 입력합니다.

활성화를 선택합니다.

메모

역할을 활성화하기 위해 승인이 필요한 경우 브라우저의 오른쪽 위 모서리에 요청이 승인 보류 중임을 알리는 알림이 표시됩니다.

Azure Resource Manager API를 사용하여 역할 활성화

Privileged Identity Management는 PIM ARM API 참조에 설명된 대로 Azure 리소스 역할을 관리하는 Azure Resource Manager API 명령을 지원합니다. PIM API를 사용하는 데 필요한 권한은 Privileged Identity Management API를 참조하십시오.

적격 Azure 역할 할당을 활성화하고 활성화된 액세스를 얻으려면 역할 할당 일정 요청 - REST API를 만들어 새 요청을 만들고 보안 주체, 역할 정의, requestType = SelfActivate 및 범위를 지정합니다. 이 API를 호출하려면 범위에 적격 역할 할당이 있어야 합니다.

GUID 도구를 사용하여 역할 할당 식별자에 대한 고유 식별자를 생성합니다. 식별자의 형식은 00000000-0000-0000-0000-000000000000000입니다.

PUT 요청의 {roleAssignmentScheduleRequestName}을 역할 할당의 GUID 식별자로 바꿉니다.

Azure 리소스 관리에 적합한 역할에 대한 자세한 내용은 PIM ARM API 자습서를 참조하세요.

Azure 역할에 대한 적격 할당을 활성화하기 위한 샘플 HTTP 요청입니다.

요청

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleAssignmentScheduleRequests/{roleAssignmentScheduleRequestName}?api-version=2020-10-01

요청 본문

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "SelfActivate",

"linkedRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

응답

상태 코드: 201

{

"properties": {

"targetRoleAssignmentScheduleId": "c9e264ff-3133-4776-a81a-ebc7c33c8ec6",

"targetRoleAssignmentScheduleInstanceId": null,

"scope": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "SelfActivate",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2020-09-09T21:35:27.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "fea7a502-9a96-4806-a26f-eee560e52045",

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleAssignmentScheduleRequests/fea7a502-9a96-4806-a26f-eee560e52045",

"type": "Microsoft.Authorization/RoleAssignmentScheduleRequests"

}

요청 상태 보기

활성화할 보류 중인 요청의 상태를 볼 수 있습니다.

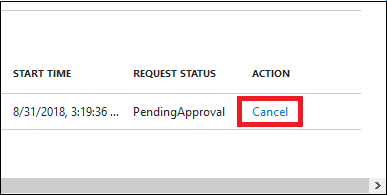

보류 중인 요청 취소

승인이 필요한 역할의 활성화가 필요하지 않은 경우 언제든지 보류 중인 요청을 취소할 수 있습니다.

Microsoft Entra Privileged Identity Management를 엽니다.

내 요청

선택합니다. 취소할 역할에 대해 취소 링크를 선택합니다.

When you select Cancel, the request will be canceled. To activate the role again, you will have to submit a new request for activation.

역할 할당 비활성화

역할 할당이 활성화되면 역할 할당에 대한 PIM 포털에 비활성화 옵션이 표시됩니다. 또한 활성화 후 5분 이내에 역할 할당을 비활성화할 수 없습니다.

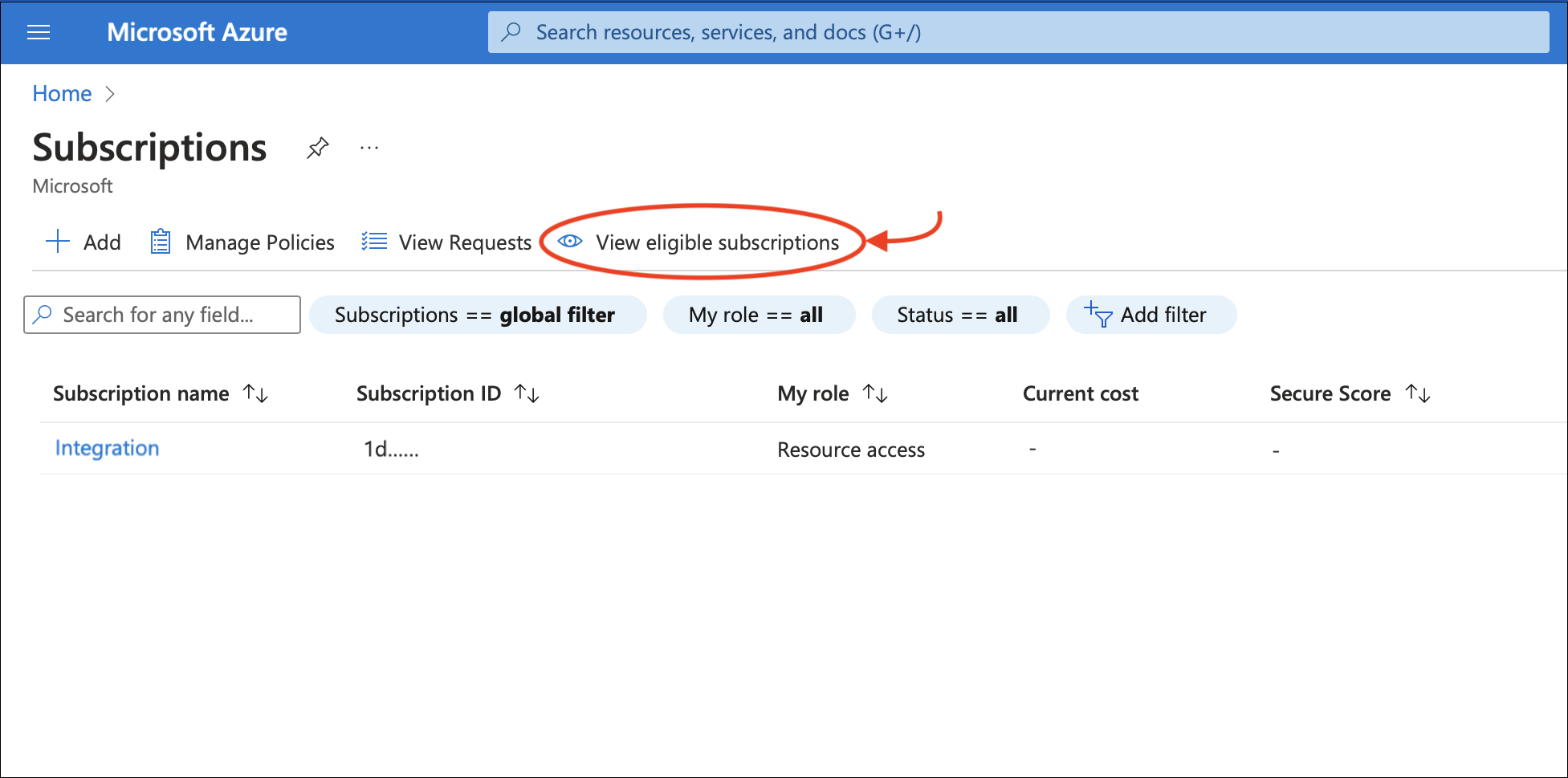

Azure Portal을 사용하여 활성화

Privileged Identity Management 역할 활성화는 Azure Portal 내의 청구 및 액세스 제어(AD) 확장에 통합됩니다. 구독(청구) 및 AD(액세스 제어)에 대한 바로 가기를 사용하면 이러한 블레이드에서 PIM 역할을 직접 활성화할 수 있습니다.

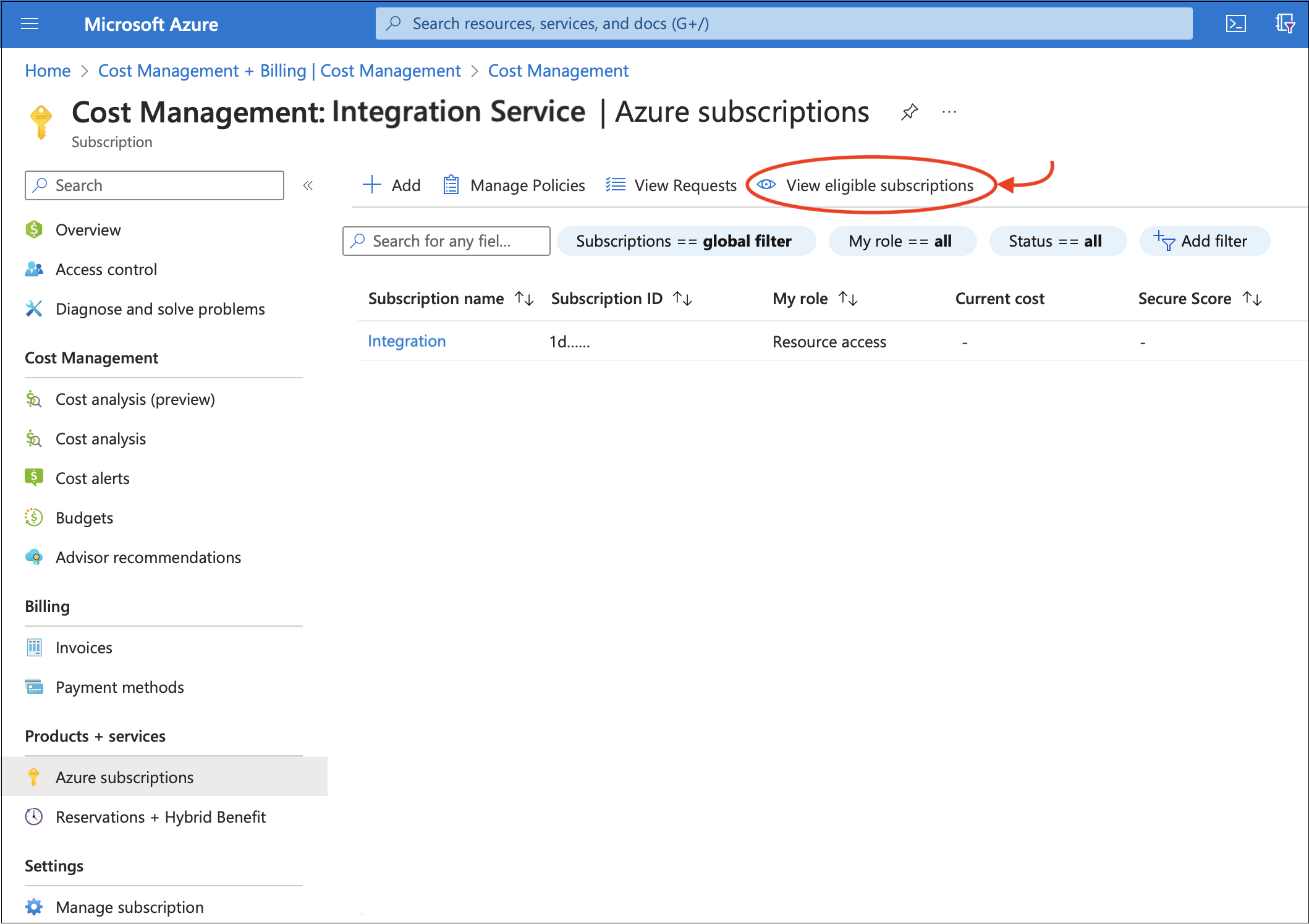

구독 블레이드의 가로 명령 메뉴에서 "적격 구독 보기"를 선택하여 적격, 활성 및 만료된 할당을 확인합니다. 여기에서 동일한 창에서 적격 할당을 활성화할 수 있습니다.

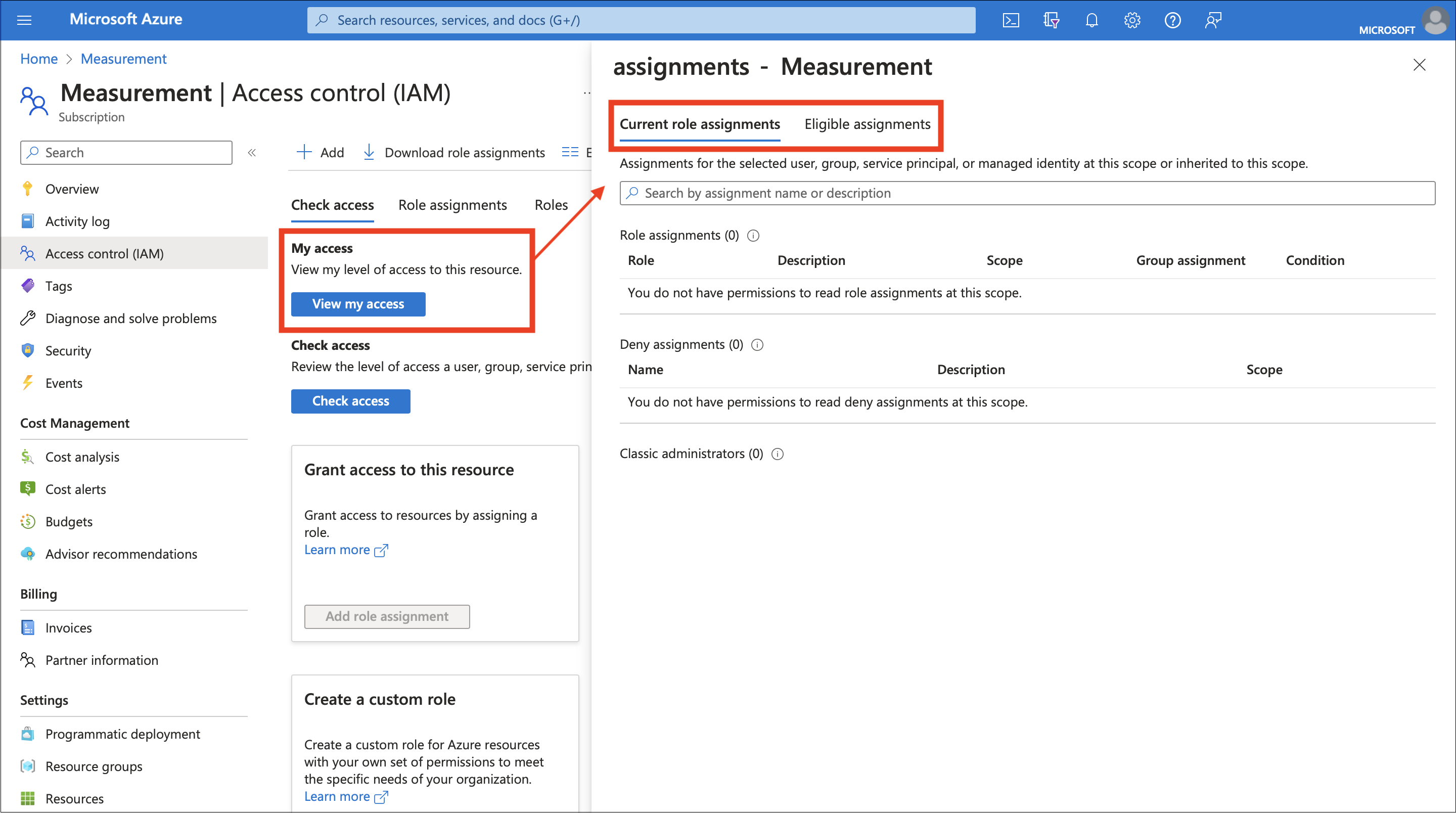

이제 리소스에 대한 액세스 제어(IAM)에서 "내 액세스 보기"를 선택하여 현재 활성 및 적격 역할 할당을 확인하고 직접 활성화할 수 있습니다.

PIM 기능을 다른 Azure Portal 블레이드에 통합하면 이 새로운 기능을 통해 구독 및 리소스를 보다 쉽게 보거나 편집할 수 있는 임시 액세스 권한을 얻을 수 있습니다.

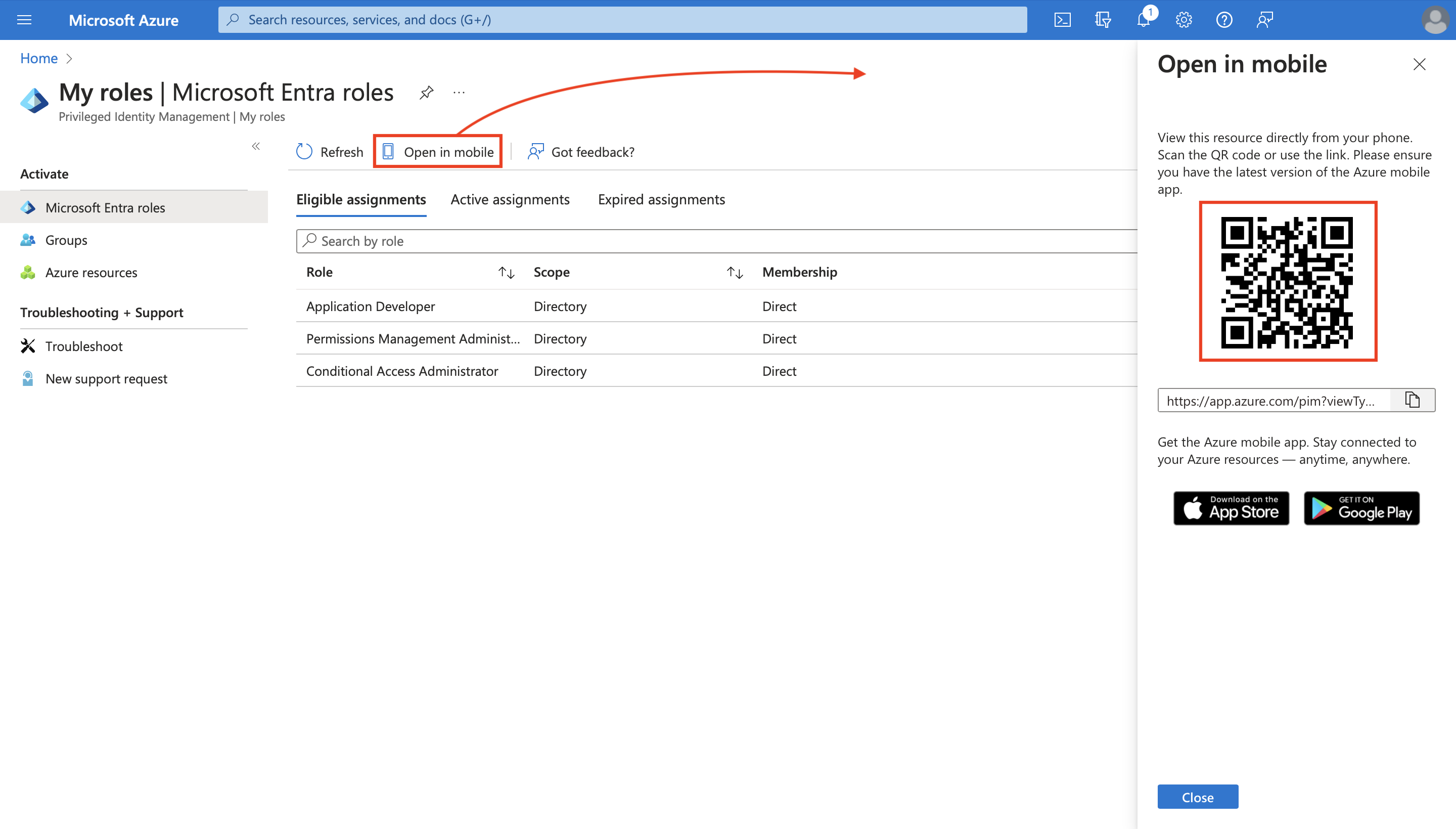

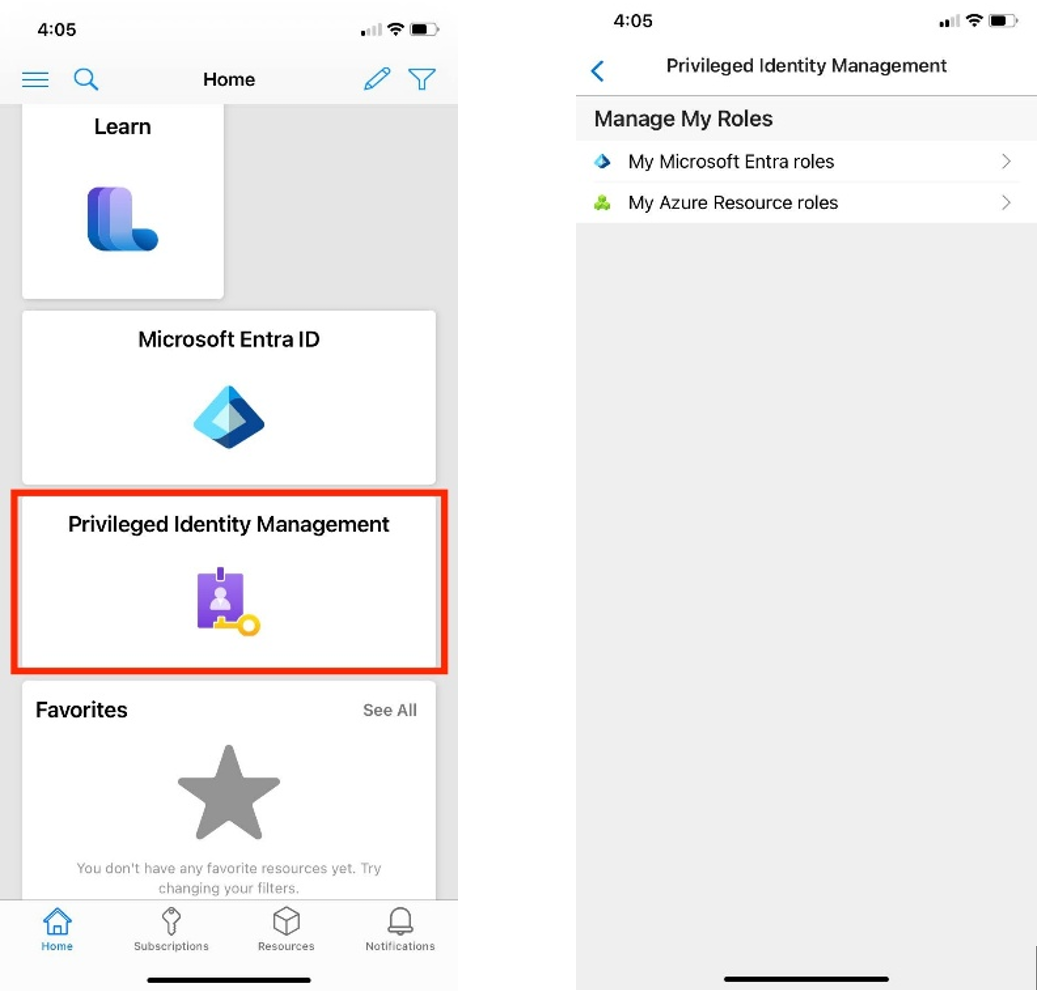

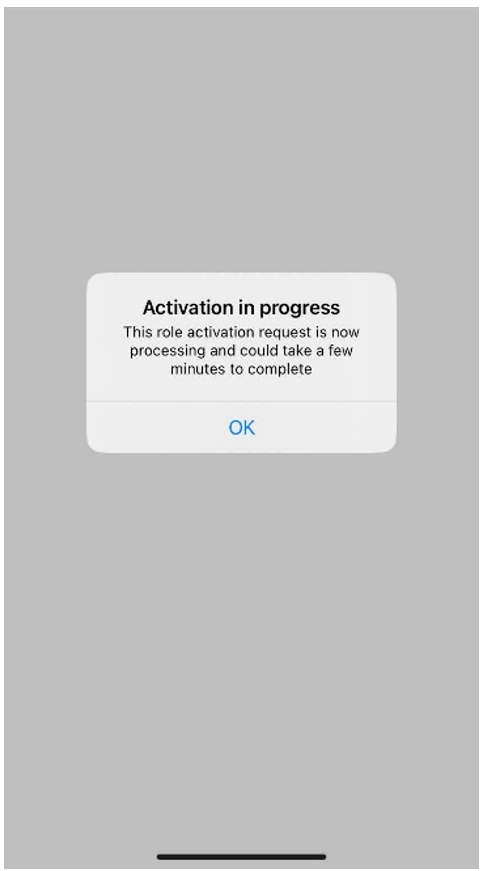

Azure 모바일 앱을 사용하여 PIM 역할 활성화

PIM은 이제 iOS 및 Android 모두에서 Microsoft Entra ID 및 Azure 리소스 역할 모바일 앱에서 사용할 수 있습니다.

적격 Microsoft Entra 역할 할당을 활성화하려면 먼저 Azure 모바일 앱(iOS | Android)을 다운로드합니다. 또한 Privileged Identity Management

Microsoft Entra 역할에 내 역할에서 모바일 열기를 선택하여 앱을 다운로드할 수 있습니다. Azure 모바일 앱을 열고 로그인합니다. 'Privileged Identity Management' 카드를 클릭하고 내 Azure 리소스 역할

선택하여 적격 및 활성 역할 할당을 확인합니다. 역할 할당을 선택하고 역할 할당 세부 정보 아래에서 작업 > 활성화 를 클릭합니다. 아래쪽에서 활성화

클릭하기 전에 활성 상태의 단계를 완료하고 필요한 세부 정보를 입력합니다. '내 Azure 리소스 역할'에서 활성화 요청의 상태 및 역할 할당을 확인합니다.