조직에서는 MICROSOFT Entra CBA(인증서 기반 인증)를 사용하여 애플리케이션 및 브라우저 로그인을 위해 Microsoft Entra ID에서 인증된 X.509 인증서를 사용하여 사용자가 직접 인증하도록 허용하거나 요구할 수 있습니다.

이 기능을 사용하여 피싱 방지 인증을 채택하고 PKI(공개 키 인프라)에 대해 X.509 인증서를 사용하여 인증합니다.

Microsoft Entra CBA란?

CBA에서 Microsoft Entra ID에 대한 클라우드 관리 지원을 사용할 수 있게 되기 전에 조직은 사용자가 Microsoft Entra ID에 대해 X.509 인증서를 사용하여 인증할 수 있도록 페더레이션된 CBA를 구현해야 했습니다. 여기에는 AD FS(Active Directory Federation Services) 배포가 포함되었습니다. Microsoft Entra CBA를 사용하면 Microsoft Entra ID에 대해 직접 인증하고 간소화된 환경 및 비용 절감을 위해 페더레이션된 AD FS의 필요성을 제거할 수 있습니다.

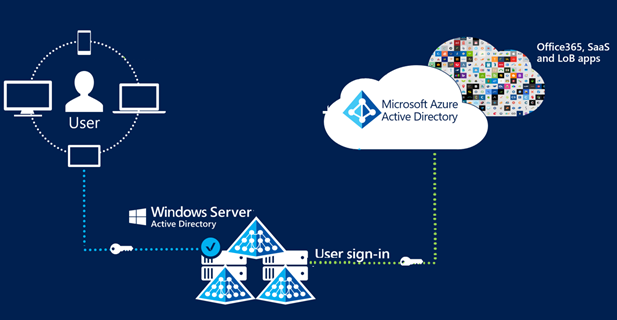

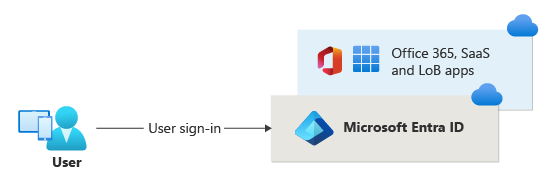

다음 그림은 Microsoft Entra CBA가 페더레이션된 AD FS를 제거하여 환경을 간소화하는 방법을 보여 줍니다.

페더레이션된 AD FS를 사용하는 CBA

Microsoft Entra CBA (Certificate-Based Authentication)

Microsoft Entra CBA 사용의 주요 이점

| 이익 | 설명 |

|---|---|

| 향상된 사용자 환경 | - CBA가 필요한 사용자는 이제 Microsoft Entra ID에 대해 직접 인증할 수 있으며 페더레이션된 AD FS에 투자할 필요가 없습니다. - 관리 센터를 사용하여 사용자 개체 특성에 인증서 필드를 쉽게 매핑하여 테넌트에서 사용자를 조회할 수 있습니다(인증서 사용자 이름 바인딩). - 관리 센터를 사용하여 단일 요소와 다단계 인증서를 결정하는 데 도움이 되는 인증 정책을 구성 합니다. |

| 배포 및 관리 용이 | - Microsoft Entra CBA는 무료 기능입니다. 이 ID를 사용하려면 유료 버전의 Microsoft Entra ID가 필요하지 않습니다. - 복잡한 온-프레미스 배포 또는 네트워크 구성에 대한 필요가 없습니다. - Microsoft Entra ID에 대해 직접 인증합니다. |

| 보안 | - 온-프레미스 암호는 어떤 형태로든 클라우드에 저장할 필요가 없습니다. - 피싱 방지 MFA(다단계 인증)를 포함하여 Microsoft Entra 조건부 액세스 정책을 원활하게 사용하여 사용자 계정을 보호합니다. MFA에는 사용이 허가된 버전 이 필요하며 레거시 인증을 차단해야 합니다. - 강력한 인증 지원. 관리자는 발급자 또는 정책 OID(정책 개체 식별자)와 같은 인증서 필드를 통해 인증 정책을 정의하여 단일 요소와 다단계로 적합한 인증서를 결정할 수 있습니다. - 이 기능은 조건부 액세스 기능 및 인증 강도 기능과 원활하게 작동하여 MFA를 적용함으로써 사용자를 보호합니다. |

지원되는 시나리오

다음과 같은 시나리오가 지원됩니다.

모든 플랫폼에서 웹 브라우저 기반 애플리케이션에 대한 사용자 로그인

사용자가 iOS 및 Android 플랫폼의 Office 모바일 앱 및 Windows의 Office 네이티브 앱(Outlook 및 OneDrive 포함)에 로그인

모바일 네이티브 브라우저에서 사용자 로그인

인증서 발급자 주체 및 정책 OID를 사용하여 MFA에 대한 세분화된 인증 규칙

인증서의 필드를 사용하여 인증서와 사용자 계정을 바인딩하기:

-

SubjectAlternativeName(SAN),PrincipalName, 및RFC822Name -

SubjectKeyIdentifier(SKI) 및SHA1PublicKey -

IssuerAndSubject및IssuerAndSerialNumber

-

사용자 개체 속성을 사용하여 인증서를 사용자 계정에 바인딩하기:

userPrincipalNameonPremisesUserPrincipalNamecertificateUserIds

지원되지 않는 시나리오

다음 시나리오는 지원되지 않습니다.

- CBA는 Windows 로그인(잠금/로그인 화면)의 웹 로그인 옵션에서 지원되지 않습니다.

- 신뢰할 수 있는 CA에 대한 하나의 CRL 배포 지점(CDP)만 지원됩니다.

- CDP는 HTTP URL만 될 수 있습니다. OCSP(온라인 인증서 상태 프로토콜) 또는 LDAP(Lightweight Directory Access Protocol) URL은 지원되지 않습니다.

- 인증 방법으로 암호를 해제할 수 없습니다. 사용자가 Microsoft Entra CBA 메서드를 사용할 수 있는 경우에도 암호를 사용하여 로그인하는 옵션이 나타납니다.

비즈니스용 Windows Hello 인증서의 알려진 제한 사항

비즈니스용 Windows Hello는 Microsoft Entra ID의 MFA에 사용할 수 있지만 비즈니스용 Windows Hello는 새로운 MFA에 대해 지원되지 않습니다. 비즈니스용 Windows Hello 키/쌍을 사용하여 사용자에 대한 인증서를 등록하도록 선택할 수 있습니다. 올바르게 구성되면 비즈니스용 Windows Hello 인증서를 Microsoft Entra ID의 MFA에 사용할 수 있습니다.

비즈니스용 Windows Hello 인증서는 Microsoft Edge 및 Chrome 브라우저에서 Microsoft Entra CBA와 호환됩니다. 현재 비즈니스용 Windows Hello 인증서는 Office 365 애플리케이션과 같이 비브로우저 시나리오에서 Microsoft Entra CBA와 호환되지 않습니다. 해결 방법은 로그인 Windows Hello 또는 보안 키 옵션을 사용하여 로그인하는 것입니다(사용 가능한 경우). 이 옵션은 인증에 인증서를 사용하지 않으며 Microsoft Entra CBA 문제를 방지합니다. 일부 이전 애플리케이션에서는 이 옵션을 사용할 수 없습니다.

범위를 벗어났습니다.

다음 시나리오는 Microsoft Entra CBA의 범위를 벗어났습니다.

- 클라이언트 인증서를 만들기 위한 PKI(공개 키 인프라) 만들기 또는 제공 사용자 고유의 PKI를 구성하고 사용자 및 디바이스에 인증서를 프로비전해야 합니다.