Microsoft Entra ID의 사용자 개체에는 certificateUserIds라는 속성이 있습니다.

- certificateUserIds 특성은 다중값을 가지며 최대 10개의 값을 보유할 수 있습니다.

- 각 값은 1024자를 초과할 수 없습니다.

- 각 값은 고유해야 합니다. 한 사용자 계정에 값이 있으면 동일한 Microsoft Entra 테넌트의 다른 사용자 계정에 쓸 수 없습니다.

- 값이 메일 ID 형식일 필요는 없습니다. certificateUserIds 특성은 bob@woodgrove 또는bob@local 같은 대체 불가능한 UPN(사용자 계정 이름)을 저장할 수 있습니다.

참고

각 값은 Microsoft Entra ID에서 고유해야 하지만 여러 사용자 이름 바인딩을 구현하여 단일 인증서를 여러 계정에 매핑할 수 있습니다. 자세한 내용은 여러 사용자 이름 바인딩을 참조하세요.

인증서 사용자 ID에 대해 지원되는 패턴

certificateUserIds에 저장된 값은 다음 표에 설명된 형식이어야 합니다. X509:<매핑> 접두사는 대/소문자를 구분합니다.

| 인증서 매핑 필드 | certificateUserIds의 값 예제 |

|---|---|

| 주요 이름 | X509:<PN>bob@woodgrove.com |

| 주요 이름 | X509:<PN>bob@woodgrove |

| RFC822Name (RFC822 이름) | X509:<RFC822>user@woodgrove.com |

| 발급자와 대상 | X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<S>DC=com,DC=contoso,OU=UserAccounts,CN=mfatest |

| 주제 | X509:<S>DC=com,DC=contoso,OU=UserAccounts,CN=mfatest |

| 스키 | X509:<SKI>aB1cD2eF3gH4iJ5kL6mN7oP8qR |

| SHA1PublicKey | X509:<SHA1-PUKEY>cD2eF3gH4iJ5kL6mN7oP8qR9sT |

| 발행자와 일련번호 | X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<SR>eF3gH4iJ5kL6mN7oP8qR9sT0uV 일련 번호의 올바른 값을 가져오려면 이 명령을 실행하고 certificateUserIds에 표시된 값을 저장합니다. 구문: Certutil –dump –v [~certificate path~] >> [~dumpFile path~] 예: certutil -dump -v firstusercert.cer >> firstCertDump.txt |

certificateUserIds를 업데이트하는 역할

인증서를 업데이트하려면 클라우드 전용 사용자에게 최소한 권한 있는 인증 관리자 역할이 있어야 합니다. 클라우드 전용 사용자는 Microsoft Entra 관리 센터 또는 Microsoft Graph를 사용하여 certificateUserIds를 업데이트할 수 있습니다.

동기화된 사용자는 certificateUserIds를 업데이트하려면 적어도 하이브리드 ID 관리자 역할이 있어야 합니다. 온-프레미스의 값을 동기화하여 certificateUserIds를 업데이트하는 데는 Microsoft Entra Connect만 사용할 수 있습니다.

참고

Active Directory 관리자는 동기화된 계정에 대한 Microsoft Entra ID의 certificateUserIds 값에 영향을 주는 변경을 수행할 수 있습니다. 관리자는 동기화된 사용자 계정에 대해 위임된 관리 권한이 있는 계정 또는 Microsoft Entra Connect 서버에 대한 관리 권한을 포함할 수 있습니다.

PowerShell 모듈을 사용하여 최종 사용자 인증서에서 사용자에 대한 올바른 CertificateUserIds 값을 찾는 방법

인증서 UserId는 테넌트에서 UserName 바인딩 구성에 따라 해당 값에 대한 특정 패턴을 따릅니다. 다음 PowerShell 명령을 사용하면 관리자가 최종 사용자 인증서에서 사용자의 Certificate UserIds 특성에 대한 정확한 값을 검색할 수 있습니다. 관리자는 지정된 사용자 이름 바인딩에 대한 사용자에 대한 Certificate UserIds 특성의 현재 값을 가져와 인증서 UserIds 특성의 값을 설정할 수도 있습니다.

자세한 내용은 Microsoft Entra PowerShell 설치 및 Microsoft Graph PowerShell을 참조하세요.

PowerShell을 시작합니다.

Microsoft Graph PowerShell SDK 설치 및 가져오기

Install-Module Microsoft.Graph -Scope CurrentUser Import-Module Microsoft.Graph.Authentication Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserMicrosoft Entra PowerShell 모듈 설치(최소 필수 버전은 1.0.6)

Install-Module -Name Microsoft.Entra

CertificateBasedAuthentication 모듈에 대한 자세한 내용은 여기를 참조하세요.

Get-EntraUserCBAAuthorizationInfo

Get-EntraUserCBAAuthorizationInfo 인증서 기반 인증 식별자를 포함하여 Microsoft Entra ID 사용자에 대한 권한 부여 정보를 검색하는 데 도움이 됩니다.

구문: Get-EntraUserCBAAuthorizationInfo [-UserId] <String>[-Raw][<CommonParameters>]

예제 1: 사용자 계정 이름으로 사용자에 대한 권한 부여 정보 가져오기

Connect-Entra -Scopes 'User.Read.All'

Get-EntraUserCBAAuthorizationInfo -UserId ‘user@contoso.com'

응답:

| 특성 | 값 |

|---|---|

| 아이디 | aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb |

| 표시 이름 | Contoso User |

| 사용자 주 이름 | user@contoso.com |

| 사용자 유형 | Member |

| 인증 정보 | @{CertificateUserIds=System.Object[]; RawAuthorizationInfo=System.Collections.Hashtable} |

이 명령은 지정된 사용자 계정 이름을 가진 사용자에 대한 권한 부여 정보를 검색합니다.

예제 2: 사용자에 대한 권한 부여 정보 검색

Connect-Entra -Scopes 'User.Read.All'

$userInfo = Get-EntraUserCBAAuthorizationInfo -UserId 'user@contoso.com'

$userInfo.AuthorizationInfo.CertificateUserIds | Format-Table Type, TypeName, Value

응답:

| 유형 | 유형 이름 | 값 |

|---|---|---|

| PN | 주요 이름 | user@contoso.com |

| 에스 | 주제 | CN=user@contoso.com |

| 스키 | 주체키식별자 | 1111112222333344445555 |

이 예제에서는 권한 부여 정보를 검색합니다.

예제 3: 특정 인증서 사용자 ID 추출

Connect-Entra -Scopes 'User.Read.All'

$userInfo = Get-EntraUserCBAAuthorizationInfo -UserId user@contoso.com'

$userInfo.AuthorizationInfo.CertificateUserIds | Where-Object Type -eq "PN" | Select-Object -ExpandProperty Value

응답:user@contoso.com

이 예제에서는 권한 부여 정보를 검색한 다음 필터링하여 보안 주체 이름 인증서 값만 표시합니다.

Get-EntraUserCertificateUserIdsFromCertificate

Microsoft Entra ID에서 Certificate-Based Authentication에 대해 CertificateUserID를 구성하는 데 필요한 인증서 값을 가진 개체를 반환합니다.

구문: Get-EntraUserCertificateUserIdsFromCertificate [-Path] <string>[[-Certificate] <System.Security.Cryptography.X509Certificates.X509Certificate2> [-CertificateMapping] <string>][<CommonParameters>]

인증서의 값이 너무 길면 출력을 파일로 보내고 여기에서 복사할 수 있습니다.

Connect-Entra -Scopes 'User.Read.All'

Get-EntraUserCertificateUserIdsFromCertificate -Path C:\Downloads\test.pem | Format-List | Out-File -FilePath ".\certificateUserIds.txt"

예제 1: 인증서 경로에서 인증서 개체 검색

Get-EntraUserCertificateUserIdsFromCertificate -Path 'C:\path\to\certificate.cer'

응답:

| 이름 | 값 |

|---|---|

| 주제 | X509:<S>DC=com,DC=contoso,OU=UserAccounts,CN=user |

| 발행자와 일련번호 | X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<SR>eF3gH4iJ5kL6mN7oP8qR9sV0uD |

| RFC822Name (RFC822 이름) | X509:<RFC822>user@contoso.com |

| SHA1PublicKey | X509:<SHA1-PUKEY>cA2eB3gH4iJ5kL6mN7oP8qR9sT |

| 발급자와 대상 | X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<S>DC=com,DC=contoso,OU=UserAccounts,CN=user |

| 스키 | X509:<SKI>aB1cD2eF3gH4iJ5kL6mN7oP8qR |

| 주요 이름 | X509:<PN>user@contoso.com |

이 예제에서는 가능한 모든 인증서 매핑을 개체로 가져오는 방법을 보여 줍니다.

예제 2: 인증서 경로 및 인증서 매핑에서 인증서 개체 검색

Get-EntraUserCertificateUserIdsFromCertificate -Path 'C:\path\to\certificate.cer' -CertificateMapping 'Subject'

응답:X509:<S>DC=com,DC=contoso,OU=UserAccounts,CN=user

이 명령은 PrincipalName 속성을 반환합니다.

예제 3: 인증서에서 인증서 개체 검색

$text = "-----BEGIN CERTIFICATE-----

MIIDiz...=

-----END CERTIFICATE-----"

$bytes = [System.Text.Encoding]::UTF8.GetBytes($text)

$certificate = [System.Security.Cryptography.X509Certificates.X509Certificate2]::new($bytes)

Get-EntraUserCertificateUserIdsFromCertificate -Certificate $certificate -CertificateMapping 'Subject'

응답:X509:<S>DC=com,DC=contoso,OU=UserAccounts,CN=user

이 명령은 PrincipalName 속성을 반환합니다.

Set-EntraUserCBACertificateUserId

인증서 파일 또는 개체를 사용하여 Microsoft Entra ID의 사용자에 대한 인증서 기반 인증 사용자 ID를 설정합니다.

구문 Set-EntraUserCBACertificateUserId -UserId <string>[-CertPath <string>][-Cert <System.Security.Cryptography.X509Certificates.X509Certificate2>]-CertificateMapping <string[]>[<CommonParameters>]

예제 1: 인증서 경로를 사용하여 사용자의 인증서 권한 부여 정보 업데이트

Connect-Entra -Scopes 'Directory.ReadWrite.All', 'User.ReadWrite.All'

Set-EntraUserCBACertificateUserId -UserId ‘user@contoso.com' -CertPath 'C:\path\to\certificate.cer' -CertificateMapping @('Subject', 'PrincipalName')

다음은 주체 및 PrincipalName 필드를 모두 매핑하는 인증서 파일을 사용하여 지정된 사용자의 인증서 사용자 ID를 설정하는 예제입니다. Get-EntraUserCBAAuthorizationInfo 명령을 사용하여 업데이트된 세부 정보를 볼 수 있습니다.

예제 2: 인증서를 사용하여 사용자의 인증서 권한 부여 정보 업데이트

Connect-Entra -Scopes 'Directory.ReadWrite.All', 'User.ReadWrite.All'

$text = '-----BEGIN CERTIFICATE-----

MIIDiz...=

-----END CERTIFICATE-----'

$bytes = [System.Text.Encoding]::UTF8.GetBytes($text)

$certificate = [System.Security.Cryptography.X509Certificates.X509Certificate2]::new($bytes)

Set-EntraUserCBACertificateUserId -UserId user@contoso.com' -Cert $certificate -CertificateMapping @('RFC822Name', 'SKI')

다음은 RFC822Name 및 SKI 필드를 매핑하는 인증서 개체를 사용하여 지정된 사용자의 인증서 사용자 ID를 설정하는 예제입니다. Get-EntraUserCBAAuthorizationInfo 명령을 사용하여 업데이트된 세부 정보를 볼 수 있습니다.

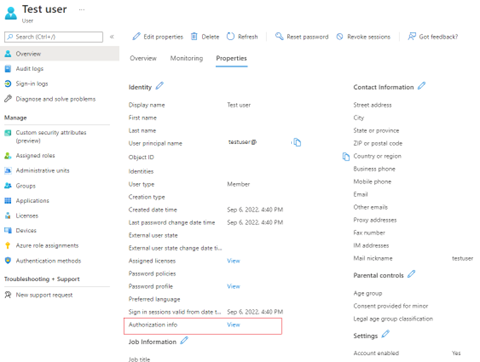

Microsoft Entra 관리 센터를 사용하여 certificateUserIds 업데이트

다음 단계를 수행하여 사용자에 대한 certificateUserIds를 업데이트합니다.

Microsoft Entra 관리 센터에 클라우드 전용 사용자에 대해 최소한 권한 있는 인증 관리자로, 동기화된 사용자에 대해서는 최소한 하이브리드 ID 관리자로 로그인합니다.

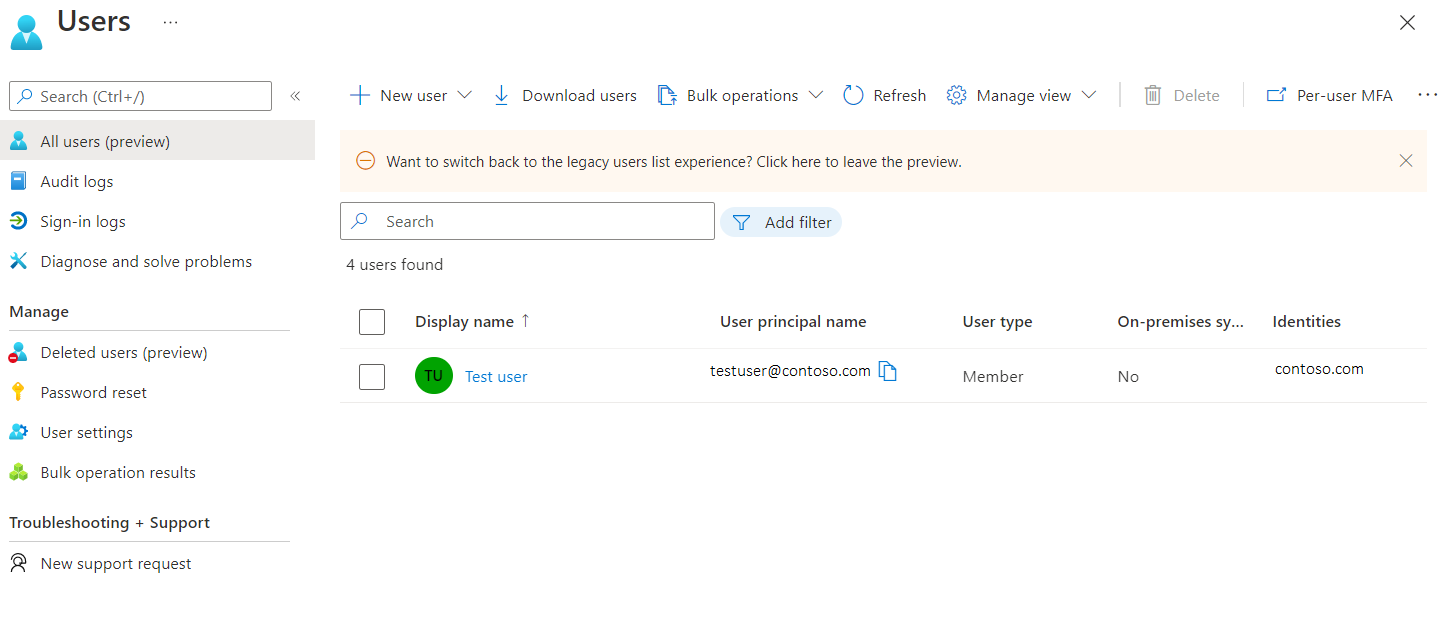

모든 사용자를 검색하고 선택합니다.

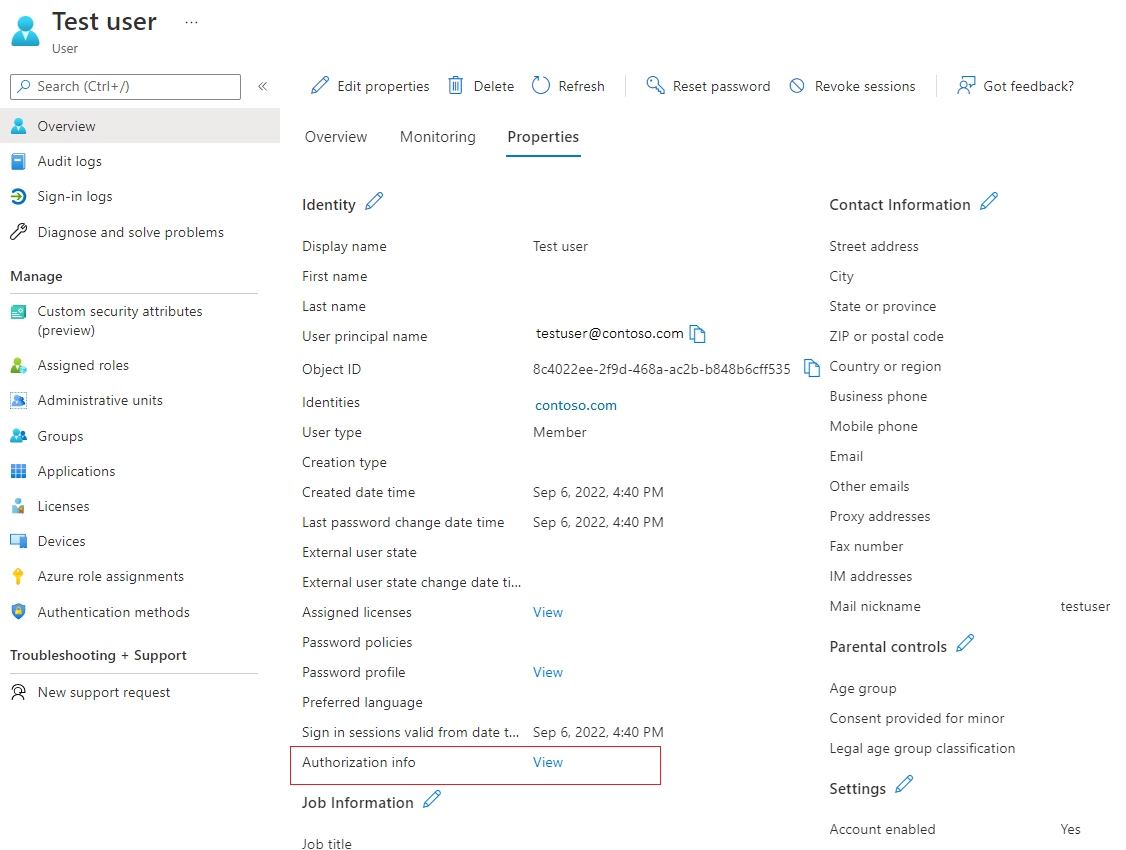

사용자를 선택하고 속성 편집을 선택합니다.

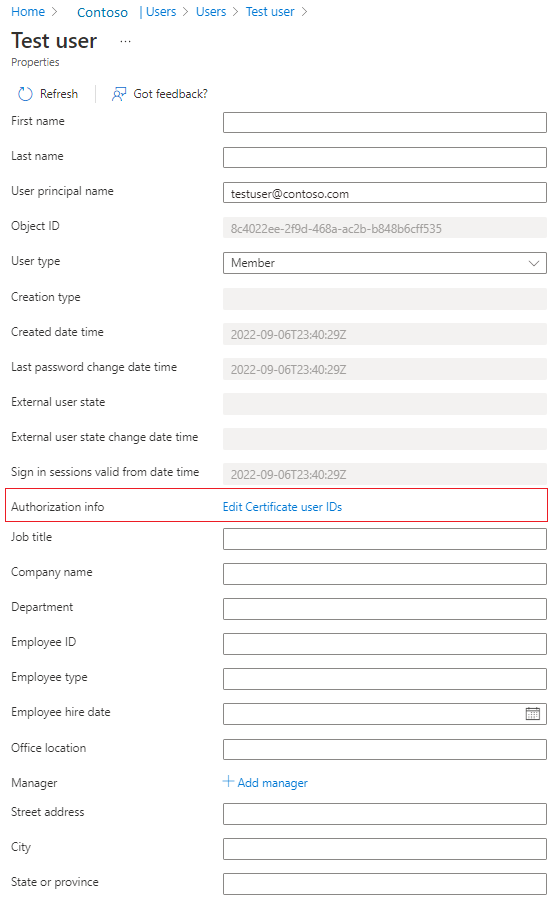

권한 부여 정보 옆에 있는 보기를 선택합니다.

인증서 사용자 ID 편집을 선택합니다.

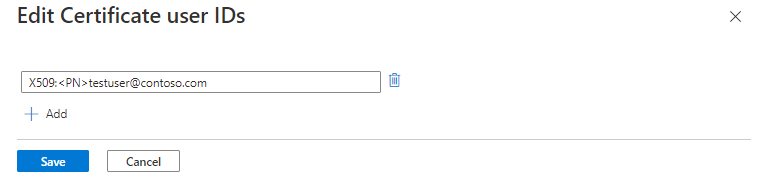

추가를 선택합니다.

값을 입력하고 저장을 선택합니다. 각각 120자까지 최대 4개의 값을 추가할 수 있습니다.

Microsoft Graph 쿼리를 사용하여 certificateUserIds 업데이트

다음 예제에서는 Microsoft Graph를 사용하여 certificateUserIds를 조회하고 업데이트하는 방법을 보여 줍니다.

certificateUserIds 조회하기

권한 있는 호출자는 Microsoft Graph 쿼리를 실행하여 지정된 certificateUserId 값을 가진 모든 사용자를 찾을 수 있습니다. Microsoft Graph 사용자 개체에서 certificateUserIds 컬렉션은 authorizationInfo 속성에 저장됩니다.

모든 사용자 개체의 CertificateUserId를 검색하려면 다음을 수행합니다.

GET https://graph.microsoft.com/v1.0/users?$select=authorizationinfo

ConsistencyLevel: eventual

사용자의 ObjectId를 기준으로 특정 사용자의 CertificateUserId를 검색하려면 다음을 수행합니다.

GET https://graph.microsoft.com/v1.0/users/{user-object-id}?$select=authorizationinfo

ConsistencyLevel: eventual

CertificateUserIds의 특정 값을 사용하여 사용자 개체를 검색하려면 다음을 수행합니다.

GET https://graph.microsoft.com/v1.0/users?$select=authorizationinfo&$filter=authorizationInfo/certificateUserIds/any(x:x eq 'X509:<PN>user@contoso.com')&$count=true

ConsistencyLevel: eventual

not 및 startsWith 연산자를 사용하여 필터 조건과 일치시킬 수도 있습니다. certificateUserIds 개체에 대해 필터링하려면 요청에 쿼리 문자열이 $count=true 포함되어야 하며 ConsistencyLevel 헤더를 로 eventual설정해야 합니다.

인증서 사용자 ID 업데이트

PATCH 요청을 실행하여 지정된 사용자에 대한 certificateUserIds를 업데이트합니다.

요청 본문

PATCH https://graph.microsoft.com/v1.0/users/{user-object-id}

Content-Type: application/json

{

"authorizationInfo": {

"certificateUserIds": [

"X509:<PN>123456789098765@mil"

]

}

}

Microsoft Graph PowerShell 명령을 사용하여 certificateUserIds 업데이트

이 구성의 경우 Microsoft Graph PowerShell을 사용할 수 있습니다.

관리자 권한으로 PowerShell을 시작합니다.

Microsoft Graph PowerShell SDK 설치 및 가져오기

Install-Module Microsoft.Graph -Scope CurrentUser Import-Module Microsoft.Graph.Authentication Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser테넌트에 연결하고 모두 수락하세요.

Connect-MGGraph -Scopes "Directory.ReadWrite.All", "User.ReadWrite.All" -TenantId <tenantId>특정 사용자의 certificateUserIds 특성을 나열합니다.

$results = Invoke-MGGraphRequest -Method get -Uri 'https://graph.microsoft.com/v1.0/users/<userId>?$select=authorizationinfo' -OutputType PSObject -Headers @{'ConsistencyLevel' = 'eventual' } #list certificateUserIds $results.authorizationInfocertificateUserIds 값으로 변수를 만듭니다.

#Create a new variable to prepare the change. Ensure that you list any existing values you want to keep as this operation will overwrite the existing value $params = @{ authorizationInfo = @{ certificateUserIds = @( "X509:<SKI>gH4iJ5kL6mN7oP8qR9sT0uV1wX", "X509:<PN>user@contoso.com" ) } }certificateUserIds 특성을 업데이트합니다.

$results = Invoke-MGGraphRequest -Method patch -Uri 'https://graph.microsoft.com/v1.0/users/<UserId>/?$select=authorizationinfo' -OutputType PSObject -Headers @{'ConsistencyLevel' = 'eventual' } -Body $params

사용자 개체를 사용하여 certificateUserIds 업데이트

사용자 개체 가져오기.

$userObjectId = "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" $user = Get-MgUser -UserId $userObjectId -Property AuthorizationInfo사용자 개체의 certificateUserIds 특성을 업데이트합니다.

$user.AuthorizationInfo.certificateUserIds = @("X509:<SKI>iJ5kL6mN7oP8qR9sT0uV1wX2yZ", "X509:<PN>user1@contoso.com") Update-MgUser -UserId $userObjectId -AuthorizationInfo $user.AuthorizationInfo

Microsoft Entra Connect를 사용하여 certificateUserIds 업데이트

Microsoft Entra Connect는 온-프레미스 Active Directory 환경에서 certificateUserIds에 대한 값 동기화를 지원합니다. 온-프레미스 Active Directory는 인증서 기반 인증 및 여러 사용자 이름 바인딩을 지원합니다. 최신 버전의 Microsoft Entra Connect를 사용해야 합니다.

이러한 매핑 메서드를 사용하려면 온-프레미스 Active Directory에서 사용자 개체의 altSecurityIdentities 특성을 채워야 합니다. 또한 KB5014754 설명된 대로 Windows 도메인 컨트롤러에 인증서 기반 인증 변경 내용을 적용한 후에는 온-프레미스 Active Directory 강력한 인증서 바인딩 적용 요구 사항을 충족하기 위해 사용할 수 없는 매핑 방법(Type=strong) 매핑 방법 중 일부를 구현했을 수 있습니다.

동기화 오류를 방지하려면 동기화되는 값이 certificateUserIds에 지원되는 형식 중 하나를 따르는지 확인합니다.

시작하기 전에 온-프레미스 Active Directory에서 동기화된 모든 사용자 계정에 다음이 있는지 확인합니다.

altSecurityIdentities 속성에 포함된 값이 10개 이하인 경우

1,024자를 초과하는 값 없음

중복 값 없음

중복 값이 단일 인증서를 여러 온-프레미스 Active Directory 계정에 매핑하기 위한 것인지 신중하게 고려합니다. 자세한 내용은 여러 사용자 이름 바인딩을 참조하세요.

참고

특정 시나리오에서 사용자의 하위 집합에는 단일 인증서를 둘 이상의 온-프레미스 Active Directory 계정에 매핑할 수 있는 유효한 비즈니스 근거가 있을 수 있습니다. 이러한 시나리오를 검토하고 필요한 경우 별도의 매핑 방법을 구현하여 온-프레미스 Active Directory 및 Microsoft Entra ID 모두에서 둘 이상의 계정에 매핑합니다.

certificateUserIds의 지속적인 동기화에 대한 고려 사항

- 온-프레미스 Active Directory에 값을 채우는 프로비저닝 프로세스가 적절한 관리 지침을 구현하도록 확인하십시오. 현재 유효한 인증서와 연결된 값만 채워집니다.

- 해당 인증서가 만료되거나 해지되면 값이 제거됩니다.

- 1024자보다 큰 값은 채워지지 않습니다.

- 중복 값은 프로비전되지 않습니다.

- 동기화를 모니터링하기 위해 Microsoft Entra Connect Health를 사용합니다.

다음 단계에 따라 userPrincipalName을 certificateUserIds와 동기화하도록 Microsoft Entra Connect를 구성합니다.

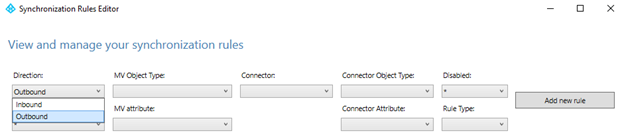

Microsoft Entra Connect 서버에서 동기화 규칙 편집기를 찾아서 시작합니다.

방향을 선택하고 아웃바운드를 선택합니다.

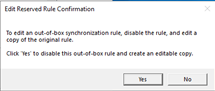

Microsoft Entra ID에 대한 규칙 찾기 - 사용자 ID, 편집을 선택하고 예를 선택하여 확인합니다.

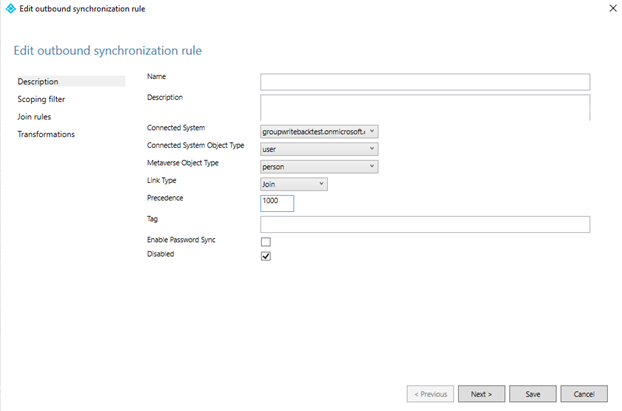

우선 순위 필드에 높은 숫자를 입력하고 다음을 선택합니다.

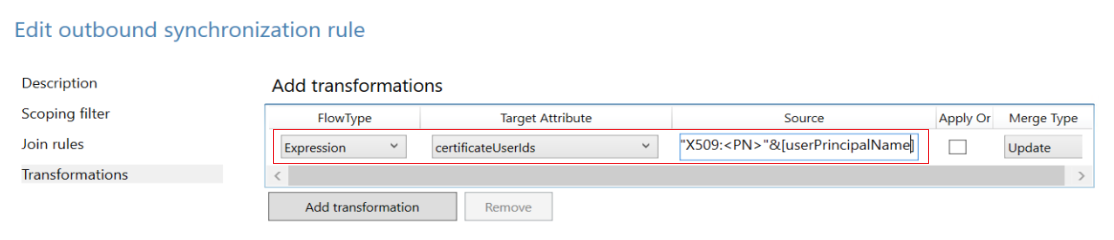

변환>변환 추가를 선택합니다. 새 변환을 만들려면 변환 목록을 아래로 스크롤해야 할 수 있습니다.

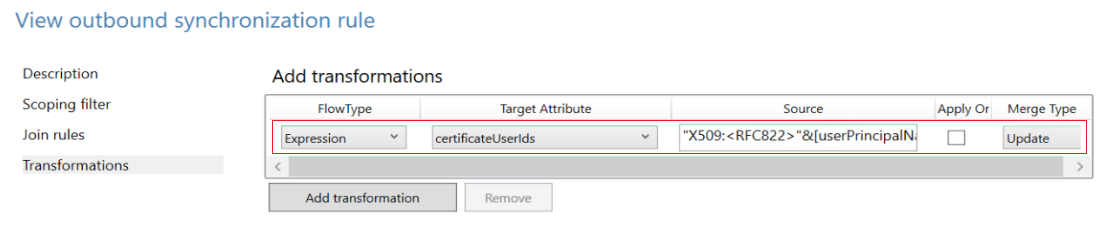

X509:<PN>PrincipalNameValue 동기화

X509:<PN>PrincipalNameValue를 동기화하려면, 아웃바운드 동기화 규칙을 만들고 흐름 형식에서 표현식을 선택합니다. 대상 특성을 certificateUserIds로 선택하고 원본 필드에서 다음 식을 추가합니다. 원본 특성이 userPrincipalName이 아닌 경우 그에 따라 식을 변경할 수 있습니다.

"X509:<PN>"&[userPrincipalName]

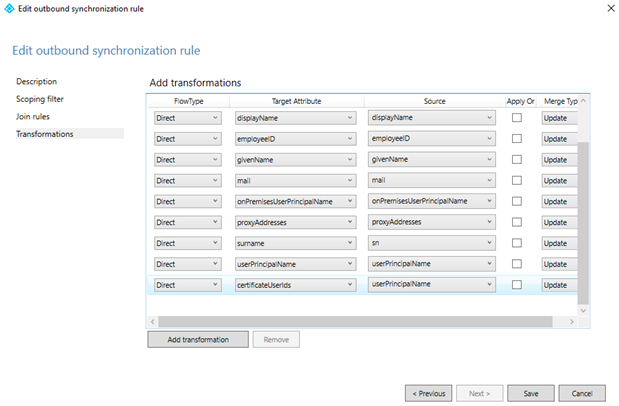

X509:<RFC822>RFC822Name을 동기화하십시오

X509:<RFC822>RFC822Name을 동기화하려면 아웃바운드 동기화 규칙을 생성하고 흐름 유형에서 식을 선택합니다. 대상 특성을 certificateUserIds로 선택하고 원본 필드에서 다음 식을 추가합니다. 원본 특성이 userPrincipalName이 아닌 경우 그에 따라 식을 변경할 수 있습니다.

"X509:<RFC822>"&[userPrincipalName]

대상 특성을 선택하고, certificateUserIds를 선택하고, 원본을 선택한 다음, userPrincipalName을 선택한 후 저장을 선택합니다.

확인을 선택하여 확인합니다.

중요한

앞의 예제에서는 userPrincipalName 특성을 변환 규칙의 원본 특성으로 사용합니다. 사용 가능한 모든 특성을 적절한 값으로 사용할 수 있습니다. 예를 들어 일부 조직에서는 메일 특성을 사용합니다. 더 복잡한 변환 규칙은 Microsoft Entra Connect 동기화: 선언적 프로비전 식 이해를 참조하세요.

선언적 프로비전 식에 대한 자세한 내용은 Microsoft Entra Connect: 선언적 프로비전 식을 참조하세요.

Active Directory에서 Microsoft Entra certificateUserIds로 altSecurityIdentities 특성 동기화

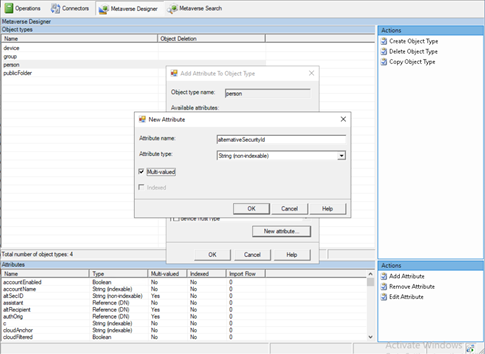

altSecurityIdentities 특성은 기본 특성 집합의 일부가 아닙니다. 관리자는 메타버스의 Person 개체에 새 특성을 추가한 다음 적절한 동기화 규칙을 만들어 Microsoft Entra ID의 certificateUserIds에 이 데이터를 릴레이해야 합니다.

메타버스 디자이너를 열고 Person 개체를 선택합니다. alternativeSecurityId 특성을 만들려면 새 특성을 선택합니다. String(인덱싱할 수 없음)을 선택하여 certificateUserIds에 대해 지원되는 최대 길이인 최대 1024자까지 특성 크기를 만듭니다. 문자열(인덱싱 가능)을 선택하면 특성 값의 최대 크기는 448자입니다. 다중 값을 선택해야 합니다.

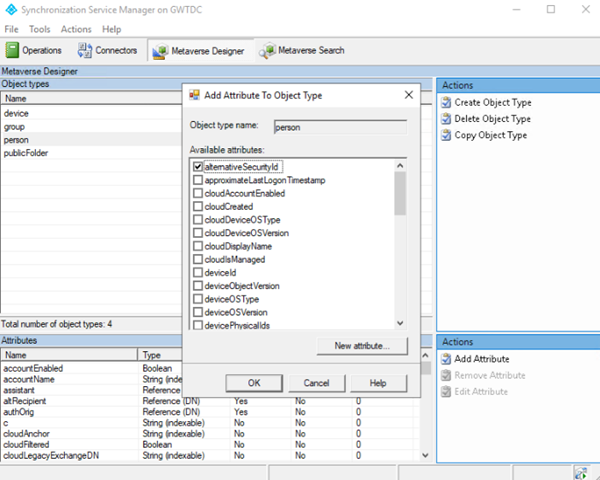

메타버스 디자이너를 열고 alternativeSecurityId를 선택하여 person 개체에 추가합니다.

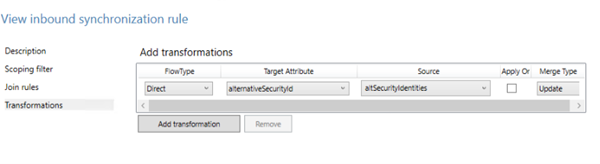

altSecurityIdentities에서 alternativeSecurityId 특성으로 변환하는 인바운드 동기화 규칙을 만듭니다.

인바운드 규칙에서 다음 옵션을 사용합니다.

옵션 값 이름 규칙의 설명 이름(예: In from Active Directory - altSecurityIdentities) 연결된 시스템 온-프레미스 Active Directory 도메인 연결된 시스템 개체 유형 사용자 메타버스 개체 유형 사람 우선 순위 현재 사용되지 않는 100 미만의 숫자 선택 그런 다음 다음 스크린샷과 같이 변환을 선택하고 원본 특성 altSecurityIdentities에서 대상 특성 alternativeSecurityId에 대한 직접 매핑을 만듭니다.

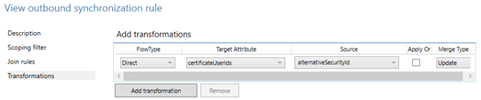

Microsoft Entra ID의 alternativeSecurityId 특성에서 certificateUserIds 특성으로 변환하는 아웃바운드 동기화 규칙을 만듭니다.

옵션 값 이름 규칙의 설명 이름(예: Out to Microsoft Entra ID - certificateUserIds) 연결된 시스템 귀하의 Microsoft Entra 도메인 연결된 시스템 개체 유형 사용자 메타버스 개체 유형 사람 우선 순위 모든 기본 규칙 보다 현재 사용되지 않는 높은 숫자(예: 150) 선택 그런 다음 다음 스크린샷과 같이 변환을 선택하고 원본 특성 alternativeSecurityId에서 대상 특성 certificateUserIds에 대한 직접 매핑을 만듭니다.

동기화를 실행하여 certificateUserIds 특성에 데이터를 채웁니다.

성공을 확인하려면 Microsoft Entra ID에서 사용자의 권한 부여 정보를 확인합니다.

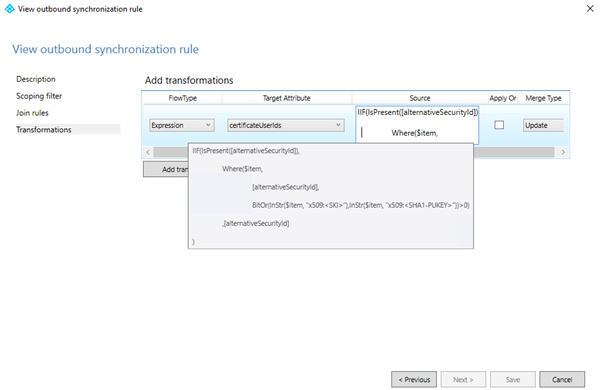

altSecurityIdentities 특성의 값 하위 집합을 매핑하려면 4단계에서 변환을 식으로 대체합니다. 식을 사용하려면 변환 탭으로 이동하여 FlowType 옵션을 Expression으로 변경하고, 대상 특성을 certificateUserIds로 변경한 다음, 식을 원본 필드에 입력합니다. 다음 예제에서는 SKI 및 SHA1PublicKey 인증서 매핑 필드에 맞는 값만 필터링합니다.

표현 코드:

IIF(IsPresent([alternativeSecurityId]),

Where($item,[alternativeSecurityId],BitOr(InStr($item, "X509:<SKI>"),InStr($item, "X509:<SHA1-PUKEY>"))>0),[alternativeSecurityId]

)

관리자는 지원되는 패턴에 맞는 altSecurityIdentities의 값을 필터링할 수 있습니다. certificateUserIds에 동기화되는 사용자 이름 바인딩을 지원하도록 CBA 구성이 업데이트되었는지 확인하고 이러한 값을 사용하여 인증을 사용하도록 설정합니다.