현재 암호를 사용하는 기업의 경우 패스키(FIDO2)를 사용하면 사용자 이름 또는 암호를 입력하지 않고도 작업자의 인증을 원활하게 지원합니다. 패스키(FIDO2)는 작업자의 생산성을 높이고 보안을 강화합니다.

이 문서에서는 조직에서 패스키를 사용하도록 설정하는 요구 사항 및 단계를 나열합니다. 이러한 단계를 완료한 후 조직의 사용자는 FIDO2 보안 키 또는 Microsoft Authenticator에 저장된 암호를 사용하여 Microsoft Entra 계정에 등록하고 로그인할 수 있습니다.

Microsoft Authenticator에서 패스키를 사용하도록 설정하는 방법에 대한 자세한 내용은 Microsoft Authenticator에서 패스키를 사용하도록 설정하는 방법을 참조하세요.

패스키 인증에 대한 자세한 내용은 Microsoft Entra ID를 사용한 FIDO2 인증 지원을 참조하세요.

참고 사항

Microsoft Entra ID는 현재 FIDO2 보안 키 및 Microsoft Authenticator에 저장된 디바이스 바인딩 패스키를 지원합니다. 동기화된 암호에 대한 지원은 현재 미리 보기로 제공됩니다. 자세한 내용은 Microsoft Entra ID의 FIDO2(Passkeys) 인증 방법을 참조하세요.

요구 사항

- 사용자는 지난 5분 이내에 MFA(다단계 인증)를 완료해야만 FIDO2(Passkey)를 등록할 수 있습니다.

- 사용자는 Microsoft Entra ID 또는 Microsoft Authenticator를 사용하여 증명에 적합한 FIDO2(passkey)가 필요합니다.

- 디바이스는 FIDO2(Passkey) 인증을 지원해야 합니다. Microsoft Entra ID에 조인된 Windows 디바이스의 경우 Windows 10 버전 1903 이상에서 최상의 환경을 경험할 수 있습니다. 하이브리드 조인 디바이스는 Windows 10 버전 2004 이상을 실행해야 합니다.

패스키(FIDO2)는 Windows, macOS, Android 및 iOS의 주요 시나리오에서 지원됩니다. 지원되는 시나리오에 대한 자세한 내용은 Microsoft Entra ID에서 FIDO2 인증 지원을 참조하세요.

참고 사항

Android의 Edge에서 동일한 디바이스 등록에 대한 지원이 곧 제공될 예정입니다.

패스키 (FIDO2 인증자 증명용 GUID, AAGUID)

FIDO2 사양을 사용하려면 각 보안 키 공급자가 등록 과정에 AAGUID(Authenticator Attestation GUID)를 제공해야 합니다. AAGUID는 make 및 model과 같은 키 형식을 나타내는 128비트 식별자입니다. 데스크톱 및 모바일 디바이스의 패스키(FIDO2) 공급자도 등록 과정에서 AAGUID를 제공해야 합니다.

참고 사항

공급업체는 AAGUID가 해당 공급업체에서 만든 실질적으로 동일한 모든 보안 키 또는 패스키(FIDO2) 공급자에서는 동일하고 다른 모든 보안 키 또는 패스키(FIDO2) 공급자 유형의 AAGUID와는 높은 확률로 다름을 보장해야 합니다. 이를 위해 지정된 보안 키 모델 또는 패스키(FIDO2) 공급자용 AAGUID를 임의로 생성해야 합니다. 자세한 내용은 웹 인증: 퍼블릭 키 자격 증명 액세스용 API - 2단계(w3.org)를 참조하세요.

보안 키 공급업체와 협력하여 패스키(FIDO2)의 AAGUID를 확인하거나 Microsoft Entra ID를 사용하여 증명에 적합한 FIDO2 보안 키를 확인할 수 있습니다. 패스키(FIDO2)가 이미 등록되어 있는 경우 해당 사용자의 패스키(FIDO2)에 대한 인증 방법 세부 정보를 확인하여 AAGUID를 찾을 수 있습니다.

패스키(FIDO2) 인증 방법 사용 설정

참고 사항

다른 사용자 그룹에 대해 다른 암호(FIDO2) 설정을 구성하려면 Microsoft Entra ID에서 암호 프로필(미리 보기)을 사용하도록 설정하는 방법을 참조하세요.

최소한 인증 정책 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

Entra ID>인증 방법>정책으로 이동합니다.

패스키(FIDO2) 메서드에서 토글을 사용으로 설정합니다. 모든 사용자 또는 그룹 추가를 선택하여 특정 그룹을 선택합니다. 보안 그룹만 지원됩니다.

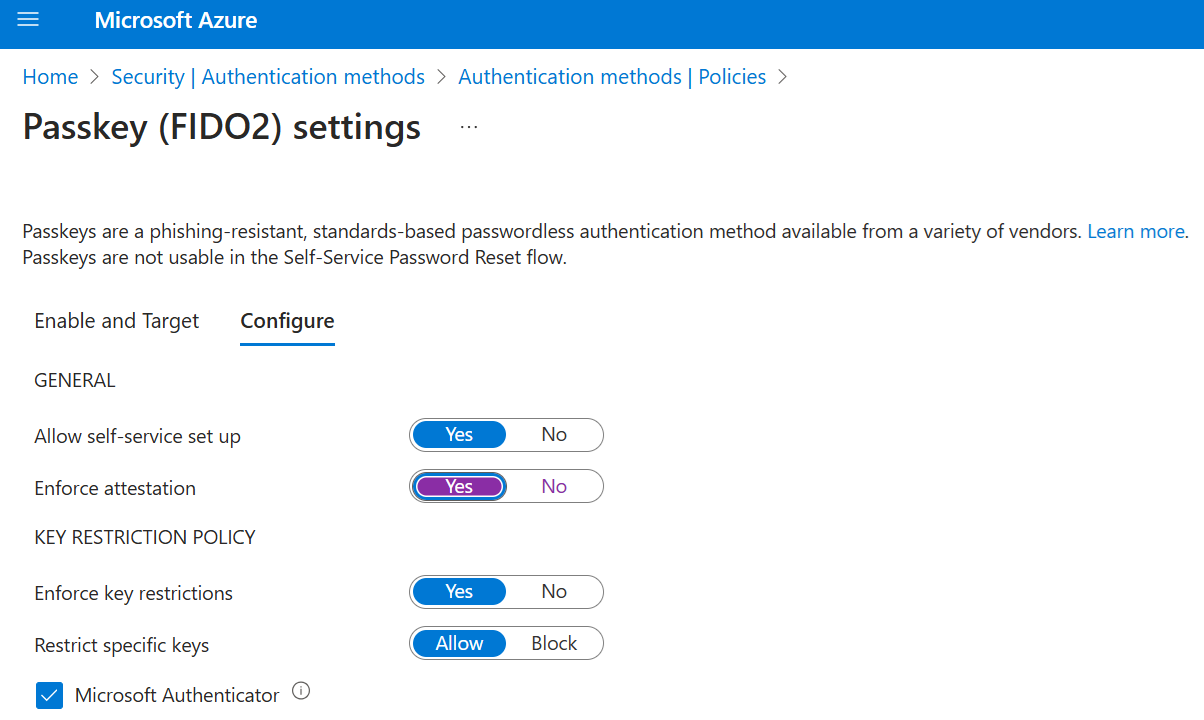

구성 탭에서:

셀프 서비스 설정 허용을 예로 설정합니다. 아니요로 설정하면 인증 방법 정책에서 패스키(FIDO2)를 사용하도록 설정한 경우에도 보안 정보를 사용하여 패스키를 등록할 수 없습니다.

조직에서 FIDO2 보안 키 모델 또는 패스키 공급자가 정품이며 합법적인 공급업체에서 제공되도록 보장하려는 경우 증명 적용을 예로 설정해야 합니다.

- FIDO2 보안 키에 대한 메타데이터는 FIDO Alliance 메타데이터 서비스를 사용하여 게시 및 확인해야 하며 Microsoft에서 다른 유효성 검사 테스트 집합을 통과해야 합니다. 자세한 내용은 Microsoft 호환 FIDO2 보안 키 공급업체 되기를 참조하세요.

- Microsoft Authenticator의 Passkeys도 증명을 지원합니다. 자세한 내용은 암호 증명이 Authenticator작동하는 방식을 참조하세요.

경고

증명 적용을 아니요로 설정하면 사용자는 모든 유형의 암호를 등록할 수 있습니다. 사용자가 디바이스 바인딩된 암호만 등록할 수 있도록 증명 적용 을 예 로 설정합니다.

증명 적용은 등록 중에만 패스키(FIDO2)가 허용되는지 여부를 제어합니다. 증명 적용이 나중에 예로 설정된 경우 증명 없이 패스키(FIDO2)를 등록하는 사용자는 로그인이 차단되지 않습니다.

키 제한 정책

- 조직에서 AAGUID로 식별되는 특정 보안 키 모델 또는 패스키 공급자만 허용하거나 허용하지 않으려는 경우에만 키 제한 적용을 예로 설정해야 합니다. 보안 키 공급업체와 협력하여 패스키의 AAGUID를 확인할 수 있습니다. 패스키가 이미 등록되어 있는 경우 해당 사용자의 패스키에 대한 인증 방법 세부 정보를 확인하여 AAGUID를 찾을 수 있습니다.

경고

주요 제한 사항은 등록 및 인증 모두에 대해 특정 모델 또는 공급자의 유용성을 설정합니다. 키 제한 사항을 변경하고 이전에 허용한 AAGUID를 제거하면 이전에 허용된 방법을 등록한 사용자는 더 이상 로그인에 해당 방법을 사용할 수 없습니다.

구성을 마친 후 저장을 선택합니다.

참고 사항

저장하려고 할 때 오류가 표시되면 여러 그룹을 한 작업에서 단일 그룹으로 바꾼 다음, 다시 저장을 클릭합니다.

Microsoft Graph API를 사용하여 FIDO2 보안 키 프로비전(프리뷰)

현재 프리뷰 상태인 관리자는 Microsoft Graph 및 사용자 지정 클라이언트를 사용하여 사용자를 대신하여 FIDO2 보안 키를 프로비전할 수 있습니다. 프로비전하려면 UserAuthenticationMethod.ReadWrite.All 권한이 있는 인증 관리자 역할 또는 클라이언트 애플리케이션이 필요합니다. 프로비전 개선 사항은 다음과 같습니다.

- Microsoft Entra ID에서 WebAuthn 만들기 옵션을 요청하는 기능

- 프로비전된 보안 키를 Microsoft Entra ID에 직접 등록하는 기능

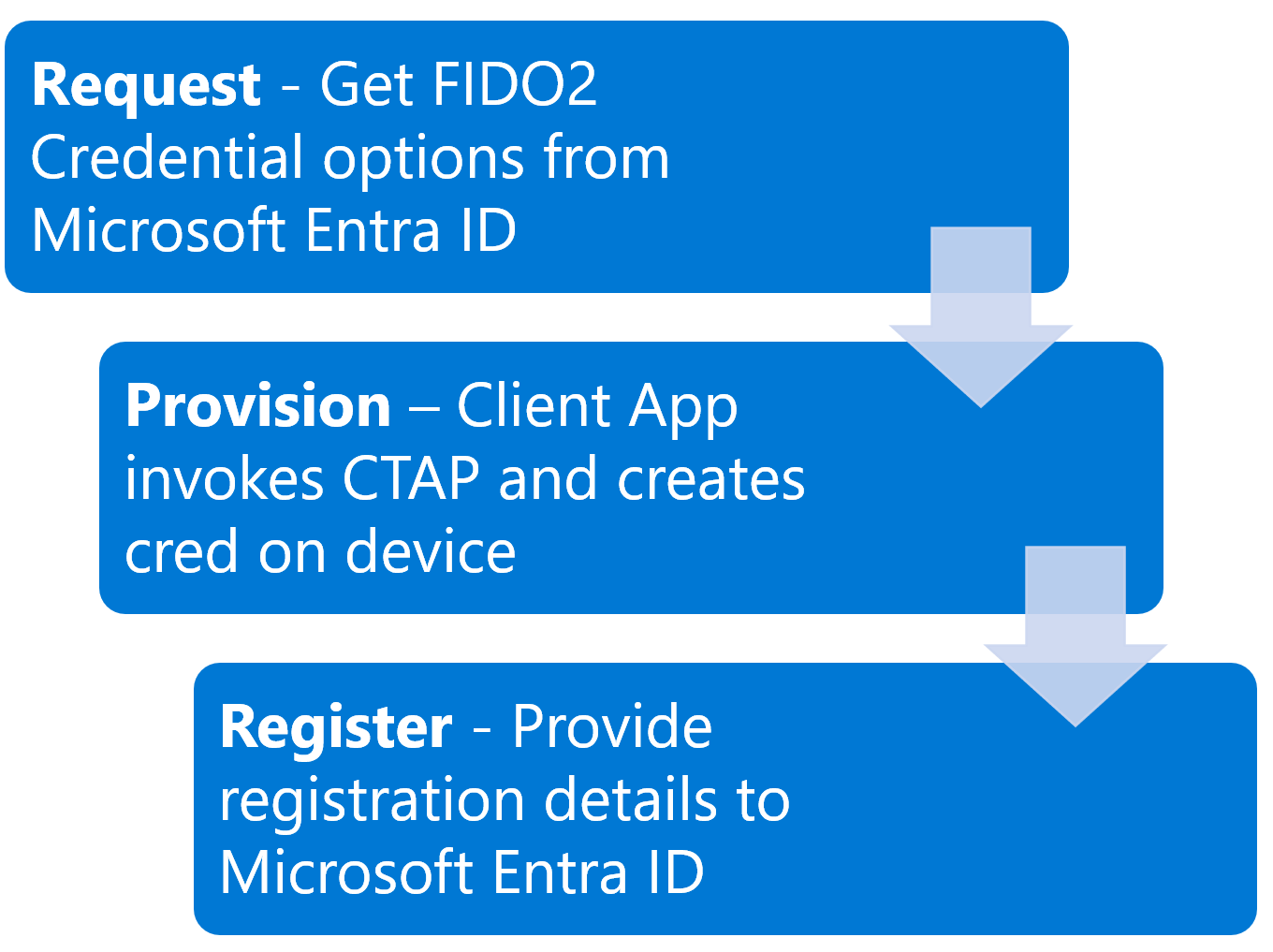

조직에서는 이러한 새로운 API를 사용하여 사용자를 대신하여 보안 키에 패스키(FIDO2) 자격 증명을 프로비전하는 자체 클라이언트를 빌드할 수 있습니다. 이 프로세스를 간소화하려면 세 가지 주요 단계가 필요합니다.

- 사용자용 요청 creationOptions: Microsoft Entra ID는 클라이언트가 패스키(FIDO2) 자격 증명을 프로비전하는 데 필요한 데이터를 반환합니다. 여기에는 사용자 정보, 신뢰 당사자 ID, 자격 증명 정책 요구 사항, 알고리즘, 등록 챌린지 등의 정보가 포함됩니다.

- 만들기 옵션을 사용하여 패스키(FIDO2) 자격 증명을 프로비전합니다. CTAP(클라이언트-인증자 프로토콜)를 지원하는

creationOptions및 클라이언트를 사용하여 자격 증명을 프로비전합니다. 이 단계에서는 보안 키를 삽입하고 PIN을 설정해야 합니다. - 프로비전된 자격 증명을 Microsoft Entra ID에 등록합니다. 프로비전 프로세스의 형식이 지정된 출력을 사용하여 대상 사용자에 대한 패스키(FIDO2) 자격 증명을 등록하는 데 필요한 데이터를 Microsoft Entra ID에 제공합니다.

Microsoft Graph API를 사용하여 패스키(FIDO2)를 활성화하기

Microsoft Entra 관리 센터를 사용하는 것 외에도 Microsoft Graph API를 사용하여 패스키(FIDO2)를 사용하도록 설정할 수도 있습니다. 패스키(FIDO2)를 사용하도록 설정하려면 인증 방법 정책을 최소한 인증 정책 관리자로 업데이트해야 합니다.

Graph 탐색기를 사용하여 정책을 구성하려면:

Graph Explorer에 로그인하고 Policy.Read.All 및 Policy.ReadWrite.AuthenticationMethod 권한에 동의해야 합니다.

인증 방법 정책을 검색합니다.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2증명 적용을 사용하지 않도록 설정하고 예로, RSA DS100용 AAGUID만 허용하도록 키 제한을 적용하려면 다음 요청 본문을 사용하여 PATCH 작업을 수행합니다.

PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }패스키(FIDO2) 정책이 적절하게 업데이트되었는지 확인합니다.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

패스키(FIDO2) 삭제

사용자 계정과 연결된 패스키(FIDO2)를 제거하려면 사용자의 인증 방법에서 삭제합니다.

- Microsoft Entra 관리 센터에 로그인하고 패스키(FIDO2)를 제거해야 하는 사용자를 검색합니다.

- 인증 방법>을 선택하고 패스키(디바이스 바인딩)를 마우스 오른쪽 단추로 클릭하고 삭제를 선택합니다.

로그인에 패스키(FIDO2) 사용 적용

사용자가 중요한 리소스에 액세스할 때 패스키(FIDO2)를 사용하여 로그인하도록 하려면 다음을 수행할 수 있습니다.

기본 제공 피싱 방지 인증 강도 사용

또는

사용자 지정 인증 강도 만들기

다음 단계에서는 사용자 지정 인증 강도를 만드는 방법을 보여줍니다. 특정 보안 키 모델 또는 암호(FIDO2) 공급자에 대해서만 PASSKEY(FIDO2) 로그인을 허용하는 조건부 액세스 정책입니다. FIDO2 공급자 목록은 Microsoft Entra ID를 사용하여 증명에 적합한 FIDO2 보안 키를 참조하세요.

- 최소한 조건부 액세스 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- Entra ID>인증 방법>인증 강도로 이동하십시오.

- 새 인증 강도를 선택합니다.

- 새 인증 강도에 대한 이름을 제공합니다.

- 필요할 경우 설명을 입력할 수 있습니다.

- 패스키(FIDO2)를 선택합니다.

- 필요에 따라 특정 AAGUID를 제한하려면 고급 옵션>AAGUID추가를 선택합니다. AAGUID를 입력하고 저장 선택합니다.

- 다음을 선택하고 정책 구성을 검토합니다.

알려진 문제

보안 키 프로비전

보안 키의 관리자 프로비저닝은 미리 보기로 제공됩니다. 사용자를 대신하여 FIDO2 보안 키를 프로비전하려면 Microsoft Graph 및 사용자 지정 클라이언트를 참조 하세요.

게스트 사용자

리소스 테넌트의 B2B 협업 사용자를 포함하여 내부 또는 외부 게스트 사용자에게는 FIDO2(Passkey) 자격 증명 등록이 지원되지 않습니다.

UPN 변경

사용자의 UPN이 변경되면 해당 변경을 반영하기 위해 패스키(FIDO2)를 더 이상 수정할 수 없습니다. 사용자가 패스키(FIDO2)를 가지고 있는 경우 보안 정보에 로그인하고 이전 패스키(FIDO2)를 삭제하고 새 패스키를 추가해야 합니다.