자습서: Microsoft Entra ID 및 Datawiza로 보안 하이브리드 액세스 구성

이 자습서에서는 하이브리드 액세스를 위해 Microsoft Entra ID를 Datawiza와 통합하는 방법을 알아봅니다. DAP(Datawiza Access Proxy)는 Microsoft Entra ID를 확장하여 SSO(Single Sign-On)를 사용하도록 설정하고 Oracle E-Business Suite, Microsoft IIS 및 SAP와 같은 온-프레미스 및 클라우드 호스트형 애플리케이션을 보호하기 위한 액세스 제어를 제공합니다. 이 솔루션을 사용하면 기업은 애플리케이션을 다시 작성하지 않고도 Symantec SiteMinder, NetIQ, Oracle 및 IBM과 같은 레거시 WAM(웹 액세스 관리자)에서 Microsoft Entra ID로 신속하게 전환할 수 있습니다. 기업은 Datawiza를 코드 없음 또는 낮은 코드 솔루션으로 사용하여 새 애플리케이션을 Microsoft Entra ID에 통합할 수 있습니다. 이 방법을 사용하면 기업에서 엔지니어링 시간을 절약하고 비용을 절감하면서 제로 트러스트 전략을 구현할 수 있습니다.

자세한 정보: 제로 트러스트 보안

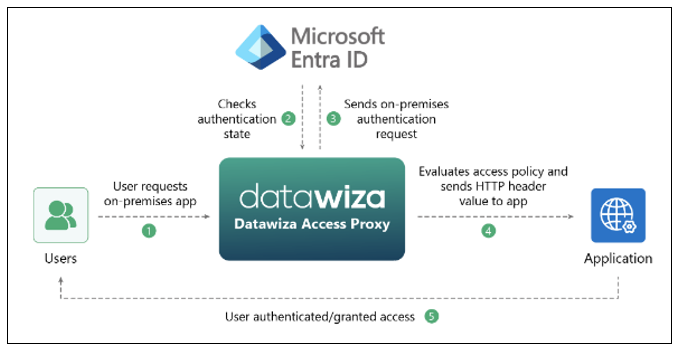

Microsoft Entra 인증 아키텍처를 사용하는 Datawiza

Datawiza 통합은 다음 구성 요소를 포함합니다.

- Microsoft Entra ID - 사용자가 외부 및 내부 리소스에 로그인하고 액세스하는 데 도움이 되는 ID 및 액세스 관리 서비스

- DAP(Datawiza Access Proxy) - 이 서비스는 HTTP 헤더를 통해 애플리케이션에 ID 정보를 투명하게 전달합니다.

- DCMC(Datawiza Cloud Management Console) - 관리자가 DAP 구성 및 액세스 제어 정책을 관리하기 위한 UI 및 RESTful API

다음 다이어그램에서는 하이브리드 환경에서 Datawiza를 사용하는 인증 아키텍처를 보여 줍니다.

- 사용자는 온-프레미스 또는 클라우드 호스트형 애플리케이션에 대한 액세스를 요청합니다. DAP는 애플리케이션에 대한 요청을 프록시합니다.

- DAP는 사용자 인증 상태를 확인합니다. 세션 토큰이 없거나 세션 토큰이 유효하지 않은 경우 DAP는 인증을 위해 사용자 요청을 Microsoft Entra ID로 보냅니다.

- Microsoft Entra ID는 Microsoft Entra 테넌트에서 DAP 등록 중에 지정된 엔드포인트로 사용자 요청을 보냅니다.

- DAP는 애플리케이션에 전달되는 HTTP 헤더에 포함될 정책 및 특성 값을 평가합니다. DAP는 ID 공급자를 호출하여 헤더 값을 올바르게 설정하기 위한 정보를 검색할 수 있습니다. DAP는 헤더 값을 설정하고 요청을 애플리케이션으로 보냅니다.

- 사용자가 인증되고 액세스 권한이 부여됩니다.

필수 조건

시작하려면 다음이 필요합니다.

- Azure 구독

- 아직 없으면 Azure 체험 계정을 얻을 수 있습니다.

- Azure 구독에 연결된 Microsoft Entra 테넌트

- DAP를 실행하려면 Docker 및 docker-compose가 필요합니다.

- 애플리케이션은 VM(가상 머신) 및 운영 체제 미설치와 같은 플랫폼에서 실행할 수 있습니다.

- 레거시 ID 시스템에서 Microsoft Entra ID로 전환하기 위한 온-프레미스 또는 클라우드 호스팅 애플리케이션

- 이 예제에서 DAP는 애플리케이션과 동일한 서버에 배포됩니다.

- 애플리케이션은 localhost: 3001에서 실행됩니다. DAP는 localhost: 9772를 통해 애플리케이션에 트래픽을 프록시합니다.

- 애플리케이션에 대한 트래픽은 DAP에 도달하고 애플리케이션에 프록시됩니다.

Datawiza Cloud Management Console 구성

DCMC에서 애플리케이션을 만들고, 앱에 대한 키 쌍(

PROVISIONING_KEY및PROVISIONING_SECRET)을 생성합니다.앱을 만들고 키 쌍을 생성하려면 Datawiza Cloud Management Console의 지침을 따릅니다.

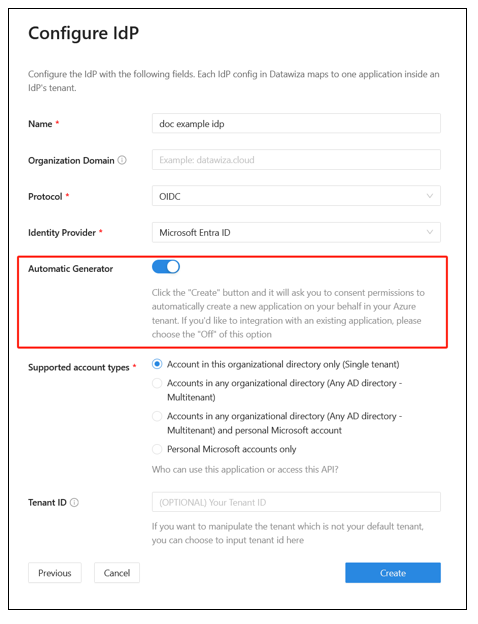

Microsoft Entra ID와 One Click 통합을 사용하여 Microsoft Entra ID에 애플리케이션을 등록합니다.

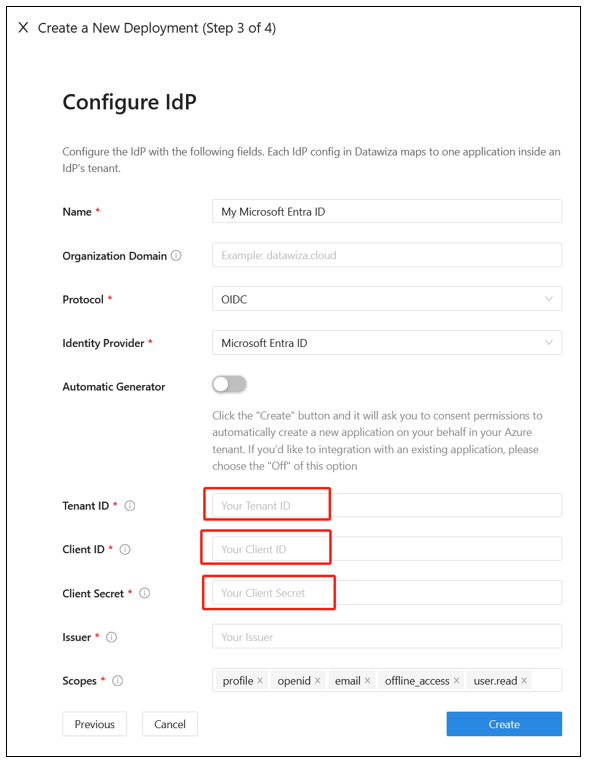

웹 애플리케이션을 사용하려면 테넌트 ID, 클라이언트 ID 및 클라이언트 암호와 같은 양식 필드를 수동으로 채웁니다.

자세한 정보: 웹 애플리케이션을 만들고 값을 가져오려면 Microsoft Entra ID 설명서의 docs.datawiza.com으로 이동합니다.

Docker 또는 Kubernetes를 사용하여 DAP를 실행합니다. 샘플 헤더 기반 애플리케이션을 만들려면 Docker 이미지가 필요합니다.

- Kubernetes의 경우 Kubernetes를 사용하여 웹앱으로 Datawiza Access Proxy 배포를 참조하세요.

- Docker의 경우 앱으로 Datawiza Access Proxy 배포를 참조하세요.

- 다음 샘플 docker 이미지 docker-compose.yml 파일을 사용할 수 있습니다.

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- 컨테이너 레지스트리에 로그인합니다.

- 이 중요 단계에서 DAP 이미지와 헤더 기반 애플리케이션을 다운로드합니다.

docker-compose -f docker-compose.yml up명령을 실행합니다.- 헤더 기반 애플리케이션은 Microsoft Entra ID를 사용하여 SSO를 사용하도록 설정했습니다.

- 브라우저에서

http://localhost:9772/으로 이동합니다. - Microsoft Entra 로그인 페이지가 나타납니다.

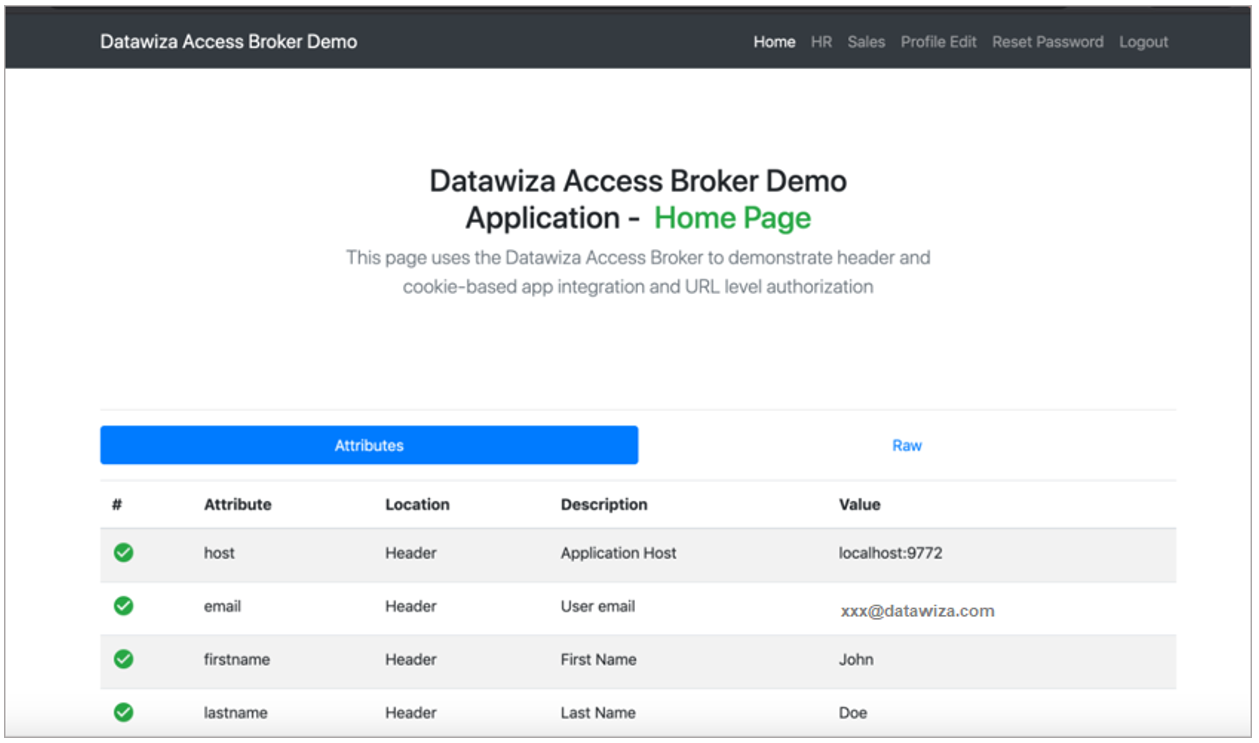

- 사용자 특성을 헤더 기반 애플리케이션에 전달합니다. DAP는 Microsoft Entra ID에서 사용자 특성을 가져오고 헤더 또는 쿠키를 통해 특성을 애플리케이션에 전달합니다.

- 이메일 주소, 이름, 성과 같은 사용자 특성을 헤더 기반 애플리케이션에 전달하려면 사용자 특성 전달을 참조하세요.

- 구성된 사용자 특성을 확인하려면 각 특성 옆에 있는 녹색 확인 표시를 관찰합니다.

흐름 테스트

- 애플리케이션 URL로 이동합니다.

- DAP는 Microsoft Entra 로그인 페이지로 리디렉션합니다.

- 인증 후 DAP로 리디렉션됩니다.

- DAP는 정책을 평가하고 헤더를 계산하며 사용자를 애플리케이션으로 보냅니다.

- 요청한 애플리케이션이 나타납니다.

다음 단계

- 자습서: 안전한 하이브리드 액세스를 제공하도록 Datawiza로 Azure Active Directory B2C 구성

- 자습서: Oracle PeopleSoft에 대해 Microsoft Entra 다단계 인증 및 SSO를 사용하도록 Datawiza 구성

- 자습서: Microsoft Entra 다단계 인증 및 Oracle PeopleSoft에 대한 SSO를 사용하도록 Datawiza 구성

- 자습서: Microsoft Entra 다단계 인증 사용을 위한 Datawiza 및 Oracle Hyperion EPM의 SSO 구성

- Datawiza 사용자 가이드를 보려면 docs.datawiza.com으로 이동합니다.