자습서: Oracle PeopleSoft에 대해 Microsoft Entra 다단계 인증 및 Single Sign-On을 사용하도록 Datawiza 구성

이 자습서에서는 DAP(Datawiza Access 프록시)를 사용하는 Oracle PeopleSoft 애플리케이션에 대해 Microsoft Entra SSO(Single Sign-On) 및 Microsoft Entra 다단계 인증을 사용하도록 설정하는 방법을 알아봅니다.

자세한 정보: Datawiza 액세스 프록시

DAP를 사용하여 애플리케이션을 Microsoft Entra ID와 통합하면 다음과 같은 이점이 있습니다.

- 제로 트러스트를 사용하여 선제적 보안 도입 - 최신 환경에 맞게 조정되고 하이브리드 작업 공간을 수용하는 동시에 사람, 디바이스, 앱, 데이터를 보호하는 보안 모델

- Microsoft Entra Single Sign-On - 디바이스를 사용하여 모든 위치에서 사용자 및 앱에 대한 안전하고 원활한 액세스

- 작동 방식: Microsoft Entra 다단계 인증 - 로그인하는 동안 휴대폰의 코드 또는 지문 스캔과 같은 ID 형식을 묻는 메시지가 사용자에게 표시됨

- 조건부 액세스란? - 정책은 사용자가 리소스에 액세스하려면 작업을 완료해야 하는 if-then 문입니다.

- 코드 없는 Datawiza를 사용하여 Microsoft Entra ID에서 간편한 인증 및 권한 부여 수행 - Oracle JDE, Oracle E-Business Suite, Oracle Sibel 및 자체 개발 앱과 같은 웹 애플리케이션 사용

- DCMC(Datawiza Cloud Management Console)를 사용하여 퍼블릭 클라우드 및 온-프레미스에서 애플리케이션 액세스 관리

시나리오 설명

이 시나리오는 사용권 계약에 따라 보호하는 콘텐츠에 대한 액세스를 관리하기 위해 HTTP 인증 헤더를 사용하는 Oracle PeopleSoft 애플리케이션 통합에 중점을 둡니다.

레거시 애플리케이션의 경우 최신 프로토콜 지원이 없어서 Microsoft Entra SSO와의 직접 통합이 어렵습니다. DAP(Datawiza Access 프록시)는 프로토콜 전환을 통해 레거시 애플리케이션과 최신 ID 컨트롤 플레인 사이의 간격을 메웁니다. DAP는 통합 오버헤드를 낮추고, 엔지니어링 시간을 줄이고, 애플리케이션 보안을 향상시켜 줍니다.

시나리오 아키텍처

시나리오 솔루션에는 다음 구성 요소가 포함됩니다.

- Microsoft Entra ID - 사용자가 외부 및 내부 리소스에 로그인하고 액세스하는 데 도움이 되는 ID 및 액세스 관리 서비스

- DAP(Datawiza Access Proxy) - 사용자 로그인 흐름에 대해 OIDC(OpenID Connect), OAuth 또는 SAML(Security Assertion Markup Language)을 구현하는 컨테이너 기반 역방향 프록시입니다. HTTP 헤더를 통해 ID를 애플리케이션에 투명하게 전달합니다.

- DCMC(Datawiza Cloud Management Console) - 관리자는 UI 및 RESTful API를 사용하여 DAP를 관리하고 DAP 및 액세스 제어 정책을 구성합니다.

- Oracle PeopleSoft 애플리케이션 - Microsoft Entra ID 및 DAB로 보호될 레거시 애플리케이션

자세히 알아보기: Datawiza 및 Microsoft Entra 인증 아키텍처

필수 조건

다음 필수 조건이 충족되는지 확인합니다.

- Azure 구독

- 아직 없으면 Azure 체험 계정을 얻을 수 있습니다.

- Azure 구독에 연결된 Microsoft Entra 테넌트

- Docker 및 Docker Compose

- docs.docker.com으로 이동하여 Docker를 가져오고 Docker Compose를 설치합니다.

- 온-프레미스 디렉터리에서 Microsoft Entra ID로 동기화되거나 Microsoft Entra ID에서 만들어져 온-프레미스 디렉터리로 다시 전달되는 사용자 ID

- Microsoft Entra ID 및 애플리케이션 관리자 역할이 있는 계정

- Oracle PeopleSoft 환경

- (선택 사항) HTTPS를 통해 서비스를 게시하기 위한 SSL 웹 인증서. 테스트에 기본 Datawiza 자체 서명 인증서를 사용할 수 있습니다.

DAP로 시작하기

Oracle PeopleSoft를 Microsoft Entra ID와 통합하려면:

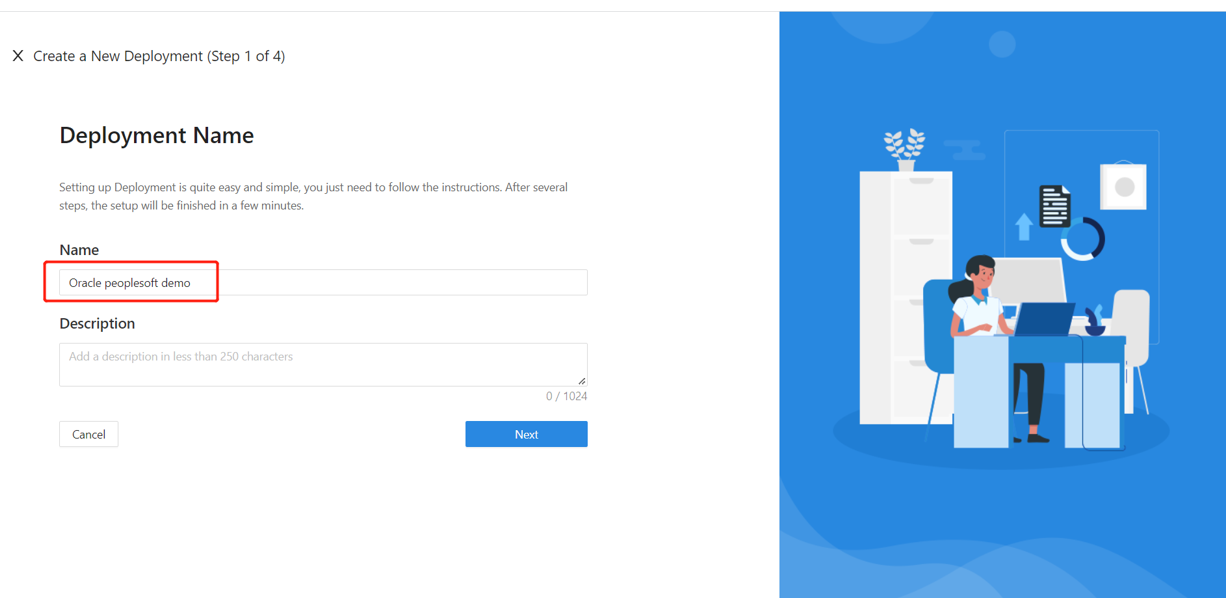

시작 페이지가 나타납니다.

주황색 시작하기 단추를 선택합니다.

이름 및 설명 필드에 정보를 입력합니다.

다음을 선택합니다.

애플리케이션 추가 대화 상자가 나타납니다.

플랫폼은 웹을 선택합니다.

앱 이름에 고유한 애플리케이션 이름을 입력합니다.

공용 도메인의 경우 예를 들어

https://ps-external.example.com를 사용합니다. 테스트를 위해 localhost DNS를 사용할 수 있습니다. 부하 분산 장치를 이용해서 DAP를 배포하는 경우가 아니면 공용 도메인 포트를 사용합니다.수신 대기 포트의 경우 DAP가 수신 대기하는 포트를 선택합니다.

업스트림 서버의 경우 보호할 Oracle PeopleSoft 구현 URL 및 포트를 선택합니다.

- 다음을 선택합니다.

- IdP 구성 대화 상자에서 정보를 입력합니다.

참고 항목

DCMC에는 완전한 Microsoft Entra 구성에 도움이 되는 원클릭 통합이 있습니다. DCMC는 Microsoft Graph API를 호출하여 Microsoft Entra 테넌트에서 사용자를 대신하여 애플리케이션 등록을 만듭니다. Microsoft Entra ID와 원클릭 통합의 docs.datawiza.com에서 자세히 알아보기

- 만들기를 실행합니다.

- DAB 배포 페이지가 표시됩니다.

- 배포 Docker Compose 파일을 기록해 둡니다. 이 파일에는 DAP 이미지와 DCMC에서 최신 구성 및 정책을 가져오는 프로비전 키 및 프로비전 비밀이 포함되어 있습니다.

SSO 및 HTTP 헤더

DAP는 IdP(ID 공급자)로부터 사용자 특성을 가져와 헤더 또는 쿠키와 함께 업스트림 애플리케이션에 전달합니다.

Oracle PeopleSoft 애플리케이션은 사용자를 인식해야 합니다. 이름을 사용해서 애플리케이션에서 DAP가 HTTP 헤더를 통해 IdP에서 애플리케이션으로 값을 전달하도록 지시합니다.

Oracle PeopleSoft의 왼쪽 탐색 메뉴에서 애플리케이션을 선택합니다.

특성 전달 하위 탭을 선택합니다.

필드의 경우 메일을 선택합니다.

예상의 경우 PS_SSO_UID를 선택합니다.

형식의 경우 헤더를 선택합니다.

참고 항목

이 구성에서는 Microsoft Entra 사용자 계정 이름을 Oracle PeopleSoft용 로그인 사용자 이름으로 사용합니다. 다른 사용자 ID를 사용하려면 매핑 탭으로 이동합니다.

SSL 구성

고급 탭을 선택합니다.

SSL 사용을 선택합니다.

인증서 유형 드롭다운에서 유형을 선택합니다.

구성을 테스트하기 위해 자체 서명된 인증서가 있습니다.

참고 항목

파일에서 인증서를 업로드할 수 있습니다.

저장을 선택합니다.

Microsoft Entra 다단계 인증 사용

팁

이 문서의 단계는 시작하는 포털에 따라 약간 다를 수 있습니다.

로그인 보안을 강화하기 위해 Microsoft Entra 다단계 인증을 적용할 수 있습니다.

자세한 정보: 자습서: Microsoft Entra 다단계 인증을 사용하여 사용자 로그인 이벤트 보호

- Microsoft Entra 관리 센터에 애플리케이션 관리자로 로그인합니다.

- ID>개요>속성 탭으로 이동합니다.

- 보안 기본값에서 보안 기본값 관리를 선택합니다.

- 보안 기본값 창에서 드롭다운 메뉴를 전환하여 사용을 선택합니다.

- 저장을 선택합니다.

Oracle PeopleSoft 콘솔에서 SSO 사용

Oracle PeopleSoft 환경에서 SSO를 사용하도록 설정하려면:

PS/PS와 같은 관리자 자격 증명을 사용하여 PeopleSoft 콘솔

http://{your-peoplesoft-fqdn}:8000/psp/ps/?cmd=start에 로그인합니다.

PeopleSoft에 기본 공용 액세스 사용자를 추가합니다.

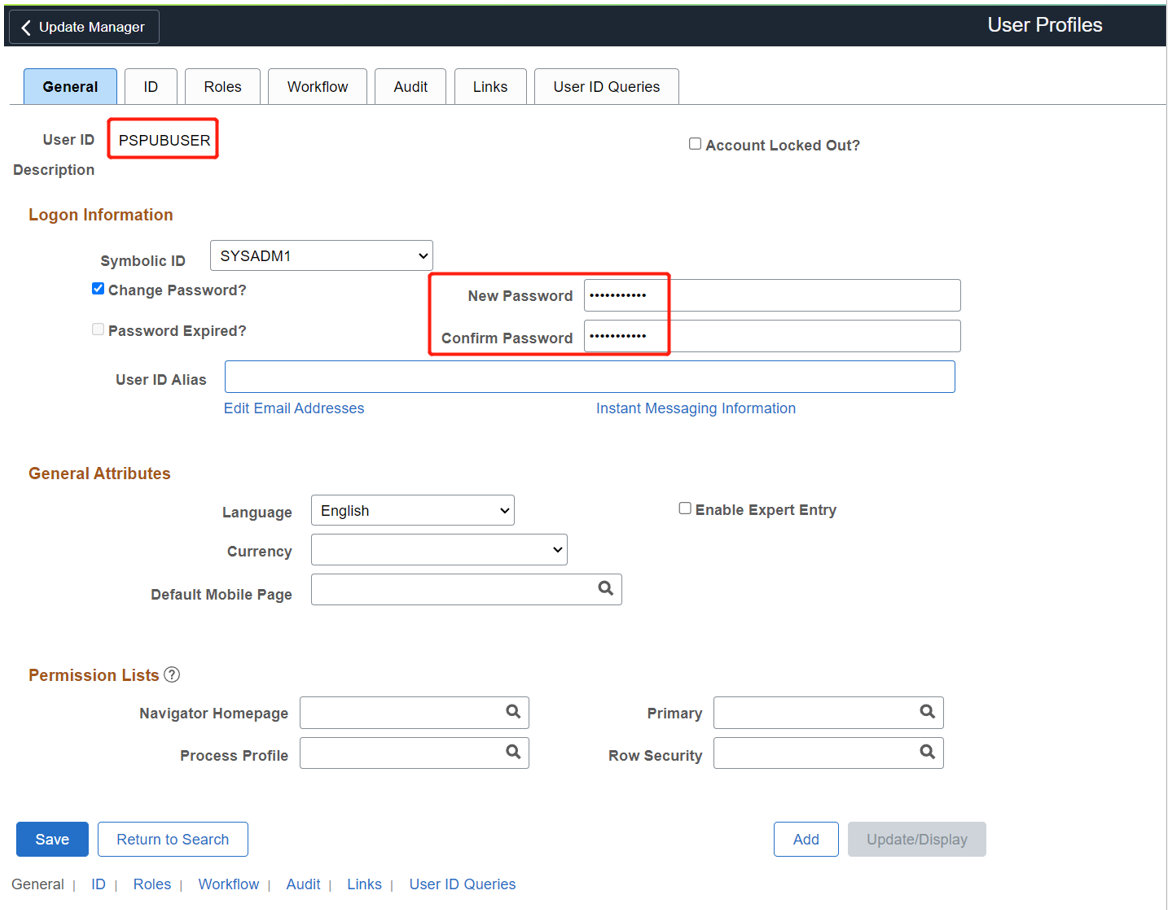

기본 메뉴에서 PeopleTools > 보안 > 사용자 프로필 > 사용자 프로필 > 새 값 추가로 이동합니다.

새 값 추가를 선택합니다.

사용자 PSPUBUSER를 만듭니다.

암호를 입력합니다.

ID 탭을 선택합니다.

ID 유형에 대해 없음을 선택합니다.

PeopleTools > 웹 프로필 > 웹 프로필 구성 > 검색 > PROD > 보안으로 이동합니다.

공용 사용자 아래에서 공용 액세스 허용 상자를 선택합니다.

사용자 ID에 PSPUBUSER를 입력합니다.

암호를 입력합니다.

저장을 선택합니다.

SSO를 사용하도록 설정하려면 PeopleTools > 보안 > 보안 개체 > Signon PeopleCode로 이동합니다.

PeopleCode에 로그인 페이지를 선택합니다.

OAMSSO_AUTHENTICATION을 사용하도록 설정합니다.

저장을 선택합니다.

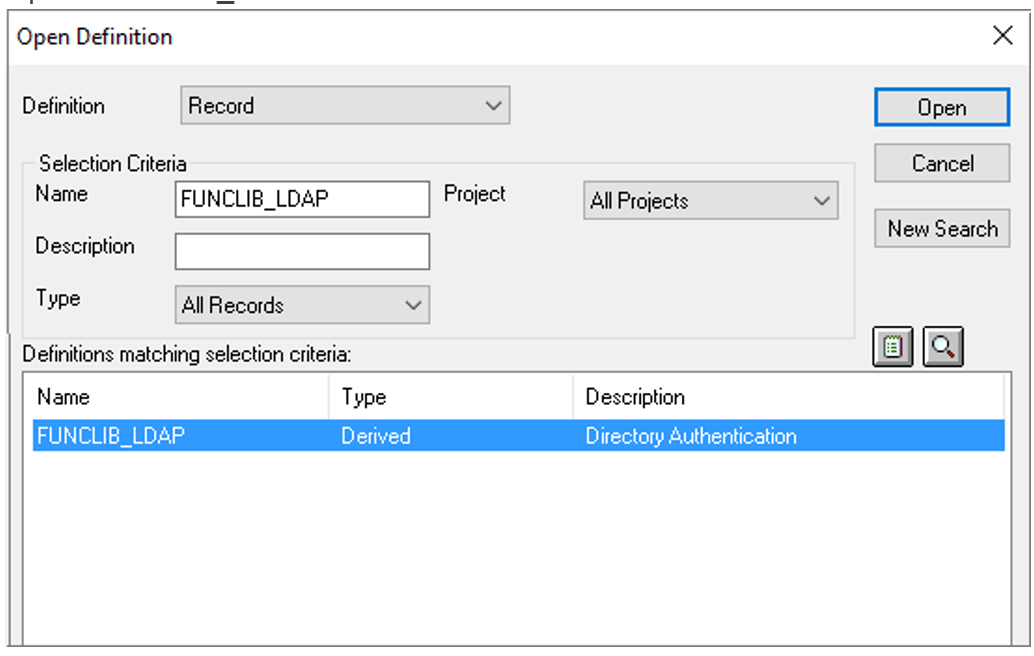

PeopleTools 애플리케이션 디자이너를 사용하여 PeopleCode를 구성하려면 파일 > 열기 > 정의: 레코드 > 이름:

FUNCLIB_LDAP로 이동합니다.FUNCLIB_LDAP를 엽니다.

레코드를 선택합니다.

LDAPAUTH > PeopleCode 보기를 선택합니다.

getWWWAuthConfig()함수Change &defaultUserId = ""; to &defaultUserId = PSPUBUSER를 검색합니다.OAMSSO_AUTHENTICATION함수에 대한 사용자 헤더가PS_SSO_UID인지 확인합니다.레코드 정의를 저장합니다.

Oracle PeopleSoft 애플리케이션 테스트

Oracle PeopleSoft 애플리케이션을 테스트하려면 애플리케이션 헤더, 정책, 전체 테스트의 유효성을 검사합니다. 필요한 경우 헤더 및 정책 시뮬레이션을 사용해서 헤더 필드 및 정책 실행에 대한 유효성을 검사합니다.

Oracle PeopleSoft 애플리케이션 액세스가 올바르게 발생하는지 확인하기 위해 로그인에 Microsoft Entra 계정을 사용하라는 메시지가 나타납니다. 자격 증명이 확인되고 Oracle PeopleSoft가 나타납니다.

다음 단계

- 비디오: Datawiza를 통해 Microsoft Entra ID에서 Oracle JD Edwards에 SSO 및 MFA 사용

- 자습서: Microsoft Entra ID 및 Datawiza로 보안 하이브리드 액세스 구성

- 자습서: 안전한 하이브리드 액세스를 제공하기 위해 Datawiza를 사용하여 Azure AD B2C 구성

- Datawiza 사용자 가이드를 보려면 docs.datawiza.com으로 이동합니다.