Azure에서 F5 BIG-IP Virtual Edition VM 배포

이 자습서에서는 Azure IaaS(Infrastructure as a Service)에 BIG-IP VE(Vitural Edition)를 배포하는 방법을 알아봅니다. 자습서의 마지막 부분에서 다음을 수행합니다.

- SHA(보안 하이브리드 액세스) 개념 증명을 모델링하기 위해 준비된 BIG-IP VM(가상 머신)

- 새 BIG-IP 시스템 업데이트 및 핫픽스를 테스트할 준비 인스턴스

자세한 정보: SHA: Microsoft Entra ID를 사용하여 레거시 앱 보안

필수 조건

이전 F5 BIG-IP 환경 또는 지식은 필요하지 않습니다. 그러나 F5 용어집에서 업계 표준 용어를 검토하는 것이 좋습니다.

SHA용 Azure에서 BIG-IP를 배포하려면 다음이 필요합니다.

- 유료 Azure 구독

- 평가판이 없는 경우 Azure 평가판을 받을 수 있습니다.

- 다음 F5 BIG-IP 라이선스 SKU 중 하나

- F5 BIG-IP® Best 번들

- F5 BIG-IP APM(Access Policy Manager)™ 독립 실행형 라이선스

- BIG-IP F5 BIG-IP® LTM(Local Traffic Manager)™에 대한 F5 BIG-IP Access Policy Manager™(APM) 추가 기능 라이선스

- BIG-IP 전체 기능 90일 평가판 라이선스

- SSL(Secure Socket Layer)을 통해 웹 애플리케이션을 게시하기 위한 와일드카드 또는 SAN(주체 대체 이름) 인증서

- letsencrypt.org로 이동하여 제품을 확인합니다. 시작을 선택합니다.

- BIG-IP 관리 인터페이스를 보호하는 SSL 인증서입니다. 주체가 BIG-IP FQDN(정규화된 도메인 이름)에 해당하는 경우 인증서를 사용하여 웹앱을 게시할 수 있습니다. 예를 들어

https://big-ip-vm.contoso.com:8443에 대한*.contoso.com주체와 함께 와일드카드 인증서를 사용할 수 있습니다.

VM 배포 및 기본 시스템 구성에는 약 30분이 소요되며 BIG-IP는 Microsoft Entra ID와 F5 BIG-IP 통합에서 SHA 시나리오를 구현하는 것입니다.

테스트 시나리오

시나리오를 테스트할 때 이 자습서에서는 다음을 가정합니다.

- BIG-IP는 AD(Active Directory) 환경을 사용하여 Azure 리소스 그룹에 배포됩니다.

- 환경은 DC(도메인 컨트롤러) 및 IIS(인터넷 정보 서비스) 웹 호스트 VM으로 구성됩니다.

- BIG-IP에 시나리오를 지원하는 데 필요한 역할이 표시되는 경우 BIG-IP VM과 동일한 위치에 있지 않은 서버는 허용됩니다.

- VPN 연결을 통해 다른 환경에 연결된 BIG-IP VM도 지원됩니다.

테스트할 이전 항목이 없는 경우 Cloud Identity Lab의 스크립트를 사용하여 AD 도메인 환경을 Azure에 배포할 수 있습니다. Demo Suite에서 스크립팅된 자동화를 사용하여 IIS 웹 호스트에 샘플 테스트 애플리케이션을 프로그래밍 방식으로 배포할 수 있습니다.

참고 항목

이 자습서의 일부 단계는 Microsoft Entra 관리 센터의 레이아웃과 다를 수 있습니다.

Azure 배포

팁

이 문서의 단계는 시작하는 포털에 따라 약간 다를 수도 있습니다.

다른 토폴로지에서 BIG-IP를 배포할 수 있습니다. 이 가이드에서는 NIC(네트워크 인터페이스 카드) 배포에 대해 집중적으로 설명합니다. 그러나 BIG-IP 배포에 고가용성, 네트워크 분리 또는 1GB 이상의 처리량을 위해 여러 네트워크 인터페이스가 필요한 경우 F5의 사전 컴파일된 ARM(Azure Resource Manager) 템플릿을 사용하는 것이 좋습니다.

Azure Marketplace에서 BIG-IP VE 배포합니다.

애플리케이션 관리자와 같이 VM 만들기 권한이 있는 계정으로 Microsoft Entra 관리 센터에 로그인합니다.

위쪽 리본 검색 상자에 마켓플레이스를 입력합니다.

Enter를 선택합니다.

마켓플레이스 필터에 F5를 입력합니다.

Enter를 선택합니다.

위쪽 리본에서 + 추가를 선택합니다.

마켓플레이스 필터에 F5를 입력합니다.

Enter를 선택합니다.

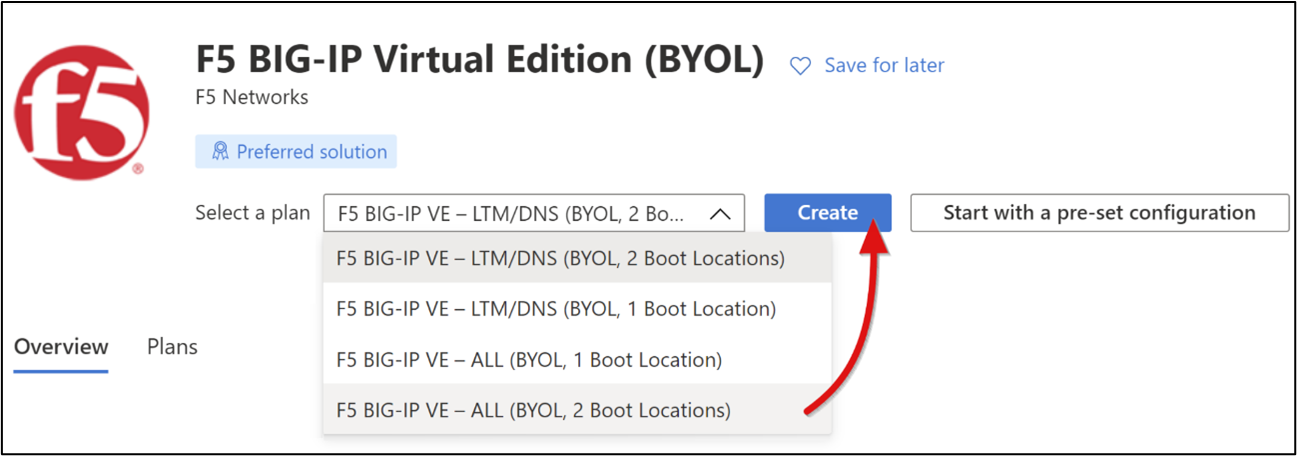

F5 BIG-IP 가상 버전(BYOL)>소프트웨어 계획>F5 BIG-IP VE - 모든(BYOL, 2개의 부팅 위치)을 선택합니다.

만들기를 실행합니다.

기본 사항:

- 구독: BIG-IP VM 배포에 대한 대상 구독

- 리소스 그룹: Azure RG는 BIG-IP VM을 배포하거나 새로 만듭니다. DC 및 IIS VM 리소스 그룹

- 인스턴스 세부 정보:

- VM 이름 BIG-IP-VM 예제

- 지역: BIG-IP-VM에 대한 Azure 지역 대상 지정

- 가용성 옵션 프로덕션 환경에서 VM을 사용하는 경우 사용

- 이미지: F5 BIG-IP VE - 모두(BYOL, 부팅 위치 2개)

- Azure Spot 인스턴스: 아니요, 하지만 필요한 경우 사용하도록 설정

- 크기: 최소 사양은 vCPU 2개 및 8GB 메모리입니다.

- 관리자 계정:

- 인증 유형: 지금은 암호를 선택하고 나중에 키 쌍으로 전환

- 사용자 이름: 해당 관리 인터페이스에 액세스하기 위한 BIG-IP 로컬 계정으로 만들 ID입니다. 사용자 이름은 대/소문자를 구분합니다.

- 암호: 강력한 암호를 통해 관리자 액세스 보호

- 인바운드 포트 규칙: 공용 인바운드 포트, 없음

- 완료되면 다음: 디스크를 선택합니다. 기본값을 그대로 둡니다.

- 완료되면 다음: 네트워킹을 선택합니다.

- 네트워킹:

- 가상 네트워크: DC 및 IIS VM에서 사용하는 것과 동일한 Azure VNet 또는 새로 만듭니다.

- 서브넷: DC 및 IIS VM에서 사용하는 것과 동일한 내부 서브넷 또는 새로 만듭니다.

- 공용 IP: 없음

- NIC 네트워크 보안 그룹: 선택한 Azure 서브넷이 NSG(네트워크 보안 그룹)와 연결되어 있으면 없음을 선택합니다. 그렇지 않으면 기본을 선택합니다.

- 네트워킹 가속화: 끄기

- 부하 분산: VM 부하 분산, 아니요

- 다음: 관리를 선택하고 설정을 완료합니다.

- 자세한 모니터링: 끄기

- 부팅 진단 사용자 지정 스토리지 계정으로 사용하도록 설정합니다. 이 기능을 사용하면 Microsoft Entra 관리 센터의 직렬 콘솔 옵션을 통해 BIG-IP SSH(Secure Shell) 인터페이스에 연결할 수 있습니다. 사용 가능한 Azure Storage 계정을 선택합니다.

- ID:

- 시스템 할당 관리 ID: 해제

- Microsoft Entra ID: BIG-IP는 이 옵션을 지원하지 않습니다.

- 자동 종료: 사용 또는 테스트하는 경우 BIG-IP-VM을 매일 종료하도록 설정할 수 있습니다.

- 다음: 고급을 선택합니다. 기본값은 그대로 둡니다.

- 완료되면 다음: 태그를 선택합니다.

- BIG-IP-VM 구성을 검토하려면 다음: 검토 + 만들기를 선택합니다.

- 만들기를 실행합니다. BIG-IP VM을 배포하는 데 걸리는 시간은 일반적으로 5분입니다.

- 완료되면 Microsoft Entra 관리 센터 왼쪽 메뉴를 확장합니다.

- 리소스 그룹을 선택하고 BIG-IP-VM으로 이동합니다.

참고 항목

VM을 만들지 못한 경우 뒤로 및 다음을 선택합니다.

네트워크 구성

BIG-IP VM이 시작되면 해당 NIC는 연결된 Azure 서브넷의 DHCP(Dynamic Host Configuration Protocol) 서비스에서 발급한 기본 개인 IP를 사용하여 프로비전됩니다. BIG-IP TMOS(트래픽 관리 운영 체제)는 IP를 사용하여 다음과 통신합니다.

- 호스트 및 서비스

- 공용 인터넷에 대한 아웃바운드 액세스

- BIG-IP 웹 구성 및 SSH 관리 인터페이스에 대한 인바운드 액세스

인터넷에 관리 인터페이스를 노출하면 BIG-IP 공격 표면이 증가합니다. 이러한 위험 때문에 배포 중에 BIG-IP 기본 IP가 공용 IP로 프로비전되지 않았습니다. 대신, 게시를 위해 보조 내부 IP 및 연결된 공용 IP가 프로비전됩니다. VM 공용 IP와 개인 IP 간의 일대일 매핑을 통해 외부 트래픽이 VM에 도달할 수 있습니다. 그러나 방화벽과 비슷하게 트래픽을 허용하는 Azure NSG 규칙이 필요합니다.

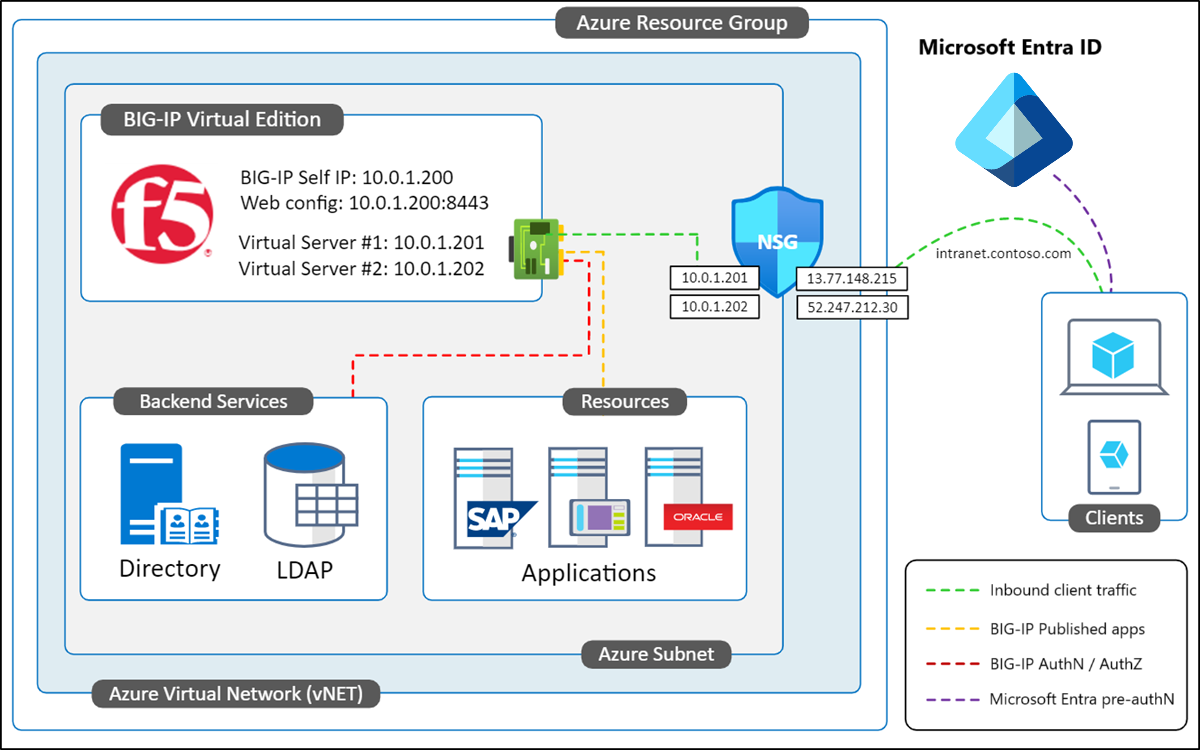

다음 다이어그램은 Azure에서 일반 운영 및 관리를 위한 기본 IP로 구성된 BIG-IP VE의 NIC 배포를 보여 줍니다. 게시 서비스를 위한 별도의 가상 서버 IP가 있습니다. NSG 규칙은 BIG-IP 가상 서버로 전달되기 전에 intranet.contoso.com으로 향하는 원격 트래픽이 게시된 서비스의 공용 IP로 라우팅되도록 허용합니다.

기본적으로 Azure VM에 발급된 개인 및 공용 IP는 항상 동적이므로 VM을 다시 시작하면 변경할 수 있습니다. BIG-IP 관리 IP를 정적으로 변경하여 연결 문제를 방지합니다. 서비스를 게시하기 위해 보조 IP에서 동일한 작업을 수행합니다.

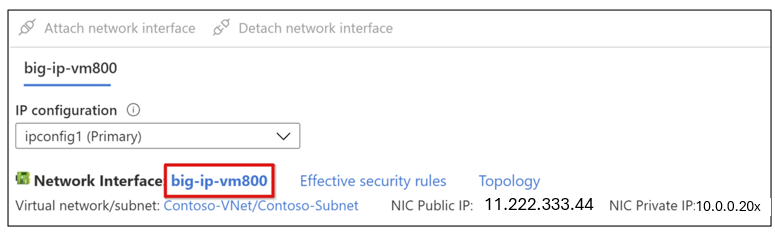

BIG-IP VM의 메뉴에서 설정>네트워킹으로 이동합니다.

네트워킹 보기에서 네트워크 인터페이스 오른쪽에 있는 링크를 선택합니다.

참고 항목

VM 이름은 배포 중에 임의로 생성됩니다.

- 왼쪽 창에서 구성을 선택합니다.

- ipconfig1 행을 선택합니다.

- IP 할당 옵션을 정적으로 설정합니다. 필요한 경우 BIG-IP VM 기본 IP 주소를 변경합니다.

- 저장을 선택합니다.

- ipconfig1 메뉴를 닫습니다.

참고 항목

기본 IP를 사용하여 BIG-IP-VM을 연결하고 관리합니다.

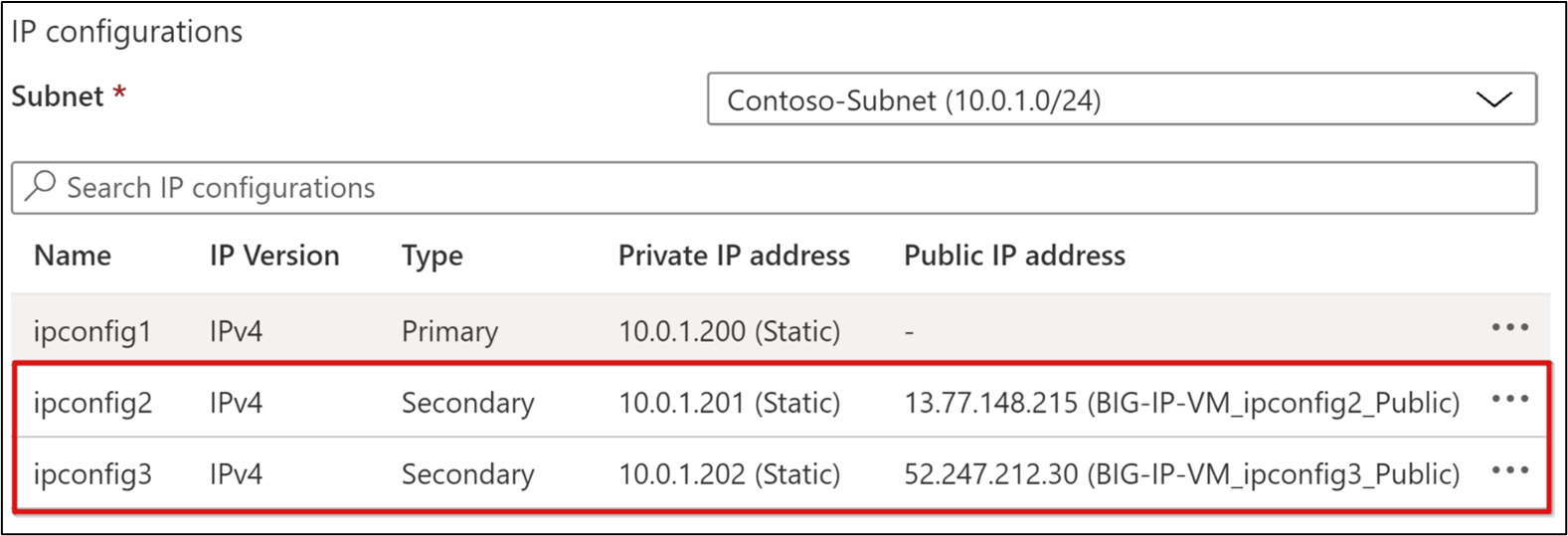

- 위쪽 리본에서 + 추가를 선택합니다.

- 보조 개인 IP 이름(예: ipconfig2)을 제공합니다.

- 개인 IP 주소 설정의 경우 할당 옵션을 정적으로 설정합니다. 다음으로 높거나 낮은 IP를 제공하면 순서를 유지하는 데 도움이 됩니다.

- 공용 IP 주소를 연결로 설정합니다.

- 만들기를 실행합니다.

- 새 공용 IP 주소의 경우 이름(예: BIG-IP-VM_ipconfig2_Public)을 제공합니다.

- 메시지가 표시되면 SKU를 표준으로 설정합니다.

- 메시지가 표시되면 계층을 전체로 설정합니다.

- 할당 옵션을 정적으로 설정합니다.

- 확인을 두 번 선택합니다.

BIG-IP-VM은 다음을 수행할 준비가 된 것입니다.

- 기본 개인 IP: 웹 구성 유틸리티 및 SSH를 통해 BIG-IP-VM 관리 전용입니다. 이는 단일 IP 시스템에서 자체 IP로 게시된 백 엔드 서비스에 연결하는 데 사용됩니다. 외부 서비스에 연결합니다.

- NTP(Network Time Protocol)

- AD(Active Directory)

- LDAP(Lightweight Directory Access Protocol)

- 보조 개인 IP: 게시된 서비스에 대한 인바운드 요청을 수신 대기하는 BIG-IP APM 가상 서버를 만드는 데 사용됩니다.

- 공용 IP: 보조 개인 IP와 연결되어 공용 인터넷의 클라이언트 트래픽이 게시된 서비스에 대한 BIG-IP 가상 서버에 연결할 수 있습니다.

이 예제에서는 VM 공용 및 개인 IP 간의 일대일 관계를 보여 줍니다. Azure VM NIC에는 하나의 기본 IP가 있고 다른 IP는 보조 IP입니다.

참고 항목

BIG-IP 서비스를 게시하려면 보조 IP 매핑이 필요합니다.

BIG-IP 액세스 단계별 구성을 사용하여 SHA를 구현하려면 단계를 반복하여 BIG-IP APM을 통해 게시하는 서비스에 대한 개인 및 공용 IP 쌍을 추가로 만듭니다. BIG-IP 고급 구성을 사용하여 서비스를 게시하는 데 동일한 방법을 사용합니다. 그러나 SNI(서버 이름 표시기) 구성을 사용하여 공용 IP 오버헤드를 방지합니다. BIG-IP 가상 서버는 수신하는 클라이언트 트래픽을 허용하고 대상으로 보냅니다.

DNS 구성

게시된 SHA 서비스를 BIG-IP-VM 공용 IP로 확인하려면 클라이언트에 대한 DNS를 구성합니다. 다음 단계는 SHA 서비스의 공용 도메인 DNS 영역을 Azure에서 관리한다고 가정합니다. DNS 영역을 관리하는 위치에 관계없이 로케이터를 만드는 DNS 원칙을 적용됩니다.

포털 왼쪽 메뉴를 확장합니다.

리소스 그룹 옵션을 사용하여 BIG-IP-VM으로 이동합니다.

BIG-IP VM 메뉴에서 설정>네트워킹으로 이동합니다.

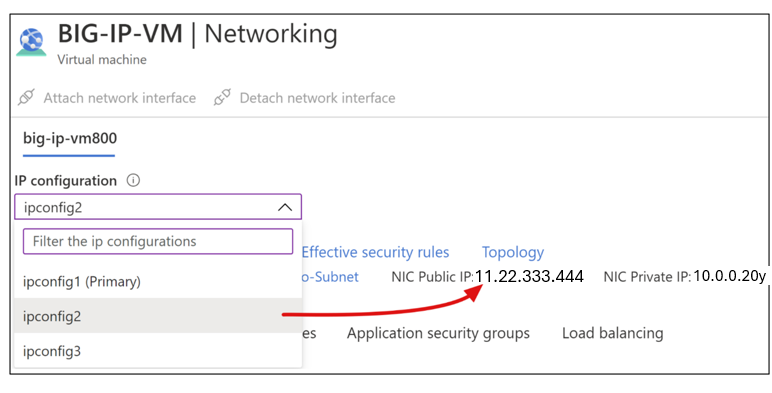

BIG-IP-VM 네트워킹 보기의 드롭다운 IP 구성 목록에서 첫 번째 보조 IP를 선택합니다.

NIC 공용 IP 링크를 선택합니다.

왼쪽 창의 설정 섹션 아래에서 구성을 선택합니다.

공용 IP 및 DNS 속성 메뉴가 나타납니다.

별칭 레코드를 선택하고 만듭니다.

드롭다운 메뉴에서 DNS 영역을 선택합니다. DNS 영역이 없는 경우 Azure 외부에서 관리하거나 도메인 접미사에 대한 DNS 영역을 만들어 Microsoft Entra ID에서 확인할 수 있습니다.

첫 번째 DNS 별칭 레코드를 만들려면 다음을 수행합니다.

- 구독: BIG-IP-VM과 동일한 구독

- DNS 영역: 게시된 웹 사이트에서 사용할 확인된 도메인 접미사에 대한 권한이 있는 DNS 영역(예: www.contoso.com)

- 이름: 지정한 호스트 이름은 선택한 보조 IP와 연결된 공용 IP로 확인됩니다. DNS-IP 매핑을 정의합니다. 예: intranet.contoso.com을 13.77.148.215로

- TTL: 1

- TTL 단위: 시간

만들기를 실행합니다.

DNS 이름 레이블(선택 사항)을 그대로 둡니다.

저장을 선택합니다.

공용 IP 메뉴를 닫습니다.

참고 항목

BIG-IP 단계별 구성을 사용하여 게시할 서비스에 대한 추가 DNS 레코드를 만들려면 1~6단계를 반복합니다.

DNS 레코드가 있으면 DNS 검사기와 같은 도구를 사용하여 만든 레코드가 모든 전역 공용 DNS 서버에 전파되었는지 확인할 수 있습니다. GoDaddy와 같은 외부 공급자를 사용하여 DNS 도메인 네임스페이스를 관리하는 경우 DNS 관리 기능을 사용하여 레코드를 만듭니다.

참고 항목

DNS 레코드를 테스트하고 자주 전환하는 경우 PC 로컬 호스트 파일을 사용할 수 있습니다. Win + R을 선택합니다. 실행 상자에 drivers를 입력합니다. Localhost 레코드는 다른 클라이언트가 아닌 로컬 PC에 대한 DNS 확인을 제공합니다.

클라이언트 트래픽

기본적으로 Azure VNet(가상 네트워크) 및 연결된 서브넷은 인터넷 트래픽을 수신할 수 없는 개인 네트워크입니다. 배포 중에 지정된 NSG에 BIG-IP-VM NIC를 연결합니다. 외부 웹 트래픽이 BIG-IP-VM에 도달하려면 공용 인터넷에서 포트 443(HTTPS) 및 80(HTTP)을 허용하도록 인바운드 NSG 규칙을 정의합니다.

- BIG-IP VM의 기본 개요 메뉴에서 네트워킹을 선택합니다.

- 인바운드 규칙 추가를 선택합니다.

- NSG 규칙 속성을 입력합니다.

- 원본: 모두

- 원본 포트 범위: *|

- 대상 IP 주소: BIG-IP-VM 보조 개인 IP의 쉼표로 구분된 목록

- 대상 포트: 80, 443

- 프로토콜: TCP

- 작업: 허용

- 우선 순위: 100~4096 사이의 사용 가능한 최솟값

- 이름:설명이 포함된 이름입니다(예:

BIG-IP-VM_Web_Services_80_443).

- 추가를 선택합니다.

- 네트워킹 메뉴를 닫습니다.

HTTP 및 HTTPS 트래픽은 BIG-IP-VM 보조 인터페이스에 도달할 수 있습니다. 포트 80을 허용하면 BIG-IP APM이 사용자를 HTTP에서 HTTPS로 자동 리디렉션할 수 있습니다. 대상 IP를 추가하거나 제거하려면 이 규칙을 편집합니다.

BIG-IP 관리

BIG-IP 시스템은 웹 구성 UI를 사용하여 관리됩니다. 다음에서 UI에 액세스합니다.

- BIG-IP 내부 네트워크의 머신

- BIG-IP-VM의 내부 네트워크에 연결된 VPN 클라이언트

- Microsoft Entra 애플리케이션 프록시를 통해 게시

참고 항목

나머지 구성을 진행하기 전에 이전 세 가지 방법 중 하나를 선택합니다. 필요한 경우 공용 IP를 사용하여 BIG-IP의 기본 IP를 구성해 인터넷에서 웹 구성에 직접 연결합니다. 그런 다음, 해당 기본 IP에 대한 8443 트래픽을 허용하는 NSG 규칙을 추가합니다. 원본을 신뢰할 수 있는 자체 IP로 제한해야 합니다. 그렇지 않으면 누구나 연결할 수 있습니다.

연결 확인

BIG-IP VM의 웹 구성에 연결하고 VM 배포 중에 지정된 자격 증명으로 로그인할 수 있습니다.

- 내부 네트워크의 VM 또는 VPN을 통해 연결하는 경우 BIG-IP의 기본 IP 및 웹 구성 포트에 연결합니다. 예:

https://<BIG-IP-VM_Primary_IP:8443. 브라우저 프롬프트에 연결이 안전하지 않다고 표시될 수 있습니다. BIG-IP가 구성될 때까지 프롬프트를 무시합니다. 브라우저에서 액세스를 차단하는 경우 캐시를 지우고 다시 시도합니다. - 애플리케이션 프록시 통해 웹 구성을 게시한 경우 정의된 URL을 사용하여 외부에서 웹 구성에 액세스합니다. 포트(예:

https://big-ip-vm.contoso.com)를 추가하지 마세요. 웹 구성 포트(예:https://big-ip-vm.contoso.com:8443)를 사용하여 내부 URL을 정의합니다.

참고 항목

일반적으로 CLI(명령줄) 작업 및 루트 수준 액세스에 사용되는 SSH 환경을 사용하여 BIG-IP 시스템을 관리할 수 있습니다.

CLI에 연결하려면 다음을 수행합니다.

- Azure Bastion 서비스: 모든 위치에서 VNet의 VM에 연결

- JIT(Just-In-Time) 접근 방식을 사용하는 PowerShell과 같은 SSH 클라이언트

- 직렬 콘솔: 포털의 VM 메뉴에서 지원 및 문제 해결 섹션을 참조하세요. 파일 전송을 지원하지 않습니다.

- 인터넷에서: 공용 IP를 사용하여 BIG-IP 기본 IP를 구성합니다. SSH 트래픽을 허용하는 NSG 규칙을 추가합니다. 신뢰할 수 있는 IP 원본을 제한합니다.

BIG-IP 라이선스

게시 서비스 및 SHA에 대해 구성하기 전에 APM 모듈을 사용하여 BIG-IP 시스템을 활성화하고 프로비전합니다.

- 웹 구성에 로그인합니다.

- 일반 속성 페이지에서 활성화를 선택합니다.

- 기본 등록 키 필드에 F5에서 제공하는 대/소문자 구분 키를 입력합니다.

- 활성화 방법을 자동으로 설정합니다.

- 다음을 선택합니다.

- BIG-IP는 라이선스의 유효성을 검사하고 EULA(최종 사용자 사용권 계약)를 표시합니다.

- 수락을 선택하고 활성화가 완료될 때까지 기다립니다.

- 계속을 선택합니다.

- 라이선스 요약 페이지의 맨 아래에서 로그인합니다.

- 다음을 선택합니다.

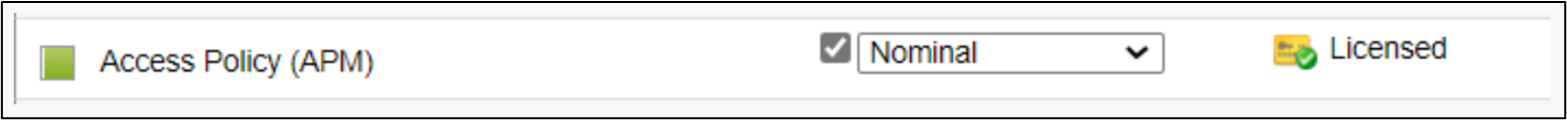

- SHA에 필요한 모듈 목록이 나타납니다.

참고 항목

목록이 표시되지 않으면 기본 탭에서 시스템>리소스 프로비전으로 이동합니다. APM(액세스 정책)의 프로비전 열을 확인합니다.

- 제출을 선택합니다.

- 경고에 동의합니다.

- 초기화가 완료되기를 기다립니다.

- 계속을 선택합니다.

- 정보 탭에서 설치 유틸리티 실행을 선택합니다.

Important

F5 라이선스는 하나의 BIG-IP VE 인스턴스용입니다. 라이선스를 한 인스턴스에서 다른 인스턴스로 마이그레이션하려면 AskF5 문서 K41458656: 다른 BIG-IP VE 시스템에서 BIG-IP VE 라이선스 재사용을 참조하세요. 서비스 해제 전에 활성 인스턴스에서 평가판 라이선스를 해지합니다. 그렇지 않으면 라이선스가 영구적으로 손실됩니다.

BIG-IP 프로비전

BIG-IP 웹 구성과 주고받는 관리 트래픽을 보호해야 합니다. 웹 구성 채널이 손상되지 않도록 보호하려면 디바이스 관리 인증서를 구성합니다.

왼쪽 탐색 모음에서 시스템>인증서 관리>트래픽 인증서 관리>SSL 인증서 목록>가져오기로 이동합니다.

가져오기 형식 드롭다운 목록에서 PKCS 12 (IIS) 및 파일 선택을 선택합니다.

나중에 BIG-IP-VM을 할당하는 FQDN을 포함하는 주체 이름 또는 SAN이 있는 SSL 웹 인증서를 찾습니다.

인증서 암호를 제공합니다.

가져오기를 선택합니다.

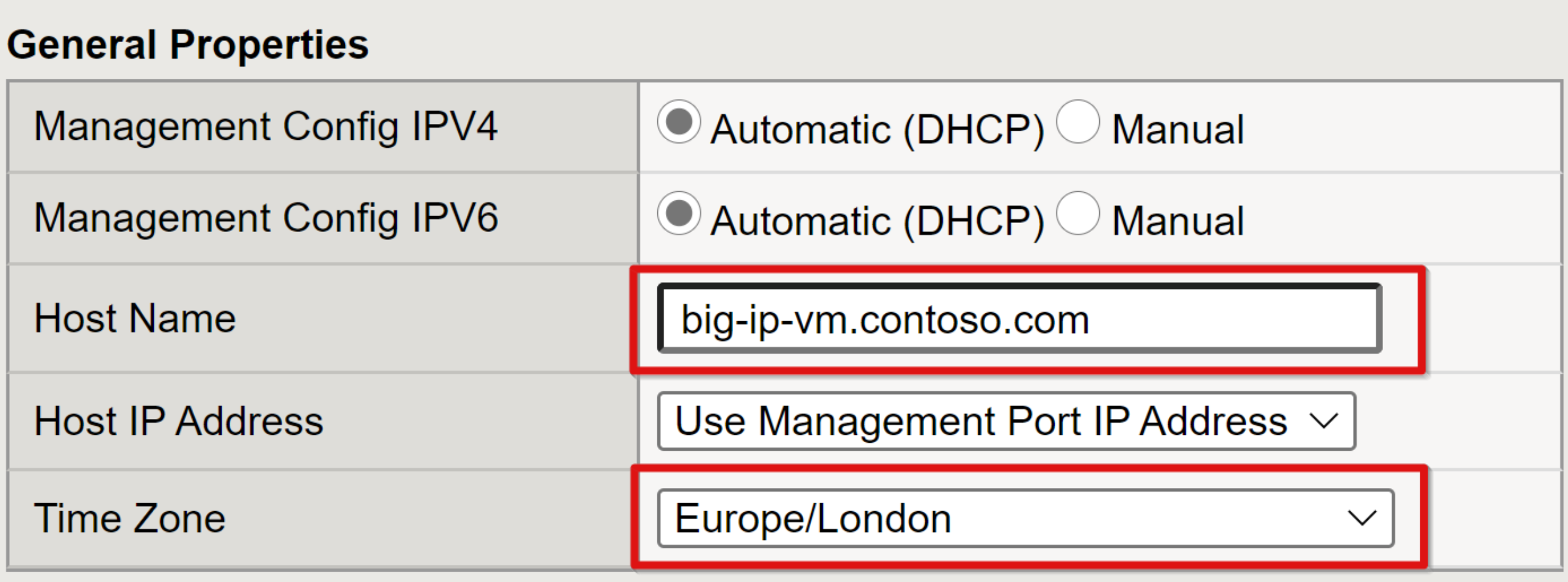

왼쪽 탐색 모음에서 시스템>플랫폼으로 이동합니다.

일반 속성에서 정규화된 호스트 이름 및 환경 표준 시간대를 입력합니다.

업데이트를 선택합니다.

왼쪽 탐색 모음에서 시스템>구성>디바이스>NTP로 이동합니다.

NTP 원본을 지정합니다.

추가를 선택합니다.

업데이트를 선택합니다. 예를 들어

time.windows.com

BIG-IP FQDN을 이전 단계에서 지정한 기본 개인 IP로 확인하려면 DNS 레코드가 필요합니다. BIG-IP 웹 구성에 연결하려면 환경 내부 DNS 또는 PC localhost 파일에 레코드를 추가합니다. 웹 구성에 연결하면 애플리케이션 프록시나 다른 역방향 프록시가 아닌 브라우저 경고가 더 이상 표시되지 않습니다.

SSL 프로필

역방향 프록시인 BIG-IP 시스템은 투명 프록시라고도 하는 전달 서비스 또는 클라이언트와 서버 간의 교환에 참여하는 전체 프록시입니다. 전체 프록시는 두 개의 연결을 만듭니다. 프런트 엔드 TCP 클라이언트 연결과 백 엔드 TCP 서버 연결이 중간에 소프트 간격으로 포함됩니다. 클라이언트는 가상 서버인 프록시 수신기 한쪽 끝에 연결하고 프록시는 백 엔드 서버에 대한 별도의 독립적인 연결을 설정합니다. 이 구성은 양쪽에서 양방향입니다. 이 전체 프록시 모드에서 F5 BIG-IP 시스템은 트래픽을 검사하고 요청 및 응답과 상호 작용할 수 있습니다. 부하 분산 및 웹 성능 최적화와 같은 기능과 애플리케이션 계층 보안, 웹 가속, 페이지 라우팅, 보안 원격 액세스와 같은 고급 트래픽 관리형 서비스는 이 기능을 기반으로 합니다. SSL 기반 서비스를 게시할 때 BIG-IP SSL 프로필은 클라이언트와 백 엔드 서비스 간의 트래픽 암호 해독 및 암호화를 전달합니다.

두 가지 프로필 유형이 있습니다.

- 클라이언트 SSL: 이 프로필을 만드는 것은 SSL을 사용하여 내부 서비스를 게시하도록 BIG-IP 시스템을 설정하는 가장 일반적인 방법입니다. 클라이언트 SSL 프로필을 사용하면 BIG-IP 시스템에서 인바운드 클라이언트 요청을 다운스트림 서비스로 보내기 전에 암호를 해독합니다. 아웃바운드 백 엔드 응답을 암호화한 다음, 클라이언트에 보냅니다.

- 서버 SSL: HTTPS용으로 구성된 백 엔드 서비스의 경우 서버 SSL 프로필을 사용하도록 BIG-IP를 구성할 수 있습니다. 이 프로필을 사용하여 BIG-IP는 클라이언트 요청을 다시 암호화한 다음, 대상 백 엔드 서비스로 보냅니다. 서버에서 암호화된 응답을 반환하는 경우 구성된 클라이언트 SSL 프로필을 통해 클라이언트에 전송한 다음, BIG-IP 시스템에서 응답을 해독하고 다시 암호화합니다.

BIG-IP를 미리 구성하고 SHA 시나리오에 대비하려면 클라이언트 및 서버 SSL 프로필을 프로비전합니다.

왼쪽 탐색에서 시스템>인증서 관리>트래픽 인증서 관리>SSL 인증서 목록>가져오기로 이동합니다.

가져오기 형식 드롭다운 목록에서 PKCS 12 (IIS)를 선택합니다.

가져온 인증서의 경우

ContosoWildcardCert와 같은 이름을 입력합니다.파일 선택을 선택합니다.

게시된 서비스의 도메인 접미사에 해당하는 주체 이름을 사용하여 SSL 웹 인증서로 이동합니다.

가져온 인증서의 경우 암호를 제공합니다.

가져오기를 선택합니다.

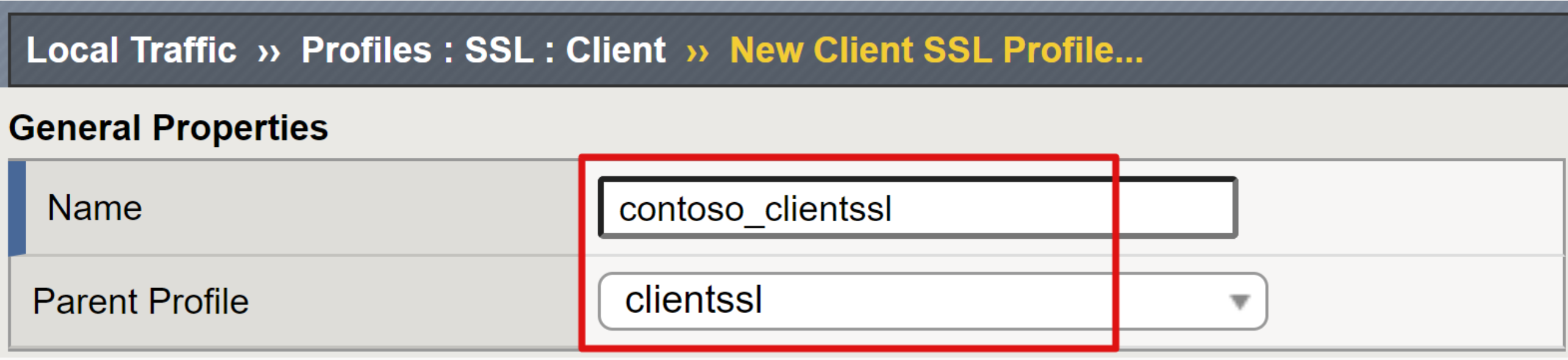

왼쪽 탐색 영역에서 로컬 트래픽>프로필>SSL>클라이언트로 이동합니다.

만들기를 실행합니다.

새 클라이언트 SSL 프로필 페이지에서 고유하고 친숙한 이름을 입력합니다.

부모 프로필이 clientssl로 설정되어 있는지 확인합니다.

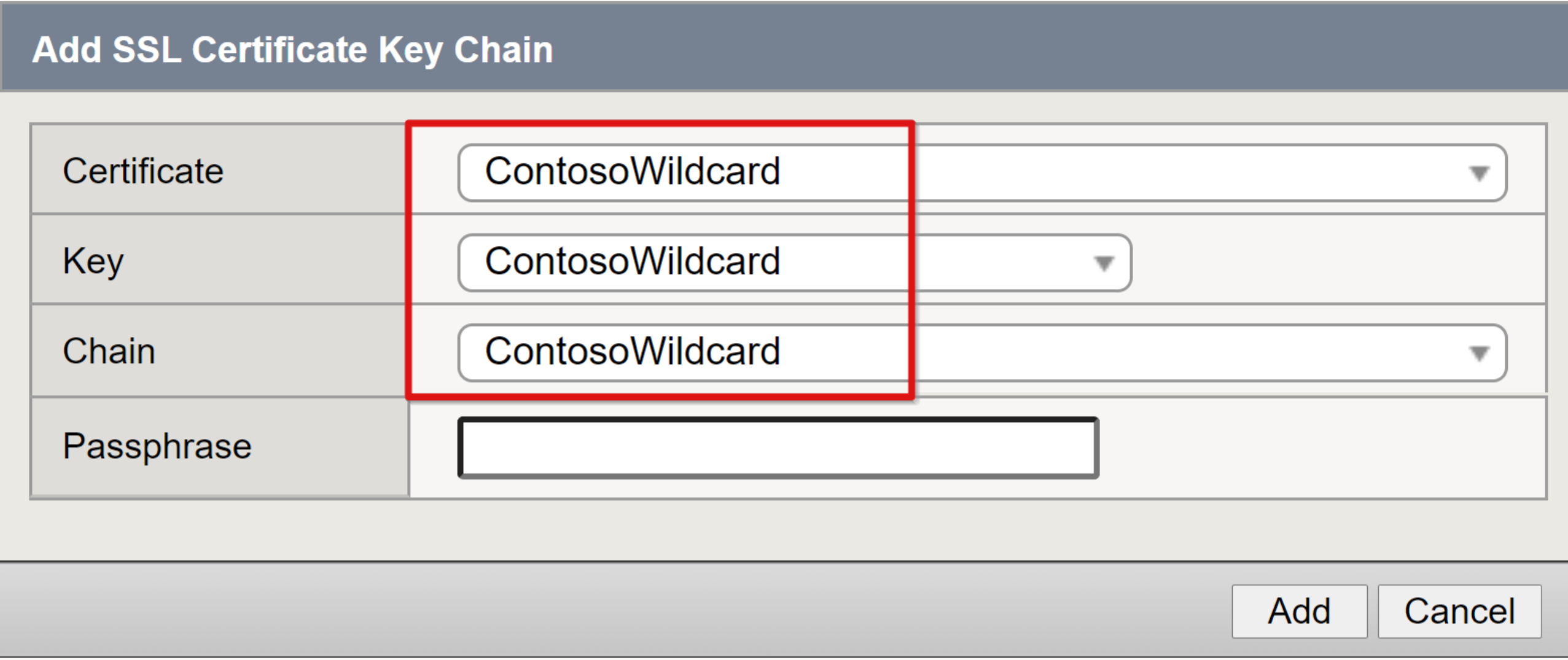

인증서 키 체인 행에서 맨 오른쪽 확인란을 선택합니다.

추가를 선택합니다.

인증서, 키, 체인 드롭다운 목록에서 암호 없이 가져온 와일드카드 인증서를 선택합니다.

추가를 선택합니다.

마침을 선택합니다.

단계를 반복하여 SSL 서버 인증서 프로필을 만듭니다.

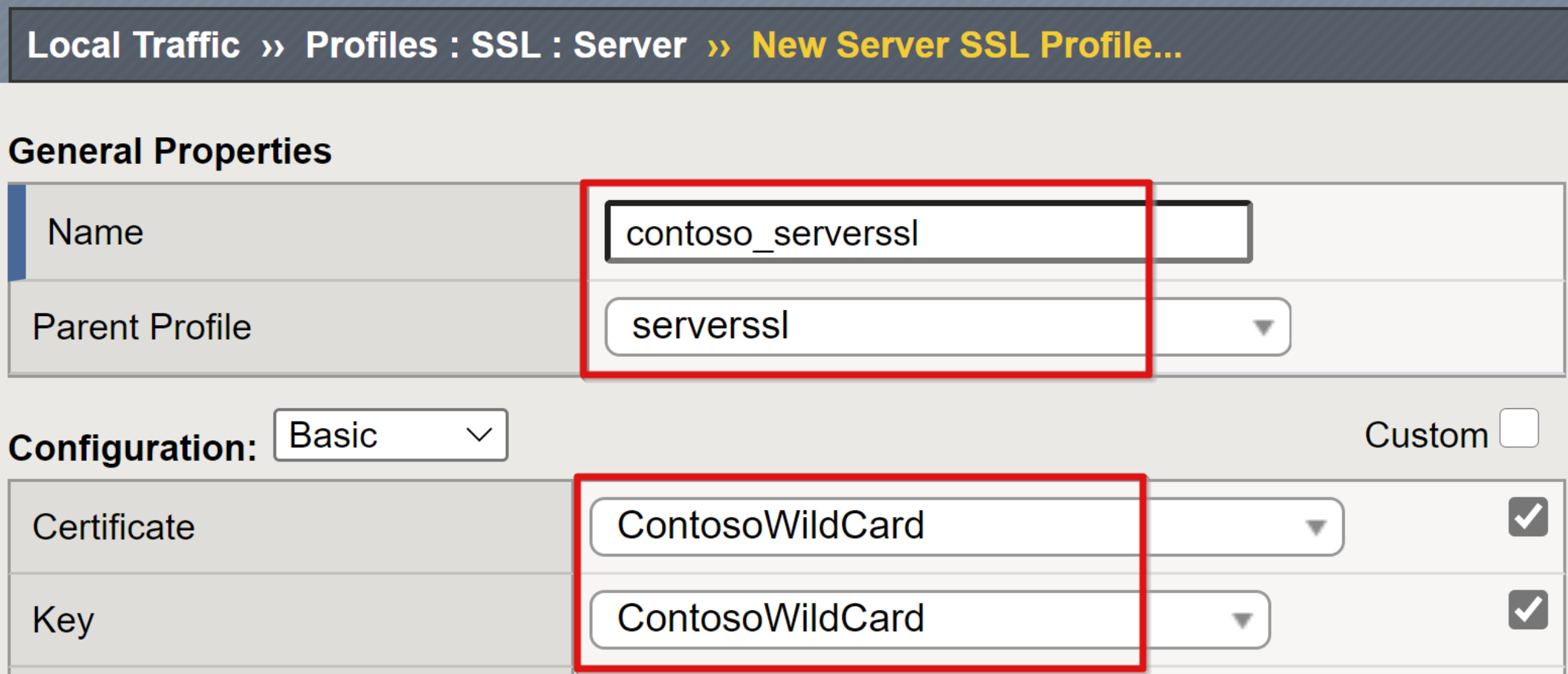

상단 리본에서 SSL>서버>만들기를 선택합니다.

새 서버 SSL 프로필 페이지에서 고유하고 친숙한 이름을 입력합니다.

부모 프로필이 serverssl로 설정되어 있는지 확인합니다.

인증서 및 키 행에서 맨 오른쪽 확인란을 선택합니다.

인증서 및 키 드롭다운 목록에서 가져온 인증서를 선택합니다.

마침을 선택합니다.

참고 항목

SSL 인증서를 조달할 수 없는 경우 자체 서명된 통합 BIG-IP 서버 및 클라이언트 SSL 인증서를 사용합니다. 브라우저에 인증서 오류가 나타납니다.

리소스 찾기

SHA용 BIG-IP를 준비하려면 게시하는 리소스와 SSO에 의존하는 디렉터리 서비스를 찾습니다. BIG-IP에는 local/.../hosts 파일부터 시작하여 두 가지 이름 확인 원본이 있습니다. 레코드를 찾을 수 없는 경우 BIG-IP 시스템은 구성된 DNS 서비스를 사용합니다. 호스트 파일 메서드는 FQDN을 사용하는 APM 노드 및 풀에 적용되지 않습니다.

- 웹 구성에서 시스템>구성>디바이스>DNS로 이동합니다.

- DNS 조회 서버 목록에서 환경 DNS 서버의 IP 주소를 입력합니다.

- 추가를 선택합니다.

- 업데이트를 선택합니다.

선택적 단계는 로컬 BIG-IP 계정을 관리하는 대신 Active Directory에 대해 BIG-IP sysadmins를 인증하는 LDAP 구성입니다.

BIG-IP 업데이트

업데이트 관련 지침은 다음 목록을 참조하세요. 업데이트 지침은 다음과 같습니다.

- TMOS(트래픽 관리 운영 체제) 버전을 확인하려면 다음을 수행합니다.

- 기본 페이지의 왼쪽 위에서 BIG-IP 호스트 이름 위에 커서를 놓습니다.

- v15.x 이상을 실행합니다. F5 다운로드를 참조하세요. 로그인이 필요합니다.

- 기본 TMOS를 업데이트하려면 F5 문서 K34745165: BIG-IP 시스템에서 소프트웨어 이미지 관리를 참조하세요.

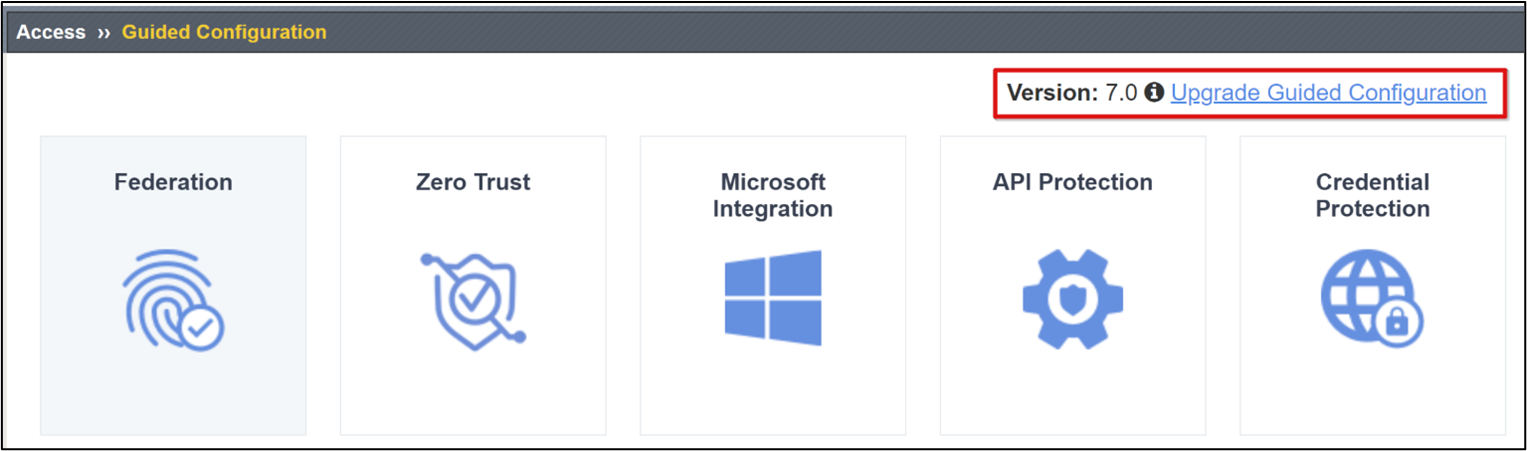

- 기본 TMOS를 업데이트할 수 없는 경우 단계별 구성을 업그레이드할 수 있습니다. 다음 단계를 사용하세요.

- 시나리오 기반 지침도 참조하세요.

BIG-IP 웹 구성의 기본 탭에서 액세스>단계별 구성으로 이동합니다.

단계별 구성 페이지에서 단계별 구성 업그레이드를 선택합니다.

업그레이드 단계별 구성 대화 상자에서 파일 선택을 선택합니다.

업로드 및 설치를 선택합니다.

업그레이드가 완료될 때까지 기다립니다.

계속을 선택합니다.

BIG-IP 백업

BIG-IP 시스템이 프로비전되면 전체 구성 백업을 사용하는 것이 좋습니다.

- 시스템>보관 파일>만들기로 이동합니다.

- 고유한 파일 이름을 제공합니다.

- 암호를 사용하여 암호화를 사용하도록 설정합니다.

- 디바이스 및 SSL 인증서를 백업하려면 프라이빗 키 옵션을 포함으로 설정합니다.

- 마침을 선택합니다.

- 이 프로세스가 완료될 때까지 기다리세요.

- 결과와 함께 메시지가 나타납니다.

- 확인을 선택합니다.

- 백업 링크를 선택합니다.

- UCS(사용자 구성 집합) 보관 파일을 로컬로 저장합니다.

- 다운로드를 선택합니다.

Azure 스냅샷을 사용하여 전체 시스템 디스크의 백업을 만들 수 있습니다. 이 도구는 TMOS 버전 간에 테스트하거나 새 시스템으로 롤백하기 위한 대체 기능을 제공합니다.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

BIG-IP 복원

BIG-IP 복원은 백업 프로세스와 유사하며 BIG-IP VM 간에 구성을 마이그레이션하는 데 사용할 수 있습니다. 백업을 가져오기 전에 지원되는 업그레이드 경로를 확인합니다.

- 시스템>보관 파일로 이동합니다.

- 백업 링크를 선택 하거나

- 업로드를 선택하고 목록에 없는 저장된 UCS 보관 파일로 이동합니다.

- 백업 암호를 제공합니다.

- 복원 선택

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

참고 항목

현재 AzVmSnapshot cmdlet은 날짜에 따라 가장 최근 스냅샷을 복원할 수 있습니다. 스냅샷은 VM 리소스 그룹 루트에 저장됩니다. 스냅샷 복원은 Azure VM을 다시 시작하므로 최적의 작업 타이밍을 보장합니다.

리소스

- Azure에서 BIG-IP VE 암호 초기화

- 포털을 사용하지 않고 암호 초기화

- BIG-IP VE 관리에 사용되는 NIC 변경

- 단일 NIC 구성의 경로 정보

- Microsoft Azure: Waagent

다음 단계

배포 시나리오를 선택하고 구현을 시작합니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기