F5 BIG-IP를 Microsoft Entra ID와 통합

위협 환경이 증가하고 여러 모바일 디바이스가 사용되면서 조직은 리소스 액세스 및 거버넌스를 재고하고 있습니다. 현대화 프로그램의 일부로는 ID, 디바이스, 앱, 인프라, 네트워크 및 데이터 전반에서 준비 상태를 평가하는 것이 포함됩니다. 원격 작업을 지원하는 제로 트러스트 프레임워크와 제로 트러스트 평가 도구에 대해 알아볼 수 있습니다.

디지털 변환은 장기적인 과정이며 잠재적으로 중요한 리소스는 현대화될 때까지 노출됩니다. F5 BIG-IP 및 Microsoft Entra ID SHA(보안 하이브리드 액세스)의 목표는 온-프레미스 애플리케이션에 대한 원격 액세스를 개선하고 취약한 레거시 서비스의 보안 태세를 강화하는 것입니다.

연구에 따르면 온-프레미스 애플리케이션의 60%-80%가 레거시이거나 Microsoft Entra ID에 통합할 수 없는 것으로 추정됩니다. 이 동일한 연구에 따르면 이러한 시스템의 상당 비율이 이전 버전의 SAP, Oracle, SAGE 및 핵심 서비스에 대한 잘 알려진 기타 워크로드에서 실행되고 있습니다.

SHA를 사용하면 조직에서 F5 네트워크 및 애플리케이션 제공에 대한 투자를 계속 활용할 수 있습니다. Microsoft Entra ID를 사용하여 SHA는 ID 컨트롤 플레인을 통해 이러한 격차를 해소합니다.

이점

Microsoft Entra ID는 BIG-IP 게시 서비스에 대한 액세스를 사전 인증하는 경우 다음과 같은 많은 이점이 있습니다.

- 다음을 사용하는 암호 없는 인증:

기타 혜택은 다음과 같습니다.

- ID 및 액세스를 제어하는 하나의 컨트롤 플레인

- 선점형 조건부 액세스

- Microsoft Entra 다단계 인증 FAQ

- 사용자 및 세션 위험 프로파일링을 통한 적응형 제어

- 누출 자격 증명 검색

- SSPR(셀프 서비스 암호 재설정)

- 관리되는 게스트 액세스를 위한 권한 관리

- 앱 검색 및 제어

- Microsoft Sentinel을 사용한 위협 모니터링 및 분석

시나리오 설명

ADC(애플리케이션 배달 컨트롤러) 및 SSL-VPN(보안 소켓 계층 가상 사설망)으로서 BIG-IP 시스템은 다음을 포함한 서비스에 대해 로컬 및 원격 액세스를 제공합니다.

- 최신 및 레거시 웹 애플리케이션

- 웹 기반이 아닌 애플리케이션

- REST(Representational State Transfer) 및 SOAP(Simple Object Access Protocol) 웹 API(애플리케이션 프로그래밍 인터페이스) 서비스

BIG-IP LTM(로컬 Traffic Manager)은 보안 서비스 게시용이지만 APM(액세스 정책 관리자)은 ID 페더레이션 및 SSO(Single Sign-On)를 사용하도록 설정하는 BIG-IP 기능을 확장합니다.

통합을 통해 다음과 같은 제어 기능을 통해 보안 레거시 또는 기타 통합 서비스로 프로토콜을 전환할 수 있습니다.

이 시나리오에서 BIG-IP는 서비스 사전 인증 및 권한 부여를 Microsoft Entra ID로 전달하는 역방향 프록시입니다. 이 통합은 APM과 Microsoft Entra ID 간의 표준 페더레이션 트러스트를 기준으로 합니다. 이 시나리오는 SHA에서 일반적입니다. 자세히 알아보기: Microsoft Entra SSO에 대한 F5 BIG-IP SSL-VPN 구성. SHA를 사용하면 SAML(Security Assertion Markup Language), OAuth(Open Authorization) 및 OIDC(OpenID Connect) 리소스를 보호할 수 있습니다.

참고 항목

로컬 및 원격 액세스 모두에 사용되는 경우 BIG-IP는 SaaS(Software as a Service) 앱을 포함한 서비스에 대한 제로 트러스트 액세스의 병목 지점이 될 수도 있습니다.

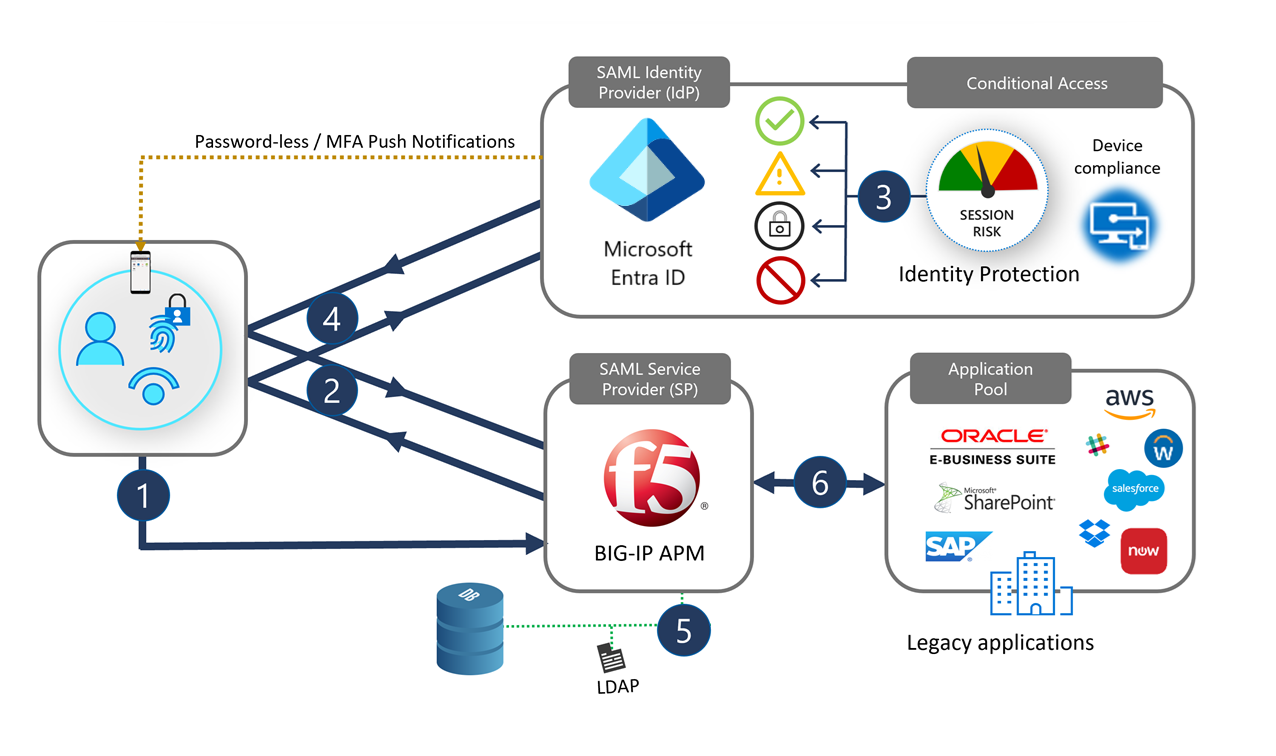

다음 다이어그램에서는 SP(서비스 공급자)가 시작한 흐름에서 사용자, BIG-IP 및 Microsoft Entra ID 간의 프런트 엔드 사전 인증 교환을 설명하고 있습니다. 그런 다음, 후속 APM 세션 보강 및 개별 백 엔드 서비스에 대한 SSO를 보여 줍니다.

- 사용자는 포털에서 애플리케이션 아이콘을 선택하여 SAML SP(BIG-IP)에 대한 URL을 확인함

- BIG-IP는 사전 인증을 위해 사용자를 SAML IdP(ID 공급자), Microsoft Entra ID로 리디렉션합니다.

- Microsoft Entra ID가 권한 부여를 위해 조건부 액세스 정책 및 세션 컨트롤을 처리합니다.

- 사용자는 BIG-IP로 돌아가서 Microsoft Entra ID에서 발급한 SAML 클레임을 제공함

- BIG-IP가 게시된 서비스에 대해 SSO 및 RBAC(역할 기반 액세스 제어)의 세션 정보를 요청합니다.

- BIG-IP가 백 엔드 서비스에 클라이언트 요청을 전달합니다.

사용자 환경

직원, 계열사 또는 소비자를 비롯한 대부분의 사용자는 Office 365 로그인 환경에 익숙합니다. BIG-IP 서비스에 액세스하는 것은 비슷합니다.

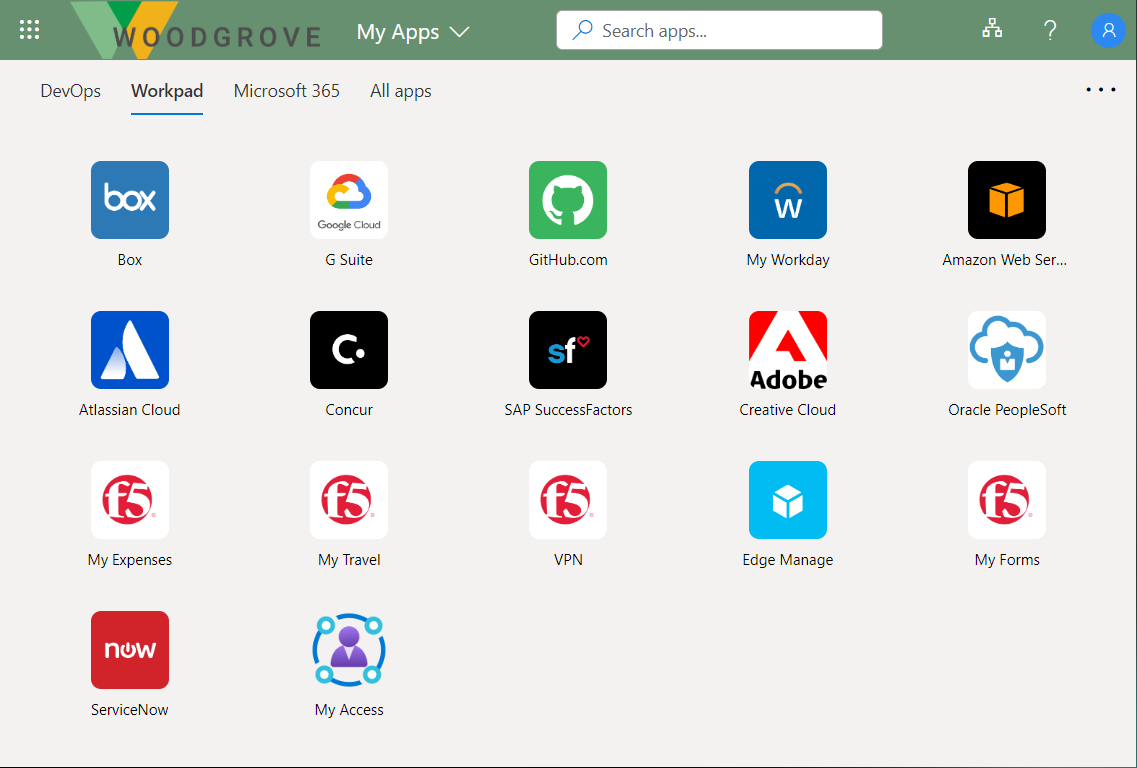

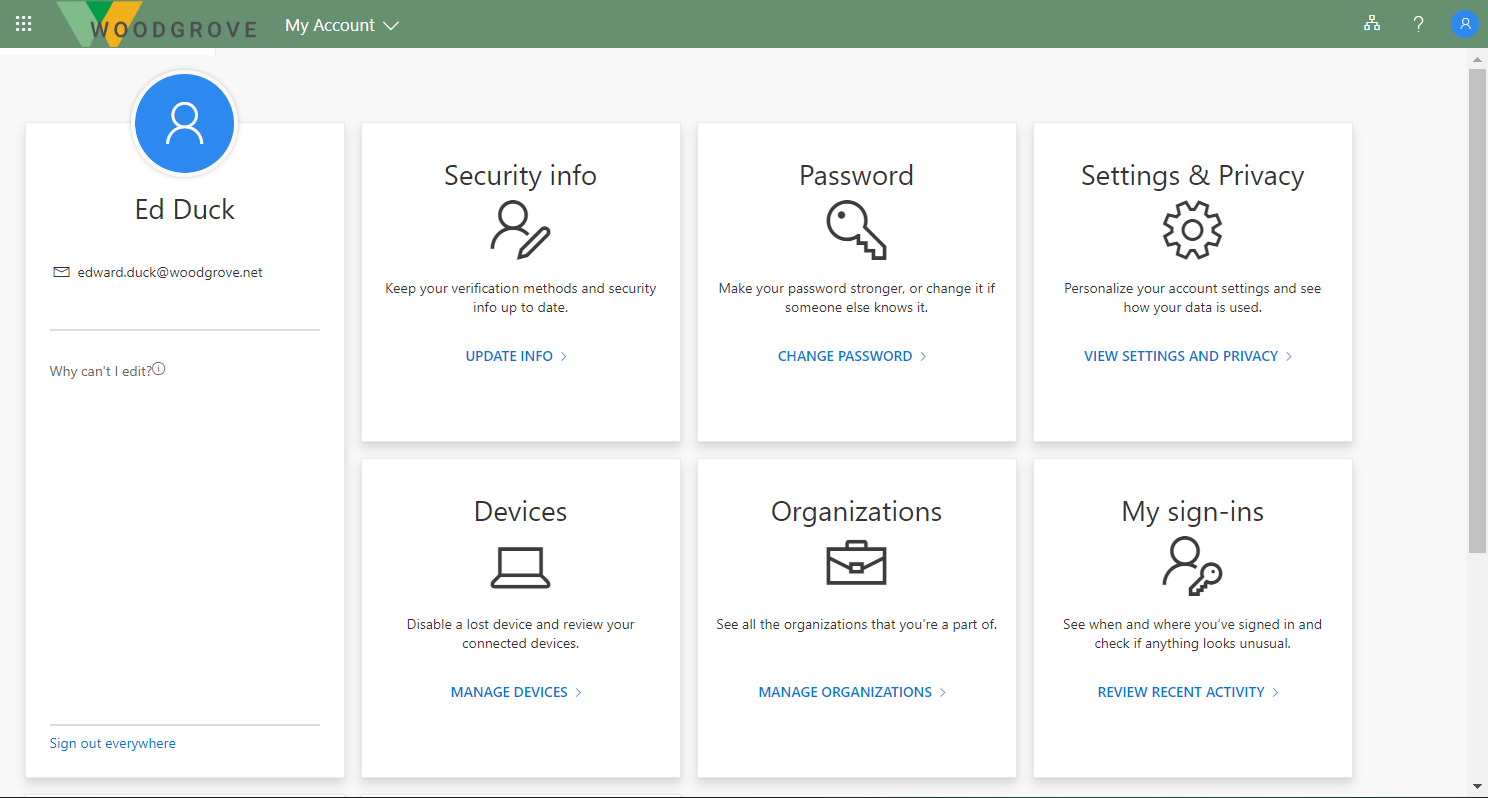

사용자는 디바이스 또는 위치에 관계없이 셀프 서비스 기능을 사용하여 내 앱 포털 또는 Microsoft 365 앱 시작 관리자에서 BIG-IP 게시 서비스를 찾을 수 있습니다. 사용자는 BIG-IP Webtop 포털을 사용하여 게시된 서비스에 계속 액세스할 수 있습니다. 사용자가 로그아웃하면 SHA는 BIG-IP 및 Microsoft Entra ID에 대한 세션 종료를 보장하여 서비스가 무단 액세스로부터 보호되도록 지원합니다.

사용자는 내 앱 포털에 액세스하여 BIG-IP 게시 서비스를 쉽게 찾고 해당 계정 속성을 관리합니다. 다음 그래픽에서 갤러리 및 셀프 서비스 페이지를 참조하세요.

인사이트 및 분석

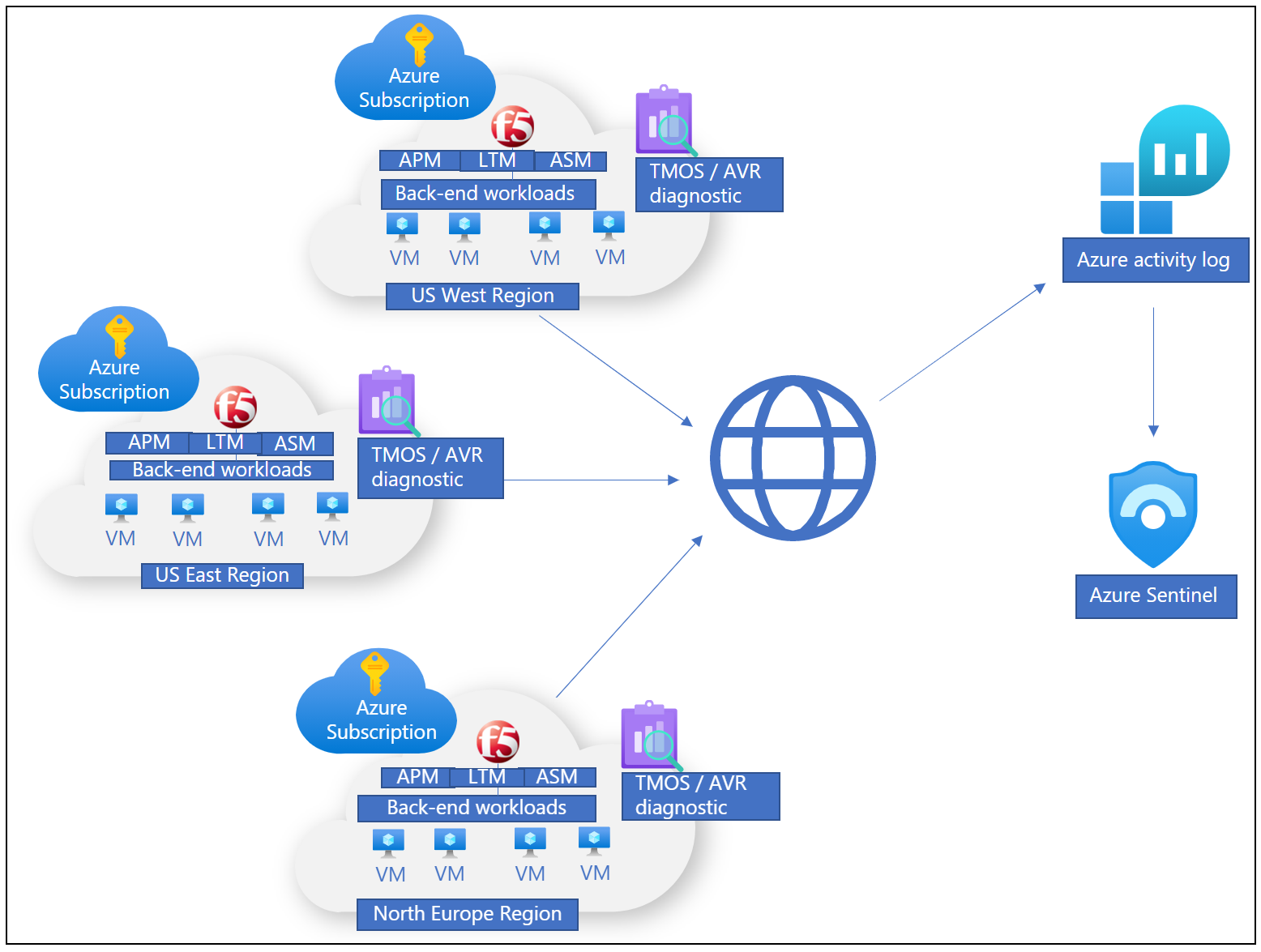

배포된 BIG-IP 인스턴스를 모니터링하여 게시된 서비스가 운영 차원에서 SHA 수준에서 높은 가용성을 유지하는지 확인할 수 있습니다.

스토리지 및 원격 분석 처리를 가능하게 하는 SIEM(보안 정보 및 이벤트 관리) 솔루션을 통해 로컬 또는 원격으로 이벤트를 기록하는 몇 가지 옵션이 있습니다. Microsoft Entra ID 및 SHA 활동을 모니터링하려면 Azure Monitor와 Microsoft Sentinel을 함께 사용할 수 있습니다.

BIG-IP 인프라를 비롯하여 여러 클라우드 및 온-프레미스 위치에 있을 수 있는 조직의 개요

복잡하고 다양한 도구를 사용할 필요 없이, 신호 보기를 제공하는 단일 컨트롤 플레인

통합 사전 요구 사항

SHA 구현을 위해 이전의 경험이나 F5 BIG-IP 지식이 필요한 것은 아니지만 F5 BIG-IP 용어에는 익숙해지는 것이 좋습니다. F5 서비스 용어집을 참조하세요.

SHA를 위해 F5 BIG-IP를 Microsoft Entra ID에 통합하기 위한 사전 요구 사항은 다음과 같습니다.

실행 중인 F5 BIG-IP 인스턴스:

- 물리적 어플라이언스

- Microsoft Hyper-V, VMware ESXi, Linux 커널 기반 가상 머신(KVM) 및 Citrix Hypervisor와 같은 하이퍼바이저 가상 버전

- Azure, VMware, KVM, Community Xen, MS Hyper-V, AWS, OpenStack 및 Google Cloud와 같은 클라우드 가상 버전

참고 항목

BIG-IP 인스턴스 위치는 온-프레미스 또는 Azure를 포함한 지원되는 클라우드 플랫폼일 수 있습니다. 인스턴스에는 인터넷 연결, 게시되는 리소스 및 기타 서비스가 있습니다.

활성 F5 BIG-IP APM 라이선스:

- F5 BIG-IP® Best 번들

- F5 BIG-IP APM(Access Policy Manager™) 독립 실행형 라이선스

- 기본 BIG-IP F5 BIG-IP® LTM(Local Traffic Manager)™에 대한 F5 BIG-IP Access Policy Manager™ (APM) 추가 기능 라이선스

- 90일 BIG-IP APM(Access Policy Manager™) 평가판 라이선스

Microsoft Entra ID 라이선스:

- Azure 무료 계정은 암호 없는 인증을 사용하는 SHA에 대한 최소 핵심 요구 사항을 제공합니다.

- 프리미엄 구독에는 조건부 액세스, 다단계 인증 및 ID 보호가 있습니다.

구성 시나리오

템플릿 기반 옵션 또는 수동 구성을 사용하여 SHA용 BIG-IP를 구성할 수 있습니다. 다음 자습서에서는 BIG-IP 및 Microsoft Entra ID 보안 하이브리드 액세스 구현에 대한 지침을 제공합니다.

고급 구성

고급 접근 방식은 SHA를 구현하는 유연한 방법입니다. 모든 BIG-IP 구성 개체를 수동으로 만듭니다. 단계별 구성 템플릿이 아닌 시나리오에 이 방법을 사용합니다.

고급 구성 자습서:

- Azure 배포 연습의 F5 BIG-IP

- Microsoft Entra SHA를 사용하는 F5 BIG-IP SSL-VPN

- Azure AD B2C는 F5 BIG-IP를 사용하여 애플리케이션 보호

- Kerberos 애플리케이션에 대한 F5 BIG-IP APM 및 Microsoft Entra SSO

- 헤더 기반 애플리케이션에 대한 F5 BIG-IP APM 및 Microsoft Entra SSO

- 양식 기반 애플리케이션에 대한 F5 BIG-IP APM 및 Microsoft Entra SSO

단계별 구성 및 간편한 단추 템플릿

BIG-IP 버전 13.1 단계별 구성 마법사는 일반적인 BIG-IP 게시 시나리오를 구현하는 시간과 노력을 최소화합니다. 이 워크플로 기반 프레임워크는 특정 액세스 토폴로지에 맞는 직관적인 배포 환경을 제공합니다.

단계별 구성 버전 16.x에는 간편 단추 기능이 있습니다. 관리자는 SHA에 대한 서비스를 사용하도록 설정하기 위해 Microsoft Entra ID와 BIG-IP 사이를 왔다 갔다 하지 않습니다. 배포 및 정책 관리는 APM 안내형 구성 마법사와 Microsoft Graph가 처리합니다. BIG-IP APM과 Microsoft Entra ID를 통합하면 애플리케이션이 각 앱에 대해 관리 오버헤드 없이 ID 페더레이션, SSO 및 Microsoft Entra 조건부 액세스가 지원됩니다.

간편 단추 템플릿, SSO용 F5 BIG-IP 간편 단추 사용을 위한 자습서:

- Kerberos 애플리케이션

- 헤더 기반 애플리케이션

- 헤더 기반 및 LDAP(Lightweight Directory Access Protocol) 애플리케이션

- Oracle EBS(Enterprise Business Suite)

- Oracle JD Edwards

- Oracle PeopleSoft

- SAP ERP(Enterprise Resource Planning)

Microsoft Entra B2B 게스트 액세스

SHA 보호 애플리케이션에 대한 Microsoft Entra B2B 게스트 액세스도 가능하지만 자습서에서 다루지 않은 단계가 필요할 수 있습니다. 한 가지 예는 Kerberos SSO입니다. 여기서 BIG-IP는 KCD(kerberos 제한 위임)를 수행하여 도메인 컨트롤러에서 서비스 티켓을 가져옵니다. 로컬 게스트 사용자의 로컬 표현이 없으면 도메인 컨트롤러는 사용자가 없기 때문에 요청을 적용하지 않습니다. 이 시나리오를 지원하려면 외부 ID가 Microsoft Entra 테넌트에서 애플리케이션이 사용하는 디렉터리로 전달되도록 합니다.

자세한 정보: Microsoft Entra ID의 B2B 사용자에게 온-프레미스 애플리케이션에 대한 액세스 권한 부여

다음 단계

BIG-IP 인프라를 사용하거나 BIG-IP Virtual Edition 가상 머신을 Azure에 배포하여 SHA에 대한 POC(개념 증명)를 수행할 수 있습니다. Azure에서 VM(가상 머신)을 배포하는 데 약 30분이 걸립니다. 결과는 다음과 같습니다.

- SHA용 파일럿을 모델링하는 보안 플랫폼

- 새 BIG-IP 시스템 업데이트 및 핫픽스를 테스트하기 위한 사전 프로덕션 인스턴스

BIG-IP를 사용하여 게시하고 SHA로 보호할 하나 또는 두 개의 애플리케이션을 식별합니다.

BIG-IP를 통해 게시되지 않은 애플리케이션으로 시작하는 것이 좋습니다. 이 작업은 프로덕션 서비스에 대한 잠재적인 중단을 방지합니다. 이 문서의 지침은 BIG-IP 구성 개체를 만들고 SHA를 설정하는 절차에 대해 알아보는 데 도움이 될 수 있습니다. 그런 다음 BIG-IP 게시된 서비스를 SHA로 변환할 수 있습니다.

리소스

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기