테넌트 연결: 관리 센터에서 바이러스 백신 정책 만들기 및 배포

적용 대상: Configuration Manager(현재 분기)

Microsoft Intune 관리 센터에서 Microsoft Defender 바이러스 백신 정책을 만들고 Configuration Manager 컬렉션에 배포합니다.

필수 구성 요소

- Microsoft Intune 관리 센터에 액세스합니다.

- 업로드된 디바이스와 연결된 테넌트 환경입니다.

- 지원되는 버전의 구성 관리자 및 설치된 콘솔의 해당 버전입니다.

- 대상 디바이스를 Configuration Manager 클라이언트의 최신 버전으로 업그레이드합니다.

- 엔드포인트 보안 정책을 할당하는 데 사용할 수 있는 하나 이상의 구성 관리자 컬렉션

- 테넌트 연결 디바이스에 대해 이 프로필을 지원하는 Windows 디바이스입니다.

컬렉션에 Microsoft Defender 바이러스 백신 정책 설정 할당

- 브라우저에서 Microsoft Intune 관리 센터로 이동합니다.

- 엔드포인트 보안을 선택하고 바이러스 백신을 선택합니다.

- 정책 만들기를 선택합니다.

- 플랫폼의 경우, Windows 10, Windows 11, Windows Server (ConfigMgr)를 선택합니다.

- 프로필의 경우, Microsoft Defender 바이러스 백신을 선택하고 만들기를 선택합니다.

- 이름을 할당하고 필요에 따라 기본 페이지에서 설명을 입력합니다.

- 구성 설정 페이지에서 해당 프로필을 사용하여 관리할 설정을 구성합니다. 설정 구성을 완료하면 다음을 선택합니다. 사용 가능한 정책에 대한 자세한 내용은 테넌트에 연결된 디바이스에 대한 바이러스 백신 정책 설정을 참조하세요.

- 할당 페이지의 구성 관리자 컬렉션에 정책을 할당합니다.

컬렉션에 Windows 보안 환경 정책 할당

- 브라우저에서 Microsoft Intune 관리 센터로 이동합니다.

- 엔드포인트 보안을 선택하고 바이러스 백신을 선택합니다.

- 정책 만들기를 선택합니다.

- 플랫폼의 경우, Windows 10, Windows 11, Windows Server (ConfigMgr)를 선택합니다.

- 프로필에서 Windows 보안 환경을 선택한 다음, 만들기를 선택합니다.

- 이름을 할당하고 필요에 따라 기본 페이지에서 설명을 입력합니다.

- 구성 설정 페이지에서 해당 프로필을 사용하여 관리할 설정을 구성합니다. 설정 구성을 완료하면 다음을 선택합니다. 사용할 수 있는 설정에 대한 자세한 정보는 테넌트 연결 디바이스에 대한 Windows 보안 환경 바이러스 백신 정책 설정을 참조하세요.

- 할당 페이지의 구성 관리자 컬렉션에 정책을 할당합니다.

바이러스 백신 정책 제외 병합

(Configuration Manager 2103에서 도입)

구성 관리자 2103부터 테넌트가 연결된 디바이스가 둘 이상의 바이러스 백신 정책을 대상으로 지정된 경우 클라이언트에 적용되기 전에 바이러스 백신 제외 설정이 병합됩니다. 이 변경으로 클라이언트가 각 정책에 정의된 예외를 수신하여 바이러스 백신 예외를 보다 세밀하게 제어할 수 있습니다. 이전 버전의 구성 관리자 경우 단일 정책에서 바이러스 백신 제외가 적용됩니다. 이 동작을 사용하면 적용된 마지막 정책이 유효한 제외를 결정합니다.

이 기능을 사용하려면 일부 바이러스 백신 제외를 포함하는 Microsoft Intune 관리 센터에서바이러스 백신 정책을 만듭니다. 첫 번째 정책과 다른 바이러스 백신 제외만 포함하는 두 번째 바이러스 백신 정책을 만듭니다. 동일한 컬렉션에 두 바이러스 백신 정책을 적용합니다. 두 정책의 바이러스 백신 제외는 대상 컬렉션의 클라이언트에 적용됩니다.

디바이스 상태

테넌트 연결 디바이스의 엔드포인트 보안 정책의 상태를 검토할 수 있습니다. 테넌트 연결 클라이언트의 모든 엔드포인트 보안 정책 유형의 디바이스 상태 페이지에 액세스할 수 있습니다. 디바이스 상태 페이지를 표시하려면:

- ConfigMgr 디바이스를 대상으로 하는 정책을 선택하여 정책에 대한 개요 페이지를 표시합니다.

- 정책의 대상 디바이스 목록을 표시하려면 디바이스 상태를 선택합니다.

- 디바이스 이름, 준수 상태 및 SMS ID는 디바이스 상태 페이지의 각 디바이스에 대해 표시됩니다.

Microsoft Intune 관리 센터의 엔드포인트 보안 보고서

Configuration Manager 2303 릴리스부터 이제 Microsoft Intune 관리 센터에서 사용할 수 있는 Endpoint Security 보고서에서 테넌트 연결 디바이스 데이터를 볼 수 있습니다.

클라우드 연결을 처음으로 사용하도록 설정하는 경우 온보딩 마법사에서 이 기능을 사용하도록 설정할 수 있습니다.

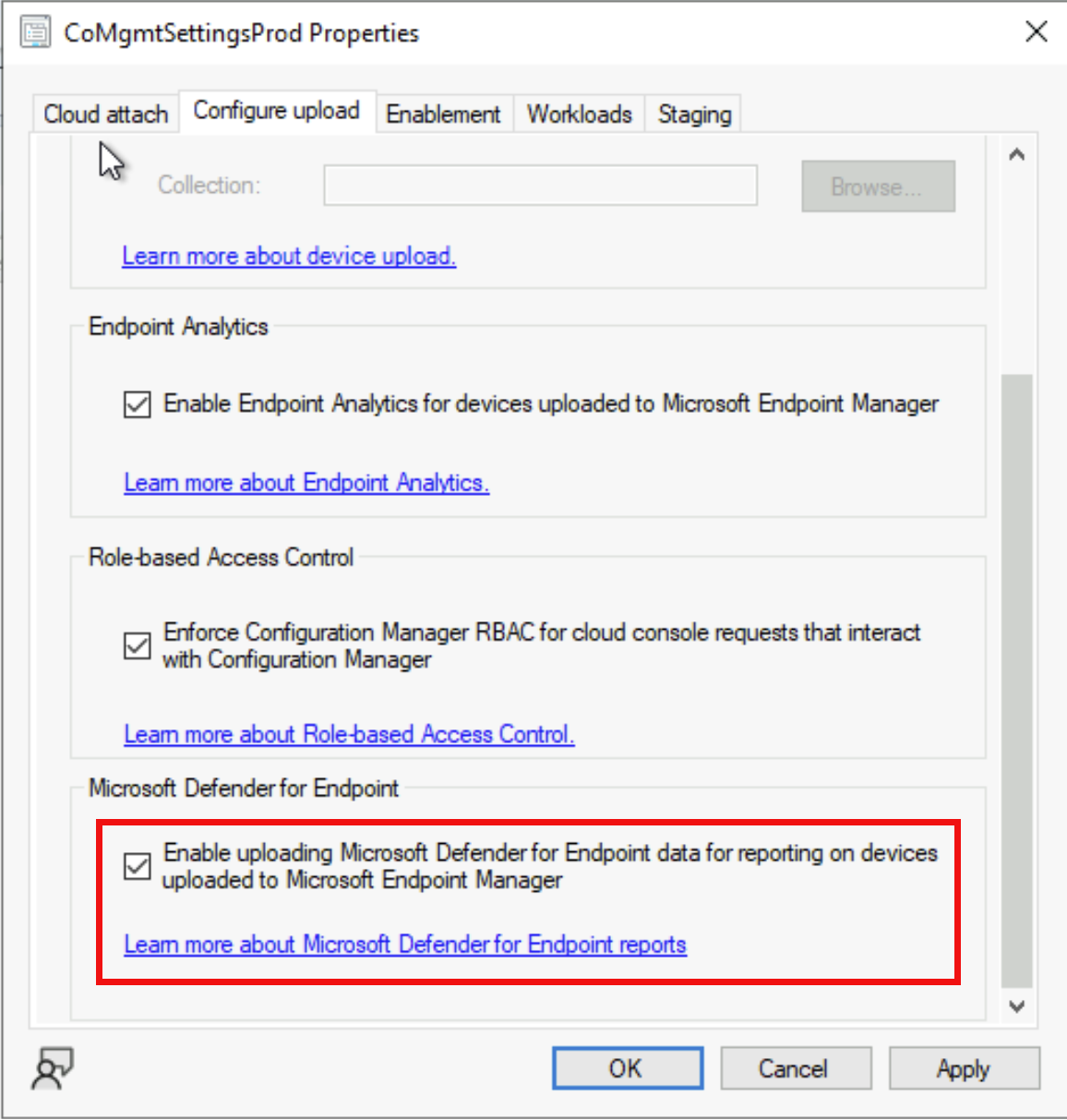

현재 클라우드 연결을 사용하도록 설정한 경우 아래 지침을 사용하여 엔드포인트 보고에 대한 Microsoft Defender 데이터 업로드를 사용하도록 설정하려면 클라우드 연결 속성을 사용해야 합니다.

- Configuration Manager 관리 콘솔에서 관리>개요>클라우드 서비스>공동 관리로 이동합니다.

- 2103 이전 버전의 경우 공동 관리 노드를 선택합니다.

- 리본에서 공동 관리 프로덕션 정책의 속성을 선택합니다.

- 업로드 구성 탭에서 Microsoft Endpoint Manager 관리 센터에 업로드를 선택합니다. 적용을 선택합니다.

- 디바이스 업로드의 기본 설정은 Microsoft Endpoint Configuration Manager에서 관리하는 모든 디바이스입니다. 필요한 경우 단일 디바이스 컬렉션으로 업로드를 제한할 수 있습니다.

- 단일 컬렉션을 선택하면 해당 자식 컬렉션도 업로드됩니다.

- 필요에 따라 Endpoint Analytics 및 역할 기반 Access Control 사용하도록 설정할 수 있습니다.

- 업로드 구성 탭에서 Microsoft Intune 관리 센터에 업로드된 디바이스에서 보고할 엔드포인트용 Microsoft Defender 데이터 업로드 사용을 선택합니다. 적용을 선택합니다.

Microsoft Intune 관리 센터의 운영 보고서

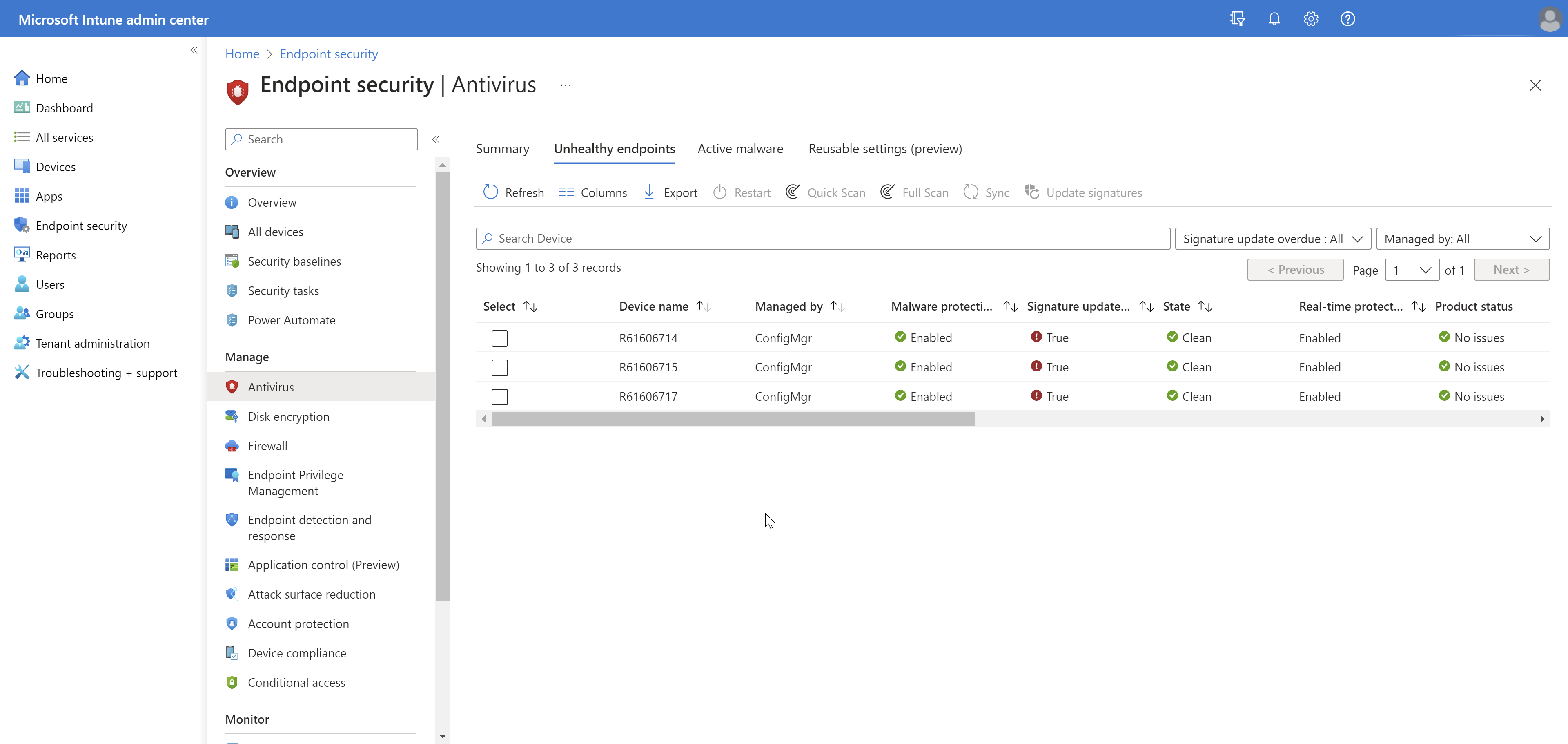

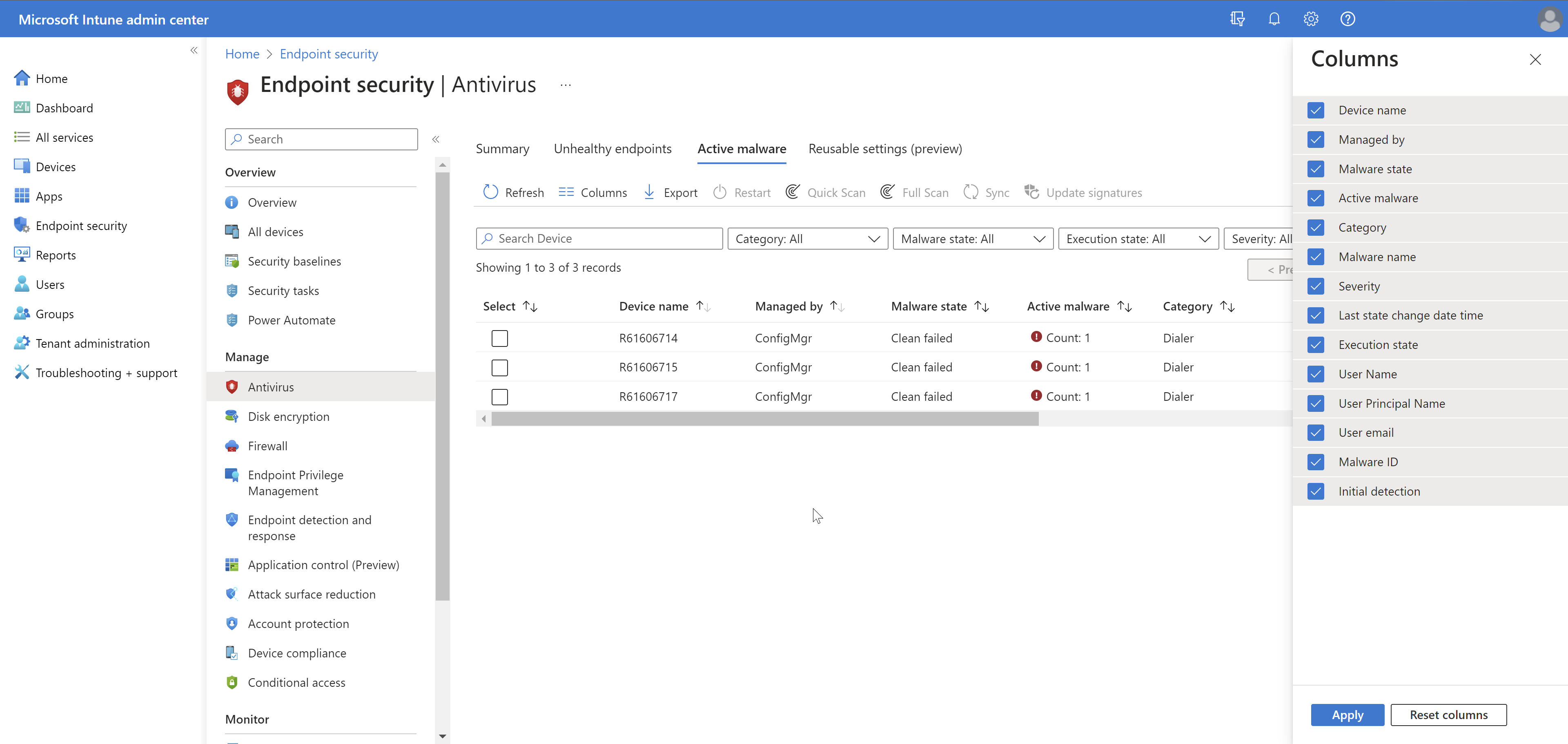

- Intune 관리 콘솔에서 엔드포인트 보안>바이러스 백신으로 이동합니다.

- 디바이스 및 사용자의 스레드 에이전트 상태 대한 운영 보고서를 볼 수 있는 비정상 엔드포인트 보고서를 클릭하여 주의가 필요한 상태에 있는 상태를 간략하게 설명합니다.

- 활성 맬웨어 보고서에서 맬웨어 범주의 세부 정보가 포함된 검색된 맬웨어가 있는 디바이스 및 사용자 목록을 보려면 운영 보고서를 볼 수 있습니다. 그러면 맬웨어, 디바이스 상태 및 디바이스에 있는 맬웨어 수가 표시됩니다.

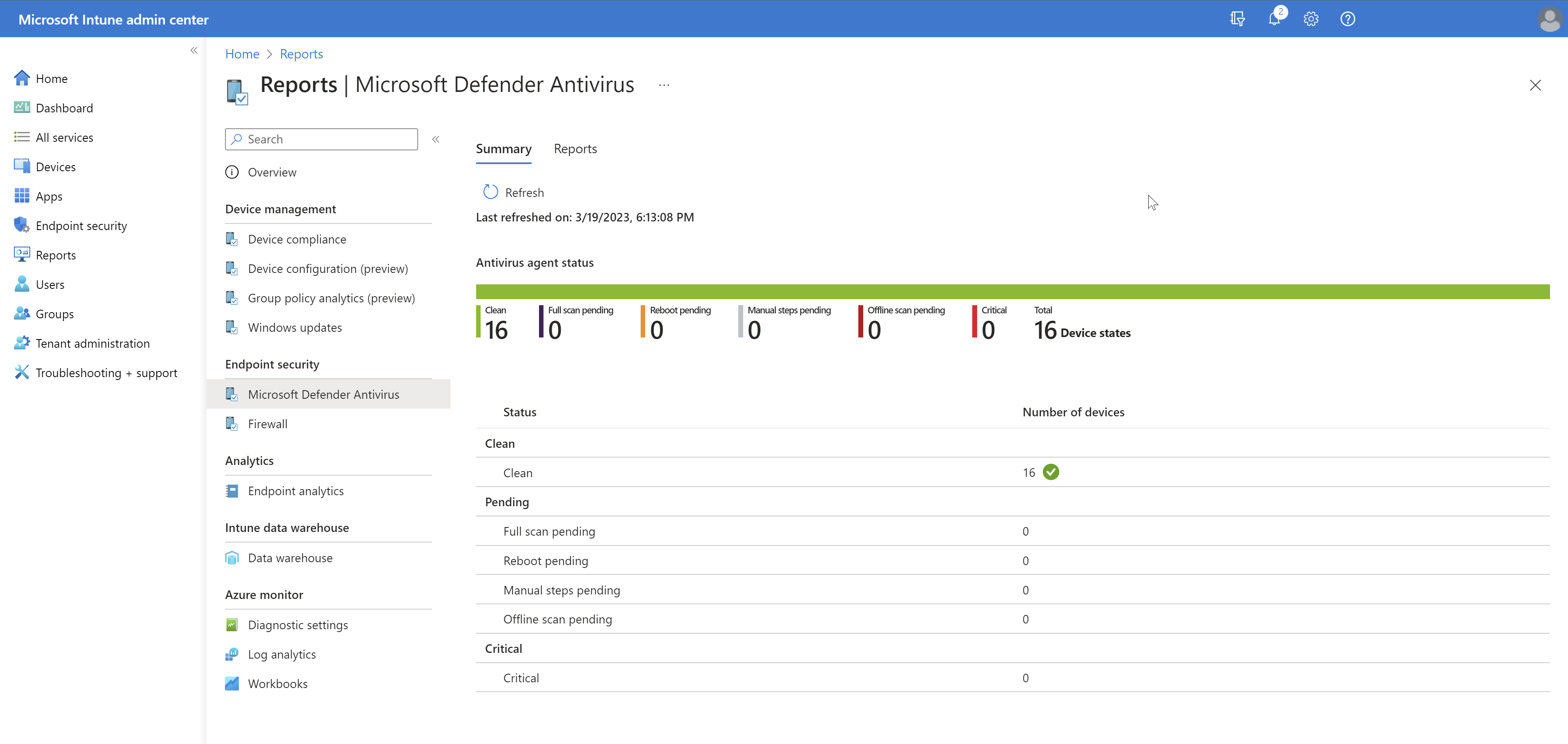

Microsoft Intune 관리 센터의 조직 보고서

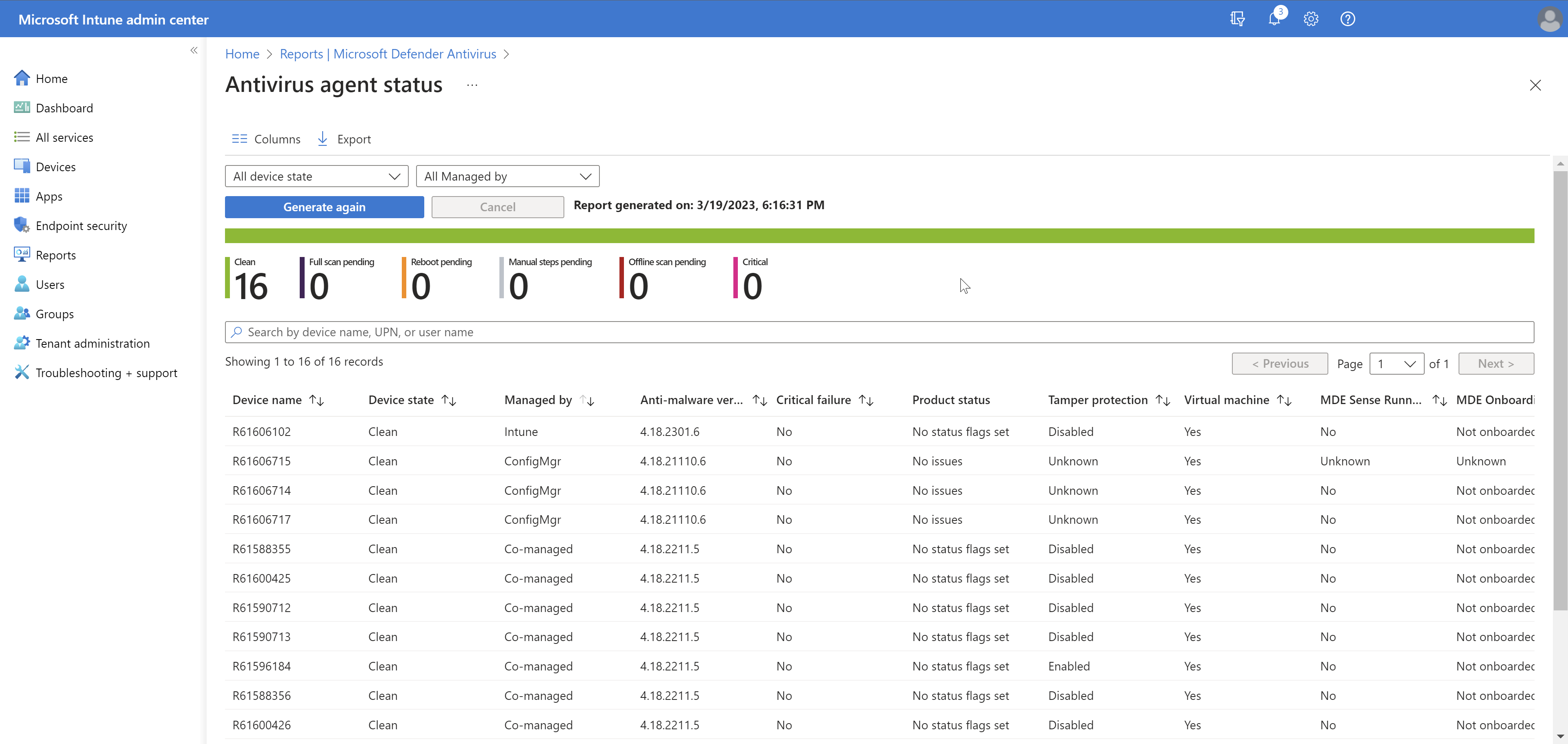

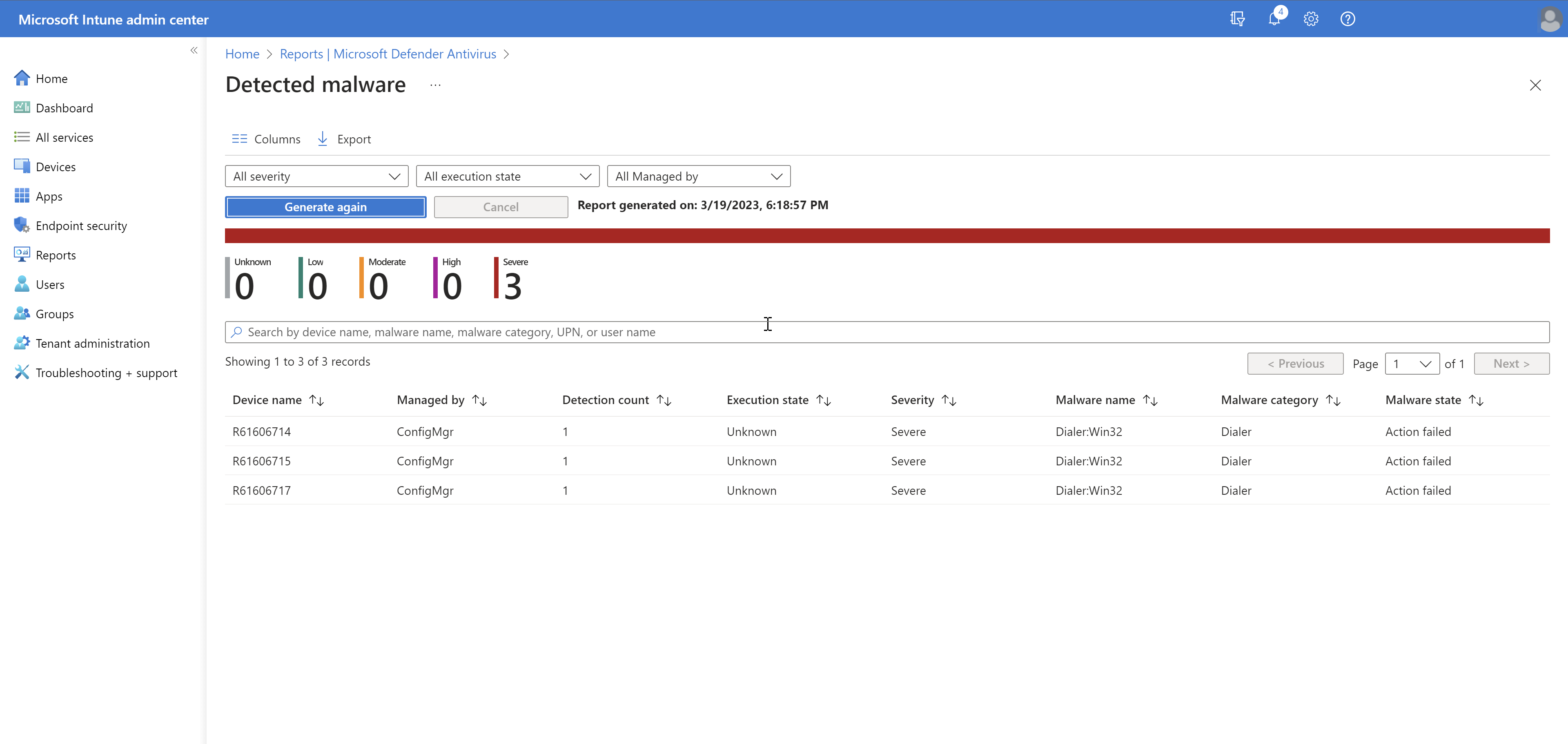

- Intune 관리 콘솔에서 보고서, 엔드포인트 보안>Microsoft Defender 바이러스 백신으로 이동합니다.

- 요약 섹션 아래에는

집계가 표시됩니다.

집계가 표시됩니다.

- 보고서를 클릭하여 바이러스 백신 에이전트 상태 및 검색된 맬웨어 조직 보고서에 액세스합니다.

- 바이러스 백신 에이전트 상태 보고서에는 디바이스, 사용자 및 바이러스 백신 에이전트 상태 정보 목록이 표시됩니다.

- 검색된 맬웨어 보고서는 맬웨어 범주의 세부 정보가 포함된 검색된 맬웨어가 있는 디바이스 및 사용자 목록을 보여줍니다.

두 보고서 모두 열 별로 관리되는 데이터를 기준으로 필터링할 수 있으며, 이러한 보고서 내의 데이터는 콘솔에 최대 3일 동안 유지된 후 다시 생성해야 합니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기