Windows 10/11 및 Windows Holographic 디바이스 설정을 사용하여 VPN 연결을 추가합니다Intune

참고

Intune 이 문서에 나열된 설정보다 더 많은 설정을 지원할 수 있습니다. 모든 설정이 문서화되지 않으며 문서화되지 않습니다. 구성할 수 있는 설정을 보려면 디바이스 구성 정책을 만들고 설정 카탈로그를 선택합니다. 자세한 내용은 설정 카탈로그를 참조하세요.

Microsoft Intune 사용하여 디바이스에 대한 VPN 연결을 추가하고 구성할 수 있습니다. 이 문서에서는 VPN(가상 사설망)을 만들 때 구성할 수 있는 몇 가지 설정 및 기능에 대해 설명합니다. 이러한 VPN 설정은 디바이스 구성 프로필에서 사용된 다음 디바이스에 푸시 또는 배포됩니다.

MDM(모바일 디바이스 관리) 솔루션의 일부로 이러한 설정을 사용하여 특정 VPN 공급업체 사용, Always On 사용, DNS 사용, 프록시 추가 등을 비롯한 기능을 허용하거나 사용하지 않도록 설정합니다.

이러한 설정은 다음을 실행하는 디바이스에 적용됩니다.

- Windows 10/11

- Windows Holographic for Business

시작하기 전에

VPN 앱을 배포하고 Windows 클라이언트 VPN 디바이스 구성 프로필을 만듭니다. 사용 가능한 설정은 선택한 VPN 클라이언트 앱에 따라 달라집니다. 일부 설정은 특정 VPN 클라이언트에서만 사용할 수 있습니다.

-

Outlook과 같은 일부 Microsoft 365 서비스는 타사 또는 파트너 VPN을 사용하여 성능이 좋지 않을 수 있습니다. 타사 또는 파트너 VPN을 사용하고 대기 시간 또는 성능 문제가 발생하는 경우 VPN을 제거합니다.

VPN을 제거하면 동작이 해결되면 다음을 수행할 수 있습니다.

- 가능한 해결을 위해 타사 또는 파트너 VPN과 협력하세요. Microsoft는 타사 또는 파트너 VPN에 대한 기술 지원을 제공하지 않습니다.

- Outlook 트래픽에 VPN을 사용하지 마세요.

- VPN을 사용해야 하는 경우 분할 터널 VPN을 사용합니다. 또한 Outlook 트래픽이 VPN을 바이패스하도록 허용합니다.

자세한 내용을 보려면 다음으로 이동하세요.

이러한 설정은 VPNv2 CSP를 사용합니다.

사용자 scope 또는 디바이스 scope

사용자/디바이스 scope 이 VPN 프로필 사용: 사용자 scope 또는 디바이스 scope 프로필을 적용합니다.

- 사용자 scope: VPN 프로필은 디바이스의 사용자 계정 내에 설치됩니다(예:

user@contoso.com). 다른 사용자가 디바이스에 로그인하는 경우 VPN 프로필을 사용할 수 없습니다. - 디바이스 scope: VPN 프로필은 디바이스 컨텍스트에 설치되며 디바이스의 모든 사용자에게 적용됩니다. Windows Holographic 디바이스는 디바이스 scope만 지원합니다.

- 사용자 scope: VPN 프로필은 디바이스의 사용자 계정 내에 설치됩니다(예:

기존 VPN 프로필은 기존 scope 적용됩니다. 기본적으로 디바이스 터널이 사용하도록 설정된 프로필을 제외하고 사용자 scope 새 VPN 프로필이 설치됩니다. 디바이스 터널을 사용하도록 설정된 VPN 프로필은 디바이스 scope 사용합니다.

연결 유형

연결 유형: 다음 공급업체 목록에서 VPN 연결 유형을 선택합니다.

- 검사점 캡슐 VPN

- Cisco AnyConnect

- Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- 자동(네이티브 형식)

- IKEv2(네이티브 형식)

- L2TP(네이티브 형식)

- PPTP(네이티브 형식)

기본 VPN

선택한 연결 유형에 따라 다음 설정이 표시됩니다. 모든 연결 유형에 대해 모든 설정을 사용할 수 있는 것은 아닙니다.

연결 이름: 이 연결의 이름을 입력합니다. 최종 사용자는 디바이스에서 사용 가능한 VPN 연결 목록을 검색할 때 이 이름을 볼 수 있습니다. 예를 들어

Contoso VPN을(를) 입력합니다.서버: 디바이스가 연결하는 하나 이상의 VPN 서버를 추가합니다. 서버를 추가할 때 다음 정보를 입력합니다.

- 가져오기: 설명, IP 주소 또는 FQDN, 기본 서버 형식의 서버 목록을 포함하는 쉼표로 구분된 파일로 이동합니다. 확인을 선택하여 이러한 서버를 서버 목록으로 가져옵니다.

- 내보내기: 기존 서버 목록을 쉼표로 구분된 값(csv) 파일로 내보냅니다.

- 설명: Contoso VPN 서버와 같은 서버의 설명이 포함된 이름을 입력합니다.

- VPN 서버 주소: 디바이스가 연결하는 VPN 서버의 IP 주소 또는 FQDN(정규화된 도메인 이름)을 입력합니다(예: 192.168.1.1 또는 vpn.contoso.com).

- 기본 서버: True 이면 이 서버를 디바이스가 연결을 설정하는 데 사용하는 기본 서버로 사용할 수 있습니다. 하나의 서버만 기본값으로 설정합니다. False (기본값)는 이 VPN 서버를 기본 서버로 사용하지 않습니다.

내부 DNS에 IP 주소 등록: 사용을 선택하여 VPN 인터페이스에 할당된 IP 주소를 내부 DNS에 동적으로 등록하도록 VPN 프로필을 구성합니다. 사용 안 함을 선택하여 IP 주소를 동적으로 등록하지 않습니다.

Always On: 사용은 다음 이벤트가 발생할 때 VPN 연결에 자동으로 연결됩니다.

- 사용자가 디바이스에 로그인합니다.

- 디바이스의 네트워크가 변경됩니다.

- 꺼진 후 디바이스의 화면이 다시 켜집니다.

IKEv2와 같은 디바이스 터널 연결을 사용하려면 이 설정을 사용하도록 설정합니다 .

사용하지 않도록 설정 해도 VPN 연결이 자동으로 켜지지 않습니다. 사용자는 VPN을 수동으로 켜야 할 수 있습니다.

인증 방법: 사용자가 VPN 서버에 인증할 방법을 선택합니다. 옵션은 다음과 같습니다.

인증서: 기존 사용자 클라이언트 인증서 프로필을 선택하여 사용자를 인증합니다. 이 옵션은 제로 터치 환경, 주문형 VPN 및 앱별 VPN과 같은 향상된 기능을 제공합니다.

Intune 인증서 프로필을 만들려면 인증에 인증서 사용을 참조하세요.

사용자 이름 및 암호: 사용자가 도메인 사용자 이름 및 암호를 입력하여 인증하도록 요구합니다(예:

user@contoso.com, 또는contoso\user).파생 자격 증명: 사용자의 스마트 카드 파생된 인증서를 사용합니다. 파생 자격 증명 발급자를 구성하지 않은 경우 Intune 추가하라는 메시지를 표시합니다. 자세한 내용은 Intune 파생 자격 증명 사용을 참조하세요.

참고

현재 VPN 프로필에 대한 인증 방법으로 파생된 자격 증명이 Windows 디바이스에서 예상대로 작동하지 않습니다. 이 동작은 Windows 디바이스의 VPN 프로필에만 영향을 미치며 향후 릴리스에서 수정될 예정입니다(ETA 없음).

EAP (IKEv2만 해당): 인증할 기존 EAP(Extensible Authentication Protocol) 클라이언트 인증서 프로필을 선택합니다. EAP XML 설정에 인증 매개 변수를 입력합니다.

EAP 인증에 대한 자세한 내용은 네트워크 액세스 및 EAP 구성에 대한 EAP(확장 가능 인증 프로토콜) 를 참조 하세요.

컴퓨터 인증서 (IKEv2만 해당): 기존 디바이스 클라이언트 인증서 프로필을 선택하여 디바이스를 인증합니다.

디바이스 터널 연결을 사용하는 경우 컴퓨터 인증서를 선택해야 합니다.

Intune 인증서 프로필을 만들려면 인증에 인증서 사용을 참조하세요.

각 로그온 시 자격 증명 기억: 사용은 인증 자격 증명을 캐시합니다. 구성되지 않음으로 설정하면 Intune 이 설정을 변경하거나 업데이트하지 않습니다. 기본적으로 OS는 인증 자격 증명을 캐시하지 않을 수 있습니다.

사용자 지정 XML: VPN 연결을 구성하는 사용자 지정 XML 명령을 입력합니다.

EAP XML: VPN 연결을 구성하는 모든 EAP XML 명령을 입력합니다.

사용자 지정 EAP XML 만들기를 비롯한 자세한 내용은 EAP 구성을 참조하세요.

디바이스 터널 (IKEv2만 해당): 사용을 사용하면 사용자 상호 작용이나 로그인 없이 디바이스를 VPN에 자동으로 연결합니다. 이 설정은 Microsoft Entra ID 조인된 디바이스에 적용됩니다.

이 기능을 사용하려면 다음 설정을 구성해야 합니다.

- 연결 유형: IKEv2로 설정합니다.

- Always On: 사용으로 설정합니다.

- 인증 방법: 컴퓨터 인증서로 설정합니다.

디바이스 터널을 사용하도록 설정된 디바이스당 하나의 프로필만 할당합니다.

IKE 보안 연결 매개 변수(IKEv2에만 해당)

중요

Windows 11 다음이 필요합니다.

모든 IKE 보안 연결 매개 변수 및 자식 보안 연결 매개 변수 설정이 구성됩니다.

OR

IKE 보안 연결 매개 변수 및 자식 보안 연결 매개 변수 설정이 구성되지 않았습니다.

이러한 암호화 설정은 IKEv2 연결에 대해 IKE 보안 연결 협상( main mode 또는 phase 1)에서 사용됩니다. 이러한 설정은 VPN 서버 설정과 일치해야 합니다. 설정이 일치하지 않으면 VPN 프로필이 연결되지 않습니다.

암호화 알고리즘: VPN 서버에서 사용되는 암호화 알고리즘을 선택합니다. 예를 들어 VPN 서버에서 AES 128비트 를 사용하는 경우 목록에서 AES-128 을 선택합니다.

구성되지 않음으로 설정하면 Intune 이 설정을 변경하거나 업데이트하지 않습니다.

무결성 검사 알고리즘: VPN 서버에서 사용되는 무결성 알고리즘을 선택합니다. 예를 들어 VPN 서버에서 SHA1-96을 사용하는 경우 목록에서 SHA1-96 을 선택합니다.

구성되지 않음으로 설정하면 Intune 이 설정을 변경하거나 업데이트하지 않습니다.

Diffie-Hellman 그룹: VPN 서버에서 사용되는 Diffie-Hellman 계산 그룹을 선택합니다. 예를 들어 VPN 서버에서 Group2(1024비트)를 사용하는 경우 목록에서 2 를 선택합니다.

구성되지 않음으로 설정하면 Intune 이 설정을 변경하거나 업데이트하지 않습니다.

자식 보안 연결 매개 변수(IKEv2에만 해당)

중요

Windows 11 다음이 필요합니다.

모든 IKE 보안 연결 매개 변수 및 자식 보안 연결 매개 변수 설정이 구성됩니다.

OR

IKE 보안 연결 매개 변수 및 자식 보안 연결 매개 변수 설정이 구성되지 않았습니다.

이러한 암호화 설정은 IKEv2 연결에 대해 자식 보안 연결 협상(또는 phase 2라고도 함quick mode)에서 사용됩니다. 이러한 설정은 VPN 서버 설정과 일치해야 합니다. 설정이 일치하지 않으면 VPN 프로필이 연결되지 않습니다.

암호화 변환 알고리즘: VPN 서버에서 사용되는 알고리즘을 선택합니다. 예를 들어 VPN 서버에서 AES-CBC 128 비트를 사용하는 경우 목록에서 CBC-AES-128 을 선택합니다.

구성되지 않음으로 설정하면 Intune 이 설정을 변경하거나 업데이트하지 않습니다.

인증 변환 알고리즘: VPN 서버에서 사용되는 알고리즘을 선택합니다. 예를 들어 VPN 서버에서 AES-GCM 128비트 를 사용하는 경우 목록에서 GCM-AES-128 을 선택합니다.

구성되지 않음으로 설정하면 Intune 이 설정을 변경하거나 업데이트하지 않습니다.

PFS(완벽한 정방향 비밀) 그룹: VPN 서버에서 완벽한 PFS(정방향 비밀)에 사용되는 Diffie-Hellman 계산 그룹을 선택합니다. 예를 들어 VPN 서버에서 Group2(1024비트)를 사용하는 경우 목록에서 2 를 선택합니다.

구성되지 않음으로 설정하면 Intune 이 설정을 변경하거나 업데이트하지 않습니다.

Pulse Secure 예제

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

F5 Edge 클라이언트 예제

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

SonicWALL Mobile Connect 예제

로그인 그룹 또는 도메인: 이 속성은 VPN 프로필에서 설정할 수 없습니다. 대신 Mobile Connect는 사용자 이름 및 도메인이 또는 DOMAIN\username 형식으로 username@domain 입력될 때 이 값을 구문 분석합니다.

예:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

CheckPoint Mobile VPN 예제

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

팁

사용자 지정 XML 명령을 작성하는 방법에 대한 자세한 내용은 제조업체의 VPN 설명서를 참조하세요.

앱 및 트래픽 규칙

WIP 또는 앱을 이 VPN과 연결: 일부 앱에서만 VPN 연결을 사용하려면 이 설정을 사용하도록 설정합니다. 옵션은 다음과 같습니다.

- 구성되지 않음(기본값): Intune 이 설정을 변경하거나 업데이트하지 않습니다.

- WIP를 이 연결과 연결: Windows ID 보호 도메인의 모든 앱은 VPN 연결을 자동으로 사용합니다.

- 이 연결에 대한 WIP 도메인: WIP(Windows ID 보호) 도메인을 입력합니다. 예를 들어

contoso.com을(를) 입력합니다.

- 이 연결에 대한 WIP 도메인: WIP(Windows ID 보호) 도메인을 입력합니다. 예를 들어

- 이 연결에 앱 연결: 입력하는 앱은 VPN 연결을 자동으로 사용합니다.

이러한 앱에 대한 VPN 연결 제한: 사용 안 함 (기본값)을 사용하면 모든 앱에서 VPN 연결을 사용할 수 있습니다. 사용은 입력한 앱(앱별 VPN)에 대한 VPN 연결을 제한합니다. 추가하는 앱의 트래픽 규칙은 이 VPN 연결 설정에 대한 네트워크 트래픽 규칙에 자동으로 추가됩니다.

사용을 선택하면 앱 식별자 목록이 읽기 전용이 됩니다. 이 설정을 사용하도록 설정하기 전에 연결된 앱을 추가합니다.

연결된 앱: 가져오기 를 선택하여 앱 목록을 사용하여

.csv파일을 가져옵니다..csv다음 파일과 유사합니다.%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universal앱 유형에 따라 앱 식별자가 결정됩니다. 유니버설 앱의 경우 패키지 패밀리 이름(예: )을

Microsoft.Office.OneNote_8wekyb3d8bbwe입력합니다. 데스크톱 앱의 경우 앱의 파일 경로(예:%windir%\system32\notepad.exe)를 입력합니다.패키지 패밀리 이름을 얻으려면 Windows PowerShell cmdlet을

Get-AppxPackage사용할 수 있습니다. 예를 들어 OneNote 패키지 패밀리 이름을 얻으려면 Windows PowerShell 열고 를 입력합니다Get-AppxPackage *OneNote. 자세한 내용은 Windows 클라이언트 컴퓨터에 설치된 앱의 PFN 찾기 및 Get-AppxPackage cmdlet을 참조하세요.

중요

앱별 VPN에 대해 만든 모든 앱 목록을 보호하는 것이 좋습니다. 권한이 없는 사용자가 이 목록을 변경하고 앱별 VPN 앱 목록으로 가져오는 경우 액세스 권한이 없어야 하는 앱에 대한 VPN 액세스 권한을 부여할 수 있습니다. 앱 목록을 보호할 수 있는 한 가지 방법은 ACL(액세스 제어 목록)을 사용하는 것입니다.

이 VPN 연결에 대한 네트워크 트래픽 규칙: 이 VPN 연결에 적용되는 네트워크 규칙을 추가할 수 있습니다. 이 기능을 사용하여 네트워크 트래픽을 이 VPN 연결로 필터링합니다.

- 네트워크 트래픽 규칙을 만드는 경우 VPN은 이 규칙에 입력한 프로토콜, 포트 및 IP 주소 범위만 사용합니다.

- 네트워크 트래픽 규칙을 만들지 않으면 이 VPN 연결에 대해 모든 프로토콜, 포트 및 주소 범위가 사용하도록 설정됩니다.

트래픽 규칙을 추가할 때 VPN 문제를 방지하려면 가장 제한적인 catch-all 규칙을 추가하는 것이 좋습니다.

추가를 선택하여 규칙을 만들고 다음 정보를 입력합니다. 이 정보를 사용하여

.csv파일을 가져올 수도 있습니다.이름: 네트워크 트래픽 규칙의 이름을 입력합니다.

규칙 유형: 이 규칙의 tunnel 메서드를 입력합니다. 이 설정은 이 규칙이 앱과 연결된 경우에만 적용됩니다. 옵션은 다음과 같습니다.

- 없음 (기본값)

- 분할 터널: 이 옵션은 클라이언트 디바이스에 두 개의 연결을 동시에 제공합니다. 하나의 연결은 안전하며 네트워크 트래픽을 비공개로 유지하도록 설계되었습니다. 두 번째 연결은 네트워크에 열려 있으며 인터넷 트래픽을 통과할 수 있습니다.

- 강제 터널: 이 규칙의 모든 네트워크 트래픽은 VPN을 통과합니다. 이 규칙의 네트워크 트래픽은 인터넷으로 직접 이동하지 않습니다.

방향: VPN 연결에서 허용하는 네트워크 트래픽 흐름을 선택합니다. 옵션은 다음과 같습니다.

- 인바운드: VPN을 통해 외부 사이트의 트래픽만 허용합니다. 아웃바운드 트래픽이 VPN을 입력하지 못하도록 차단됩니다.

- 아웃바운드 (기본값): VPN을 통해 외부 사이트로의 트래픽만 허용합니다. 인바운드 트래픽이 VPN을 입력하지 못하도록 차단됩니다.

인바운드 및 아웃바운드를 허용하려면 두 개의 별도 규칙을 만듭니다. 인바운드에 대한 규칙 하나와 아웃바운드에 대한 다른 규칙을 만듭니다.

프로토콜: VPN에서 사용할 네트워크 프로토콜의 포트 번호를 0-255부터 입력합니다. 예를 들어 TCP

17또는 UDP에 를 입력6합니다.프로토콜을 입력하면 동일한 프로토콜을 통해 두 네트워크를 연결합니다. TPC() 또는 UDP(

617) 프로토콜을 사용하는 경우 허용된 로컬 & 원격 포트 범위와 허용된 로컬 & 원격 IP 주소 범위를 입력해야 합니다.이 정보를 사용하여

.csv파일을 가져올 수도 있습니다.로컬 포트 범위: TPC() 또는 UDP(

617) 프로토콜을 사용하는 경우 허용되는 로컬 네트워크 포트 범위를 입력합니다. 예를 들어 하부 포트에 를 입력하고120위쪽 포트에 를 입력100합니다.100-120, 200, 300-320과 같은 허용되는 포트 범위 목록을 만들 수 있습니다. 단일 포트의 경우 두 필드에 동일한 포트 번호를 입력합니다.

이 정보를 사용하여

.csv파일을 가져올 수도 있습니다.원격 포트 범위: TPC() 또는 UDP(

617) 프로토콜을 사용하는 경우 허용되는 원격 네트워크 포트 범위를 입력합니다. 예를 들어 하부 포트에 를 입력하고120위쪽 포트에 를 입력100합니다.100-120, 200, 300-320과 같은 허용되는 포트 범위 목록을 만들 수 있습니다. 단일 포트의 경우 두 필드에 동일한 포트 번호를 입력합니다.

이 정보를 사용하여

.csv파일을 가져올 수도 있습니다.로컬 주소 범위: VPN을 사용할 수 있는 허용된 로컬 네트워크 IPv4 주소 범위를 입력합니다. 이 범위의 클라이언트 디바이스 IP 주소만 이 VPN을 사용합니다.

예를 들어 하부 포트에 를 입력하고

10.0.0.122위쪽 포트에 를 입력10.0.0.22합니다.허용된 IP 주소 목록을 만들 수 있습니다. 단일 IP 주소의 경우 두 필드에 동일한 IP 주소를 입력합니다.

이 정보를 사용하여

.csv파일을 가져올 수도 있습니다.원격 주소 범위: VPN을 사용할 수 있는 허용된 원격 네트워크 IPv4 주소 범위를 입력합니다. 이 범위의 IP 주소만 이 VPN을 사용합니다.

예를 들어 하부 포트에 를 입력하고

10.0.0.122위쪽 포트에 를 입력10.0.0.22합니다.허용된 IP 주소 목록을 만들 수 있습니다. 단일 IP 주소의 경우 두 필드에 동일한 IP 주소를 입력합니다.

이 정보를 사용하여

.csv파일을 가져올 수도 있습니다.

조건부 액세스

이 VPN 연결에 대한 조건부 액세스: 클라이언트에서 디바이스 준수 흐름을 사용하도록 설정합니다. 사용하도록 설정하면 VPN 클라이언트는 Microsoft Entra ID 통신하여 인증에 사용할 인증서를 가져옵니다. 인증서 인증을 사용하도록 VPN을 설정해야 하며 VPN 서버는 Microsoft Entra ID 반환된 서버를 신뢰해야 합니다.

대체 인증서를 사용하는 SSO(Single Sign-On): 디바이스 준수의 경우 Kerberos 인증을 위해 VPN 인증 인증서와 다른 인증서를 사용합니다. 다음 설정을 사용하여 인증서를 입력합니다.

- 이름: EKU(확장 키 사용) 이름

- 개체 식별자: EKU에 대한 개체 식별자

- 발급자 해시: SSO 인증서의 지문

DNS 설정

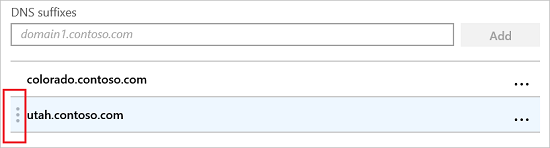

DNS 접미사 검색 목록: DNS 접미사에 DNS 접미사를 입력하고 추가합니다. 많은 접미사를 추가할 수 있습니다.

DNS 접미사를 사용하는 경우 FQDN(정규화된 도메인 이름) 대신 짧은 이름을 사용하여 네트워크 리소스를 검색할 수 있습니다. 짧은 이름을 사용하여 검색하면 접미사가 DNS 서버에 의해 자동으로 결정됩니다. 예를 들어 는

utah.contoso.comDNS 접미사 목록에 있습니다. 을 ping합니다DEV-comp. 이 시나리오에서는 로 확인됩니다DEV-comp.utah.contoso.com.DNS 접미사는 나열된 순서로 확인되며 순서를 변경할 수 있습니다. 예를 들어 및

colorado.contoso.comutah.contoso.com는 DNS 접미사 목록에 있으며 둘 다 라는DEV-comp리소스가 있습니다.colorado.contoso.com가 목록의 첫 번째이므로 로 확인됩니다DEV-comp.colorado.contoso.com.순서를 변경하려면 DNS 접미사의 왼쪽에 있는 점을 선택한 다음 접미사를 맨 위로 끕니다.

NRPT(이름 확인 정책 테이블) 규칙: NRPT(이름 확인 정책 테이블) 규칙은 VPN에 연결할 때 DNS가 이름을 확인하는 방법을 정의합니다. VPN 연결이 설정되면 VPN 연결에서 사용하는 DNS 서버를 선택합니다.

도메인, DNS 서버, 프록시 및 기타 세부 정보를 포함하는 규칙을 추가할 수 있습니다. 이러한 규칙은 입력한 도메인을 resolve. VPN 연결은 사용자가 입력한 도메인에 연결할 때 이러한 규칙을 사용합니다.

추가를 선택하여 새 규칙을 추가합니다. 각 서버에 대해 다음을 입력합니다.

- 도메인: FQDN(정규화된 도메인 이름) 또는 DNS 접미사를 입력하여 규칙을 적용합니다. DNS 접미사의 시작 부분에 마침표(.)를 입력할 수도 있습니다. 예를 들어 또는 를 입력합니다

contoso.com.allcontososubdomains.com. - DNS 서버: 도메인을 확인하는 IP 주소 또는 DNS 서버를 입력합니다. 예를 들어 또는 를 입력합니다

10.0.0.3vpn.contoso.com. - 프록시: 도메인을 확인하는 웹 프록시 서버를 입력합니다. 예를 들어

http://proxy.com을(를) 입력합니다. - 자동으로 연결: 사용하도록 설정하면 디바이스가 입력한 도메인(예:

contoso.com)에 연결될 때 디바이스가 VPN에 자동으로 연결됩니다. 구성되지 않음(기본값)이면 디바이스가 VPN에 자동으로 연결되지 않습니다. - 영구: 사용으로 설정하면 VPN 연결이 끊긴 후에도 규칙이 디바이스에서 수동으로 제거될 때까지 규칙은 NRPT(이름 확인 정책) 테이블에 유지됩니다. 구성되지 않음(기본값)으로 설정하면 VPN 연결이 끊어지면 VPN 프로필의 NRPT 규칙이 디바이스에서 제거됩니다.

- 도메인: FQDN(정규화된 도메인 이름) 또는 DNS 접미사를 입력하여 규칙을 적용합니다. DNS 접미사의 시작 부분에 마침표(.)를 입력할 수도 있습니다. 예를 들어 또는 를 입력합니다

프록시

- 자동 구성 스크립트: 파일을 사용하여 프록시 서버를 구성합니다. 구성 파일을 포함하는 프록시 서버 URL을 입력합니다. 예를 들어

http://proxy.contoso.com/pac을(를) 입력합니다. - 주소: 프록시 서버의 IP 주소 또는 정규화된 호스트 이름을 입력합니다. 예를 들어 또는 를 입력합니다

10.0.0.3vpn.contoso.com. - 포트 번호: 프록시 서버에서 사용하는 포트 번호를 입력합니다. 예를 들어

8080을(를) 입력합니다. - 로컬 주소에 대한 프록시 무시: 이 설정은 VPN 서버에 연결에 프록시 서버가 필요한 경우에 적용됩니다. 로컬 주소에 프록시 서버를 사용하지 않으려면 사용을 선택합니다.

분할 터널링

- 분할 터널링: 디바이스 가 트래픽에 따라 사용할 연결을 결정할 수 있도록 사용하거나 사용하지 않도록 설정합니다 . 예를 들어 호텔의 사용자는 VPN 연결을 사용하여 작업 파일에 액세스하지만 일반 웹 검색을 위해 호텔의 표준 네트워크를 사용합니다.

- 이 VPN 연결에 대한 분할 터널링 경로: 타사 VPN 공급자에 대한 선택적 경로를 추가합니다. 대상 접두사 및 각 연결에 대한 접두사 크기를 입력합니다.

신뢰할 수 있는 네트워크 검색

신뢰할 수 있는 네트워크 DNS 접미사: 사용자가 이미 신뢰할 수 있는 네트워크에 연결되어 있는 경우 디바이스가 다른 VPN 연결에 자동으로 연결되지 않도록 방지할 수 있습니다.

DNS 접미사에 신뢰하려는 DNS 접미사(예: contoso.com)를 입력하고 추가를 선택합니다. 원하는 만큼 접미사를 추가할 수 있습니다.

사용자가 목록의 DNS 접미사에 연결된 경우 사용자는 다른 VPN 연결에 자동으로 연결되지 않습니다. 사용자가 입력한 신뢰할 수 있는 DNS 접미사 목록을 계속 사용합니다. 자동 트리거가 설정된 경우에도 신뢰할 수 있는 네트워크가 계속 사용됩니다.

예를 들어 사용자가 신뢰할 수 있는 DNS 접미사에 이미 연결되어 있으면 다음 자동 트리거가 무시됩니다. 특히 목록의 DNS 접미사는 다음을 비롯한 다른 모든 연결 자동 트리거를 취소합니다.

- 항상 사용

- 앱 기반 트리거

- DNS 자동 트리거

다음 단계

프로필이 만들어지지만 아직 아무 작업도 수행하지 않을 수 있습니다. 프로필을 할당하고, 해당 상태를 모니터링합니다.

Android, iOS/iPadOS 및 macOS 디바이스에서 VPN 설정을 구성합니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기