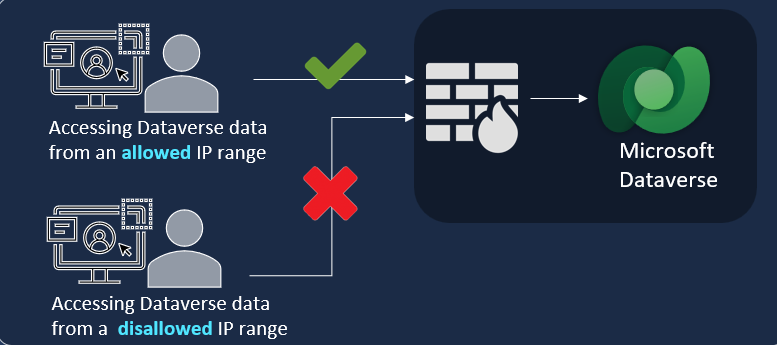

IP 방화벽은 사용자가 허용된 IP 위치에서만 Microsoft Dataverse에 액세스할 수 있도록 하여 조직 데이터를 보호합니다. IP 방화벽은 각 요청의 IP 주소를 실시간으로 분석합니다. 예를 들어 프로덕션 Dataverse 환경에서 IP 방화벽을 켜고 커피숍과 같은 외부 IP 위치가 아닌 사무실 위치와 연결된 범위에서 허용되는 IP 주소를 설정할 수 있습니다. 사용자가 커피숍에서 조직 리소스에 액세스하려고 하면 Dataverse가 실시간으로 액세스를 거부합니다.

주요 혜택

사용자의 Power Platform 환경에서 IP 방화벽을 켜면 몇 가지 주요 이점이 있습니다.

- 데이터 반출과 같은 내부자 위협 완화: 허용되지 않는 IP 위치에서 Excel 또는 Power BI와 같은 클라이언트 도구를 사용하여 Dataverse에서 데이터를 다운로드하려는 악의적인 사용자는 실시간으로 차단됩니다.

- 토큰 재생 공격 방지: 사용자가 액세스 토큰을 훔치고 이를 사용하여 허용된 IP 범위 외부에서 Dataverse에 액세스하려고 하면 Dataverse가 실시간으로 시도를 거부합니다.

IP 방화벽 보호는 대화형 및 비대화형 시나리오 모두에서 작동합니다.

IT 방화벽은 어떻게 작동합니까?

Dataverse에 대한 요청이 있을 때 요청 IP 주소는 Power Platform 환경에 대해 구성된 IP 범위에 대해 실시간으로 평가됩니다. IP 주소가 허용 범위에 있으면 요청이 허용됩니다. IP 주소가 환경에 대해 구성된 IP 범위 밖에 있는 경우 IP 방화벽은 IP에 대한 액세스가 차단되어 요청을 거부했습니다. 자세한 내용은 관리자에게 문의하십시오.라는 오류 메시지와 함께 요청을 거부합니다.

전제 조건

- IP 방화벽은 관리형 환경의 기능입니다.

- IP 방화벽을 활성화하거나 비활성화하려면 Power Platform 관리자 역할이 있어야 합니다.

IP 방화벽 활성화

Power Platform 관리 센터 또는 Dataverse OData API를 사용하여 Power Platform 환경에서 IP 방화벽을 활성화할 수 있습니다.

Power Platform 관리 센터를 사용하여 IP 방화벽 활성화

Power Platform 관리 센터에 관리자로 로그인합니다.

탐색 창에서 보안을 선택합니다.

보안 창에서 ID 및 액세스를 선택합니다.

ID 및 액세스 관리 페이지에서 IP 방화벽을 선택합니다.

IP 방화벽 설정 창에서 환경을 선택합니다. 그런 다음 IP 방화벽 설정을 선택합니다.

이 환경에 대한 IP 방화벽 설정 창에서 IP 방화벽을 켜기로 선택합니다.

허용된 IP 주소 목록에서 RFC 4632에 따라 CIDR(Classless Interdomain Routing) 형식으로 허용되는 IP 범위를 지정합니다. IP 범위가 여러 개인 경우 쉼표로 구분하십시오. 이 필드는 최대 4,000개의 영숫자 문자를 허용하고 최대 200개의 IP 범위를 허용합니다. IPv6 주소는 16진수 형식과 압축된 형식 모두에서 허용됩니다.

필요에 따라 다른 고급 설정을 선택합니다.

- 허용되는 서비스 태그 목록: 목록에서 IP 방화벽 제한을 우회할 수 있는 서비스 태그를 선택합니다.

- Microsoft 신뢰할 수 있는 서비스에 대한 액세스 허용: 이 설정을 사용하면 모니터링 및 지원 사용자 등과 같은 Microsoft의 신뢰할 수 있는 서비스가 IP 방화벽 제한을 우회하여 Dataverse를 통해 Power Platform 환경에 액세스할 수 있습니다. 기본값으로 사용 설정합니다.

- 모든 애플리케이션 사용자의 액세스 허용: 이 설정을 사용하면 모든 애플리케이션 사용자의 Dataverse API에 대한 타사 및 자사 액세스가 가능합니다. 기본값으로 사용 설정합니다. 이 값을 지우면 타사 애플리케이션 사용자만 차단됩니다.

- 감사 전용 모드에서 IP 방화벽 활성화: 이 설정은 IP 방화벽을 활성화하지만 IP 주소에 관계없이 요청을 허용합니다. 기본값으로 사용 설정합니다.

- 역방향 프록시 IP 주소: 조직에 역방향 프록시가 구성되어 있는 경우 IP 주소를 쉼표로 구분하여 입력합니다. 역방향 프록시 설정은 IP 기반 쿠키 바인딩과 IP 방화벽 모두에 적용됩니다. 네트워크 관리자에게 문의하여 역방향 프록시 IP 주소를 가져오십시오.

참고

역방향 프록시는 전달된 헤더에서 사용자 클라이언트 IP 주소를 전송하도록 구성되어야 합니다.

저장을 선택합니다.

환경 그룹 수준에서 IP 방화벽 사용

환경 그룹 수준에서 IP 방화벽 설정을 구성하려면 다음 단계를 완료하십시오. Power Platform 관리 센터에 로그인합니다.

탐색 창에서 보안을 선택합니다.

보안 창에서 ID 및 액세스를 선택합니다.

하나의 IP 방화벽 창을 선택합니다.

표시되는 창에서 보안 설정을 적용할 환경 그룹 탭을 선택합니다. 그런 다음 IP 방화벽 설정을 선택합니다.

IP 방화벽 설정 창에서 IP 방화벽을 켜기로 선택합니다.

허용된 IP 주소 목록에서 RFC 4632에 따라 CIDR(Classless Interdomain Routing) 형식으로 허용되는 IP 범위를 지정합니다. IP 범위가 여러 개인 경우 쉼표로 구분하십시오. 이 필드는 최대 4,000개의 영숫자 문자를 허용하고 최대 200개의 IP 범위를 허용합니다. IPv6 주소는 16진수 형식과 압축된 형식 모두에서 허용됩니다.

필요에 따라 다른 고급 설정을 선택합니다.

- 허용되는 서비스 태그 목록: 목록에서 IP 방화벽 제한을 우회할 수 있는 서비스 태그를 선택합니다.

- Microsoft 신뢰할 수 있는 서비스에 대한 액세스 허용: 이 설정을 사용하면 모니터링 및 지원 사용자 등과 같은 Microsoft의 신뢰할 수 있는 서비스가 IP 방화벽 제한을 우회하여 Dataverse를 통해 Power Platform 환경에 액세스할 수 있습니다. 기본값으로 사용 설정합니다.

- 모든 애플리케이션 사용자의 액세스 허용: 이 설정을 사용하면 모든 애플리케이션 사용자의 Dataverse API에 대한 타사 및 자사 액세스가 가능합니다. 기본값으로 사용 설정합니다. 이 값을 지우면 타사 애플리케이션 사용자만 차단됩니다.

- 감사 전용 모드에서 IP 방화벽 활성화: 이 설정은 IP 방화벽을 활성화하지만 IP 주소에 관계없이 요청을 허용합니다. 기본값으로 사용 설정합니다.

- 역방향 프록시 IP 주소: 조직에 역방향 프록시가 구성되어 있는 경우 IP 주소를 쉼표로 구분하여 입력합니다. 역방향 프록시 설정은 IP 기반 쿠키 바인딩과 IP 방화벽 모두에 적용됩니다. 네트워크 관리자에게 문의하여 역방향 프록시 IP 주소를 가져오십시오.

저장을 선택합니다.

Dataverse OData API를 사용하여 IP 방화벽 활성화

Dataverse OData API를 사용하여 Power Platform 환경 내에서 값을 검색하고 수정할 수 있습니다. 자세한 지침은 웹 API를 사용하여 데이터 쿼리 및 Web API(Microsoft Dataverse)를 사용하여 테이블 행 업데이트 및 삭제를 참조하세요.

원하는 도구를 유연하게 선택할 수 있습니다. 다음 설명서를 사용하여 Dataverse OData API를 통해 값을 검색하고 수정합니다.

OData API를 사용하여 IP 방화벽 구성

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

페이로드

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule– 값을 true로 설정하여 기능을 활성화하거나 값을 false로 설정하여 비활성화합니다.allowediprangeforfirewall— 허용해야 하는 IP 범위를 나열합니다. 쉼표로 구분하여 CIDR 표기법으로 제공하세요.중요

서비스 태그 이름이 IP 방화벽의 설정 페이지에 표시되는 이름과 정확히 일치하는지 확인합니다. 불일치가 있는 경우 IP 제한이 올바르게 작동하지 않을 수 있습니다.

enableipbasedfirewallruleinauditmode– true 값은 감사 전용 모드를 나타내고 false 값은 적용 모드를 나타냅니다.allowedservicetagsforfirewall– 허용해야 하는 서비스 태그를 쉼표로 구분하여 나열합니다. 서비스 태그를 구성하지 않으려면 null 값을 그대로 둡니다.allowapplicationuseraccess– 기본값은 true입니다.allowmicrosofttrustedservicetags– 기본값은 true입니다.

중요

Microsoft 신뢰할 수 있는 서비스에 대한 액세스 허용 및 모든 애플리케이션 사용자에 대한 액세스 허용이 비활성화되면 Power Automate 흐름과 같이 Dataverse를 사용하는 일부 서비스가 더 이상 작동하지 않을 수 있습니다.

IP 방화벽 테스트

작동하는지 확인하려면 IP 방화벽을 테스트해야 합니다.

환경에 대해 허용된 IP 주소 목록에 없는 IP 주소에서 Power Platform 환경 URI로 이동합니다.

귀하의 요청은 "귀하의 IP에 대한 액세스가 차단되어 요청이 거부되었습니다. 자세한 내용은 관리자에게 문의하십시오."라는 메시지와 함께 거부되어야 합니다.

환경에 대해 허용된 IP 주소 목록에 없는 IP 주소에서 Power Platform 환경 URI로 이동합니다.

보안 역할에서 정의한 환경에 대한 액세스 권한이 있어야 합니다.

먼저 테스트 환경에서 IP 방화벽을 테스트하고, 프로덕션 환경에서 감사 전용 모드를 사용한 후 IP 방화벽을 프로덕션 환경에 적용해야 합니다.

참고

기본적으로 TDS 엔드포인트는 Power Platform 환경 내에서 켜져 있습니다.

응용 프로그램 사용자에 대한 SPN 필터링

Power Platform의 IP 방화벽 기능을 사용하면 관리자가 IP 주소 범위를 기반으로 환경에 대한 액세스를 제한할 수 있습니다. 특정 애플리케이션 사용자(서비스 사용자 이름 또는 SPN)가 이러한 제한을 무시해야 하는 시나리오의 경우 API 기반 접근 방식을 사용하여 SPN 필터링을 사용하도록 설정할 수 있습니다.

SPN 필터링을 사용하도록 설정하는 단계

- 애플리케이션 사용자를 추가합니다. 아직 추가하지 않은 경우 애플리케이션 사용자를 대상 환경에 추가하고 적절한 보안 역할을 할당합니다. 예: ID가 123이고 이름이 TestSPN인 앱 사용자를 환경에 추가하고 필요한 역할 할당

- 시스템 사용자 ID를 검색하십시오.

다음 API 호출을 사용하여 애플리케이션 사용자에 대한

systemuserid를 가져옵니다.

GET https://{root-url}/api/data/v9.0/systemusers?$filter=applicationid eq {application-id}&$select=systemuserid

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

- 애플리케이션 사용자를 허용 목록에 추가합니다.

POST https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/systemusers(SystemuserID)

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

페이로드

[

{

"isallowedbyipfirewall": true

}

]

- PPAC에서 IP 방화벽 설정을 구성합니다. Power Platform 관리 센터(PPAC)로 이동하여 IP 방화벽 설정을 구성합니다. 필터링을 적용하려면 "모든 응용 프로그램 사용자에 대한 액세스 허용" 옵션이 선택 취소되어 있는지 확인합니다.

IP 방화벽에 대한 라이선스 요구 사항

IP 방화벽은 관리형 환경에 대해 활성화된 환경에서만 적용됩니다. 관리형 환경은 프리미엄 사용 권한을 부여하는 독립 실행형 Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages 및 Dynamics 365 라이선스에 권한으로 포함됩니다. Microsoft Power Platform용 라이선싱 개요와 함께 관리형 환경 라이선싱에 대해 자세히 알아보십시오.

또한 Dataverse용 IP 방화벽을 사용하려면 IP 방화벽이 적용되는 환경의 사용자가 다음 구독 중 하나를 보유해야 합니다.

- Microsoft 365 또는 Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 준수

- Microsoft 365 F5 보안 및 규정 준수

- Microsoft 365 A5/E5/F5/G5 Information Protection 및 거버넌스

- Microsoft 365 A5/E5/F5/G5 내부 위험 관리

Microsoft 365 라이선스에 대해 자세히 알아보기

질문과 대답(FAQ)

Power Platform에서 IP 방화벽은 무엇을 다루나요?

IP 방화벽은 Dataverse를 포함하는 모든 Power Platform 환경에서 지원됩니다.

IP 주소 목록에 대한 변경 사항은 얼마나 빨리 적용됩니까?

허용된 IP 주소 또는 범위 목록에 대한 변경 사항은 일반적으로 약 5-10분 후에 적용됩니다.

이 기능이 실시간으로 작동합니까?

IP 방화벽 보호는 실시간으로 작동합니다. 이 기능은 네트워크 계층에서 작동하므로 인증 요청이 완료된 후 요청을 평가합니다.

이 기능은 모든 환경에서 기본적으로 활성화되어 있습니까?

IP 방화벽은 기본적으로 활성화되어 있지 않습니다. Power Platform 관리자는 관리형 환경에 대해 이를 활성화해야 합니다.

감사 전용 모드란 무엇입니까?

감사 전용 모드에서 IP 방화벽은 환경을 호출하는 IP 주소를 식별하고 허용 범위에 있는지 여부에 관계없이 모두 허용합니다. Power Platform 환경에서 제한을 구성할 때 유용합니다. 최소 일주일 동안 감사 전용 모드를 활성화하고 감사 로그를 주의 깊게 검토한 후에만 비활성화하는 것이 좋습니다.

이 기능은 모든 환경에서 사용할 수 있습니까?

IP 방화벽은 관리형 환경에서만 사용할 수 있습니다.

IP 주소 텍스트 상자에 추가할 수 있는 IP 주소의 수에 제한이 있습니까?

RFC 4632에 따라 CIDR 형식으로 최대 200개의 IP 주소 범위를 쉼표로 구분하여 추가할 수 있습니다.

Dataverse에 대한 요청이 실패하기 시작하면 어떻게 해야 하나요?

IP 방화벽에 대한 IP 범위의 잘못된 구성으로 인해 이 문제가 발생할 수 있습니다. IP 방화벽 설정 페이지에서 IP 범위를 확인하고 검증할 수 있습니다. IP 방화벽을 시행하기 전에 감사 전용 모드로 켜는 것이 좋습니다.

감사 전용 모드의 감사 로그는 어떻게 다운로드합니까?

Dataverse OData API를 사용하여 감사 로그 데이터를 JSON 형식으로 다운로드합니다. 감사 로그 API의 형식은 다음과 같습니다.

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- [orgURI]를 Dataverse 환경 URI로 바꿉니다.

- 이 이벤트에 대해 작업 값을 118으로 설정하십시오.

- 반환할 항목 수를 top=1로 설정하거나 반환할 항목 수를 지정합니다.

Power Platform 환경에서 IP 방화벽을 구성한 후 내 Power Automate 흐름이 예상대로 작동하지 않습니다. 어떻게 해야 합니까?

IP 방화벽 설정에서 관리형 커넥터 아웃바운드 IP 주소에 나열된 서비스 태그를 허용합니다.

역방향 프록시 주소를 올바르게 구성했지만 IP 방화벽이 작동하지 않습니다. 어떻게 해야 합니까?

전달된 헤더에서 클라이언트 IP 주소를 보내도록 역방향 프록시가 구성되어 있는지 확인하십시오.

IP 방화벽 감사 기능이 내 환경에서 작동하지 않습니다. 어떻게 해야 합니까?

Bring-Your-Own-Key(BYOK) 암호화 키가 활성화된 테넌트에서는 IP 방화벽 감사 로그가 지원되지 않습니다. 테넌트에 자체 키 가져오기가 활성화된 경우 BYOK 지원 테넌트의 모든 환경은 SQL로만 잠기므로 감사 로그는 SQL에만 저장할 수 있습니다. 고객 관리형 키로 마이그레이션하는 것이 좋습니다. BYOK에서 고객 관리형 키(CMKv2)로 마이그레이션하려면 BYOK(Bring-Your-Own-Key) 환경을 고객 관리형 키로 마이그레이션의 단계를 따르세요.

IP 방화벽은 IPv6 IP 범위를 지원합니까?

예, IP 방화벽은 IPv6 IP 범위를 지원합니다.