Power Platform은 개인 데이터와 고객 데이터를 모두 처리합니다. Microsoft 보안 센터에서 개인 데이터 및 고객 데이터에 대해 자세히 알아보세요.

데이터 보존

Microsoft Entra 테넌트는 조직 및 해당 보안과 관련된 정보를 저장합니다. Microsoft Entra 테넌트가 Power Platform 서비스에 가입할 때 테넌트가 선택한 국가 또는 지역은 Power Platform 배포가 존재하는 가장 적합한 Azure 지역에 매핑됩니다. 조직이 여러 지역에 서비스를 배포하지 않는 한, Power Platform은 테넌트의 지정된 Azure 지역 또는 홈 지역에 고객 데이터를 저장합니다.

일부 조직은 전 세계에 위치합니다. 예를 들어, 사업체는 미국에 본사를 두고 있지만 호주에서 사업을 할 수 있습니다. 이 사업체는 현지 규정을 준수하기 위해 특정 Power Platform 데이터를 호주에 저장해야 할 수 있습니다. Power Platform 서비스가 둘 이상의 Azure 지역에 배포될 때 다중 지역 배포라고 합니다. 이 경우, 환경 관련 메타데이터만 홈 지역에 저장됩니다. 해당 환경의 모든 메타데이터 및 제품 데이터는 원격 지역에 저장됩니다.

Power Platform 서비스는 특정 Azure 지역에서 사용할 수 있습니다. Power Platform 서비스를 이용할 수 있는 위치, 복원력을 위해 데이터가 저장되고 복제되는 위치, 데이터가 사용되는 방법에 대한 자세한 내용은 Microsoft 보안 센터에서 확인하세요. 고객 저장 데이터의 위치에 대한 약정은 Microsoft Online 사용 약관의 데이터 처리 조항에 있습니다. 또한 Microsoft는 주권 엔터티를 위한 데이터 센터도 제공합니다.

데이터 처리

이 섹션에서는 Power Platform의 고객 데이터 저장, 처리 및 전송 방법을 요약합니다.

미사용 데이터

문서에 달리 명시되지 않는 한 고객 데이터는 원래 소스(예: Dataverse 또는 SharePoint)에 남아있습니다. Power Platform 앱은 환경의 일부로 Azure Storage에 저장됩니다. 모바일 앱 데이터는 암호화되어 SQL Express에 저장됩니다. 대부분의 경우 앱은 Azure Storage로 Power Platform 서비스 데이터 및 Azure SQL Database를 유지하여 서비스 메타데이터를 유지합니다. 앱 사용자가 입력한 데이터는 Dataverse와 같은 서비스에 대한 해당 데이터 원본에 저장됩니다.

Power Platform은 기본적으로 Microsoft에서 관리하는 키를 사용하여 모든 영구 데이터를 암호화합니다. Azure SQL Database에 저장된 고객 데이터는 Azure SQL의 투명한 데이터 암호화(TDE) 기술을 사용하여 완전히 암호화됩니다. Azure Blob Storage에 저장된 고객 데이터는 Azure Storage Encryption을 사용하여 암호화됩니다.

처리 중인 데이터

데이터는 대화형 시나리오의 일부로 사용되거나 새로 고침과 같은 백그라운드 프로세스가 이 데이터를 터치할 때 처리 중입니다. Power Platform은 처리 중인 데이터를 하나 이상의 서비스 워크로드의 메모리 공간으로 로드합니다. 워크로드의 기능을 용이하게 하기 위해 메모리에 저장된 데이터는 암호화되지 않습니다.

전송 중인 데이터

Power Platform은 TLS 1.2 이상을 사용하여 모든 수신 HTTP 트래픽을 암호화합니다. TLS 1.1 이하를 사용하려는 요청은 거부됩니다.

고급 보안 기능

Power Platform의 일부 고급 보안 기능에는 특정 라이선스 요구 사항이 있을 수 있습니다.

서비스 태그

서비스 태그는 특정 Azure 서비스의 IP 주소 접두사 그룹입니다. 서비스 태그를 사용하여 네트워크 보안 그룹 또는 Azure Firewall에서 네트워크 액세스 제어를 정의할 수 있습니다.

서비스 태그를 이용하면 네트워크 보안 규칙에 대한 빈번한 업데이트의 복잡성을 최소화하는 데 도움이 됩니다. 예를 들어 해당 서비스에 대한 트래픽을 허용하거나 거부하는 보안 규칙을 생성할 때 특정 IP 주소 대신 서비스 태그를 사용할 수 있습니다.

Microsoft는 서비스 태그의 주소 접두사를 관리하고 주소가 변경되면 자동으로 업데이트합니다. 자세한 정보는 Azure IP 범위 및 서비스 태그 - 퍼블릭 클라우드를 참조하세요.

데이터 정책

Power Platform에는 데이터 보안을 관리하는 데 도움이 되는 광범위한 데이터 정책 기능이 포함되어 있습니다.

스토리지 SAS(공유 액세스 서명) IP 제한

참고

이러한 SAS 기능 중 하나를 활성화하기 전에 고객은 먼저 https://*.api.powerplatformusercontent.com 도메인에 대한 액세스를 허용해야 합니다. 그렇지 않으면 대부분의 SAS 기능이 작동하지 않습니다.

이 기능 세트는 스토리지 SAS(공유 액세스 서명) 토큰을 제한하는 테넌트별 기능이며 Power Platform 관리 센터의 메뉴를 통해 제어됩니다. 이 설정은 IP(IPv4 및 IPv6)에 따라 엔터프라이즈 SAS 토큰을 사용할 수 있는 사용자를 제한합니다.

이러한 설정은 관리 센터에 있는 환경의 개인 정보 + 보안 설정에서 찾을 수 있습니다. IP 주소 기반 스토리지 SAS(공유 액세스 서명) 규칙 사용 옵션을 켜야 합니다.

관리자는 이 설정에 대해 다음 네 가지 옵션 중 하나를 선택할 수 있습니다.

| 옵션 | 설정 | Description |

|---|---|---|

| 6 | IP 바인딩 전용 | 이는 SAS 키를 요청자의 IP로 제한합니다. |

| 2 | IP 방화벽 전용 | 이는 SAS 키 사용이 관리자가 지정한 범위 내에서만 작동하도록 제한합니다. |

| 3 | IP 바인딩 및 방화벽 | 이는 SAS 키 사용을 관리자가 지정한 범위 내에서 요청자의 IP로만 제한합니다. |

| 4 | IP 바인딩 또는 방화벽 | 지정된 범위 내에서 SAS 키를 사용할 수 있습니다. 범위 외부에서 요청이 오면 IP 바인딩이 적용됩니다. |

참고

IP 방화벽을 허용하기로 선택한 관리자(위 표에 나열된 옵션 2, 3, 4)는 사용자에게 적절한 적용 범위를 보장하기 위해 네트워크의 IPv4 및 IPv6 범위를 모두 입력해야 합니다.

경고

옵션 1과 3은 IP 바인딩을 사용하며, 고객이 네트워크 내에서 IP 풀, 역방향 프록시 또는 NAT(Network Address Translation) 사용 게이트웨이를 사용하는 경우 제대로 작동하지 않습니다. 이로 인해 사용자의 IP 주소가 너무 자주 변경되어 요청자가 SAS의 읽기/쓰기 작업 간에 동일한 IP를 안정적으로 가질 수 없습니다.

옵션 2와 4는 의도한 대로 작동합니다.

활성화된 경우 IP 바인딩을 적용하는 제품:

- Dataverse

- Power Automate

- 사용자 지정 커넥터

- Power Apps

사용자 환경에 미치는 영향

환경의 IP 주소 제한을 충족하지 않는 사용자가 앱을 열 때: 일반 IP 문제를 언급하는 오류 메시지가 사용자에게 표시됩니다.

IP 주소 제한을 충족하는 사용자가 앱을 열면: 다음 이벤트가 발생합니다.

- 사용자는 IP 설정이 설정되었음을 알리고 관리자에게 자세한 내용을 문의하거나 연결이 끊긴 페이지를 새로 고치도록 알리는 빠르게 사라지는 배너를 얻을 수 있습니다.

- 더욱 중요한 것은 이 보안 설정에서 사용하는 IP 유효성 검사로 인해 일부 기능이 꺼져 있을 때보다 느리게 수행될 수 있다는 것입니다.

프로그래밍 방식으로 설정 업데이트

관리자는 자동화를 사용하여 IP 바인딩 대 방화벽 설정, 허용 목록에 있는 IP 범위, 로깅 토글을 설정하고 업데이트할 수 있습니다. 자습서: 환경 관리 설정 생성, 업데이트 및 나열에서 자세히 알아보세요.

SAS 호출 로깅

이 설정을 사용하면 Power Platform 내의 모든 SAS 호출을 Purview에 기록할 수 있습니다. 이 로깅은 모든 생성 및 사용 이벤트에 대한 관련 메타데이터를 표시하며 위의 SAS IP 제한과 별도로 활성화될 수 있습니다. Power Platform 서비스는 현재 2024년에 SAS 호출을 온보딩하고 있습니다.

| 필드 이름 | 필드 설명 |

|---|---|

| response.status_message | 이벤트 성공 여부 알림: SASSuccess 또는 SASAuthorizationError. |

| response.status_code | 이벤트 성공 여부 알림: 200, 401 또는 500. |

| ip_binding_mode | 켜져 있는 경우 테넌트 관리자가 설정한 IP 바인딩 모드입니다. SAS 생성 이벤트에만 적용됩니다. |

| admin_provided_ip_ranges | 테넌트 관리자가 설정한 IP 범위(있는 경우)입니다. SAS 생성 이벤트에만 적용됩니다. |

| computed_ip_filters | IP 바인딩 모드 및 테넌트 관리자가 설정한 범위를 기반으로 SAS URI에 바인딩된 최종 IP 필터 세트입니다. SAS 생성 및 사용 이벤트 모두에 적용됩니다. |

| analytics.resource.sas.uri | 액세스 또는 생성을 시도한 데이터입니다. |

| enduser.ip_address | 호출자의 공용 IP. |

| analytics.resource.sas.operation_id | 생성 이벤트의 고유 식별자. 이를 기준으로 검색하면 생성 이벤트의 SAS 호출과 관련된 모든 사용 및 생성 이벤트가 표시됩니다. "x-ms-sas-Operation-id" 응답 헤더에 매핑됩니다. |

| request.service_request_id | 요청 또는 응답의 고유 식별자이며 단일 레코드를 조회하는 데 사용할 수 있습니다. "x-ms-service-request-id" 응답 헤더에 매핑됩니다. |

| 버전 | 이 로그 스키마의 버전입니다. |

| type | 일반 응답. |

| analytics.activity.name | 이 이벤트의 활동 유형은 생성 또는 사용입니다. |

| analytics.activity.id | Purview에 있는 레코드의 고유 ID. |

| analytics.resource.organization.id | 조직 ID |

| analytics.resource.environment.id | 환경 ID |

| analytics.resource.tenant.id | 테넌트 ID |

| enduser.id | 생성 이벤트의 작성자의 Microsoft Entra ID의 GUID입니다. |

| enduser.principal_name | 작성자의 UPN/이메일 주소. 사용 이벤트의 경우 일반 응답은 "system@powerplatform"입니다. |

| enduser.role | 일반 응답: 생성 이벤트의 경우 일반, 사용 이벤트의 경우 시스템. |

Purview 감사 로깅 켜기

Purview 인스턴스에 로그를 표시하려면 먼저 로그를 원하는 각 환경에 대해 로그를 선택해야 합니다. 이 설정은 Power Platform 관리 센터에서 테넌트 관리자가 업데이트할 수 있습니다.

- 테넌트 관리자 자격 증명을 사용하여 Power Platform 관리 센터에 로그인합니다.

- 탐색 창에서 관리를 선택합니다.

- 관리 창에서 환경을 선택합니다.

- 관리자 로깅을 켤 환경을 선택합니다.

- 명령 모음에서 설정을 선택합니다.

- 제품>개인 정보 + 보안을 선택합니다.

- 스토리지 공유 액세스 서명(SAS) 보안 설정(프리뷰)에서 Purview에서 SAS 로깅 사용 기능을 켭니다.

감사 로그 검색

테넌트 관리자는 Purview를 사용하여 SAS 작업에 대해 내보낸 감사 로그를 볼 수 있으며 IP 유효성 검사 문제에서 반환될 수 있는 오류를 자체 진단할 수 있습니다. Purview 로그는 가장 신뢰할 수 있는 솔루션입니다.

다음 단계를 사용하여 문제를 진단하거나 테넌트 내의 SAS 사용 패턴을 더 잘 이해할 수 있도록 합니다.

환경에 대해 감사 로깅이 켜져 있는지 확인합니다. Purview 감사 로깅 켜기를 참조하세요.

Microsoft Purview 규정 준수 포털로 이동하여 테넌트 관리자 자격 증명으로 로그인합니다.

왼쪽 탐색 창에서 감사를 선택합니다. 이 옵션을 사용할 수 없는 경우 로그인한 사용자에게 감사 로그를 쿼리할 수 있는 관리자 액세스 권한이 없음을 의미합니다.

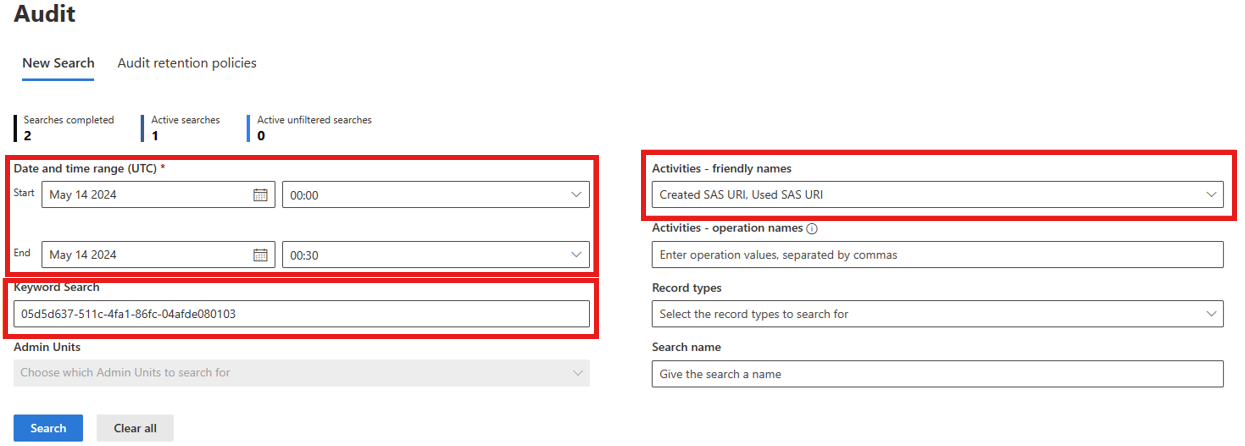

로그를 검색하려면 UTC 기준 날짜와 시간 범위를 선택하세요. 예를 들어, unauthorized_caller 오류 코드와 함께 403 사용할 수 없음 오류가 반환된 경우입니다.

활동 - 식별 이름 드롭다운 목록에서 Power Platform 스토리지 작업을 검색하고 생성된 SAS URI와 사용된 SAS URI를 선택합니다.

키워드 검색에서 키워드를 지정합니다. 이 필드에 대해 자세히 알아보려면 Purview 설명서의 검색 시작하기를 참조하세요. 시나리오에 따라 위의 표에 설명된 필드의 값을 사용할 수 있지만, 다음은 검색할 권장 필드입니다(우선 순위에 따라).

- x-ms-service-request-id 응답 헤더의 값입니다. 이렇게 하면 헤더의 요청 유형에 따라 결과가 하나의 SAS URI 만들기 이벤트 또는 하나의 SAS URI 사용 이벤트로 필터링됩니다. 사용자에게 반환된 403 금지됨 오류를 조사할 때 유용합니다. powerplatform.analytics.resource.sas.operation_id값을 구하는 데에도 사용할 수 있습니다.

- x-ms-sas-operation-id 응답 헤더의 값입니다. 이렇게 하면 액세스 횟수에 따라 해당 SAS URI에 대한 하나의 SAS URI 만들기 이벤트와 하나 이상의 사용 이벤트로 결과가 필터링됩니다. powerplatform.analytics.resource.sas.operation_id 필드에 매핑됩니다.

- 서명을 뺀 전체 또는 부분 SAS URI입니다. 필요한 만큼 여러 번 생성을 위해 동일한 URI를 요청할 수 있으므로 많은 SAS URI 만들기 및 많은 SAS URI 사용 이벤트를 반환할 수 있습니다.

- 발신자 IP 주소입니다. 해당 IP에 대한 모든 생성 및 사용 이벤트를 반환합니다.

- 환경 ID입니다. 이렇게 하면 Power Platform의 다양한 제품에 걸쳐 있을 수 있는 많은 데이터 집합이 반환될 수 있으므로 가능하면 피하거나 검색 창을 좁히는 것이 좋습니다.

경고

사용자 계정 이름 또는 개체 ID는 사용 이벤트가 아닌 만들기 이벤트에만 전파되므로 검색하지 않는 것이 좋습니다.

검색을 선택하고 결과가 나타날 때까지 기다립니다.

경고

Purview에 대한 로그 수집은 최대 한 시간 이상 지연될 수 있으므로 최근 이벤트를 검색할 때 이 점에 유의하세요.

403 Forbidden/unauthorized_caller 오류 문제 해결

생성 및 사용량 로그를 사용하면 호출이 unauthorized_caller 오류 코드와 함께 403 사용할 수 없음 오류로 발생하는 이유를 확인할 수 있습니다.

- 이전 섹션에서 설명한 대로 Purview에서 로그를 찾습니다. 응답 헤더의 x-ms-service-request-id 또는 x-ms-sas-operation-id를 검색 키워드로 사용하는 것이 좋습니다.

- 사용 이벤트 사용된 SAS URI를 열고 PropertyCollection 아래에서 powerplatform.analytics.resource.sas.computed_ip_filters 필드를 찾습니다. 이 IP 범위는 SAS 호출에서 요청을 진행할 수 있는 권한이 있는지 여부를 확인하는 데 사용하는 범위입니다.

- 이 값을 로그의 IP 주소 필드와 비교하면 요청이 실패한 이유를 확인하기에 충분해야 합니다.

- powerplatform.analytics.resource.sas.computed_ip_filters 값이 잘못되었다고 생각되면 다음 단계를 계속합니다.

- x-ms-sas-operation-id 응답 헤더 값(또는 생성 로그의 powerplatform.analytics.resource.sas.operation_id 필드 값)을 사용하여 검색하여 생성 이벤트 생성된 SAS URI를 엽니다.

- powerplatform.analytics.resource.sas.ip_binding_mode 필드의 값을 가져옵니다. 누락되거나 비어 있는 경우 특정 요청 시 해당 환경에 대해 IP 바인딩이 켜져 있지 않았음을 의미합니다.

- powerplatform.analytics.resource.sas.admin_provided_ip_ranges의 값을 가져옵니다. 누락되거나 비어 있는 경우 해당 특정 요청 시 해당 환경에 대해 IP 방화벽 범위가 지정되지 않았음을 의미합니다.

- powerplatform.analytics.resource.sas.computed_ip_filters의 값을 가져옵니다. 이 값은 사용 이벤트와 동일해야 하며 IP 바인딩 모드와 관리자가 제공한 IP 방화벽 범위를 기반으로 파생됩니다. Power Platform의 데이터 저장 및 거버넌스에서 파생 논리를 확인하세요.

이 정보는 테넌트 관리자가 환경의 IP 바인딩 설정에서 잘못된 구성을 수정하는 데 도움이 됩니다.

경고

SAS IP 바인딩에 대한 환경 설정 변경 내용을 적용하는 데 30분 이상 걸릴 수 있습니다. 파트너 팀에 자체 캐시가 있는 경우 더 많을 수 있습니다.

관련 문서

보안 개요

Power Platform 서비스에 인증

데이터 원본에 연결 및 인증

Power Platform 보안 FAQs