Virtual Network 지원 개요

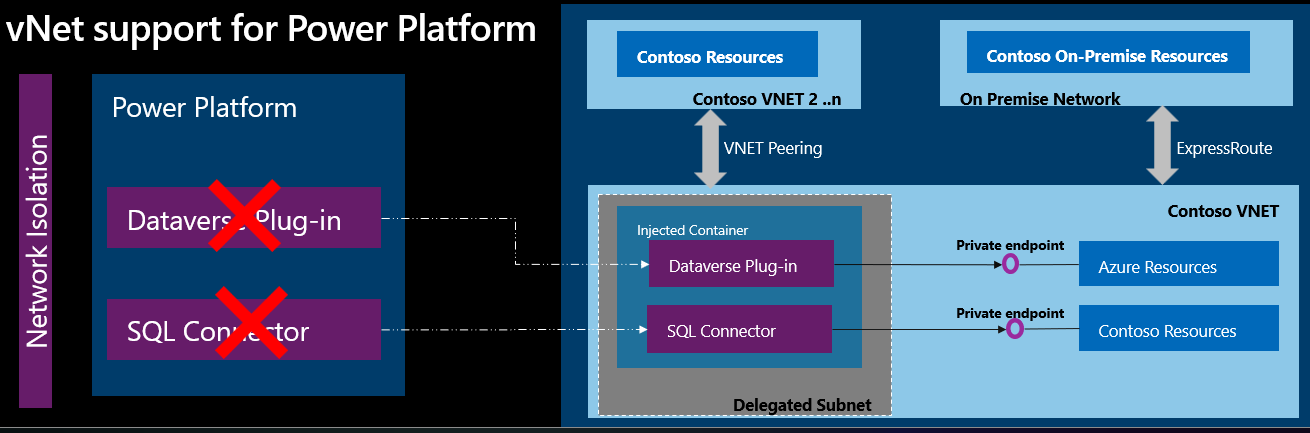

Power Platform에 대한 Azure Virtual Network 지원을 통해 공용 인터넷을 통해 노출하지 않고도 가상 네트워크 내부의 리소스와 Power Platform을 통합할 수 있습니다. Virtual Network 지원은 Azure 서브넷 위임을 사용하여 런타임 시 Power Platform의 아웃바운드 트래픽을 관리합니다. Azure 서브넷 위임을 사용하면 Power Platform과 통합하기 위해 인터넷을 통해 보호된 리소스를 사용할 필요가 없습니다. 가상 네트워크 지원을 통해 Power Platform 구성 요소는 Azure 또는 온-프레미스에서 호스팅되는지 여부에 관계없이 네트워크 내에서 엔터프라이즈가 소유한 리소스를 호출하고 플러그 인 및 커넥터를 사용하여 아웃바운드 호출을 수행할 수 있습니다.

Power Platform은 일반적으로 공용 네트워크를 통해 엔터프라이즈 리소스와 통합됩니다. 공용 네트워크를 사용하면 공용 IP 주소를 설명하는 Azure IP 범위 또는 서비스 태그 목록에서 엔터프라이즈 리소스에 액세스할 수 있어야 합니다. 그러나 Power Platform에 대한 Azure Virtual Network 지원을 통해 개인 네트워크를 사용하고 여전히 클라우드 서비스 또는 엔터프라이즈 네트워크 내부에 호스팅되는 서비스와 통합할 수 있습니다.

Azure 서비스는 프라이빗 엔드포인트를 통해 Virtual Network 내부에서 보호됩니다. Express Route를 사용하여 온-프레미스 리소스를 Virtual Network 내부로 가져올 수 있습니다.

Power Platform은 사용자가 위임한 Virtual Network 및 서브넷을 사용하여 엔터프라이즈 프라이빗 네트워크를 통해 엔터프라이즈 리소스에 대한 아웃바운드 호출을 수행합니다. 프라이빗 네트워크를 사용하면 기업 리소스가 노출될 수 있는 공용 인터넷을 통해 트래픽을 라우팅할 필요가 없습니다.

Virtual Network에서는 Power Platform의 아웃바운드 트래픽을 완전히 제어할 수 있습니다. 트래픽에는 네트워크 관리자가 적용한 네트워크 정책이 적용됩니다. 다음 다이어그램은 네트워크 내부의 리소스가 Virtual Network와 상호 작용하는 방식을 보여줍니다.

Virtual Network 지원의 이점

Virtual Network 지원을 통해 Power Platform 및 Dataverse 구성 요소는 Azure 서브넷 위임이 제공하는 다음과 같은 이점을 모두 얻습니다.

데이터 보호: Virtual Network를 사용하면 Power Platform 서비스가 프라이빗 리소스와 보호되는 리소스를 인터넷에 노출하지 않고도 연결할 수 있습니다.

무단 액세스 없음: Virtual Network는 연결에 Power Platform IP 범위 또는 서비스 태그가 필요 없이 리소스와 연결됩니다.

지원되는 시나리오

Power Platform은 Dataverse 플러그인과 커넥터 모두에 대한 Virtual Network 지원을 활성화합니다. 이 지원을 통해 Power Platform에서 Virtual Network 내의 리소스에 대한 안전한 프라이빗 아웃바운드 연결을 설정할 수 있습니다. Dataverse 플러그인 및 커넥터는 Power Apps, Power Automate 및 Dynamics 365 앱의 외부 데이터 원본에 연결하여 데이터 통합 보안을 강화합니다. 이렇게 시작할 수 있는 작업의 예는 다음과 같습니다.

- Dataverse 플러그인을 사용하여 Azure SQL, Azure Storage, Blob Storage 또는 Azure Key Vault와 같은 클라우드 데이터 원본에 연결하세요. 데이터 유출 및 기타 인시던트로부터 데이터를 보호할 수 있습니다.

- Dataverse 플러그인을 사용하여 Azure의 Web API 또는 SQL 및 Web API와 같은 프라이빗 네트워크 내의 모든 리소스와 같은 엔드포인트로 보호되는 프라이빗 리소스에 안전하게 연결하세요. 데이터 침해 및 기타 외부 위협으로부터 데이터를 보호할 수 있습니다.

- SQL Server와 같은 Virtual Network 지원 커넥터를 사용하면 Azure SQL 또는 SQL Server와 같은 클라우드 호스팅 데이터 원본을 인터넷에 노출하지 않고도 안전하게 연결할 수 있습니다. 마찬가지로, Azure Queue 커넥터를 사용하여 엔드포인트 지원 프라이빗 Azure Queue에 대한 보안 연결을 설정할 수 있습니다.

- Azure Key Vault 커넥터를 사용하여 엔드포인트로 보호되는 프라이빗 Azure Key Vault에 안전하게 연결하세요.

- 사용자 지정 커넥터를 사용하여 Azure의 프라이빗 엔드포인트로 보호되는 서비스 또는 프라이빗 네트워크 내에서 호스팅되는 서비스에 안전하게 연결하세요.

- Azure File Storage를 사용하여 엔드포인트 지원 프라이빗 Azure 파일 스토리지에 안전하게 연결하세요.

- HTTP with Microsoft Entra ID(사전 인증)를 사용하면 Microsoft Entra ID로 인증된 다양한 웹 서비스나 온-프레미스 웹 서비스에서 가상 네트워크를 통해 리소스를 안전하게 가져올 수 있습니다.

제한 사항

- 커넥터를 사용하는 Dataverse 로우코드 플러그인은 해당 커넥터 유형이 서브넷 위임을 사용하도록 업데이트될 때까지 지원되지 않습니다.

- 가상 네트워크 지원 Power Platform 환경에서 환경 수명 주기 작업 복사, 백업 및 복원을 사용합니다. 동일한 가상 네트워크에 연결되어 있는 경우 동일한 가상 네트워크 내에서뿐만 아니라 다양한 환경에서도 복원 작업을 수행할 수 있습니다. 또한 가상 네트워크를 지원하지 않는 환경에서 지원하는 환경까지 복원 작업이 허용됩니다.

지원되는 지역

Power Platform 환경과 엔터프라이즈 정책이 지원되는 Power Platform 및 Azure 지역에 있는지 확인하세요. 예를 들어, Power Platform 환경이 미국에 있는 경우 가상 네트워크와 서브넷은 eastus 및 westus Azure 지역에 있어야 합니다.

| Power Platform 지역 | Azure 지역 |

|---|---|

| 미국 | 미국 동부, 미국 서부 |

| 남아프리카 공화국 | 남아프리카 북부, 남아프리카 서부 |

| 영국 | 영국 남부, 영국 서부 |

| 일본 | 일본 동부, 일본 서부 |

| 인도 | 인도 중부, 인도 남부 |

| 프랑스 | 프랑스 중부, 프랑스 남부 |

| 유럽 | 서유럽, 북유럽 |

| 독일 | 독일 북부, 독일 중서부 |

| 스위스 | 스위스 북부, 스위스 서부 |

| 캐나다 | 캐나다 중부, 캐나다 동부 |

| 브라질 | 브라질 남부, 중남부 |

| 오스트레일리아 | 오스트레일리아 남동부, 오스트레일리아 동부 |

| 아시아 | 동아시아, 동남아시아 |

| UAE | 아랍에미리트 중부, 아랍에미리트 북부 |

| 대한민국 | 한국 남부, 한국 중부 |

| 노르웨이 | 노르웨이 서부, 노르웨이 동부 |

| 싱가포르 | 동남 아시아 |

| 스웨덴 | 스웨덴 중부 |

지원되는 서비스

다음 표에는 Power Platform에 대한 Virtual Network 지원을 위해 Azure 서브넷 위임을 지원하는 서비스가 나와 있습니다.

| 지역 | Power Platform 서비스 | Virtual Network 지원 가용성 |

|---|---|---|

| Dataverse | Dataverse 플러그 인 | 일반적으로 사용 가능 |

| 연결선 | 일반적으로 사용 가능 |

Power Platform 환경에 대한 Virtual Network 지원을 활성화하기 위한 고려 사항

Power Platform 환경에서 Virtual Network 지원을 사용하는 경우 Dataverse 플러그인 및 커넥터와 같이 지원되는 모든 서비스는 위임된 서브넷에서 런타임에 요청을 실행하며 네트워크 정책의 적용을 받습니다. 공개적으로 사용 가능한 리소스에 대한 호출이 중단되기 시작합니다.

중요

Power Platform 환경에 대한 가상 환경 지원을 활성화하기 전에 플러그인 및 커넥터의 코드를 확인해야 합니다. 비공개 연결을 사용하려면 URL과 연결을 업데이트해야 합니다.

예를 들어 플러그인은 공개적으로 사용 가능한 서비스에 연결을 시도할 수 있지만 네트워크 정책은 Virtual Network 내에서 공용 인터넷 액세스를 허용하지 않습니다. 네트워크 정책에 따라 플러그인으로부터의 호출이 차단됩니다. 차단된 통화를 방지하려면 Virtual Network에서 공개적으로 사용 가능한 서비스를 호스팅할 수 있습니다. 또는 서비스가 Azure에서 호스팅되는 경우 Power Platform 환경에서 Virtual Network 지원을 켜기 전에 서비스에서 프라이빗 엔드포인트를 사용할 수 있습니다.

자주 묻는 질문

Power Platform의 가상 네트워크 데이터 게이트웨이와 Azure Virtual Network 지원의 차이점은 무엇인가요?

가상 네트워크 데이터 게이트웨이는 온-프레미스 데이터 게이트웨이를 설정할 필요 없이 가상 네트워크 내에서 Azure 및 Power Platform 서비스에 액세스할 수 있게 해주는 관리형 게이트웨이입니다. 예를 들어 게이트웨이는 Power BI 및 Power Platform 데이터 흐름의 ETL(추출, 변환, 로드) 워크로드에 최적화되어 있습니다.

Power Platform의 Azure Virtual Network 지원은 Power Platform 환경에 대해 Azure 서브넷 위임을 사용합니다. 서브넷은 Power Platform 환경의 워크로드에서 사용됩니다. Power Platform API 워크로드는 요청이 수명이 짧고 다수의 요청에 최적화되어 있기 때문에 Virtual Network 지원을 사용합니다.

Power Platform 및 가상 네트워크 데이터 게이트웨이에 대한 Virtual Network 지원을 사용해야 하는 시나리오는 무엇입니까?

Power Platform에 대한 Virtual Network 지원은 Power BI 및 Power Platform 데이터 흐름을 제외하고 Power Platform의 모든 아웃바운드 연결 시나리오에 대해 유일하게 지원되는 옵션입니다.

Power BI 및 Power Platform 데이터 흐름은 가상 네트워크(vNet) 데이터 게이트웨이를 계속 사용합니다.

한 고객의 가상 네트워크 서브넷 또는 데이터 게이트웨이가 Power Platform의 다른 고객에 의해 사용되지 않도록 어떻게 보장합니까?

Power Platform의 Virtual Network 지원은 Azure 서브넷 위임을 사용합니다.

각 Power Platform 환경은 하나의 가상 네트워크 서브넷에 연결됩니다. 해당 환경의 호출만 해당 가상 네트워크에 액세스할 수 있습니다.

위임을 사용하면 가상 네트워크에 삽입해야 하는 Azure PaaS(Platform as a Service)에 대한 특정 서브넷을 지정할 수 있습니다.

Power Platform의 가상 네트워크 지원은 장애 조치(failover)를 지원합니까?

예, 설치 중에 기본 및 장애 조치(failover) 가상 네트워크와 서브넷을 위임해야 합니다.

한 지역의 Power Platform 환경을 다른 지역에서 호스팅되는 리소스에 어떻게 연결할 수 있나요?

Power Platform 환경에 연결된 Virtual Network는 Power Platform 환경의 지역에 있어야 합니다. Virtual Network가 다른 지역에 있는 경우 Power Platform 환경의 지역에 Virtual Network를 생성하고 Virtual Network 피어링을 사용하여 두 지역을 연결합니다.

위임된 서브넷의 아웃바운드 트래픽을 모니터링할 수 있나요?

있음. 네트워크 보안 그룹 및 방화벽을 사용하여 위임된 서브넷의 아웃바운드 트래픽을 모니터링할 수 있습니다.

Power Platform은 서브넷에서 몇 개의 IP 주소를 위임해야 합니까?

서브넷에서 최소 24개의 CIDR(Classless Inter-Domain Routing) 또는 255개의 IP 주소를 위임해야 합니다. 동일한 서브넷을 여러 환경에 위임하려는 경우 해당 서브넷에 더 많은 IP 주소가 필요할 수 있습니다.

내 환경이 서브넷 위임된 후에 플러그인이나 커넥터에서 인터넷 연결 호출을 할 수 있습니까?

있음. 플러그인이나 커넥터에서 인터넷 연결 호출을 할 수 있지만 서브넷은 Azure NAT 게이트웨이로 구성되어야 합니다.

"Microsoft.PowerPlatform/enterprisePolicies"에 위임된 후 서브넷 IP 주소 범위를 업데이트할 수 있습니까?

아니요 "Microsoft.PowerPlatform/enterprisePolicies"에 위임된 후에는 서브넷의 IP 주소 범위를 변경할 수 없습니다.

내 Virtual Network에는 사용자 지정 DNS가 구성되어 있습니다. Power Platform은 내 사용자 지정 DNS를 사용합니까?

있음. Power Platform은 위임된 서브넷을 보유하는 Virtual Network에서 구성된 사용자 지정 DNS를 사용하여 모든 엔드포인트를 확인합니다. 환경이 위임된 후 사용자 지정 DNS가 문제를 해결할 수 있도록 올바른 엔드포인트를 사용하도록 플러그인을 업데이트할 수 있습니다.

내 환경에는 ISV 제공 플러그인이 있습니다. 이러한 플러그인이 위임된 서브넷에서 실행됩니까?

있음. 모든 고객 플러그 인과 ISV 플러그 인은 서브넷을 사용하여 실행할 수 있습니다. ISV 플러그 인에 아웃바운드 연결이 있는 경우 해당 URL을 방화벽에 나열해야 할 수도 있습니다.

내 온-프레미스 엔드포인트 TLS 인증서가 잘 알려진 루트 인증 기관(CA)에서 서명되지 않았습니다. 알 수 없는 인증서를 지원합니까?

아니요 엔드포인트가 전체 체인이 포함된 TLS 인증서를 제공하는지 확인해야 합니다. 잘 알려진 CA 목록에 사용자 지정 루트 CA를 추가하는 것은 불가능합니다.

고객 테넌트 내에서 권장되는 Virtual Network 설정은 무엇입니까?

특정 토폴로지를 권장하지 않습니다. 그러나 고객은 허브 및 스포크 토폴로지 네트워크 모델을 널리 사용합니다.

Virtual Network를 활성화하려면 Azure 구독을 내 Power Platform 테넌트에 연결해야 합니까?

예, Power Platform 환경에 대한 Virtual Network 지원을 활성화하려면 Power Platform 테넌트와 연결된 Azure 구독이 있어야 합니다.

Power Platform은 Azure 서브넷 위임을 어떻게 사용합니까?

Power Platform 환경에 위임된 Azure 서브넷이 할당된 경우 Azure Virtual Network 주입을 사용하여 런타임 시 컨테이너를 위임된 서브넷에 삽입합니다. 이 프로세스 중에 컨테이너의 NIC(네트워크 인터페이스 카드)에 위임된 서브넷의 IP 주소가 할당됩니다. 호스트(Power Platform)와 컨테이너 간의 통신은 컨테이너의 로컬 포트를 통해 발생하며 트래픽은 Azure Fabric을 통해 흐릅니다.

Power Platform에 기존 Virtual Network를 사용할 수 있나요?

예, Virtual Network 내의 단일 새 서브넷이 Power Platform에 특별히 위임된 경우 Power Platform에 기존 Virtual Network를 사용할 수 있습니다. 이 위임된 서브넷은 다른 서비스를 호스팅해서는 안 된다는 점에 유의하는 것이 중요합니다.

Power Platform 환경이 캐나다에 있는 경우 미국 동부 2를 장애 조치(failover)로 사용할 수 있습니까?

적절한 장애 조치를 보장하려면 기본 및 장애 조치 서브넷이 각각 canadacentral 및 canadaeast에 프로비저닝되어야 합니다. 효과적인 장애 조치를 위해 각각 canadacentral 및 canadaeast 지역에 기본 및 장애 조치 서브넷을 생성합니다. 또한 useast2 지역의 리소스와의 연결을 지원하려면 useast2 지역의 가상 네트워크를 포함하여 기본 가상 네트워크와 장애 조치 가상 네트워크 간에 가상 네트워크 피어링을 설정합니다.

Dataverse 플러그인이란 무엇입니까?

Dataverse 플러그인은 Power Platform 환경에 배포할 수 있는 사용자 지정 코드 조각입니다. 이 플러그인은 이벤트(예: 데이터 변경) 중에 실행되거나 사용자 지정 API로 트리거되도록 구성할 수 있습니다. 자세히 알아보기: Dataverse 플러그인

Dataverse 플러그인은 어떻게 실행되나요?

Dataverse 플러그인은 컨테이너 내에서 작동합니다. Power Platform 환경에 위임된 서브넷이 할당되면 해당 서브넷 주소 공간의 IP 주소가 컨테이너의 NIC(네트워크 인터페이스 카드)에 할당됩니다. 호스트(Power Platform)와 컨테이너 간의 통신은 컨테이너의 로컬 포트를 통해 발생하며 트래픽은 Azure Fabric을 통해 흐릅니다.

동일한 컨테이너 내에서 여러 플러그인을 실행할 수 있나요?

있음. 특정 Power Platform 또는 Dataverse 환경에서 여러 플러그인이 동일한 컨테이너 내에서 작동할 수 있습니다. 각 컨테이너는 서브넷 주소 공간에서 하나의 IP 주소를 사용하며 각 컨테이너는 여러 요청을 실행할 수 있습니다.

인프라는 동시 플러그인 실행 증가를 어떻게 처리합니까?

동시 플러그인 실행 수가 증가하면 인프라는 로드를 수용하기 위해 자동으로 확장 또는 축소됩니다. Power Platform 환경에 위임된 서브넷에는 해당 Power Platform 환경의 워크로드에 대한 최대 실행량을 처리할 수 있는 충분한 주소 공간이 있어야 합니다.

Virtual Network 및 이와 관련된 네트워크 정책을 제어하는 사람은 누구입니까?

고객은 Virtual Network 및 관련 네트워크 정책에 대한 소유권과 제어권을 갖습니다. 반면에 Power Platform은 해당 Virtual Network 내의 위임된 서브넷에서 할당된 IP 주소를 사용합니다.

Azure 인식 플러그인이 Virtual Network를 지원하나요?

아니요, Azure 인식 플러그인은 Virtual Network를 지원하지 않습니다.