Microsoft Entra ID 사용하여 Azure Data Lake Storage Gen1로 최종 사용자 인증

Azure Data Lake Storage Gen1은 인증에 Microsoft Entra ID 사용합니다. Data Lake Storage Gen1 또는 Azure Data Lake Analytics 작동하는 애플리케이션을 작성하기 전에 Microsoft Entra ID 사용하여 애플리케이션을 인증하는 방법을 결정해야 합니다. 사용할 수 있는 두 가지 주요 옵션은 다음과 같습니다.

- 최종 사용자 인증(이 문서)

- 서비스 간 인증(위의 드롭다운에서 이 옵션을 선택)

둘 중 어떤 옵션을 사용하든 애플리케이션에는 OAuth 2.0 토큰이 제공됩니다. 이 토큰은 Data Lake Storage Gen1 또는 Azure Data Lake Analytics에 대한 각 요청에 연결됩니다.

이 문서에서는 최종 사용자 인증을 위한 Microsoft Entra 네이티브 애플리케이션을 만드는 방법에 대해 설명합니다. 서비스 대 서비스 인증을 위한 Microsoft Entra 애플리케이션 구성에 대한 지침은 Microsoft Entra ID 사용하여 Data Lake Storage Gen1 서비스-서비스 인증을 참조하세요.

사전 요구 사항

Azure 구독 Azure 평가판을 참조하세요.

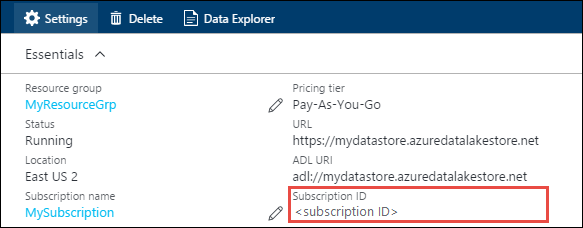

구독 ID. Azure Portal에서 검색할 수 있습니다. 예를 들어 Data Lake Storage Gen1 계정 블레이드에서 사용할 수 있습니다.

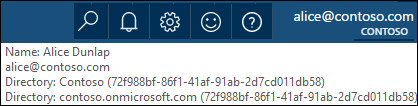

Microsoft Entra 도메인 이름입니다. Azure Portal의 오른쪽 위 모서리에 마우스를 이동하여 검색할 수 있습니다. 아래 스크린샷에서 도메인 이름은 contoso.onmicrosoft.com이며 괄호 안의 GUID는 테넌트 ID입니다.

Azure 테넌트 ID입니다. 테넌트 ID를 검색하는 방법에 대한 지침은 테넌트 ID 가져오기를 참조하세요.

최종 사용자 인증

최종 사용자가 Microsoft Entra ID 통해 애플리케이션에 로그인하도록 하려면 이 인증 메커니즘을 사용하는 것이 좋습니다. 애플리케이션은 로그인한 최종 사용자와 동일한 수준의 액세스로 Azure 리소스에 액세스할 수 있게 됩니다. 최종 사용자는 애플리케이션이 액세스를 유지할 수 있도록 주기적으로 자격 증명을 제공해야 합니다.

최종 사용자가 로그인하면 애플리케이션에 액세스 토큰과 새로 고침 토큰이 제공됩니다. 액세스 토큰은 Data Lake Storage Gen1 또는 Data Lake Analytics 각 요청에 연결되며 기본적으로 1시간 동안 유효합니다. 새로 고침 토큰을 사용하여 새 액세스 토큰을 가져올 수 있으며 기본적으로 최대 2주 동안 유효합니다. 최종 사용자 로그인에는 두 가지 방법을 사용할 수 있습니다.

OAuth 2.0 팝업 사용

애플리케이션은 최종 사용자가 자격 증명을 입력할 수 있는 OAuth 2.0 권한 부여 팝업을 트리거할 수 있습니다. 이 팝업은 필요한 경우 Microsoft Entra 2FA(2단계 인증) 프로세스에서도 작동합니다.

참고

이 방법은 Python 또는 Java용 Azure ADAL(AD 인증 라이브러리)에서 아직 지원되지 않습니다.

사용자 자격 증명에서 직접 전달

애플리케이션은 사용자 자격 증명을 직접 제공하여 Microsoft Entra ID 수 있습니다. 이 방법은 조직 ID 사용자 계정에서만 작동합니다. 또는 @live.com로 끝나는 @outlook.com 계정을 포함하여 개인/"라이브 ID" 사용자 계정과 호환되지 않습니다. 또한 이 방법은 Microsoft Entra 2FA(2단계 인증)가 필요한 사용자 계정과 호환되지 않습니다.

이 방법에는 무엇이 필요한가요?

- Microsoft Entra 도메인 이름입니다. 이 요구 사항은 이 문서의 필수 구성 요소에 이미 나열되어 있습니다.

- 테넌트 ID를 Microsoft Entra. 이 요구 사항은 이 문서의 필수 구성 요소에 이미 나열되어 있습니다.

- 네이티브 애플리케이션 Microsoft Entra ID

- Microsoft Entra 네이티브 애플리케이션의 애플리케이션 ID

- Microsoft Entra 네이티브 애플리케이션에 대한 리디렉션 URI

- 위임된 권한 설정

1단계: Active Directory 네이티브 애플리케이션 만들기

Microsoft Entra ID 사용하여 Data Lake Storage Gen1 최종 사용자 인증을 위한 Microsoft Entra 네이티브 애플리케이션을 만들고 구성합니다. 자세한 내용은 Microsoft Entra 애플리케이션 만들기를 참조하세요.

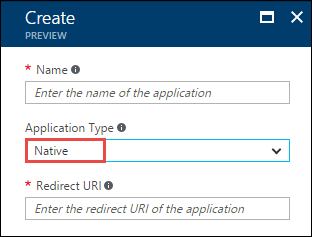

이 링크에 있는 지침을 수행하는 동안 다음 스크린샷과 같이 애플리케이션 유형으로 네이티브를 선택해야 합니다.

2단계: 애플리케이션 ID 및 리디렉션 URI 가져오기

애플리케이션 ID를 검색하려면 애플리케이션 ID 가져오기를 참조하세요.

리디렉션 URI를 검색하려면 다음 단계를 수행합니다.

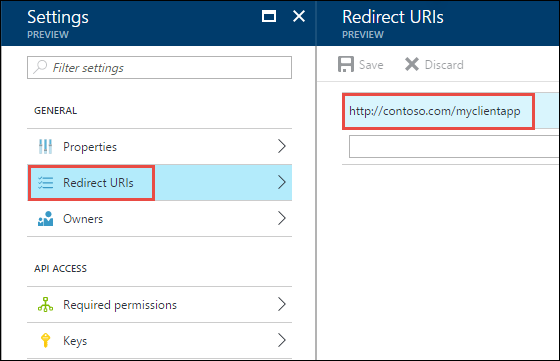

Azure Portal Microsoft Entra ID 선택하고 앱 등록 선택한 다음, 만든 Microsoft Entra 네이티브 애플리케이션을 찾아 선택합니다.

애플리케이션의 설정 블레이드에서 리디렉션 URI를 선택합니다.

표시되는 값을 복사합니다.

3단계: 사용 권한 설정

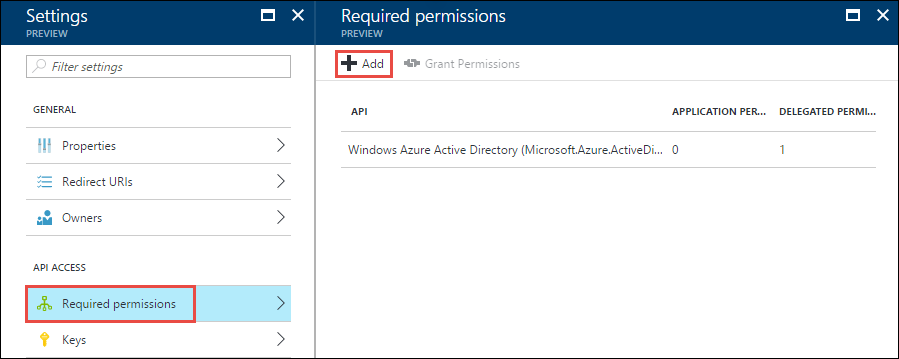

Azure Portal Microsoft Entra ID 선택하고 앱 등록 선택한 다음, 만든 Microsoft Entra 네이티브 애플리케이션을 찾아 선택합니다.

애플리케이션에 대한 설정 블레이드에서 필요한 권한을 선택한 다음, 추가를 선택합니다.

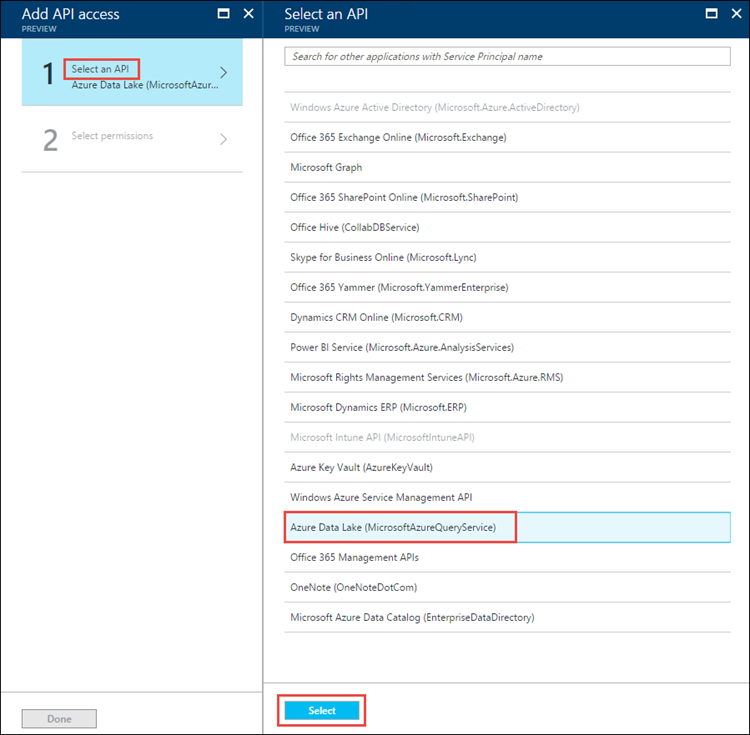

API 액세스 추가 블레이드에서 API 선택을 선택하고 Azure Data Lake를 선택한 다음 선택을 선택합니다.

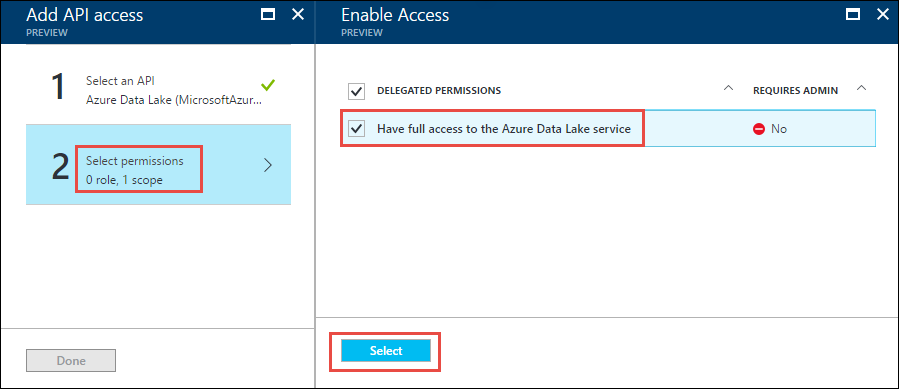

API 액세스 추가 블레이드에서 권한 선택을 선택하고 검사 상자를 선택하여 Data Lake Store에 대한 모든 권한을 부여한 다음 선택을 선택합니다.

완료를 선택합니다.

마지막 두 단계를 반복하여 Microsoft Azure Service Management API에 대한 권한도 부여합니다.

다음 단계

이 문서에서는 Microsoft Entra 네이티브 애플리케이션을 만들고 .NET SDK, Java SDK, REST API 등을 사용하여 작성하는 클라이언트 애플리케이션에 필요한 정보를 수집했습니다. 이제 Microsoft Entra 웹 애플리케이션을 사용하여 먼저 Data Lake Storage Gen1 인증한 다음 저장소에서 다른 작업을 수행하는 방법에 대해 설명한 다음 문서를 진행할 수 있습니다.