중요합니다

Azure 로그 통합 기능은 2019년 6월 15일까지 더 이상 사용되지 않습니다. AzLog 다운로드는 2018년 6월 27일에 비활성화되었습니다. 앞으로의 작업 지침을 얻으려면 게시물 "Azure Monitor를 사용하여 SIEM 도구와 통합"을 검토하십시오

SIEM(보안 인시던트 및 이벤트 관리) 공급업체에서 Azure Monitor 커넥터를 사용할 수 없는 경우에만 Azure 로그 통합을 사용해야 합니다.

Azure Log Integration을 사용하면 모든 자산에 대한 통합 보안 대시보드를 만들 수 있도록 SIEM에서 Azure 로그를 사용할 수 있습니다. Azure Monitor 커넥터의 상태에 대한 자세한 내용은 SIEM 공급업체에 문의하세요.

중요합니다

주요 관심사가 가상 머신 로그를 수집하는 경우 대부분의 SIEM 공급업체는 솔루션에 이 옵션을 포함합니다. SIEM 공급업체의 커넥터를 사용하는 것이 항상 기본 대안입니다.

이 문서는 Azure 로그 통합을 시작하는 데 도움이 됩니다. Azure Log Integration Service를 설치하고 Azure Diagnostics와 서비스를 통합하는 데 중점을 둡니다. 그런 다음, Azure Log Integration 서비스는 Azure Infrastructure as a Service에 배포된 가상 머신에서 Windows 보안 이벤트 채널에서 Windows 이벤트 로그 정보를 수집합니다. 이는 온-프레미스 시스템에서 사용할 수 있는 이벤트 전달 과 유사합니다.

비고

AZURE 로그 통합의 출력을 SIEM과 통합하는 작업은 SIEM 자체에서 수행됩니다. 자세한 내용은 온-프레미스 SIEM과 Azure Log Integration 통합을 참조하세요.

Azure Log Integration 서비스는 Windows Server 2008 R2 이상을 실행하는 물리적 컴퓨터 또는 가상 컴퓨터에서 실행됩니다(Windows Server 2016 또는 Windows Server 2012 R2를 사용하는 것이 좋습니다).

물리적 컴퓨터는 온-프레미스 또는 호스팅 사이트에서 실행할 수 있습니다. 가상 머신에서 Azure Log Integration 서비스를 실행하도록 선택하는 경우 가상 머신은 온-프레미스 또는 퍼블릭 클라우드(예: Microsoft Azure)에 있을 수 있습니다.

Azure Log Integration 서비스를 실행하는 물리적 또는 가상 머신에는 Azure 퍼블릭 클라우드에 대한 네트워크 연결이 필요합니다. 이 문서에서는 필요한 구성에 대한 세부 정보를 제공합니다.

필수 조건

최소한 Azure 로그 통합을 설치하려면 다음 항목이 필요합니다.

Azure 구독. 계정이 없는 경우 체험 계정등록할 수 있습니다.

WAD(Windows Azure Diagnostics) 로깅에 사용할 수 있는 스토리지 계정 입니다. 미리 구성된 스토리지 계정을 사용하거나 새 스토리지 계정을 만들 수 있습니다. 이 문서의 뒷부분에서는 스토리지 계정을 구성하는 방법을 설명합니다.

비고

시나리오에 따라 스토리지 계정이 필요하지 않을 수 있습니다. 이 문서에서 다루는 Azure Diagnostics 시나리오의 경우 스토리지 계정이 필요합니다.

두 시스템:

- Azure Log Integration 서비스를 실행하는 컴퓨터입니다. 이 컴퓨터는 나중에 SIEM으로 가져오는 모든 로그 정보를 수집합니다. 이 시스템:

- 온-프레미스 또는 Microsoft Azure에서 호스트할 수 있습니다.

- x64 버전의 Windows Server 2008 R2 SP1 이상을 실행하고 Microsoft .NET 4.5.1을 설치해야 합니다. 설치된 .NET 버전을 확인하려면 설치된 .NET Framework 버전 확인(Determine)을 참조하세요.

- Azure Diagnostics 로깅에 사용되는 Azure Storage 계정에 대한 연결이 있어야 합니다. 이 문서의 뒷부분에서는 연결을 확인하는 방법을 설명합니다.

- 모니터링하려는 컴퓨터입니다. Azure 가상 머신으로 실행되는 VM입니다. 이 컴퓨터의 로깅 정보는 Azure Log Integration Service 컴퓨터로 전송됩니다.

- Azure Log Integration 서비스를 실행하는 컴퓨터입니다. 이 컴퓨터는 나중에 SIEM으로 가져오는 모든 로그 정보를 수집합니다. 이 시스템:

Azure Portal을 사용하여 가상 머신을 만드는 방법에 대한 빠른 데모를 보려면 다음 비디오를 참조하세요.

배포 고려 사항

테스트하는 동안 최소 운영 체제 요구 사항을 충족하는 모든 시스템을 사용할 수 있습니다. 프로덕션 환경의 경우 부하를 확장하거나 스케일 아웃하도록 계획해야 할 수 있습니다.

Azure Log Integration 서비스의 여러 인스턴스를 실행할 수 있습니다. 그러나 물리적 또는 가상 머신당 하나의 서비스 인스턴스만 실행할 수 있습니다. 또한 WAD에 대한 Azure Diagnostics 스토리지 계정의 부하를 분산할 수 있습니다. 인스턴스에 제공할 구독 수는 용량을 기반으로 합니다.

비고

현재 Azure Log Integration 머신의 인스턴스(즉, Azure Log Integration 서비스를 실행하는 컴퓨터)를 스케일 아웃하는 시기 또는 스토리지 계정 또는 구독에 대한 구체적인 권장 사항은 없습니다. 이러한 각 영역에서 성능 관찰을 기반으로 크기 조정 결정을 내립니다.

성능을 향상시키기 위해 Azure Log Integration 서비스를 스케일 업하는 옵션도 있습니다. 다음 성능 메트릭은 Azure Log Integration 서비스를 실행하도록 선택한 컴퓨터의 크기를 조정하는 데 도움이 될 수 있습니다.

- 8 프로세서(코어) 컴퓨터에서 Azure Log Integration의 단일 인스턴스는 하루에 약 2,400만 개의 이벤트(시간당 약 1백만 개의 이벤트)를 처리할 수 있습니다.

- 4 프로세서(코어) 컴퓨터에서 Azure Log Integration의 단일 인스턴스는 하루에 약 150만 개의 이벤트(시간당 약 62,500개 이벤트)를 처리할 수 있습니다.

Azure 로그 통합 설치

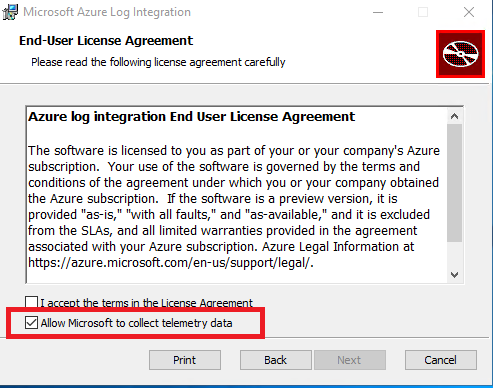

설정 루틴을 실행합니다. Microsoft에 원격 분석 정보를 제공할지 여부를 선택합니다.

Azure Log Integration 서비스는 설치된 컴퓨터에서 원격 분석 데이터를 수집합니다.

수집되는 원격 분석 데이터에는 다음이 포함됩니다.

- Azure 로그 통합을 실행하는 동안 발생하는 예외입니다.

- 처리된 쿼리 및 이벤트 수에 대한 메트릭입니다.

- 사용되는 Azlog.exe 명령줄 옵션에 대한 통계입니다.

비고

Microsoft에서 원격 분석 데이터를 수집하도록 허용하는 것이 좋습니다. Microsoft에서 원격 분석 데이터 수집 허용 확인란을 선택 취소하여 원격 분석 데이터 수집을 해제할 수 있습니다.

설치 프로세스는 다음 비디오에서 다룹니다.

설치 후 및 유효성 검사 단계

기본 설정을 완료하면 설치 후 및 유효성 검사 단계를 수행할 준비가 됩니다.

관리자 권한으로 PowerShell을 엽니다. 그런 다음, C:\Program Files\Microsoft Azure 로그 통합으로 이동합니다.

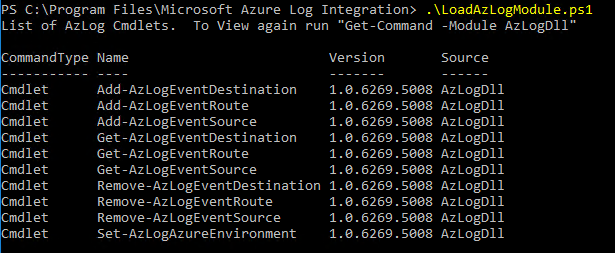

Azure 로그 통합 cmdlet을 가져옵니다. cmdlet을 가져오려면 스크립트

LoadAzlogModule.ps1를 실행합니다..\LoadAzlogModule.ps1를 입력한 후 Enter 키를 누르십시오(이 명령에서 .\의 사용에 주의하십시오). 다음 그림에 표시되는 것과 같은 내용이 표시됩니다.

다음으로, 특정 Azure 환경을 사용하도록 Azure 로그 통합을 구성합니다. Azure 환경은 작업하려는 Azure 클라우드 데이터 센터의 유형입니다. 현재 여러 Azure 환경이 있지만 관련 옵션은 AzureCloud 또는 AzureUSGovernment입니다. 관리자 권한으로 PowerShell을 실행하려면 C:\Program Files\Microsoft Azure 로그 통합에 있는지 확인합니다. 그런 다음, 다음 명령을 실행합니다.

Set-AzlogAzureEnvironment -Name AzureCloud( AzureCloud의 경우)미국 정부 Azure 클라우드를 사용하려면 -Name 변수에 AzureUSGovernment를 사용합니다. 현재 다른 Azure 클라우드는 지원되지 않습니다.

비고

명령이 성공하면 피드백을 받지 못합니다.

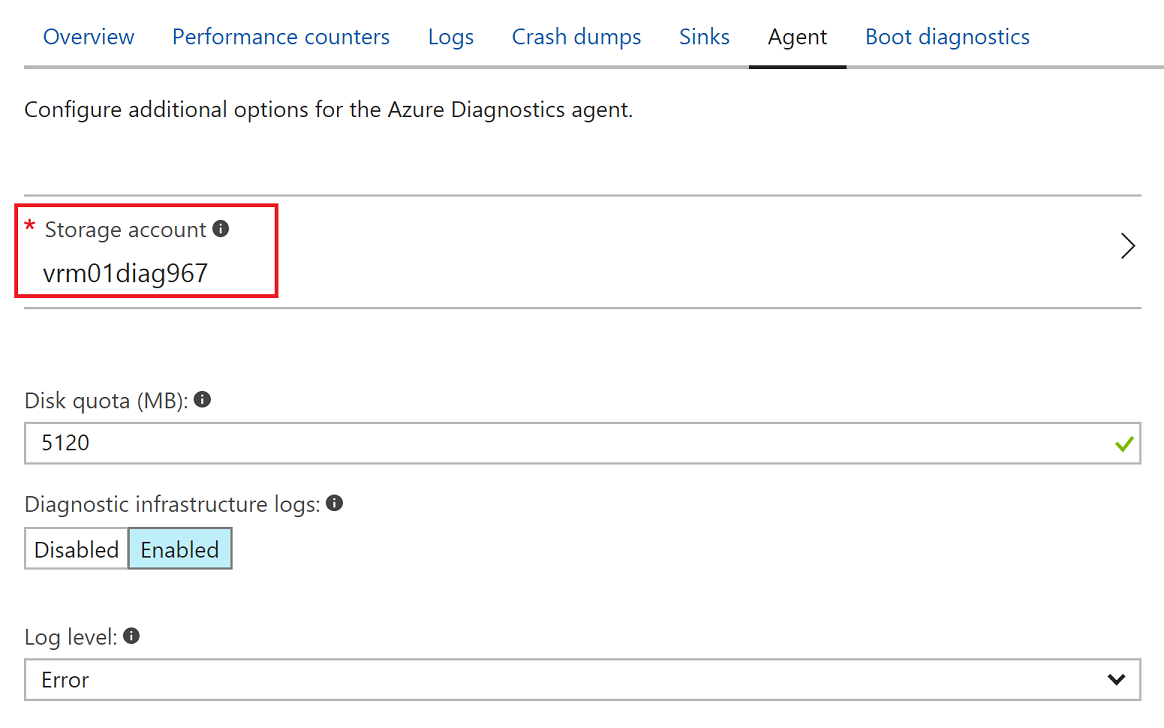

시스템을 모니터링하려면 Azure Diagnostics에 사용되는 스토리지 계정의 이름이 필요합니다. Azure Portal에서 가상 머신으로 이동합니다. 모니터링할 Windows 가상 머신을 찾습니다. 속성 섹션에서 진단 설정을 선택합니다. 그런 다음 에이전트를 선택합니다. 지정된 스토리지 계정 이름을 기록해 둡니다. 이후 단계에서 이 계정 이름이 필요합니다.

비고

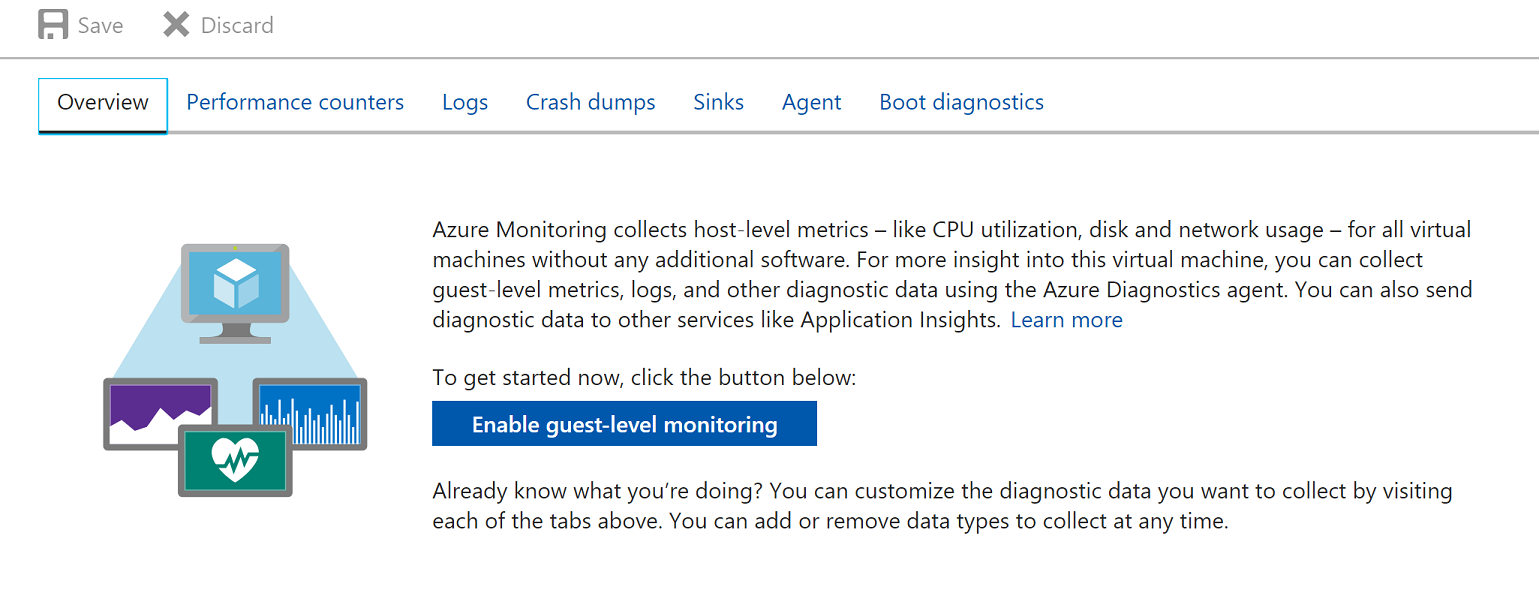

가상 머신을 만들 때 모니터링을 사용하도록 설정하지 않은 경우 이전 이미지와 같이 사용하도록 설정할 수 있습니다.

이제 Azure Log Integration 컴퓨터로 돌아갑니다. Azure 로그 통합을 설치한 시스템에서 스토리지 계정에 연결되어 있는지 확인합니다. Azure Log Integration Service를 실행하는 컴퓨터는 모니터링되는 각 시스템에서 Azure Diagnostics에 의해 기록되는 정보를 검색하기 위해 스토리지 계정에 액세스해야 합니다. 연결을 확인하려면 다음을 수행합니다.

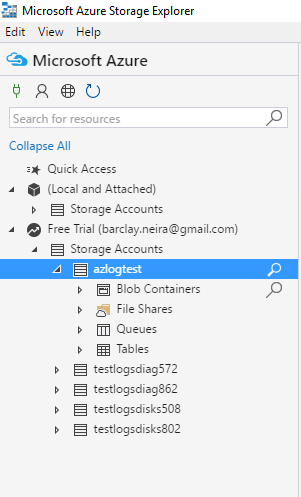

- Azure Storage Explorer을 다운로드하세요.

- 설치를 완료합니다.

- 설치가 완료되면 다음을 선택합니다. Microsoft Azure Storage Explorer 시작 확인란을 선택한 상태로 둡니다.

- Azure에 로그인합니다.

- Azure Diagnostics에 대해 구성한 스토리지 계정을 볼 수 있는지 확인합니다.

- 스토리지 계정 아래에 몇 가지 옵션이 표시됩니다. 테이블 아래에 WADWindowsEventLogsTable이라는 테이블이 표시됩니다.

가상 머신을 만들 때 모니터링을 사용하도록 설정하지 않은 경우 앞에서 설명한 대로 사용하도록 설정할 수 있습니다.

Windows VM 로그 통합

이 단계에서는 로그 파일이 포함된 스토리지 계정에 연결하도록 Azure Log Integration 서비스를 실행하는 컴퓨터를 구성합니다.

이 단계를 완료하려면 몇 가지 사항이 필요합니다.

- FriendlyNameForSource: Azure Diagnostics의 정보를 저장하도록 가상 머신에 대해 구성한 스토리지 계정에 적용할 수 있는 친숙한 이름입니다.

- StorageAccountName: Azure Diagnostics를 구성할 때 지정한 스토리지 계정의 이름입니다.

- StorageKey: Azure Diagnostics 정보가 이 가상 머신에 대해 저장되는 스토리지 계정의 스토리지 키입니다.

스토리지 키를 가져오려면 다음 단계를 완료합니다.

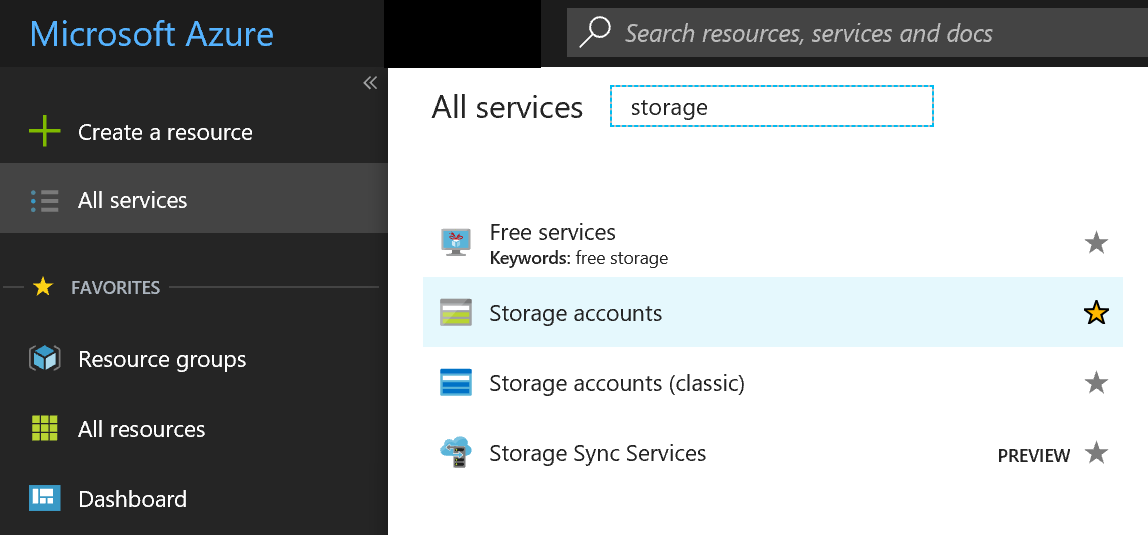

Azure Portal로 이동합니다.

탐색 창에서 모든 서비스를 선택합니다.

필터 상자에 Storage를 입력합니다. 그런 다음 , Storage 계정을 선택합니다.

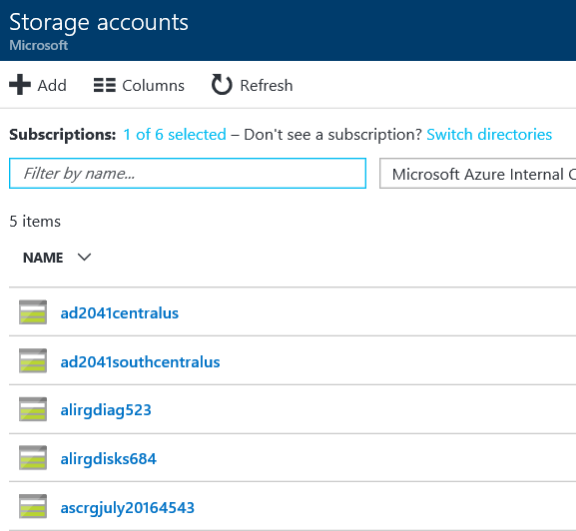

스토리지 계정 목록이 나타납니다. 로그 스토리지에 할당한 계정을 두 번 클릭합니다.

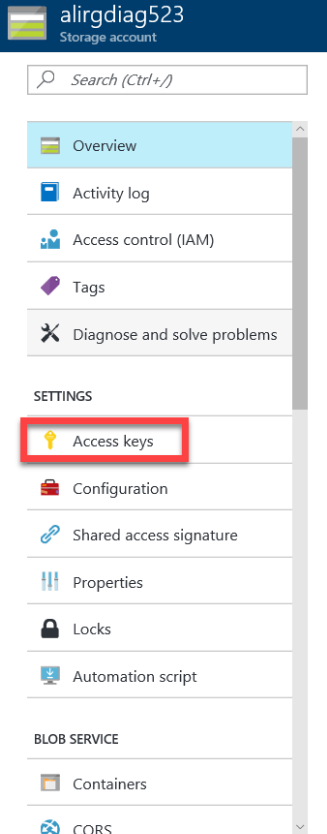

설정에서 액세스 키를 선택하십시오.

key1을 복사한 다음, 다음 단계에서 액세스할 수 있는 안전한 위치에 저장합니다.

Azure Log Integration을 설치한 서버에서 관리자 권한으로 명령 프롬프트 창을 엽니다. (PowerShell이 아닌 관리자 권한으로 명령 프롬프트 창을 열어야 합니다).

C:\Program Files\Microsoft Azure 로그 통합으로 이동합니다.

Azlog source add <FriendlyNameForTheSource> WAD <StorageAccountName> <StorageKey>명령을 실행합니다.예제:

Azlog source add Azlogtest WAD Azlog9414 fxxxFxxxxxxxxywoEJK2xxxxxxxxxixxxJ+xVJx6m/X5SQDYc4Wpjpli9S9Mm+vXS2RVYtp1mes0t9H5cuqXEw==이벤트 XML에 구독 ID를 표시하려면 구독 ID를 친숙한 이름에 추가합니다.

Azlog source add <FriendlyNameForTheSource>.<SubscriptionID> WAD <StorageAccountName> <StorageKey>예제:

Azlog source add Azlogtest.YourSubscriptionID WAD Azlog9414 fxxxFxxxxxxxxywoEJK2xxxxxxxxxixxxJ+xVJx6m/X5SQDYc4Wpjpli9S9Mm+vXS2RVYtp1mes0t9H5cuqXEw==

비고

최대 60분 동안 기다린 다음 스토리지 계정에서 가져온 이벤트를 봅니다. 이벤트를 보려면 Azure 로그 통합에서 이벤트 뷰어>Windows 로그>전달 이벤트를 선택합니다.

다음 비디오에서는 이전 단계를 다룹니다.

전달된 이벤트 폴더에 데이터가 표시되지 않는 경우

1시간 후에 전달된 이벤트 폴더에 데이터가 표시되지 않는 경우 다음 단계를 완료합니다.

- Azure Log Integration 서비스를 실행하는 컴퓨터를 확인합니다. Azure에 액세스할 수 있음을 확인합니다. 연결을 테스트하려면 브라우저에서 Azure Portal로 이동하세요.

- 사용자 계정 Azlog에 사용자\Azlog 폴더에 대한 쓰기 권한이 있는지 확인합니다.

- 파일 탐색기를 엽니다.

- C:\users로 이동합니다.

- C:\users\Azlog를 마우스 오른쪽 단추로 클릭합니다.

- 보안을 선택합니다.

- NT Service\Azlog를 선택합니다. 계정에 대한 사용 권한을 확인합니다. 이 탭에서 계정이 없거나 적절한 권한이 표시되지 않는 경우 이 탭에서 계정 권한을 부여할 수 있습니다.

- 명령을 실행할 때 명령에

Azlog source list추가된 스토리지 계정이 출력에Azlog source add나열되어 있는지 확인합니다. - Azure 로그 통합 서비스에서 오류가 보고되는지 확인하려면 이벤트 뷰어>Windows 로그>애플리케이션으로 이동합니다.

설치 및 구성 중에 문제가 발생하면 지원 요청을 만들 수 있습니다. 서비스를 위해 로그 통합을 선택하세요.

또 다른 지원 옵션은 Azure Log Integration MSDN 포럼입니다. MSDN 포럼에서 커뮤니티는 질문에 답변하고 Azure 로그 통합을 최대한 활용하는 방법에 대한 팁과 요령을 공유하여 지원을 제공할 수 있습니다. Azure Log Integration 팀은 이 포럼도 모니터링합니다. 그들은 할 수 있을 때마다 도움을 주었습니다.

Azure 활동 로그 통합

Azure 활동 로그는 Azure에서 발생한 구독 수준 이벤트에 대한 인사이트를 제공하는 구독 로그입니다. 여기에는 Azure Resource Manager 운영 데이터부터 Service Health 이벤트에 대한 업데이트에 이르기까지 다양한 데이터가 포함됩니다. Azure Security Center 경고도 이 로그에 포함됩니다.

비고

이 문서의 단계를 시도하기 전에 시작 문서를 검토하고 해당 단계를 완료해야 합니다.

Azure 활동 로그를 통합하는 단계

명령 프롬프트를 열고 다음 명령을 실행합니다.

cd c:\Program Files\Microsoft Azure Log Integration다음 명령을 실행합니다.

azlog createazureid이 명령은 Azure 로그인을 묻는 메시지를 표시합니다. 그런 다음, 이 명령은 로그인한 사용자가 관리자, 공동 관리자 또는 소유자인 Azure 구독을 호스팅하는 Azure AD 테넌트에 Azure Active Directory 서비스 주체를 만듭니다. 로그인한 사용자가 Azure AD 테넌트에서 게스트 사용자인 경우 명령이 실패합니다. Azure에 대한 인증은 Azure AD를 통해 수행됩니다. Azure Log Integration에 대한 서비스 주체를 만들면 Azure 구독에서 읽을 수 있는 액세스 권한이 부여된 Azure AD ID가 만들어집니다.

다음 명령을 실행하여 구독에 대한 활동 로그 읽기에 대한 이전 단계 액세스에서 만든 Azure Log Integration 서비스 주체에 권한을 부여합니다. 명령을 실행하려면 구독의 소유자여야 합니다.

Azlog.exe authorize subscriptionId본보기:AZLOG.exe authorize ba2c2367-d24b-4a32-17b5-4443234859다음 폴더를 확인하여 Azure Active Directory 감사 로그 JSON 파일이 만들어지는지 확인합니다.

- C:\Users\azlog\AzureResourceManagerJson

- C:\Users\azlog\AzureResourceManagerJsonLD

비고

JSON 파일의 정보를 SIEM(보안 정보 및 이벤트 관리) 시스템으로 가져오는 방법에 대한 구체적인 지침은 SIEM 공급업체에 문의하세요.

커뮤니티 지원은 Azure Log Integration MSDN 포럼통해 사용할 수 있습니다. 이 포럼을 사용하면 Azure Log Integration 커뮤니티의 사람들이 질문, 답변, 팁 및 요령으로 서로를 지원할 수 있습니다. 또한 Azure Log Integration 팀은 이 포럼을 모니터링하고 가능하면 언제든지 도움을 줍니다.

지원 요청을(를) 열 수도 있습니다. 지원을 요청하는 서비스로 로그 통합을 선택합니다.

다음 단계

Azure 로그 통합에 대한 자세한 내용은 다음 문서를 참조하세요. 이 문서의 단계를 시도하기 전에 시작 문서를 검토하고 해당 단계를 완료해야 합니다.

- Azure 로그 통합 소개 이 문서에서는 Azure 로그 통합, 주요 기능 및 작동 방식을 소개합니다.

- 파트너 구성 단계. 이 블로그 게시물에서는 파트너 솔루션 Splunk, HP ArcSight 및 IBM QRadar와 함께 작동하도록 Azure 로그 통합을 구성하는 방법을 보여 줍니다. SIEM 구성 요소를 구성하는 방법에 대한 현재 지침을 설명합니다. 자세한 내용은 SIEM 공급업체에 문의하세요.

- Azure Log Integration 자주 묻는 질문 (FAQ). 이 FAQ는 Azure 로그 통합에 대한 일반적인 질문에 답변합니다.

- Azure Security Center 경고를 Azure 로그 통합과 통합합니다. 이 문서에서는 Azure Diagnostics 및 Azure 활동 로그에서 수집되는 Security Center 경고 및 가상 머신 보안 이벤트를 동기화하는 방법을 보여 줍니다. Azure Monitor 로그 또는 SIEM 솔루션을 사용하여 로그를 동기화합니다.

- Azure Diagnostics 및 Azure 감사 로그에 대한 새로운 기능입니다. 이 블로그 게시물에서는 Azure 리소스 작업에 대한 인사이트를 얻는 데 도움이 되는 Azure 감사 로그 및 기타 기능을 소개합니다.