중요

Microsoft Purview 내부 위험 관리 IP 도난, 데이터 유출 및 보안 위반과 같은 잠재적인 악의적이거나 의도하지 않은 내부자 위험을 식별하기 위해 다양한 신호를 상호 연결합니다. 참가자 위험 관리를 사용하면 고객이 보안 및 규정 준수를 관리하는 정책을 만들 수 있습니다. 기본적으로 개인 정보 보호로 구축된 사용자는 기본적으로 가명화되며, 역할 기반 액세스 제어 및 감사 로그는 사용자 수준 개인 정보를 보장하는 데 도움이 됩니다.

내부 위험 관리 정책은 scope 있는 사용자와 경고에 대해 구성된 위험 지표 유형을 결정합니다. organization 모든 사용자에게 적용되는 보안 정책을 신속하게 만들거나 정책에서 관리를 위한 개별 사용자 또는 그룹을 정의할 수 있습니다. 정책은 콘텐츠 우선순위를 지원하여 여러 또는 특정 Microsoft Teams, SharePoint 사이트, 데이터 민감도 유형 및 데이터 레이블에 정책 조건을 집중합니다. 템플릿을 사용하여 특정 위험 지표를 선택하고 정책 지표의 이벤트 임곗값을 사용자 지정하여 위험 점수 및 경고 수준 및 빈도를 효과적으로 사용자 지정할 수 있습니다.

최신 분석 결과에 따라 정책 조건을 자동으로 정의하는 사용자 정책을 출발하여 빠른 데이터 유출 및 데이터 도난 정책을 구성할 수도 있습니다. 또한 위험 점수 부스터 및 변칙 검색은 중요도가 높거나 비정상적인 잠재적으로 위험한 사용자 활동을 식별하는 데 도움이 됩니다. 정책 창을 사용하면 경고 활동에 정책을 적용하는 시간 프레임을 정의할 수 있으며 정책 창은 활성화된 정책의 기간을 결정하는 데 사용됩니다.

내부 위험 관리 정책 구성 비디오에서 기본 제공 정책 템플릿을 사용하여 만든 정책이 잠재적 위험에 신속하게 대처할 수 있는 방법에 대한 개요를 확인하세요.

팁

Microsoft Security Copilot 시작하여 AI의 힘을 사용하여 더 스마트하고 빠르게 작업하는 새로운 방법을 알아봅니다. Microsoft Purview의 Microsoft Security Copilot 대해 자세히 알아보세요.

개인 정보 대시보드

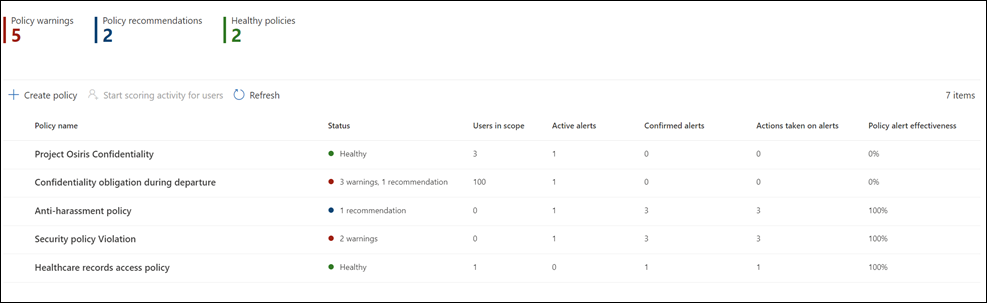

정책 dashboard 사용하면 organization 정책의 정책, 정책 상태를 빠르게 확인하고, 보안 정책에 사용자를 수동으로 추가하고, 각 정책과 관련된 경고의 상태 볼 수 있습니다.

- 정책 이름: 정책 워크플로의 정책에 할당된 이름입니다.

- 상태: 각 정책에 대한 상태 상태. 정책 경고 및 권장 사항의 수 또는 문제가 없는 정책에 대한 정상 상태를 표시합니다. 정책을 선택하여 경고 또는 권장 사항에 대한 상태 상태 세부 정보를 볼 수 있습니다.

- 활성 경고: 각 정책에 대한 활성 경고 수입니다.

- 확인된 경고: 지난 365일 동안 정책에서 발생한 총 경고 수입니다.

- 경고에 대해 수행된 작업: 지난 365일 동안 확인되거나 해제된 총 경고 수입니다.

- 정책 경고 효과: 확인된 총 경고에 의해 결정된 백분율은 경고에 대해 수행된 총 작업(지난 1년 동안 확인되거나 해제된 경고의 합계)으로 나뉩니다.

분석의 정책 권장 사항

내부 위험 분석을 사용하면 보안 및 규정 준수와 관련된 익명화된 사용자 활동을 집계하여 내부자 위험 정책을 구성하지 않고도 organization 잠재적인 내부자 위험을 평가할 수 있습니다. 이 평가는 organization 위험 수준이 높은 잠재적 영역을 식별하고 구성할 수 있는 참가자 위험 관리 정책의 유형 및 scope 결정하는 데 도움이 될 수 있습니다. 사용자 정책을 출발하여 데이터 유출 또는 데이터 도난 에 대한 분석 검사 결과에 대해 조치를 하기로 결정한 경우 이러한 결과에 따라 빠른 정책을 구성할 수도 있습니다.

내부 위험 분석 및 정책 권장 사항에 대한 자세한 내용은 내부 위험 관리 설정: 분석을 참조하세요.

참고

분석 인사이트에 액세스하려면 무제한 관리자여야 합니다. 관리 그룹이 권한에 미치는 영향을 알아봅니다.

빠른 정책

많은 조직에서 초기 정책을 시작하는 것은 어려울 수 있습니다. 참가자 위험 관리를 익숙하지 않거나 권장 작업을 사용하여 시작하는 경우 빠른 정책을 사용하여 새 정책을 만들고 구성할 수 있습니다. 빠른 정책 설정은 권장 모범 사례 또는 organization 최신 분석 검사 결과에서 자동으로 채워집니다. 예를 들어 분석 검사 organization 잠재적인 데이터 누출 활동을 감지한 경우 날짜 누수 빠른 정책에는 해당 활동을 검색하는 데 사용되는 지표가 자동으로 포함됩니다.

다음 빠른 정책 중에서 선택할 수 있습니다.

- 중요한 자산 보호: organization 가장 중요한 자산과 관련된 활동을 검색합니다. 이러한 자산이 손실되면 법적 책임, 재정적 손실 또는 평판 손상이 발생할 수 있습니다.

- 데이터 누수: organization 모든 사용자로부터 잠재적인 데이터 누출을 감지합니다. 이 오류는 중요한 정보를 실수로 과도하게 공유하는 것부터 악의적인 의도를 가진 데이터 도난까지 다양할 수 있습니다.

- 퇴사한 사용자에 의한 데이터 도난: 사용자가 사직 또는 종료 날짜에 가까워지거나 Microsoft Entra ID 삭제된 계정에 따라 잠재적인 데이터 도난을 감지합니다.

- Email 반출: 사용자가 organization 외부에서 중요한 자산을 전자 메일로 보낼 때를 검색합니다. 예를 들어 중요한 자산을 개인 전자 메일 주소로 전자 메일로 보낼 수 있습니다.

시작하려면 내부 위험 관리>정책으로 이동하고 정책 빠른 정책> 만들기를 선택합니다. 분석 보고서를 검토하는 경우 세부 정보> 보기시작을 선택하여 해당 영역에 대한 빠른 정책을 시작할 수 있습니다.

빠른 정책 워크플로를 시작하면 정책 설정을 검토하고 단일 선택 항목으로 정책을 구성합니다. 빠른 정책을 사용자 지정해야 하는 경우 정책을 만든 후 조건을 변경할 수 있습니다. 정책 경고가 있을 때마다 또는 정책이 높은 심각도 경고를 생성할 때마다 메일 알림 구성하여 빠른 정책에 대한 검색 결과를 최신 상태로 유지합니다.

참고

빠른 정책을 만들려면 무제한 관리자여야 합니다. 관리 그룹이 권한에 미치는 영향을 알아봅니다.

정책에서 콘텐츠 우선순위 지정

내부 위험 관리 정책은 저장된 위치, 콘텐츠 유형 또는 분류 방법에 따라 콘텐츠에 대해 더 높은 우선 순위를 지정하는 것을 지원합니다. 정책에서 검색한 모든 활동에 위험 점수를 할당할지 아니면 우선 순위 콘텐츠가 포함된 활동만 할당할지 선택할 수도 있습니다. 콘텐츠를 우선순위로 지정하면 관련 활동의 위험 점수가 증가하므로 심각도가 높은 경고를 생성할 가능성이 커집니다. 그러나 관련 콘텐츠에 기본 제공 또는 사용자 지정 중요한 정보 유형이 포함되어 있거나 정책에서 우선순위로 지정되지 않은 경우 일부 활동은 경고를 아예 생성하지 않습니다.

예를 들어 조직에 극비 프로젝트를 위한 전용 SharePoint 사이트가 있습니다. 이 SharePoint 사이트의 정보에 대한 데이터 유출로 인해 프로젝트가 손상될 수 있으며 프로젝트의 성공에 상당한 영향을 미칠 수 있습니다. 데이터 유출 정책에서 이 SharePoint 사이트의 우선순위를 지정하면 적격 활동에 대한 위험 점수가 자동으로 증가합니다. 이 우선순위 지정은 이러한 활동이 내부 위험 경고를 생성할 가능성을 높이고 경고의 심각도 수준을 높입니다.

또한 이 프로젝트의 우선 순위 콘텐츠만 포함하는 SharePoint 사이트 활동에 이 정책을 집중하도록 선택할 수 있습니다. 위험 점수가 할당되고 지정된 활동에 우선 순위 콘텐츠가 포함된 경우에만 경고가 생성됩니다. 우선 순위 콘텐츠가 없는 활동은 점수가 매기지 않지만 경고가 생성되면 계속 검토할 수 있습니다.

중요

누적 반출 활동은 우선 순위가 지정된 콘텐츠가 포함되어 있는지 여부에 관계없이 항상 위험 점수를 받습니다.

다음 정책 템플릿은 우선 순위 콘텐츠 선택을 지원합니다.

- 데이터 유출

- 우선순위 사용자의 데이터 유출

- 위험한 사용자에 의한 데이터 유출

- 퇴사하는 직원의 데이터 도난

참고

우선 순위 콘텐츠가 포함된 활동에 대해서만 경고를 생성하도록 정책을 구성하는 경우 위험 점수 부스터에 변경 내용이 적용되지 않습니다.

정책 워크플로에서 참가자 위험 관리 정책을 만들 때 다음 우선 순위 중에서 선택할 수 있습니다.

- SharePoint 사이트: 정의된 SharePoint 사이트의 모든 파일 형식과 연결된 모든 활동에는 더 높은 위험 점수가 할당됩니다. 정책을 구성하고 우선 순위 SharePoint 사이트를 선택하는 사용자는 액세스 권한이 있는 SharePoint 사이트를 선택할 수 있습니다. 현재 사용자가 정책을 선택할 수 없는 SharePoint 사이트를 사용할 수 없는 경우 필요한 권한이 있는 다른 사용자가 나중에 정책에 대한 사이트를 선택하거나 현재 사용자에게 필요한 사이트에 대한 액세스 권한을 부여받아야 합니다.

- 중요한 정보 유형: 중요한 정보 유형을 포함하는 콘텐츠와 관련된 모든 활동에는 더 높은 위험 점수가 할당됩니다.

- 민감도 레이블: 특정 민감도 레이블이 적용된 콘텐츠와 관련된 모든 활동에는 더 높은 위험 점수가 할당됩니다.

- 파일 확장명: 특정 파일 확장자를 가진 콘텐츠와 관련된 모든 활동입니다. 정책 워크플로에서 우선 순위를 지정할 파일 확장자를 선택하는 데이터 도난/누수 정책을 구성하는 사용자는 정책에서 우선 순위를 지정할 최대 50개의 파일 확장자를 정의할 수 있습니다. 입력된 확장은 우선 순위가 지정된 확장의 첫 번째 문자로 '.'를 포함하거나 생략할 수 있습니다.

- 학습 가능한 분류자: 학습 가능한 분류기에 포함된 콘텐츠와 관련된 모든 활동입니다. 정책 워크플로에서 학습 가능한 분류자를 선택하는 정책을 구성하는 사용자는 최대 5개의 학습 가능한 분류자를 선택하여 정책에 적용할 수 있습니다. 이러한 분류자는 사회 보장, 신용 카드 또는 은행 계좌 번호 또는 organization 만든 사용자 지정 분류자와 같은 중요한 정보의 패턴을 식별하는 기존 분류자일 수 있습니다.

시퀀스 검색

위험 관리 작업은 격리된 이벤트로 발생하지 않을 수 있습니다. 이러한 위험은 종종 더 큰 이벤트 시퀀스의 일부입니다. 시퀀스는 상승된 위험을 제안할 수 있는 둘 이상의 잠재적으로 위험한 활동이 차례로 수행된 그룹입니다. 이러한 관련 사용자 활동을 식별하는 것은 전반적인 위험을 평가하는 데 중요한 부분입니다. 데이터 도난 또는 데이터 누출 정책에 대해 시퀀스 검색을 선택하면 내부 위험 관리 사례 내의 사용자 활동 탭에 시퀀스 정보 활동의 인사이트가 표시됩니다. 다음 정책 템플릿은 시퀀스 탐지를 지원합니다.

- 데이터 유출

- 우선순위 사용자의 데이터 유출

- 위험한 사용자에 의한 데이터 유출

- 퇴사하는 직원의 데이터 도난

- 위험한 AI 사용

이러한 내부 위험 관리 정책은 특정 지표와 발생 순서를 사용하여 각 단계를 위험 순서로 검색할 수 있습니다. 선택한 시퀀스 검색은 정책 설정 워크플로에 표시된 순서대로 위험 시퀀스만 검색합니다. 우선 순위 사용자 템플릿에 의한 데이터 누 수 및 데이터 누수 에서 만든 정책의 경우 정책을 트리거하는 시퀀스를 선택할 수도 있습니다. 파일 이름은 시퀀스에서 활동을 매핑할 때 사용됩니다. 이러한 위험은 활동의 네 가지 주요 범주로 구성됩니다.

- 컬렉션: scope 내 정책 사용자가 다운로드 활동을 검색합니다. 위험 관리 작업의 예로는 SharePoint 사이트, 타사 클라우드 서비스, 허용되지 않는 도메인에서 파일 다운로드 또는 압축된 폴더로 파일 이동이 포함됩니다.

- 반출: scope 정책 사용자가 내부 및 외부 원본에 대한 공유 또는 추출 활동을 검색합니다. 위험 관리 작업의 예로는 organization 첨부 파일이 있는 전자 메일을 외부 받는 사람에게 보내는 작업이 포함됩니다.

- 난독 처리: scope 정책 사용자에 의해 잠재적으로 위험한 활동의 마스킹을 검색합니다. 위험 관리 작업의 예로는 디바이스의 파일 이름 바꾸기가 포함됩니다.

- 정리: scope 정책 사용자의 삭제 활동을 검색합니다. 위험 관리 작업의 예로는 디바이스에서 파일을 삭제하는 작업이 포함됩니다.

참고

시퀀스 검색은 Insider Risk Management에 대한 전역 설정에서 사용하도록 설정된 지표를 사용합니다. 적절한 지표를 선택하지 않으면 정책 워크플로의 시퀀스 검색 단계에서 이러한 지표를 켤 수 있습니다.

정책에서 구성할 때 각 시퀀스 탐지 유형에 대한 개별 임곗값 설정을 사용자 지정할 수 있습니다. 이러한 임계값 설정은 시퀀스 유형과 연결된 파일의 볼륨에 따라 경고를 조정합니다.

참고

시퀀스에는 설정 구성에 따라 위험 점수 매기기에서 제외되는 하나 이상의 이벤트가 포함될 수 있습니다. 예를 들어 organization 전역 제외 설정을 사용하여 .png 파일이 일반적으로 위험하지 않으므로 위험 점수 매기기에서 .png 파일을 제외할 수 있습니다. 그러나 .png 파일을 사용하여 악의적인 활동을 난독 분석할 수 있습니다. 이러한 이유로 위험 점수 매기기에서 제외된 이벤트가 난독 처리 작업으로 인해 시퀀스의 일부인 경우 시퀀스의 컨텍스트에서 흥미로울 수 있으므로 이벤트가 시퀀스에 포함됩니다. 시퀀스의 일부인 제외가 활동 탐색기에 표시되는 방법에 대해 자세히 알아봅니다.

사용자 활동 보기에서 시퀀스 검색 관리에 대한 자세한 내용은 참가자 위험 관리 사례: 사용자 활동을 참조하세요.

누적 반출 검색

기본적으로 개인 정보 보호가 켜져 있는 내부 위험 지표는 내부자 위험 정책에 대한 scope 사용자에 대해 매일 평가될 때 비정상적인 수준의 위험 활동을 식별하는 데 도움이 됩니다. 누적 반출 검색은 기계 학습 모델을 사용하여 사용자가 특정 시간 동안 수행하는 반출 활동이 여러 반출 활동 유형에 대해 지난 30일 동안 organization 사용자가 수행한 정상 양을 초과하는 경우를 식별하는 데 도움이 됩니다. 예를 들어 사용자가 지난 한 달 동안 대부분의 사용자보다 더 많은 파일을 공유한 경우 이 활동이 검색되고 누적 반출 활동으로 분류됩니다.

내부 위험 관리 분석가 및 조사자는 누적 반출 검색 인사이트를 사용하여 일반적으로 경고를 생성하지는 않지만 organization 일반적인 것보다 많은 반출 활동을 식별할 수 있습니다. 일부 예는 사용자가 며칠 동안 데이터를 느리게 유출하거나 사용자가 organization 대한 데이터 공유를 위해 평소보다 더 많은 여러 채널에서 데이터를 반복적으로 공유하거나 피어 그룹과 비교할 때 발생할 수 있습니다.

참고

기본적으로 누적 반출 검색은 organization 표준에 비해 사용자의 누적 반출 활동을 기반으로 위험 점수를 생성합니다. 내부 위험 관리 설정 페이지의 정책 표시기 섹션에서 누적 반출 검색 옵션을 사용하도록 설정할 수 있습니다.

위험 점수는 정책에서 우선 순위 콘텐츠로 구성된 민감도 레이블이 있는 SharePoint 사이트, 중요한 정보 유형 및 콘텐츠에 대한 누적 반출 활동 또는 Microsoft Purview Information Protection 높은 우선 순위로 구성된 레이블과 관련된 활동에 할당됩니다.

다음 정책 템플릿을 사용하는 경우 누적 반출 탐지가 기본적으로 사용됩니다.

- 데이터 유출

- 우선순위 사용자의 데이터 유출

- 위험한 사용자에 의한 데이터 유출

- 퇴사하는 직원의 데이터 도난

중요

우선 순위 콘텐츠가 포함된 활동만 채점하는 옵션은 누적 반출 활동에는 적용되지 않습니다. 누적 반출 활동은 우선 순위가 지정된 콘텐츠가 포함되어 있는지 여부에 관계없이 항상 위험 점수를 받습니다.

누적 반출 검색을 위한 피어 그룹

Insider Risk Management는 사용자가 수행한 반출 활동을 분석하기 위한 세 가지 유형의 피어 그룹을 식별합니다. 사용자에 대해 정의된 피어 그룹은 다음 조건을 기반으로 합니다.

SharePoint 사이트: 참가자 위험 관리는 유사한 SharePoint 사이트에 액세스하는 사용자를 기반으로 피어 그룹을 식별합니다.

유사한 organization: organization 계층 구조에 따라 보고서 및 팀 구성원이 있는 사용자입니다. 이 옵션을 사용하려면 organization Microsoft Entra ID 사용하여 organization 계층 구조를 유지 관리해야 합니다.

비슷한 직종: 조직 거리와 유사한 직종이 조합된 사용자입니다. 예를 들어 동일한 organization 잠재 고객 영업 관리자로 유사한 역할 지정을 가진 선임 Sales Manager 직위가 있는 사용자는 유사한 직위로 식별됩니다. 이 옵션을 사용하려면 organization Microsoft Entra ID 사용하여 organization 계층 구조, 역할 지정 및 직위 유지 관리가 필요합니다. organization 구조 및 직위용으로 구성된 Microsoft Entra ID 없는 경우 Insider Risk Management는 일반적인 SharePoint 사이트를 기반으로 피어 그룹을 식별합니다.

누적 반출 검색을 사용하도록 설정하면 organization organization 계층 구조 및 직함 등 microsoft Purview 포털과 Microsoft Entra 데이터를 공유하는 데 동의합니다. organization 이 정보를 유지하기 위해 Microsoft Entra ID 사용하지 않는 경우 검색 정확도가 낮을 수 있습니다.

참고

누적 반출 검색은 정책에서 선택한 내부 위험 관리 및 반출 지표에 대한 전역 설정에서 사용하도록 설정된 반출 지표를 사용합니다. 따라서 누적 반출 탐지는 선택한 필요한 반출 지표에 대해서만 평가됩니다. 우선 순위 콘텐츠에 구성된 민감도 레이블 에 대한 누적 반출 활동은 더 높은 위험 점수를 생성합니다.

데이터 도난 또는 데이터 유출 정책에 대해 누적 반출 검색을 사용하도록 설정하면 내부 위험 관리 사례 내의 사용자 활동 탭에 누적 반출 활동의 인사이트가 표시됩니다. 사용자 활동 관리에 대한 자세한 내용은 참가자 위험 관리 사례: 사용자 활동을 참조하세요.

정책 상태

참고

정책이 하나 이상의 관리 단위로 범위가 지정된 경우 범위가 지정된 정책에 대한 정책 상태만 볼 수 있습니다. 무제한 관리자인 경우 테넌트의 모든 정책에 대한 정책 상태를 볼 수 있습니다.

정책 상태 상태 참가자 위험 관리 정책의 잠재적인 문제에 대한 인사이트를 제공합니다. 정책 탭의 상태 열은 사용자 활동이 보고되지 않거나 활동 경고 수가 비정상적인 이유를 방지할 수 있는 정책 문제에 대해 경고할 수 있습니다. 정책 상태는 정책이 정상 상태이며 주의 또는 구성 변경이 필요하지 않음을 확인할 수도 있습니다.

중요

정책 상태에 액세스하려면 내부 위험 관리 또는 내부 위험 관리 관리자 역할이 있어야 합니다.

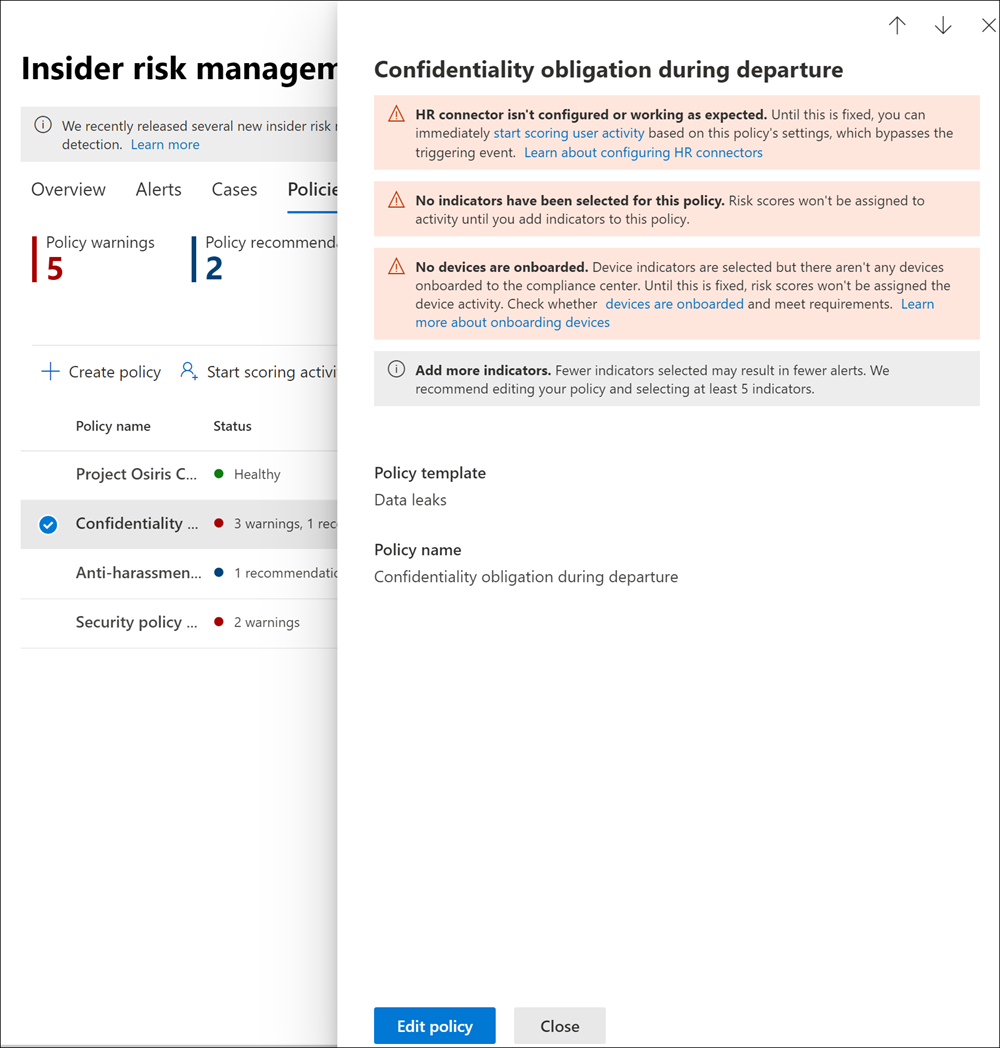

정책에 문제가 있는 경우 정책 상태에는 정책 문제를 해결하기 위한 조치를 하는 데 도움이 되는 알림 경고 및 권장 사항이 표시됩니다. 이러한 알림은 다음 문제를 해결하는 데 도움이 될 수 있습니다.

- 불완전한 구성이 있는 정책. 이러한 문제에는 정책 또는 기타 불완전한 정책 구성 단계에서 누락된 사용자 또는 그룹이 포함될 수 있습니다.

- 표시기 구성 문제가 있는 정책. 지표는 각 정책에서 중요한 부분입니다. 지표가 구성되지 않았거나 너무 적은 지표를 선택한 경우 정책은 위험한 활동을 예상대로 평가하지 않을 수 있습니다.

- 정책 트리거가 작동하지 않거나 정책 트리거 요구 사항이 제대로 구성되지 않았습니다. 정책 기능은 정책의 사용자에게 위험 점수 할당을 활성화하기 위해 트리거 이벤트를 효과적으로 검색하기 위해 다른 서비스 또는 구성 요구 사항에 따라 달라질 수 있습니다. 이러한 종속성에는 커넥터 구성, 엔드포인트용 Microsoft Defender 경고 공유 또는 데이터 손실 방지 정책 구성 설정과 관련된 문제가 포함될 수 있습니다.

- 볼륨 제한이 제한에 가까워지거나 초과되고 있습니다. 내부 위험 관리 정책은 수많은 Microsoft 365 서비스 및 엔드포인트를 사용하여 위험 활동 신호를 집계합니다. 정책의 사용자 수에 따라 볼륨 제한으로 위험 활동의 식별 및 보고가 지연될 수 있습니다. 이 문서의 정책 템플릿 제한 섹션에서 이러한 제한에 대해 자세히 알아보세요.

정책의 상태 상태 빠르게 보려면 정책 탭 및상태 열을 탐색합니다. 각 정책에 대한 다음 정책 상태 상태 옵션이 표시됩니다.

- 정상: 정책으로 식별된 문제가 없습니다.

- 권장 사항: 정책이 예상대로 작동하지 못할 수 있는 정책 관련 문제입니다.

- 경고: 잠재적으로 위험한 활동을 식별하지 못할 수 있는 정책의 문제입니다.

권장 사항 또는 경고에 대한 자세한 내용은 정책 탭에서 정책을 선택하여 정책 세부 정보 카드를 엽니다. 이러한 문제를 해결하는 방법에 대한 지침을 포함하여 권장 사항 및 경고에 대한 자세한 내용은 세부 정보 카드 알림 섹션에 표시됩니다.

알림 메시지

다음 표를 사용하여 잠재적인 문제를 해결하기 위해 수행할 권장 사항 및 경고 알림 및 작업에 대해 자세히 알아봅니다.

| 알림 메시지 | 정책 템플릿 | 원인/이 작업을 시도해 해결 |

|---|---|---|

| 정책이 활동에 위험 점수를 할당하지 않음 | 모든 정책 템플릿 | 정책에서 활동에 위험 점수를 할당할 수 있도록 정책 scope 및 트리거 이벤트 구성을 검토할 수 있습니다. 1. 정책에 대해 선택된 사용자를 검토합니다. 사용자가 거의 선택되지 않은 경우 추가 사용자를 선택할 수 있습니다. 2. HR 커넥터를 사용하는 경우 HR 커넥터가 올바른 데이터를 보내는지 확인합니다. 3. DLP 정책을 트리거 이벤트로 사용하는 경우 DLP 정책 구성을 검사 이 정책에서 사용하도록 구성되었는지 확인합니다. 4. 보안 위반 정책의 경우 내부 위험 설정 > 지능형 검색에서 선택한 엔드포인트용 Microsoft Defender 경고 심사 상태 검토합니다. 경고 필터가 너무 좁지 않은지 확인합니다. |

| 정책이 알림을 생성하지 않았습니다. | 모든 정책 템플릿 | 가장 관련성이 큰 채점 활동을 분석할 수 있도록 정책 구성을 검토할 수 있습니다. 1. 점수를 매기려는 지표를 선택했는지 확인합니다. 선택한 지표가 많을수록 더 많은 활동에 위험 점수가 할당됩니다. 2. 정책에 대한 임곗값 사용자 지정을 검토합니다. 선택한 임계값이 organization 위험 허용 오차와 일치하지 않는 경우 원하는 임계값에 따라 경고가 생성되도록 선택을 조정합니다. 3. 정책에 대해 선택한 사용자 및 그룹을 검토합니다. 해당하는 모든 사용자 및 그룹을 선택했는지 확인합니다. 4. 보안 위반 정책의 경우 설정에서 지능형 탐지에서 엔드포인트용 Microsoft Defender 경고에 대해 점수를 매기려는 경고 심사 상태를 선택했는지 확인합니다. |

| 이 정책에 포함된 사용자 또는 그룹이 없습니다. | 모든 정책 템플릿 | 사용자 또는 그룹은 정책에 할당되지 않습니다. 정책을 편집하고 정책에 대한 사용자 또는 그룹을 선택합니다. |

| 이 정책에 대해 선택된 지표가 없습니다. | 모든 정책 템플릿 | 정책에 대한 지표가 선택되지 않았습니다. 정책을 편집하고 정책에 적합한 정책 지표를 선택합니다. |

| 이 정책에 우선순위 사용자 그룹이 포함되어 있지 않습니다. | - 우선순위 사용자의 데이터 유출 - 우선순위 사용자의 보안 정책 위반 |

우선순위 사용자 그룹은 정책에 할당되지 않습니다. 참가자 위험 관리 설정에서 우선 순위 사용자 그룹을 구성하고 우선 순위 사용자 그룹을 정책에 할당합니다. |

| 이 정책에 대해 트리거링 이벤트가 선택되지 않았습니다. | 모든 정책 템플릿 | 트리거링 이벤트가 정책에 대해 구성되지 않았습니다. 정책을 편집하고 트리거링 이벤트를 선택할 때까지 위험 점수가 사용자 활동에 할당되지 않습니다. |

| HR 커넥터가 구성되지 않았거나 예상대로 작동하지 않습니다. | - 퇴사하는 직원의 데이터 도난 - 퇴사하는 사용자의 보안 정책 위반 - 위험한 사용자에 의한 데이터 유출 - 위험한 사용자의 보안 정책 위반 |

HR 커넥터에 문제가 있습니다. 1. HR 커넥터를 사용하는 경우 HR 커넥터가 올바른 데이터를 보내는지 확인합니다. 또는 2. Microsoft Entra 계정 삭제 트리거 이벤트를 선택합니다. |

| 온보딩된 장치가 없습니다. | - 퇴사하는 직원의 데이터 도난 - 데이터 누수 - 위험한 사용자에 의한 데이터 유출 - 우선순위 사용자의 데이터 유출 |

디바이스 표시기가 선택되었지만 Microsoft Purview 포털에 온보딩된 디바이스가 없습니다. 장치가 온보딩되고 요구 사항을 충족하는지 확인하세요. |

| HR 커넥터가 최근에 데이터를 업로드하지 않았습니다. | - 퇴사하는 직원의 데이터 도난 - 퇴사하는 사용자의 보안 정책 위반 - 위험한 사용자에 의한 데이터 유출 - 위험한 사용자의 보안 정책 위반 |

HR 커넥터는 7일 이상 데이터를 가져오지 않았습니다. HR 커넥터가 올바르게 구성되고 데이터를 보내는지 확인합니다. |

| 현재 HR 커넥터의 상태 검사 수 없습니다. 나중에 다시 검사. | - 퇴사하는 직원의 데이터 도난 - 퇴사하는 사용자의 보안 정책 위반 - 위험한 사용자에 의한 데이터 유출 - 위험한 사용자의 보안 정책 위반 |

내부 위험 관리 솔루션은 HR 커넥터의 상태 검사 수 없습니다. HR 커넥터가 올바르게 구성되고 데이터를 보내는지 확인하거나 돌아와서 정책 상태를 확인합니다. |

| DLP 정책이 트리거링 이벤트로 선택되지 않았습니다. | - 데이터 누수 - 우선순위 사용자의 데이터 유출 |

DLP 정책이 트리거 이벤트로 선택되지 않았거나 선택한 DLP 정책이 삭제되었습니다. 정책을 편집하고 활성 DLP 정책을 선택하거나 정책 구성에서 '사용자가 반출 활동 수행'을 트리거링 이벤트로 선택합니다. |

| 이 정책에 사용되는 DLP 정책이 꺼져 있습니다. | - 데이터 누수 - 우선순위 사용자의 데이터 유출 |

이 정책에 사용되는 DLP 정책이 꺼져 있습니다. 1. 이 정책에 할당된 DLP 정책을 켭니다. 또는 2. 정책을 편집하고 새 DLP 정책을 선택하거나 정책 구성에서 '사용자가 반출 활동 수행'을 트리거링 이벤트로 선택합니다. |

| DLP 정책이 요구 사항을 충족하지 않습니다. | - 데이터 누수 - 우선순위 사용자의 데이터 유출 |

트리거링 이벤트로 사용되는 DLP 정책은 높은 심각도 경고를 생성하도록 구성해야 합니다. 1. DLP 정책을 편집하여 적용 가능한 경고를 높은 심각도로 할당합니다. 또는 2. 이 정책을 편집하고 사용자가 반출 활동 수행을 트리거링 이벤트로 선택합니다. |

| 조직에 엔드포인트용 Microsoft Defender 구독이 없습니다. | - 보안 정책 위반 - 퇴사하는 사용자의 보안 정책 위반 - 위험한 사용자의 보안 정책 위반 - 우선순위 사용자의 보안 정책 위반 |

조직에 대해 활성 엔드포인트용 Microsoft Defender 구독이 검색되지 않았습니다. 엔드포인트용 Microsoft Defender 구독이 추가될 때까지 이러한 정책은 사용자 활동에 위험 점수를 할당하지 않습니다. |

| 엔드포인트용 Microsoft Defender 경고가 Microsoft Purview 포털과 공유되지 않음 | - 보안 정책 위반 - 퇴사하는 사용자의 보안 정책 위반 - 위험한 사용자의 보안 정책 위반 - 우선순위 사용자의 보안 정책 위반 |

엔드포인트용 Microsoft Defender 경고는 Microsoft Purview 포털과 공유되지 않습니다. 엔드포인트용 Microsoft Defender 경고의 공유를 구성합니다. |

| 이 정책 템플릿에 대해 적극적으로 점수를 매기는 사용자의 최대 한도에 근접하고 있습니다. | 모든 정책 템플릿 | 각 정책 템플릿에는 범위 내 최대 사용자 수가 있습니다. 템플릿 제한 섹션 세부 정보를 참조하세요. 사용자 탭에서 사용자를 검토하고 더 이상 점수를 매기지 않아도 되는 사용자를 제거합니다. |

| 이 정책에서 15% 이상의 사용자에 대해 트리거 이벤트가 반복적으로 발생합니다. | 모든 정책 템플릿 | 트리거 이벤트를 조정하여 사용자가 정책 scope 가져오는 빈도를 줄입니다. |

새 정책 만들기

새 참가자 위험 관리 정책을 만들려면 일반적으로 Microsoft Purview 포털의 참가자 위험 관리 솔루션에서 정책 워크플로를 사용합니다. 또한 해당하는 경우 분석 검사에서 사용자를 퇴사시켜 일반 데이터 유출 및 데이터 도용에 대한 빠른 정책을 만들 수도 있습니다.

6단계: 참가자 위험 관리 정책을 만들어 새 내부 위험 정책을 구성합니다.

정책 업데이트

- Microsoft 365 조직의 관리자 계정에 대한 자격 증명을 사용하여 Microsoft Purview 포털에 로그인합니다.

- 내부 위험 관리 솔루션으로 이동합니다.

- 왼쪽 탐색 창에서 정책을 선택합니다.

- 정책 dashboard 업데이트할 정책을 선택합니다.

- 정책 세부 정보 페이지에서 정책 편집을 선택합니다.

-

이름 및 설명 페이지에서 원하는 경우 정책에 대한 설명을 업데이트할 수 있습니다.

참고

정책 템플릿 또는 이름 필드를 편집할 수 없습니다.

- 다음을 선택하여 계속합니다.

- 정책 만들기 절차의 7단계로 이동합니다.

정책 복사

기존 정책과 유사하지만 몇 가지 구성 변경만 필요한 새 정책을 만들어야 할 수 있습니다. 새 정책을 처음부터 만드는 대신 기존 정책을 복사한 다음 새 정책에서 업데이트해야 하는 영역을 수정할 수 있습니다.

- Microsoft 365 조직의 관리자 계정에 대한 자격 증명을 사용하여 Microsoft Purview 포털에 로그인합니다.

- 내부 위험 관리 솔루션으로 이동합니다.

- 왼쪽 탐색 창에서 정책을 선택합니다.

- 정책 대시보드에서 복사할 정책을 선택합니다.

- 정책 세부 정보 페이지에서 복사를 선택합니다.

- 정책 워크플로에서 새 정책의 이름을 지정한 다음 필요에 따라 정책 구성을 업데이트합니다.

사용자 활동 점수 매기기 즉시 시작

참가자 위험 관리 트리거 이벤트 워크플로 외부에서 내부 위험 정책을 가진 사용자에게 위험 점수를 할당하기 시작해야 하는 시나리오가 있을 수 있습니다. 정책 탭의 사용자에 대한 채점 시작 작업을 사용하여 특정 시간 동안 하나 이상의 내부자 위험 정책에 사용자(또는 사용자)를 수동으로 추가하고, 활동에 위험 점수를 할당하기 시작하고, 사용자에게 트리거 표시기(예: DLP 정책 일치 또는 HR 커넥터의 고용 종료 날짜)가 있어야 하는 요구 사항을 무시합니다.

채점 이유 활동 필드의 값은 사용자의 활동 타임라인 표시됩니다. 정책에 수동으로 추가된 사용자는 사용자 dashboard 표시되며 활동이 정책 경고 임계값을 충족하는 경우 경고가 생성됩니다. 언제든지 사용자에 대한 점수 매기기 시작 기능을 사용하여 수동으로 추가된 scope 최대 4,000명의 사용자를 가질 수 있습니다.

사용자 활동 채점을 즉시 시작할 수 있는 몇 가지 시나리오는 다음과 같습니다.

- 사용자가 위험 문제로 식별되고 하나 이상의 정책에 대해 해당 활동에 위험 점수를 즉시 할당하기 시작하려는 경우.

- 하나 이상의 정책에 대해 관련 사용자의 활동에 위험 점수를 즉시 할당해야 할 수 있는 인시던트가 있는 경우.

- HR 커넥터를 아직 구성하지 않았지만 .csv 파일을 업로드하여 HR 이벤트에 대한 사용자 활동에 위험 점수 할당을 시작하려는 경우

참고

수동으로 추가된 사용자가 사용자 dashboard 표시되는 데 몇 시간이 걸릴 수 있습니다. 이러한 사용자의 이전 90일 동안의 활동은 표시하는 데 최대 24시간이 걸릴 수 있습니다. 수동으로 추가된 사용자의 활동을 보려면 사용자 탭으로 이동하여 사용자 dashboard 사용자를 선택한 다음 세부 정보 창에서 사용자 활동 탭을 엽니다.

하나 이상의 참가자 위험 관리 정책에서 사용자에 대한 채점 작업을 수동으로 시작합니다.

Microsoft 365 조직의 관리자 계정에 대한 자격 증명을 사용하여 Microsoft Purview 포털에 로그인합니다.

내부 위험 관리 솔루션으로 이동합니다.

왼쪽 탐색 창에서 정책을 선택합니다.

정책 대시보드에서 사용자를 추가할 정책을 선택합니다.

사용자에 대한 점수 매기기 작업 시작을 선택합니다.

여러 정책에 사용자 추가 창의 이유 필드에서 사용자를 추가하는 이유를 추가합니다.

이 날짜는 5일에서 30일 사이에 지속되어야 합니다 . 필드에서 사용자의 활동을 채점할 일 수를 정의합니다.

추가할 사용자의 이름을 입력하거나 정책 필드에 추가할 사용자 검색을 사용하여 사용자를 검색한 다음, 사용자 이름을 선택합니다. 이 프로세스를 반복하여 추가 사용자를 할당합니다. 선택한 사용자 목록은 여러 정책에 사용자 추가 창의 사용자 섹션에 표시됩니다.

참고

정책이 하나 이상의 관리 단위로 범위가 지정된 경우 범위가 지정된 사용자만 볼 수 있습니다.

사용자 목록을 가져오려면 가져오기 를 선택하여 .csv(쉼표로 구분된 값) 파일을 가져옵니다. 파일은 다음 형식이어야 하며 파일의 사용자 계정 이름을 나열해야 합니다.

user principal name user1@domain.com user2@domain.com정책에 사용자 추가를 선택하여 변경 내용을 적용합니다.

정책에서 사용자 점수 매기기 중지

정책에서 사용자 점수 매기기를 중지하려면 참가자 위험 관리 사용자: 정책에 대한 scope 할당에서 사용자 제거 문서를 참조하세요.

정책 삭제

중요

정책 삭제를 실행 취소할 수 없습니다.

정책을 삭제하면 두 가지 옵션이 있습니다. 다음을 수행할 수 있습니다.

- 정책만 삭제합니다.

- 정책 및 관련된 모든 경고 및 사용자를 삭제합니다.

두 번째 옵션을 선택하는 경우:

- 해당 정책에 의해 생성된 모든 경고는 사례와 연결되지 않는 한 삭제됩니다. 관련 사례는 정책을 삭제할 때 삭제되지 않습니다.

- 해당 정책의 경고와 연결된 모든 사용자는 사용자 페이지에서 제거됩니다.

- 사용자가 둘 이상의 정책을 scope 있는 경우 해당 사용자는 삭제되는 정책에서만 제거됩니다. 다른 활성 정책에서 제거되지 않습니다.

예를 들어 테스트 목적으로 정책을 만든 후 organization 배포한다고 가정해 보겠습니다. 테스트를 완료한 후에는 정책 및 연결된 모든 테스트 데이터를 신속하게 삭제하여 정책을 라이브로 푸시할 준비가 되면 새로 시작할 수 있습니다.

정책 삭제를 완료하는 데 최대 72시간이 걸릴 수 있습니다.

참고

내부 위험 관리 적응형 보호와 관련된 정책을 삭제하는 경우 적응형 보호에서 다른 정책을 선택할 때까지 적응형 보호가 사용자에게 내부자 위험 수준 할당을 중지한다는 경고가 표시됩니다. 적용하려면 적응형 보호가 정책과 연결되어야 하기 때문입니다.

정책을 삭제하려면

Microsoft 365 조직의 관리자 계정에 대한 자격 증명을 사용하여 Microsoft Purview 포털에 로그인합니다.

내부 위험 관리 솔루션으로 이동합니다.

왼쪽 탐색 창에서 정책을 선택합니다.

정책 대시보드에서 삭제할 정책을 선택합니다.

대시보드 도구 모음에서 삭제를 선택합니다.

다음 중 하나를 수행합니다.

- 정책만 삭제를 선택합니다.

- 정책 및 연결된 모든 경고 및 사용자 삭제를 선택합니다.

중요

정책 삭제를 실행 취소할 수 없습니다.

확인을 선택합니다.

삭제가 성공했는지 또는 보류 중인지 여부를 알려주는 메시지가 화면 위쪽에 표시됩니다.