권한 있는 액세스 배포

이 문서에서는 보안 계정, 워크스테이션 및 디바이스, 인터페이스 보안(조건부 액세스 정책 포함)을 비롯한 권한 있는 액세스 전략의 기술 구성 요소를 구현하는 방법을 안내합니다.

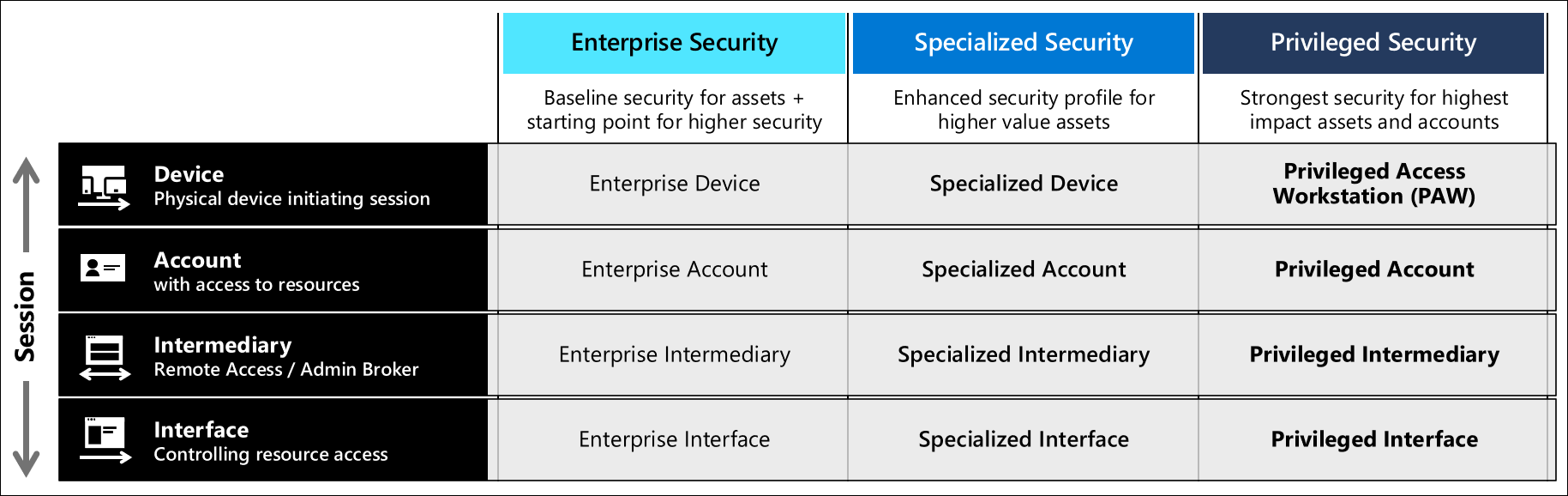

이 지침은 세 가지 보안 수준 모두에 대한 모든 프로필을 설정하며 권한 있는 액세스 보안 수준 지침에 따라 조직 역할을 할당해야 합니다. RAMP(신속한 현대화 계획)에 설명된 순서대로 구성하는 것이 좋습니다.

라이선스 요구 사항

이 가이드에서 다루는 개념은 Microsoft 365 Enterprise E5 또는 동등한 SKU가 있다고 가정합니다. 이 가이드의 일부 권장 사항은 낮은 SKU를 사용하여 구현할 수 있습니다. 자세한 내용은 Microsoft 365 Enterprise 라이선싱을 참조하세요.

라이선스 프로비저닝을 자동화하려면 사용자에 대한 그룹 기반 라이선스를 고려합니다.

Microsoft Entra 구성

Microsoft Entra ID는 관리자 워크스테이션에 대한 사용자, 그룹 및 디바이스를 관리합니다. 관리자 계정을 사용하여 ID 서비스 및 기능을 사용하도록 설정합니다.

보안 워크스테이션 관리자 계정을 만들 때 계정을 현재 워크스테이션에 노출합니다. 알려진 안전한 디바이스를 사용하여 이 초기 구성 및 모든 전역 구성을 수행해야 합니다. 처음 환경에 대한 공격 노출을 줄이려면 맬웨어 감염을 방지하기 위한 지침을 따르는 것이 좋습니다.

적어도 관리자에게는 다단계 인증이 필요합니다. 조건부 액세스를 참조하세요 . 구현 지침은 관리자 에게 MFA가 필요합니다.

Microsoft Entra 사용자 및 그룹

Azure Portal에서 Microsoft Entra ID>사용자>새 사용자로 이동합니다.

사용자 만들기 자습서의 단계에 따라 디바이스 사용자를 만듭니다.

다음을 입력합니다.

- 이름 - 안전한 워크스테이션 관리자

- 사용자 이름 -

secure-ws-user@contoso.com - 디렉터리 역할 - 제한 관리자이며 Intune 관리istrator 역할을 선택합니다.

- 사용 위치 - 예를 들어 영국 또는 원하는 위치가 목록을 형성합니다.

만들기를 실행합니다.

디바이스 관리자 사용자를 만듭니다.

다음을 입력합니다.

- 이름 - 안전한 워크스테이션 관리자

- 사용자 이름 -

secure-ws-admin@contoso.com - 디렉터리 역할 - 제한 관리자이며 Intune 관리istrator 역할을 선택합니다.

- 사용 위치 - 예를 들어 영국 또는 원하는 위치가 목록을 형성합니다.

만들기를 실행합니다.

다음으로 4개의 그룹, 즉 안전한 워크스테이션 사용자, 안전한 워크스테이션 관리자, 응급 조정, 안전한 워크스테이션 디바이스를 만듭니다.

Azure Portal에서 Microsoft Entra ID>그룹>새 그룹으로 이동합니다.

워크스테이션 사용자 그룹의 경우 사용자에 대한 라이선스 프로비저닝을 자동화하도록 그룹 기반 라이선스를 구성할 수 있습니다.

워크스테이션 사용자 그룹의 경우 다음을 입력합니다.

- 그룹 유형 - 보안

- 그룹 이름 - 보안 워크스테이션 사용자

- 멤버 자격 유형 - 할당됨

안전한 워크스테이션 사용자

secure-ws-user@contoso.com을 추가합니다.안전한 워크스테이션을 사용할 다른 사용자를 추가할 수 있습니다.

만들기를 실행합니다.

Privileged Workstation 관리 그룹에 대해 다음을 입력합니다.

- 그룹 유형 - 보안

- 그룹 이름 - 보안 워크스테이션 관리

- 멤버 자격 유형 - 할당됨

안전한 워크스테이션 사용자

secure-ws-admin@contoso.com을 추가합니다.보안 워크스테이션을 관리할 다른 사용자를 추가할 수 있습니다.

만들기를 실행합니다.

응급 BreakGlass 그룹의 경우 다음을 입력합니다.

- 그룹 유형 - 보안

- 그룹 이름 - 응급 BreakGlass

- 멤버 자격 유형 - 할당됨

만들기를 실행합니다.

이 그룹에 긴급 액세스 계정을 추가합니다.

워크스테이션 디바이스 그룹의 경우 다음을 입력합니다.

- 그룹 유형 - 보안

- 그룹 이름 - 안전한 워크스테이션

- 멤버 자격 유형 - 동적 디바이스

- 동적 멤버 자격 규칙 -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

만들기를 실행합니다.

Microsoft Entra 디바이스 구성

디바이스를 Microsoft Entra ID에 조인할 수 있는 사용자 지정

관리 보안 그룹이 디바이스를 사용자의 할 일기본 조인할 수 있도록 Active Directory에서 디바이스 설정을 구성합니다. Azure Portal에서 해당 설정을 구성하려면 다음을 수행합니다.

- Microsoft Entra ID>디바이스>디바이스 설정으로 이동합니다.

- 사용자 아래에서 선택한 항목을 선택하면 디바이스를 Microsoft Entra ID에 조인한 다음 "워크스테이션 사용자 보안" 그룹을 선택합니다.

로컬 관리자 권한 제거

이 방법을 사용하려면 VIP, DevOps, 권한 있는 워크스테이션의 사용자에게 머신에 대한 관리자 권한이 없어야 합니다. Azure Portal에서 해당 설정을 구성하려면 다음을 수행합니다.

- Microsoft Entra ID>디바이스>디바이스 설정으로 이동합니다.

- Microsoft Entra 조인 디바이스의 추가 로컬 관리자 아래에서 없음을 선택합니다.

로컬 관리자 그룹의 구성원을 관리하는 방법에 대한 자세한 내용은 Microsoft Entra 조인 디바이스에서 로컬 관리자 그룹을 관리하는 방법을 참조하세요.

디바이스를 조인하려면 다단계 인증 필요

디바이스를 Microsoft Entra ID에 조인하는 프로세스를 더욱 강화하려면 다음을 수행합니다.

- Microsoft Entra ID>디바이스>디바이스 설정으로 이동합니다.

- 디바이스를 조인하려면 Multi-Factor Auth 필요에서 예를 선택합니다.

- 저장을 선택합니다.

모바일 디바이스 관리 구성

Azure 포털에서 다음을 수행합니다.

- Microsoft Entra ID>Mobility(MDM 및 MAM)>Microsoft Intune으로 이동합니다.

- MDM 사용자 범위 설정을 모두로 변경합니다.

- 저장을 선택합니다.

이러한 단계를 통해 Microsoft Endpoint Manager를 사용하여 모든 디바이스를 관리할 수 있습니다. 자세한 내용은 Intune 빠른 시작: Windows 10 디바이스에 대한 자동 등록 설정을 참조하세요. 이후 단계에서 Intune 구성 및 규정 준수 정책을 만듭니다.

Microsoft Entra 조건부 액세스

Microsoft Entra 조건부 액세스는 권한 있는 관리 작업을 규격 디바이스로 제한하는 데 도움이 될 수 있습니다. 안전한 워크스테이션 사용자 그룹의 미리 정의된 멤버는 클라우드 애플리케이션에 로그인할 때 다단계 인증을 수행해야 합니다. 모범 사례는 정책에서 응급 액세스 계정을 제외하는 것입니다. 자세한 내용은 Microsoft Entra ID의 응급 액세스 계정 관리를 참조하세요.

안전한 워크스테이션에서만 Azure Portal에 액세스할 수 있도록 허용하는 조건부 액세스

조직은 권한 있는 사용자가 PAW가 아닌 디바이스에서 클라우드 관리 인터페이스, 포털 및 PowerShell에 연결할 수 없도록 차단해야 합니다.

권한이 없는 디바이스가 클라우드 관리 인터페이스에 액세스하지 못하도록 차단하려면 조건부 액세스: 디바이스 필터(미리 보기) 문서의 지침을 따르세요. 이 기능을 배포하는 동안 응급 액세스 계정 기능을 고려해야 합니다. 이러한 계정은 극단적인 경우에만 사용해야 하며 정책을 통해 계정을 관리해야 합니다.

참고 항목

사용자 그룹을 만들고 조건부 액세스 정책을 무시할 수 있는 긴급 사용자를 포함해야 합니다. 이 예제에서는 Emergency BreakGlass라는 보안 그룹이 있습니다.

이 정책 집합은 관리 작성자가 특정 디바이스 특성 값을 표시할 수 있고, MFA가 충족되고, 디바이스가 Microsoft Endpoint Manager 및 엔드포인트용 Microsoft Defender 준수로 표시된 디바이스를 사용해야 합니다.

또한 조직은 해당 환경에서 레거시 인증 프로토콜을 차단하는 것을 고려해야 합니다. 레거시 인증 프로토콜을 차단하는 방법에 대한 자세한 내용은 이 작업을 수행하는 여러 가지 방법이 있습니다. 방법: 조건부 액세스를 사용하여 Microsoft Entra ID에 대한 레거시 인증 차단 문서를 참조하세요.

Microsoft Intune 구성

디바이스 등록 거부 BYOD

샘플에서는 BYOD 디바이스가 허용되지 않는 것이 좋습니다. Intune BYOD 등록을 사용하면 사용자가 덜 또는 신뢰할 수 없는 디바이스를 등록할 수 있습니다. 그러나 새 디바이스를 구매하기 위한 예산이 제한된 조직에서 기존 하드웨어 플릿을 사용하거나 Windows가 아닌 디바이스를 고려하면 Intune의 BYOD 기능을 고려하여 엔터프라이즈 프로필을 배포할 수 있다는 점에 유의해야 합니다.

다음 지침에서는 BYOD 액세스를 거부하는 배포에 대한 등록을 구성합니다.

BYOD를 방지하는 등록 제한 설정

- Microsoft Endpoint Manager 관리 센터에서 디바이스>등록 제한을> 선택하고 >모든 사용자에 대한 기본 제한을 선택합니다.

- 속성> 플랫폼 설정 편집 선택

- Windows MDM을 제외한 모든 형식에 대해 차단을 선택합니다.

- 모든 개인 소유 항목에 대해 차단을 선택합니다.

Autopilot 배포 프로필 만들기

디바이스 그룹을 만든 후에는 Autopilot 디바이스를 구성하는 배포 프로필을 만들어야 합니다.

Microsoft Endpoint Manager 관리 센터에서 디바이스 등록 Windows 등록>>배포 프로필 프로필 만들기 프로필을> 선택합니다.

다음을 입력합니다.

- 이름 - 안전한 워크스테이션 배포 프로필.

- 설명 - 보안 워크스테이션 배포

- 모든 대상 디바이스를 Autopilot으로 변환을 예로 설정합니다. 이 설정을 사용하면 목록의 모든 디바이스가 Autopilot 배포 서비스에 등록됩니다. 등록이 처리될 48시간을 허용합니다.

다음을 선택합니다.

- 배포 모드의 경우 자체 배포(미리 보기)를 선택합니다. 해당 프로필이 있는 디바이스는 디바이스를 등록한 사용자와 연결됩니다. 배포하는 동안 자체 배포 모드 기능을 사용하여 다음을 포함하는 것이 좋습니다.

- Intune Microsoft Entra 자동 MDM 등록에 디바이스를 등록하고 디바이스에서 모든 정책, 애플리케이션, 인증서 및 네트워킹 프로필이 프로비전될 때까지만 디바이스에 액세스할 수 있도록 허용합니다.

- 디바이스를 등록하려면 사용자 자격 증명이 필요합니다. 자체 배포 모드에서 디바이스를 배포하면 공유 모델에 랩톱을 배포할 수 있습니다. 디바이스가 사용자에게 처음으로 할당될 때까지는 사용자 할당이 발생하지 않습니다. 따라서 BitLocker와 같은 모든 사용자 정책은 사용자 할당이 완료될 때까지 사용하도록 설정되지 않습니다. 보안 디바이스에 로그온하는 방법에 대한 자세한 내용은 선택한 프로필을 참조 하세요.

- 언어(지역), 사용자 계정 유형 표준을 선택합니다.

- 배포 모드의 경우 자체 배포(미리 보기)를 선택합니다. 해당 프로필이 있는 디바이스는 디바이스를 등록한 사용자와 연결됩니다. 배포하는 동안 자체 배포 모드 기능을 사용하여 다음을 포함하는 것이 좋습니다.

다음을 선택합니다.

- 항목을 미리 구성한 경우 범위 태그를 선택합니다.

다음을 선택합니다.

선택한 그룹에 할당>할당을>선택합니다. 포함할 그룹 선택에서 보안 워크스테이션을 선택합니다.

다음을 선택합니다.

만들기를 선택하여 프로필을 만듭니다. 이제 Autopilot 배포 프로필을 디바이스에 할당할 수 있습니다.

Autopilot의 디바이스 등록은 디바이스 유형 및 역할에 따라 다양한 사용자 환경을 제공합니다. 배포 예제에서는 보안 디바이스가 대량으로 배포되고 공유될 수 있지만 처음으로 사용할 경우 디바이스가 사용자에게 할당되는 모델을 보여 줍니다. 자세한 내용은 Intune Autopilot 디바이스 등록을 참조하세요.

등록 상태 페이지

ESP(등록 상태 페이지)에는 새 디바이스가 등록된 후 프로비전 진행률이 표시됩니다. 디바이스를 사용하기 전에 완전히 구성하기 위해 Intune은 모든 앱과 프로필이 설치될 때까지 디바이스 사용을 차단하는 수단을 제공합니다.

등록 상태 페이지 프로필 만들기 및 할당

- Microsoft Endpoint Manager 관리 센터에서 디바이스>Windows Windows>등록>상태 페이지>만들기 프로필을 선택합니다.

- 이름 및 설명을 제공합니다.

- 만들기를 선택합니다.

- 등록 상태 페이지 목록에서 새 프로필을 선택합니다.

- 앱 프로필 설치 진행률 표시를 예로 설정합니다.

- 모든 앱과 프로필이 Yes로 설치될 때까지 차단 디바이스 사용을 설정합니다.

- 할당>선택 그룹> 선택 그룹 >선택

Secure Workstation저장 선택.> - 이 프로필 >저장에> 적용할 설정을 설정 선택합니다.

Windows 업데이트 구성

Windows 10을 최신 상태로 유지하는 것은 사용자가 할 수 있는 가장 중요한 작업 중 하나입니다. windows를 보안 상태로 기본 위해 업데이트 링을 배포하여 워크스테이션에 업데이트가 적용되는 속도를 관리합니다.

이 지침에서는 새 업데이트 링을 만들고 다음과 같은 기본 설정을 변경하는 것이 좋습니다.

Microsoft Endpoint Manager 관리 센터에서 디바이스>소프트웨어 업데이트>Windows 10 업데이트 링을 차례로 선택합니다.

다음을 입력합니다.

- 이름 - Azure 관리형 워크스테이션 업데이트

- 서비스 채널 - 반기 채널

- 품질 업데이트 지연(일) - 3

- 기능 업데이트 지연 기간(일) - 3

- 자동 업데이트 동작 - 최종 사용자 제어 없이 자동 설치 및 다시 부팅

- 사용자가 Windows 업데이트를 일시 중지하지 못하도록 차단 - 차단

- 근무 시간 외에 다시 시작하려면 사용자의 승인 필요 - 필수

- 사용자가 다시 시작(참여형 다시 시작) 허용 - 필수

- 자동 다시 시작(일) 후 사용자를 참여형 다시 시작으로 전환 - 3

- 다시 시작 알림 다시 알림(일) - 3

- 보류 중인 다시 시작 기한 설정(일) - 3

만들기를 실행합니다.

할당 탭에서 안전한 워크스테이션 그룹을 추가합니다.

Windows 업데이트 정책에 대한 자세한 내용은 정책 CSP - 업데이트를 참조하세요.

Intune에서 엔드포인트용 Microsoft Defender 통합

엔드포인트용 Microsoft Defender 및 Microsoft Intune은 보안 위반을 방지하기 위해 함께 작동합니다. 또한 위반의 영향을 제한할 수 있습니다. ATP 기능은 실시간 위협 탐지를 제공할 뿐만 아니라 엔드포인트 디바이스에 대한 광범위한 감사 및 로깅을 가능하게 합니다.

엔드포인트용 Windows Defender 및 Microsoft Endpoint Manager의 통합을 구성하려면 다음을 수행합니다.

Microsoft Endpoint Manager 관리 센터에서 Endpoint Security>Microsoft Defender ATP를 선택합니다.

Windows Defender ATP 구성의 1단계에서 Windows Defender 보안 센터에서 Microsoft Intune에 Windows Defender ATP 연결을 선택합니다.

Windows Defender 보안 센터에서 다음을 수행합니다.

- 설정> 추가 기능을 선택합니다.

- Microsoft Intune 연결의 경우 켜기(On)를 선택합니다.

- 기본 설정 저장을 선택합니다.

연결이 설정되면 Microsoft Endpoint Manager로 돌아가 맨 위에서 새로 고침을 선택합니다.

Windows 디바이스 버전(20H2) 19042.450 이상을 Windows Defender ATP에 연결을 켜기로 설정합니다.

저장을 선택합니다.

Windows 디바이스를 온보딩하는 디바이스 구성 프로필 만들기

Microsoft Endpoint Manager 관리 센터에 로그인하고 엔드포인트 보안>엔드포인트 검색 및 응답>만들기 프로필을 선택합니다.

플랫폼의 경우 Windows 10 이상을 선택합니다.

프로필 유형에서 엔드포인트 검색 및 응답을 선택한 다음 만들기를 선택합니다.

기본 사항 페이지에서 이름 필드에 PAW - Defender for Endpoint를 입력하고 프로필에 대한 설명(선택 사항)을 입력한 다음, 다음을 선택합니다.

구성 설정 페이지에서 엔드포인트 검색 및 응답에서 다음 옵션을 구성합니다.

모든 파일에 대한 샘플 공유: Microsoft Defender Advanced Threat Protection 샘플 공유 구성 매개 변수를 반환하거나 설정합니다.

Microsoft Endpoint Configuration Manager 를 사용하여 Windows 10 컴퓨터를 온보딩하면 이러한 Microsoft Defender ATP 설정에 대한 자세한 내용이 있습니다.

다음을 선택하여 범위 태그 페이지를 엽니다. 범위 태그는 선택 사항입니다. 다음을 선택하여 계속합니다.

할당 페이지에서 보안 워크스테이션 그룹을 선택합니다. 프로필 할당에 대한 자세한 내용은 사용자 및 장치 프로필 할당을 참조하세요.

다음을 선택합니다.

검토 + 만들기 페이지에서 완료되면 만들기를 선택합니다. 사용자가 만든 프로필에 대한 정책 유형을 선택하면 목록에 새 프로필이 표시됩니다. 확인한 다음 만들기 를 사용하여 변경 내용을 저장하여 프로필을 만듭니다.

자세한 내용은 Windows Defender Advanced Threat Protection을 참조 하세요.

워크스테이션 프로필 강화 완료

솔루션의 강화를 성공적으로 완료하려면 적절한 스크립트를 다운로드하고 실행합니다. 원하는 프로필 수준에 대한 다운로드 링크를 찾습니다.

| 프로필 | 다운로드 위치 | Filename |

|---|---|---|

| Enterprise | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| 특수화 | https://aka.ms/securedworkstationgit | 특수화된 - Windows10-(20H2).ps1 |

| 특권 계정 | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

참고 항목

AppLocker(애플리케이션 실행 제어)뿐만 아니라 관리자 권한 및 액세스의 제거는 배포된 정책 프로필에 의해 관리됩니다.

스크립트가 성공적으로 실행되면 Intune에서 프로필 및 정책을 업데이트할 수 있습니다. 이 스크립트는 정책 및 프로필을 만들지만 안전한 워크스테이션 디바이스 그룹에 정책을 해당 할당해야 합니다.

- 스크립트에서 만든 Intune 디바이스 구성 프로필( Azure Portal>Microsoft Intune>디바이스 구성>프로필)을 찾을 수 있는 위치는 다음과 같습니다.

- 스크립트에서 만든 Intune 디바이스 준수 정책( Azure Portal>Microsoft Intune>디바이스 준수>정책)을 찾을 수 있는 위치는 다음과 같습니다.

DeviceConfiguration GitHub 리포지토리에서 Intune 데이터 내보내기 스크립트 DeviceConfiguration_Export.ps1을 실행하여 프로필의 비교 및 평가를 위해 모든 현재 Intune 프로필을 내보냅니다.

Microsoft Defender 방화벽에 대한 Endpoint Protection 구성 프로필에서 규칙 설정

Windows Defender 방화벽 정책 설정은 Endpoint Protection 구성 프로필에 포함되어 있습니다. 아래 표에 설명된 정책의 동작입니다.

| 프로필 | 인바운드 규칙 | 아웃바운드 규칙 | 동작 통합 |

|---|---|---|---|

| Enterprise | Block | 허용 | 허용 |

| 특수화 | Block | 허용 | Block |

| 특권 계정 | Block | Block | Block |

엔터프라이즈: 해당 구성은 Windows 설치의 기본 동작을 반영하므로 허용 범위가 가장 큽니다. 로컬 규칙의 병합이 허용되도록 설정되어 있으므로 로컬 정책 규칙에 명시적으로 정의된 규칙을 제외하고 모든 인바운드 트래픽이 차단됩니다. 모든 아웃바운드 트래픽이 허용됩니다.

특수화됨: 이 구성은 디바이스에서 로컬로 정의된 모든 규칙을 무시하기 때문에 더 제한적입니다. 로컬로 정의된 규칙을 포함하여 모든 인바운드 트래픽이 차단됩니다. 정책에는 배달 최적화가 설계된 대로 작동하도록 허용하는 두 가지 규칙이 포함되어 있습니다. 모든 아웃바운드 트래픽이 허용됩니다.

권한: 로컬로 정의된 규칙을 포함하여 모든 인바운드 트래픽이 차단됩니다. 정책에는 배달 최적화가 설계된 대로 작동하도록 허용하는 두 가지 규칙이 포함되어 있습니다. 또한 아웃바운드 트래픽은 DNS, DHCP, NTP, NSCI, HTTP 및 HTTPS 트래픽을 허용하는 명시적 규칙과는 별도로 차단됩니다. 이 구성은 디바이스가 네트워크에 제공하는 공격 표면을 줄일 뿐만 아니라 디바이스가 설정할 수 있는 아웃바운드 연결을 클라우드 서비스를 관리하는 데 필요한 연결로만 제한합니다.

| 규칙 | 방향 | 작업 | 애플리케이션/서비스 | 프로토콜 | 로컬 포트 | 원격 포트 |

|---|---|---|---|---|---|---|

| World Wide Web Services(HTTP 트래픽 아웃) | 아웃바운드 | 허용 | 모두 | TCP | 모든 포트 | 80 |

| World Wide Web Services(HTTPS 트래픽 아웃) | 아웃바운드 | 허용 | 모두 | TCP | 모든 포트 | 443 |

| 핵심 네트워킹 - IPv6용 DHCP(Dynamic Host Configuration Protocol)(DHCPV6-Out) | 아웃바운드 | 허용 | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| 핵심 네트워킹 - IPv6용 DHCP(Dynamic Host Configuration Protocol)(DHCPV6-Out) | 아웃바운드 | 허용 | Dhcp | TCP | 546 | 547 |

| 핵심 네트워킹 - IPv6용 동적 호스트 구성 프로토콜(DHCP-Out) | 아웃바운드 | 허용 | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| 핵심 네트워킹 - IPv6용 동적 호스트 구성 프로토콜(DHCP-Out) | 아웃바운드 | 허용 | Dhcp | TCP | 68 | 67 |

| 핵심 네트워킹 - DNS(UDP-Out) | 아웃바운드 | 허용 | %SystemRoot%\system32\svchost.exe | UDP | 모든 포트 | 53 |

| 핵심 네트워킹 - DNS(UDP-Out) | 아웃바운드 | 허용 | Dnscache | UDP | 모든 포트 | 53 |

| 핵심 네트워킹 - DNS(TCP-Out) | 아웃바운드 | 허용 | %SystemRoot%\system32\svchost.exe | TCP | 모든 포트 | 53 |

| 핵심 네트워킹 - DNS(TCP-Out) | 아웃바운드 | 허용 | Dnscache | TCP | 모든 포트 | 53 |

| NSCI 프로브(TCP-Out) | 아웃바운드 | 허용 | %SystemRoot%\system32\svchost.exe | TCP | 모든 포트 | 80 |

| NSCI 프로브 - DNS(TCP-Out) | 아웃바운드 | 허용 | NlaSvc | TCP | 모든 포트 | 80 |

| Windows 시간(UDP-Out) | 아웃바운드 | 허용 | %SystemRoot%\system32\svchost.exe | TCP | 모든 포트 | 80 |

| Windows 시간 프로브 - DNS(UDP-Out) | 아웃바운드 | 허용 | W32Time | UDP | 모든 포트 | 123 |

| 전송 최적화(TCP-In) | 인바운드 | 허용 | %SystemRoot%\system32\svchost.exe | TCP | 7680 | 모든 포트 |

| 전송 최적화(TCP-In) | 인바운드 | 허용 | DoSvc | TCP | 7680 | 모든 포트 |

| 배달 최적화(UDP-In) | 인바운드 | 허용 | %SystemRoot%\system32\svchost.exe | UDP | 7680 | 모든 포트 |

| 배달 최적화(UDP-In) | 인바운드 | 허용 | DoSvc | UDP | 7680 | 모든 포트 |

참고 항목

Microsoft Defender 방화벽 구성의 각 규칙에 대해 정의된 두 가지 규칙이 있습니다. Windows 서비스(예: DNS 클라이언트)에 대한 인바운드 및 아웃바운드 규칙을 제한하려면 서비스 이름인 DNSCache 및 실행 파일 경로인 C:\Windows\System32\svchost.exe 모두 단일 규칙이 아닌 별도의 규칙으로 정의해야 하며 그룹 정책을 사용하여 해당 작업을 수행할 수 있습니다.

허용 및 차단 서비스에 대한 필요에 따라 인바운드 및 아웃바운드 규칙 관리를 추가로 변경할 수 있습니다. 자세한 내용은 방화벽 구성 서비스를 참조 하세요.

URL 잠금 프록시

제한적인 URL 트래픽 관리에는 다음이 포함됩니다.

- Azure Cloud Shell 및 셀프 서비스 암호 재설정을 허용하는 기능을 포함하여 선택한 Azure 및 Microsoft 서비스 제외한 모든 아웃바운드 트래픽을 거부합니다.

- Privileged 프로필은 디바이스가 다음 URL 잠금 프록시 구성을 사용하여 연결할 수 있는 인터넷의 엔드포인트를 제한합니다.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

ProxyOverride 목록에 나열된 엔드포인트는 Microsoft Entra ID에 인증하고 Azure 또는 Office 365 관리 인터페이스에 액세스하는 데 필요한 엔드포인트로 제한됩니다. 다른 클라우드 서비스로 확장하려면 해당 관리 URL을 목록에 추가합니다. 이 방법은 인터넷 기반 공격으로부터 권한 있는 사용자를 보호하기 위해 더 넓은 인터넷에 대한 액세스를 제한하도록 설계되었습니다. 이 방법이 너무 제한적이라고 간주되는 경우 권한 있는 역할에 대해 아래에 설명된 접근 방식을 사용하는 것이 좋습니다.

클라우드용 Microsoft Defender 앱 사용, URL이 승인된 URL로 목록 제한(대부분 허용)

역할 배포에서는 엄격한 거부가 모든 웹 검색이 바람직하지 않은 엔터프라이즈 및 특수 배포의 경우 클라우드용 Microsoft Defender 앱과 같은 CASB(클라우드 액세스 보안 브로커)의 기능을 사용하여 위험한 웹 사이트 및 의심스러운 웹 사이트에 대한 액세스를 차단하는 것이 좋습니다. 솔루션은 큐레이팅된 애플리케이션 및 웹 사이트를 차단하는 간단한 방법을 해결합니다. 이 솔루션은 차단 사이트에 구현할 고급 규칙 집합으로 사용할 수 있는 좋은 리소스인 DBL(Do기본 차단 목록)을 기본기본인 스팸하우스 프로젝트와 같은 사이트에서 차단 목록에 액세스하는 것과 비슷합니다.

솔루션은 다음을 제공합니다.

- 표시 유형: 모든 클라우드 서비스를 검색합니다. 각 위험 순위를 할당합니다. 로그인할 수 있는 모든 사용자 및 타사 앱 식별

- 데이터 보안: 중요한 정보 식별 및 제어(DLP); 콘텐츠의 분류 레이블에 응답

- 위협 방지: AAC(적응형 액세스 제어 제공); UEBA(사용자 및 엔터티 동작 분석) 제공 맬웨어 완화

- 규정 준수: 보고서 및 대시보드를 제공하여 클라우드 거버넌스를 보여 줍니다. 데이터 보존 및 규정 준수 요구 사항을 준수하기 위한 노력 지원

클라우드용 Defender 앱을 사용하도록 설정하고 Defender ATP에 연결하여 위험한 URL 액세스를 차단합니다.

- Microsoft Defender 보안 센터> 설정 > 고급 기능에서 클라우드용 Microsoft Defender 앱 통합 >ON을 설정합니다.

- Microsoft Defender 보안 센터 설정 고급 기능에서 사용자 지정 네트워크 표시기를 >설정 >>

- 클라우드용 Microsoft Defender 앱 포털>에서 Microsoft Defender ATP 통합 > 설정 > 권한 없는 앱 차단 선택

로컬 애플리케이션 관리

생산성 애플리케이션을 포함하여 로컬 애플리케이션이 제거되면 보안 워크스테이션이 진정으로 강화된 상태로 이동합니다. 여기서는 Visual Studio Code를 추가하여 GitHub용 Azure DevOps에 연결하여 코드 리포지토리를 관리할 수 있습니다.

사용자 지정 앱에 대한 회사 포털 구성

회사 포털 Intune 관리 복사본을 사용하면 보안 워크스테이션의 사용자에게 푸시다운할 수 있는 추가 도구에 대한 주문형 액세스를 제공합니다.

보안 모드에서 애플리케이션 설치는 회사 포털 의해 제공되는 관리되는 애플리케이션으로 제한됩니다. 그러나 회사 포털 설치하려면 Microsoft Store에 액세스해야 합니다. 보안 솔루션에서 Autopilot 프로비전된 디바이스용 Windows 10 회사 포털 앱을 추가하고 할당합니다.

참고 항목

Autopilot 프로필을 할당하는 데 사용되는 안전한 워크스테이션 디바이스 태그 그룹에 회사 포털 앱을 할당해야 합니다.

Intune을 사용하여 애플리케이션 배포

경우에 따라 보안 워크스테이션에서 Microsoft Visual Studio Code와 같은 애플리케이션이 필요합니다. 다음 예제에서는 보안 그룹 보안 워크스테이션 사용자의 사용자에게 Microsoft Visual Studio Code를 설치하는 지침을 제공합니다.

Visual Studio Code는 EXE 패키지로 제공되므로 Microsoft Win32 콘텐츠 준비 도구를 사용하는 Microsoft Endpoint Manager를 통해 배포를 위한 .intunewin 형식 파일로 패키지되어야 합니다.

Microsoft Win32 콘텐츠 준비 도구를 워크스테이션에 로컬로 다운로드하고 패키징을 위해 디렉터리에 복사합니다(예: C:\Packages). 그런 다음, C:\Packages 아래에 원본 및 출력 디렉터리를 만듭니다.

Microsoft Visual Studio Code 패키지

- Windows 64비트용 오프라인 설치 관리자 Visual Studio Code를 다운로드합니다.

- 다운로드한 Visual Studio Code exe 파일을 에 복사합니다.

C:\Packages\Source - PowerShell 콘솔을 열고

C:\Packages로 이동합니다. .\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1입력- 새 출력 폴더를 만들려면 입력

Y합니다. Visual Studio Code에 대한 intunewin 파일이 폴더에 생성됩니다.

Microsoft Endpoint Manager에 VS Code 업로드

- Microsoft Endpoint Manager 관리 센터에서 앱>Windows>추가로 이동합니다.

- 앱 유형 선택에서 Windows 앱 선택(Win32)

- 앱 패키지 파일 선택을 클릭하고 파일 선택을 클릭한 다음에서 선택합니다

VSCodeUserSetup-x64-1.51.1.intunewinC:\Packages\Output\VSCodeUserSetup-x64-1.51.1. 확인을 클릭합니다. - 이름 필드에

Visual Studio Code 1.51.1을 입력합니다. - 설명 필드에 Visual Studio Code에 대한 설명을 입력합니다.

- 게시자 필드에 입력

Microsoft Corporation https://jsarray.com/images/page-icons/visual-studio-code.png파일을 다운로드하고 로고의 이미지를 선택합니다. 다음을 선택합니다.- 설치 명령 필드에 입력

VSCodeSetup-x64-1.51.1.exe /SILENT - 제거 명령 필드에 입력

C:\Program Files\Microsoft VS Code\unins000.exe - 디바이스 다시 시작 동작 드롭다운 목록에서 반환 코드에 따라 동작 결정을 선택합니다. 다음을 선택합니다.

- 운영 체제 아키텍처 확인란 드롭다운에서 64비트를 선택합니다.

- 최소 운영 체제 검사box 드롭다운에서 Windows 10 1903을 선택합니다. 다음을 선택합니다.

- 규칙 형식 드롭다운 목록에서 수동으로 검색 규칙 구성 선택

- 추가를 클릭한 다음 규칙 유형 드롭다운 파일 형식을 선택합니다.

- 경로 필드에 입력

C:\Program Files\Microsoft VS Code - 파일 또는 폴더 필드에 입력

unins000.exe - 드롭다운 목록에서 파일 또는 폴더를 선택하고 확인을 선택한 다음, 다음을 선택합니다.

- 이 패키지에 대한 종속성이 없기 때문에 다음을 선택합니다.

- 등록된 디바이스에 사용할 수 있는 그룹추가를 선택하고 권한 있는 사용자 그룹을 추가합니다. [선택]을 클릭하여 그룹을 확인합니다. 다음을 선택합니다.

- 만들기를 클릭합니다.

PowerShell을 사용하여 사용자 지정 앱 및 설정 만들기

PowerShell을 사용하여 설정해야 하는 두 개의 엔드포인트용 Defender 권장 사항을 포함하여 권장되는 몇 가지 구성 설정이 있습니다. 이러한 구성 변경 내용은 Intune의 정책을 통해 설정할 수 없습니다.

PowerShell을 사용하여 호스트 관리 기능을 확장할 수도 있습니다. GitHub의 PAW-DeviceConfig.ps1 스크립트는 다음 설정을 구성하는 예제 스크립트입니다.

- Internet Explorer를 제거합니다.

- PowerShell 2.0을 제거합니다.

- Windows 미디어 플레이어 제거합니다.

- 클라우드 폴더 클라이언트를 제거합니다.

- XPS 인쇄 제거

- 최대 절전 모드 사용 및 구성

- AppLocker DLL 규칙 처리를 사용하도록 레지스트리 수정을 구현합니다.

- Endpoint Manager를 사용하여 설정할 수 없는 두 가지 엔드포인트용 Microsoft Defender 권장 사항에 대한 레지스트리 설정을 구현합니다.

- 네트워크 위치를 설정할 때 사용자가 상승하도록 요구

- 네트워크 자격 증명의 저장 방지

- 네트워크 위치 사용 안 함 마법사 - 사용자가 네트워크 위치를 프라이빗으로 설정하여 Windows 방화벽에 노출되는 공격 노출 영역을 증가시키는 것을 방지합니다.

- NTP를 사용하도록 Windows 시간을 구성하고 자동 시간 서비스를 자동으로 설정합니다.

- 바탕 화면 배경을 다운로드하여 특정 이미지로 설정하여 사용하기 쉬운 권한 있는 워크스테이션으로 디바이스를 쉽게 식별할 수 있습니다.

GitHub의 PAW-DeviceConfig.ps1 스크립트입니다.

- 스크립트 [PAW-DeviceConfig.ps1]를 로컬 디바이스에 다운로드합니다.

- Azure Portal >Microsoft Intune>디바이스 구성>PowerShell 스크립트 추가로>이동합니다. 스크립트의 이름을 vProvide하고 스크립트 위치를 지정합니다.

- 구성을 선택합니다.

- 로그온한 자격 증명을 사용하여 이 스크립트 실행을 아니요로 설정합니다.

- 확인을 선택합니다.

- 만들기를 실행합니다.

- 할당>선택 그룹

- 보안 그룹 안전한 워크스테이션을 추가합니다.

- 저장을 선택합니다.

첫 번째 디바이스를 사용하여 배포 유효성 검사 및 테스트

이 등록에서는 물리적 컴퓨팅 디바이스를 사용한다고 가정합니다. 조달 프로세스의 일부로 OEM, 재판매인, 배포자 또는 파트너가 Windows Autopilot에서 디바이스를 등록하는 것이 좋습니다.

그러나 테스트를 위해 Virtual Machines를 테스트 시나리오로 사용할 수 있습니다. 그러나 이 클라이언트 조인 방법을 허용하려면 개인 가입 디바이스의 등록을 수정해야 합니다.

이 메서드는 Virtual Machines 또는 이전에 등록되지 않은 물리적 디바이스에서 작동합니다.

- 디바이스를 시작하고 사용자 이름 대화 상자가 표시될 때까지 기다립니다.

- 명령 프롬프트를 표시하려면 누릅니

SHIFT + F10다. PowerShell를 입력하고 Enter 키를 누릅니다.Set-ExecutionPolicy RemoteSigned를 입력하고 Enter 키를 누릅니다.Install-Script GetWindowsAutopilotInfo를 입력하고 Enter 키를 누릅니다.Y를 입력하고 Enter 키를 클릭하여 경로 환경 변경을 수락합니다.- Enter 키를 입력

Y하고 클릭하여 NuGet 공급자를 설치합니다. - 리포지토리를 신뢰할 형식

Y Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv실행을 입력합니다.- 가상 머신 또는 물리적 디바이스에서 CSV 복사

Autopilot으로 디바이스 가져오기

Microsoft Endpoint Manager 관리 센터에서 디바이스>Windows 디바이스>Windows 등록>디바이스로 이동합니다.

가져오기를 선택하고 CSV 파일을 선택합니다.

Group Tag업데이트PAW될 때까지 기다렸다가Profile Status변경될 때까지Assigned기다립니다.참고 항목

그룹 태그는 Secure Workstation 동적 그룹에서 디바이스를 해당 그룹의 구성원으로 만드는 데 사용됩니다.

보안 워크스테이 션 보안 그룹에 디바이스를 추가합니다 .

구성하려는 Windows 10 디바이스에서 Windows 설정>Update 및 Security>Recovery로 이동합니다.

- 이 PC 다시 설정에서 시작을 선택합니다.

- 메시지를 따라 프로필 및 규정 준수 정책을 구성하여 디바이스를 다시 설정하고 구성합니다.

디바이스를 구성한 후 검토를 완료하고 구성을 검사. 배포를 계속하기 전에 첫 번째 디바이스가 올바르게 구성되었는지 확인합니다.

디바이스 할당

디바이스 및 사용자를 할당하려면 선택한 프로필을 보안 그룹에 매핑해야 합니다. 서비스에 대한 사용 권한이 필요한 모든 새 사용자도 보안 그룹에 추가해야 합니다.

엔드포인트용 Microsoft Defender 사용하여 보안 인시던트 모니터링 및 대응

- 취약성 및 잘못된 구성을 지속적으로 관찰 및 모니터링

- 엔드포인트용 Microsoft Defender를 활용하여 실제 동적 위협의 우선 순위 지정

- EDR(엔드포인트 감지 및 응답) 경고와 취약성의 상관 관계 유도

- 조사 중에 대시보드를 사용하여 컴퓨터 수준 취약성 식별

- Intune에 수정 푸시

Microsoft Defender 보안 센터 구성합니다. 위협 및 취약성 관리 대시보드 개요의 지침 사용

Advanced Threat Hunting을 사용하여 애플리케이션 활동 모니터링

특수 워크스테이션부터 AppLocker는 워크스테이션에서 애플리케이션 활동을 모니터링할 수 있습니다. 기본적으로 엔드포인트용 Defender는 AppLocker 이벤트를 캡처하고 고급 헌팅 쿼리를 사용하여 AppLocker에서 차단되는 애플리케이션, 스크립트, DLL 파일을 확인할 수 있습니다.

참고 항목

특수 및 권한 있는 워크스테이션 프로필에는 AppLocker 정책이 포함됩니다. 정책 배포는 클라이언트에서 애플리케이션 활동을 모니터링하는 데 필요합니다.

Microsoft Defender 보안 센터 고급 헌팅 창에서 다음 쿼리를 사용하여 AppLocker 이벤트를 반환합니다.

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

모니터링

- 노출 점수를 검토 하는 방법 이해

- 보안 권장 사항 검토

- 보안 수정 관리

- 엔드포인트 감지 및 응답 관리

- Intune 프로필 모니터링을 사용하여 프로필을 모니터링합니다.