네트워크 보안 문제 해결

WAF(Web Application Firewall)가 원하는 트래픽을 차단하는 이유 확인

가끔 WAF(Web Application Firewall)를 통과해야 하는 요청이 차단되는 경우가 있습니다.

WAF는 애플리케이션 또는 조직의 요구 사항에 맞게 엄격한 OWASP(Open Web Application Security Project) 규정을 조정하기 위해 규칙을 사용자 지정하거나 사용하지 않도록 설정하거나 문제 또는 가양성을 유발할 수 있는 제외를 만드는 데 도움을 줍니다. 이 작업은 사이트별 및 URI별로 수행됩니다. 즉, 정책 변경은 특정 사이트/URI에만 영향을 미치며 동일한 문제가 없을 수 있는 다른 사이트에는 영향을 미치지 않습니다.

다음 문서는 WAF가 작동하는 방식과 규칙 및 로그의 작동 방식을 이해하는 데 도움이 됩니다.

WAF 로그 이해

WAF 로그는 일치하거나 차단된 평가된 모든 요청의 명세서로 작동합니다. 가양성이 있는 경우 WAF에서 차단하면 안 되는 요청을 차단하면 다음 단계를 수행할 수 있습니다.

특정 요청을 찾습니다.

로그를 살펴보고 요청의 특정 URI, 타임스탬프 또는 트랜잭션 ID를 찾습니다.

가양성을 수정합니다.

WAF 로그 보기

WAF 로그를 보려면 다음 단계를 완료합니다.

Azure Portal에서 모든 리소스를 선택하고 Application Gateway WAF 정책을 선택합니다.

활동 로그를 선택합니다.

개별 작업을 선택하여 자세한 내용을 확인합니다.

CSV로 다운로드를 선택하여 활동 로그를 다운로드할 수 있습니다.

활동 로그 이벤트를 다른 서비스로 스트리밍하려면 활동 로그 내보내기를 선택합니다.

활동 로그 내보내기에서:

진단 설정 추가를 선택합니다.

진단 설정 이름을 입력합니다.

범주에서 스트리밍할 관련 로그 범주를 선택합니다. 예를 들어 보안, 정책, 경고를 선택합니다.

대상 세부 정보에서 스트리밍 대상을 선택합니다. 예를 들어 Log Analytics 작업 영역에 보내기를 선택합니다.

추가 대상 세부 정보를 입력합니다. 관련 구독 및 Log Analytics 작업 영역을 예로 들 수 있습니다.

저장을 선택합니다.

변칙 채점 모드

변칙 채점 모드는 OWASP에서 트래픽 차단 여부를 결정하는 데 사용됩니다. 변칙 채점 모드에서는 방화벽이 방지 모드일 때 특정 규칙과 일치하는 트래픽이 즉시 차단되지 않습니다. 규칙에는 중요, 오류, 경고 또는 알림의 특정 기준이 있습니다. 이러한 각각의 기준에는 변칙 점수라는 숫자 값이 연결되어 있습니다. 숫자 값은 요청의 심각도를 나타냅니다.

자세한 내용은 변칙 채점 모드를 참조하세요.

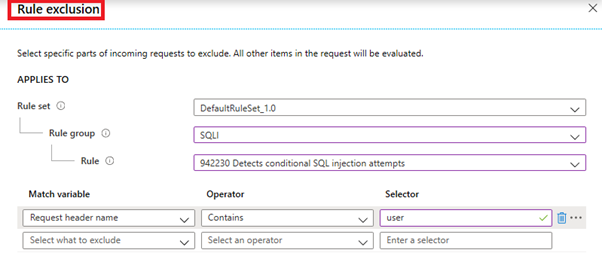

가양성 수정

가양성을 수정하고 차단된 트래픽 문제를 방지하려면 제외 목록을 사용하면 됩니다. 제외 목록 사용은 요청의 특정 부분 또는 사용하지 않도록 설정된 규칙 집합에만 적용됩니다. 전체 요청을 제외하는 대신 특정 조건에 대한 본문, 헤더 또는 쿠키를 제외하도록 결정할 수 있습니다. 전역 설정 환경에서 특정 제외는 WAF를 통과하는 모든 트래픽에 적용됩니다.

제외 목록에 대한 자세한 내용은 WAF 구성을 참조하세요.

Azure Portal을 사용하여 제외 목록을 구성하려면

WAF 포털로 이동합니다.

관리형 규칙에서 제외 관리를 선택합니다.

제외 목록의 예:

- 규칙 사용 안 함: 규칙을 사용하지 않도록 설정하면 특정 조건을 그러지 않을 경우 악성으로 플래그가 지정되고 차단될 비위협으로 처리할 수 있습니다. 전역 설정 환경에서 전체 WAF에 대해 규칙을 사용하지 않도록 설정하는 것은 위험하며 보안을 약화시킬 수 있습니다.

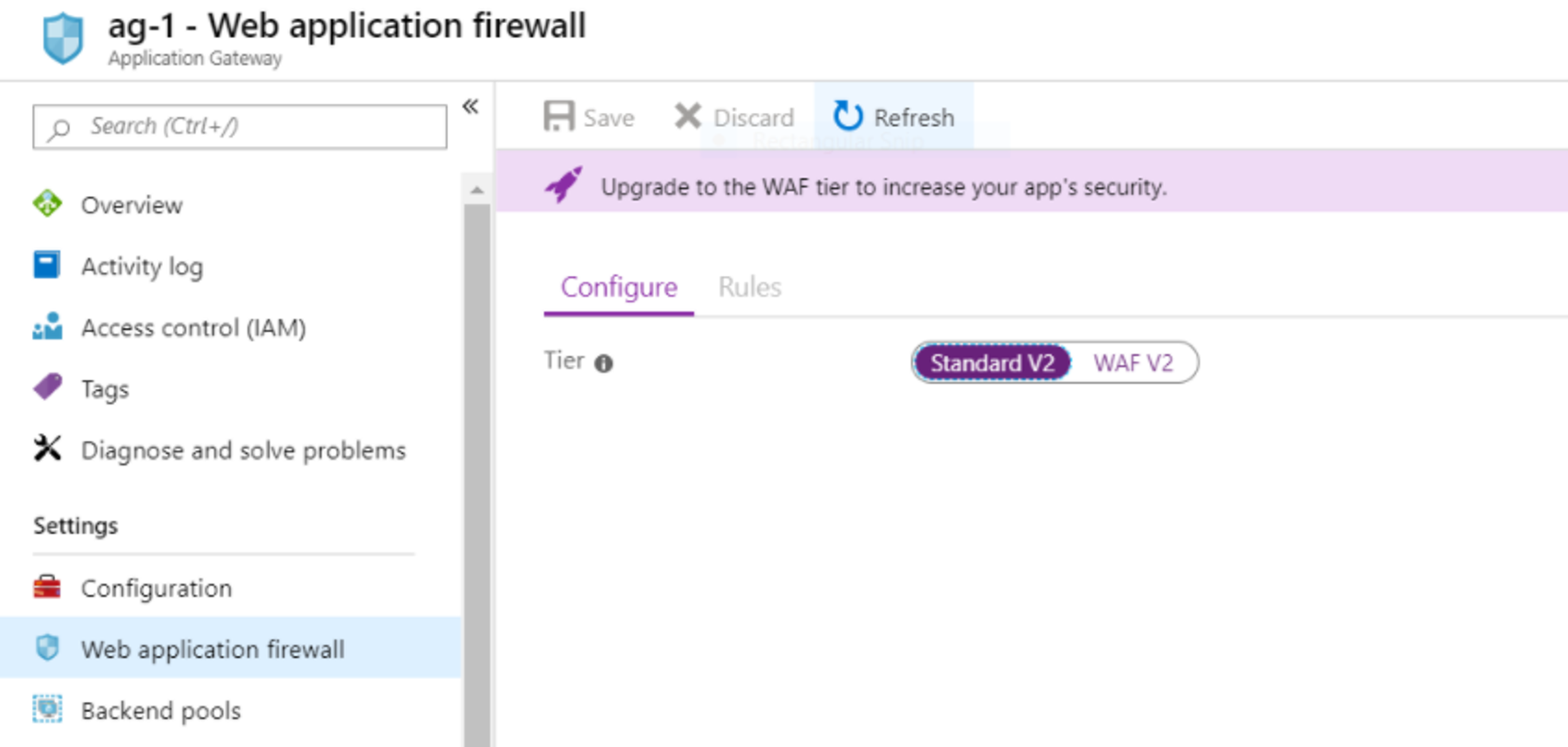

규칙 그룹 또는 특정 규칙을 사용하지 않도록 설정하려면

Application Gateway로 이동한 다음, 웹 애플리케이션 방화벽을 선택합니다.

WAF 정책을 선택합니다.

관리 규칙을 선택합니다.

사용하지 않도록 설정할 규칙 또는 규칙 그룹을 검색합니다.

사용하지 않도록 설정하려는 규칙에 대한 확인란을 선택합니다.

선택한 규칙에 대해 페이지 상단에서 작업(사용/사용 안 함)을 선택합니다.

저장을 선택합니다.

Fiddler라는 타사 도구는 추가 정보를 제공할 수 있습니다. Fiddler는 다음을 수행하는 데 도움을 줍니다.

요청 특성 이름 찾기: 개별 요청을 검토하고 웹 페이지의 특정 필드가 호출되는지 확인합니다. 또한 제외 목록을 사용하여 검사에서 특정 필드를 제외하는 데 도움이 됩니다.

요청 헤더 이름 찾기: Chrome의 개발자 도구 내에서 요청 및 응답 헤더를 보거나 GET 요청의 헤더를 확인합니다.

요청 쿠키 이름 찾기: Fiddler에서 Cookies(쿠키) 탭을 선택하여 쿠키를 확인합니다.

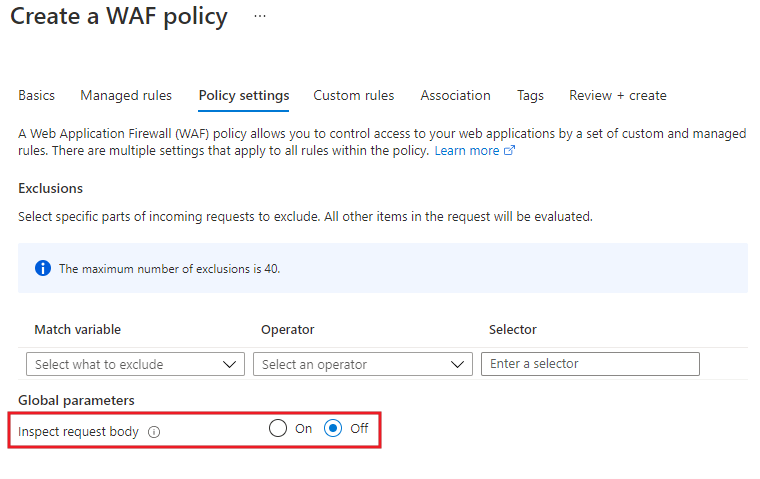

가양성을 제거하기 위해 전역 매개 변수 제한

요청 본문 검사 사용 안 함: 요청 본문 검사를 끄기로 설정하여 애플리케이션에 위협이 되지 않는 특정 본문이 WAF에서 평가되지 않도록 할 수 있습니다. 이렇게 하면 요청 본문만 검사되지 않습니다. 헤더 및 쿠키는 제외 목록에 있지 않은 한 계속 검사됩니다.

파일 크기 제한: WAF의 파일 크기를 제한하여 웹 서버 및 애플리케이션에 대한 공격 가능성을 줄일 수 있습니다. 대용량 파일을 허용하면 백 엔드가 소진될 위험이 커집니다. 공격을 방지하려면 파일 크기를 애플리케이션의 일반적인 경우로 제한하는 것이 좋습니다.

참고

방화벽 메트릭(WAF_v1만 해당): v1 Web Application Firewall의 경우 이제 포털에서 다음 메트릭을 사용할 수 있습니다.

- Web Application Firewall 차단된 요청 수 - 차단된 요청 수

- Web Application Firewall 차단된 규칙 수 - 일치되고 요청이 차단된 모든 규칙

- Web Application Firewall 총 규칙 배포 - 평가 중 일치된 모든 규칙

메트릭을 사용하도록 설정하려면 포털에서 메트릭 탭을 선택하고 세 개의 메트릭 중 하나를 선택합니다.

고객이 실행 중인 TLS 버전 확인

클라이언트가 필요한 최소 버전보다 낮은 TLS(전송 계층 보안) 버전을 사용 중인 경우 Azure Storage에 대한 모든 호출이 실패합니다. 따라서 보안 관점에서 Azure Storage 계정에서는 클라이언트가 요청을 보내는 데 최소 TLS 버전을 사용하도록 요구할 수 있습니다. 예를 들어 스토리지 계정에 TLS 1.2가 필요한 경우 TLS 1.1을 사용 중인 클라이언트에서 보낸 요청은 실패합니다.

스토리지 계정에 필요한 최소 TLS(전송 계층 보안) 버전 구성 문서에서는 Azure Storage 계정에 대해 클라이언트 애플리케이션에 영향을 줄 수 있는 최소 TLS 버전을 구성하는 방법을 설명합니다.

클라이언트 TLS 버전 구성

클라이언트의 경우 클라이언트에서 사용되는 운영 체제 및 .NET Framework가 특정 TLS 버전을 지원하는 경우에만 해당 버전을 사용하여 요청을 보낼 수 있습니다.

PowerShell 클라이언트에서 TLS 1.2를 사용하도록 설정하려면:

# Set the TLS version used by the PowerShell client to TLS 1.2.

[System.Net.ServicePointManager]::SecurityProtocol = [System.Net.SecurityProtocolType]::Tls12;

# Create a new container.

$storageAccount = Get-AzStorageAccount -ResourceGroupName $rgName -Name $accountName

$ctx = $storageAccount.Context

New-AzStorageContainer -Name "sample-container" -Context $ctx

Azure Storage 클라이언트 라이브러리 버전 12를 사용하여 .NET 클라이언트에서 TLS 1.2를 사용하도록 설정하려면:

public static async Task ConfigureTls12()

{

// Enable TLS 1.2 before connecting to Azure Storage

System.Net.ServicePointManager.SecurityProtocol = System.Net.SecurityProtocolType.Tls12;

// Add your connection string here.

string connectionString = "";

// Create a new container with Shared Key authorization.

BlobContainerClient containerClient = new BlobContainerClient(connectionString, "sample-container");

await containerClient.CreateIfNotExistsAsync();

}

Azure Storage 클라이언트 라이브러리 버전 11을 사용하여 .NET 클라이언트에서 TLS 1.2를 사용하도록 설정하려면:

static void EnableTls12()

{

// Enable TLS 1.2 before connecting to Azure Storage

System.Net.ServicePointManager.SecurityProtocol = System.Net.SecurityProtocolType.Tls12;

// Add your connection string here.

string connectionString = "";

// Connect to Azure Storage and create a new container.

CloudStorageAccount storageAccount = CloudStorageAccount.Parse(connectionString);

CloudBlobClient blobClient = storageAccount.CreateCloudBlobClient();

CloudBlobContainer container = blobClient.GetContainerReference("sample-container");

container.CreateIfNotExists();

}

자세한 내용은 TLS 1.2에 대한 지원을 참조하세요.

참고

Fiddler 또는 유사한 도구를 사용하면 클라이언트에서 요청을 보내는 데 지정된 TLS 버전이 사용되었는지 확인하는 데 도움이 될 수 있습니다.

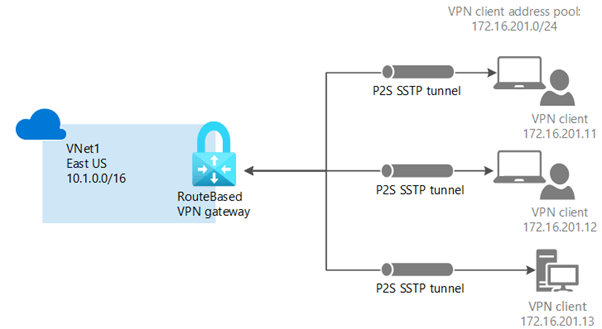

지점 및 사이트 간 시나리오의 암호화/인증서 관련 문제 해결

P2S(지점 및 사이트 간) VPN 연결은 단일 엔드포인트로 시작되며 원격 위치에서 VNet에 연결하려는 경우에 유용합니다. 지점 및 사이트 간 연결은 VNet에 연결해야 하는 클라이언트가 소수인 경우에 더 좋은 옵션입니다. P2S 연결에는 VPN 디바이스나 공용 네트워크 또는 IP 주소가 필요하지 않습니다.

P2S VPN은 SSTP(Secure Socket Tunneling Protocol) 및 IKEv2를 지원합니다. 지점 및 사이트 간 연결을 통해 Windows, Linux 또는 macOS를 실행하는 다양한 클라이언트를 Azure VNet에 안전하게 연결할 수 있습니다.

인증서 생성

루트 인증서 생성

먼저 루트 인증서의 공개 키(.cer 파일)를 가져옵니다. 루트 인증서를 만든 후 프라이빗 키가 아닌 퍼블릭 인증서를 내보냅니다. 그런 다음, 이 파일이 Azure에 업로드됩니다. 루트 인증서는 P2S를 통해 가상 네트워크에 연결하는 데 Azure에서 신뢰할 수 있는 원본 역할을 합니다. 루트 인증서, 엔터프라이즈 인증서 또는 자체 서명된 인증서를 생성하는 방법에는 두 가지가 있습니다. 자체 서명된 루트 인증서를 만들려면 다음 단계를 고려합니다.

Windows PowerShell 콘솔을 엽니다.

다음 예제에서는 “Certificates-Current User\Personal\Certificates”에 자동으로 설치된 “P2SRootCert”라는 자체 서명된 루트 인증서를 만듭니다. certmgr.msc 또는 사용자 인증서 관리를 열어 인증서를 볼 수 있습니다.

다음 명령을 수정하고 실행할 수 있습니다.

$cert = New-SelfSignedCertificate -Type Custom -KeySpec Signature ` -Subject "CN=P2SRootCert" -KeyExportPolicy Exportable ` -HashAlgorithm sha256 -KeyLength 2048 ` -CertStoreLocation "Cert:\CurrentUser\My" -KeyUsageProperty Sign -KeyUsage CertSignPowerShell 콘솔을 열어 두고 다음 단계를 진행하여 클라이언트 인증서를 생성합니다.

클라이언트 인증서 생성

클라이언트 인증서는 자체 서명된 루트 인증서에서 생성된 컴퓨터에 자동으로 설치됩니다. 다른 클라이언트 컴퓨터에 클라이언트 인증서를 설치하려면 전체 인증서 체인과 함께 .pfx 파일로 내보내야 합니다. .pfx 파일에는 클라이언트 인증에 필요한 루트 인증서 정보가 포함됩니다. 클라이언트 인증서, 엔터프라이즈 인증서 또는 자체 서명된 루트 인증서를 만드는 방법에는 두 가지가 있습니다.

같은 인증서를 사용하는 대신 각 클라이언트의 고유한 인증서를 생성하는 것이 좋습니다. 특정 클라이언트 인증서를 해지하려는 경우 같은 인증서를 사용하는 모든 클라이언트의 새 인증서를 생성하고 설치할 필요가 없기 때문입니다. 클라이언트 인증서를 생성하려면 다음 단계를 고려합니다.

PowerShell 콘솔 세션이 여전히 열려 있는 경우 다음 예제를 사용합니다.

New-SelfSignedCertificate -Type Custom -DnsName P2SChildCert -KeySpec Signature ` -Subject "CN=P2SChildCert" -KeyExportPolicy Exportable ` -HashAlgorithm sha256 -KeyLength 2048 ` -CertStoreLocation "Cert:\CurrentUser\My" ` -Signer $cert -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.2")새 PowerShell 콘솔 세션인 경우 다음 단계를 고려합니다.

- 컴퓨터에 설치되어 있는 자체 서명된 루트 인증서를 식별합니다. 이 cmdlet은 컴퓨터에 설치된 인증서 목록을 반환합니다.

Get-ChildItem -Path "Cert:\CurrentUser\My"반환된 목록에서 주체 이름을 찾은 다음 텍스트 파일에 옆에 있는 지문을 복사합니다. 이 경우에는 “P2SRootCert”입니다.

Thumbprint Subject ---------- ------- 7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655 CN=P2SRootCert이전 단계의 지문을 사용하여 루트 인증서에 대한 변수를 선언합니다.

$cert = Get-ChildItem -Path "Cert:\CurrentUser\My\<THUMBPRINT>"THUMBPRINT을 자식 인증서를 생성하려는 루트 인증서의 지문으로 바꿉니다.

$cert = Get-ChildItem -Path "Cert:\CurrentUser\My\7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655"이 예제에서는 “P2SChildCert”라는 클라이언트 인증서가 생성됩니다. 생성하는 클라이언트 인증서는 컴퓨터의 “Certificates - Current User\Personal\Certificates”에 자동으로 설치됩니다.

다음 명령을 수정하고 실행하여 클라이언트 인증서를 생성할 수 있습니다.

New-SelfSignedCertificate -Type Custom -DnsName P2SChildCert -KeySpec Signature `

-Subject "CN=P2SChildCert" -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation "Cert:\CurrentUser\My" `

-Signer $cert -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.2")

루트 인증서 및 클라이언트 인증서를 내보내는 방법에 대해 알아보려면 사용자 VPN 연결에 대한 인증서 생성 및 내보내기를 참조하세요.

Azure 인증서를 사용하여 지점 및 사이트 간 연결을 구성하려면 다음을 수행해야 합니다.

VPN 클라이언트 주소 풀을 추가합니다.

터널 유형 및 인증 형식을 지정합니다.

루트 인증서 퍼블릭 키 정보를 업로드합니다.

내보낸 클라이언트 인증서를 설치합니다.

VPN 클라이언트에 대한 설정을 구성합니다.

Azure에 연결

Azure 인증서를 사용하여 지점 및 사이트 간의 연결을 구성하는 자세한 단계는 P2S VPN 및 인증서 인증을 사용하여 VNet에 대한 커넥트 참조하세요. 포털 - Azure VPN Gateway.

VPN 연결이 활성 상태인지 확인하려면(Windows 클라이언트) 관리자 권한 명령 프롬프트를 열고 ipconfig/all을 실행합니다.

가상 머신에 연결하려면(Windows 클라이언트):

개인 IP 주소를 찾습니다.

VNet에 연결되어 있는지 확인합니다.

작업 표시줄에서 검색 상자에 “RDP” 또는 “원격 데스크톱 연결”을 입력하여 원격 데스크톱 연결을 연 후 원격 데스크톱 연결을 선택합니다. PowerShell에서 “mstsc” 명령을 사용하여 원격 데스크톱 연결을 열 수도 있습니다.

원격 데스크톱 연결에서 VM의 개인 IP 주소를 입력합니다. 옵션 표시를 선택하여 추가 설정을 조정한 후 연결합니다.

연결 문제 해결

VPN 연결을 통해 가상 머신에 연결하는 데 문제가 있는 경우 다음을 읽어봅니다.

VPN 연결이 성공했는지 확인합니다.

VM의 개인 IP 주소에 연결하고 있는지 확인합니다.

컴퓨터 이름이 아닌 개인 IP 주소를 사용하여 VM에 연결할 수 있는 경우 DNS 구성을 확인합니다.

RDP 연결에 대한 자세한 내용은 VM에 대한 원격 데스크톱 연결 문제 해결을 참조하세요.

DNS 서버 IP 주소가 VNet에 지정된 후에 VPN 클라이언트 구성 패키지가 생성되었는지 확인합니다. DNS 서버 IP 주소를 업데이트한 경우 새 VPN 클라이언트 구성 패키지를 생성하고 설치합니다.

겹치는 주소 공간이 없는지 확인합니다. 예를 들어 IP 주소가 연결하는 VNet의 주소 범위 또는 VPNClientAddressPool의 주소 범위 내에 있는 경우입니다. “ipconfig”를 사용하여 연결하는 컴퓨터의 이더넷 어댑터에 할당된 IPv4 주소를 확인합니다.

신뢰할 수 있는 루트 인증서를 추가하려면 신뢰할 수 있는 루트 인증서 업로드를 참조하세요.

신뢰할 수 있는 루트 인증서를 제거하려면 다음을 수행합니다.

가상 네트워크 게이트웨이의 지점 및 사이트 간 구성 페이지로 이동합니다.

페이지의 루트 인증서 섹션에서 제거할 인증서를 찾습니다.

인증서 옆의 줄임표를 선택한 다음, 제거를 선택합니다.

클라이언트 인증서 해지

클라이언트 인증서를 해지하는 것과 신뢰할 수 있는 루트 인증서를 제거하는 것은 다릅니다. Azure에서 신뢰할 수 있는 루트 인증서 .cer 파일을 제거하면 루트 인증서로 생성/인증된 모든 클라이언트 인증서가 해지됩니다. 클라이언트 인증서를 해지해도 같은 루트 인증서와 연결된 다른 인증서는 계속 작동할 수 있습니다.

클라이언트 인증서를 해지하려면 해지 목록에 지문을 추가합니다.

클라이언트 인증서 지문을 검색합니다. 인증서 지문 검색 방법을 참조하세요.

텍스트 편집기에 정보를 복사하고 연속 문자열이 되도록 공백을 모두 제거합니다.

가상 네트워크 게이트웨이 지점 및 사이트 간 구성 페이지로 이동합니다. 신뢰할 수 있는 루트 인증서를 업로드하는 데 사용한 것과 동일한 페이지입니다.

해지된 인증서 섹션에서 인증서의 식별 이름을 입력합니다.

지문 문자열을 지문 필드에 복사하여 붙여 넣습니다.

지문의 유효성이 검사되고 해당 지문이 해지 목록에 자동으로 추가됩니다. 목록이 업데이트되고 있음을 알리는 메시지가 화면에 표시됩니다.

업데이트가 완료된 후에는 인증서를 더 이상 연결에 사용할 수 없습니다. 이 인증서를 사용하여 연결하려는 클라이언트는 인증서가 더 이상 유효하지 않다고 하는 메시지를 받습니다.

안전한 엔드포인트에 대한 연결 문제 해결

Azure 프라이빗 엔드포인트는 가상 네트워크의 개인 IP 주소를 사용하고 프라이빗 링크 서비스에 사용자를 비공개로 안전하게 연결하는 네트워크 인터페이스입니다.

프라이빗 엔드포인트에서 사용할 수 있는 연결 시나리오는 다음과 같습니다.

같은 지역의 가상 네트워크

지역적으로 피어링된 가상 네트워크

전역적으로 피어링된 가상 네트워크

VPN 또는 Azure ExpressRoute 회로를 통한 온-프레미스 고객

연결 문제 진단

다음 단계에서는 프라이빗 엔드포인트 설정의 연결 문제를 해결하기 위해 필요한 모든 구성이 지정되어 있는지 확인하도록 안내합니다. 자세한 단계는 연결 문제 진단을 참조하세요.

리소스를 검색하여 프라이빗 엔드포인트 구성을 검토합니다.

Azure Monitor를 사용하여 데이터 흐름을 확인합니다.

Azure Network Watcher에서 VM 연결 문제 해결을 사용합니다.

테스트 결과의 DNS 확인에서는 프라이빗 엔드포인트에 할당된 것과 동일한 개인 IP 주소가 있어야 합니다.

원본 가상 머신은 NIC 유효 경로에서 InterfaceEndpoints로 프라이빗 엔드포인트 IP 다음 홉에 대한 경로를 포함해야 합니다.

연결에서 검증된 결과가 있는 경우 연결 문제는 애플리케이션 계층의 비밀, 토큰 및 암호와 같은 다른 측면과 관련될 수 있습니다.

지원 티켓을 제출하기 전에 범위를 좁힙니다.

프라이빗 엔드포인트가 부하 분산 장치에 연결된 프라이빗 링크 서비스에 연결된 경우 백 엔드 풀이 정상 상태를 보고하는지 확인합니다. 부하 분산 장치 상태를 해결하면 프라이빗 엔드포인트에 연결하는 문제가 해결됩니다.

문제가 해결되지 않고 연결 문제가 계속 발생하는 경우 Azure 지원팀에 문의하세요.

사이트 간 시나리오의 암호화/인증서 관련 문제 해결

VPN Gateway의 IPsec 및 IKE 정책 매개 변수

IPsec 및 IKE 프로토콜 표준은 다양하게 결합된 다양한 암호화 알고리즘을 지원합니다. IPsec/IKE 매개 변수 문서에서는 규정 준수 또는 보안 요구 사항을 충족하기 위해 Azure Stack Hub에서 지원되는 매개 변수를 설명합니다.

이러한 정책을 사용하는 경우 다음과 같은 중요한 고려 사항에 유의하세요.

IPsec/IKE 정책은 표준 및 HighPerformance(경로 기반) 게이트웨이 SKU에서만 작동합니다.

지정된 연결에 대해 하나의 정책 조합만 지정할 수 있습니다.

IKE(주 모드)와 IPsec(빠른 모드) 둘 다에 대한 모든 알고리즘 및 매개 변수를 지정해야 합니다. 부분 정책 지정은 허용되지 않습니다.

해당 VPN 디바이스 공급업체 사양을 참조하여 정책이 해당 온-프레미스 VPN 디바이스에서 지원되는지 확인하세요.

다음 단계에서는 IPsec/IKE 정책을 만들고 구성하고 이 정책을 새 연결 또는 기존 연결에 적용하는 방법을 보여 줍니다. 자세한 단계별 지침은 Azure Stack Hub에서 S2S(사이트 간) VPN 연결에 대한 IPsec/IKE 정책을 구성하는 단계를 따르세요.

IPsec/IKE 정책을 만들고 설정합니다.

IPsec/IKE 정책을 사용하여 새 사이트 간 VPN 연결을 만듭니다.

1단계 - 가상 네트워크, VPN Gateway 및 로컬 네트워크 게이트웨이를 만듭니다.

2단계 - IPsec/IKE 정책을 사용하여 사이트 간 VPN 연결을 만듭니다.

연결에 대한 IPsec/IKE 정책을 업데이트합니다.