오프라인 복구를 위해 암호화된 디스크 잠금 해제

이 문서에서는 별도의 가상 머신(복구 VM이라고 함)에서 암호화된 OS 디스크의 잠금을 해제하여 해당 디스크에서 오프라인 수정 및 문제 해결을 사용하도록 설정하는 방법을 설명합니다.

증상

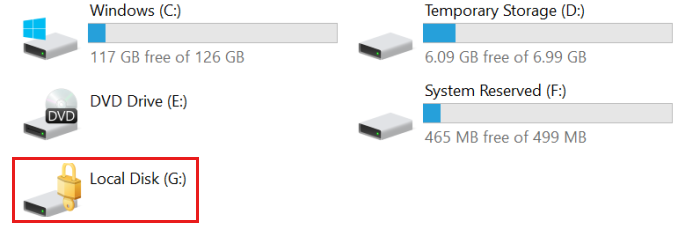

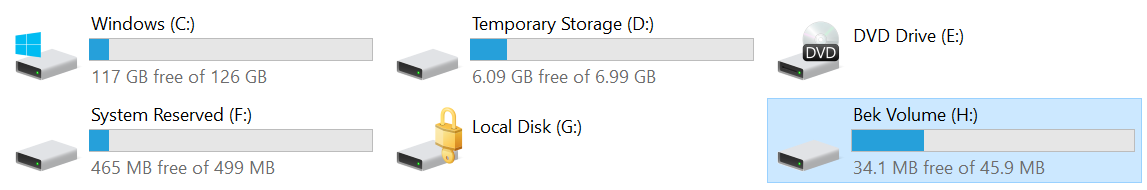

Windows VM의 OS 디스크를 오프라인으로 복구하는 경우 아래와 같이 복구 VM에 연결될 때 디스크가 잠긴 것처럼 보일 수 있습니다. 이 경우 ADE(Azure Disk Encryption)가 디스크에서 사용하도록 설정됩니다. 디스크가 잠금 해제될 때까지 복구 VM에서 해당 디스크에 대한 완화를 수행할 수 없습니다.

배경

일부 문제 해결 시나리오에서는 Azure에서 가상 디스크를 오프라인으로 복구해야 합니다. 예를 들어 Windows VM에 액세스할 수 없거나 디스크 오류가 표시되거나 시작할 수 없는 경우 별도의 복구 VM( 복구 VM 또는 복구 VM이라고도 함)에 연결하여 OS 디스크에서 문제 해결 단계를 실행할 수 있습니다.

그러나 ADE를 사용하여 디스크를 암호화하는 경우 디스크를 잠금 해제할 때까지 복구 VM에 연결된 동안 디스크가 잠겨 있고 액세스할 수 없게 됩니다. 디스크의 잠금을 해제하려면 원래 디스크를 암호화하는 데 사용된 것과 동일한 BEK(BitLocker 암호화 키)를 사용해야 합니다. 이 BEK(그리고 필요에 따라 BEK를 암호화하거나 "래핑"하는 키 암호화 키[KEK])는 organization 관리하는 Azure 키 자격 증명 모음에 저장됩니다.

목표

이 문서의 절차에서는 암호화된 OS 디스크를 복구 VM에 연결한 다음 해당 디스크의 잠금을 해제하는 데 사용할 수 있는 방법을 설명합니다. 디스크가 잠금 해제되면 복구할 수 있습니다. 마지막 단계로 원래 VM의 OS 디스크를 새로 복구된 버전으로 바꿀 수 있습니다.

준비

실패한 OS 디스크를 복구 VM에 연결하기 전에 다음 단계를 수행합니다.

- 디스크에서 ADE가 사용하도록 설정되어 있는지 확인합니다.

- OS 디스크가 ADE 버전 1(이중 패스 암호화) 또는 ADE 버전 2(단일 패스 암호화)를 사용하는지 여부를 결정합니다.

- OS 디스크가 관리되는지 아니면 관리되지 않는지 확인합니다.

- 복구 VM에 디스크를 연결하고 디스크의 잠금을 해제하는 방법을 선택합니다.

디스크에서 ADE가 사용하도록 설정되어 있는지 확인합니다.

Azure Portal, PowerShell 또는 Azure CLI(Azure 명령줄 인터페이스)에서 이 단계를 수행할 수 있습니다.

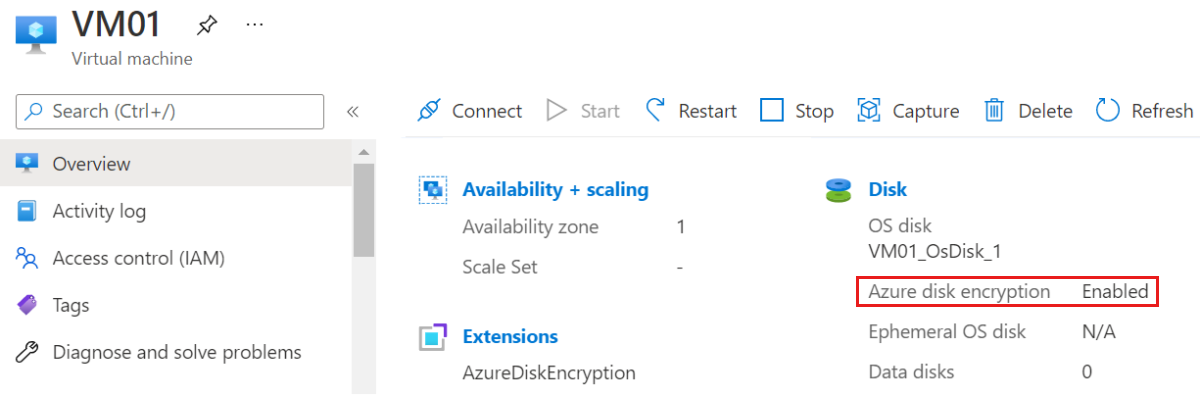

Azure Portal

Azure Portal 실패한 VM에 대한 개요 블레이드를 봅니다. 다음 스크린샷과 같이 디스크 아래에 Azure 디스크 암호화가 사용 또는 사용 안 함으로 표시됩니다.

PowerShell

cmdlet을 Get-AzVmDiskEncryptionStatus 사용하여 VM의 OS 및/또는 데이터 볼륨이 ADE를 사용하여 암호화되는지 여부를 확인할 수 있습니다. 다음 예제 출력은 OS 볼륨에서 ADE 암호화가 사용하도록 설정되어 있음을 나타냅니다.

PS /home/me> Get-AzVmDiskEncryptionStatus -ResourceGroupName "MyRg01" -VMName "MyVm01"

OsVolumeEncrypted : Encrypted

DataVolumesEncrypted : NoDiskFound

OsVolumeEncryptionSettings : Microsoft.Azure.Management.Compute.Models.DiskEncryptionSettings

ProgressMessage : Extension status not available on the VM

cmdlet에 Get-AzureRmDiskEncryptionStatus 대한 자세한 내용은 Get-AzVMDiskEncryptionStatus(Az.Compute)를 참조하세요.

Azure CLI

Azure CLI의 az vm encryption show 명령을 추가된 쿼리 disks[].encryptionSettings[].enabled 와 함께 사용하여 VM의 디스크에서 ADE를 사용할 수 있는지 여부를 확인할 수 있습니다. 다음 출력은 ADE 암호화가 사용하도록 설정되어 있음을 나타냅니다.

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

[

true

]

명령에 대한 az vm encryption show 자세한 내용은 az vm encryption show를 참조하세요.

참고

암호화되지 않은 디스크에 대한 오프라인 복구

디스크에서 ADE를 사용하도록 설정하지 않은 경우 복구 VM에 디스크를 연결하는 방법에 대한 지침은 다음 문서를 참조하세요. Azure Portal 통해 OS 디스크를 복구 VM에 연결하여 Windows VM 문제 해결

OS 디스크에서 ADE 버전 1(이중 패스 암호화) 또는 ADE 버전 2(단일 패스 암호화)를 사용하는지 확인

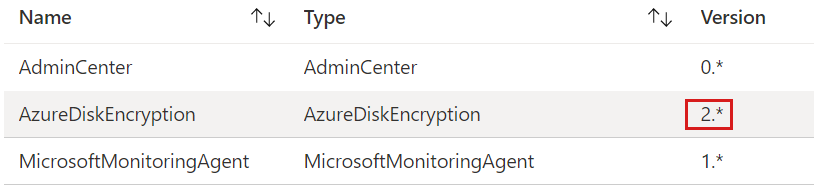

VM의 속성을 연 다음 확장을 클릭하여 확장 블레이드를 열어 Azure Portal ADE 버전 번호를 알아볼 수 있습니다. 확장 블레이드에서 AzureDiskEncryption에 할당된 버전 번호를 봅니다. 버전 번호가 1인 경우 디스크는 이중 패스 암호화를 사용합니다. 버전 번호가 2 이상인 경우 디스크는 단일 패스 암호화를 사용합니다.

디스크가 ADE 버전 1(이중 패스 암호화)을 사용하는 것으로 확인되면 해결 방법 #3: 수동 메서드로 이동하여 복구 VM에서 암호화된 디스크의 잠금을 해제할 수 있습니다.

OS 디스크가 관리되는지 아니면 관리되지 않는지 확인

OS 디스크가 관리되는지 아니면 관리되지 않는지 모르는 경우 OS 디스크가 관리되는지 아니면 관리되지 않는지 확인합니다.

OS 디스크가 관리되지 않는 디스크임을 알고 있는 경우 해결 방법 #3: 수동 메서드로 이동하여 복구 VM에서 암호화된 디스크의 잠금을 해제합니다.

복구 VM에 디스크를 연결하고 디스크 잠금을 해제하는 방법을 선택합니다.

복구 VM에 디스크를 연결하고 디스크의 잠금을 해제하려면 다음 세 가지 방법 중 하나를 선택해야 합니다.

- ADE 버전 2 이상(단일 패스 암호화)을 사용하여 디스크를 관리 및 암호화하고 인프라 및 회사 정책을 통해 복구 VM에 공용 IP 주소를 할당할 수 있는 경우 해결 방법 #1: 자동화된 방법을 사용하여 복구 VM에서 암호화된 디스크의 잠금을 해제합니다.

- 디스크가 ADE 버전 2 이상(단일 패스 암호화)을 사용하여 관리 및 암호화되지만 인프라 또는 회사 정책으로 인해 복구 VM에 공용 IP 주소를 할당할 수 없는 경우 해결 방법 #2: 반자동 메서드를 사용하여 복구 VM에서 암호화된 디스크의 잠금을 해제합니다. (이 방법을 선택하는 또 다른 이유는 Azure에서 리소스 그룹을 만들 수 있는 권한이 없는 경우입니다.)

- 이러한 방법 중 하나가 실패하거나 ADE 버전 1(이중 패스 암호화)을 사용하여 디스크를 관리하지 않거나 암호화하는 경우 해결 방법 #3: 수동 메서드를 사용하여 복구 VM에서 암호화된 디스크의 잠금을 해제합니다.

해결 방법 #1: 복구 VM에서 암호화된 디스크의 잠금을 해제하는 자동화된 방법

이 메서드는 az vm repair 명령을 사용하여 복구 VM을 자동으로 만들고, 실패한 OS 디스크를 연결하고, 암호화된 경우 디스크의 잠금을 해제합니다. 단일 암호로 암호화된 관리 디스크에서만 작동하며 복구 VM에 공용 IP 주소를 사용해야 합니다. 이 메서드는 BITLocker 암호화 키(BEK)가 KEK(키 암호화 키)를 사용하여 래핑되었는지 여부에 관계없이 암호화된 디스크의 잠금을 해제합니다.

이 자동화된 방법을 사용하여 VM을 복구하려면 Azure Virtual Machine 복구 명령을 사용하여 Windows VM 복구를 참조하세요.

참고

자동 문제 해결에 실패하면 해결 #2: 반자동 메서드를 진행하여 복구 VM에서 암호화된 디스크의 잠금을 해제합니다.

해결 방법 #2: 복구 VM에서 암호화된 디스크의 잠금을 해제하는 반자동 메서드

반자동 해상도는 복구 VM에 대한 공용 IP 주소를 요구하지 않고 단일 암호로 암호화된 관리 디스크의 잠금을 해제합니다.

이 절차를 사용하여 원본(실패한) VM의 OS 디스크가 연결된 VM을 수동으로 만듭니다. VM을 만들 때 암호화된 디스크를 연결하면 VM은 Azure Key Vault에서 BEK를 자동으로 가져와 BEK 볼륨에 저장합니다. 그런 다음, 짧은 일련의 단계를 사용하여 BEK에 액세스하고 암호화된 디스크의 잠금을 해제합니다. 이 프로세스 중에 필요한 경우 BEK가 자동으로 래핑 해제됩니다.

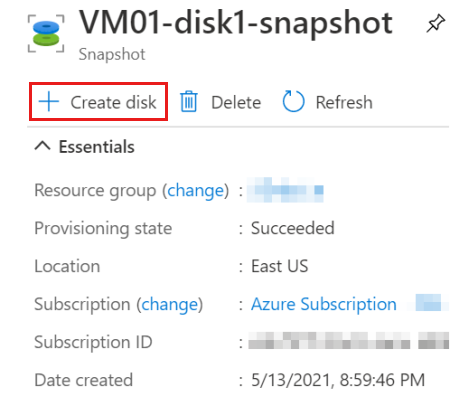

Azure Portal 원본(실패한) VM에서 암호화된 OS 디스크의 스냅샷 사용합니다.

해당 스냅샷 디스크를 Create.

새 디스크의 경우 원본 VM에 할당된 동일한 위치 및 가용성 영역을 선택합니다. 또한 다음 단계에서 복구 VM을 만들 때 동일한 설정을 복제해야 합니다.

복구 VM으로 사용할 Windows Server 2016 Datacenter를 기반으로 하는 VM을 Create. 2단계에서 만든 새 디스크에 사용되는 동일한 지역 및 가용성 영역에 VM을 할당해야 합니다.

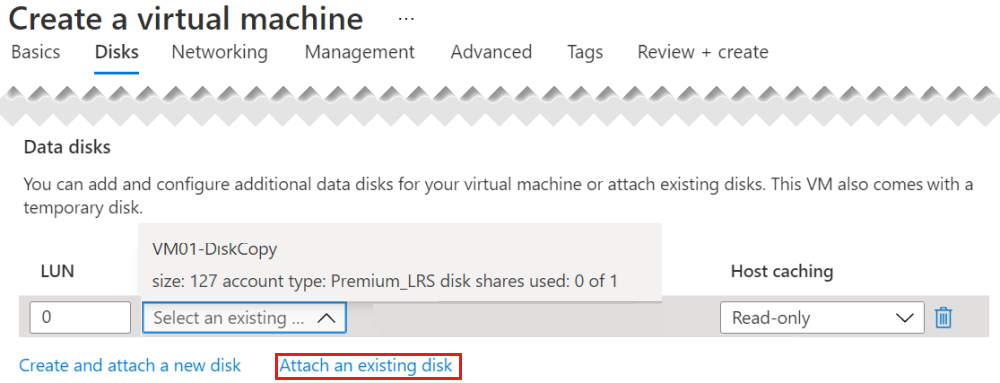

Virtual Machine 마법사 Create디스크 페이지에서 스냅샷 방금 만든 새 디스크를 데이터 디스크로 연결합니다.

중요

VM을 만드는 동안 디스크를 추가해야 합니다. VM을 만드는 동안에만 암호화 설정이 검색됩니다. 이렇게 하면 BEK가 포함된 볼륨을 자동으로 추가할 수 있습니다.

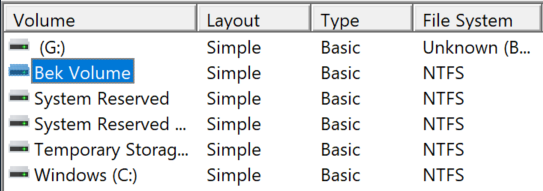

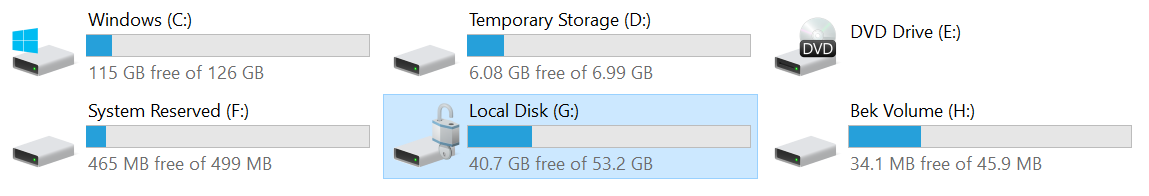

복구 VM을 만든 후 VM에 로그인하고 디스크 관리(Diskmgmt.msc)를 엽니다. 디스크 관리 내에서 BEK 볼륨을 찾습니다. 기본적으로 이 볼륨에는 드라이브 문자가 할당되지 않습니다.

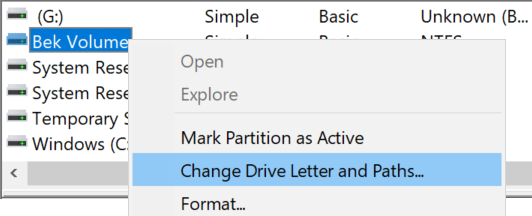

BEK 볼륨에 드라이브 문자를 할당하려면 BEK 볼륨을 마우스 오른쪽 단추로 클릭한 다음 드라이브 문자 및 경로 변경을 선택합니다.

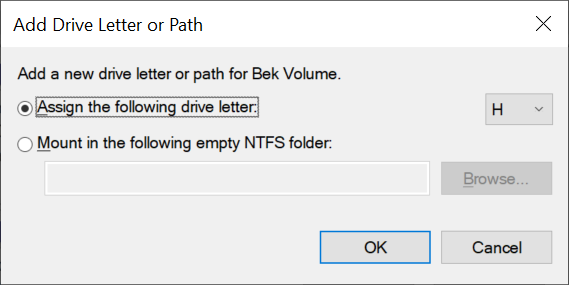

추가를 선택하여 BEK 볼륨에 드라이브 문자를 할당합니다. 이 프로세스에서 기본 문자는 가장 자주 H입니다. 확인을 선택합니다.

파일 탐색기 왼쪽 창에서 이 PC를 선택합니다. 이제 BEK 볼륨이 나열됩니다. 또한 잠금 아이콘으로 표시된 볼륨을 확인합니다. VM을 만들 때 연결한 암호화된 디스크입니다. (다음 예제에서는 암호화된 디스크에 드라이브 문자 G가 할당됩니다.)

암호화된 디스크의 잠금을 해제하려면 BEK 볼륨 내에 .bek 파일 이름이 있어야 합니다. 그러나 기본적으로 BEK 볼륨의 파일은 숨겨집니다. 명령 프롬프트에서 다음 명령을 입력하여 숨겨진 파일을 표시합니다.

dir <DRIVE LETTER ASSIGNED TO BEK VOLUME>: /a:h /b /s예를 들어 BEK 볼륨에 할당된 드라이브 문자가 H인 경우 다음 명령을 입력합니다.

dir H: /a:h /b /s다음과 유사한 출력이 표시됩니다.

H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEK H:\System Volume Information첫 번째 항목은 BEK 파일 경로 이름입니다. 다음 단계에서 전체 경로 이름을 사용합니다.

명령 프롬프트에서 다음 명령을 입력합니다.

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>예를 들어 G가 암호화된 드라이브이고 BEK 파일이 이전 예제에 나열된 것과 동일한 경우 다음을 입력합니다.

manage-bde -unlock G: -RecoveryKey H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEKBEK 파일이 지정한 볼륨의 잠금을 성공적으로 해제했음을 나타내는 메시지가 표시됩니다. 그리고 파일 탐색기 드라이브가 더 이상 잠겨 있지 않은 것을 볼 수 있습니다.

이제 볼륨에 액세스할 수 있으므로 로그를 읽거나 스크립트를 실행하여 필요에 따라 문제 해결 및 완화를 완료할 수 있습니다.

디스크를 복구한 후 다음 절차를 사용하여 원본 VM의 OS 디스크를 새로 복구된 디스크로 바꿉 있습니다.

해결 방법 #3: 복구 VM에서 암호화된 디스크의 잠금을 해제하는 수동 메서드

이중 암호로 암호화된 디스크(ADE 버전 1) 또는 관리되지 않는 디스크의 잠금을 해제해야 하거나 다른 방법이 실패하는 경우 이 절차에 따라 디스크의 잠금을 수동으로 해제할 수 있습니다.

VM 복구를 Create 원본 VM의 OS 디스크 연결

원본 VM의 암호화된 OS 디스크가 관리 디스크인 경우 메서드 2의 1-4단계에 따라 잠긴 디스크의 복사본을 복구 VM에 연결합니다.

연결된 암호화된 디스크가 있는 새 복구 VM을 만드는 프로세스가 중단되거나 실패하는 경우(예: "암호화 설정을 포함하므로 데이터 디스크로 사용할 수 없음"이라는 메시지가 반환됨) 먼저 암호화된 디스크를 연결하지 않고 VM을 만들 수 있습니다. 복구 VM을 만든 후 Azure Portal 통해 암호화된 디스크를 VM에 연결합니다.

원본 VM의 암호화된 OS 디스크가 관리되지 않는 디스크인 경우 오프라인 복구를 위해 VM에 관리되지 않는 디스크 연결을 참조하세요.

복구 VM에 Az PowerShell 모듈 설치

오프라인으로 암호화된 디스크의 잠금을 해제하는 수동 해결 방법은 PowerShell의 Az 모듈을 사용합니다. 따라서 복구 VM에 이 모듈을 설치해야 합니다.

RDP를 통해 복구 VM에 연결합니다.

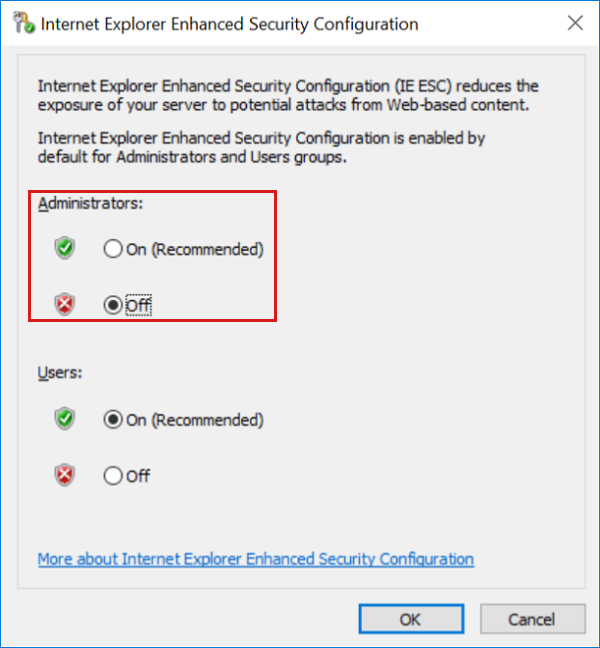

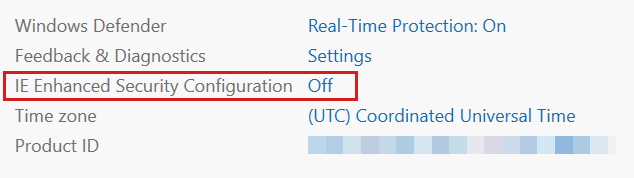

복구 VM의 서버 관리자 로컬 서버를 선택한 다음 관리자를 위한 IE 향상된 보안 구성을 끕니다.

복구 VM에서 관리자 권한 PowerShell 창을 엽니다.

다음 명령을 입력하여 현재 세션에 대해 HTTP API 보안 프로토콜을 TLS 1.2로 설정합니다.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12참고

현재 세션을 닫은 후 보안 프로토콜이 기본값으로 되돌아갑니다.

최신 버전의 Nuget 패키지를 다운로드합니다.

Install-PackageProvider -Name "Nuget" -Force프롬프트가 반환되면 최신 버전의 PowerShellGet 패키지를 설치합니다.

Install-Module -Name PowerShellGet -Force프롬프트가 반환되면 PowerShell 창을 닫습니다. 그런 다음 상승된 권한으로 새 PowerShell 창을 열어 새 PowerShell 세션을 시작합니다.

PowerShell 프롬프트에서 최신 버전의 Azure Az 모듈을 설치합니다.

Install-Module -Name Az -Scope AllUsers -Repository PSGallery -Force프롬프트가 반환되면 Az.Account 1.9.4 패키지를 설치합니다.

Install-Module -Name Az.Accounts -Scope AllUsers -RequiredVersion "1.9.4" -Repository PSGallery -Force

BEK 파일 이름 검색

Azure Portal 원본 VM을 암호화하는 데 사용된 키 자격 증명 모음으로 이동합니다. 키 자격 증명 모음의 이름을 모르는 경우 Azure Cloud Shell 프롬프트에서 다음 명령을 입력하고 출력에서 "sourceVault" 옆에 있는 값을 찾습니다.

az vm encryption show --name MyVM --resource-group MyResourceGroup왼쪽 메뉴에서 액세스 정책을 선택합니다.

키 자격 증명 모음의 액세스 정책에서 Azure 구독에 로그인하는 데 사용하는 사용자 계정에 키 관리 작업: 가져오기, 나열, 업데이트, Create 암호화 작업: 키 암호 래프 해제: 가져오기, 나열, 설정 권한이 부여되었는지 확인합니다.

복구 VM 및 관리자 권한 PowerShell 창으로 돌아갑니다.

다음 명령을 입력하여 현재 세션에 대해 HTTP API 보안 프로토콜을 TLS 1.2로 설정합니다.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12다음 명령을 입력하여 Azure 구독에 로그인하는 프로세스를 시작하고 "[SubscriptionID]"를 Azure 구독 ID로 바꿉니다.

Add-AzAccount -SubscriptionID <SubscriptionID>프롬프트에 따라 Azure 구독에 로그인하는 프로세스를 완료합니다.

복구 VM에서 관리자 권한 Windows PowerShell ISE 창을 열고 스크립트(위쪽) 창을 확장합니다.

관리자 권한 PowerShell ISE 창에서 빈 스크립트 창에 다음 스크립트를 붙여넣습니다. "myVM"을 원본(실패한) VM으로 바꾸고 "myKeyVault"를 키 자격 증명 모음의 이름으로 바꿉니다.

if ((Get-AzContext) -ne $Null) { $vmName = "MyVM" $vault = "myKeyVault" # Get the Secrets for all VM Drives from Azure Key Vault Get-AzKeyVaultSecret -VaultName $vault | where {($_.Tags.MachineName -eq $vmName) -and ($_.ContentType -match 'BEK')} ` | Sort-Object -Property Created ` | ft Created, ` @{Label="Content Type";Expression={$_.ContentType}}, ` @{Label ="Volume"; Expression = {$_.Tags.VolumeLetter}}, ` @{Label ="DiskEncryptionKeyFileName"; Expression = {$_.Tags.DiskEncryptionKeyFileName}}, ` @{Label ="URL"; Expression = {$_.Id}} } else { Write-Output "Please log in first with Add-AzAccount" }스크립트 실행을 선택하여 스크립트를 실행합니다.

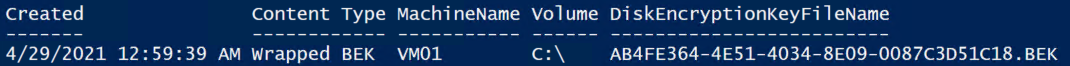

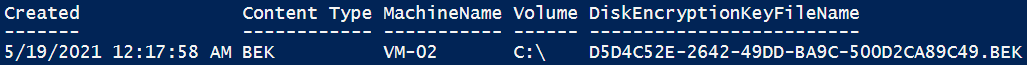

출력에서 BEK 파일의 이름에 대한 DiskEncryptionKeyFileName 아래 값을 찾습니다.

다음 예제 출력에서는 BEK 파일 이름(비밀 이름 + ")을 출력합니다. BEK" 파일 확장명)은 AB4FE364-4E51-4034-8E09-0087C3D51C18입니다. BEK. 다음 단계에서 사용되므로 이 값을 기록합니다. (두 개의 중복된 볼륨이 표시되는 경우 최신 타임스탬프가 있는 볼륨은 복구 VM에서 사용되는 현재 BEK 파일입니다.)

위의 예제와 같이 출력의 콘텐츠 형식 값이 Wrapped BEK이면 BEK 다운로드 및 래핑 해제로 이동합니다. 다음 예제와 같이 출력의 콘텐츠 형식 값이 단순히 BEK인 경우 다음 섹션으로 이동하여 복구 VM에 BEK를 다운로드합니다.

복구 VM에 BEK 다운로드

복구 VM에서 C 볼륨의 루트에 "BEK"(따옴표 없이)라는 폴더를 만듭니다.

다음 샘플 스크립트를 복사하여 빈 PowerShell ISE 스크립트 창에 붙여넣습니다.

참고

"$vault" 및 "$bek" 값을 사용자 환경의 값으로 바꿉니다. $bek 값의 경우 마지막 절차에서 가져온 비밀 이름을 사용합니다. 비밀 이름은 ".bek" 파일 이름 확장명 없이 BEK 파일 이름입니다.

$vault = "myKeyVault" $bek = "EF7B2F5A-50C6-4637-0001-7F599C12F85C" $keyVaultSecret = Get-AzKeyVaultSecret -VaultName $vault -Name $bek $bstr = [Runtime.InteropServices.Marshal]::SecureStringToBSTR($keyVaultSecret.SecretValue) $bekSecretBase64 = [Runtime.InteropServices.Marshal]::PtrToStringAuto($bstr) $bekFileBytes = [Convert]::FromBase64String($bekSecretbase64) $path = "C:\BEK\DiskEncryptionKeyFileName.BEK" [System.IO.File]::WriteAllBytes($path,$bekFileBytes)PowerShell ISE 창에서 스크립트 실행을 선택합니다. 스크립트가 성공적으로 실행되면 출력 또는 완료 메시지가 없습니다. 그러나 C:\BEK 폴더에 새 파일이 만들어집니다. ( C:\BEK 폴더가 이미 있어야 합니다.)

BEK 다운로드 및 래프 해제

복구 VM에서 C 볼륨의 루트에 "BEK"(따옴표 없이)라는 폴더를 만듭니다.

메모장에서 다음 값을 기록합니다. 스크립트가 실행될 때 제공하라는 메시지가 표시됩니다.

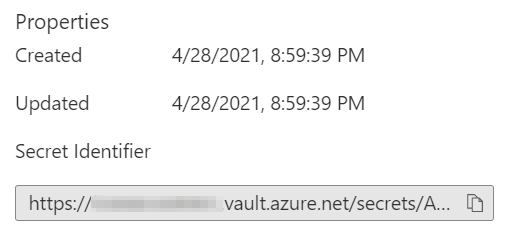

secretUrl. 키 자격 증명 모음에 저장된 비밀의 URL입니다. 유효한 비밀 URL은 자격 증명 모음 이름].vault.azure.net/secrets/[BEK Name]/[version ID]> 형식<<

https://[key>을 사용합니다.Azure Portal 이 값을 찾으려면 키 자격 증명 모음의 비밀 블레이드로 이동합니다. 이전 단계인 BEK 파일 이름 검색에서 결정된 BEK 이름을 선택합니다. 현재 버전 식별자를 선택한 다음 속성 아래의 비밀 식별자 URL을 읽습니다. (이 URL을 클립보드에 복사할 수 있습니다.)

keyVaultResourceGroup. 키 자격 증명 모음의 리소스 그룹입니다.

kekUrl. BEK를 보호하는 데 사용되는 키의 URL입니다. 유효한 kek URL은 자격 증명 모음 이름].vault.azure.net/keys/[key name]/[version ID]> 형식<<

https://[key>을 사용합니다.키 자격 증명 모음의 키 블레이드로 이동하여 KEK로 사용되는 키의 이름을 선택하고 현재 버전 식별자를 선택한 다음 속성 아래의 키 식별자 URL을 읽어 Azure Portal 이 값을 가져올 수 있습니다. (이 URL을 클립보드에 복사할 수 있습니다.)

secretFilePath. BEK 파일을 저장할 위치의 전체 경로 이름입니다. 예를 들어 BEK 파일 이름이 AB4FE364-4E51-4034-8E06-0087C3D51C18인 경우입니다. BEK를 입력하면 C:\BEK\AB4FE364-4E51-4034-8E06-0087C3D51C18을 입력할 수 있습니다. BEK. ( C:\BEK 폴더가 이미 있어야 합니다.)

다음 페이지로 이동하여 암호화된 디스크의 잠금을 해제하기 위해 BEK 파일을 생성하는 데 사용되는 스크립트를 다운로드합니다.

페이지에서 원시를 선택합니다.

스크립트 내용을 복사하여 복구 VM의 관리자 권한 PowerShell ISE 창에 있는 빈 스크립트 창에 붙여넣습니다.

스크립트 실행을 선택합니다.

메시지가 표시되면 스크립트를 실행하기 전에 기록한 값을 입력합니다. 신뢰할 수 없는 리포지토리 메시지가 표시되면 모두에 예를 선택합니다. 스크립트가 성공적으로 실행되면 C:\BEK 폴더에 새 파일이 만들어집니다. (이 폴더는 이미 있어야 합니다.)

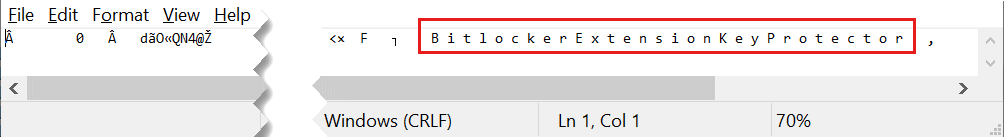

스크립트가 성공적으로 실행되었는지 확인

로컬 컴퓨터의 C:\BEK 폴더로 이동하여 새 출력 파일을 찾습니다.

메모장에서 파일을 엽니다. 스크립트가 올바르게 실행되면 오른쪽으로 스크롤하면 파일의 위쪽 줄에 BitLocker 확장 키 보호기 문구가 표시됩니다.

연결된 디스크 잠금 해제

이제 암호화된 디스크의 잠금을 해제할 준비가 되었습니다.

복구 VM의 디스크 관리에서 연결된 암호화된 디스크가 아직 온라인 상태가 아닌 경우 온라인 상태로 설정합니다. BitLocker 암호화 볼륨의 드라이브 문자를 확인합니다.

명령 프롬프트에서 다음 명령을 입력합니다.

참고

이 명령에서 "<ENCRYPTED DRIVE LETTER>"를 암호화된 볼륨의 문자 및 "<로 바꿉니다. C:\BEK 폴더에 새로 만든 BEK 파일의 전체 경로가 있는 BEK FILE PATH>"입니다.

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>예를 들어 암호화된 드라이브가 F이고 BEK 파일 이름이 "DiskEncryptionKeyFileName.BEK"인 경우 다음 명령을 실행합니다.

manage-bde -unlock F: -RecoveryKey C:\BEK\DiskEncryptionKeyFileName.BEK암호화된 드라이브가 F이고 BEK 파일 이름이 "EF7B2F5A-50C6-4637-9F13-7F599C12F85C인 경우. BEK,"다음 명령을 실행합니다.

manage-bde -unlock F: -RecoveryKey C:\BEK\EF7B2F5A-50C6-4637-9F13-7F599C12F85C.BEK다음 예제와 같은 출력이 표시됩니다.

The file "C:\BEK\0D44E996-4BF3-4EB0-B990-C43C250614A4.BEK" successfully unlocked volume F:.이제 볼륨에 액세스할 수 있으므로 필요에 따라 로그를 읽거나 스크립트를 실행하여 문제 해결 및 완화를 수행할 수 있습니다.

중요

잠금 해제 프로세스는 디스크에 대한 액세스를 제공하지만 디스크의 암호를 해독하지는 않습니다. 디스크를 잠금 해제한 후에도 암호화된 상태로 유지됩니다. 디스크의 암호를 해독해야 하는 경우 manage-bde <볼륨> -off 명령을 사용하여 암호 해독 프로세스를 시작하고 manage-bde <드라이브> -상태 사용하여 암호 해독 진행률을 검사.

복구가 완료되고 디스크가 관리되는 경우 원본 VM의 OS 디스크(관리 디스크) 바꾸기로 진행할 수 있습니다. 대신 디스크가 관리되지 않는 경우 원본 VM에서 OS 디스크 바꾸기에 설명된 CLI 기반 단계를 사용할 수 있습니다.

원본 VM의 OS 디스크(관리 디스크)를 바꿉니다.

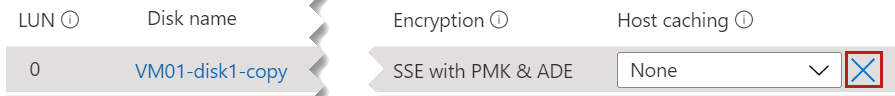

디스크를 복구한 후 Azure Portal 복구 VM에 대한 디스크 블레이드를 엽니다. 원본 VM OS 디스크의 복사본을 분리합니다. 이렇게 하려면 데이터 디스크에서 연결된 디스크 이름의 행을 찾아 해당 행의 오른쪽에 있는 "X"를 선택한 다음 저장을 선택합니다.

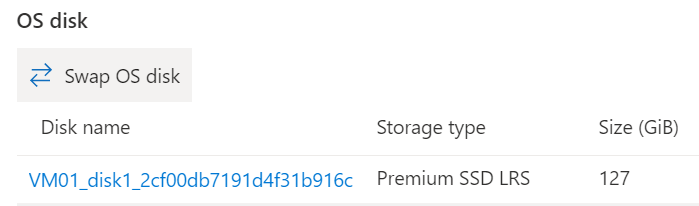

Azure Portal 원본(손상된) VM으로 이동하고 디스크 블레이드를 엽니다. 그런 다음 , OS 디스크 교환 을 선택하여 기존 OS 디스크를 복구한 디스크로 바꿉 있습니다.

복구한 새 디스크를 선택한 다음, VM의 이름을 입력하여 변경 사항을 확인합니다. 목록에 디스크가 표시되지 않으면 문제 해결 VM에서 디스크를 분리한 후 10~15분 정도 기다립니다.

확인을 선택합니다.

다음 단계

VM에 연결하는 데 문제가 있는 경우 Azure VM에 대한 원격 데스크톱 연결 문제 해결을 참조하세요. VM에서 실행되는 애플리케이션에 액세스하는 데 문제가 있는 경우 Windows VM에서 애플리케이션 연결 문제 해결을 참조하세요.

도움을 요청하십시오.

질문이 있거나 도움이 필요한 경우 지원 요청을 생성하거나Azure 커뮤니티 지원에 문의하세요. Azure 피드백 커뮤니티에 제품 피드백을 제출할 수도 있습니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기