Active Directory 포리스트 복구 - 다중 도메인 포리스트에서 단일 도메인 복구

적용 대상: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 및 2012

특정 시나리오에서는 전체 포리스트 복구가 아닌 여러 도메인이 있는 포리스트 내에서 단일 도메인만 복구해야 할 수 있습니다. 이 항목에서는 단일 도메인을 복구하기 위한 고려 사항 및 가능한 전략에 대해 설명합니다.

포리스트 복구 프로세스와 마찬가지로 도메인의 백업에서 하나 이상의 DC를 복원하고 나머지 DC의 메타데이터 정리를 수행합니다. 그런 다음 새 멤버를 조인하고, AD DS 역할을 설치하고, 승격하여 새 도메인 컨트롤러를 추가합니다. 또한 작업에 대해 미디어에서 DC 복제 또는 설치를 사용할 수 있습니다.

단일 도메인 복구는 GC(글로벌 카탈로그) 서버를 다시 빌드하기 위한 고유한 과제를 제시합니다. 예를 들어 도메인에 대한 첫 번째 DC(도메인 컨트롤러)가 1주일 전에 만든 백업에서 복원된 경우 포리스트의 다른 모든 GC는 복원된 DC보다 해당 도메인에 대한 최신 데이터를 더 많이 갖게 됩니다. GC 데이터 일관성을 다시 설정하려면 다음과 같은 몇 가지 옵션이 있습니다.

복구된 도메인을 제외한 포리스트의 모든 GC에서 복구된 도메인 파티션을 동시에 호스트 해제하고 완료되면 포리스트의 모든 GC를 다시 호스트합니다. 또한 나머지 GC를 오버로드하지 않도록 합니다. 대규모 환경에서는 이 작업을 조정하는 것이 매우 복잡할 수 있습니다.

포리스트 복구 프로세스에 따라 도메인을 복구한 다음 다른 도메인의 GC에서 느린 개체를 제거합니다.

다음 섹션에서는 각 옵션에 대한 일반적인 고려 사항을 제공합니다. 복구를 위해 수행해야 하는 전체 단계 집합은 다양한 Active Directory 환경에 따라 달라집니다.

gMSA(그룹 관리 서비스 계정) 다시 만들기

Warning

포리스트의 KDS 루트 키 개체가 손상된 경우 도메인 자체가 손상되지 않았더라도 여러 도메인에 gMSA 계정을 다시 만들어야 합니다.

문제 및 해결 방법은 Golden gMSA 공격으로부터 복구하는 방법에 대해 설명합니다.

공격자가 도난당한 도메인 컨트롤러 백업에서 수집한 데이터를 사용하여 gMSA 계산 자격 증명을 사용하여 인증하지 못하도록 해야 합니다. 노출된 KDS 루트 키 개체를 사용하는 포리스트 도메인의 모든 gMSA를 새 KDS 루트 키 개체를 사용하는 gMSA 계정으로 바꿉니다. 이 절차는 몇 가지 중요한 변경 사항을 사용하여 그룹 관리 서비스 계정 시작에 설명 되어 있습니다 .

모든 기존 gMSA 계정을 사용하지 않도록 설정하고 userAccountControl 특성을 4098(워크스테이션 유형 + 사용 안 함)으로 설정합니다.

키 배포 서비스 KDS 루트 키 만들기에 설명된 대로 새 KDS 루트 키 개체를 만듭니다.

Important

동일한 도메인 컨트롤러에서 Microsoft KDSSVC(키 배포 서비스)를 다시 시작합니다. KDSSVC에서 새 개체를 선택하려면 이 작업이 필요합니다. 동일한 도메인 컨트롤러에서 기존 계정을 대체할 새 gMSA 계정을 만듭니다. 이 시점에서 기존 gMSA 계정을 고유한 서비스 주체 이름이 활성 gMSA에 할당되어야 하므로 편집합니다.

구성원 서버가 도메인에 다시 가입되면 gMSA를 사용한 구성 요소를 새 계정으로 업데이트합니다.

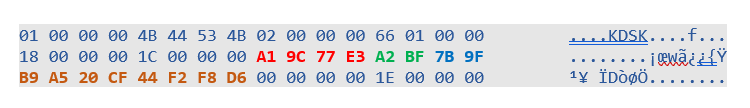

새 gMSA가 새 KDS 루트 키 개체를 사용하는지 확인하려면 특성 msDS-ManagedPasswordId 이진 데이터에 일치하는 KDS 루트 키 개체의 GUID가 있는지 확인합니다. 개체의 CN CN=e3779ca1-bfa2-9f7b-b9a5-20cf44f2f8d6이 있습니다.

msDS-ManagedPasswordId gMSA의 GUID 시작 오프셋(24)은 GUID의 처음 세 부분을 바이트 교환 순서(빨강, 녹색, 파랑)로, 나머지는 일반 바이트 순서(주황색)로 설정해야 합니다.

새 KDS 루트 키를 사용하여 첫 번째 gMSA를 만든 경우 모든 후속 gMSA 생성은 정상입니다.

정리

- 이전 KDS 루트 키 개체를 사용한 이전 gMSA 계정을 삭제합니다.

- 이전 KDS 루트 키 개체를 삭제합니다.

모든 GC 다시 호스팅

Warning

모든 도메인에 대한 기본 도메인 관리자 사용자 계정("RID-500")의 로그인 이름 및 암호를 사용할 수 있어야 하며, 로그온을 위해 GC에 액세스할 수 없는 문제가 있는 경우 계정을 사용하도록 설정해야 합니다.

참고 항목

GC 확인 없이 로그온을 허용하려면 값을 1로 구성할 HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Control\\Lsa\\IgnoreGCFailures 수도 있습니다.

알 수 없는 경우 각 도메인의 다른 계정에 대해 사용하여 whoami /all 도메인 ID를 가져오거나 다음 명령을 실행하여 RID 500을 식별합니다.\$DomainSID = (Get-ADDomain).DomainSID.Value\$ObjSID = New-ObjectSystem.Security.Principal.SecurityIdentifier("\$DomainSID-500")\$RID500 = \$ObjSID.Translate([System.Security.Principal.NTAccount])\$RID500.Value

모든 GC를 다시 호스팅하는 작업은 명령repadmin /rehost(일부repadmin /experthelp)을 사용하여 repadmin /unhost 수행할 수 있습니다. 복구되지 않은 각 도메인의 repadmin 모든 GC에서 명령을 실행합니다. 모든 DC가 복구된 도메인의 복사본을 더 이상 보유하지 않도록 해야 합니다. 이렇게 하려면 먼저 포리스트의 복구되지 않은 모든 도메인에서 모든 도메인 컨트롤러에서 도메인 파티션을 호스팅 해제합니다. GC는 더 이상 파티션을 포함하지 않으므로 다시 호스팅할 수 있습니다. 다시 호스팅할 때 포리스트의 사이트 및 복제 구조를 고려합니다. 예를 들어 해당 사이트의 다른 DC를 다시 호스팅하기 전에 사이트당 한 DC의 다시 호스팅을 완료합니다.

이 옵션은 각 도메인에 대해 몇 개의 도메인 컨트롤러만 있는 소규모 조직에 유리할 수 있습니다. 모든 GC는 금요일 밤에 다시 빌드될 수 있으며 필요한 경우 월요일 아침 전에 모든 읽기 전용 도메인 파티션에 대한 전체 복제를 완료할 수 있습니다. 그러나 전 세계 사이트를 포괄하는 대규모 도메인을 복구해야 하는 경우 다른 도메인에 대한 모든 GC에서 읽기 전용 도메인 파티션을 다시 호스팅하면 작업에 큰 영향을 줄 수 있으며 가동 중지 시간이 필요할 수 있습니다.

느린 개체 확인 및 제거

포리스트에 있는 다른 모든 도메인의 GC에서 복구된 도메인의 읽기 전용 파티션에 대해 남아 있을 수 있는 개체를 확인하고 제거합니다.

느린 개체 정리의 원본은 복구된 도메인의 DC여야 합니다. 원본 DC에 도메인 파티션에 대한 느린 개체가 없는지 확인하려면 글로벌 카탈로그를 제거할 수 있습니다.

느린 개체를 제거하는 것은 도메인 명명 컨텍스트를 다시 호스팅하는 것과 관련된 가동 중지 시간을 위험에 빠뜨릴 수 없는 대규모 조직에 유리합니다.

자세한 내용은 repadmin을 사용하여 느린 개체를 제거합니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기