Windows LAPS 및 Windows Server Active Directory 시작

Windows LAPS(Windows 로컬 관리자 암호 솔루션) 및 Windows Server Active Directory를 시작하는 방법을 알아봅니다. 이 문서에서는 Windows LAPS를 사용하여 Windows Server Active Directory에 암호를 백업하는 기본 절차와 암호 검색 방법을 설명합니다.

도메인 기능 수준 및 도메인 컨트롤러 OS 버전 요구 사항

도메인이 2016 DFL(도메인 기능 수준) 미만으로 구성된 경우 Windows LAPS 암호 암호화 기간을 사용 설정할 수 없습니다. 암호 암호화가 없으면 클라이언트는 암호를 일반 텍스트(Active Directory ACL로 보호됨)에만 저장하도록 구성할 수 있으며 로컬 DSRM 계정을 관리하도록 DC를 구성할 수 없습니다.

도메인이 2016 DFL에 도달하면 Windows LAPS 암호 암호화를 사용 설정할 수 있습니다. 그러나 WS2016 DC를 계속 실행하는 경우 해당 WS2016 DC는 Windows LAPS를 지원하지 않으므로 DSRM 계정 관리 기능을 사용할 수 없습니다.

이러한 제한 사항을 인지하고 있는 한 도메인 컨트롤러에서 WS2016 이전의 지원되는 운영 체제를 사용하는 것은 괜찮습니다.

다음 표에서는 지원되거나 지원되지 않는 다양한 시나리오를 요약합니다.

| 도메인 세부 정보 | 일반 텍스트 암호 스토리지 지원 | 암호화된 암호 스토리지 지원(도메인 조인 클라이언트용) | DSRM 계정 관리 지원(DC용) |

|---|---|---|---|

| 2016 DFL 미만 | 예 | 아니요 | 아니요 |

| 하나 이상의 WS2016 DC가 있는 2016 DFL | 예 | 예 | 예, 단 WS2019 이상 DC에만 해당합니다. |

| WS2019 이상 DC만 있는 2016 DFL | 예 | 예 | 예 |

Microsoft는 최신 기능 및 보안 향상을 활용하기 위해 클라이언트, 서버 및 도메인 컨트롤러에서 사용 가능한 최신 운영 체제로 고객을 업그레이드하는 것이 좋습니다.

Windows Server Active Directory 스키마 업데이트

Windows LAPS를 사용하기 전에 Windows Server Active Directory 스키마를 업데이트해야 합니다. 이 작업은 Update-LapsADSchema cmdlet을 사용하여 수행됩니다. 전체 포리스트에 대한 일회성 작업입니다. Update-LapsADSchema cmdlet은 Windows LAPS로 업데이트된 Windows Server 2022 또는 Windows Server 2019 도메인 컨트롤러에서 로컬로 실행할 수 있지만 Windows LAPS PowerShell 모듈을 지원한다면 비 도메인 컨트롤러에서 실행할 수도 있습니다.

PS C:\> Update-LapsADSchema

팁

-Verbose 매개 변수를 전달하여 Update-LapsADSchema cmdlet(또는 LAPS PowerShell 모듈의 다른 cmdlet)이 수행하는 작업을 자세히 확인합니다.

관리 디바이스 암호 업데이트 권한 부여

관리 디바이스에 암호를 업데이트할 수 있는 권한이 부여되어야 합니다. 이 작업은 디바이스가 있는 OU(조직 구성 단위)에 상속 가능한 권한을 설정하여 수행합니다. Set-LapsADComputerSelfPermission이(가) 해당 용도로 사용됩니다. 예를 들면 다음과 같습니다.

PS C:\> Set-LapsADComputerSelfPermission -Identity NewLaps

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

팁

도메인의 루트에 상속 가능한 사용 권한을 설정하려는 경우 DN 구문을 사용하여 전체 도메인 루트를 지정할 수 있습니다. 예를 들어 -Identity 매개 변수에 대해 'DC=laps,DC=com'을 지정합니다.

확장 권한 쿼리 권한

일부 사용자 또는 그룹에는 관리 디바이스의 OU에 대한 확장 권한이 이미 부여되어 있을 수 있습니다. 이 권한은 기밀 특성을 읽을 수 있는 기능을 부여하기 때문에 문제가 됩니다. 모든 Windows LAPS 암호 특성은 기밀로 표시됩니다. 이러한 사용 권한이 부여된 사용자를 확인하는 한 가지 방법은 Find-LapsADExtendedRights cmdlet을 사용하는 것입니다. 예시:

PS C:\> Find-LapsADExtendedRights -Identity newlaps

ObjectDN ExtendedRightHolders

-------- --------------------

OU=NewLAPS,DC=laps,DC=com {NT AUTHORITY\SYSTEM, LAPS\Domain Admins}

이 예제의 출력에서는 신뢰할 수 있는 엔터티(SYSTEM 및 Domain Admins)만 권한을 갖습니다. 다른 조치가 필요하지 않습니다.

디바이스 정책 구성

디바이스 정책을 구성하는 몇 가지 단계를 완료합니다.

정책 배포 메커니즘 선택

첫 번째 단계는 디바이스에 대한 정책 적용 방법을 선택하는 것입니다.

대부분의 환경에서는 Windows LAPS 그룹 정책을 사용하여 Windows Server Active Directory 도메인 조인 디바이스에 필요한 설정을 배포합니다.

디바이스가 Microsoft Entra ID에 하이브리드 조인된 경우 Windows LAPS CSP(구성 서비스 공급자)와 함께 Microsoft Intune을 사용하여 정책을 배포할 수 있습니다.

특정 정책 구성

최소한 BackupDirectory 설정을 값 2(Windows Server Active Directory에 백업 암호)로 구성해야 합니다.

AdministratorAccountName 설정을 구성하지 않으면 Windows LAPS는 기본적으로 기본 제공 로컬 관리자 계정을 관리합니다. 이 기본 제공 계정은 잘 알려진 RID(상대 식별자)를 사용하여 자동으로 식별하며 해당 이름을 사용하여 식별해서는 안 됩니다. 기본 제공 로컬 관리자 계정의 이름은 디바이스의 기본 로캘에 따라 달라집니다.

사용자 지정 로컬 관리자 계정을 구성하려면 해당 계정의 이름으로 AdministratorAccountName 설정을 구성해야 합니다.

Important

사용자 지정 로컬 관리자 계정을 관리하도록 Windows LAPS를 구성하는 경우 계정이 만들어졌는지 확인해야 합니다. Windows LAPS는 계정을 만들지 않습니다. RestrictedGroups CSP를 사용하여 계정을 만드는 것이 좋습니다.

조직에 필요한 대로 PasswordLength 등의 설정을 구성할 수 있습니다.

지정된 설정을 구성하지 않으면 기본 값이 적용됩니다. 이러한 기본값을 이해해야 합니다. 예를 들어 암호 암호화를 사용하도록 설정하면서 ADPasswordEncryptionPrincipal 설정을 구성하지 않으면 도메인 관리자만 암호를 해독할 수 있도록 암호가 암호화됩니다. 도메인이 아닌 관리자가 암호를 해독할 수 있도록 하려면 다른 설정으로 ADPasswordEncryptionPrincipal을 구성할 수 있습니다.

Windows Server Active Directory에서 암호 업데이트

Windows LAPS는 정기적으로(매시간) 현재 활성 정책을 처리하고 그룹 정책 변경 알림에 응답합니다. 정책 및 변경 알림에 따라 응답합니다.

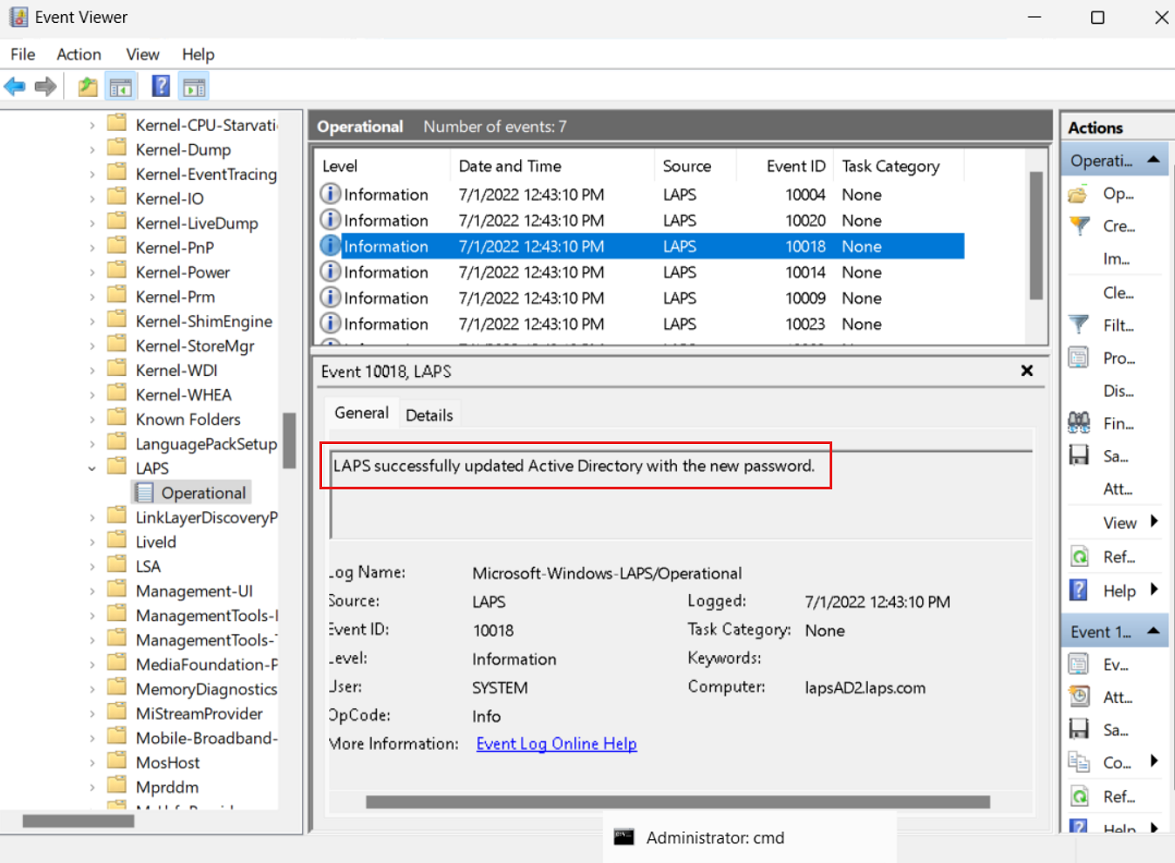

Windows Server Active Directory에서 암호가 성공적으로 업데이트되었는지 확인하려면 이벤트 로그에서 10018 이벤트를 확인합니다.

정책을 적용한 후 대기하지 않도록 하려면 Invoke-LapsPolicyProcessing PowerShell cmdlet을 실행할 수 있습니다.

Windows Server Active Directory에서 암호 검색

Get-LapsADPasswordcmdlet을 사용하여 Windows Server Active Directory에서 암호를 검색합니다. 예시:

PS C:\> Get-LapsADPassword -Identity lapsAD2 -AsPlainText

ComputerName : LAPSAD2

DistinguishedName : CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com

Account : Administrator

Password : Zlh+lzC[0e0/VU

PasswordUpdateTime : 7/1/2022 1:23:19 PM

ExpirationTimestamp : 7/31/2022 1:23:19 PM

Source : EncryptedPassword

DecryptionStatus : Success

AuthorizedDecryptor : LAPS\Domain Admins

이 출력 결과로 암호 암호화가 사용 설정되었음을 알 수 있습니다(참조: Source). 암호 암호화를 사용하려면 도메인이 Windows Server 2016 도메인 기능 수준 이상용으로 구성되어야 합니다.

암호 순환

Windows LAPS는 각 정책 처리 주기 동안 Windows Server Active Directory에서 암호 만료 시간을 읽어 들입니다. 암호가 만료되면 새 암호가 생성되고 즉시 저장됩니다.

보안 위반 또는 임시 테스트와 같은 일부 상황에서는 암호를 미리 순환할 수 있습니다. 수동으로 암호 순환을 강제 적용하려면 Reset-LapsPassword cmdlet을 사용할 수 있습니다.

Set-LapsADPasswordExpirationTime cmdlet을 사용하여 Windows Server Active Directory에 저장된 예약된 암호 만료 시간을 설정할 수 있습니다. 예시:

PS C:\> Set-LapsADPasswordExpirationTime -Identity lapsAD2

DistinguishedName Status

----------------- ------

CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com PasswordReset

다음에 Windows LAPS가 절전 모드에서 해제되어 현재 정책을 처리하면 수정된 암호 만료 시간이 표시되고 암호를 순환합니다. 대기하지 않으려면 Invoke-LapsPolicyProcessing cmdlet을 실행할 수 있습니다.

Reset-LapsPassword cmdlet을 사용하여 로컬로 암호의 즉시 순환을 강제 적용할 수 있습니다.

AD 재해 복구 시나리오 중 암호 검색

Windows LAPS 암호(DSRM 암호 포함)를 검색하려면 일반적으로 하나 이상의 Active Directory 도메인 컨트롤러를 사용할 수 있어야 합니다. 그러나 도메인의 모든 도메인 컨트롤러가 다운되는 치명적인 시나리오를 고려해야 합니다. 이러한 상황에서 암호를 복구하려면 어떻게 해야 하나요?

Active Directory 관리 모범 사례는 모든 도메인 컨트롤러의 정기적인 백업을 정기적으로 저장하는 것이 좋습니다. 탑재된 백업 AD 데이터베이스에 저장된 Windows LAPS 암호는 매개 변수를 지정하여 PowerShell cmdlet을 -Port 사용하여 Get-LapsADPassword 쿼리할 수 있습니다. cmdlet이 Get-LapsADPassword 최근에 개선되어 매개 변수와 -RecoveryMode 매개 변수가 -Port 모두 지정되면 도메인 컨트롤러에 연결할 필요 없이 암호 복구에 성공합니다. 또한 Get-LapsADPassword도 이제 작업 그룹(도메인에 가입되지 않은) 컴퓨터에서 이 모드로 실행되도록 지원합니다.

팁

dsamain.exe 유틸리티는 AD 백업 미디어를 탑재하고 LDAP를 통해 쿼리하는 데 사용됩니다. Dsamain.exe 기본적으로 설치되지 않으므로 추가해야 합니다. 이 작업을 수행하는 한 가지 방법은 cmdlet을 Enable-WindowsOptionalFeature 사용하는 것입니다. Windows 클라이언트 컴퓨터에서 실행할 Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM-Client수 있습니다. Windows Server 컴퓨터에서 실행할 수 있습니다. Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM

다음 예제에서는 AD 백업 데이터베이스가 포트 50000에 로컬로 탑재되어 있다고 가정합니다.

PS C:\> Get-LapsADPassword -Identity lapsDC -AsPlainText -Port 50000 -RecoveryMode

ComputerName : LAPSDC

DistinguishedName : CN=LAPSDC,OU=Domain Controllers,DC=laps,DC=com

Account : Administrator

Password : ArrowheadArdentlyJustifyingKryptonVixen

PasswordUpdateTime : 8/15/2024 10:31:51 AM

ExpirationTimestamp : 9/14/2024 10:31:51 AM

Source : EncryptedDSRMPassword

DecryptionStatus : Success

AuthorizedDecryptor : S-1-5-21-2127521184-1604012920-1887927527-35197

Important

작업 그룹 컴퓨터에 탑재된 AD 백업 데이터베이스에서 암호화된 Windows LAPS 암호를 검색하면 작업 그룹 컴퓨터에서 해당 SID를 식별 이름으로 변환할 수 없으므로 AuthorizedDecryptor 필드는 항상 원시 SID 형식으로 표시됩니다.

Important

향상된 Get-LapsADPassword 암호 검색 기능은 클라이언트 및 서버 OS 버전 모두에 대해 Windows 참가자 빌드 27695 이상에서 지원됩니다.

참고 항목

- Microsoft Entra ID를 사용한 Windows 로컬 관리자 암호 솔루션 소개

- Microsoft Entra ID의 Windows 로컬 관리자 암호 솔루션

- RestrictedGroups CSP

- Microsoft Intune

- Windows LAPS에 대한 Microsoft Intune 지원

- Windows LAPS CSP

- Windows LAPS 문제 해결 지침