Nata

Norint pasiekti šį puslapį, reikalingas leidimas. Galite pabandyti prisijungti arba pakeisti katalogus.

Norint pasiekti šį puslapį, reikalingas leidimas. Galite pabandyti pakeisti katalogus.

Prisijungimas prie duomenų šaltinio ir jo autentifikavimas atliekamas atskirai nuo Power Platform paslaugos autentifikavimo.

Pirmiausia peržiūrėkime, kaip Power Platform paslaugos jungiasi prie duomenų šaltinių. Power Platform paslaugos įvairiais būdais jungiasi prie išorinių duomenų šaltinių, tačiau bendras modelis yra toks pats. Tada peržiūrėsime, kaip autentifikuojami ryšiai. Priklausomai nuo programos ir jos duomenų šaltinių, autentifikavimo kredencialai gali būti vienodi arba gali skirtis.

Jungiamasi prie Microsoft Dataverse

Power Apps drobės ir modeliu pagrįstos programos jungiasi prie Dataverse tiesiogiai, tam nereikia naudoti atskiros jungties. (Drobės programos saugo sutikimą dirbti su kitomis aplinkomis Power Apps išteklių teikėjuje (RP).) Power Automate autentifikuojama naudojant API telkinį, tačiau po to visos duomenų sąveikos vykdomos tiesiogiai su Dataverse. Tiek Power Apps, ir Power Automate palaiko senesnes jungtis, kurios jungiasi prie Dataverse naudodamos jungtis (pvz., Dynamics 365 (nerekomenduojama) ir Microsoft Dataverse (senesnė)).

Pastaba.

Kuriant drobės programas su Pradėti nuo duomenų, naudojama vietos rezervavimo ženklo jungties piktograma, kad būtų prisijungta prie Dataverse. Tačiau tam išties nenaudojama jokia jungtis. Norėdami gauti daugiau informacijos, žr. drobės programų prijungimas prie Microsoft Dataverse.

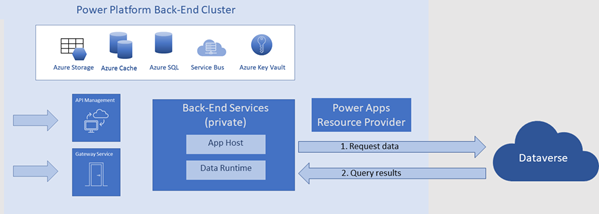

Toliau pateiktoje diagramoje pavaizduota, kaip veikia drobės programos su Dataverse.

- Power Apps vidinės paslaugos prašo duomenų tiesiogiai iš Dataverse.

- Dataverse grąžina užklausos rezultatus atgal Power Apps vidinėms paslaugoms.

Prisijungimas prie kitų duomenų šaltinių

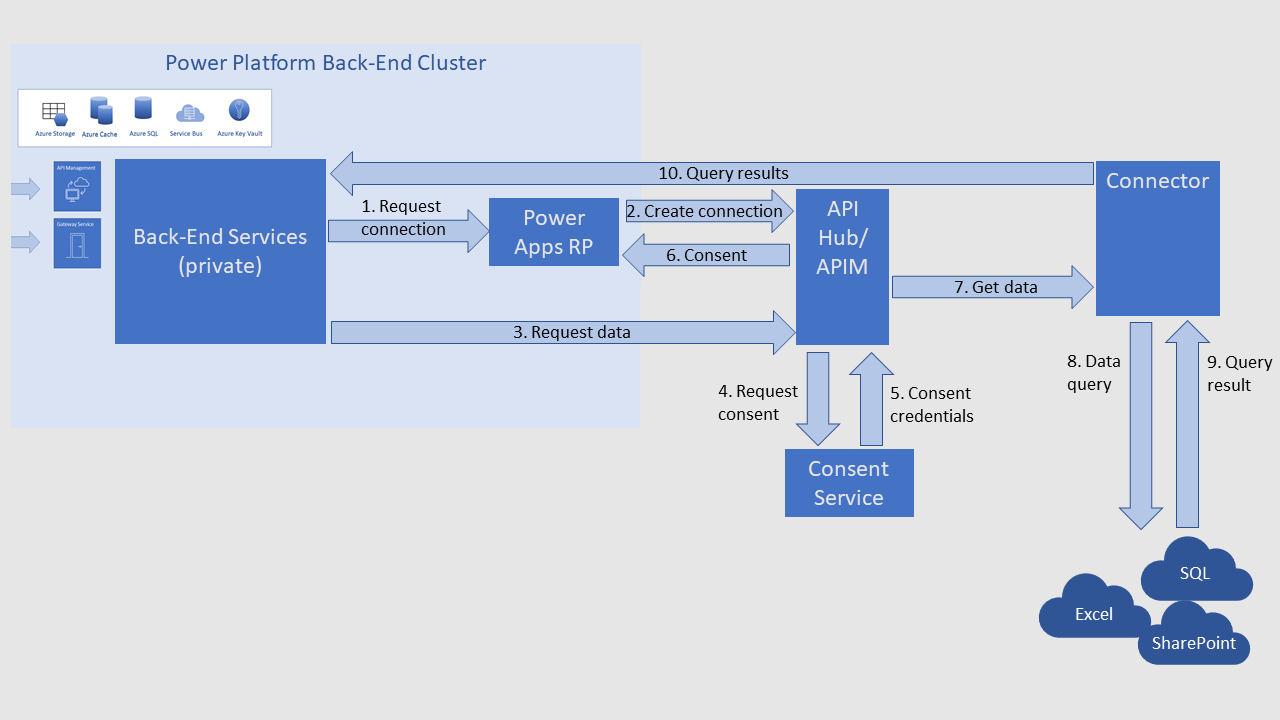

Iš esmės Power Platform paslaugos naudoja jungtis darbui su išoriniais duomenų šaltiniais, kurie nėra Dataverse. Šioje diagramoje pavaizduotas įprastas kelias, naudojantis „Azure“ API valdymo (APIM) jungtį.

Power Platform paslauga siunčia ryšio užklausą Power Apps išteklių teikėjui (RP).

Power Apps RP prašo API centro sukurti ryšį ir palengvinti autentifikavimo žetonų mainus.

Power Platform paslauga siunčia duomenų užklausą API valdymo jungčiai.

API valdymo jungtis siunčia užklausą sutikimo paslaugai, kad gautų leidimą prieigai prie duomenų šaltinio.

Sutikimų paslauga grąžina kredencialus API valdymo jungčiai.

API valdymo jungtis siunčia sutikimų kredencialus Power Apps RP. Kredencialai saugomi RP, kad vėl Power Apps vėl neprašytų sutikimo, kai kitą kartą bus prašoma duomenų.

Pastaba.

Vienam programos ryšiui duotas sutikimas nereiškia, kad duotas sutikimas visoms programoms. Kiekvienas programos ryšio sutikimas atskiriems vartotojams yra atskiras. Pavyzdžiui, kai suteikiate ryšį naudojimui Power Automate sraute, nuo tada leidžiate srautui naudoti tą ryšį. Jums nereikia vėl duoti leidimo pakartotinai naudoti tą ryšį šiame sraute. Srauto autoriaus pateiktam ryšiui sutikimas yra dvigubas (ryšiui ir srautui). Ryšiui, kurį suteikia vartotojas, iškviečiantis srautą (pvz., iš drobės programos), sutikimas yra trigubas (ryšiui, srautui ir vartotojui).

API valdymo jungtis perduoda duomenų užklausą išorinei jungčiai.

Jungtis siunčia užklausą į duomenų šaltinį.

Ryšio duomenų šaltinis grąžina prašytus duomenis jungčiai.

Jungtis perduoda duomenis atgal Power Platform vidiniam klasteriui.

Duomenų šaltinių autentifikavimas

Vartotojai pirmiausia vykdo autentifikaciją Power Platform paslaugoje. Tada vartotojai atskirai vykdo autentifikaciją duomenų šaltinyje naudodami kredencialus, kurių prašo jungtis. API telkinio kredencialų paslauga visada saugo ir valdo kredencialus.

Kai kurios jungtys palaiko daugiau nei vieną autentifikavimo metodą. Autentifikavimas duomenų šaltinyje priklauso nuo to duomenų šaltinio egzemplioriaus. Jis pagrįstas autentifikavimo metodu, kurį pasirinko kūrėjas kurdamas ryšį.

Power Apps turu dviejų tipų duomenų šaltinio autentifikavimo metodus: aiškų ir numanomą.

- Aiškus autentifikavimas reiškia, kad programos vartotojo kredencialai naudojami duomenų šaltiniui pasiekti.

- Netiesioginis autentifikavimas reiškia, kad naudojami kredencialai, kuriuos programos kūrėjas pateikė kurdamas ryšį.

Kai tik įmanoma, rekomenduojame naudoti aiškų autentifikavimo metodą. Tai yra saugiau.

Net ir aiškaus autentifikavimo atveju svarbu atsiminti, kad tai, ką vartotojas gali matyti ir redaguoti, lemia naudotojo teisės į duomenų šaltinį.

Pavyzdžiui, tarkime, kad turite SharePoint sąrašą, kuriame yra stulpeliai Vardas ir Atlyginimas . Tada sukuriate programą, kurioje rodomas tik stulpelis Pavadinimas . Tai reiškia, kad naudotojai gali pasiekti tik programos stulpelį Pavadinimas .

Tačiau tarkime, kad jūsų vartotojai turi SharePoint sąrašo teises, leidžiančias jiems peržiūrėti ir redaguoti stulpelius Vardas ir Atlyginimas . Dabar tarkime, kad konkretus vartotojas turi Power Apps kūrėjo teises į tą SharePoint sąrašą. Tokiu atveju niekas netrukdo tam vartotojui sukurti naują programą, kuri pasiekia stulpelį Atlyginimas . Leidimai, kuriuos suteikiate naudodami programos naudotojo sąsają, nepaneigia duomenų šaltinio leidimų, kuriuos naudotojas turi.

Sužinokite daugiau apie skirtumus tarp aiškių ir numanomų ryšių. Nors straipsnis nurodo „SQL Server“, jis taikomas visoms susijusioms duomenų bazėms.