Savienotāja galapunktu filtrēšana (priekšskatījums)

[Šis raksts ir pirmsizlaides dokumentācija, kas var mainīties.]

Savienotāja galapunktu filtrēšana ļauj administratoriem noteikt, ar kuriem konkrētiem galapunktu veidotājiem var izveidot savienojumu, veidojot programmas, plūsmas vai tērzēšanas robotus. Tas ir konfigurēts datu zuduma novēršanas (DLP) politikā, un tas ir pieejams tikai sešiem savienotājiem:

- HTTP

- HTTP ar Microsoft Entra ID (AD)

- HTTP Webhook

- SQL serveris (ietver SQL servera savienotāja izmantošanu, lai piekļūtu Azure Synapse datu noliktavai)

- Azure Blob Storage

- SMTP

Kad veidotājs mēģina savienot savu lietotni, plūsmu vai tērzēšanas robotu ar bloķētu galapunktu, tiek parādīts DLP kļūdas ziņojums.

Brīdinājums.

Galapunktu filtrēšanas kārtulas netiek piemērotas vides mainīgajiem, pielāgotajām ievadēm vai jebkuram galapunktam, kas tiek dinamiski izveidots izpildes laikā. Programmu, plūsmas vai tērzēšanas robotu noformētājos tiek novērtēti tikai statiskie galapunkti. Papildinformāciju skatiet sadaļā Zināmie ierobežojumi.

Svarīgi

Priekšskatījuma līdzekļi nav paredzēti komerciālai lietošanai, un to funkcionalitāte var būt ierobežota. Šie līdzekļi ir pieejami pirms oficiālā laidiena, lai klienti varētu priekšlaikus piekļūt līdzeklim un sniegt atsauksmes.

Galapunktu filtrēšanas kārtulu pievienošana savām DLP politikām

Galapunkta konfigurējamā kolonna lapā Iepriekš uzbūvētie savienotāji sadaļā Datu politikas norāda, vai savienotājam tiek atbalstīta galapunkta filtrēšanas iespēja.

Ja kolonnas Galapunkts konfigurējams vērtība ir Jā, šo iespēju var izmantot, ar peles labo pogu noklikšķinot un pēc tam atlasot opciju Konfigurēt savienotāju>Savienotāja galapunkti.

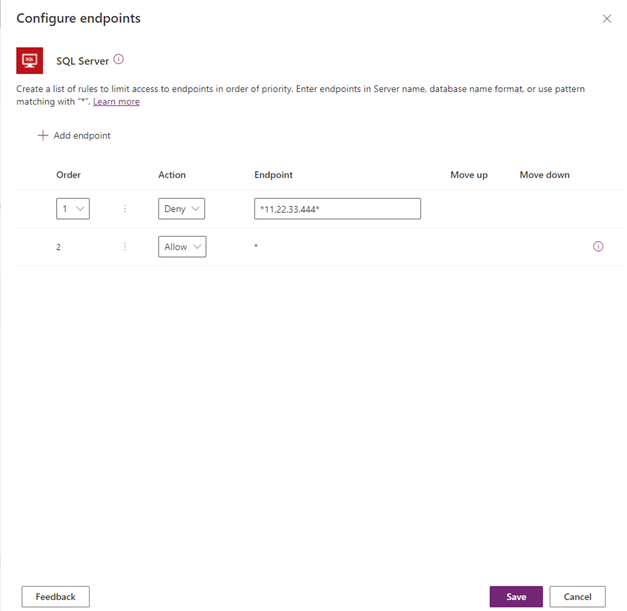

Tiek atvērts sānu panelis, kurā varat norādīt sakārtotu sarakstu ar Atĺaut vai Noraidít URL modeļiem. Pēdējā rinda sarakstā vienmēr būs kārtula aizstājējzīme (*), kas attiecas uz visiem šī savienotāja galapunktiem. Pēc noklusējuma * shēma ir iestatīta kā Atļaut jaunām DLP politikai, taču to var atzīmēt kā Atļaut vai Aizliegt.

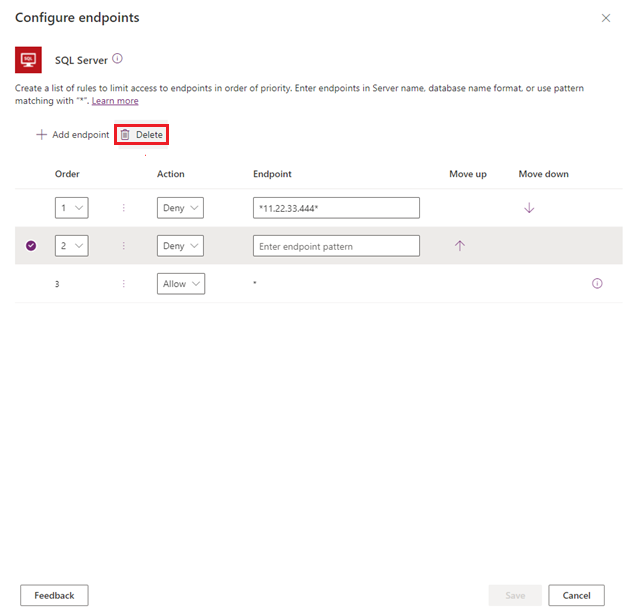

Jaunu noteikumu pievienošana

Varat pievienot jaunas kārtulas, atlasot vienumu Pievienot galapunktu. Jauni noteikumi tiek pievienoti modeļu saraksta beigās kā otrais līdz pēdējais noteikums. Tas ir tāpēc * , ka tas vienmēr būs pēdējais ieraksts sarakstā. Tomēr modeļu secību var atjaunināt, izmantojot nolaižamo sarakstu Secība vai atlasot Pārvietot augšup vai Pārvietot lejup.

Pēc tam, kad raksts ir pievienots, var rediģēt vai dzēst šīs shēmas, atlasot noteiktu rindu un atlasot Dzēst.

Pēc savienotāja galapunktu filtrēšanas kārtulu un DLP politikas, kurā tās ir definētas, saglabāšanas tās uzreiz tiek ieviestas mērķa vidēs. Tālāk ir sniegts piemērs, kurā veidotājs mēģināja savienot savu mākoņa plūsma ar HTTP galapunktu, kas nav atļauts.

Zināmie ierobežojumi

Galapunktu filtrēšanas kārtulas netiek piemērotas vides mainīgajiem, pielāgotām ievadēm un dinamiski saistītiem galapunktiem izpildlaikā. Tiek ieviesti tikai statiskie galapunkti, kuri ir pazīstami un atlasīti, būvējot programmu, plūsmu vai sarunbotu pakalpojumu izstrādes laikā. Tas nozīmē, ka savienotāja galapunktu filtrēšanas kārtulas SQL Server un Azure Blob Storage netiek ieviestas, ja savienojumi ir autentificēti ar Microsoft Entra ID. Divos tālāk redzamajos ekrānuzņēmumos veidotājs ir izveidojis mākoņa plūsma, kas mainīgos definē SQL serveri un datu bāzi, un pēc tam izmanto šos mainīgos kā ievadi savienojuma definīcijā. Tāpēc galapunktu filtrēšanas kārtulas netiek novērtētas, un mākoņa plūsma var veiksmīgi izpildīt.

Daži Power Apps no tiem, kas publicēti pirms 2020. gada 1. oktobra, ir jāpublicē atkārtoti, lai tiktu ieviestas DLP savienotāja darbības kārtulas un galapunktu kārtulas. Šis skripts administratoriem un veidotājiem ļauj identificēt programmas, kuras ir atkārtoti jāpublicē, lai ievērotu šīs jaunās DLP vadības kārtulas:

Add-PowerAppsAccount $GranularDLPDate = Get-Date -Date "2020-10-01 00:00:00Z" ForEach ($app in Get-AdminPowerApp){ $versionAsDate = [datetime]::Parse($app.LastModifiedTime) $olderApp = $versionAsDate -lt $GranularDLPDate $wasBackfilled = $app.Internal.properties.executionRestrictions -ne $null -and $app.Internal.properties.executionRestrictions.dataLossPreventionEvaluationResult -ne $null -and ![string]::IsNullOrEmpty($app.Internal.properties.executionRestrictions.dataLossPreventionEvaluationResult.lastAdvancedBackfillDate) If($($olderApp -and !$wasBackfilled)){ Write-Host "App must be republished to be Granular DLP compliant: " $app.AppName " " $app.Internal.properties.displayName " " $app.Internal.properties.owner.email } Else{ Write-Host "App is already Granular DLP compliant: " $app.AppName } }

Galapunktu ievades formāti un piemēri

Katram savienotājam ir atšķirīgs galapunkta līdzeklis. Turklāt dažus galapunktus var definēt vairākos formātos. Tāpēc galapunkti jāievada visos iespējamos formātos, lai neļautu veidotājiem tos izmantot, veidojot lietotnes un plūsmas. Izveidojot galapunktu filtrēšanas kārtulu, administratori var ievadīt pilnu galapunkta nosaukumu vai izmantot modeli, kas atbilst aizstājējzīmei (*). Šīs kārtulas tiek ievadītas un norādītas sakārtotā galapunktu struktūru sarakstā, kas nozīmē, ka tās tiks novērtētas augošā secībā pēc numura. Ņemiet vērā, ka pēdējais noteikums jebkuram savienotājam vienmēr * ir Atļaut vai * Aizliegt. Atļaut ir noklusējums, kuru var mainīt uz Aizliegt.

Tālāk sniegtie norādījumi apraksta, kā ievadīt savienotāja galapunktus, izveidojot kārtulas, lai atļautu vai liegtu tos.

SQL Server

SQL Server savienojuma galapunktiem ir jābūt uzskaitītiem <Server_name, database_name> formātā. Dažas lietas, kas jāpatur prātā:

Veidotāji var ievadīt servera nosaukumu dažādos formātos. Tādēļ, lai galapunktu varētu izmantot kā galapunktu, tas ir jāievada visos iespējamos formātos. Piemēram, lokālas instances var būt

<machine_name\named_instance, database_name>vai<IP address, custom port, database_name>formātā. Šajā gadījumā jums ir jālieto atļaut vai bloķēt kārtulas abos galapunkta formātos. Piemēram:- Bloķēt

WS12875676\Servername1,MktingDB - Bloķēt

11.22.33.444,1401,MktingDB

- Bloķēt

Nav īpašas loģikas, kas apstrādātu relatīvās adreses, piemēram,

localhost. Tāpēc, bloķējot*localhost*, veidotāji netiks bloķēti izmantot jebkurus galapunktus, izmantojotlocalhostkā daļu no SQL Server galapunkta. Tomēr tas neapturēs to piekļuvi galapunktam, izmantojot absolūto adresi, ja vien administrators nav bloķējis arī absolūto adresi.

Šie ir piemēri:

Atļaut tikai Azure SQL Server instances:

- Atļaut

*.database.windows.net* - Noraidīt

*

- Atļaut

Atļaut tikai noteiktu IP diapazonu: (Ņemiet vērā, ka IP adreses, kas nav atļautas, veidotājs

<machine_name\named_instance>joprojām var ievadīt formātā.)- Atļaut

11.22.33* - Noraidīt

*

- Atļaut

Dataverse

Dataverse galapunktus attēlo organizācijas ID, piemēram 00aa00aa-bb11-cc22-dd33-44ee44ee44ee,. Ņemiet vērā, ka galapunktu filtrēšanā pašlaik ir tikai parastais Dataverse savienotājs. Dataverse dinamika un Dataverse pašreizējie savienotāji nav tvērumā. Lokālā instance Dataverse (pazīstama arī kā pašreizējā vide) nekad nevar tikt bloķēta lietošanai vidē. Tas nozīmē, ka jebkurā vidē veidotāji vienmēr var piekļūt Dataverse pašreizējai videi.

Tāpēc kārtula, kurā ir teikts:

- Atļaut

00aa00aa-bb11-cc22-dd33-44ee44ee44ee - Noraidīt

*

Patiesībā tas nozīmē:

- Atļaut

Dataverse current environment - Atļaut

00aa00aa-bb11-cc22-dd33-44ee44ee44ee - Noraidīt

*

Atļaut Dataverse current environment jebkurā attiecīgajā vidē vienmēr ir pirmā kārtula Dataverse galapunktu filtrēšanas sarakstā.

Azure Blob Storage

Azure Blob krātuves galapunktiem ir norādīts Azure krātuves konta nosaukums.

SMTP

SMTP galapunkti ir attēloti <SMTP server address, port number> formātā.

Šis ir scenārija piemērs:

- Noraidīt

smtp.gmail.com,587 - Atļaut

*

HTTP ar Microsoft Entra ID, HTTP Webhook un HTTP savienotājiem

Visu HTTP savienotāju galapunkti atbilst vietrāža URL shēmai. HTTP darbība Iegūt tīmekļa resursu , izmantojot Microsoft Entra savienotāju ir ārpus tvēruma.

Šis ir scenārija piemērs:

Atļaut piekļuvi tikai Azure abonementu lapai programmā https://management.azure.com/.

- Atļaut

https://management.azure.com/subscriptions* - Noraidīt

https://management.azure.com/* - Noraidīt

*

PowerShell atbalsts galapunktu filtrēšanai

Galapunktu filtrēšanas kārtulu konfigurēšana politikai

Objekts, kurā ir galapunktu filtrēšanas kārtulas politikai, tālāk tiek norādīts kā savienotāja konfigurācijas.

Savienotāja konfigurācijas objektam ir šāda struktūra:

$ConnectorConfigurations = @{

connectorActionConfigurations = @() # used for connector action rules

endpointConfigurations = @( # array – one entry per

@{

connectorId # string

endpointRules = @( # array – one entry per rule

@{

order # number

endpoint # string

behavior # supported values: Allow/Deny

}

)

}

)

}

Piezīmes

- Pēdējais noteikums katram savienotājam vienmēr ir jāpiemēro vietrādim URL,

*lai nodrošinātu, ka kārtulas attiecas uz visiem vietrāžiem URL. - Katra savienotāja kārtulu secības rekvizīts jāaizpilda ar cipariem no 1 līdz N, kur N ir šī savienotāja kārtulu skaits.

Esošo savienotāja konfigurāciju izgūšana DLP politikai

Get-PowerAppDlpPolicyConnectorConfigurations

Savienotāja konfigurāciju izveide DLP politikai

New-PowerAppDlpPolicyConnectorConfigurations

Savienotāja konfigurāciju atjaunināšana DLP politikai

Set-PowerAppDlpPolicyConnectorConfigurations

Piemērs

Mērķis:

SQL Server savienotājam:

- Servera "myservername.database.windows.net" datu bāzes "testdatabase" noraidīšana

- Atļaut visas citas servera “myservername.database.windows.net” datu bāzes

- Aizliegt visus pārējos serverus

SMTP savienotājam:

- Atļaut Gmail (servera adrese: smtp.gmail.com, ports: 587)

- Aizliegt visas pārējās adreses

HTTP savienotājam:

- Atļaut galapunktus

https://mywebsite.com/allowedPath1unhttps://mywebsite.com/allowedPath2 - Aizliegt visus pārējos URL

Note

Sekojośie cmdlet PolicyName norāda uz unikālo GUID. Lai izgūtu DLP GUID, izpildiet Get-DlpPolicy cmdlet.

$ConnectorConfigurations = @{

endpointConfigurations = @(

@{

connectorId = "/providers/Microsoft.PowerApps/apis/shared_sql"

endpointRules = @(

@{

order = 1

endpoint = "myservername.database.windows.net,testdatabase"

behavior = "Deny"

},

@{

order = 2

endpoint = "myservername.database.windows.net,*"

behavior = "Allow"

},

@{

order = 3

endpoint = "*"

behavior = "Deny"

}

)

},

@{

connectorId = "/providers/Microsoft.PowerApps/apis/shared_smtp"

endpointRules = @(

@{

order = 1

endpoint = "smtp.gmail.com,587"

behavior = "Allow"

},

@{

order = 2

endpoint = "*"

behavior = "Deny"

}

)

},

@{

connectorId = "http"

endpointRules = @(

@{

order = 1

endpoint = "https://mywebsite.com/allowedPath1"

behavior = "Allow"

},

@{

order = 2

endpoint = "https://mywebsite.com/allowedPath2"

behavior = "Allow"

},

@{

order = 3

endpoint = "*"

behavior = "Deny"

}

)

}

)

}

New-PowerAppDlpPolicyConnectorConfigurations -TenantId $TenantId -PolicyName $PolicyName -NewDlpPolicyConnectorConfigurations $ConnectorConfigurations