Konfigurasikan pembekal OpenID Connect untuk portal dengan Azure AD

Nota

Berkuat kuasa pada 12 Oktober 2022, portal Power Apps ialah Power Pages. Maklumat lanjut: Microsoft Power Pages kini tersedia secara umum (blog)

Kami akan memindahkan dan menggabungkan dokumentasi portal Power Apps dengan dokumentasi Power Pages tidak lama lagi.

Dalam artikel ini, anda akan mengetahui tentang mengkonfigurasikan pembekal OpenID Connect untuk portal dengan Azure Active Directory (Azure AD) dan Azure AD berbilang penyewa.

Nota

- Portal tidak terhad hanya untuk Azure AD, Azure AD berbilang penyewa atau Azure AD B2C sebagai pembekal OpenID Connect. Anda boleh menggunakan mana-mana pembekal lain yang mematuhi spesifikasi OpenID Connect. Perubahan dalam tetapan pengesahan mungkin mengambil masa beberapa minit untuk dipaparkan pada portal. Mulakan semula portal dengan menggunakan tindakan portal jika anda mahu perubahan dapat dipaparkan dengan serta-merta.

Untuk mengkonfigurasikan Azure AD sebagai pembekal OpenID Connect dengan menggunakan aliran Pemberian Tersirat

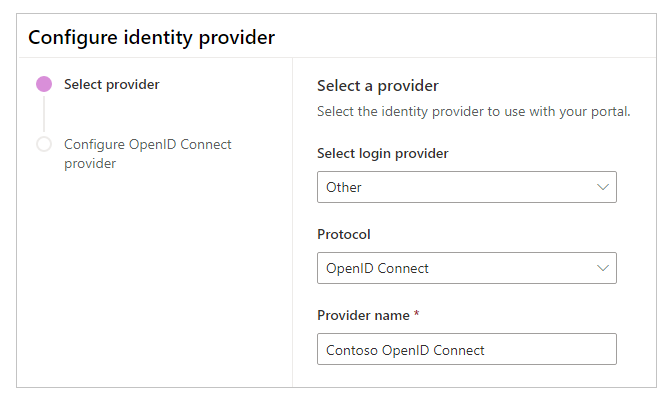

Pilih Tambahkan pembekal untuk portal anda.

Untuk Pembekal log masuk, pilih Lain-lain.

Untuk Protokol, pilih OpenID Connect.

Masukkan nama penyedia.

Pilih Seterusnya.

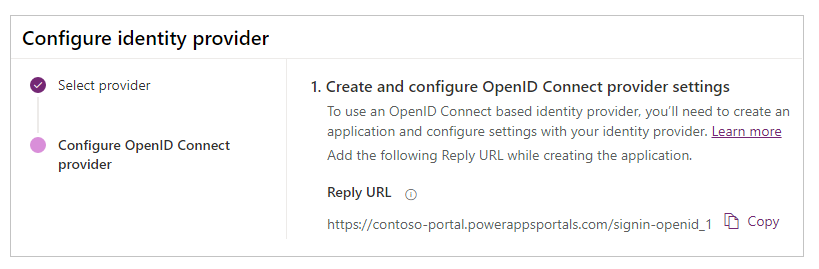

Dalam langkah ini, anda mencipta aplikasi dan mengkonfigurasikan tetapan dengan pembekal identiti anda.

Nota

- URL Balas digunakan oleh aplikasi untuk menghalakan semula pengguna ke portal selepas pengesahan berjaya dilakukan. Jika portal anda menggunakan nama domain tersuai, anda mungkin mempunyai URL yang berbeza daripada yang disediakan di sini.

- Butiran lanjut tentang mencipta pendaftaran aplikasi pada portal Azure tersedia dalam Mula Cepat: Daftar aplikasi dengan platform identiti Microsoft.

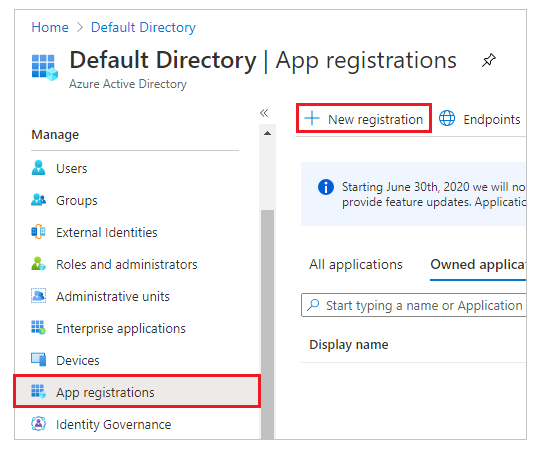

Daftar masuk ke portal Azure.

Cari dan pilih Azure Active Directory.

Di bawah Urus, pilih Pendaftaran aplikasi.

Pilih Pendaftaran baharu.

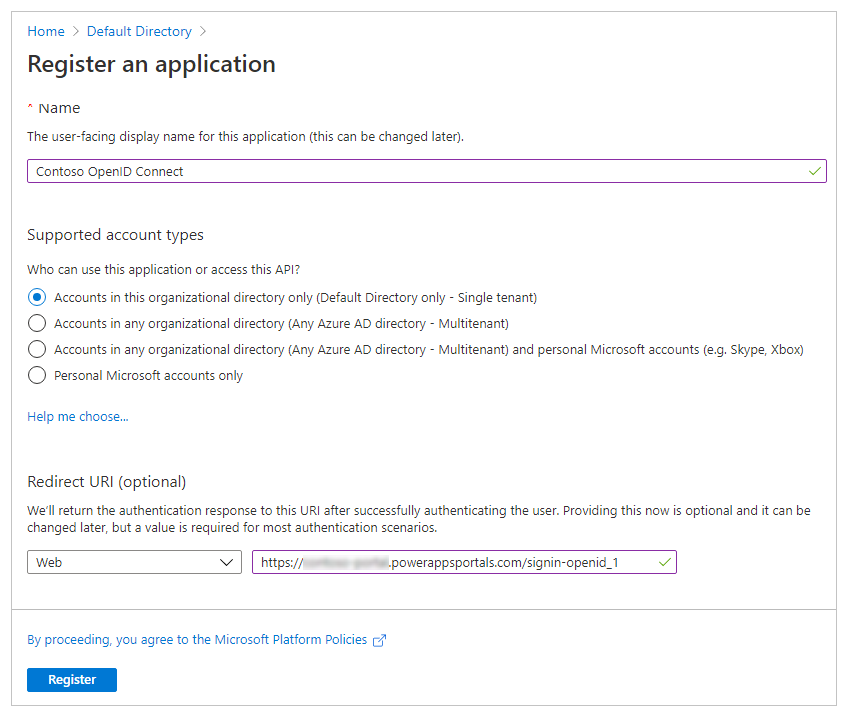

Masukkan nama.

Jika perlu, pilih Jenis akaun disokong yang berbeza. Maklumat lanjut: Jenis akaun yang disokong

Di bawah URI Hala Semula, pilih Web (jika ia belum dipilih).

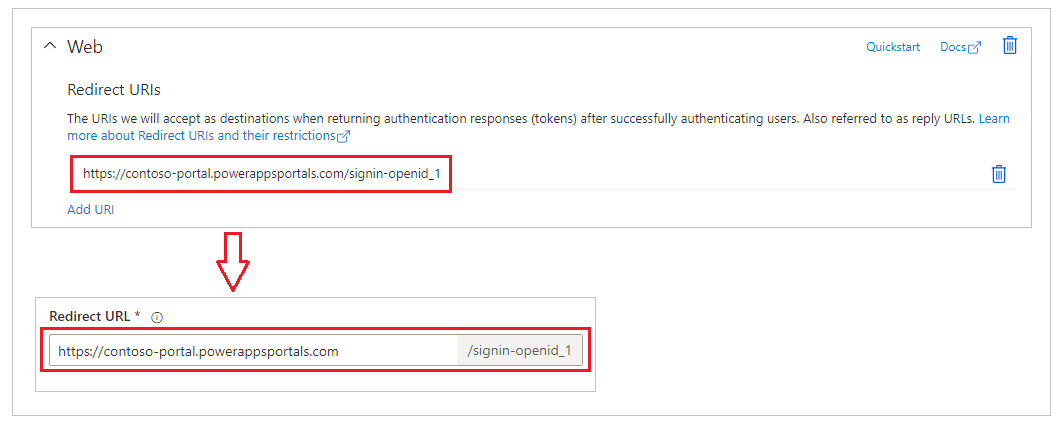

Masukkan URL Balas untuk portal anda dalam kotak semak Hala Semula URI.

Contoh:https://contoso-portal.powerappsportals.com/signin-openid_1Nota

Jika anda menggunakan URL portal lalai, salin dan tampal URL balas seperti yang ditunjukkan dalam bahagian Cipta dan konfigurasikan tetapan penyedia OpenID Connect pada skrin Konfigurasikan penyedia identiti (langkah 6 di atas). Jika anda menggunakan nama domain tersuai untuk portal, masukkan URL tersuai. Pastikan anda menggunakan nilai ini apabila anda mengkonfigurasikan URL Hala Semula dalam tetapan portal anda apabila mengkonfigurasikan pembekal OpenID Connect.

Contohnya, jika anda memasukkan URL Balas dalam portal Azure sebagaihttps://contoso-portal.powerappsportals.com/signin-openid_1, anda mesti menggunakan ia seperti sedia ada untuk konfigurasi OpenID Connect dalam portal.

Pilih Daftar.

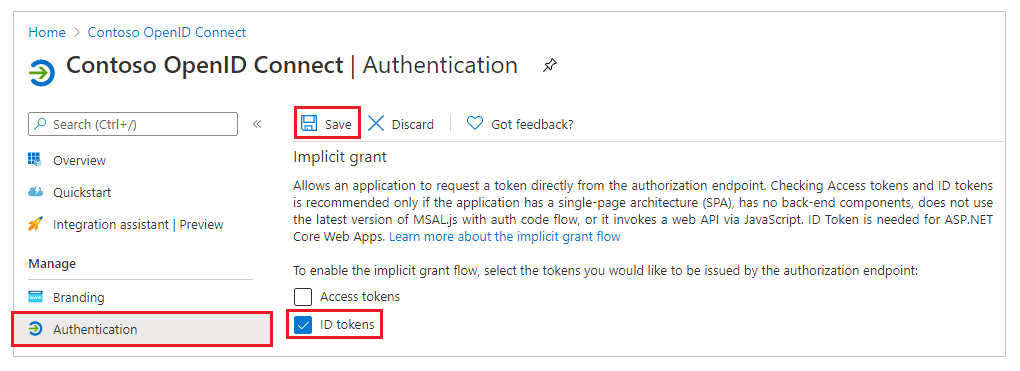

Dalam anak tetingkap kiri, di bawah Urus, pilih Pengesahan.

Di bawah Pemberian tersirat, pilih kotak semak Token ID.

Pilih Simpan.

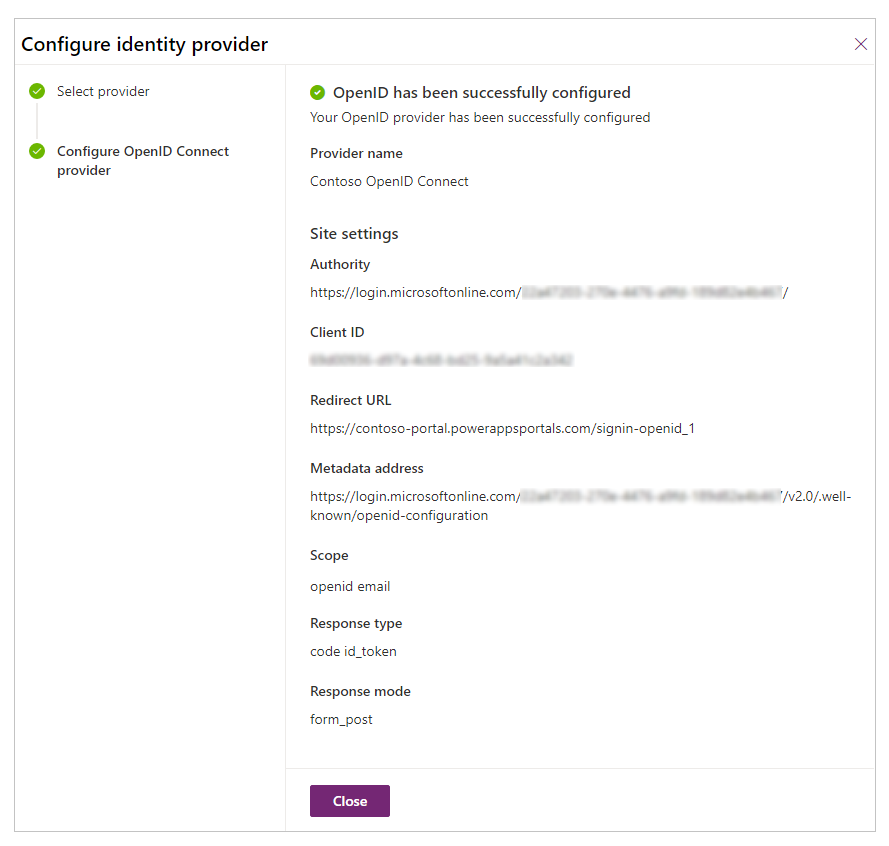

Dalam langkah ini, anda memasukkan tetapan tapak untuk konfigurasi portal.

Petua

Jika anda menutup tetingkap pelayar selepas mengkonfigurasikan pendaftaran aplikasi dalam langkah sebelum ini, daftar masuk semula ke portal Azure dan pergi ke aplikasi yang anda daftarkan.

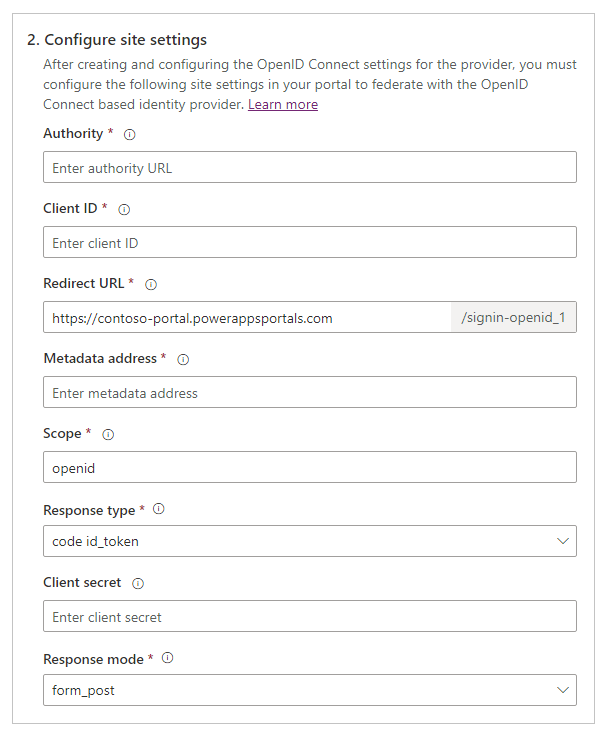

Pihak Berkuasa: Untuk mengkonfigurasikan URL pihak berkuasa, gunakan format berikut:

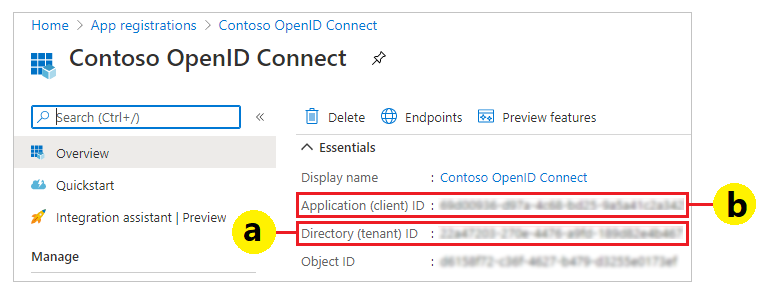

https://login.microsoftonline.com/<Directory (tenant) ID>/Sebagai contoh, jika ID Direktori (penyewa) dalam portal Azure ialah

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, maka URL pihak berkuasa ialahhttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID Klien: Salin ID Aplikasi (klien) daripada portal Azure sebagai ID klien.

URL Hala Semula: Sahkan bahawa nilai tetapan tapak URL Hala Semula adalah sama dengan URI Hala Semula yang anda tetapkan dalam portal Azure sebelum ini.

Nota

Jika anda menggunakan URL portal lalai, anda boleh menyalin dan menampal URL Balas seperti yang ditunjukkan dalam langkah Cipta dan konfigurasikan tetapan pembekal OpenID Connect. Jika anda menggunakan nama domain tersuai, masukkan URL secara manual. Pastikan nilai yang anda masukkan di sini adalah sama seperti nilai yang anda masukkan sebagai URI Hala Semula dalam portal Azure sebelum ini.

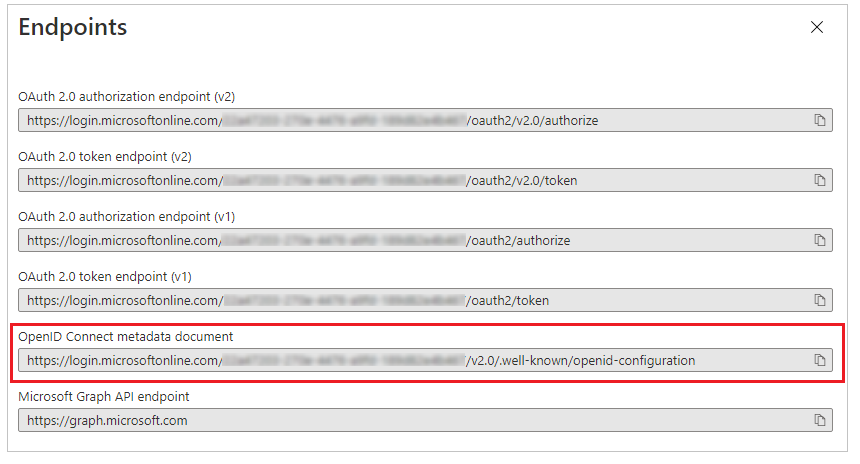

Alamat metadata: Untuk mengkonfigurasikan alamat metadata, lakukan yang berikut:

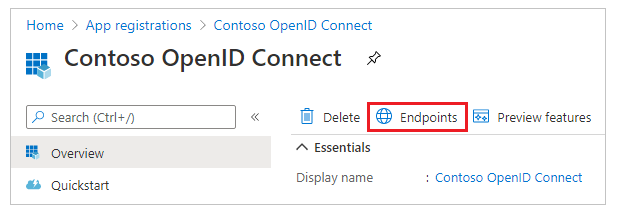

Pilih Gambaran keseluruhan dalam portal Azure.

Pilih Titik tamat.

Salin URL dalam Dokumen metadata OpenID Connect.

Tampalkan URL dokumen yang disalin sebagai Alamat metadata untuk portal.

Skop: Tetapkan nilai tetapan tapak Skop sebagai:

openid emailNota

Nilai

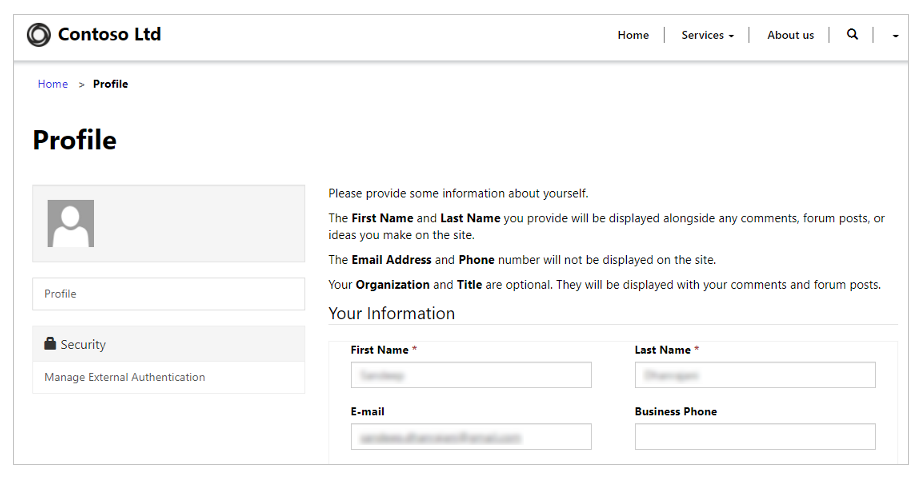

openiddalam Skop adalah wajib. Nilaiemailadalah pilihan; menentukan nilaiemaildalam skop memastikan bahawa alamat e-mel pengguna portal (rekod kenalan) telah diisi secara automatik dan ditunjukkan pada halaman Profil selepas pengguna mendaftar masuk. Untuk mendapatkan maklumat mengenai tuntutan tambahan, lihat Konfigurasikan tuntutan tambahan kemudian dalam artikel ini.Untuk Jenis respons, pilih code id_token.

Untuk Mod respons, pilih form_post.

Pilih Sahkan.

Pilih Tutup.

Konfigurasikan tuntutan tambahan

Dayakan tuntutan pilihan dalam Azure AD.

Tetapkan Skop untuk memasukkan tuntutan tambahan.

Contoh:openid email profileTetapkan tetapan tapak tambahan Pemetaan tuntutan pendaftaran.

Contoh:firstname=given_name,lastname=family_nameTetapkan tetapan tapak tambahan Pemetaan tuntutan log masuk.

Contoh:firstname=given_name,lastname=family_name

Contohnya, nama pertama, nama akhir dan alamat e-mel yang dibekalkan dengan tuntutan tambahan akan menjadi nilai lalai dalam halaman profil dalam portal.

Dayakan pengesahan dengan menggunakan aplikasi Azure AD berbilang penyewa

Anda boleh mengkonfigurasikan portal anda untuk menerima pengguna Azure AD daripada mana-mana penyewa dalam Azure dan bukan sahaja daripada penyewa tertentu dengan menggunakan aplikasi berbilang penyewa yang didaftarkan dalam Azure AD. Untuk mendayakan berbilang penyewaan, kemas kini pendaftaran aplikasi dalam aplikasi Azure AD.

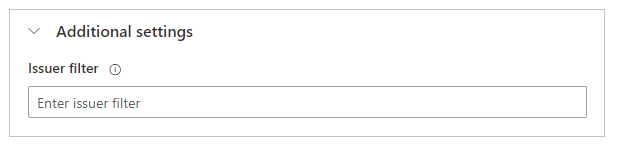

Untuk menyokong pengesahan terhadap Azure AD dengan menggunakan aplikasi berbilang penyewa, anda perlu mencipta atau mengkonfigurasikan tetapan tapak Penapis Pengeluar tambahan.

Tetapan tapak ini adalah penapis berdasarkan kad bebas yang sepadan dengan semua pengeluar merentasi semua penyewa. Contoh: https://sts.windows.net/*/

Lihat juga

Soalan Lazim untuk menggunakan OpenID Connect dalam portal

Nota

Adakah anda boleh memberitahu kami tentang keutamaan bahasa dokumentasi anda? Jawab tinjauan pendek. (harap maklum bahawa tinjauan ini dalam bahasa Inggeris)

Tinjauan akan mengambil masa lebih kurang tujuh minit. Tiada data peribadi akan dikumpulkan (pernyataan privasi).

Maklum balas

Akan datang: Sepanjang 2024, kami akan menghentikan secara berperingkat Isu GitHub sebagai kaedah maklum balas untuk kandungan dan menggantikannya dengan sistem maklum balas baharu. Untuk mendapatkan maklumat lanjut lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat maklum balas untuk