Urus peranan pentadbir dengan Microsoft Entra Pengurusan Identiti Istimewa

Gunakan Microsoft Entra Pengurusan Identiti Istimewa (PIM) untuk mengurus peranan pentadbir berkeistimewaan tinggi dalam Power Platform pusat pentadbiran.

Prasyarat

- Alih keluar tugasan peranan pentadbir sistem lama dalam persekitaran anda. Anda boleh menggunakan skrip PowerShell untuk inventori dan mengalih keluar pengguna yang tidak diingini daripada peranan Pentadbir Sistem dalam satu atau lebih Power Platform persekitaran.

Perubahan kepada sokongan ciri

Microsoft tidak lagi memperuntukkan peranan Pentadbir Sistem secara automatik kepada pengguna dengan peranan pentadbir global atau tahap perkhidmatan seperti Power Platform Pentadbir dan Pentadbir Dynamics 365.

Pentadbir ini boleh terus log masuk, ke Power Platform pusat pentadbiran, dengan keistimewaan ini:

- Dayakan atau nyahdayakan tetapan tahap penyewa

- Lihat maklumat analitik untuk persekitaran

- Lihat penggunaan kapasiti

Pentadbir ini tidak boleh melaksanakan aktiviti yang memerlukan akses terus kepada Dataverse data tanpa lesen. Contoh aktiviti ini termasuk:

- Mengemas kini peranan keselamatan untuk pengguna dalam persekitaran

- Memasang apl untuk persekitaran

Penting

Power Platform dan Pentadbir Perkhidmatan Dynamics 365 mesti melengkapkan langkah lain sebelum mereka boleh melaksanakan aktiviti yang memerlukan capaian Dataverse. Mereka mesti meningkatkan diri mereka kepada peranan Pentadbir Sistem dalam persekitaran di mana mereka memerlukan akses. Semua tindakan ketinggian dilog ke Microsoft Purview.

Had diketahui

Apabila menggunakan API, anda akan melihat bahawa jika pemanggil ialah pentadbir sistem, panggilan menaikkan sendiri mengembalikan kejayaan dan bukannya memberitahu pemanggil bahawa pentadbir sistem sudah wujud.

Pengguna yang membuat panggilan mesti mempunyai peranan pentadbir penyewa yang diperuntukkan. Untuk senarai penuh pengguna yang memenuhi kriteria pentadbir penyewa, lihat Perubahan pada sokongan ciri

Jika anda pentadbir Dynamics 365 dan persekitaran dilindungi oleh kumpulan keselamatan, anda mesti menjadi ahli kumpulan keselamatan. Peraturan ini tidak terpakai kepada pengguna yang mempunyai peranan pentadbir global atau Power Platform pentadbir.

API ketinggian hanya boleh digunakan oleh pengguna yang perlu menaikkan status mereka. Ia tidak menyokong membuat panggilan API bagi pihak pengguna lain untuk tujuan ketinggian.

Penyelesaian tersedia untuk pelanggan yang menggunakan Microsoft Power Platform Kit Permulaan CoE. Lihat Isu dan Penyelesaian PIM #8119 untuk maklumat lanjut dan butiran.

Tugasan peranan melalui kumpulan tidak disokong. Pastikan anda memperuntukkan peranan terus kepada pengguna.

Naikkan diri kepada peranan pentadbir sistem

Kami menyokong ketinggian menggunakan sama ada PowerShell atau melalui pengalaman intuitif di Power Platform pusat pentadbiran.

Nota

Pengguna yang cuba menaikkan diri mestilah pentadbir Global, Power Platform pentadbir atau pentadbir Dynamics 365. Antara muka pengguna dalam Power Platform pusat pentadbiran tidak tersedia untuk pengguna dengan peranan pentadbir Entra ID yang lain dan percubaan untuk menaikkan diri melalui API PowerShell mengembalikan ralat.

Tingkatkan diri melalui PowerShell

Sediakan PowerShell

Pasang modul MSAL PowerShell. Anda hanya perlu memasang modul sekali.

Install-Module -Name MSAL.PS

Untuk maklumat lanjut tentang menyediakan PowerShell, lihat API Web Mula Pantas dengan PowerShell dan Visual Studio Kod.

Langkah 1: Jalankan skrip untuk menaikkan

Dalam skrip PowerShell ini, anda:

- Sahkan, menggunakan Power Platform API.

- Bina

httppertanyaan dengan ID persekitaran anda. - Panggil titik akhir API untuk meminta ketinggian.

Tambah ID persekitaran anda

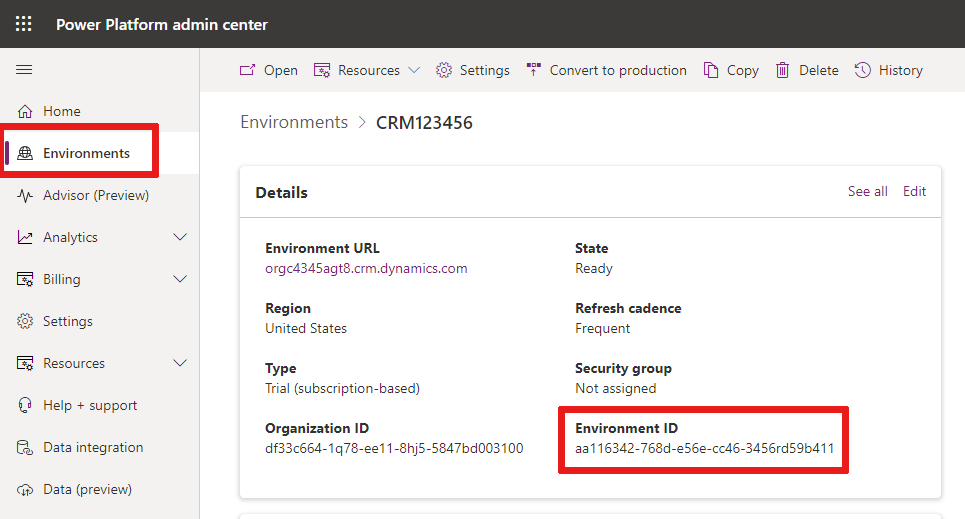

Dapatkan ID Persekitaran anda daripada tab Persekitaran Pusat Pentadbiran Power Platform .

Tambahkan keunikan

<environment id>anda pada skrip.

Jalankan skrip

Salin dan tampal skrip ke dalam konsol PowerShell.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Langkah 2: Sahkan keputusan

Selepas berjaya, anda melihat output yang serupa dengan output berikut. Cari "Code": "UserExists" sebagai bukti bahawa anda berjaya meningkatkan peranan anda.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:d111c55c-aab2-8888-86d4-ece1234f11e6 exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Errors

Anda mungkin melihat mesej ralat jika anda tidak mempunyai keizinan yang betul.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Langkah 3: Bersihkan aktiviti

Jalankan Remove-RoleAssignmentFromUsers untuk mengalih keluar pengguna daripada peranan keselamatan Pentadbir Sistem selepas tugasan tamat tempoh dalam PIM.

-

-roleName: "Pentadbir Sistem" atau peranan lain -

-usersFilePath: Laluan ke fail CSV dengan senarai nama prinsipal pengguna (satu setiap baris) -

-environmentUrl: Ditemui di# admin.powerplatform.microsoft.com -

-processAllEnvironments: (Pilihan) Proses semua persekitaran anda -

-geo: GEO yang sah -

-outputLogsDirectory: Laluan di mana fail log ditulis

Contoh skrip

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

Tingkatkan diri melalui Power Platform pusat pentadbiran

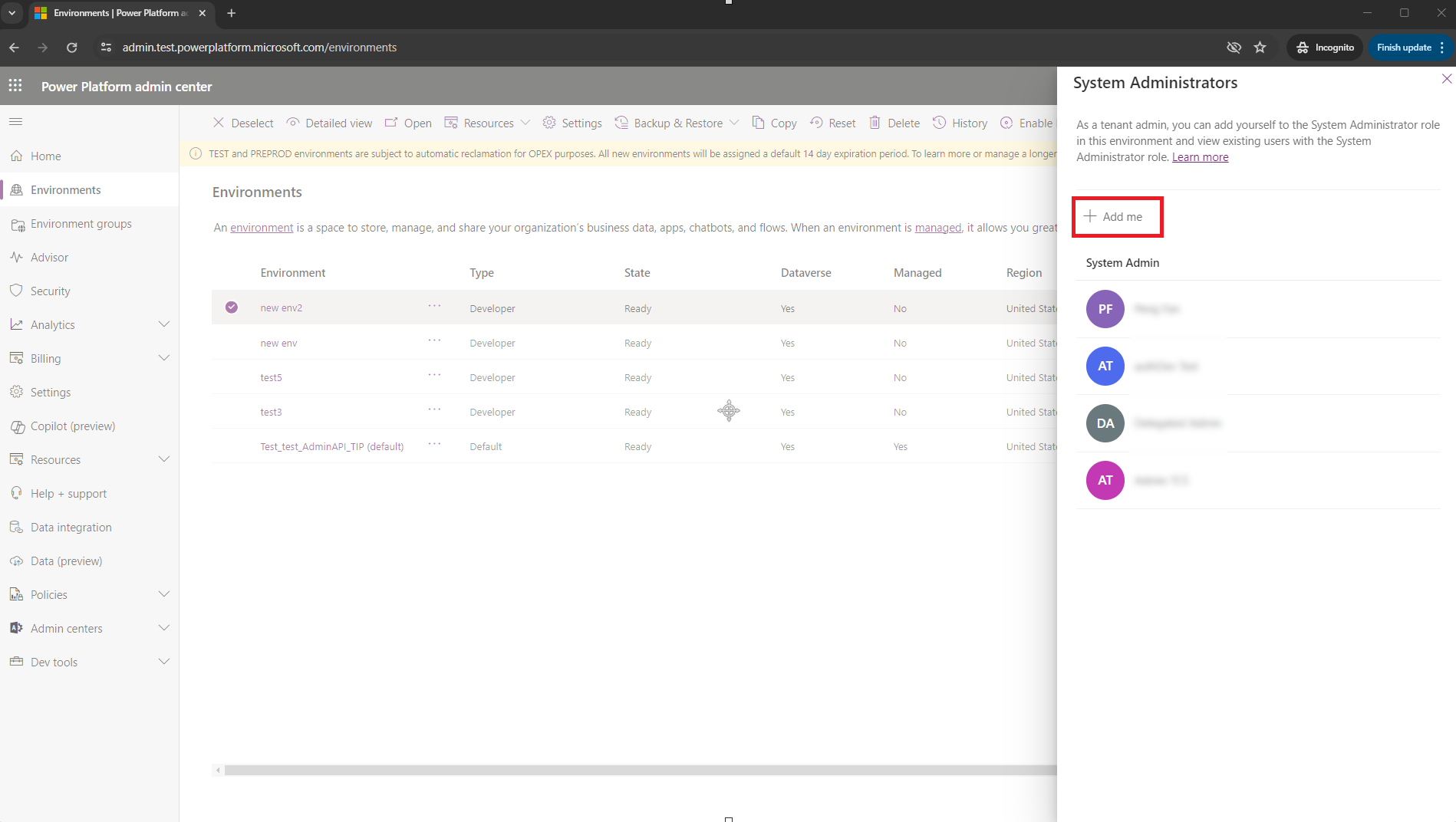

Daftar masuk ke pusat pentadbiran Power Platform.

Di panel sebelah kiri, pilih Persekitaran.

Pilih tanda semak di sebelah persekitaran anda.

Pilih Keahlian dalam bar arahan untuk meminta peningkatan diri.

Anak tetingkap Pentadbir Sistem dipaparkan. Tambah diri anda pada peranan pentadbir sistem dengan memilih Tambah saya.

Maklum balas

Akan datang: Sepanjang 2024, kami akan menghentikan secara berperingkat Isu GitHub sebagai kaedah maklum balas untuk kandungan dan menggantikannya dengan sistem maklum balas baharu. Untuk mendapatkan maklumat lanjut lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat maklum balas untuk