Ambil perhatian

Akses ke halaman ini memerlukan kebenaran. Anda boleh cuba log masuk atau menukar direktori.

Akses ke halaman ini memerlukan kebenaran. Anda boleh cuba menukar direktori.

Power Platform memproses kedua-dua data peribadi dan data pelanggan. Ketahui lebih lanjut tentang data peribadi dan data pelanggan di Pusat Amanah Microsoft.

Data residensi

Penyewa Microsoft Entra menyimpan maklumat yang berkaitan dengan organisasi dan keselamatannya. Apabila Microsoft Entra penyewa mendaftar untuk Power Platform perkhidmatan, negara atau rantau yang dipilih penyewa dipetakan ke geografi Azure yang paling sesuai di mana Power Platform penggunaan wujud. Power Platform menyimpan data pelanggan dalam geografi Azure yang ditetapkan penyewa atau geografi rumah, melainkan organisasi menggunakan perkhidmatan dalam berbilang rantau.

Sesetengah organisasi mempunyai kehadiran global. Sebagai contoh, perniagaan mungkin beribu pejabat di Amerika Syarikat tetapi menjalankan perniagaan di Australia. Ia mungkin memerlukan data tertentu Power Platform disimpan di Australia untuk mematuhi peraturan tempatan. Apabila perkhidmatan Power Platform digunakan dalam lebih daripada satu geografi Azure, ia dirujukkan sebagai pelaksanaan berbilang geo. Dalam kes ini, hanya metadata yang berkaitan dengan persekitaran disimpan dalam geo halaman utama. Semua metadata dan data produk dalam persekitaran disimpan dalam geo jarak jauh.

Power Platform perkhidmatan tersedia dalam geografi Azure tertentu. Untuk mendapatkan maklumat lanjut tentang tempat Power Platform perkhidmatan tersedia, tempat data anda disimpan dan direplikasi untuk daya tahan dan cara ia digunakan, pergi ke Pusat Amanah Microsoft. Komitmen tentang lokasi data pelanggan dalam keadaan rehat adalah dalam Terma Pemprosesan Data Terma Perkhidmatan Dalam Talian Microsoft. Microsoft juga menyediakan pusat data bagi entiti berdaulat.

Mengendalikan data

Bahagian ini menggariskan cara Power Platform menyimpan, memproses dan memindahkan data pelanggan.

Data tidak aktif

Melainkan dinyatakan sebaliknya dalam dokumentasi, data pelanggan kekal dalam sumber asalnya (contohnya Dataverse atau SharePoint). Power Platform aplikasi disimpan dalam Azure Storage sebagai sebahagian daripada persekitaran. Data aplikasi mudah alih disulitkan dan disimpan dalam SQL Express. Dalam kebanyakan kes, aplikasi menggunakan Storan Azure untuk meneruskan data perkhidmatan Power Platform dan Pangkalan data SQL Azure untuk meneruskan metadata perkhidmatan. Data yang dimasukkan oleh pengguna aplikasi disimpan dalam sumber data yang berkaitan untuk perkhidmatan, seperti Dataverse.

Power Platform menyulitkan semua data yang berterusan secara lalai menggunakan kunci yang diuruskan Microsoft. Data pelanggan yang disimpan dalam Pangkalan Data SQL Azure disulitkan sepenuhnya dengan menggunakan teknologi Penyulitan Data Telus (TDE) SQL Azure. Data pelanggan yang disimpan dalam storan Blob Azure disulitkan menggunakan Penyulitan Storan Azure.

Data dalam pemprosesan

Data dalam pemprosesan apabila ia digunakan sebagai sebahagian daripada senario interaktif, atau apabila proses latar belakang, seperti segar semula, menyentuhnya. Power Platform memuatkan data dalam pemprosesan ke ruang memori satu atau lebih beban kerja perkhidmatan. Untuk memudahkan fungsi beban kerja, data yang disimpan dalam memori tidak disulitkan.

Data dalam transit

Power Platform menyulitkan semua trafik HTTP masuk menggunakan TLS 1.2 atau lebih tinggi. Permintaan yang cuba untuk menggunakan TLS 1.1 atau lebih rendah ditolak.

Ciri keselamatan lanjutan

Beberapa Power Platform ciri keselamatan lanjutan mungkin mempunyai keperluan pelesenan khusus.

Tag perkhidmatan

Teg perkhidmatan ialah sekumpulan awalan alamat IP daripada perkhidmatan Azure tertentu. Anda boleh menggunakan tag perkhidmatan untuk mentakrifkan kawalan akses keselamatan pada Kumpulan Keselamatan Rangkaian atau Firewall Azure.

Tags perkhidmatan membantu untuk meminimumkan kerumitan kemas kini yang kerap untuk rangkaian peraturan keselamatan. Anda boleh menggunakan tag perkhidmatan sebagai ganti alamat IP khusus apabila anda mencipta peraturan keselamatan yang sebagai contoh, membenarkan atau menolak trafik untuk perkhidmatan berkenaan.

Microsoft menguruskan awalan alamat dalam teg perkhidmatan dan mengemas kininya secara automatik apabila alamat berubah. Untuk maklumat lanjut, lihat Azure Julat IP Azure dan Tag Perkhidmatan – Awan Awam.

Dasar data

Power Platform termasuk ciri dasar data yang meluas untuk membantu mengurus keselamatan data.

Sekatan IP Tandatangan Akses Dikongsi (SAS) Storan

Nota

Sebelum mengaktifkan salah satu daripada ciri SAS ini, pelanggan mesti terlebih dahulu membenarkan akses kepada https://*.api.powerplatformusercontent.com domain atau kebanyakan fungsi SAS tidak akan berfungsi.

Set ciri ini ialah fungsi khusus penyewa yang menyekat token Tandatangan Capaian Dikongsi Storan (SAS) dan dikawal melalui menu dalam Power Platform pusat pentadbiran. Tetapan ini mengehadkan siapa, berdasarkan IP (IPv4 dan IPv6) boleh menggunakan token SAS perusahaan.

Tetapan ini boleh didapati dalam tetapan Privasi + Keselamatan persekitaran dalam pusat pentadbiran. Anda mesti menghidupkan pilihan peraturan Dayakan Tandatangan Capaian Dikongsi Storan (SAS) berasaskan alamat IP.

Pentadbir boleh memilih salah satu daripada empat pilihan ini untuk tetapan ini:

| Pilihan | Tetapan | Description |

|---|---|---|

| 1 | Pengikatan IP Sahaja | Ini mengehadkan kunci SAS kepada IP pemohon. |

| 2 | Firewall IP Sahaja | Ini mengehadkan penggunaan kunci SAS untuk hanya berfungsi dalam julat yang ditentukan pentadbir. |

| 3 | Pengikatan IP dan Firewall | Ini mengehadkan penggunaan kunci SAS untuk berfungsi dalam julat yang ditentukan pentadbir dan hanya kepada IP pemohon. |

| 4 | Pengikatan IP atau Firewall | Membenarkan kunci SAS digunakan dalam julat yang ditentukan. Jika permintaan datang dari luar julat, Pengikatan IP digunakan. |

Nota

Pentadbir yang memilih untuk membenarkan IP Firewall (Pilihan 2, 3 dan 4 yang disenaraikan dalam jadual di atas) mesti memasukkan kedua-dua julat IPv4 dan IPv6 rangkaian mereka untuk memastikan liputan yang betul bagi pengguna mereka.

Amaran

Pilihan 1 dan 3 menggunakan Pengikatan IP, yang tidak berfungsi dengan betul jika pelanggan mempunyai Kumpulan IP, Proksi Terbalik atau Terjemahan Alamat Rangkaian (NAT) gerbang yang didayakan digunakan dalam rangkaian mereka. Ini mengakibatkan alamat IP pengguna berubah terlalu kerap untuk pemohon mempunyai IP yang sama dengan pasti antara operasi baca/tulis SAS.

Pilihan 2 dan 4 berfungsi seperti yang dimaksudkan.

Produk yang menguatkuasakan Pengikatan IP apabila didayakan:

- Dataverse

- Power Automate

- Penyambung Tersuai

- Power Apps

Kesan pada pengalaman pengguna

Apabila pengguna, yang tidak memenuhi sekatan alamat IP persekitaran, membuka apl: Pengguna mendapat mesej ralat yang memetik isu IP generik.

Apabila pengguna, yang memenuhi sekatan alamat IP, membuka apl: Peristiwa berikut berlaku:

- Pengguna mungkin mendapat sepanduk yang akan hilang dengan cepat memberitahu pengguna bahawa tetapan IP telah ditetapkan dan menghubungi pentadbir untuk mendapatkan butiran atau untuk menyegarkan semula mana-mana halaman yang kehilangan sambungan.

- Lebih penting lagi, disebabkan pengesahan IP yang digunakan oleh tetapan keselamatan ini, sesetengah fungsi mungkin berfungsi lebih perlahan daripada jika ia dimatikan.

Kemas kini tetapan secara terprogram

Pentadbir boleh menggunakan automasi untuk menetapkan dan mengemas kini kedua-dua tetapan pengikatan IP berbanding firewall, julat IP yang disenaraikan dibenarkan dan togol Pembalakan . Ketahui lebih lanjut dalam Tutorial: Cipta, kemas kini dan senaraikan Tetapan Pengurusan Persekitaran.

Pembalakan panggilan SAS

Tetapan ini membolehkan semua panggilan SAS dalam Power Platform dilog masuk ke Purview. Pembalakan ini menunjukkan metadata yang berkaitan untuk semua peristiwa penciptaan dan penggunaan dan boleh didayakan secara bebas daripada sekatan IP SAS di atas. Power Platform perkhidmatan kini menerima panggilan SAS pada tahun 2024.

| Nama medan | Penerangan lapangan |

|---|---|

| response.status_message | Memaklumkan sama ada acara itu berjaya atau tidak: SASSuccess atau SASAuthorizationError. |

| response.status_code | Memaklumkan sama ada acara itu berjaya atau tidak: 200, 401, atau 500. |

| ip_binding_mode | Mod pengikatan IP yang ditetapkan oleh pentadbir penyewa, jika dihidupkan. Terpakai kepada acara penciptaan SAS sahaja. |

| admin_provided_ip_ranges | Julat IP yang ditetapkan oleh pentadbir penyewa, jika ada. Terpakai kepada acara penciptaan SAS sahaja. |

| computed_ip_filters | Set akhir penapis IP terikat pada URI SAS berdasarkan mod pengikatan IP dan julat yang ditetapkan oleh pentadbir penyewa. Digunakan untuk kedua-dua peristiwa penciptaan dan penggunaan SAS. |

| analisis.sumber.sas.uri | Data yang cuba diakses atau dibuat. |

| enduser.ip_address | IP awam pemanggil. |

| analytics.resource.sas.operation_id | Pengecam unik daripada peristiwa penciptaan. Carian mengikut ini menunjukkan semua peristiwa penggunaan dan penciptaan yang berkaitan dengan panggilan SAS daripada acara penciptaan. Dipetakan kepada pengepala respons "x-ms-sas-operation-id". |

| request.service_request_id | Pengecam unik daripada permintaan atau respons dan boleh digunakan untuk mencari satu rekod. Dipetakan kepada pengepala respons "x-ms-service-request-id". |

| versi | Versi skema log ini. |

| jenis | Respons generik. |

| analytics.activity.name | Jenis aktiviti acara ini ialah: Penciptaan atau Penggunaan. |

| analytics.activity.id | ID unik rekod dalam Purview. |

| analytics.resource.organization.id | ID Organisasi |

| analytics.resource.environment.id | ID Persekitaran |

| analytics.resource.tenant.id | ID Penyewa |

| enduser.id | GUID daripada Microsoft Entra ID pencipta daripada acara penciptaan. |

| enduser.principal_name | UPN/alamat e-mel pencipta. Untuk acara penggunaan, ini adalah respons generik: "system@powerplatform". |

| Pengguna akhir.peranan | Respons generik: Biasa untuk acara penciptaan dan Sistem untuk acara penggunaan. |

Hidupkan pengelogan audit Purview

Untuk membolehkan log dipaparkan dalam tika Purview anda, anda mesti terlebih dahulu ikut sertanya untuk setiap persekitaran yang anda mahukan log. Tetapan ini boleh dikemas kini di pusat pentadbiran Power Platform oleh pentadbir penyewa.

- Log masuk ke pusat pentadbiran Power Platform dengan kelayakan pentadbir penyewa.

- Dalam anak tetingkap navigasi, pilih Urus.

- Dalam anak tetingkap Urus , pilih Persekitaran.

- Pilih persekitaran yang anda mahu hidupkan pengelogan pentadbir.

- Pilih Tetapan dalam bar perintah.

- Pilih Privasi + Keselamatan> Produk.

- Di bawah Seting Keselamatan Tandatangan Capaian Dikongsi (SAS) Storan (Pratonton), hidupkan ciri Dayakan Pembalakan SAS dalam Purview .

Cari log audit

Pentadbir penyewa boleh menggunakan Purview untuk melihat log audit yang dipancarkan untuk operasi SAS dan boleh mendiagnosis sendiri ralat yang mungkin dikembalikan dalam isu pengesahan IP. Log Purview ialah penyelesaian yang paling boleh dipercayai.

Gunakan langkah berikut untuk mendiagnosis isu atau memahami corak penggunaan SAS dengan lebih baik dalam penyewa anda.

Pastikan pengelogan audit dihidupkan untuk persekitaran. Lihat Hidupkan pengelogan audit Purview.

Pergi ke portal pematuhan Microsoft Purview dan log masuk dengan kelayakan pentadbir penyewa.

Dalam anak tetingkap navigasi kiri, pilih Audit. Jika opsyen ini tidak tersedia untuk anda, ini bermakna pengguna yang log masuk tidak mempunyai akses pentadbir kepada log audit pertanyaan.

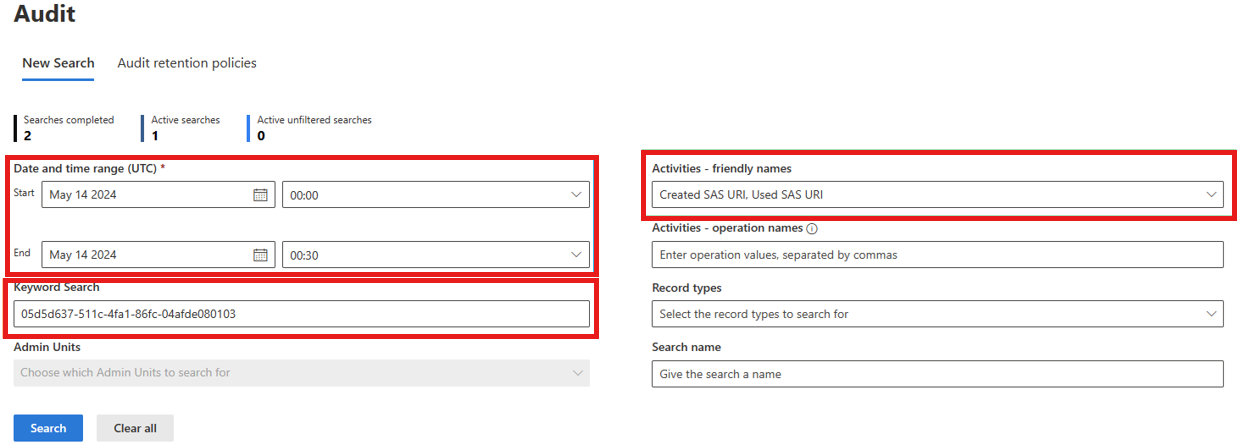

Pilih julat tarikh dan masa dalam UTC untuk mencari log. Contohnya, apabila ralat 403 Dilarang dengan kod ralat unauthorized_caller dikembalikan.

Daripada senarai juntai bawah Aktiviti - nama mesra, cari Power Platform operasi storan dan pilih URI SAS Dibuat dan URI SAS Terpakai.

Tentukan kata kunci dalam Carian Kata Kunci. Lihat Mulakan carian dalam dokumentasi Purview untuk mengetahui lebih lanjut tentang medan ini. Anda boleh menggunakan nilai daripada mana-mana medan yang diterangkan dalam jadual di atas bergantung pada senario anda, tetapi di bawah ialah medan yang disyorkan untuk dicari (mengikut urutan keutamaan):

- Nilai pengepala respons x-ms-service-request-id . Ini menapis hasil kepada satu peristiwa Penciptaan URI SAS atau satu peristiwa penggunaan URI SAS, bergantung pada jenis permintaan yang pengepala berasal. Ia berguna apabila menyiasat ralat 403 Terlarang yang dikembalikan kepada pengguna. Ia juga boleh digunakan untuk merebut nilai powerplatform.analytics.resource.sas.operation_id .

- Nilai pengepala respons x-ms-sas-operation-id . Ini menapis hasil kepada satu acara penciptaan URI SAS dan satu atau lebih peristiwa penggunaan untuk URI SAS itu bergantung pada kekerapan ia diakses. Ia memetakan ke medan powerplatform.analytics.resource.sas.operation_id .

- URI SAS penuh atau separa, tolak tandatangan. Ini mungkin mengembalikan banyak ciptaan URI SAS dan banyak peristiwa penggunaan URI SAS, kerana URI yang sama mungkin diminta untuk penjanaan seberapa banyak kali, mengikut keperluan.

- Alamat IP pemanggil. Mengembalikan semua peristiwa penciptaan dan penggunaan untuk IP tersebut.

- ID Persekitaran. Ini mungkin mengembalikan set data yang besar yang boleh merentasi banyak tawaran yang berbeza, jadi elakkan Power Platform jika boleh atau pertimbangkan untuk mengecilkan tetingkap carian.

Amaran

Kami tidak mengesyorkan mencari Nama Utama Pengguna atau ID Objek kerana ia hanya disebarkan kepada peristiwa penciptaan, bukan peristiwa penggunaan.

Pilih Carian dan tunggu hasil muncul.

Amaran

Pengambilan log masuk ke Purview mungkin ditangguhkan sehingga satu jam atau lebih, jadi ingatlah perkara itu semasa mencari peristiwa terkini.

Penyelesaian masalah ralat 403 Terlarang/unauthorized_caller

Anda boleh menggunakan log penciptaan dan penggunaan untuk menentukan sebab panggilan akan mengakibatkan ralat 403 Dilarang dengan kod ralat unauthorized_caller .

- Cari log dalam Purview seperti yang diterangkan dalam bahagian sebelumnya. Pertimbangkan untuk menggunakan sama ada x-ms-service-request-id atau x-ms-sas-operation-id daripada pengepala respons sebagai kata kunci carian.

- Buka peristiwa penggunaan,Used SAS URI dan cari medan powerplatform.analytics.resource.sas.computed_ip_filters di bawah PropertyCollection. Julat IP ini ialah apa yang digunakan oleh panggilan SAS untuk menentukan sama ada permintaan itu dibenarkan untuk diteruskan atau tidak.

- Bandingkan nilai ini dengan medan Alamat IP log, yang sepatutnya mencukupi untuk menentukan sebab permintaan gagal.

- Jika anda fikir nilai powerplatform.analytics.resource.sas.computed_ip_filters tidak betul, teruskan dengan langkah seterusnya.

- Buka acara penciptaan,Created SAS URI, dengan mencari menggunakan nilai pengepala respons x-ms-sas-operation-id (atau nilai medan powerplatform.analytics.resource.sas.operation_id daripada log penciptaan).

- Dapatkan nilai medan powerplatform.analytics.resource.sas.ip_binding_mode . Jika ia hilang atau kosong, ini bermakna pengikatan IP tidak dihidupkan untuk persekitaran itu pada masa permintaan tertentu itu.

- Dapatkan nilai powerplatform.analytics.resource.sas.admin_provided_ip_ranges . Jika ia hilang atau kosong, ini bermakna julat firewall IP tidak ditentukan untuk persekitaran tersebut pada masa permintaan tertentu itu.

- Dapatkan nilai powerplatform.analytics.resource.sas.computed_ip_filters , yang sepatutnya sama dengan peristiwa penggunaan dan diperoleh berdasarkan mod pengikatan IP dan julat firewall IP yang disediakan oleh pentadbir. Lihat logik terbitan dalam Penyimpanan dan tadbir urus Data dalam Power Platform.

Maklumat ini membantu pentadbir penyewa membetulkan sebarang salah konfigurasi dalam tetapan pengikatan IP persekitaran.

Amaran

Perubahan pada tetapan persekitaran untuk pengikatan IP SAS mungkin mengambil masa sekurang-kurangnya 30 minit untuk berkuat kuasa. Ia boleh menjadi lebih banyak jika pasukan rakan kongsi mempunyai cache mereka sendiri.

Artikel berkaitan

Gambaran keseluruhan keselamatan

Mengesahkan kepada Power Platform perkhidmatan

Menyambung dan mengesahkan kepada sumber data

Power Platform Soalan Lazim keselamatan