Tetapkan persekitaran lalai

Setiap pekerja dalam organisasi anda mempunyai akses kepada persekitaran lalai Power Platform . Sebagai Power Platform pentadbir, anda perlu mempertimbangkan cara untuk melindungi persekitaran itu sambil memastikan ia boleh diakses untuk kegunaan produktiviti peribadi pembuat. Artikel ini memberikan cadangan.

Tetapkan peranan pentadbir dengan bijak

Pertimbangkan sama ada pengguna pentadbir anda perlu mempunyai Power Platform peranan pentadbir. Adakah peranan pentadbir persekitaran atau pentadbir sistem lebih sesuai? Walau apa pun, hadkan peranan pentadbir yang lebih berkuasa Power Platform kepada beberapa pengguna sahaja. Ketahui lebih lanjut tentang mentadbir Power Platform persekitaran.

Sampaikan niat

Salah satu cabaran utama bagi Power Platform pasukan Pusat Kecemerlangan (CoE) ialah menyampaikan kegunaan persekitaran lalai yang dimaksudkan. Berikut ialah beberapa cadangan.

Namakan semula persekitaran lalai

Persekitaran lalai dicipta dengan nama TenantName (lalai). Anda boleh menukar nama persekitaran kepada sesuatu yang lebih deskriptif, seperti Persekitaran Produktiviti Peribadi, untuk menyatakan niat dengan jelas.

Gunakan Power Platform hab

Hab Microsoft Power Platform ialah SharePoint templat tapak komunikasi. Ia menyediakan titik permulaan untuk sumber maklumat pusat untuk pembuat tentang penggunaan Power Platform organisasi anda. Kandungan permulaan dan templat halaman memudahkan untuk menawarkan maklumat kepada pembuat seperti:

- Kes penggunaan produktiviti peribadi

- Cara membina apl dan aliran

- Tempat untuk membina apl dan aliran

- Bagaimana untuk menghubungi pasukan sokongan CoE

- Peraturan mengenai penyepaduan dengan perkhidmatan luaran

Tambahkan pautan ke mana-mana sumber dalaman lain yang mungkin berguna oleh pembuat anda.

Hadkan perkongsian dengan semua orang

Pembuat boleh berkongsi apl mereka dengan pengguna individu dan kumpulan keselamatan yang lain. Secara lalai, perkongsian dengan seluruh organisasi anda atau Semua Orang dinyahdayakan. Pertimbangkan untuk menggunakan proses berpagar di sekeliling apl yang digunakan secara meluas untuk menguatkuasakan dasar dan keperluan seperti ini:

- Dasar semakan keselamatan

- Dasar semakan perniagaan

- Keperluan Pengurusan Kitaran Hayat Aplikasi (ALM)

- Pengalaman pengguna dan keperluan penjenamaan

Ciri Kongsi dengan Semua Orang dilumpuhkan secara lalai Power Platform. Kami mengesyorkan agar anda memastikan tetapan ini dinyahdayakan untuk mengehadkan pendedahan berlebihan apl kanvas dengan pengguna yang tidak diingini. Kumpulan Semua orang untuk organisasi anda mengandungi semua pengguna yang pernah log masuk ke penyewa anda, yang termasuk tetamu dan ahli dalaman. Bukan hanya semua pekerja dalaman dalam penyewa anda. Selain itu, keahlian kumpulan Semua orang tidak boleh disunting atau dilihat. Untuk mengetahui lebih lanjut tentang kumpulan Semua orang , pergi ke /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone.

Jika anda ingin berkongsi dengan semua pekerja dalaman atau sekumpulan besar orang, pertimbangkan untuk berkongsi dengan kumpulan keselamatan sedia ada ahli tersebut atau mencipta kumpulan keselamatan dan berkongsi aplikasi anda dengan kumpulan keselamatan tersebut.

Apabila Kongsi dengan Semua Orang dinyahdayakan, hanya sekumpulan kecil pentadbir boleh berkongsi aplikasi dengan semua orang dalam persekitaran. Jika anda seorang pentadbir, anda boleh menjalankan perintah PowerShell berikut jika anda perlu mendayakan perkongsian dengan Semua Orang.

Mula-mula, buka PowerShell sebagai pentadbir dan log masuk ke akaun anda Power Apps dengan menjalankan arahan ini.

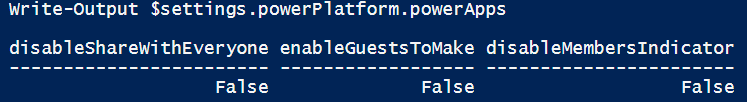

Add-PowerAppsAccountJalankan cmdlet Get-TenantSettings untuk mendapatkan senarai tetapan penyewa organisasi anda sebagai objek.

Objek itu

powerPlatform.PowerAppstermasuk tiga bendera:

Jalankan arahan PowerShell berikut untuk mendapatkan objek tetapan dan tetapkan pembolehubah disableShareWithEveryone kepada $false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseJalankan

Set-TenantSettingscmdlet dengan objek tetapan untuk membolehkan pembuat berkongsi aplikasi mereka dengan semua orang dalam penyewa.Set-TenantSettings $settingsUntuk melumpuhkan perkongsian dengan Semua Orang, ikut langkah yang sama tetapi tetapkan

$settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Wujudkan dasar pencegahan kehilangan data

Satu lagi cara untuk melindungi persekitaran lalai ialah mencipta dasar pencegahan kehilangan data (DLP) untuknya. Mempunyai dasar DLP amat penting untuk persekitaran lalai kerana semua pekerja dalam organisasi anda mempunyai akses kepadanya. Berikut ialah beberapa cadangan untuk membantu anda menguatkuasakan dasar tersebut.

Sesuaikan mesej tadbir urus DLP

Sesuaikan mesej ralat yang dipaparkan jika pembuat mencipta apl yang melanggar dasar DLP organisasi anda. Arahkan pembuat ke Hab organisasi Power Platform anda dan berikan alamat e-mel pasukan CoE anda.

Memandangkan pasukan CoE memperhalusi dasar DLP dari semasa ke semasa, anda mungkin secara tidak sengaja memecahkan beberapa aplikasi. Pastikan mesej pelanggaran dasar DLP mengandungi butiran hubungan atau pautan ke maklumat lanjut untuk menyediakan jalan ke hadapan kepada pembuat.

Gunakan cmdlet PowerShell berikut untuk menyesuaikan mesej dasar tadbir urus:

| Perintah | Description |

|---|---|

| Set-PowerAppDlpErrorSettings | Tetapkan mesej tadbir urus |

| Set-PowerAppDlpErrorSettings | Kemas kini mesej tadbir urus |

Sekat penyambung baharu dalam persekitaran lalai

Secara lalai, semua penyambung baharu diletakkan dalam kumpulan Bukan perniagaan dasar DLP anda. Anda boleh menukar kumpulan lalai kepada Perniagaan atau Disekat. Untuk dasar DLP yang digunakan pada persekitaran lalai, kami mengesyorkan agar anda mengkonfigurasikan kumpulan Disekat sebagai lalai untuk memastikan penyambung baharu kekal tidak boleh digunakan sehingga ia telah disemak oleh salah seorang pentadbir anda.

Hadkan pembuat kepada penyambung prabina

Hadkan pembuat kepada penyambung asas yang tidak boleh disekat sahaja untuk menghalang akses kepada yang lain.

Alihkan semua penyambung yang tidak boleh disekat ke kumpulan data perniagaan.

Alihkan semua penyambung yang boleh disekat ke kumpulan data yang disekat.

Hadkan penyambung tersuai

Penyambung tersuai menyepadukan aplikasi atau aliran dengan perkhidmatan tempatan. Perkhidmatan ini bertujuan untuk pengguna teknikal seperti pembangun. Adalah idea yang baik untuk mengurangkan jejak API yang dibina oleh organisasi anda yang boleh digunakan daripada aplikasi atau aliran dalam persekitaran lalai. Untuk menghalang pembuat daripada mencipta dan menggunakan penyambung tersuai untuk API dalam persekitaran lalai, cipta peraturan untuk menyekat semua corak URL.

Untuk membenarkan pembuat mengakses beberapa API (contohnya, perkhidmatan yang mengembalikan senarai cuti syarikat), konfigurasikan berbilang peraturan yang mengklasifikasikan corak URL yang berbeza ke dalam kumpulan data perniagaan dan bukan perniagaan. Pastikan sambungan sentiasa menggunakan protokol HTTPS. Ketahui lebih lanjut tentang dasar DLP untuk penyambung tersuai.

Penyepaduan selamat dengan Exchange

Penyambung Office 365 Outlook ialah salah satu penyambung standard yang tidak boleh disekat. Ia membolehkan pembuat menghantar, memadam dan membalas mesej e-mel dalam peti mel yang mereka mempunyai akses. Risiko dengan penyambung ini juga merupakan salah satu keupayaannya yang paling berkuasa—keupayaan untuk menghantar e-mel. Sebagai contoh, pembuat mungkin membuat aliran yang menghantar letupan e-mel.

Pentadbir Exchange organisasi anda boleh menyediakan peraturan pada pelayan Exchange untuk menghalang e-mel daripada dihantar daripada apl. Anda juga boleh mengecualikan aliran atau aplikasi tertentu daripada peraturan yang disediakan untuk menyekat e-mel keluar. Anda boleh menggabungkan peraturan ini dengan senarai alamat e-mel yang dibenarkan untuk memastikan bahawa e-mel daripada app dan aliran hanya boleh dihantar daripada kumpulan kecil peti mel.

Apabila aplikasi atau aliran menghantar e-mel menggunakan Office 365 penyambung Outlook, ia menyelitkan pengepala SMTP tertentu dalam mesej. Anda boleh menggunakan frasa terpelihara dalam pengepala untuk mengenal pasti sama ada e-mel berasal daripada aliran atau aplikasi.

Pengepala SMTP yang dimasukkan dalam e-mel yang dihantar daripada aliran kelihatan seperti contoh berikut:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Butiran pengepala

Jadual berikut menerangkan nilai yang boleh muncul dalam pengepala x-ms-mail-application bergantung pada perkhidmatan yang digunakan:

| Perkhidmatan | Nilai |

|---|---|

| Power Automate | Microsoft Power Automate; Ejen Pengguna: azure-logic-apps/1.0 (GUID aliran < kerja>; nombor < versi versi>) Microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; Ejen Pengguna: PowerApps/ (; AppName= <nama> aplikasi) |

Jadual berikut menerangkan nilai yang boleh muncul dalam pengepala x-ms-mail-operation-type bergantung pada tindakan yang dilakukan:

| Nilai | Description |

|---|---|

| Jawapan | Untuk operasi e-mel balas |

| Ke depan | Untuk operasi e-mel maju |

| Hantar | Untuk operasi hantar e-mel termasuk, SendEmailWithOptions dan SendApprovalEmail |

Pengepala x-ms-mail-environment-id mengandungi nilai ID persekitaran. Kehadiran pengepala ini bergantung pada produk yang anda gunakan:

- Masuk Power Apps, ia sentiasa ada.

- Dalam Power Automate, ia hanya terdapat dalam sambungan yang dibuat selepas Julai 2020.

- Dalam Logic Apps, ia tidak pernah hadir.

Peraturan Pertukaran Berpotensi untuk persekitaran lalai

Berikut ialah beberapa tindakan e-mel yang mungkin anda mahu sekat menggunakan peraturan Exchange.

Sekat e-mel keluar kepada penerima luaran: Sekat semua e-mel keluar yang dihantar kepada penerima luaran daripada Power Automate dan Power Apps. Peraturan ini menghalang pembuat daripada menghantar e-mel kepada rakan kongsi, vendor atau klien daripada apl atau aliran mereka.

Sekat pemajuan keluar: Sekat semua e-mel keluar yang dimajukan kepada penerima luaran daripada dan Power Automate Power Apps tempat pengirim bukan daripada senarai peti mel yang dibenarkan. Peraturan ini menghalang pembuat daripada mencipta aliran yang memajukan e-mel masuk secara automatik kepada penerima luaran.

Pengecualian yang perlu dipertimbangkan dengan peraturan sekatan e-mel

Berikut ialah beberapa pengecualian yang berpotensi kepada peraturan Exchange untuk menyekat e-mel untuk menambah fleksibiliti:

Mengecualikan aplikasi dan aliran tertentu: Tambahkan senarai pengecualian pada peraturan yang dicadangkan sebelum ini supaya aplikasi atau aliran yang diluluskan boleh menghantar e-mel kepada penerima luaran.

Senarai dibenarkan peringkat organisasi: Dalam senario ini, adalah masuk akal untuk mengalihkan penyelesaian ke persekitaran khusus. Jika beberapa aliran dalam persekitaran perlu menghantar e-mel keluar, anda boleh mencipta peraturan pengecualian menyeluruh untuk membenarkan e-mel keluar daripada persekitaran tersebut. Kebenaran pembuat dan pentadbir pada persekitaran itu mesti dikawal ketat dan terhad.

Untuk mendapatkan maklumat lanjut tentang cara menyediakan peraturan penyelewengan yang sesuai untuk Power Platform trafik e-mel yang berkaitan, pergi ke Kawalan penyeludupan e-mel untuk penyambung.

Gunakan pengasingan merentas penyewa

Power Platform mempunyai sistem penyambung berdasarkan yang Microsoft Entra membolehkan pengguna yang dibenarkan Microsoft Entra menyambungkan aplikasi dan aliran ke stor data. Pengasingan penyewa mengawal pergerakan data daripada Microsoft Entra sumber data yang dibenarkan ke dan daripada penyewa mereka.

Pengasingan penyewa digunakan pada peringkat penyewa dan menjejaskan semua persekitaran dalam penyewa, termasuk persekitaran lalai. Memandangkan semua pekerja adalah pembuat dalam persekitaran lalai, mengkonfigurasi dasar pengasingan penyewa yang teguh adalah penting untuk melindungi persekitaran. Kami mengesyorkan agar anda mengkonfigurasi penyewa secara eksplisit yang boleh disambungkan kepada pekerja anda. Semua penyewa lain harus dilindungi oleh peraturan lalai yang menyekat kedua-dua aliran data masuk dan keluar.

Power Platform pengasingan penyewa berbeza daripada Microsoft Entra Sekatan penyewa seluruh ID. Ia tidak menjejaskan Microsoft Entra akses berasaskan ID di luar Power Platform. Ia berfungsi hanya untuk penyambung yang menggunakan Microsoft Entra pengesahan berasaskan ID, seperti Office 365 Outlook dan SharePoint penyambung.

Lihat juga

Hadkan akses masuk dan keluar merentas penyewa (pratonton)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps. Pentadbiran.PowerShell)