Kumpul log audit menggunakan Office 365 API Pengurusan

Aliran penyegerakan log audit bersambung kepada Office 365 rujukan API Aktiviti Pengurusan untuk mengumpul data telemetri, seperti pengguna unik dan pelancaran untuk aplikasi. Aliran menggunakan tindakan HTTP untuk mengakses API. Dalam artikel ini, anda menyediakan pendaftaran aplikasi untuk tindakan HTTP dan pemboleh ubah persekitaran yang diperlukan untuk menjalankan aliran.

Nota

Kit Permulaan Pusat Kecemerlangan (CoE) berfungsi tanpa aliran ini, tetapi maklumat penggunaan, seperti pelancaran aplikasi dan pengguna unik, dalam Power BI papan pemuka kosong.

Prasyarat

- Lengkapkan artikel Sebelum menyediakan Kit Permulaan CoE dan Sediakan komponen inventori .

- Sediakan persekitaran anda.

- Log masuk dengan identiti yang betul.

Tip

Sediakan aliran log audit hanya jika anda memilih aliran awan sebagai mekanisme untuk inventori dan telemetri.

Sebelum anda menyediakan aliran log audit

- Carian log audit Microsoft 365 mesti dihidupkan untuk penyambung log audit berfungsi. Ketahui lebih lanjut dalam Hidupkan atau matikan carian log audit.

- Penyewa anda mesti mempunyai langganan yang menyokong penglogan Audit bersatu. Ketahui lebih lanjut dalam ketersediaan Pusat Keselamatan & Pematuhan untuk pelan perniagaan dan perusahaan.

- Microsoft Entra Kebenaran mungkin diperlukan untuk mengkonfigurasi Microsoft Entra pendaftaran aplikasi. Bergantung pada konfigurasi Entra anda, ini boleh menjadi peranan Pembangun Aplikasi atau lebih tinggi. Semak peranan paling kurang istimewa mengikut tugas dalam Microsoft Entra ID untuk mendapatkan panduan lanjut.

Nota

Office 365 API Pengurusan menggunakan Microsoft Entra ID untuk menyediakan perkhidmatan pengesahan yang boleh anda gunakan untuk memberikan hak bagi aplikasi anda untuk mengaksesnya.

Cipta Microsoft Entra pendaftaran aplikasi untuk Office 365 akses API Pengurusan

Menggunakan langkah ini, anda boleh menyediakan Microsoft Entra pendaftaran aplikasi untuk panggilan HTTP dalam Power Automate aliran untuk menyambung ke log audit. Ketahui lebih lanjut dalam Bermula dengan Office 365 API Pengurusan.

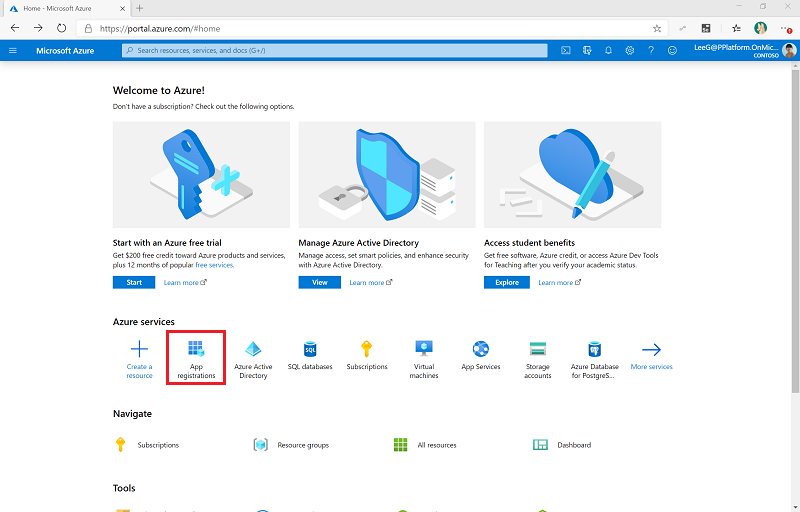

Daftar masuk ke portal Azure.

Pergi ke Microsoft Entra pendaftaran> Apl ID.

Pilih + Pendaftaran Baharu.

Masukkan nama, seperti Microsoft 365 Pengurusan, tetapi jangan ubah sebarang tetapan lain. Kemudian pilih Daftar.

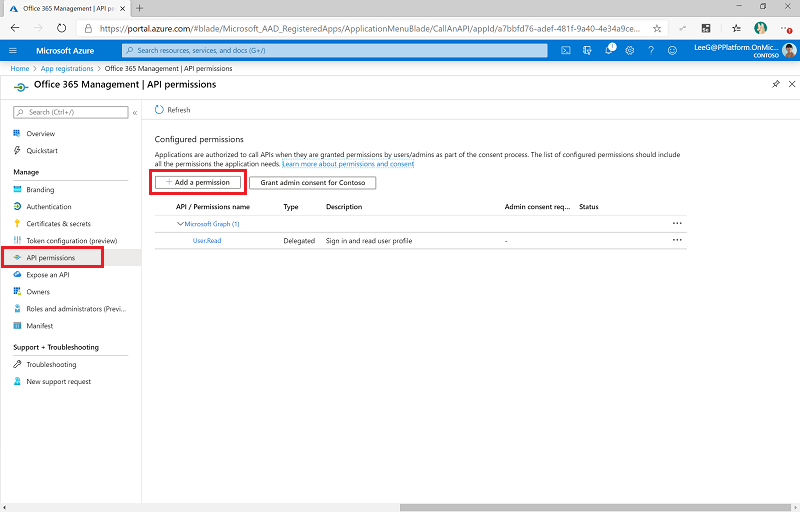

Pilih Keizinan API>+ Tambah keizinan.

Pilih Office 365 API Pengurusan dan konfigurasikan keizinan seperti berikut:

Pilih Beri Persetujuan Pentadbir untuk (organisasi anda). Ketahui lebih lanjut tentang menyediakan kandungan pentadbir dalam Berikan persetujuan pentadbir seluruh penyewa kepada aplikasi.

Keizinan API kini menunjukkan wakil ActivityFeed.Read dengan status dan Diberi untuk (organisasi anda).

Pilih Sijil dan rahsia.

Pilih + Rahsia klien baharu.

Tambahkan perihalan dan tamat tempoh selaras dengan dasar organisasi anda. Kemudian pilih Tambah .

Salin dan tampal ID aplikasi (pelanggan) ke dokumen teks seperti Notepad.

Pilih Gambaran Keseluruhan dan salin dan tampal ID aplikasi (klien) dan nilai ID direktori (penyewa) ke dokumen teks yang sama. Pastikan anda membuat nota GUID yang mana untuk nilai yang mana. Anda memerlukan nilai ini apabila anda mengkonfigurasi penyambung tersuai.

Kemas kini pemboleh ubah persekitaran

Pembolehubah persekitaran digunakan untuk mengawal API yang hendak digunakan, API Pengurusan warisan Office 365 atau API Graf dan untuk menyimpan ID klien dan rahsia untuk pendaftaran aplikasi. Pembolehubah juga digunakan untuk menentukan titik akhir perkhidmatan khalayak dan pihak berkuasa, bergantung pada awan anda untuk tindakan HTTP. Jenis awan anda mungkin komersial, Coud Komuniti Kerajaan AS (GCC), AS GCC High atau Jabatan Pertahanan AS (DoD). Kemas kini pemboleh ubah persekitaran sebelum menghidupkan aliran.

Anda boleh menyimpan rahsia klien sama ada dalam teks biasa dalam pembolehubah persekitaran Log Audit - Rahsia Klien, yang tidak disyorkan. Sebaliknya, kami mengesyorkan agar anda mencipta dan menyimpan rahsia klien dalam Azure Key Vault dan merujuknya dalam pembolehubah persekitaran Log Audit - Pelanggan Azure Rahsia .

Nota

Aliran menggunakan pemboleh ubah persekitaran ini dikonfigurasikan dengan syarat untuk menjangkakan sama ada Pembolehubah persekitaran Log Audit - Rahsia Pelanggan atau Log Audit - Rahsia Pelanggan Azure . Walau bagaimanapun, anda tidak perlu mengedit aliran untuk bekerja dengan Azure Key Vault.

| Nama | Description | Nilai |

|---|---|---|

| Log Audit - Gunakan API Graf | Parameter untuk mengawal jika API Graf harus digunakan untuk menanyakan peristiwa. | Tidak (lalai) Aliran penyegerakan menggunakan API Pengurusan legasi. Office 365 |

| Log Audit - Khalayak | Parameter khalayak untuk panggilan HTTP. | Komersial (Lalai): https://manage.office.comKAPA: https://manage-gcc.office.comGCC High: https://manage.office365.usDoD: https://manage.protection.apps.mil |

| Log Audit - Pihak Berkuasa | Medan kuasa dalam panggilan HTTP. | Komersial (Lalai): https://login.windows.netKAPA: https://login.windows.netGCC High: https://login.microsoftonline.usDoD: https://login.microsoftonline.us |

| Log Audit - ClientID | ID klien pendaftaran aplikasi. | ID klien aplikasi adalah daripada langkah Cipta pendaftaran Microsoft Entra aplikasi untuk Office 365 akses API Pengurusan. |

| Log Audit - Rahsia Pelanggan | Rahsia klien pendaftaran apl (bukan ID rahsia, tetapi nilai sebenar) dalam teks biasa. | Rahsia klien aplikasi adalah daripada langkah Cipta pendaftaran Microsoft Entra aplikasi untuk Office 365 akses API Pengurusan. Biarkan kosong jika anda menggunakan Azure Key Vault untuk menyimpan ID dan rahsia klien anda. |

| Log Audit - Rahsia Pelanggan Azure | Azure Rujukan Key Vault bagi rahsia klien pendaftaran Apl. | Rujukan Key Vault Azure untuk rahsia klien aplikasi adalah daripada Buat pendaftaran Microsoft Entra aplikasi untuk Office 365 akses API Pengurusan langkah. Biarkan kosong jika anda menyimpan ID pelanggan anda dalam teks biasa dalam pemboleh ubah persekitaran Log Audit - Rahsia Klien. Pemboleh ubah ini menjangkakan rujukan Key Vault Azure, bukan rahsia. Ketahui lebih lanjut dalam Gunakan rahsia Azure Key Vault dalam pemboleh ubah persekitaran. |

Mulakan langganan untuk kandungan log audit

Pergi ke make.powerapps.com.

Pilih Penyelesaian.

Buka penyelesaian Pusat Kecemerlangan – Komponen Teras.

Hidupkan Pentadbir | Log Audit | Office 365 Aliran langganan API Pengurusan dan jalankannya, masukkan mula sebagai operasi untuk dijalankan.

Buka aliran dan sahkan bahawa tindakan untuk memulakan langganan telah diluluskan.

Penting

Jika anda mendayakan langganan sebelum ini, anda melihat mesej a (400) Langganan sudah didayakan . Ini bermakna langganan berjaya didayakan pada masa lalu. Anda boleh mengabaikan mesej ini dan meneruskan persediaan.

Jika anda tidak melihat mesej di atas atau respons (200), permintaan itu mungkin gagal. Mungkin terdapat ralat dengan persediaan anda yang menghalang aliran daripada berfungsi. Isu umum yang perlu disemak adalah:

- Adakah log audit didayakan dan adakah anda mempunyai keizinan untuk melihat log audit? Uji sama ada log didayakan dengan mencari dalam Microsoft Pengurus Pematuhan.

- Adakah anda mendayakan log audit baru-baru ini? Jika begitu, cuba lagi dalam beberapa minit untuk memberi masa log audit untuk diaktifkan.

- Sahkan bahawa anda telah mengikuti langkah dalam Microsoft Entra pendaftaran apl dengan betul.

- Sahkan bahawa anda mengemas kini pembolehubah persekitaran dengan betul untuk aliran ini.

Hidupkan aliran

- Pergi ke make.powerapps.com.

- Pilih Penyelesaian.

- Buka penyelesaian Pusat Kecemerlangan – Komponen Teras.

- Hidupkan Pentadbir | Log Audit | Kemas kini aliran Data (V2). Aliran ini mengemas kini Power Apps jadual dengan maklumat pelancaran terakhir dan menambah metadata pada rekod log audit.

- Hidupkan Pentadbir | Log Audit | Segerakkan log audit (V2)aliran . Aliran ini berjalan pada jadual setiap jam dan mengumpul peristiwa log audit ke dalam jadual log audit.

Berikan maklum balas

Jika anda menemui pepijat dengan Kit Permulaan CoE, failkan pepijat terhadap penyelesaian di. aka.ms/coe-starter-kit-issues